Protexer o ambiente predefinido

Todos os empregados da súa organización teñen acceso ao entorno predeterminado Power Platform . Power Platform Como administrador, ten que considerar formas de asegurar ese ambiente mantendo o acceso aos usos de produtividade persoal dos fabricantes. Este artigo ofrece suxestións.

Asignar funcións de administrador con xuiciosamente

Considere se os usuarios dos administradores necesitan ter a Power Platform función de administrador. Sería máis apropiado o papel de administrador de medio ambiente ou administrador de sistemas? En calquera caso, limite o papel de administración máis poderoso Power Platform a só uns poucos usuarios. Obtén máis información sobre a administración de Power Platform ambientes.

Comunicar intencións

Un dos retos clave para o Power Platform equipo do Centro de Excelencia (CoE) é comunicar os usos previstos da contorna por defecto. Aquí tes algunhas recomendacións.

Renomear o ambiente predeterminado

O ambiente por defecto créase co nome TenantName (default). Podes cambiar o nome do ambiente a algo máis descritivo, como o Ambiente de Produtividade Persoal, para chamar claramente á intención.

Usar o Power Platform hub

O Microsoft Power Platform Hub é un modelo de sitio de SharePoint comunicación. Proporciona un punto de partida para unha fonte central de información para os fabricantes sobre o uso Power Platform da súa organización. O contido inicial e os modelos de páxinas fan que sexa fácil ofrecer información aos creadores como:

- Casos de uso da produtividade persoal

- Como construír aplicacións e fluxos

- Onde construír aplicacións e fluxos

- Como contactar co equipo de soporte do CoE

- Normas en torno á integración con servizos externos

Engade ligazóns a calquera outro recurso interno que os seus fabricantes poidan resultar útiles.

Limitar o uso compartido con todos

Os fabricantes poden compartir as súas aplicacións con outros usuarios individuais, grupos de seguridade e, por defecto, todos os membros da organización. Debe considerar o uso dun proceso regulado ao redor de aplicacións amplamente utilizadas para aplicar políticas e requisitos como estes:

- Política de revisión de seguridade

- Política de revisión empresarial

- Requisitos de Xestión do ciclo de vida da aplicación (ALM)

- Experiencia do usuario e requisitos de marca

Considere tamén desactivar a función Compartir con todos Power Platform. Con esa restrición vixente, só un pequeno grupo de administradores pode compartir unha aplicación con todos os membros da contorna. Velaquí como.

Execute o cmdlet Get-TenantSettings para obter a lista da configuración do inquilino da súa organización como obxecto.

O

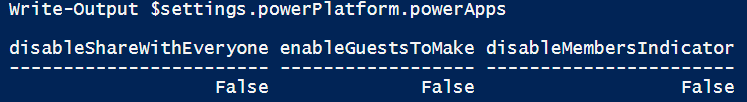

powerPlatform.PowerAppsobxecto inclúe tres bandeiras:

Executa os seguintes comandos de PowerShell para obter o obxecto de configuración e establecer a variable para compartir con todos para falsear.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$trueExecuta o

Set-TenantSettingscmdlet co obxecto de configuración para evitar que os fabricantes compartan as súas aplicacións con todos os inquilinos.Set-TenantSettings $settings

Establecer unha política de prevención de perdas de datos

Outra forma de asegurar o ambiente por defecto é crear unha política de prevención de perdas de datos (DLP) para iso. Ter unha política de DLP no seu lugar é especialmente crítico para o ambiente por defecto porque todos os empregados da súa organización teñen acceso a ela. Aquí tes algunhas recomendacións para axudarche a facer cumprir a política.

Personalizar a mensaxe de gobernanza DLP

Personaliza a mensaxe de erro que se mostra se un fabricante crea unha aplicación que viola a política DLP da súa organización. Dirixa o fabricante ao Hub da Power Platform súa organización e proporcione o enderezo de correo electrónico do seu equipo CoE.

Como o equipo de CoE refina a política DLP ao longo do tempo, pode romper inadvertidamente algunhas aplicacións. Asegúrese de que a mensaxe de violación da política DLP contén datos de contacto ou unha ligazón a máis información para proporcionar unha forma de avanzar para os fabricantes.

Utilice os seguintes cmdlets de PowerShell para personalizar a mensaxe da política degobernanza:

| Comando | Descripción |

|---|---|

| Set-PowerAppDlpErrorSettings | Establecer mensaxes de gobernanza |

| Set-PowerAppDlpErrorSettings | Actualizar a mensaxe de gobernanza |

Bloquear novos conectores no contorno predeterminado

Por defecto, todos os novos conectores colócanse no grupo non empresarial da súa política de DLP. Sempre podes cambiar o grupo predeterminado a Business ou Blocked. Para unha política de DLP que se aplica ao entorno predeterminado, recomendámosche que configures o grupo bloqueado como o predeterminado para asegurarse de que os novos conectores permanezan inutilizables ata que sexan revisados por un dos seus administradores.

Limite os fabricantes a conectores prebuiltos

Restrinxir os fabricantes a conectores básicos e non desbloqueables para evitar o acceso ao resto.

Mover todos os conectores que non se poden bloquear ao grupo de datos empresariais.

Mover todos os conectores bloqueables ao grupo de datos bloqueado.

Limitar conectores personalizados

Os conectores personalizados integran unha aplicación ou fluxo cun servizo caseiro. Estes servizos están destinados a usuarios técnicos como desenvolvedores. É unha boa idea reducir a pegada das APIs construídas pola súa organización que se poden invocar desde aplicacións ou fluxos no entorno predeterminado. Para evitar que os fabricantes creen e usen conectores personalizados para as API no ambiente predeterminado, cree unha regra para bloquear todos os patróns de URL.

Para permitir aos fabricantes acceder a algunhas API (por exemplo, un servizo que devolve unha lista de vacacións da empresa), configura múltiples regras que clasifican diferentes patróns URL nos grupos de datos empresariais e non comerciais. Asegúrese de que as conexións usan sempre o protocolo HTTPS. Máis información sobre a política de DLP para conectores personalizados.

Integración segura con Exchange

O Office 365 conector Outlook é un dos conectores estándar que non se poden bloquear. Permite aos fabricantes enviar, eliminar e responder mensaxes de correo electrónico nas caixas de correo ás que teñen acceso. O risco con este conector é tamén unha das súas capacidades máis poderosas: a capacidade de enviar un correo electrónico. Por exemplo, un fabricante pode crear un fluxo que envía unha explosión de correo electrónico.

O administrador de Exchange da súa organización pode configurar regras no servidor de Exchange para evitar que se envíen correos electrónicos desde aplicacións. Tamén é posible excluír fluxos ou aplicacións específicas das regras establecidas para bloquear correos electrónicos saíntes. Pode combinar estas regras cunha lista permitida de enderezos de correo electrónico para asegurarse de que o correo electrónico de aplicacións e fluxos só se pode enviar desde un pequeno grupo de caixas de correo.

Cando unha aplicación ou fluxo envía un correo electrónico a través do Office 365 conector Outlook, este insire encabezados SMTP específicos na mensaxe. Podes usar frases reservadas nas cabeceiras para identificar se un correo electrónico se orixinou a partir dun fluxo ou aplicación.

A cabeceira SMTP inserida nun correo electrónico enviado desde un fluxo parece o seguinte exemplo:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

Detalles da cabeceira

A seguinte táboa describe os valores que poden aparecer na cabeceira de aplicacións de correo x-ms en función do servizo utilizado:

| Service | Valor |

|---|---|

| Power Automate | Microsoft Power Automate; User-Agent: azure-logic-apps/1.0 (workflow <GUID>; número de versión de < versión>) Microsoft-flow/1.0 |

| Power Apps | Microsoft Power Apps; Usuario-axente: PowerApps/ (; AppName= <nome> da aplicación) |

A seguinte táboa describe os valores que poden aparecer na cabeceira tipo x-ms-mail-operation-type dependendo da acción que se realice:

| Valor | Descripción |

|---|---|

| Responder | Para responder operacións de correo electrónico |

| Adiante | Para operacións de correo electrónico reenviar |

| Enviar | Para o envío de operacións de correo electrónico, incluíndo, SendEmailWithoptions e SendApprovalEmail |

A cabeceira x-ms-mail-environment-id contén o valor de identificación do ambiente. A presenza desta cabeceira depende do produto que estea a usar:

- En Power Apps todo caso, sempre está presente.

- Está Power Automate presente só en conexións creadas a partir de xullo de 2020.

- En Logic Apps, nunca está presente.

Regras de intercambio potencial para o contorno predeterminado

Aquí tes algunhas accións de correo electrónico que pode querer bloquear usando regras de Exchange.

Bloquear correos electrónicos de saída a destinatarios externos: Bloquear todos os correos electrónicos de saída enviados a destinatarios externos desde Power Automate e Power Apps. Esta regra impide aos fabricantes enviar correos electrónicos a socios, vendedores ou clientes das súas aplicacións ou fluxos.

Bloquear o reenvío de saída: Bloquear todos os correos electrónicos de saída reenviados a destinatarios externos desde Power Automate e Power Apps onde o remitente non sexa dunha lista permitida de caixas de correo. Esta regra impide aos fabricantes crear un fluxo que reenvíe automaticamente correos electrónicos de entrada a un destinatario externo.

Excepcións a considerar coas regras de bloqueo de correo electrónico

Aquí están algunhas posibles excepcións ás regras de Exchange para bloquear o correo electrónico para engadir flexibilidade:

Aplicacións e fluxos específicos exentos: Engade unha lista de exención ás regras suxeridas anteriormente para que as aplicacións ou fluxos aprobados poidan enviar correo electrónico a destinatarios externos.

Lista de autorización a nivel de organización: Neste escenario, ten sentido mover a solución a unha contorna dedicada. Se varios fluxos no ambiente teñen que enviar correos electrónicos de saída, pode crear unha regra de excepción xeral para permitir correos electrónicos de saída dese ambiente. O permiso de maker e admin sobre ese ambiente debe ser estreitamente controlado e limitado.

Aplicar illamento cruzado

Power Platform dispón dun sistema de conectores baseado no Microsoft Entra que permite aos usuarios autorizados Microsoft Entra conectar aplicacións e fluxos a tendas de datos. O illamento do arrendatario regula o movemento de datos de fontes de Microsoft Entra datos autorizadas cara e desde o seu arrendatario.

O illamento arrendatario aplícase a nivel arrendatario e afecta a todos os ambientes do inquilino, incluído o ambiente por defecto. Dado que todos os empregados son fabricantes no ambiente por defecto, configurar unha política de illamento robusto é fundamental para asegurar o medio ambiente. Recomendámoslle que configure explicitamente os inquilinos aos que os seus empregados poden conectarse. Todos os demais inquilinos deben estar cubertos por regras predeterminadas que bloquean tanto o fluxo de entrada como o fluxo de saída de datos.

Power Platform O illamento dos inquilinos é diferente da restrición do Microsoft Entra inquilino de todo o ID. Non afecta o Microsoft Entra acceso baseado no DNI fóra Power Platform. Funciona só para conectores usando Microsoft Entra autenticación baseada en ID, como o Outlook e Office 365 conectores SharePoint .

Consulte tamén

Restrinxir a entrada cruzada e o acceso de saída (vista previa)

Get-PowerAppTenantIsolationPolicy (Microsoft..PowerApps Administración.PowerShell)