מעבר ל- Microsoft Defender עבור נקודת קצה - שלב 2: הגדרה

חל על:

- Microsoft Defender עבור תוכנית 1 של נקודת קצה

- Microsoft Defender עבור תוכנית 2 של נקודת קצה

- Microsoft Defender XDR

שלב 1: הכנה |

שלב 2: הגדרה |

שלב 3: הטמעה |

|---|---|---|

| אתה כאן !אתה כאן! |

ברוך הבא לשלב ההתקנה של ההעברה אל Defender for Endpoint. שלב זה כולל את השלבים הבאים:

- התקן מחדש/Microsoft Defender אנטי-וירוס ב נקודות הקצה שלך.

- קביעת התצורה של Defender עבור תוכנית 1 או תוכנית 2 של נקודת קצה

- הוסף את Defender for Endpoint לרשימת אי-ההכללה עבור הפתרון הקיים שלך.

- הוסף את הפתרון הקיים שלך לרשימת אי-ההכללה עבור אנטי Microsoft Defender אנטי-וירוס.

- הגדר את קבוצות המכשירים, אוספי המכשירים והיחידות הארגוניות שלך.

שלב 1: התקנה מחדש/Microsoft Defender אנטי-וירוס ב נקודות הקצה שלך

בגירסאות מסוימות של Windows, ייתכן Microsoft Defender האנטי-וירוס הוסר או הושבת כאשר הותקן פתרון אנטי-וירוס/נגד תוכנות זדוניות שאינו של Microsoft. כאשר נקודות קצה שפועלות באמצעות Windows מחוברות אל Defender for Endpoint, Microsoft Defender האנטי-וירוס יכול לפעול במצב פאסיבי לצד פתרון אנטי-וירוס שאינו של Microsoft. לקבלת מידע נוסף, ראה הגנת אנטי-וירוס עם Defender for Endpoint.

כאשר אתה מבצע את המעבר אל Defender for Endpoint, ייתכן שתצטרך לבצע שלבים מסוימים כדי להתקין מחדש או להפוך את האנטי-וירוס Microsoft Defender לזמין. הטבלה הבאה מתארת מה ניתן לעשות ללקוחות ולשרתים של Windows.

| סוג נקודת קצה | מה ניתן לעשות |

|---|---|

| לקוחות Windows (כגון נקודות קצה שפועלות Windows 10 ו- Windows 11) | באופן כללי, אין צורך לבצע פעולה כלשהי עבור לקוחות Windows (אלא אם Microsoft Defender האנטי-וירוס הוסר). באופן כללי, Microsoft Defender האנטי-וירוס עדיין אמור להיות מותקן, אך סביר להניח שהוא אינו זמין בשלב זה של תהליך ההעברה. כאשר מותקן פתרון אנטי-וירוס/נגד תוכנות זדוניות שאינו של Microsoft והלקוחות עדיין אינם מחוברים ל- Defender for Endpoint, Microsoft Defender האנטי-וירוס אינו זמין באופן אוטומטי. מאוחר יותר, כאשר נקודות הקצה של הלקוח מחוברות ל- Defender for Endpoint, אם נקודות קצה אלה מפעילות פתרון אנטי-וירוס שאינו של Microsoft, Microsoft Defender האנטי-וירוס עובר למצב פאסיבי. אם פתרון האנטי-וירוס שאינו של Microsoft הוסר, Microsoft Defender האנטי-וירוס עובר למצב פעיל באופן אוטומטי. |

| שרתי Windows | ב- Windows Server, עליך להתקין מחדש Microsoft Defender האנטי-וירוס, ולהגדיר אותו למצב פאסיבי באופן ידני. בשרתי Windows, כאשר אנטי-וירוס/תוכנה נגד תוכנות זדוניות שאינם של Microsoft מותקנים, Microsoft Defender האנטי-וירוס אינו יכול לפעול לצד פתרון האנטי-וירוס שאינו של Microsoft. במקרים אלה, האנטי Microsoft Defender אנטי-וירוס אינו זמין או שההתקנה שלו הוסרה באופן ידני. כדי להתקין מחדש או Microsoft Defender אנטי-וירוס ב- Windows Server, בצע את המשימות הבאות: - הפעל מחדש את האנטי-וירוס של Defender ב- Windows Server אם הוא הפך ללא זמין - הפעל מחדש את האנטי-וירוס של Defender ב- Windows Server אם ההתקנה שלו הוסרה - הגדרת Microsoft Defender אנטי-וירוס למצב פאסיבי ב- Windows Server אם אתה נתקל בבעיות התקנה מחדש או הפעלה מחדש של תוכנת האנטי-Microsoft Defender ב- Windows Server, ראה פתרון בעיות: הסרת ההתקנה של אנטי Microsoft Defender אנטי-וירוס ב- Windows Server. |

עצה

לקבלת מידע נוסף על Microsoft Defender אנטי-וירוס עם הגנת אנטי-וירוס שאינה של Microsoft, ראה Microsoft Defender אנטי-וירוס.

הגדרת Microsoft Defender אנטי-וירוס למצב פאסיבי ב- Windows Server

עצה

כעת באפשרותך להפעיל את Microsoft Defender אנטי-וירוס במצב פאסיבי ב- Windows Server 2012 R2 וב- Windows Server 2016. לקבלת מידע נוסף, ראה אפשרויות להתקנת Microsoft Defender עבור נקודת קצה.

פתח את עורך הרישום ולאחר מכן נווט אל

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection.ערוך (או צור) ערך DWORD שנקרא ForceDefenderPassiveMode, וציין את ההגדרות הבאות:

הגדר את הערך של DWORD ל - 1.

תחת בסיס, בחר הקסדצימאלי.

אם Microsoft Defender אנטי-וירוס וקובצי התקנה הוסרו בעבר מ- Windows Server 2016, בצע את ההנחיות במאמר קביעת התצורה של מקור תיקון של Windows כדי לשחזר את קבצי התקנת התכונות.

הערה

לאחר הצירוף ל- Defender for Endpoint, ייתכן שיהיה עליך להגדיר את האנטי Microsoft Defender אנטי-וירוס למצב פאסיבי ב- Windows Server. כדי לאמת מצב פאסיבי זה הוגדר כצפוי, חפש את אירוע 5007 ביומן התפעולי של Microsoft-Windows-Windows Defender (C:\Windows\System32\winevt\Logsהממוקם ב- ), וודא שמפתחות הרישום ForceDefenderPassiveMode או PassiveMode הוגדרו ל- 0x1.

האם אתה משתמש ב- Windows Server 2012 R2 או ב- Windows Server 2016?

כעת באפשרותך להפעיל Microsoft Defender אנטי-וירוס במצב פאסיבי ב- Windows Server 2012 R2 וב- Windows Server 2016 באמצעות השיטה המתוארת בסעיף הקודם. לקבלת מידע נוסף, ראה אפשרויות להתקנת Microsoft Defender עבור נקודת קצה.

שלב 2: קביעת התצורה של Defender עבור תוכנית 1 או תוכנית 2 של נקודת קצה

חשוב

- מאמר זה מתאר כיצד לקבוע את התצורה של יכולות Defender for Endpoint לפני צירוף המכשירים.

- אם יש לך את Defender for Endpoint תוכנית 1, בצע את שלבים 1-5 בהליך הבא.

- אם יש לך את Defender for Endpoint תוכנית 2, בצע את שלבים 1-7 בהליך הבא.

ודא שהוקצה Defender for Endpoint. כמנהל מערכת כללי, עבור אל פורטל Microsoft Defender (https://security.microsoft.com) והיכנס. לאחר מכן, בחלונית הניווט, בחר התקני>נכסים.

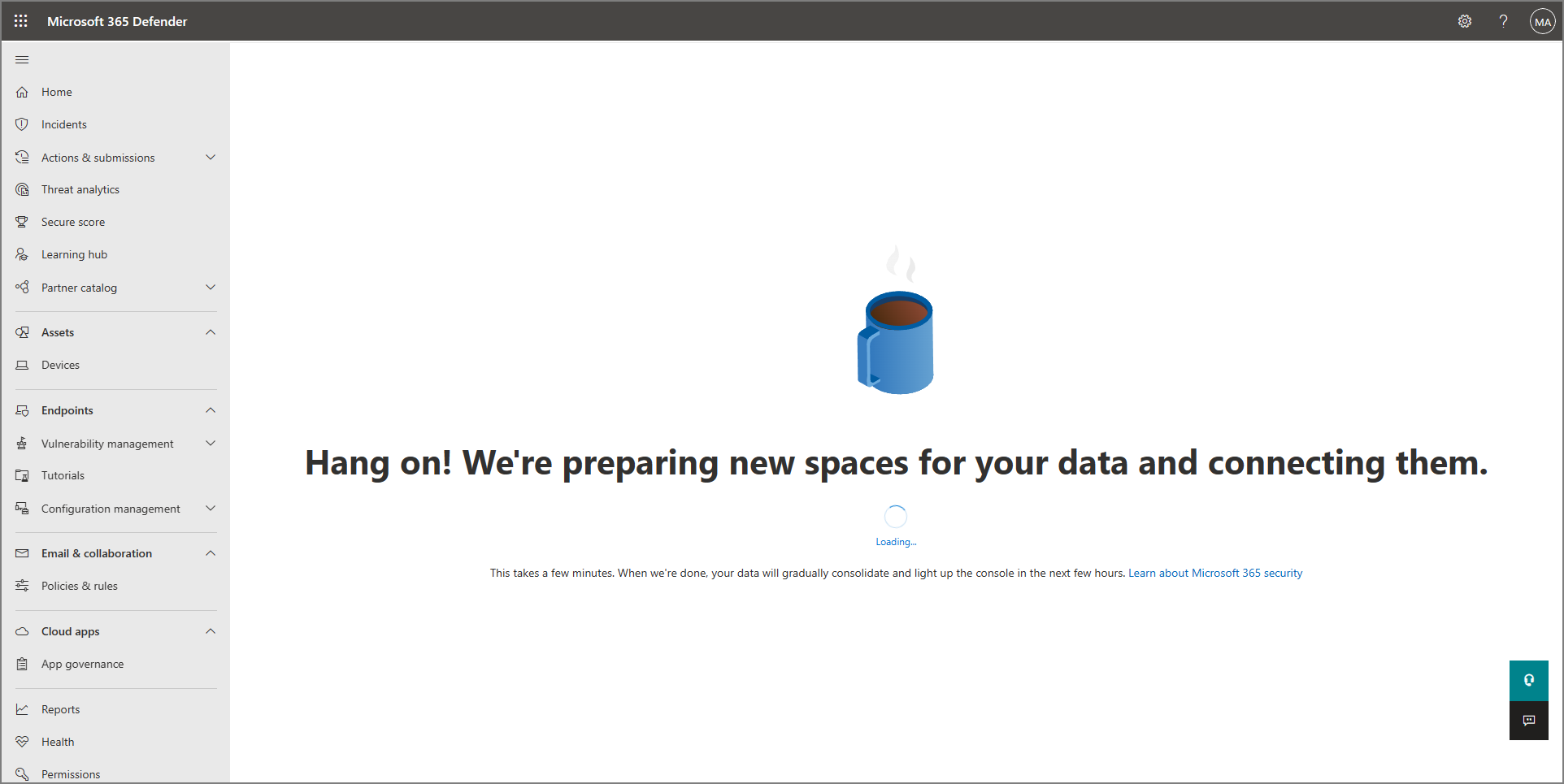

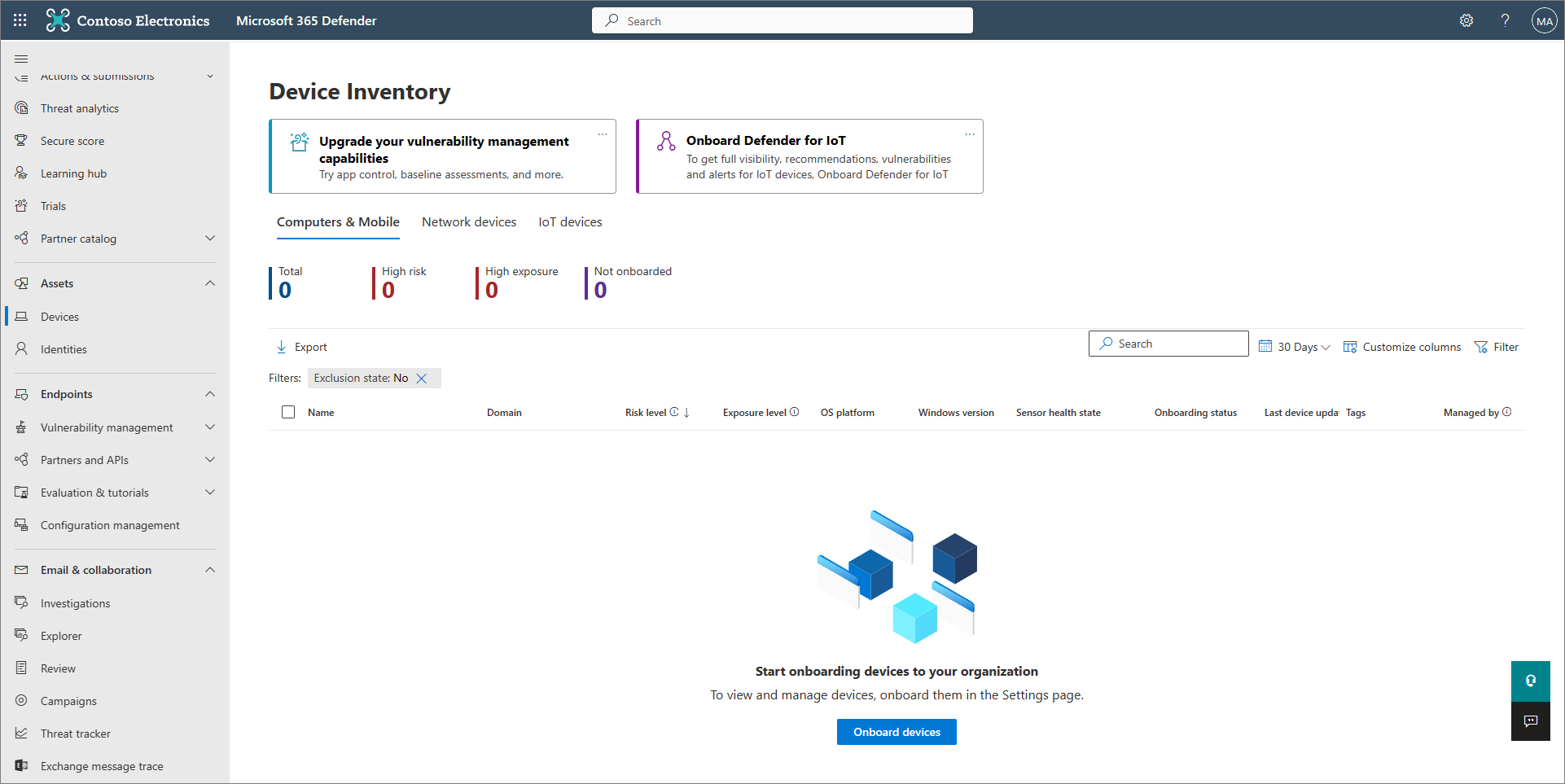

הטבלה הבאה מציגה איך המסך שלך עשוי להיראות ומה המשמעות שלו.

מסך מהי משמעות הדבר

הקצאת המשאבים עבור Defender for Endpoint עדיין לא הסתיימה. ייתכן שיהיה עליך להמתין זמן מה עד לסיום התהליך.

הוקצה Defender for Endpoint. במקרה זה, המשך לשלב הבא. הפעל הגנה מפני טיפול שלא כדין. אנו ממליצים להפעיל הגנה מפני טיפול שלא כדין עבור הארגון כולו. באפשרותך לבצע משימה זו בפורטל Microsoft Defender (https://security.microsoft.com).

בפורטל Microsoft Defender, בחר הגדרות>נקודות קצה.

עבור אל תכונות מתקדמות>כלליות ולאחר מכן הגדר את הלחצן הדו-מצבי עבור הגנה מפני טיפול שלא כדין למצב מופעל.

לחץ שמור.

אם בכוונתך להשתמש ב- Microsoft Intune או ב- Microsoft Endpoint Configuration Manager כדי לקלוט מכשירים ולקבוע תצורה של מדיניות מכשירים, הגדר שילוב עם Defender for Endpoint על-ידי ביצוע השלבים הבאים:

במרכז Microsoft Intune הניהול (https://endpoint.microsoft.com), עבור אל אבטחת נקודת קצה.

תחת הגדרה, בחר Microsoft Defender עבור נקודת קצה.

תחת הגדרות פרופיל אבטחה של נקודת קצה, הגדר את הלחצן הדו-מצבי עבור אפשר Microsoft Defender עבור נקודת קצה לאכוף תצורות אבטחה של נקודת קצה לפועל.

בסמוך לחלק העליון של המסך, בחר שמור.

בפורטל Microsoft Defender (https://security.microsoft.com), בחר הגדרות>נקודות קצה.

גלול מטה אל ניהול תצורה ובחר טווח אכיפה.

הגדר את הלחצן הדו-מצבי MDE כדי לאכוף הגדרות תצורת אבטחה מ- MEM למצב מופעל ולאחר מכן בחר באפשרויות עבור מכשירי לקוח Windows ו- Windows Server.

אם אתה מתכנן להשתמש ב- Configuration Manager, הגדר את הלחצן הדו-מצבי עבור ניהול הגדרות אבטחה Configuration Manager למצב מופעל. (אם אתה זקוק לעזרה בשלב זה, ראה דו-קיום עם Microsoft Endpoint Configuration Manager.)

גלול מטה ובחר שמור.

קבע את התצורה של יכולות הירידה הראשונית של משטח ההתקפה. לכל הפחות, הפוך מיד את כללי ההגנה הרגילים המפורטים בטבלה הבאה לזמינים:

כללי הגנה סטנדרטיים שיטות תצורה חסימת גניבה של אישורים ממערכת המשנה של רשות האבטחה המקומית של Windows (lsass.exe)

חסימת שימוש לרעה במנהלי התקנים חשופים לפגיעים

חסימת התמדה באמצעות מנוי לאירוע Windows Management Instrumentation (WMI)Intune (פרופילי תצורת מכשיר או מדיניות אבטחה של נקודת קצה)

מכשירים ניהול מכשירים ניידים (MDM) (השתמש בספק שירות התצורה (CSP) של ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules כדי להפעיל ולהגדיר את המצב עבור כל כלל בנפרד.)

מדיניות קבוצתית או ב- PowerShell (רק אם אינך משתמש Intune, Configuration Manager או פלטפורמת ניהול אחרת ברמת הארגון)קבע את התצורה של יכולות ההגנה מהדור הבא.

יכולת שיטות תצורה Intune 1. במרכז Intune, בחר > פרופילי תצורהשל מכשירים ולאחר מכן בחר את סוג הפרופיל שברצונך לקבוע את תצורתו. אם עדיין לא יצרת סוג פרופיל של הגבלות מכשיר, או אם ברצונך ליצור פרופיל חדש, ראה קביעת תצורה של הגדרות הגבלת מכשיר ב- Microsoft Intune.

2. בחר מאפיינים ולאחר מכן בחר הגדרות תצורה: עריכה

3. הרחב את Microsoft Defender אנטי-וירוס.

4. הפוך הגנה מבוססת ענן לזמינה.

5. ברשימה הנפתחת הצג בקשה למשתמשים לפני שליחת דוגמה, בחר שלח את כל הדוגמאות באופן אוטומטי.

6. ברשימה הנפתחת זהה יישומים שעלולים להיות בלתי רצויים, בחר הפוך לזמין או ביקורת.

7. בחר סקירה + שמירה ולאחר מכן בחר שמור.

עצה: לקבלת מידע נוסף Intune פרופילי מכשירים, כולל אופן היצירה והתצורה של ההגדרות שלהם, ראה מהם Microsoft Intune מכשירים?.Configuration Manager ראה Create לפריטי מדיניות למניעת תוכנות זדוניות עבור Endpoint Protection ב- Configuration Manager.

בעת יצירה וקביעת תצורה של פריטי מדיניות למניעת תוכנות זדוניות, הקפד לסקור את הגדרות ההגנה בזמן אמת ולאפשר חסימה במבט ראשון.ניהול מדיניות קבוצתית מתקדם

או

מדיניות קבוצתית ניהול נתונים1. עבור אל תבניות ניהול של>תצורת מחשב רכיבי>Windows Microsoft Defender>אנטי-וירוס.

2. חפש מדיניות שנקראת כיבוי Microsoft Defender אנטי-וירוס.

3. בחר ערוך הגדרת מדיניות וודא שהמדיניות אינה זמינה. פעולה זו מפעילה את Microsoft Defender אנטי-וירוס. (ייתכן שתראה את Windows Defender האנטי-וירוסMicrosoft Defender אנטי-וירוס בגירסאות מסוימות של Windows.)לוח הבקרה ב- Windows בצע את ההנחיות כאן: הפעל את Microsoft Defender אנטי-וירוס. (ייתכן שתראה את Windows Defender האנטי-וירוסMicrosoft Defender אנטי-וירוס בגירסאות מסוימות של Windows.) אם יש לך את Defender for Endpoint Plan 1, ההגדרה הראשונית והתצורה שלך תהסתיים כעת. אם יש לך את Defender for Endpoint תוכנית 2, המשך לשלבים 6-7.

קבע את תצורת המדיניות של זיהוי נקודות הקצה והתגובה (EDR) Intune הניהול (https://endpoint.microsoft.com). לקבלת עזרה עבור משימה זו, ראה Create מדיניות EDR.

קבע את תצורת יכולות החקירה והתיקון האוטומטיות שלך בפורטל Microsoft Defender (https://security.microsoft.com). כדי לקבל עזרה עבור משימה זו, ראה קביעת תצורה של יכולות חקירה ותיקון אוטומטיות Microsoft Defender עבור נקודת קצה.

בשלב זה, ההגדרה הראשונית והתצורה של Defender עבור תוכנית נקודת קצה 2 הושלמו.

שלב 3: הוספת Microsoft Defender עבור נקודת קצה לרשימת אי-ההכללה עבור הפתרון הקיים שלך

שלב זה של תהליך ההגדרה כולל הוספת Defender for Endpoint לרשימת אי-ההכללה עבור הפתרון הקיים להגנה על נקודות הקצה ומוצרי אבטחה אחרים שהארגון שלך משתמש בהם. הקפד לעיין בתיעוד של ספק הפתרונות כדי להוסיף פריטים שאינם נכללים.

אי ההכללה הספציפית שתקבע את תצורתה תלויה בגירסה של Windows הפועלת עם נקודות הקצה או המכשירים שלך, ומפורטות בטבלה הבאה.

| Os | פריטים לא כלולים |

|---|---|

| Windows 11 Windows 10 גירסה 1803 ואילך (ראה Windows 10 מהדורה) Windows 10 גירסה 1703 או 1709 KB4493441 מותקנת |

C:\Program Files\Windows Defender Advanced Threat Protection\MsSense.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCncProxy.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSampleUploader.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseIR.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCM.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseNdr.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSC.exeC:\Program Files\Windows Defender Advanced Threat Protection\Classification\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\Program Files\Windows Defender Advanced Threat Protection\SenseTVM.exe |

| Windows Server 2022 Windows Server 2019 Windows Server 2016 Windows Server 2012 R2 Windows Server, גרסה 1803 |

ב- Windows Server 2012 R2 וב- Windows Server 2016 שבהם פועל הפתרון המודרני המאוחד, הפריטים החריגים הבאים נדרשים לאחר עדכון הרכיב Sense EDR באמצעות KB5005292:C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\MsSense.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCnCProxy.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseIR.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseSampleUploader.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCM.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseTVM.exe |

| Windows 8.1 Windows 7 Windows Server 2008 R2 SP1 |

C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State\Monitoring Host Temporary Files 6\45\MsSenseS.exeהערה: ניטור קבצים זמניים של מארח 6\45 יכול להיות תיקיות משנה ממוספרות שונות. C:\Program Files\Microsoft Monitoring Agent\Agent\AgentControlPanel.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HealthService.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HSLockdown.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MOMPerfSnapshotHelper.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exeC:\Program Files\Microsoft Monitoring Agent\Agent\TestCloudConnection.exe |

חשוב

כשם עבודה מומלצת, שמור על עדכניות המכשירים ו נקודות הקצה של הארגון שלך. הקפד לקבל את העדכונים האחרונים עבור Microsoft Defender עבור נקודת קצה ו- Microsoft Defender אנטי-וירוס, וודא שמערכות ההפעלה ואפליקציות הפרודוקטיביות של הארגון שלך מעודכנות.

שלב 4: הוספת הפתרון הקיים לרשימת אי-ההכללה עבור אנטי Microsoft Defender וירוס

במהלך שלב זה של תהליך ההתקנה, עליך להוסיף את הפתרון הקיים שלך לרשימת הפריטים שאינם נכללים ב- Microsoft Defender אנטי-וירוס. באפשרותך לבחור מבין כמה שיטות כדי להוסיף את הפריטים שלא ייכללו Microsoft Defender האנטי-וירוס, כפי שמפורט בטבלה הבאה:

| השיטה | מה ניתן לעשות |

|---|---|

| Intune | 1. עבור אל Microsoft Intune הניהול והיכנס. 2. בחר פרופילי>תצורה של מכשירים ולאחר מכן בחר את הפרופיל שברצונך לקבוע את תצורתו. 3. תחת ניהול, בחר מאפיינים. 4. בחר הגדרות תצורה: עריכה. 5. הרחב את Microsoft Defender אנטי-וירוס ולאחר מכן הרחב את Microsoft Defender אנטי-וירוס לא נכללים. 6. ציין את הקבצים והתיקיות, הסיומות והתהליכים שלא ייכללו בסריקה Microsoft Defender אנטי-וירוס. לעיון, ראה אי-הכללות Microsoft Defender אנטי-וירוס. 7. בחר סקירה + שמירה ולאחר מכן בחר שמור. |

| Microsoft Endpoint Configuration Manager | 1. באמצעות Configuration Manager, > עבור אל מדיניות נגד תוכנות זדוניות שלהגנת> נקודות קצה של נכסים ותאימות ולאחר מכן בחר את המדיניות שברצונך לשנות. 2. ציין הגדרות אי הכללה עבור קבצים ותיקיות, הרחבות ותהליכים שלא ייכללו בסריקה Microsoft Defender אנטי-וירוס. |

| מדיניות קבוצתית אובייקט | 1. במחשב מדיניות קבוצתית, פתח את מסוף הניהול של מדיניות קבוצתית, לחץ באמצעות לחצן העכבר הימני על אובייקט מדיניות קבוצתית שברצונך לקבוע את תצורתו ולאחר מכן בחר ערוך. 2. בתיבת הדו מדיניות קבוצתית ניהול עורך, עבור אל תצורת מחשב ובחר תבניות ניהול. 3. הרחב את העץ לרכיבי Windows כדי Microsoft Defender > אנטי-וירוס>. (ייתכן שתראה את Windows Defender האנטי-וירוסMicrosoft Defender אנטי-וירוס בגירסאות מסוימות של Windows.) 4. לחץ פעמיים על ההגדרה 'פריטים שאינם נכללים בנתיב ' והוסף את הפריטים שלא ייכללו. 5. הגדר את האפשרות כזמינה. 6. תחת המקטע אפשרויות , בחר הצג.... 7. ציין כל תיקיה בשורה משלה תחת העמודה שם ערך. אם תציין קובץ, הקפד להזין נתיב מלא לקובץ, כולל אות הכונן, נתיב התיקיה, שם הקובץ והסיומת. הזן 0בעמודה ערך . 8. בחר אישור. 9. לחץ פעמיים על ההגדרה פריטים שאינם נכללים בהרחבה והוסף את הפריטים שלא ייכללו. 10. הגדר את האפשרות כזמינה. 11. תחת המקטע אפשרויות , בחר הצג.... 12. הזן כל סיומת קובץ בשורה משלה תחת העמודה שם ערך. הזן 0בעמודה ערך . 13. בחר אישור. |

| אובייקט מדיניות קבוצתית מקומית | 1. ב נקודת הקצה או במכשיר, פתח את תיבת הדו-מדיניות קבוצתית עורך. 2. עבור אל תבניות מנהליות>של> תצורתמחשב רכיבי Windows>Microsoft Defender אנטי-וירוס>לא נכללות. (ייתכן שתראה את Windows Defender האנטי-וירוסMicrosoft Defender אנטי-וירוס בגירסאות מסוימות של Windows.) 3. ציין את הנתיב ואת אי-ההכללות שלך בתהליך. |

| מפתח רישום | 1. יצא את מפתח הרישום הבא: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\exclusions.2. יבא את מפתח הרישום. להלן שתי דוגמאות: - נתיב מקומי: regedit.exe /s c:\temp\MDAV_Exclusion.reg- שיתוף רשת: regedit.exe /s \\FileServer\ShareName\MDAV_Exclusion.reg |

זכור את הנקודות הבאות לגבי אי הכללות

בעת הוספת פריטים שאינם נכללים לסריקה Microsoft Defender אנטי-וירוס, עליך להוסיף חריגים לנתיב ולתהליך.

- אי-הכללות בנתיב כוללים קבצים ספציפיים ולא משנה מה הגישה לקבצים אלה.

- אי הכללות בתהליך אינן כוללות את מה שתהליך נוגע בו, אך אינו כולל את התהליך עצמו.

- הצג רשימה של פריטים שאינם נכללים בתהליך באמצעות הנתיב המלא שלהם ולא לפי שמם בלבד. (פעולת השירות name-only פחות מאובטחת.)

- אם תרשום כל קובץ הפעלה (.exe) הן כהכללה של נתיב והן כהכללה בתהליך, התהליך וכל מה שהוא נוגע בו לא ייכללו.

שלב 5: הגדרת קבוצות המכשירים, אוספי המכשירים ויחידות הארגוניות שלך

קבוצות מכשירים, אוספי מכשירים ויחידות ארגוניות מאפשרים לצוות האבטחה שלך לנהל ולהקצות פריטי מדיניות אבטחה ביעילות וביעילות. הטבלה הבאה מתארת כל אחת מקבוצות אלה ואת אופן קביעת התצורה שלהן. ייתכן שהארגון שלך לא ישתמש בכל שלושת סוגי האוספים.

הערה

יצירת קבוצת מכשירים נתמכת ב- Defender for Endpoint Plan 1 ובתוכנית 2.

| סוג אוסף | מה ניתן לעשות |

|---|---|

| קבוצות מכשירים (שנקראו בעבר 'קבוצות מחשב') מאפשרות לצוות פעולות האבטחה להגדיר יכולות אבטחה, כגון חקירה ותיקון אוטומטיים. קבוצות מכשירים שימושיות גם להקצאת גישה למכשירים אלה כך שצוות פעולות האבטחה שלך יוכל לבצע פעולות תיקון במידת הצורך. קבוצות מכשירים נוצרות בזמן שהתקיפה זוהתה ונעצרה, התראות, כגון "התראת גישה ראשונית", מופעלות והופיעו בפורטל Microsoft Defender. |

1. עבור אל Microsoft Defender (https://security.microsoft.com). 2. בחלונית הניווט מימין, בחר הגדרות>הגדרות הרשאות>הרשאות לקבוצות>מכשיר. 3. בחר + הוסף קבוצת מכשירים. 4. ציין שם ותיאור עבור קבוצת המכשירים. 5. ברשימה רמת אוטומציה , בחר אפשרות. (אנו ממליצים על מלא - לתקן איומים באופן אוטומטי.) לקבלת מידע נוסף על רמות האוטומציה השונות, ראה כיצד איומים מתווספות. 6. ציין תנאים עבור כלל תואם כדי לקבוע אילו מכשירים שייכים לקבוצת המכשירים. לדוגמה, באפשרותך לבחור תחום, גירסאות מערכת הפעלה או אפילו להשתמש בתגיות מכשיר. 7. בכרטיסיה גישת משתמש , ציין תפקידים שאמורים להיות להם גישה למכשירים הכלולים בקבוצת המכשירים. 8. בחר בוצע. |

| אוספי מכשירים מאפשרים לצוות פעולות האבטחה לנהל יישומים, לפרוס הגדרות תאימות או להתקין עדכוני תוכנה במכשירים בארגון שלך. אוספי מכשירים נוצרים באמצעות Configuration Manager. |

בצע את השלבים Create אוסף. |

| יחידות ארגוניות מאפשרות לך לקבץ באופן לוגי אובייקטים כגון חשבונות משתמשים, חשבונות שירות או חשבונות מחשב. לאחר מכן, תוכל להקצות מנהלי מערכת שיחידות ארגוניות ספציפיות, ולהחיל מדיניות קבוצתית כדי לאכוף הגדרות תצורה ייעודיות. יחידות ארגוניות מוגדרות ב- Microsoft Entra Domain Services. |

בצע את השלבים Create יחידה ארגונית בתחום Microsoft Entra Domain Services מנוהל. |

השלב הבא

מזל טוב! השלמת את שלב ההעברה ל - Defender for Endpoint!

עצה

האם ברצונך לקבל מידע נוסף? Engage עם קהילת האבטחה של Microsoft בקהילת הטכנולוגיה שלנו: Microsoft Defender עבור נקודת קצה Tech Community.

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור