פריסת תשתית הזהויות שלך עבור Microsoft 365

עיין בכל התוכן שלנו לעסקים קטנים בעזרה לעסקים קטנים בעזרה ולימוד לעסקים קטנים.

ב- Microsoft 365 לארגונים, תשתית זהויות מתוכננת היטב ומבוצעות סלולה את הדרך לאבטחה חזקה יותר, כולל הגבלת הגישה עומסי העבודה של הפרודוקטיביות שלך והנתונים שלהם למשתמשים ולמכשירים מאומתים בלבד. אבטחה עבור זהויות היא רכיב מרכזי בפריסת אפס אמון, שבו כל הניסיונות לגשת למשאבים הן באופן מקומי והן בענן מאומתים ומורשה.

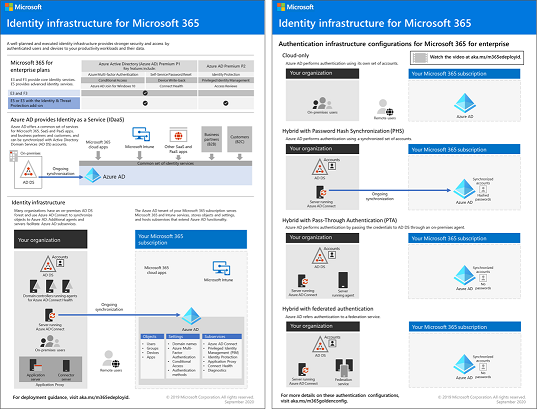

לקבלת מידע אודות תכונות הזהות של כל Microsoft 365 לארגונים, התפקיד של Microsoft Entra מזהה, רכיבים מקומיים ורכיבים מבוססי ענן ותצורות האימות הנפוצות ביותר, עיין בפוסטר 'תשתית זהויות'.

סקור פוסטר זה של שני עמודים כדי לגשת במהירות לתצורות ולתצורות של זהות עבור Microsoft 365 לארגונים.

באפשרותך להוריד פוסטר זה ולהדפיס אותו בתבנית Letter, Legal או Tabloid (11 x 17).

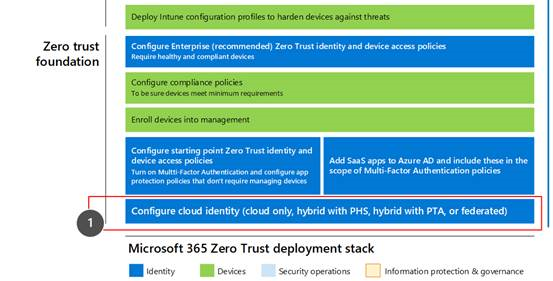

פתרון זה הוא השלב הראשון לבניית מחסנית הפריסה של Microsoft 365 אפס אמון 365.

לקבלת מידע נוסף, עיין בתוכנית הפריסה של Microsoft 365 אפס אמון Microsoft 365.

מה נמצא בפתרון זה

פתרון זה ינהל את הפריסה של תשתית זהויות עבור דייר Microsoft 365 שלך כדי לספק גישה לעובדים שלך והגנה מפני תקיפות מבוססות זהות.

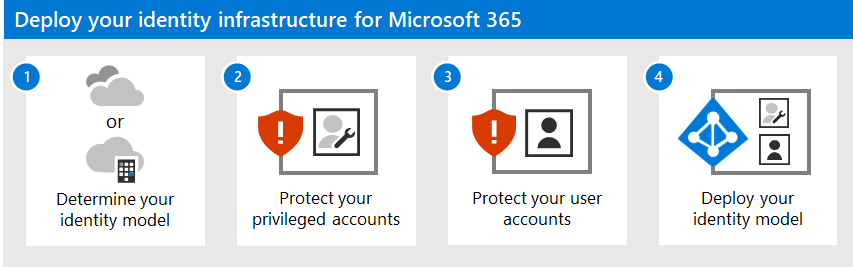

השלבים בפתרון זה הם:

- קבע את מודל הזהויות שלך.

- הגן על חשבונות ההרשאות של Microsoft 365.

- הגן על חשבונות המשתמש שלך ב- Microsoft 365.

- פרוס את מודל הזהות שלך.

פתרון זה תומך בעקרונות העיקריים של אפס אמון:

- אמת במפורש: תמיד בצע אימות ואשר בהתבסס על כל נקודות הנתונים הזמינות.

- השתמש בגישה הכי פחותה להרשאות: הגבל את גישת המשתמשים באמצעות Just-in-Time ו- Just-Enough-Access (JIT/JEA), מדיניות מסתגלת מבוססת סיכונים והגנת נתונים.

- נניח שהפרה: מזעור רדיוס הפיצוץ וגישת המקטעים. אמת הצפנה מקצה לקצה והשתמש בכלי ניתוח כדי לקבל ניראות, לנהוג בזיהוי איומים ולשפר את ההגנות.

בניגוד לגישה אינטרא-נט רגילה, אשר נותן אמון בכל מה שמאחורי חומת האש של הארגון, אפס אמון מתייחס לכל כניסה וגישה כאילו היא נוצרה מרשת לא מבוקרת, בין אם היא מאחורי חומת האש של הארגון או באינטרנט. אפס אמון דורשת הגנה עבור הרשת, התשתית, הזהויות, נקודות הקצה, האפליקציות והנתונים.

יכולות ותכונות של Microsoft 365

Microsoft Entra מזהה מספק חבילה מלאה של יכולות ניהול זהויות ואבטחה עבור דייר Microsoft 365 שלך.

| יכולת או תכונה | תיאור | רישוי |

|---|---|---|

| אימות רב גורמי (MFA) | MFA דורש מהמשתמשים לספק שתי צורות אימות, כגון סיסמת משתמש וכן הודעה מתוך האפליקציה Microsoft Authenticator או שיחת טלפון. MFA מפחית ביעילות את הסיכון שניתן להשתמש באישורים גנובים כדי לגשת לסביבה שלך. Microsoft 365 משתמש Microsoft Entra אימות רב גורמי עבור כניסה מבוססת-MFA. | Microsoft 365 E3 או E5 |

| גישה מותנית | Microsoft Entra מזהה את התנאים של הכניסה של המשתמש ומשתמש במדיניות גישה מותנית כדי לקבוע את הגישה המותרת. לדוגמה, בהדרכה זו נראה לך כיצד ליצור מדיניות גישה מותנית כדי לדרוש תאימות מכשירים לגישה לנתונים רגישים. פעולה זו מפחיתה ביעילות את הסיכון שפורץ מחשבים (האקר) בעל מכשיר אישי ואישורים גנובים יוכלו לגשת לנתונים הרגישים שלך. הוא גם מגן על נתונים רגישים במכשירים, מכיוון שהמכשירים חייבים לעמוד בדרישות ספציפיות לתקינות ולאבטחה. | Microsoft 365 E3 או E5 |

| Microsoft Entra נוספות | מדיניות גישה מותנית, ניהול מכשירים עם Intune ואפילו הרשאות לקבצים ולאתרים בארגון שלך מסתמנים על המטלה בחשבונות משתמשים או בקבוצות Microsoft Entra אחרות. מומלץ ליצור Microsoft Entra קבוצות שתואמות לרמות ההגנה שאתה מיישם. לדוגמה, חברי הצוות המנהלי שלך הם יעדים עם ערך גבוה יותר עבור פורצי מחשבים (האקרים). לכן, הגיוני להוסיף את חשבונות המשתמשים של עובדים אלה לקבוצה של Microsoft Entra ולהקצות קבוצה זו למדיניות גישה מותנית ולמדיניות אחרת שאוכפת רמת הגנה גבוהה יותר לגישה. | Microsoft 365 E3 או E5 |

| הגנה למזהה Microsoft Entra | מאפשר לך לזהות פגיעויות פוטנציאליות המשפיעות על זהויות הארגון שלך ולהגדיר מדיניות תיקון אוטומטית לסיכון כניסה נמוך, בינוני וגיבי וסיכון משתמש. הדרכה זו מסתמכת על הערכת סיכונים זו כדי להחיל מדיניות גישה מותנית עבור אימות רב גורמי. הדרכה זו כוללת גם מדיניות גישה מותנית הדורשת מהמשתמשים לשנות את הסיסמה שלהם אם זוהתה פעילות בסיכון גבוה עבור החשבון שלהם. | Microsoft 365 E5, Microsoft 365 E3 עם ההרחבה 'אבטחת E5', EMS E5 או Microsoft Entra מזהה P2 |

| איפוס סיסמה בשירות עצמי (SSPR) | אפשר למשתמשים לאפס את הסיסמאות שלהם בצורה מאובטחת וללא התערבות של מחלקת התמיכה, על-ידי מתן אימות של שיטות אימות מרובות שמנהל המערכת יכול לשלוט בה. | Microsoft 365 E3 או E5 |

| Microsoft Entra הגנה באמצעות סיסמה | זהה וחסום סיסמאות חלשות ידועות ואת הגרסאות שלהן ותנאים חלשים נוספים הספציפיים לארגון שלך. רשימות סיסמאות כלליות שנאסרו המהוות ברירת מחדל מוחלות באופן אוטומטי על כל המשתמשים Microsoft Entra שלך. באפשרותך להגדיר ערכים נוספים ברשימת סיסמאות מורחקת מותאמת אישית. כאשר משתמשים משתנים או מאפסים את הסיסמאות שלהם, רשימות הסיסמאות המורחקות הללו נבדקות כדי לאכוף את השימוש בסיסמאות חזקות. | Microsoft 365 E3 או E5 |

השלבים הבאים

השתמש בשלבים אלה כדי לפרוס מודל זהות ותשתית אימות עבור דייר Microsoft 365 שלך:

- קבע את מודל הזהות שלך בענן.

- הגן על חשבונות ההרשאות של Microsoft 365.

- הגן על חשבונות המשתמש שלך ב- Microsoft 365.

- פרוס את מודל הזהות בענן שלך: ענן בלבד או היברידי.

משאבי זהות ענן נוספים של Microsoft

ניהול

כדי לנהל את פריסת הזהויות בענן של Microsoft, ראה:

כיצד Microsoft עושה זהות עבור Microsoft 365

למד כיצד מומחי IT ב- Microsoft מנהלים זהויות וגישה מאובטחת.

הערה

משאב IT Showcase זה זמין באנגלית בלבד.

כיצד ביצע Contoso זהות עבור Microsoft 365

לקבלת דוגמה לאופן שבו ארגון בדיוני אך מייצג רב-לאומי פרס תשתית זהות היברידית עבור שירותי ענן של Microsoft 365, ראה זהות עבור חברת Contoso.

משוב

בקרוב: במהלך 2024, נפתור בעיות GitHub כמנגנון המשוב לתוכן ונחליף אותו במערכת משוב חדשה. לקבלת מידע נוסף, ראה: https://aka.ms/ContentUserFeedback.

שלח והצג משוב עבור