किसी परिवेश में उपयोगकर्ता सुरक्षा कॉन्फ़िगर करें

Microsoft Dataverse एक वातावरण में डेटाबेस और उसके संसाधनों तक पहुंच को नियंत्रित करने के लिए एक भूमिका-आधारित सुरक्षा मॉडल का उपयोग करता है। किसी परिवेश में सभी संसाधनों या वातावरण में विशिष्ट ऐप्स और डेटा तक पहुँच कॉन्फ़िगर करने के लिए सुरक्षा भूमिकाओं का उपयोग करें. सुरक्षा भूमिका में एक्सेस स्तर और अनुमतियों का एक संयोजन यह निर्धारित करता है कि कौन से ऐप और डेटा उपयोगकर्ता देख सकते हैं और वे उन ऐप्स और डेटा के साथ कैसे बातचीत कर सकते हैं।

एक वातावरण में कोई या एक Dataverse डेटाबेस नहीं हो सकता है। आप उन परिवेशों के लिए अलग-अलग सुरक्षा भूमिकाएँ असाइन करते हैं जिनका कोई डेटाबेस नहीं Dataverse है और ऐसे वातावरण जिनमें डेटाबेस है Dataverse .

वातावरण के बारे में Power Platform अधिक जानें.

पूर्वनिर्धारित सुरक्षा भूमिकाएँ

वातावरण में पूर्वनिर्धारित सुरक्षा भूमिकाएँ शामिल होती हैं जो सामान्य उपयोगकर्ता कार्यों को दर्शाती हैं. पूर्वनिर्धारित सुरक्षा भूमिकाएँ "न्यूनतम आवश्यक पहुँच" के सुरक्षा सर्वोत्तम अभ्यास का पालन करती हैं: न्यूनतम व्यावसायिक डेटा तक कम से कम पहुँच प्रदान करें जिसे उपयोगकर्ता को ऐप का उपयोग करने की आवश्यकता होती है। ये सुरक्षा भूमिकाएँ किसी उपयोगकर्ता, स्वामी टीम औरसमूह टीम को असाइन की जा सकती हैं. किसी वातावरण में उपलब्ध पूर्वनिर्धारित सुरक्षा भूमिकाएँ पर्यावरण प्रकार और उसमें आपके द्वारा इंस्टॉल किए गए ऐप्स पर निर्भर करती हैं.

अनुप्रयोग उपयोगकर्ताओं कोसुरक्षा भूमिकाओं का एक और सेट सौंपा गया है। वे सुरक्षा भूमिकाएँ हमारी सेवाओं द्वारा स्थापित की जाती हैं और उन्हें अद्यतन नहीं किया जा सकता.

बिना Dataverse डेटाबेस वाले परिवेश

बिना किसी Dataverse डेटाबेस वाले परिवेशों के लिए केवल परिवेश निर्माता और परिवेश व्यवस्थापक भूमिकाएँ पूर्वनिर्धारित होती हैं. ये भूमिकाएँ निम्न तालिका में वर्णित हैं।

| सुरक्षा भूमिका | विवरण |

|---|---|

| परिवेश व्यवस्थापक | पर्यावरण व्यवस्थापक भूमिका किसी वातावरण पर सभी व्यवस्थापकीय क्रियाएँ कर सकती है, जिनमें निम्न शामिल हैं:

|

| परिवेश निर्माता | Microsoft Power Automate का उपयोग करके परिवेश से संबद्ध नए संसाधन बना सकता है, जिनमें अनुप्रयोग, कस्टम API, गेटवे और प्रवाह शामिल हैं. हालाँकि, इस भूमिका में किसी वातावरण में डेटा तक पहुँचने के विशेषाधिकार नहीं हैं. पर्यावरण निर्माता आपके संगठन के अन्य उपयोगकर्ताओं को एक वातावरण में बनाए गए ऐप्स भी वितरित कर सकते हैं। वे व्यक्तिगत उपयोगकर्ताओं, सुरक्षा समूहों या संगठन के सभी उपयोगकर्ताओं के साथ ऐप साझा कर सकते हैं. |

Dataverse डेटाबेस वाले परिवेश

यदि वातावरण में कोई Dataverse डेटाबेस है, तो पूर्ण व्यवस्थापक विशेषाधिकार रखने के लिए उपयोगकर्ता को पर्यावरण व्यवस्थापक भूमिका के बजाय सिस्टम व्यवस्थापक भूमिका असाइन की जानी चाहिए.

वे उपयोगकर्ता जो डेटाबेस से कनेक्ट होने वाले ऐप्लिकेशन बनाते हैं और जिन्हें एंटिटी और सुरक्षा भूमिकाएँ बनाने या अद्यतन करने की आवश्यकता होती है, उनके पास पर्यावरण निर्माता भूमिका के अतिरिक्त सिस्टम कस्टमाइज़र भूमिका होनी चाहिए. पर्यावरण निर्माता भूमिका के पास पर्यावरण के डेटा पर विशेषाधिकार नहीं हैं.

निम्न तालिका डेटाबेस Dataverse वाले वातावरण में पूर्वनिर्धारित सुरक्षा भूमिकाओं का वर्णन करती है। आप इन भूमिकाओं को संपादित नहीं कर सकते.

| सुरक्षा भूमिका | विवरण |

|---|---|

| ऐप ओपनर | सामान्य कार्यों के लिए न्यूनतम विशेषाधिकार हैं. यह भूमिका मुख्य रूप से मॉडल-संचालित ऐप्स के लिए कस्टम सुरक्षा भूमिका बनाने के लिए टेम्पलेट के रूप में उपयोग की जाती है। इसमें खाता, संपर्क और गतिविधि जैसे मुख्य व्यवसाय तालिकाओं के लिए कोई विशेषाधिकार नहीं है. हालाँकि , इसमें सिस्टम-आपूर्ति किए गए वर्कफ़्लोज़ को पढ़ने का समर्थन करने के लिए सिस्टम तालिकाओं, जैसे प्रोसेस पर संगठन-स्तरीय पठन पहुँच है. ध्यान दें कि इस सुरक्षा भूमिका का उपयोग तब किया जाता है जब एक नया, कस्टम सुरक्षा भूमिका बनाया जाता है। |

| मूल उपयोगकर्ता | केवल आउट-ऑफ-द-बॉक्स संस्थाओं के लिए, पर्यावरण में एक ऐप चला सकते हैं और अपने स्वयं के रिकॉर्ड पर सामान्य कार्य कर सकते हैं। इसमें खाता, संपर्क और गतिविधि जैसे मुख्य व्यवसाय तालिकाओं के विशेषाधिकार हैं. नोट: Userसुरक्षा भूमिका का Common Data Service नाम बदलकर Basic User करदिया गया। केवल नाम बदल दिया गया था; उपयोगकर्ता विशेषाधिकार और भूमिका असाइनमेंट समान हैं। यदि आपके पास उपयोगकर्ता Common Data Service सुरक्षा भूमिका के साथ कोई समाधान है, तो आपको इसे फिर से आयात करने से पहले समाधान को अपडेट करना चाहिए। अन्यथा, समाधान आयात करते समय आप अनजाने में सुरक्षा भूमिका नाम वापस उपयोगकर्ता में बदल सकते हैं। |

| प्रतिनिधि | कोड को प्रतिरूपित करने, या किसी अन्य उपयोगकर्ता के रूप में चलाने की अनुमति देता है। आम तौर पर रिकॉर्ड्स तक पहुँच प्रदान करने के लिए किसी अन्य सुरक्षा भूमिका के साथ उपयोग किया जाता है. |

| Dynamics 365 व्यवस्थापक | Dynamics 365 व्यवस्थापक एक Microsoft Power Platform सेवा प्रशासक भूमिका है. यह भूमिका व्यवस्थापक फ़ंक्शंस पर Microsoft Power Platform कर सकती है क्योंकि उनके पास सिस्टम व्यवस्थापक भूमिका है. |

| परिवेश निर्माता | Microsoft Power Automate का उपयोग करके परिवेश से संबद्ध नए संसाधन बना सकता है, जिनमें अनुप्रयोग, कस्टम API, गेटवे और प्रवाह शामिल हैं. हालाँकि, इस भूमिका में किसी वातावरण में डेटा तक पहुँचने के लिए कोई विशेषाधिकार नहीं है. पर्यावरण निर्माता आपके संगठन के अन्य उपयोगकर्ताओं को एक वातावरण में बनाए गए ऐप्स भी वितरित कर सकते हैं। वे व्यक्तिगत उपयोगकर्ताओं, सुरक्षा समूहों या संगठन के सभी उपयोगकर्ताओं के साथ ऐप साझा कर सकते हैं. |

| ग्लोबल व्यवस्थापक | वैश्विक प्रशासक एक Microsoft 365 व्यवस्थापक की भूमिका है। Microsoft व्यवसाय सदस्यता खरीदने वाला व्यक्ति एक वैश्विक व्यवस्थापक होता है और सदस्यता में उत्पादों पर असीमित नियंत्रण और अधिकांश डेटा तक पहुँच रखता है. |

| वैश्विक पाठक (ग्लोबल रीडर) | व्यवस्थापक केंद्र में ग्लोबल रीडर Power Platform भूमिका अभी तक समर्थित नहीं है. |

| कार्यालय सहयोगी | उन तालिकाओं को पढ़ने की अनुमति दी है जिनमें संगठन के साथ रिकॉर्ड साझा किया गया था. किसी अन्य कोर और कस्टम तालिका रिकॉर्ड तक पहुंच नहीं है। यह भूमिका कार्यालय सहयोगियों की स्वामी टीम को सौंपी जाती है, न कि किसी एक उपयोगकर्ता को. |

| Power Platform व्यवस्थापक | Power Platform व्यवस्थापक एक Microsoft Power Platform सेवा व्यवस्थापक भूमिका है. यह भूमिका व्यवस्थापक फ़ंक्शन Microsoft Power Platform निष्पादित कर सकती है क्योंकि उनके पास सिस्टम व्यवस्थापक भूमिका है. |

| सेवा हटाई गई | कस्टम एंटिटी सहित सभी एंटिटी के लिए पूर्ण हटाएँ अनुमति है. यह भूमिका मुख्य रूप से सेवा द्वारा उपयोग की जाती है और इसके लिए सभी एंटिटी में रिकॉर्ड हटाने की आवश्यकता होती है. यह भूमिका किसी उपयोगकर्ता या टीम को असाइन नहीं की जा सकती. |

| सेवा रीडर | कस्टम एंटिटीसहित सभी एंटिटीज़ को पढ़ने की पूर्ण अनुमति है. यह भूमिका मुख्य रूप से सेवा द्वारा उपयोग की जाती है और इसके लिए सभी संस्थाओं को पढ़ने की आवश्यकता होती है। यह भूमिका किसी उपयोगकर्ता या टीम को असाइन नहीं की जा सकती. |

| सेवा राइटर | कस्टम एंटिटी सहित सभी एंटिटी को पूर्ण बनाने, पढ़ने और लिखने की अनुमति है. यह भूमिका मुख्य रूप से सेवा द्वारा उपयोग की जाती है और इसके लिए रिकॉर्ड बनाने और अपडेट करने की आवश्यकता होती है। यह भूमिका किसी उपयोगकर्ता या टीम को असाइन नहीं की जा सकती. |

| समर्थन उपयोगकर्ता | अनुकूलन और व्यवसाय प्रबंधन सेटिंग्स के लिए पूर्ण पठन अनुमति है, जो समर्थन कर्मचारियों को पर्यावरण कॉन्फ़िगरेशन समस्याओं का निवारण करने की अनुमति देता है। इस भूमिका को कोर रिकॉर्ड्स तक पहुँच प्राप्त नहीं है. यह भूमिका किसी उपयोगकर्ता या टीम को असाइन नहीं की जा सकती. |

| सिस्टम व्यवस्थापक | सुरक्षा भूमिकाएँ बनाने, संशोधित करने और असाइन करने सहित पर्यावरण को अनुकूलित या प्रबंधित करने की पूर्ण अनुमति है. यह परिवेश में मौजूद पूरे डेटा को देख सकता है. |

| सिस्टम अनुकूलक | पर्यावरण को अनुकूलित करने की पूरीअनुमति है। वातावरण में सभी कस्टम तालिका डेटा देख सकते हैं. हालाँकि, इस भूमिका वाले उपयोगकर्ता केवल खाता, संपर्क, गतिविधि तालिकाओं में बनाए गए रिकॉर्ड देख सकते हैं. |

| वेबसाइट अनुप्रयोग स्वामी | Azure पोर्टल में वेबसाइट अनुप्रयोग पंजीकरण का स्वामी कोई उपयोगकर्ता. |

| वेबसाइट का स्वामी | वह उपयोगकर्ता जिसने वेबसाइट बनाई है Power Pages । यह भूमिका प्रबंधित है और परिवर्तित नहीं की जा सकती. |

पूर्वनिर्धारित सुरक्षा भूमिकाओं के लिए Dataverse वर्णित के अलावा, आपके पास मौजूद घटकों के आधार पर Power Platform आपके परिवेश में अन्य सुरक्षा भूमिकाएँ उपलब्ध हो सकती हैंPower Apps Power Automate Power Virtual Agents. निम्न तालिका अधिक जानकारी के लिए लिंक प्रदान करता है।

| Power Platform घटक | जानकारी |

|---|---|

| Power Apps | Dataverse डेटाबेस के साथ परिवेशों के लिए पूर्वनिर्धारित सुरक्षा भूमिकाएँ |

| Power Automate | सुरक्षा और गोपनीयता |

| Power Pages | वेबसाइट प्रशासन के लिए आवश्यक भूमिकाएँ |

| Power Virtual Agents | परिवेश सुरक्षा भूमिकाएँ असाइन करें |

Dataverse for Teams परिवेश

वातावरण में पूर्वनिर्धारित सुरक्षा भूमिकाओं के Dataverse for Teams बारे मेंअधिक जानें.

ऐप-विशिष्ट सुरक्षा भूमिकाएँ

यदि आप Dynamics 365 ऐप्स को अपने परिवेश में परिनियोजित करते हैं, तो अन्य सुरक्षा भूमिकाएँ जोड़ी जाती हैं. निम्न तालिका अधिक जानकारी के लिए लिंक प्रदान करता है।

| Dynamics 365 ऐप | सुरक्षा भूमिका दस्तावेज़ |

|---|---|

| Dynamics 365 विक्रय | विक्रय के लिए पूर्वनिर्धारित सुरक्षा भूमिकाएँ |

| Dynamics 365 Marketing | Dynamics 365 Marketing द्वारा जोड़ी गई सुरक्षा भूमिकाएँ |

| Dynamics 365 Field Service | Dynamics 365 Field Service भूमिकाएं + परिभाषाएँ |

| Dynamics 365 Customer Service | Customer Service के लिए ओमनीचैनल में भूमिकाएं |

| Dynamics 365 Customer Insights | Customer Insights भूमिकाएँ |

| ऐप प्रोफाइल मैनेजर | ऐप प्रोफाइल मैनेजर से जुड़ी भूमिकाएं और विशेषाधिकार |

| Dynamics 365 Finance | सार्वजनिक क्षेत्र में सुरक्षा भूमिकाएँ |

| फाइनेंस और ऑपरेशन ऐप | Microsoft Power Platform में सुरक्षा भूमिकाएं |

पूर्वनिर्धारित सुरक्षा भूमिकाओं के लिए उपलब्ध संसाधनों का सारांश

निम्न तालिका वर्णन करती है कि प्रत्येक सुरक्षा भूमिका किन संसाधनों को लिख सकता है.

| संसाधन | परिवेश निर्माता | परिवेश व्यवस्थापक | सिस्टम अनुकूलक | सिस्टम व्यवस्थापक |

|---|---|---|---|---|

| कैनवास ऐप | X | X | X | X |

| क्लाउड प्रवाह | एक्स (गैर-समाधान-जागरूक) | X | X | X |

| कनेक्टर | एक्स (गैर-समाधान-जागरूक) | X | X | X |

| नाता* | X | X | X | X |

| डेटा गेटवे | X | X | - | X |

| डेटा प्रवाह | X | X | - | X |

| Dataverse तालिकाएं | - | - | X | X |

| मॉडल-चलित अनुप्रयोग | X | - | X | X |

| समाधान फ़्रेमवर्क | X | - | X | X |

| डेस्कटॉप प्रवाह** | - | - | X | X |

| AI Builder | - | - | X | X |

* कनेक्शन कैनवास ऐप्स में उपयोग किए जाते हैं और . Power Automate

**Dataverse for Teams उपयोगकर्ताओं को डिफ़ॉल्ट रूप से डेस्कटॉप प्रवाह तक पहुँच प्राप्त नहीं होती है. आपको अपने वातावरण को पूर्ण Dataverse क्षमताओं में अपग्रेड करने और डेस्कटॉप प्रवाह का उपयोग करने के लिए डेस्कटॉप प्रवाह लाइसेंस योजनाओं को प्राप्त करने की आवश्यकता है।

बिना Dataverse डेटाबेस वाले परिवेश में उपयोगकर्ताओं को सुरक्षा भूमिकाएँ असाइन करें

बिना Dataverse डेटाबेस वाले वातावरण ों के लिए, एक उपयोगकर्ता जिसके पास पर्यावरण में पर्यावरण व्यवस्थापक भूमिका है, वह आईडी से Microsoft Entra अलग-अलग उपयोगकर्ताओं या समूहों को सुरक्षा भूमिकाएँ असाइन कर सकता है।

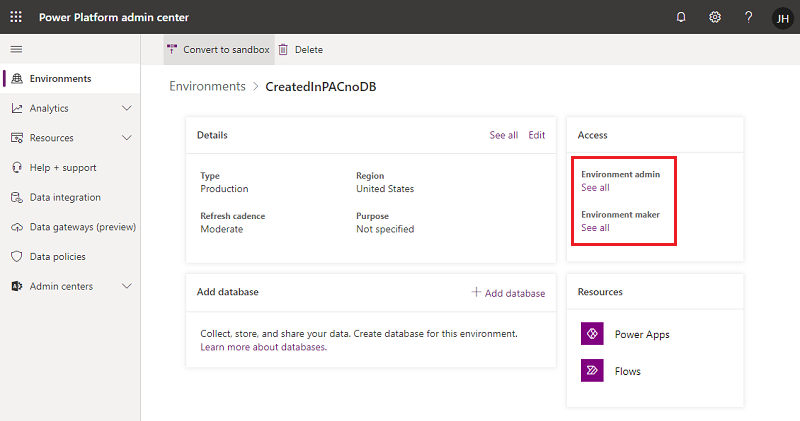

Power Platform व्यवस्थापन केंद्र में साइन इन करें.

परिवेश> [एक परिवेश चुनें] चुनें.

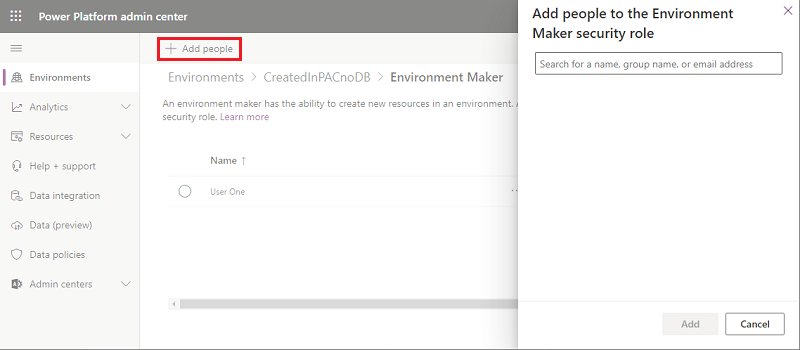

पहुंच टाइल में, भूमिका के लिए लोगों को जोड़ने या हटाने के लिए परिवेश व्यवस्थापक या परिवेश निर्माता के लिए सभी के लिए चुनें.

लोग जोड़ें का चयन करें, और तब ID सेएक या अधिक उपयोगकर्ताओं या समूहों का नाम या ईमेल पता निर्दिष्ट करें Microsoft Entra .

जोड़ें चुनें.

किसी Dataverse डेटाबेस वाले परिवेश में उपयोगकर्ताओं को सुरक्षा भूमिकाएँ असाइन करें

सुरक्षा भूमिकाएँ व्यक्तिगत उपयोगकर्ताओं, स्वामी टीमों औरसमूह टीमों Microsoft Entra को असाइन की जा सकती हैं. इससे पहले कि आप किसी उपयोगकर्ता को कोई भूमिका असाइन करें, सत्यापित करें कि उपयोगकर्ता का खाता जोड़ा गया है और वातावरण में सक्षम है।

सामान्य तौर पर, सुरक्षा भूमिका केवल उन उपयोगकर्ताओं को असाइन किया जा सकता है जिनके खाते वातावरण में सक्षम हैं। वातावरण में अक्षम उपयोगकर्ता खाते के लिए सुरक्षा भूमिका असाइन करने के लिए, OrgDBOrgSettings में अक्षम उपयोगकर्ताओं को अनुमति दें चालू करें।

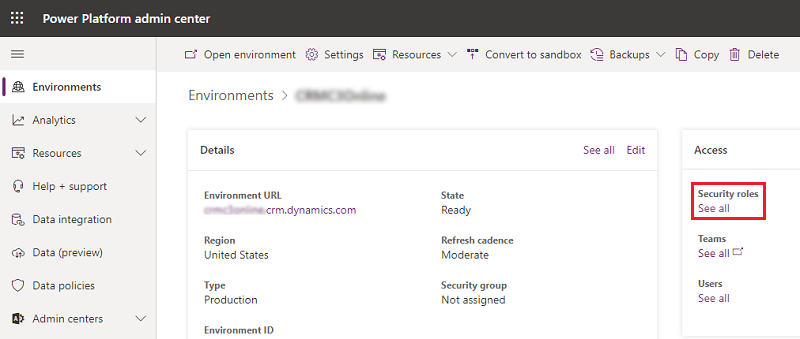

Power Platform व्यवस्थापन केंद्र में साइन इन करें.

परिवेश> [एक परिवेश चुनें] चुनें.

Access टाइल में, सुरक्षा भूमिकाओं के अंतर्गत सभी देखें का चयन करें.

सुनिश्चित करें कि सूची में सही व्यवसाय इकाई चयनित है, और तब परिवेश में भूमिकाओं की सूची से किसी भूमिका का चयन करें.

लोग जोड़ें का चयन करें, और तब ID सेएक या अधिक उपयोगकर्ताओं या समूहों का नाम या ईमेल पता निर्दिष्ट करें Microsoft Entra .

जोड़ें चुनें.

नए, आधुनिक UI का उपयोग करके सुरक्षा भूमिका बनाएँ, संपादित करें या कॉपी करें

आप आसानी से सुरक्षा भूमिका बना सकते हैं, संपादित कर सकते हैं या कॉपी कर सकते हैं और इसे अपनी आवश्यकताओं को पूरा करने के लिए अनुकूलित कर सकते हैं।

व्यवस्थापक केंद्र पर Power Platform जाएँ, नेविगेशन फलक में वातावरण का चयन करें, और उसके बाद किसी वातावरणका चयन करें ।

सेटिंग्स का चयन करें.

उपयोगकर्ताओं + अनुमतियों का विस्तार करें।

सुरक्षा भूमिकाएँ चुनें.

उचित कार्य पूरा करें:

सुरक्षा भूमिका बनाएँ

कमांड बार से नई भूमिका का चयन करें .

भूमिका नाम फ़ील्ड में, नई भूमिका के लिए कोई नाम दर्ज करें.

व्यवसाय इकाई फ़ील्ड में, उस व्यवसाय इकाई का चयन करें जिससे भूमिका संबंधित है.

चयन करें कि क्या टीम के सदस्यों को भूमिका विरासत में मिलनी चाहिए.

यदि यह सेटिंग सक्षम की गई है और भूमिका किसी टीम को असाइन की गई है, तो टीम के सभी सदस्यों को भूमिका से जुड़े सभी विशेषाधिकार विरासत में मिलते हैं.

सहेजें चुनें.

सुरक्षा भूमिका के विशेषाधिकार और गुण निर्धारित करें।

सुरक्षा भूमिका संपादित करें

या तो भूमिका नाम का चयन करें या पंक्ति का चयन करें और फिर संपादित करें का चयन करें । फिर सुरक्षा भूमिका के विशेषाधिकार और गुणों को परिभाषित करें।

कुछ पूर्वनिर्धारित सुरक्षा भूमिकाएँ संपादित नहीं की जा सकती. यदि आप इन भूमिकाओं को संपादित करने का प्रयास करते हैं, तो सहेजें और सहेजें + बंद करें बटन उपलब्ध नहीं हैं.

सुरक्षा भूमिका की प्रतिलिपि बनाएँ

सुरक्षा भूमिका का चयन करें और फिर प्रतिलिपि बनाएँ का चयन करें . भूमिका को एक नया नाम दें। आवश्यकतानुसार सुरक्षा भूमिका संपादित करें.

केवल विशेषाधिकारों की प्रतिलिपि बनाई जाती है, किसी भी असाइन किए गए सदस्यों और टीमों की नहीं.

सुरक्षा भूमिकाएँ ऑडिट करें

अपने परिवेश में सुरक्षा में किए गए परिवर्तनों को बेहतर ढंग से समझने के लिए सुरक्षा भूमिकाओं Power Platform का ऑडिट करें.

कस्टम सुरक्षा भूमिका बनाएँ या कॉन्फ़िगर करें

यदि आपका ऐप कस्टम संस्था का उपयोग करता है, तो आपके ऐप का उपयोग किए जाने से पहले इसके विशेषाधिकारों को सुरक्षा भूमिका में स्पष्ट रूप से दिया जाना चाहिए. आप या तो मौजूदा सुरक्षा भूमिका में इन विशेषाधिकारों को जोड़ सकते हैं या कस्टम सुरक्षा भूमिका बना सकते हैं.

प्रत्येक सुरक्षा भूमिका में विशेषाधिकारों का एक न्यूनतम सेट शामिल होना चाहिए। सुरक्षा भूमिकाओं और विशेषाधिकारों के बारे में अधिक जानें.

टिप

वातावरण रिकॉर्ड बनाए रख सकता है जिसका उपयोग कई ऐप्स द्वारा किया जा सकता है। आपको एकाधिक सुरक्षा भूमिकाओं की आवश्यकता हो सकती है जो विभिन्न विशेषाधिकार प्रदान करती हैं. उदाहरण के लिए:

- कुछ उपयोगकर्ताओं (उन्हें संपादक कहते हैं) को केवल अन्य रिकॉर्ड पढ़ने, अपडेट करने और संलग्न करने की आवश्यकता हो सकती है, इसलिए उनके सुरक्षा भूमिका में पढ़ने, लिखने और जोड़ने के विशेषाधिकार होंगे।

- अन्य उपयोगकर्ताओं को उन सभी विशेषाधिकारों की आवश्यकता हो सकती है जो संपादकों के पास हैं और साथ ही बनाने, जोड़ने, हटाने और साझा करने की क्षमता भी हो सकती है। इन उपयोगकर्ताओं के लिए सुरक्षा भूमिका के पास बनाएँ, पठन, लिखने, जोड़ने, हटाने, असाइन करने, इसके पीछे जोड़ने और साझा करने के विशेषाधिकार होंगे.

ऐप चलाने के लिए न्यूनतम विशेषाधिकारों के साथ एक कस्टम सुरक्षा भूमिका बनाएँ

व्यवस्थापक केंद्र Power Platform में लॉग इन करें, नेविगेशन फलक में वातावरण का चयन करें, और उसके बाद किसी वातावरणका चयन करें ।

सेटिंग>उपयोगकर्ता + अनुमतियाँ>सुरक्षा भूमिकाएँ चुनें.

अनुप्रयोग ओपनर भूमिका का चयन करें, और उसके बाद प्रतिलिपि बनाएँ का चयन करें ।

कस्टम भूमिका का नाम दर्ज करें, और उसके बाद प्रतिलिपि बनाएँ का चयन करें।

सुरक्षा भूमिकाओं की सूची में, नई भूमिका का चयन करें, और उसके बाद अधिक क्रियाएँ (...) का चयन करें >संपादित करें.

भूमिका संपादक में, कस्टम एंटिटी टैब का चयन करें .

सूची में अपनी कस्टम तालिका ढूँढें, और पढ़ने , लिखने औरजोड़ने के विशेषाधिकारों का चयन करें.

सहेजें और बंद करें चुनें.

स्क्रैच से एक कस्टम सुरक्षा भूमिका बनाएँ

व्यवस्थापक केंद्र Power Platform में लॉग इन करें, नेविगेशन फलक में वातावरण का चयन करें, और उसके बाद किसी वातावरणका चयन करें ।

सेटिंग>उपयोगकर्ता + अनुमतियाँ>सुरक्षा भूमिकाएँ चुनें.

नई भूमिका का चयन करें.

विवरण टैब पर नई भूमिका का नाम दर्ज करें .

अन्य टैब पर, अपनी एंटिटी ढूंढें और फिर क्रियाओं और उन्हें निष्पादित करने की गुंजाइश का चयन करें.

एक टैब का चयन करें, और अपने निकाय के लिए खोजें. उदाहरण के लिए, कस्टम निकाय पर अनुमतियाँ सेट करने के लिए कस्टम निकाय टैब का चयन करें.

विशेषाधिकारों का चयन करें पढ़ें, लिखें , संलग्न करें।

सहेजें और बंद करें चुनें.

ऐप चलाने के लिए न्यूनतम विशेषाधिकार

जब आप कोई कस्टम सुरक्षा भूमिका बनाते हैं, तो भूमिका में उपयोगकर्ता के लिए ऐप चलाने के लिए न्यूनतम विशेषाधिकारों का एक सेट होना चाहिए। आवश्यक न्यूनतम विशेषाधिकारों के बारे में अधिक जानें.

भी देखें

उपयोगकर्ताओं को पहुँच प्रदान करें

परिवेश तक उपयोगकर्ता पहुँच नियंत्रित करें: सुरक्षा समूह और लाइसेंस

रिकॉर्ड तक पहुँच कैसे निर्धारित की जाती है