Upravljanje ključem za šifriranje kojim upravlja klijent

Korisnici imaju zahtjeve za privatnost podataka i usklađenost kako bi zaštitili svoje podatke šifriranjem svojih podataka u mirovanju. Time se osiguravaju podaci od izlaganja u slučaju krađe kopije baze podataka. Uz šifriranje podataka u mirovanju, ukradeni podaci baze podataka zaštićeni su od vraćanja na drugi poslužitelj bez ključa za šifriranje.

Svi podaci o klijentima pohranjeni u Power Platform sustavu prema zadanim su postavkama šifrirani snažnim ključevima za šifriranje kojima upravlja Microsoft. Microsoft pohranjuje i upravlja ključem za šifriranje baze podataka za sve vaše podatke tako da ne morate. Međutim, Power Platform pruža ovaj ključ za šifriranje kojim upravlja klijent (CMK) za vašu dodatnu kontrolu zaštite podataka gdje možete samostalno upravljati ključem za šifriranje baze podataka koji je povezan s vašim Microsoft Dataverse okruženjem. To vam omogućuje rotiranje ili zamjenu ključa za šifriranje na zahtjev, a također vam omogućuje da spriječite Microsoftov pristup vašim korisničkim podacima kada u bilo kojem trenutku opozovete ključni pristup našim uslugama.

Da biste saznali više o ključu kojim Power Platform upravlja klijent, pogledajte videozapis s ključem kojim upravlja klijent.

Te operacije ključa za šifriranje dostupne su pomoću ključa kojim upravlja klijent (CMK):

- Stvorite RSA (RSA-HSM) ključ iz trezora servisa Azure Key.

- Power Platform Stvorite pravilo tvrtke za ključ.

- Dodijelite dozvolu pravilima tvrtke za pristup trezoru s ključevima Power Platform .

- Dodijelite administratoru Power Platform usluge da pročita pravila za velike tvrtke.

- Primijenite ključ za šifriranje na svoje okruženje.

- Vratite/uklonite CMK šifriranje okruženja na Microsoftov ključ.

- Promijenite ključ stvaranjem nove poslovne politike, uklanjanjem okruženja iz CMK-a i ponovnom primjenom CMK-a s novom poslovnom politikom.

- Zaključajte CMK okruženja opozivom CMK sefa za ključeve i/ili dozvola za ključeve.

- Migrirajte okruženja za donošenje vlastitog ključa (BYOK) u CMK primjenom CMK ključa.

Trenutno se svi vaši korisnički podaci pohranjeni samo u sljedećim aplikacijama i uslugama mogu šifrirati ključem kojim upravlja korisnik:

- Dataverse (Prilagođena rješenja i Microsoftovi servisi)

- Power Automate1

- Čavrljanje za Dynamics 365

- Dynamics 365 Prodaja

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (Financije i operacije)

- Dynamics 365 Intelligent Order Management (Financije i poslovanje)

- Dynamics 365 Project Operations (Financije i poslovanje)

- Dynamics 365 Supply Chain Management (Financije i poslovanje)

- Dynamics 365 Fraud Protection (Financije i poslovanje)

1 Kada primijenite ključ kojim upravlja klijent na okruženje koje ima postojeće Power Automate tijekove, podaci o tokovima i dalje su šifrirani ključem kojim upravlja Microsoft. Više informacija: Power Automate ključ s oštećenim kupcem.

Napomena

Nuance Conversational IVR i Maker Welcome Content isključeni su iz šifriranja ključa kojim upravlja klijent.

Power Apps i Power Virtual Agent pohranjuje svoje podatke u vlastitu pohranu i u Microsoft Dataverse. Kada na ta okruženja primijenite ključ kojim upravlja klijent, samo su spremišta podataka u Microsoft Dataverse šifrirana vašim ključem. Podaci koji nisuMicrosoft Dataverse podaci, uključujući Power Apps izvorni kod i ikone aplikacija od gotovih gradivnih elemenata, i dalje su šifrirani ključem kojim upravlja Microsoft.

Napomena

Postavke veze za poveznike i dalje će biti šifrirane ključem kojim upravlja Microsoft.

Za informacije o podršci za ključeve kojima upravlja klijent obratite se predstavniku za usluge koje nisu gore navedene.

Okruženja s financijskim i operativnim aplikacijama u kojima Power Platform je omogućena integracija također se mogu šifrirati. Financijska i operativna okruženja bez Power Platform integracije nastavit će koristiti zadani Microsoftov upravljani ključ za šifriranje podataka. Dodatne informacije: Šifriranje u aplikacijama za financije i operacije

Uvod u ključ kojim upravlja klijent

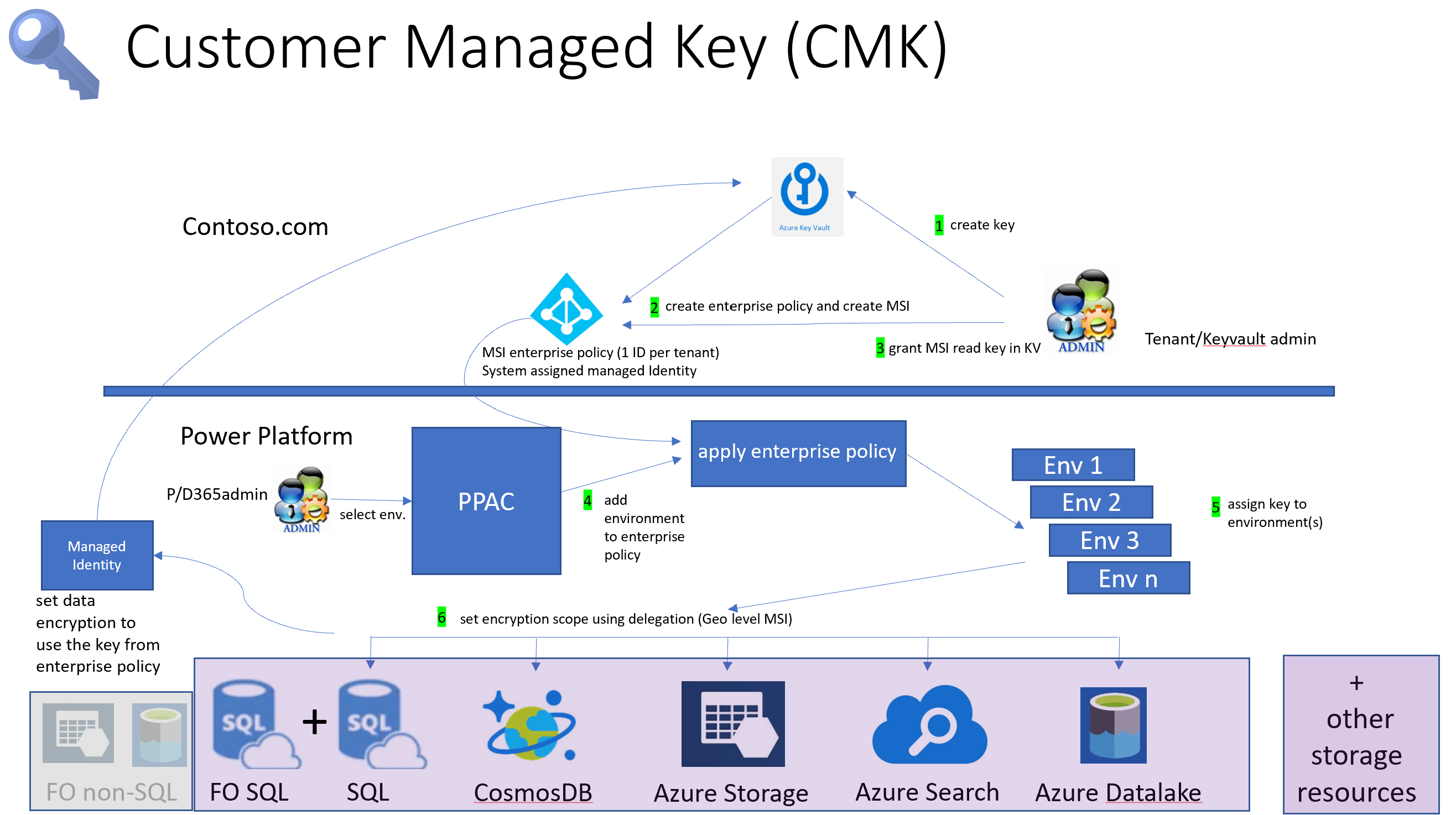

Pomoću ključa kojim upravlja klijent administratori mogu pružiti vlastiti ključ za šifriranje iz vlastitog trezora za ključeve servisa Azure servisima Power Platform za pohranu kako bi šifrirali svoje korisničke podatke. Microsoft nema izravan pristup trezoru za ključeve servisa Azure. Da bi Power Platform servisi mogli pristupiti ključu za šifriranje iz sefa za ključeve servisa Azure, administrator stvara Power Platform pravila tvrtke koja upućuju na ključ za šifriranje i ovom poslovnom pravilu omogućuju čitanje ključa iz sefa za ključeve servisa Azure.

Administrator Power Platform servisa zatim može dodati Dataverse okruženja pravilima tvrtke da bi počeo šifrirati sve korisničke podatke u okruženju pomoću ključa za šifriranje. Administratori mogu promijeniti ključ za šifriranje okruženja stvaranjem drugog pravila tvrtke i dodati okruženje (nakon uklanjanja) u nova pravila tvrtke. U slučaju da okruženje više nije potrebno šifrirati pomoću ključa kojim upravlja klijent, administrator može ukloniti Dataverse okruženje iz pravila tvrtke da bi vratio šifriranje podataka na ključ kojim upravlja Microsoft.

Administrator može zaključati ključna okruženja kojima upravlja klijent opozivom ključnog pristupa iz pravila tvrtke i otključati okruženja vraćanjem pristupa ključu. Dodatne informacije: Zaključavanje okruženja opozivom sefa za ključeve i/ili pristupa dozvolama za ključeve

Da bi se pojednostavili ključni zadaci upravljanja, zadaci se dijele na tri glavna područja:

- Stvorite ključ za šifriranje.

- Stvorite pravila tvrtke i odobrite pristup.

- Upravljajte šifriranjem okruženja.

Upozorenje

Kada su okruženja zaključana, nitko im ne može pristupiti, uključujući Microsoftovu podršku. Zaključana okruženja postaju onemogućena i može doći do gubitka podataka.

Licencni preduvjeti za ključ kojim upravlja klijent

Pravila ključa kojima upravlja klijent primjenjuju se samo na okruženjima koja su aktivirana za upravljana okruženja. Upravljana okruženja uključena su kao pravo u samostalne Power Apps licence za samostalno, Power Automate, Power Virtual Agents,i Power Pages Dynamics 365 koje daju vrhunska prava korištenja. Saznajte više o licenciranju upravljanog okruženja uz pregled licenciranja za Microsoft Power Platform.

Osim toga, pristup korištenju ključa kojim upravljaju klijenti za Microsoft Power Platform i Dynamics 365 zahtijeva da korisnici u okruženjima u kojima se provodi pravilo ključa za šifriranje imaju jednu od ovih pretplata:

- Microsoft 365 ili Office 365 A5/E5/G5

- Microsoft 365 Usklađenost s A5/E5/F5/G5

- Microsoft 365 F5 Sigurnost i usklađenost

- Microsoft 365 A5/E5/F5/G5 Zaštita informacija i upravljanje njima

- Microsoft 365 A5/E5/F5/G5 Upravljanje rizicima iznutra

Razumijevanje potencijalnog rizika prilikom upravljanja ključem

Kao i u slučaju svake ključne aplikacije, osobe u vašoj tvrtki ili ustanovi koje imaju administrativan pristup moraju biti pouzdane. Da biste mogli početi koristiti značajku upravljanja ključem, morate razumjeti rizik samostalnog upravljanja ključevima za šifriranje baze podataka. Moguće je da zlonamjerni administrator (osoba kojoj je odobren ili je dobila pristup na razini administratora s namjerom da našteti sigurnosnim ili poslovnim procesima tvrtke ili ustanove) koji radi unutar vaše tvrtke ili ustanove može koristiti značajku upravljanja ključevima za stvaranje ključa i njegovo korištenje za zaključavanje okruženja u klijentu.

Razmislite o sljedećem slijedu događaja.

Administrator trezora zlonamjernih ključeva stvara ključ i pravila za velike tvrtke na portalu Azure. Administrator sefa za ključeve servisa Azure odlazi u Power Platform centar za administratore i dodaje okruženja pravilima tvrtke. Zlonamjerni administrator zatim se vraća na portal Azure i opoziva ključni pristup pravilima tvrtke i tako zaključava sva okruženja. To uzrokuje prekide u poslovanju jer sva okruženja postaju nedostupna, a ako se ovaj događaj ne riješi, odnosno vraćen ključni pristup, podaci o okruženju mogu se potencijalno izgubiti.

Napomena

- Azure Key Vault ima ugrađene zaštitne mjere koje pomažu u vraćanju ključa, a za to su omogućene postavke trezora zaštitnih ključeva za meko brisanje i pročišćavanje.

- Još jedna zaštita koju treba uzeti u obzir jest osigurati razdvajanje zadataka u kojima administratoru sefa za ključeve servisa Azure nije odobren pristup Power Platform centru za administratore.

Razdvajanje dužnosti radi ublažavanja rizika

U ovom se odjeljku opisuju dužnosti ključnih značajki kojima upravlja klijent za koje je odgovorna svaka administratorska uloga. Razdvajanje tih zadataka pomaže ublažiti rizik povezan s ključevima kojima upravljaju klijenti.

Zadaci administratora servisa Azure Key Vault i Power Platform/Dynamics 365

Da bi omogućio ključeve kojima upravlja klijent, najprije administrator sefa za ključeve stvara ključ u sefu za ključeve servisa Azure i stvara Power Platform pravila za velike tvrtke. Prilikom stvaranja pravila tvrtke stvara se poseban Microsoft Entra upravljani identitet ID-a. Zatim se administrator sefa za ključeve vraća u trezor ključeva servisa Azure i ključu za šifriranje dodjeljuje poslovnu politiku/pristup upravljanom identitetu.

Administrator sefa za ključeve zatim administratoru Power Platform usluge sustava Respect/Dynamics 365 omogućuje pristup za čitanje pravila tvrtke. Nakon dodjele dozvole za čitanje, administrator servisa sustava Power Platform Dynamics 365 može otići u centar za Power Platform administratore i dodati okruženja pravilima tvrtke. Svi dodani korisnički podaci okruženja zatim se šifriraju ključem kojim upravlja klijent i koji je povezan s ovim pravilima tvrtke.

Preduvjeti

- Pretplata na Azure koja obuhvaća Azure Key Vault ili Azure Key Vault upravljane hardverske sigurnosne module (pretpregled).

- Globalni administrator klijenta Microsoft Entra ili ID s suradnik dozvolom za Microsoft Entra pretplatu i dozvolom za stvaranje trezora i ključa za ključeve servisa Azure. To je potrebno za postavljanje sefa za ključeve.

Stvaranje ključa i odobravanje pristupa pomoću sefa za ključeve servisa Azure

Administrator sefa za ključeve servisa Azure te zadatke obavlja na servisu Azure.

- Stvorite plaćenu pretplatu na Azure i sef za ključeve. Zanemarite ovaj korak ako već imate pretplatu koja sadrži trezor za ključeve servisa Azure.

- Otvorite servis Azure Key Vault i stvorite ključ. Dodatne informacije: Stvaranje ključa u sefu za ključeve

- Omogućite Power Platform servis pravila tvrtke za pretplatu na Azure. Učinite to samo jednom. Dodatne informacije: Omogućivanje servisa Power Platform za pravila tvrtke za pretplatu na Azure

- Stvorite pravila tvrtke Power Platform . Dodatne informacije: Stvaranje pravila tvrtke

- Dodijelite dozvole za pravila tvrtke za pristup trezoru s ključevima. Dodatne informacije: Dodjela dozvola za pravila tvrtke za pristup sefu za ključeve

- Administratori dodjele Power Platform i sustava Dynamics 365 dozvole za čitanje pravila tvrtke. Dodatne informacije: dodjela administratorske Power Platform ovlasti za čitanje pravila tvrtke

Power Platform/Dynamics 365 zadaci centra za administratore Power Platform servisa

Preduvjet

- Power Platform administrator mora biti dodijeljen ulozi administratora Power Platform servisa Microsoft Entra ili sustava Dynamics 365.

Upravljanje šifriranjem okruženja u Power Platform centru za administratore

Administrator Power Platform upravlja ključnim zadacima kojima upravlja klijent koji se odnose na okruženje u Power Platform centru za administratore.

- Power Platform Dodajte okruženja u pravila tvrtke da biste šifrirali podatke pomoću ključa kojim upravlja klijent. Dodatne informacije: Dodavanje okruženja u pravila tvrtke radi šifriranja podataka

- Uklonite okruženja iz pravila tvrtke da biste šifriranje vratili u Microsoftov upravljani ključ. Dodatne informacije: Uklanjanje okruženja iz pravilnika radi povratka na Microsoftov upravljani ključ

- Promijenite ključ uklanjanjem okruženja iz starih pravila tvrtke i dodavanjem okruženja u nova pravila tvrtke. Dodatne informacije: Stvaranje ključa za šifriranje i odobravanje pristupa

- Migrirajte iz BYOK-a. Ako koristite stariju značajku ključa za šifriranje kojom se samostalno upravlja, ključ možete migrirati u ključ kojim upravlja klijent. Dodatne informacije: Migracija okruženja za dovođenje vlastitog ključa u ključ kojim upravlja klijent

Stvaranje ključa za šifriranje i odobravanje pristupa

Stvaranje plaćene pretplate na Azure i sefa s ključevima

Na servisu Azure izvedite sljedeće korake:

- Stvorite pretplatu na Pay-as-you-go ili ekvivalentnu pretplatu na Azure. Ovaj korak nije potreban ako klijent već ima pretplatu.

- Kreirajte grupu resursa. Više informacija: Stvaranje grupa resursa

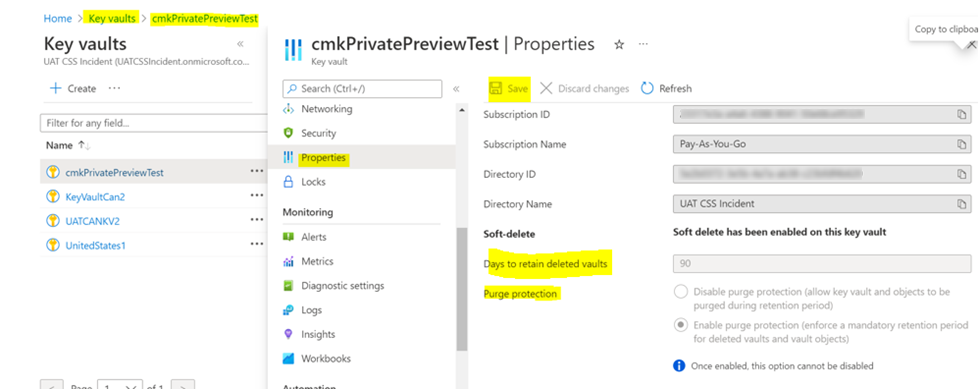

- Stvorite sef za ključeve pomoću plaćene pretplate koja uključuje zaštitu od mekog brisanja i čišćenja s grupom resursa koju ste stvorili u prethodnom koraku.

Važno

- Da biste osigurali da je vaše okruženje zaštićeno od slučajnog brisanja ključa za šifriranje, sef za ključeve mora imati omogućenu zaštitu od mekog brisanja i čišćenja. Nećete moći šifrirati okruženje vlastitim ključem bez omogućavanja tih postavki. Dodatne informacije: Pregled mekog brisanja trezora za ključeve servisa Azure Dodatne informacije: Stvaranje sefa za ključeve pomoću portala Azure

Stvaranje ključa u sefu za ključeve

Provjerite jeste li ispunili preduvjete.

Idite u sef ključeva portala> Azure i pronađite sef s ključevima u kojem želite generirati ključ za šifriranje.

Provjerite postavke trezora ključeva servisa Azure:

- U odjeljku Postavke odaberite Svojstva.

- U odjeljku Soft-delete postavite ili provjerite je li postavljeno na Meko brisanje omogućeno je u ovoj mogućnosti sefa za ključeve.

- U odjeljku Zaštita od čišćenja postavite ili provjerite je li omogućeno Omogući zaštitu od pročišćavanja (provedite obvezno razdoblje zadržavanja izbrisanih trezora i objekata trezora).

- Ako ste unijeli promjene, odaberite Spremi.

Stvaranje RSA ključeva

- Stvorite ili uvezite ključ koji ima ova svojstva:

- Na stranicama svojstava sefa za ključeve odaberite Ključevi.

- Odaberite Generiranje/uvoz.

- Na zaslonu Stvaranje tipke postavite sljedeće vrijednosti, a zatim odaberite Stvori.

- Mogućnosti: Generiranje

- Naziv: navedite naziv ključa

- Vrsta ključa: RSA

- Veličina RSA ključa: 2048

Uvoz zaštićenih ključeva za hardverske sigurnosne module (HSM)

Zaštićene ključeve možete koristiti za hardverske sigurnosne module (HSM) za šifriranje Power Platform Dataverse okruženja. Ključevi zaštićeni HSM-om moraju se uvesti u sef za ključeve da bi se mogla stvoriti pravila tvrtke. Dodatne informacije potražite u odjeljku Podržani HSM-ovi Uvoz ključeva zaštićenih HSM-omu sef za ključeve (BYOK).

Stvaranje ključa u HSM-u upravljanom sefom za ključeve servisa Azure (pretpregled)

Da biste šifrirali podatke okruženja, možete koristiti ključ za šifriranje stvoren iz upravljanog HSM-a trezora za ključeve servisa Azure. To vam daje podršku za FIPS 140-2 razinu 3.

Stvaranje RSA-HSM ključeva

Provjerite jeste li ispunili preduvjete.

Idite na portal Azure.

Stvaranje upravljanog HSM-a:

Omogućite zaštitu od pročišćavanja u upravljanom HSM-u.

Dodijelite ulogu upravljanog HSM kripto korisnika osobi koja je stvorila upravljani sef za ključeve HSM-a.

- Pristupite trezoru upravljanih HSM ključeva na portalu Azure.

- Idite na lokalni RBAC i odaberite + Dodaj.

- Na padajućem popisu Uloga odaberite ulogu upravljanog HSM kripto korisnika na stranici Dodjela uloga.

- U odjeljku Opseg odaberite Sve tipke.

- Odaberite upravitelja sigurnosti, a zatim administratora odaberite na stranici Dodavanje glavnice .

- Kliknite Stvori.

Stvorite RSA-HSM ključ:

- Mogućnosti: Generiranje

- Naziv: navedite naziv ključa

- Vrsta ključa: RSA-HSM

- Veličina RSA ključa: 2048

Napomena

Podržane veličine RSA-HSM ključeva: 2048-bitne, 3072-bitne, 4096-bitne.

Šifriranje okruženja ključem iz sefa za ključeve servisa Azure pomoću privatne veze

Umrežavanje trezora servisa Azure Key možete ažurirati tako da omogućite privatni krajnja točka i pomoću ključa u sefu za ključeve šifrirate okruženja Power Platform .

Možete stvoriti novi sef za ključeve i uspostaviti privatnu vezuili uspostaviti privatnu vezu s postojećim trezorom za ključeve i stvoriti ključ iz ovog sefa za ključeve i koristiti ga za šifriranje okruženja. Također možete uspostaviti privatnu vezu s postojećim sefom za ključeve nakon što ste već stvorili ključ i koristiti ga za šifriranje okruženja.

Šifriraj podatke ključem iz sefa za ključeve pomoću privatne veze

Stvorite trezor sa servisom Azure Key s ovim mogućnostima:

- Omogući zaštitu od pročišćavanja

- Vrsta ključa: RSA

- Veličina ključa: 2048

Kopirajte URL sefa za ključeve i URL ključa za šifriranje koji će se koristiti za stvaranje pravila tvrtke.

Napomena

Nakon što dodate privatni krajnja točka u sef za ključeve ili onemogućite javnu pristupnu mrežu, nećete moći vidjeti ključ ako nemate odgovarajuću dozvolu.

Stvorite virtualnu mrežu.

Vratite se u sef za ključeve i dodajte privatne krajnja točka veze u trezor servisa Azure Key.

Napomena

Morate odabrati opciju Onemogući umrežavanje javnog pristupa i omogućiti pouzdanim Microsoftovim servisima da zaobiđu ovu iznimku vatrozida .

Stvorite pravila tvrtke Power Platform . Dodatne informacije: Stvaranje pravila tvrtke

Dodijelite dozvole za pravila tvrtke za pristup trezoru s ključevima. Dodatne informacije: Dodjela dozvola za pravila tvrtke za pristup sefu za ključeve

Administratori dodjele Power Platform i sustava Dynamics 365 dozvole za čitanje pravila tvrtke. Dodatne informacije: dodjela administratorske Power Platform ovlasti za čitanje pravila tvrtke

Power Platform Administrator centra za administratore odabire okruženje za šifriranje i omogućivanje upravljanog okruženja. Dodatne informacije: Omogućivanje dodavanja upravljanog okruženja u pravila tvrtke

Power Platform Administrator centra za administratore dodaje upravljano okruženje pravilima tvrtke. Dodatne informacije: Dodavanje okruženja u pravila tvrtke radi šifriranja podataka

Omogućivanje servisa Power Platform za pravila tvrtke za pretplatu na Azure

Registrirajte se Power Platform kao davatelj resursa. Taj zadatak trebate izvršiti samo jednom za svaku pretplatu na Azure u kojoj se nalazi trezor servisa Azure Key. Da biste registrirali davatelja resursa, morate imati prava pristupa pretplati.

- Prijavite se na portal Azure i otvorite Davatelji pretplatničkih> resursa.

- Na popisu davatelja resursa potražite Microsoft.PowerPlatform i registrirajte ga.

Stvaranje pravila tvrtke

- Instalirajte PowerShell MSI. Dodatne informacije: Instalacija ljuske PowerShell u sustavima Windows, Linux i macOS

- Kada instalirate MSI ljuske PowerShell, vratite se na Implementacija prilagođenog predloška na servisu Azure.

- Odaberite vezu Sastavi vlastiti predložak u uređivaču .

- Kopirajte JSON predložak u uređivač teksta kao što je Blok za pisanje. Više informacija: JSON predložak pravila tvrtke

- Zamijenite vrijednosti u JSON predlošku za: EnterprisePolicyName,mjesto na kojem treba stvoriti EnterprisePolicy,keyVaultId i keyName. Više informacija: Definicije polja za JSON predložak

- Kopirajte ažurirani predložak iz uređivača teksta, zatim ga zalijepite u predložak Uređivanje prilagođene implementacije na servisu Azure, a zatim odaberite Spremi.

- Odaberite grupu Pretplatai resursi u kojoj će se stvoriti pravilo tvrtke.

- Odaberite Pregled + stvaranje, a zatim Stvori.

Implementacija je pokrenuta. Kada se završi, stvara se politika poduzeća.

Json predložak pravila tvrtke

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Definicije polja za JSON predložak

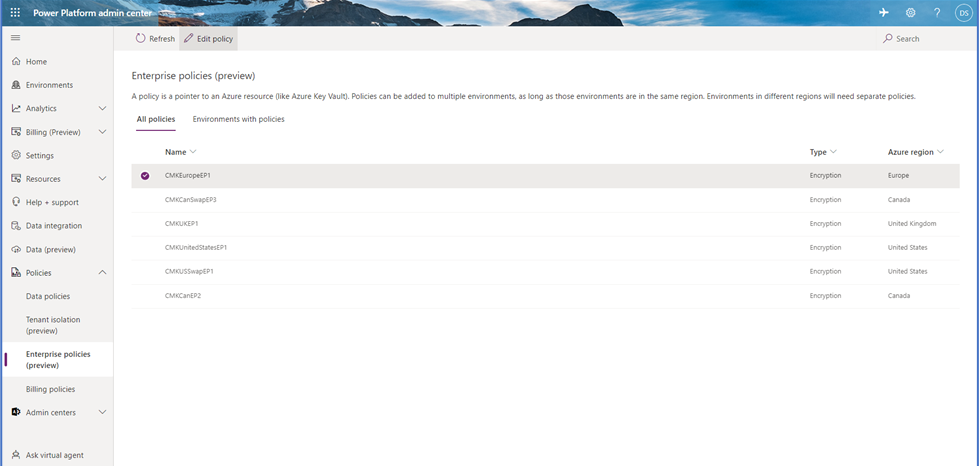

Ime. Naziv pravila tvrtke. To je naziv pravila koje se pojavljuje u Power Platform centru za administratore.

lokacija. Jedno od sljedećeg. Ovo je mjesto politike poduzeća i mora odgovarati Dataverse regiji okruženja:

"unitedstates""southafrica""switzerland”"germany""unitedarabemirates""france""uk”"japan""india""canada""southamerica""europe""asia""australia""korea""norway""singapore"

Kopirajte te vrijednosti iz svojstava sefa za ključeve na portalu Azure:

- keyVaultId: Idite na trezore ključeva> odaberite pregled sefa > za ključeve. Uz stavku Essentials odaberite JSON View. Kopirajte ID resursa u međuspremnik i zalijepite cijeli sadržaj u JSON predložak.

- keyName: Idite u trezore ključeva> odaberite ključeve > sefaza ključeve. Primijetite naziv ključa i upišite naziv u JSON predložak.

Dodjela dozvola za pravila tvrtke za pristup trezoru ključeva

Nakon stvaranja pravila za velike tvrtke, administrator sefa za ključeve omogućuje upravljanom identitetu pravila tvrtke pristup ključu za šifriranje.

- Prijavite se na portal Azure i idite na trezore ključeva.

- Odaberite sef za ključeve u kojem je ključ dodijeljen pravilima tvrtke.

- Odaberite karticu Kontrola programa Access (IAM), a zatim odaberite + Dodaj.

- Na padajućem popisu odaberite Dodaj dodjelu uloge,

- Pretraži ključ Trezor kripto usluga šifriranje korisnika i odaberite ga.

- Odaberite Dalje.

- Odaberite + Odaberite članove.

- Potražite pravila tvrtke koja ste stvorili.

- Odaberite pravila tvrtke, a zatim Odaberite Odaberi.

- Odaberite Pregled + dodjela.

Napomena

Gornja postavka dozvole temelji se na modelu dozvole sefa za ključeve kontrole pristupa utemeljenoj na ulogama servisaAzure. Ako je sef za ključeve postavljen na Pravila pristupa trezoru, preporučuje se da prijeđete na model temeljen na ulogama. Da biste svojoj poslovnoj politici odobrili pristup sefu za ključeve pomoću pravila pristupa trezoru, stvorite pravilo programa Access, odaberiteDohvati operacije upravljanja ključevima i Odmrzni ključ za kriptografske operacije.

Dodijelite administratorsku Power Platform ovlast za čitanje pravila tvrtke

Administratori koji imaju globalne uloge servisa Azure, Dynamics 365 i Power Platform administracije mogu pristupiti centru za administratore Power Platform da bi pravilima tvrtke dodijelili okruženja. Da biste pristupili pravilima tvrtke, globalni administrator s pristupom sefu za ključeve servisa Azure potreban je za dodjelu uloge administrator Čitatelj u Power Platform . Čitatelj Nakon dodjele Power Platform uloge administrator će moći vidjeti pravila tvrtke u Power Platform centru za administratore.

Napomena

Samo Power Platform administratori sustava Dynamics 365 kojima je dodijeljena Čitatelj uloga pravila tvrtke mogu dodati okruženje pravilu. Drugi Power Platform administratori ili administratori sustava Dynamics 365 možda će moći vidjeti pravila tvrtke, ali će dobiti pogrešku kada pokušaju dodati okruženje pravilu.

Dodjela Čitatelj uloge administratoru Power Platform

- Prijavite se na portal Azure.

- Kopirajte ID objekta Power Platform administratora sustava Dynamics 365. Da biste to učinili:

- Otvorite područje Korisnici na servisu Azure.

- Na popisu Svi korisnici pronađite korisnika s Power Platform administratorskim dozvolama sustava ili sustava Dynamics 365 pomoću korisnika pretraživanja.

- Otvorite zapis o korisniku, na kartici Pregled kopirajte korisnički ID objekta. Zalijepite ovo u uređivač teksta kao što je Blok za pisanje za kasnije.

- Kopirajte ID resursa pravila tvrtke. Da biste to učinili:

- Otvorite Resource Graph Explorer na servisu Azure.

- Unesite

microsoft.powerplatform/enterprisepoliciesu okvir za pretraživanje , a zatim odaberite resurs Microsoft.powerplatform/enterprisepolicies . - Na naredbenoj traci odaberite Pokreni upit. Prikazat će se popis svih Power Platform pravila tvrtke.

- Pronađite pravila tvrtke na mjestu na kojem želite odobriti pristup.

- Pomaknite se desno od pravila tvrtke i odaberite Pogledajte detalje.

- Na stranici Detalji kopirajte ID.

- Pokrenite Azure Cloud Shell i pokrenite sljedeću naredbu zamjenjujući objId korisnikovim ID-om objekta i ID-om RESURSA EP-a ID-om kopiranim

enterprisepoliciesu prethodnim koracima:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Upravljanje šifriranjem okruženja

Da biste upravljali šifriranjem okruženja, potrebna vam je sljedeća dozvola:

- Microsoft Entra aktivni korisnik koji ima administratora Power Platform i/ili sustava Dynamics 365 sigurnosna uloga.

- Microsoft Entra korisnik koji ima ulogu globalnog administratora Power Platform klijenta ili administratora servisa sustava Dynamics 365.

Administrator sefa za ključeve obavještava administratora Power Platform da su stvoreni ključ za šifriranje i pravilo tvrtke te administratoru Power Platform pruža pravila tvrtke. Da bi omogućio ključ kojim upravlja klijent, Power Platform administrator dodjeljuje njihova okruženja pravilima tvrtke. Nakon što je okruženje dodijeljeno i spremljeno, Dataverse pokreće postupak šifriranja za postavljanje svih podataka o okruženju i šifriranje ključem kojim upravlja klijent.

Omogući dodavanje upravljanog okruženja u pravila tvrtke

- Prijavite se u centar Power Platform zaadministratore i pronađite okruženje.

- Odaberite i provjerite okruženje na popisu okruženja.

- Na akcijskoj traci odaberite ikonu Omogući upravljana okruženja .

- Odaberite opciju Omogući.

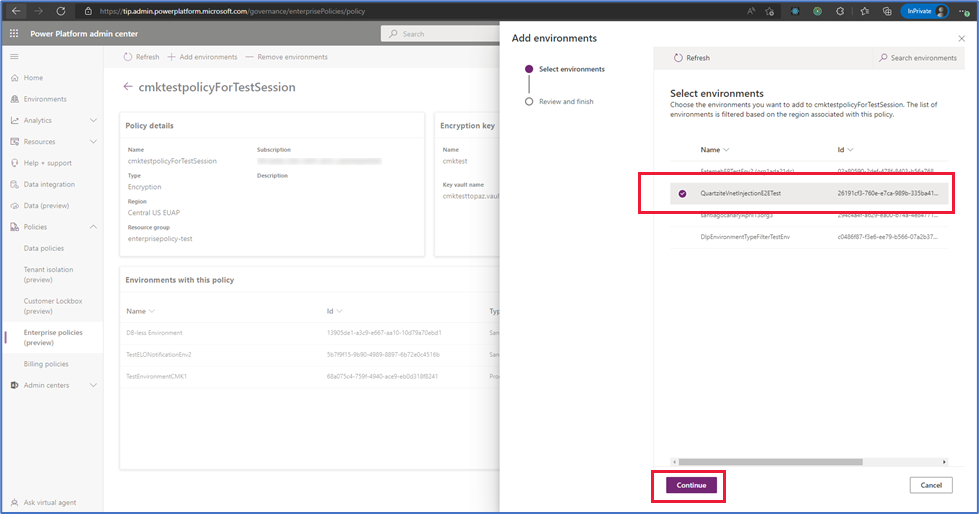

Dodavanje okruženja pravilima tvrtke radi šifriranja podataka

Važno

Okruženje će biti onemogućeno kada se doda u pravila tvrtke za šifriranje podataka.

- Prijavite se u centar Power Platform zaadministratore i otvorite pravila>za velike tvrtke.

- Odaberite pravilo, a zatim na naredbenoj traci odaberite Uredi.

- Odaberite Dodaj okruženja, odaberite željeno okruženje, a zatim Nastavi.

- Odaberite Spremi, a zatim Potvrdi.

Važno

- Na popisu Dodavanje okruženja prikazuju se samo okruženja koja se nalaze u istoj regiji kao i pravila tvrtke.

- Šifriranje može potrajati do četiri dana, ali okruženje može biti omogućeno prije dovršetka operacije Dodavanje okruženja .

- Postupak možda neće biti dovršen, a ako ne uspije, vaši su podaci i dalje šifrirani Microsoftovim upravljanim ključem. Možete ponovno pokrenuti operaciju Dodavanje okruženja .

Napomena

Možete dodati samo okruženja koja su omogućena kao upravljana okruženja. Probne verzije i vrste okruženja za Teams ne mogu se dodati u pravila tvrtke.

Uklanjanje okruženja iz pravila radi povratka na Microsoftov upravljani ključ

Slijedite ove korake ako se želite vratiti na Microsoftov upravljani ključ za šifriranje.

Važno

Okruženje će biti onemogućeno kada se ukloni iz pravila tvrtke za vraćanje šifriranja podataka pomoću Microsoftova upravljanog ključa.

- Prijavite se u centar Power Platform zaadministratore i otvorite pravila>za velike tvrtke.

- Odaberite karticu Okruženje s pravilima , a zatim pronađite okruženje koje želite ukloniti iz ključa kojim upravlja klijent.

- Odaberite karticu Sva pravila , odaberite okruženje koje ste potvrdili u koraku 2, a zatim na naredbenoj traci odaberite Uređivanje pravila .

- Na naredbenoj traci odaberite Ukloni okruženje , odaberite okruženje koje želite ukloniti, a zatim Nastavi.

- Odaberite Spremi.

Važno

Okruženje će biti onemogućeno kada se ukloni iz pravila tvrtke radi vraćanja šifriranja podataka na ključ kojim upravlja Microsoft. Nemojte brisati ili onemogućavati ključ, brisati ili onemogućavati sef za ključeve ili uklanjati dozvole pravila enteprise za sef za ključeve. Pristup ključa i sefa ključeva potreban je za podršku obnovi baze podataka. Dozvole pravila tvrtke možete izbrisati i ukloniti nakon 30 dana.

Promjena ključa za šifriranje okruženja pomoću novog pravila i ključa tvrtke

Da biste rotirali ključ za šifriranje, stvorite novi ključ i nova pravila tvrtke. Zatim možete promijeniti pravila tvrtke uklanjanjem okruženja, a zatim dodavanjem okruženja u nova pravila tvrtke.

Napomena

Sada je podržano korištenje nove verzije ključa i postavljanje pravila rotacije za rotiranje ključa za šifriranje.

- Na portalu Azure stvorite novi ključ i nova pravila za velike tvrtke. Dodatne informacije: Stvaranje ključa za šifriranje i odobravanje pristupa te Stvaranje pravila tvrtke

- Kada stvorite novi ključ i pravila za velike tvrtke, idite na Pravila>za velike tvrtke.

- Odaberite karticu Okruženje s pravilima , a zatim pronađite okruženje koje želite ukloniti iz ključa kojim upravlja klijent.

- Odaberite karticu Sva pravila , odaberite okruženje koje ste potvrdili u koraku 2, a zatim na naredbenoj traci odaberite Uređivanje pravila .

- Na naredbenoj traci odaberite Ukloni okruženje , odaberite okruženje koje želite ukloniti, a zatim Nastavi.

- Odaberite Spremi.

- Ponavljajte korake od 2 do 6 dok se ne uklone sva okruženja u pravilima tvrtke.

Važno

Okruženje će biti onemogućeno kada se ukloni iz pravila tvrtke radi vraćanja šifriranja podataka na ključ kojim upravlja Microsoft. Nemojte brisati ili onemogućavati ključ, brisati ili onemogućavati sef za ključeve ili uklanjati dozvole pravila enteprise za sef za ključeve. Pristup ključa i sefa ključeva potreban je za podršku obnovi baze podataka. Dozvole pravila tvrtke možete izbrisati i ukloniti nakon 30 dana.

- Kada uklonite sva okruženja, u centru za administratore Power Platform otvorite Pravila za velike tvrtke.

- Odaberite nova pravila tvrtke, a zatim Uređivanje pravila.

- Odaberite Dodaj okruženje, odaberite okruženja koja želite dodati, a zatim Nastavi.

Važno

Okruženje će biti onemogućeno kada se doda u nova pravila tvrtke.

Promjena ključa za šifriranje okruženja novom verzijom ključa

Ključ za šifriranje okruženja možete promijeniti stvaranjem nove ključne verzije. Kada stvorite novu verziju ključa, nova verzija ključa automatski se omogućuje. Svi resursi za pohranu otkrivaju novu verziju ključa i počinju je primjenjivati za šifriranje podataka.

Kada izmijenite ključ ili verziju ključa, mijenja se zaštita korijenskog ključa za šifriranje, ali podaci u pohrani uvijek ostaju šifrirani vašim ključem. Nije potrebna dodatna radnja s vaše strane kako bi se osigurala zaštita vaših podataka. Rotiranje ključne verzije ne utječe na performanse. Nema zastoja povezanih s rotiranjem ključne verzije. Svim davateljima resursa može trebati 24 sata da primijene novu ključnu verziju u pozadini. Prethodna ključna verzija ne smije biti onemogućena jer je potrebna da bi je servis koristio za ponovno šifriranje i za podršku vraćanja baze podataka.

Da biste rotirali ključ za šifriranje stvaranjem nove verzije ključa, slijedite ove korake.

- Idite na trezore ključeva portala> Azure i pronađite sef za ključeve u kojem želite stvoriti novu verziju ključa.

- Idite na Ključevi.

- Odaberite trenutni, omogućeni ključ.

- Odaberite + nova verzija.

- Imajte na umu da je postavka Omogućeno zadana na Da, što znači da je nova verzija ključa automatski omogućena nakon stvaranja.

- Kliknite Stvori.

Ključ za šifriranje možete rotirati i pomoću pravila Rotacija konfiguriranjem pravila zakretanja ili rotiranjem, na zahtjev, pozivanjem na rotiranje sada.

Važno

Nova verzija ključa automatski se rotira u pozadini i administrator ne zahtijeva Power Platform nikakvu akciju. Važno je da se prethodna ključna verzija ne smije onemogućiti ili izbrisati najmanje 28 dana kako bi se podržala obnova baze podataka. Prerano onemogućavanje ili brisanje prethodne ključne verzije može ukloniti vaše okruženje s mreže.

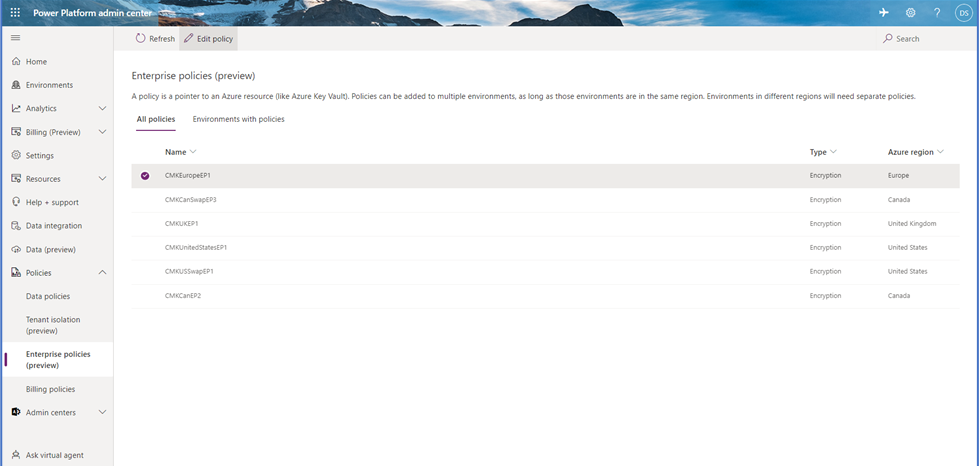

Prikaz popisa šifriranih okruženja

- Prijavite se u centar Power Platform zaadministratore i otvorite pravila>za velike tvrtke.

- Na stranici Pravila tvrtke odaberite karticu Okruženja s pravilima . Prikazat će se popis okruženja dodanih pravilima tvrtke.

Napomena

Možda postoje situacije u kojima status okruženja ili status šifriranja prikazuju status Neuspjelo. Kada se to dogodi, pošaljite zahtjev Microsoftove podrške za pomoć.

Operacije baze podataka u okruženju

Klijent može imati okruženja koja su šifrirana pomoću ključa kojim upravlja Microsoft i okruženja koja su šifrirana ključem kojim upravlja klijent. Za održavanje integriteta podataka i zaštite podataka dostupne su sljedeće kontrole za upravljanje operacijama u bazi podataka okruženja.

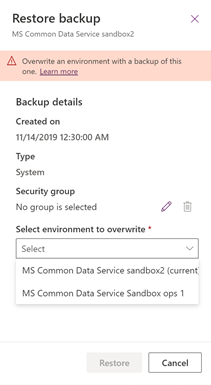

Vraćanje Okruženje za prebrisavanje (vraćeno u okruženje) ograničeno je na isto okruženje iz kojeg je izrađena sigurnosna kopija ili na drugo okruženje koje je šifrirano s istim ključem kojim upravlja klijent.

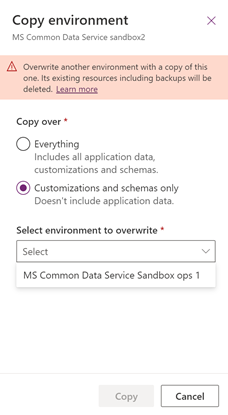

Kopiranje Okruženje za prebrisavanje (kopirano u okruženje) ograničeno je na drugo okruženje koje je šifrirano istim ključem kojim upravlja klijent.

Napomena

Ako je za rješavanje problema s podrškom u okruženju kojim upravlja klijent stvoreno okruženje za podršku istrazi, ključ za šifriranje za okruženje za podršku istrazi mora se promijeniti u ključ kojim upravlja klijent prije nego što se može izvršiti operacija kopiranja okruženja.

Ponovno postavljanje Šifrirani podaci okruženja bit će izbrisani, uključujući sigurnosne kopije. Nakon ponovnog postavljanja okruženja šifriranje okruženja vraća se na ključ kojim upravlja Microsoft.