Az Azure Active Directory B2C műszaki és funkció áttekintése

Ez a cikk az Azure Active Directory B2C bemutatása mellett részletesebben ismerteti a szolgáltatást. Az alábbiakban a szolgáltatásban használt elsődleges erőforrásokat, azok funkcióit tárgyaljuk. Megtudhatja, hogy ezek a funkciók hogyan teszik lehetővé, hogy teljesen egyéni identitásélményt nyújtson ügyfeleinek az alkalmazásaiban.

B2C-bérlő Azure AD

Az Azure Active Directory B2C-ben (Azure AD B2C) a bérlő képviseli a szervezetet, és a felhasználók könyvtára. Mindegyik Azure AD B2C-bérlő önálló, és elkülönül a többi Azure AD B2C-bérlőtől. A Azure AD B2C-bérlő különbözik a már meglévő Microsoft Entra bérlőjénél.

A B2C-bérlők Azure AD elsődleges erőforrásai a következők:

- Címtár– Az Azure AD B2C tárolja a felhasználók hitelesítő adatait, profiladatait és alkalmazásregisztrációit.

- Alkalmazásregisztrációk – Regisztrálja a webes, mobil és natív alkalmazásokat a Azure AD B2C-vel az identitáskezelés engedélyezéséhez. Regisztrálhat minden olyan API-t is, amelyet védeni szeretne Azure AD B2C-vel.

- Felhasználói folyamatok és egyéni szabályzatok – Identitásélmények létrehozása az alkalmazásokhoz beépített felhasználói folyamatokkal és teljes mértékben konfigurálható egyéni szabályzatokkal:

- A felhasználói folyamatok segítségével gyorsan engedélyezheti az olyan gyakori identitásfeladatokat, mint a regisztráció, a bejelentkezés és a profilszerkesztés.

- Az egyéni szabályzatokkal összetett identitáskezelési munkafolyamatokat hozhat létre, amelyek a szervezet, az ügyfelek, az alkalmazottak, a partnerek és a polgárok számára egyediek.

- Bejelentkezési lehetőségek – Azure AD B2C különböző regisztrációs és bejelentkezési lehetőségeket kínál az alkalmazások felhasználói számára:

- Felhasználónév, e-mail-cím és telefonos bejelentkezés – Konfigurálja a Azure AD B2C helyi fiókját, hogy felhasználónévvel, e-mail-címmel, telefonszámmal vagy metódusok kombinációjával engedélyezze a regisztrációt és a bejelentkezést.

- Közösségi identitásszolgáltatók – Összevonás olyan közösségi szolgáltatókkal, mint a Facebook, a LinkedIn vagy a Twitter.

- Külső identitásszolgáltatók – Összevonás olyan szabványos identitásprotokollokkal, mint az OAuth 2.0, az OpenID Connect stb.

- Kulcsok – Titkosítási kulcsok hozzáadása és kezelése a jogkivonatok, az ügyfél titkos kódjai, a tanúsítványok és a jelszavak aláírásához és érvényesítéséhez.

A Azure AD B2C-bérlő az első olyan erőforrás, amelyet létre kell hoznia a Azure AD B2C használatának megkezdéséhez. Az alábbiak végrehajtásának módját ismerheti meg:

Fiókok Azure AD B2C-ben

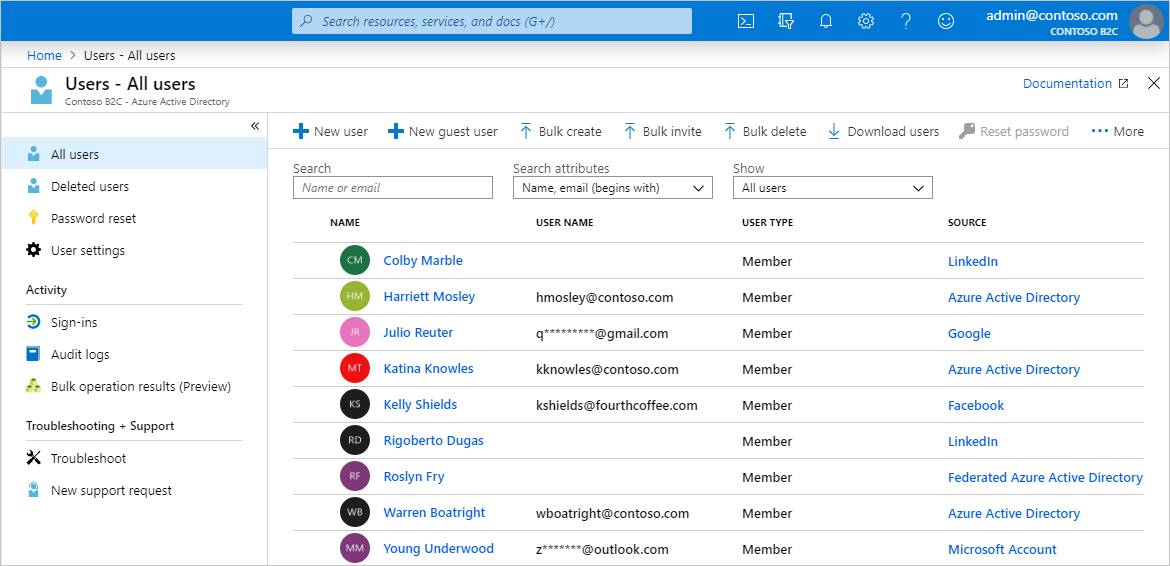

Azure AD B2C számos típusú felhasználói fiókot definiál. Microsoft Entra azonosító, Microsoft Entra B2B és Azure Active Directory B2C megosztja ezeket a fióktípusokat.

- Munkahelyi fiók – A munkahelyi fiókkal rendelkező felhasználók kezelhetik a bérlők erőforrásait, és rendszergazdai szerepkörrel a bérlőket is kezelhetik. A munkahelyi fiókkal rendelkező felhasználók létrehozhatnak új ügyfélfiókokat, visszaállíthatnak jelszavakat, letilthatnak/feloldhatnak fiókokat, valamint beállíthatnak engedélyeket és hozzárendelhetnek fiókokat biztonsági csoportokhoz.

- Vendégfiók – A bérlőbe vendégként meghívott külső felhasználók. A vendégfelhasználók Azure AD B2C-bérlőbe való meghívásának tipikus forgatókönyve az adminisztrációs feladatok megosztása.

- Fogyasztói fiók – Az Azure AD B2C felhasználói folyamatok és egyéni szabályzatok által kezelt fiókok.

Ábra: Felhasználói könyvtár egy Azure AD B2C-bérlőn belül a Azure Portal.

Fogyasztói fiókok

Fogyasztói fiókkal a felhasználók bejelentkezhetnek az ön által védett alkalmazásokba Azure AD B2C-vel. A fogyasztói fiókkal rendelkező felhasználók azonban nem férhetnek hozzá az Azure-erőforrásokhoz, például a Azure Portal.

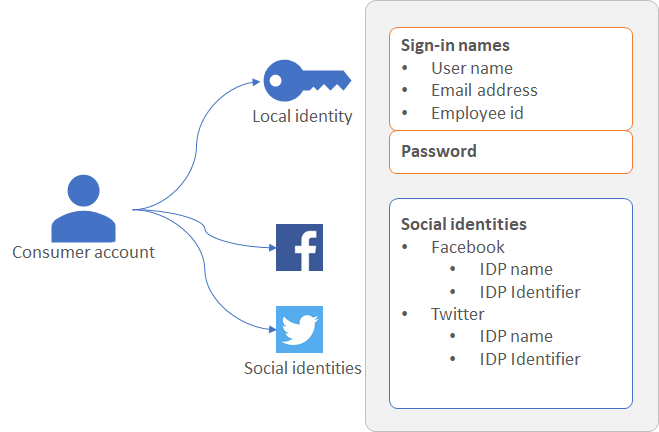

A fogyasztói fiókok az alábbi identitástípusokhoz társíthatók:

- Helyi identitás, a felhasználónév és a jelszó helyileg tárolva a Azure AD B2C könyvtárban. Ezeket az identitásokat gyakran "helyi fiókoknak" nevezzük.

- Közösségi vagy vállalati identitások, ahol a felhasználó identitását összevont identitásszolgáltató kezeli. Ilyen például a Facebook, a Google, a Microsoft, az ADFS vagy a Salesforce.

A felhasználói fiókkal rendelkező felhasználók több identitással is bejelentkezhetnek. Például felhasználónév, e-mail, alkalmazotti azonosító, kormányzati azonosító és egyéb. Egyetlen fiók több identitással is rendelkezhet, helyi és közösségi is.

Ábra: Egyetlen fogyasztói fiók több identitással Azure AD B2C-ben

További információ: Felhasználói fiókok áttekintése az Azure Active Directory B2C-ben.

Helyi fiók bejelentkezési beállításai

Azure AD B2C különböző módszereket biztosít a felhasználók hitelesítésére. A felhasználók felhasználónévvel és jelszóval, telefonos ellenőrzéssel (más néven jelszó nélküli hitelesítéssel) jelentkezhetnek be egy helyi fiókba. Email regisztráció alapértelmezés szerint engedélyezve van a helyi fiók identitásszolgáltatói beállításaiban.

További információ a bejelentkezési lehetőségekről , vagy a helyi fiók identitásszolgáltatójának beállításáról.

Felhasználói profilattribútumok

Azure AD B2C lehetővé teszi a fogyasztói fiókprofilok gyakori attribútumainak kezelését. Például megjelenítendő név, vezetéknév, utónév, város és mások.

A Microsoft Entra sémát is kiterjesztheti a felhasználókra vonatkozó további információk tárolására. Például a tartózkodási hely országát/régióját, az előnyben részesített nyelvet és a preferenciákat, például azt, hogy feliratkozni szeretne-e egy hírlevélre, vagy engedélyezni szeretné-e a többtényezős hitelesítést. További információkért lásd:

- Felhasználói profilattribútumok

- Felhasználói attribútumok hozzáadása és a felhasználói bevitel testreszabása a következőben:

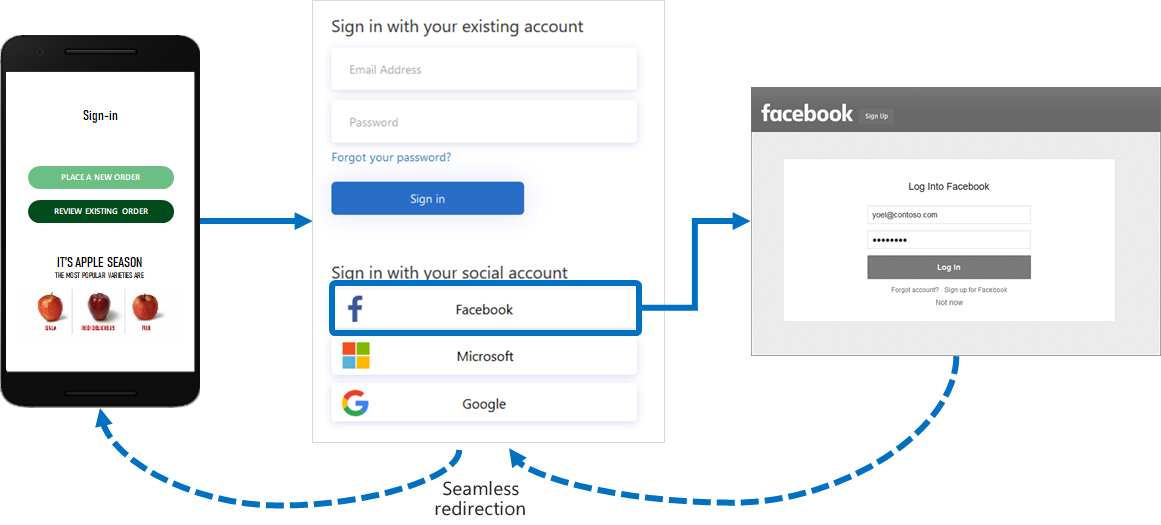

Bejelentkezés külső identitásszolgáltatókkal

Úgy konfigurálhatja Azure AD B2C-t, hogy a felhasználók közösségi és vállalati identitásszolgáltatók hitelesítő adataival jelentkezzenek be az alkalmazásba. Azure AD B2C összevonható az OAuth 1.0, OAuth 2.0, OpenID Connect és SAML protokollokat támogató identitásszolgáltatókkal. Ilyen például a Facebook, a Microsoft-fiók, a Google, a Twitter és az AD-FS.

A külső identitásszolgáltatókkal lehetővé teheti a fogyasztók számára, hogy bejelentkezhessenek a meglévő közösségi vagy vállalati fiókjukkal anélkül, hogy új fiókot kellene létrehozniuk csak az alkalmazáshoz.

A regisztráció vagy a bejelentkezés oldalon Azure AD A B2C megjeleníti azon külső identitásszolgáltatók listáját, amely közül a felhasználó választhat a bejelentkezéshez. Miután kiválasztotta az egyik külső identitásszolgáltatót, a rendszer átirányítja őket a kiválasztott szolgáltató webhelyére a bejelentkezési folyamat befejezéséhez. Miután a felhasználó sikeresen bejelentkezett, a rendszer visszakerül Azure AD B2C-be a fiók hitelesítéséhez az alkalmazásban.

Az identitásszolgáltatók Azure AD B2C-ben való hozzáadásáról az Identitásszolgáltatók hozzáadása az alkalmazásokhoz az Azure Active Directory B2C-ben című témakörben olvashat.

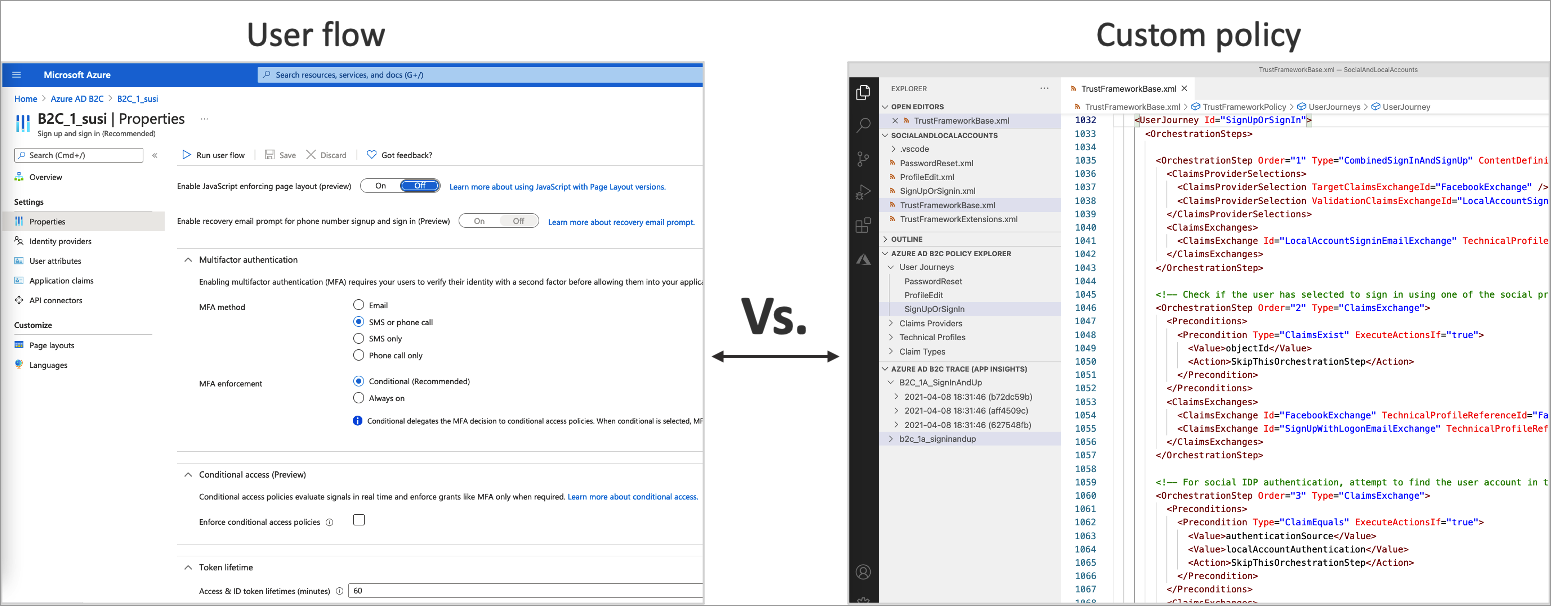

Identitásélmények: felhasználói folyamatok vagy egyéni szabályzatok

A Azure AD B2C-ben megadhatja azt az üzleti logikát, amelyet a felhasználók követnek az alkalmazáshoz való hozzáféréshez. Meghatározhatja például, hogy a felhasználók milyen lépéseket követnek a bejelentkezés, a regisztráció, a profil szerkesztése vagy a jelszó alaphelyzetbe állítása során. A sorozat befejezése után a felhasználó jogkivonatot szerez, és hozzáférést kap az alkalmazáshoz.

A Azure AD B2C-ben kétféleképpen biztosíthat identitásfelhasználói élményt:

A felhasználói folyamatok előre definiált, beépített, konfigurálható szabályzatok, amelyeket biztosítunk, így percek alatt létrehozhat regisztrációt, bejelentkezést és szabályzatszerkesztési szolgáltatásokat.

Az egyéni szabályzatok lehetővé teszik, hogy saját felhasználói folyamatokat hozzon létre az összetett identitáskezelési forgatókönyvekhez.

Az alábbi képernyőképen a felhasználói folyamat beállításainak felhasználói felülete és az egyéni szabályzatkonfigurációs fájlok láthatók.

Olvassa el a Felhasználói folyamatok és egyéni szabályzatok áttekintése című cikket. Áttekintést nyújt a felhasználói folyamatokról és az egyéni szabályzatokról, és segít eldönteni, hogy melyik módszer fog a legjobban működni az üzleti igényeinek megfelelően.

Felhasználói felület

A Azure AD B2C-ben létrehozhatja felhasználói identitásélményeit, hogy a megjelenített oldalak zökkenőmentesen illeszkedhessenek a márka megjelenéséhez és hangulatához. Szinte teljes mértékben szabályozhatja a felhasználók számára megjelenített HTML- és CSS-tartalmakat, amikor végighaladnak az alkalmazás identitáskezelési folyamatain. Ezzel a rugalmassággal fenntarthatja a márka és a vizuális konzisztenciát az alkalmazás és a Azure AD B2C között.

Megjegyzés

A harmadik felek által a közösségi fiókok használatakor megjelenített lapok testreszabása az identitásszolgáltató által biztosított lehetőségekre korlátozódik, és nem Azure AD B2C felügyelete alá tartozik.

További információ a felhasználói felület testreszabásáról:

- A kezelőfelület testreszabása

- A felhasználói felület testreszabása HTML-sablonokkal

- JavaScript engedélyezése és oldalelrendezési verzió kiválasztása

Egyéni tartomány

A Azure AD B2C-tartományt testre szabhatja az alkalmazás átirányítási URI-jában. Az egyéni tartomány lehetővé teszi, hogy zökkenőmentes felületet hozzon létre, hogy a megjelenített lapok zökkenőmentesen keveredjenek az alkalmazás tartománynevével. A felhasználó szempontjából a bejelentkezési folyamat során a tartományában maradnak ahelyett, hogy a Azure AD B2C alapértelmezett tartományára irányítanák át őket . b2clogin.com.

További információ: Egyéni tartományok engedélyezése.

Honosítás

A Azure AD B2C nyelvi testreszabása lehetővé teszi, hogy az ügyfél igényeinek megfelelően különböző nyelveket fogadjon el. A Microsoft 36 nyelven biztosítja a fordításokat, de Ön bármilyen nyelvhez saját fordítást is biztosíthat.

Megtudhatja, hogyan működik a honosítás az Azure Active Directory B2C nyelvi testreszabási funkciójában.

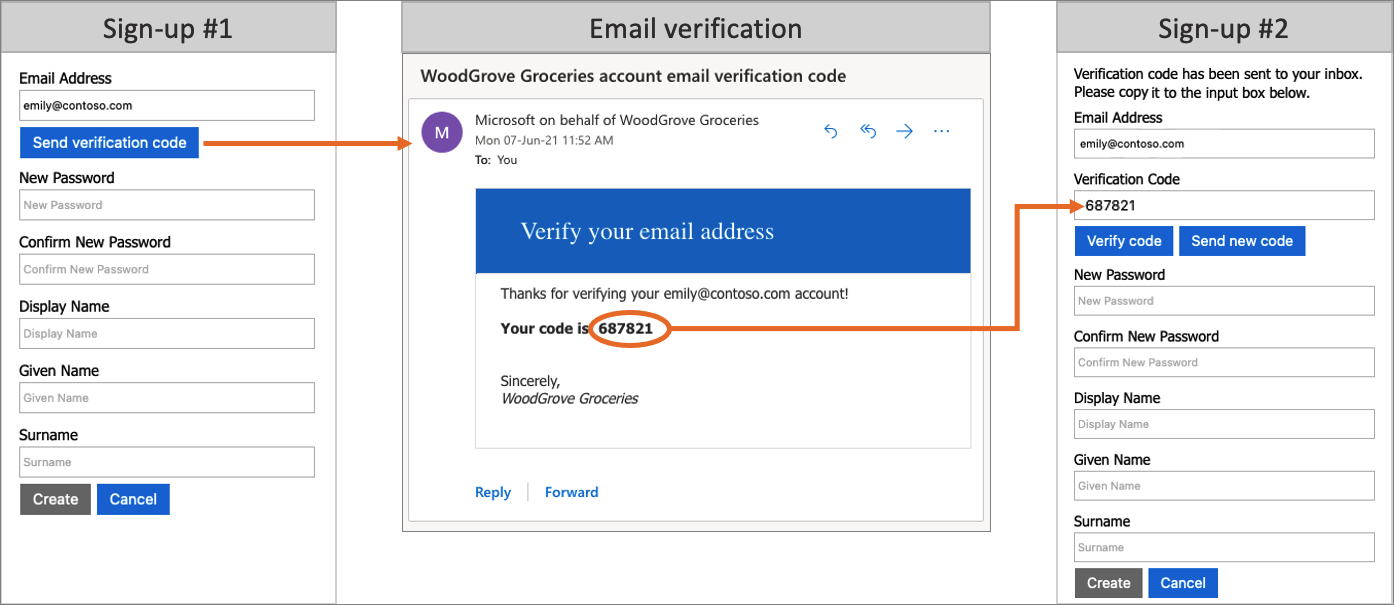

E-mailes ellenőrzés

Azure AD B2C biztosítja az érvényes e-mail-címeket azáltal, hogy megköveteli az ügyfelek számára, hogy ellenőrizzék őket a regisztráció során, valamint a jelszó-visszaállítási folyamatok során. Emellett megakadályozza, hogy a rosszindulatú szereplők automatizált folyamatokat használjanak csalárd fiókok létrehozására az alkalmazásokban.

Testre szabhatja az e-maileket az alkalmazások használatára regisztráló felhasználóknak. A külső e-mail-szolgáltató használatával használhatja a saját e-mail-sablonját és a Feladó: cím és tárgy, valamint a honosítás és az egyéni egyszeri jelszó (OTP) beállításait. További információkért lásd:

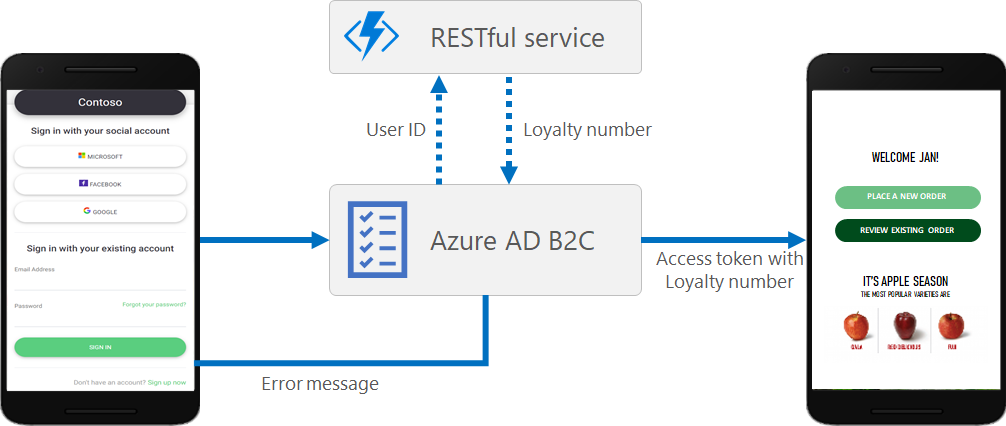

Saját üzleti logika hozzáadása és RESTful API-k meghívása

A RESTful API-val a felhasználói folyamatokban és az egyéni szabályzatokban is integrálható. A különbség az, hogy a felhasználói folyamatokban a megadott helyeken indít hívásokat, míg az egyéni szabályzatokban saját üzleti logikát ad hozzá a folyamathoz. Ez a funkció lehetővé teszi külső identitásforrásokból származó adatok lekérését és használatát. Azure AD B2C képes adatokat cserélni egy RESTful szolgáltatással a következőre:

- Egyéni felhasználóbarát hibaüzenetek megjelenítése.

- Ellenőrizze a felhasználói bevitelt, hogy megakadályozza a helytelen formátumú adatok megőrzését a felhasználói címtárban. Módosíthatja például a felhasználó által megadott adatokat, például nagybetűssé teheti az utónevüket, ha minden kisbetűben beírta őket.

- Bővítse a felhasználói adatokat a vállalati üzletági alkalmazással való további integrációval.

- A RESTful-hívásokkal leküldéses értesítéseket küldhet, frissítheti a vállalati adatbázisokat, futtathat felhasználói migrálási folyamatot, kezelheti az engedélyeket, naplózhatja az adatbázisokat stb.

A hűségprogramok egy másik forgatókönyv, amelyet Azure AD B2C REST API-k hívásának támogatása engedélyez. A RESTful szolgáltatás például megkaphatja a felhasználó e-mail-címét, lekérdezheti az ügyfél-adatbázist, majd visszaadhatja a felhasználó hűségszámát Azure AD B2C-re.

A visszaadott adatok a felhasználó címtárfiókjában tárolhatók Azure AD B2C-ben. Az adatok ezután tovább értékelhetők a szabályzat későbbi lépéseiben, vagy belefoglalhatók a hozzáférési jogkivonatba.

A REST API-hívásokat egy egyéni szabályzat által meghatározott felhasználói folyamat bármely lépésében hozzáadhatja. Meghívhat például egy REST API-t:

- Bejelentkezéskor, közvetlenül a Azure AD előtt a B2C ellenőrzi a hitelesítő adatokat

- Közvetlenül a bejelentkezés után

- Mielőtt Azure AD B2C létrehoz egy új fiókot a címtárban

- Miután Azure AD B2C létrehoz egy új fiókot a címtárban

- Mielőtt Azure AD B2C hozzáférési jogkivonatot ad ki

További információ: REST API-jogcímcserék integrálása a Azure AD B2C egyéni szabályzatában.

Protokollok és jogkivonatok

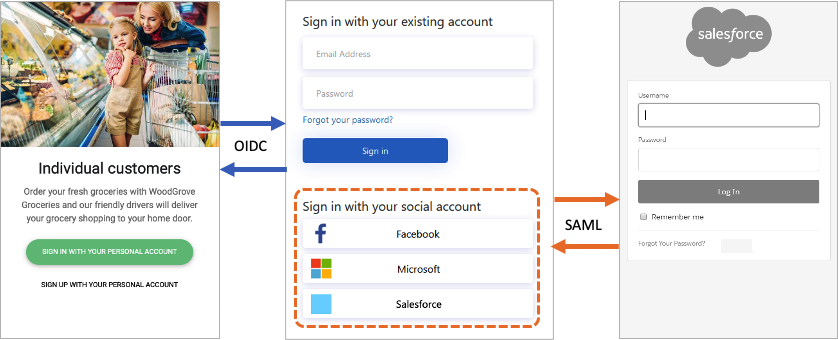

Az alkalmazások esetében a Azure AD B2C támogatja az OAuth 2.0, az OpenID Connect és az SAML protokollokat a felhasználói folyamatokhoz. Az alkalmazás azzal indítja el a felhasználói folyamatot, hogy hitelesítési kéréseket küld Azure AD B2C-nek. A B2C Azure AD kérés eredménye egy biztonsági jogkivonat, például egy azonosító jogkivonat, hozzáférési jogkivonat vagy SAML-jogkivonat. Ez a biztonsági jogkivonat határozza meg a felhasználó identitását az alkalmazásban.

Külső identitások esetén a Azure AD B2C támogatja az összevonást bármely OAuth 1.0, OAuth 2.0, OpenID Connect és SAML identitásszolgáltatóval.

Az alábbi ábra bemutatja, hogyan kommunikálhat Azure AD B2C különböző protokollokkal ugyanazon a hitelesítési folyamaton belül:

, amely az

, amely az

- A függő entitásalkalmazás engedélyezési kérést indít a B2C Azure AD az OpenID Connect használatával.

- Amikor az alkalmazás egy felhasználója úgy dönt, hogy az SAML protokollt használó külső identitásszolgáltatóval jelentkezik be, Azure AD B2C meghívja az SAML protokollt az identitásszolgáltatóval való kommunikációhoz.

- Miután a felhasználó befejezte a bejelentkezési műveletet a külső identitásszolgáltatóval, Azure AD B2C, majd visszaadja a jogkivonatot a függő entitás alkalmazásának az OpenID Connect használatával.

Alkalmazásintegráció

Amikor egy felhasználó be szeretne jelentkezni az alkalmazásba, az alkalmazás engedélyezési kérést kezdeményez egy felhasználói folyamat vagy egyéni szabályzat által biztosított végpont felé. A felhasználói folyamat vagy egyéni szabályzat határozza meg és szabályozza a felhasználói élményt. Amikor befejeznek egy felhasználói folyamatot, például a regisztrációs vagy bejelentkezési folyamatot, Azure AD A B2C létrehoz egy jogkivonatot, majd visszairányítja a felhasználót az alkalmazáshoz. Ez a jogkivonat Azure AD B2C-hez tartozik, és nem tévesztendő össze a külső identitásszolgáltatók által közösségi fiókok használatakor kiadott jogkivonattal. További információ a külső jogkivonatok használatáról: Identitásszolgáltatói hozzáférési jogkivonat átadása az alkalmazásnak az Azure Active Directory B2C-ben.

Több alkalmazás is használhatja ugyanazt a felhasználói folyamatot vagy egyéni szabályzatot. Egyetlen alkalmazás több felhasználói folyamatot vagy egyéni szabályzatot is használhat.

Ha például egy alkalmazásba szeretne bejelentkezni, az alkalmazás a regisztrációs vagy bejelentkezési felhasználói folyamatot használja. Miután a felhasználó bejelentkezett, előfordulhat, hogy szerkeszteni szeretné a profilját, ezért az alkalmazás egy másik engedélyezési kérést kezdeményez, ezúttal a profil szerkesztési felhasználói folyamatával.

Többtényezős hitelesítés (MFA)

Azure AD B2C Multi-Factor Authentication (MFA) segít megvédeni az adatokhoz és alkalmazásokhoz való hozzáférést, miközben fenntartja az egyszerűséget a felhasználók számára. A második hitelesítési mód megkövetelésével extra biztonságot nyújt, és számos könnyen használható hitelesítési módszert kínálva erős hitelesítést biztosít.

Előfordulhat, hogy a felhasználókat rendszergazdaként meghozható konfigurációs döntések alapján meg kell vitatni az MFA-t, vagy sem.

További információ: Többtényezős hitelesítés engedélyezése az Azure Active Directory B2C-ben.

Feltételes hozzáférés

Microsoft Entra ID-védelem kockázatészlelési funkciók, beleértve a kockázatos felhasználókat és a kockázatos bejelentkezéseket, automatikusan észlelik és megjelennek a Azure AD B2C-bérlőben. Olyan feltételes hozzáférési szabályzatokat hozhat létre, amelyek ezeket a kockázatészleléseket használják a szervizelési műveletek meghatározásához és a szervezeti szabályzatok kényszerítéséhez.

Azure AD B2C kiértékeli az egyes bejelentkezési eseményeket, és biztosítja, hogy a felhasználói hozzáférés biztosítása előtt minden szabályzati követelmény teljesül. Előfordulhat, hogy a kockázatos felhasználók vagy bejelentkezések le lesznek tiltva, vagy egy adott szervizeléssel, például többtényezős hitelesítéssel (MFA) kell elhárítani a problémákat. További információ: Identity Protection és feltételes hozzáférés.

Jelszó bonyolultsága

A regisztráció vagy az új jelszó kérése során a felhasználóknak olyan jelszót kell megadniuk, amely megfelel az összetettségi szabályoknak. Alapértelmezés szerint Azure AD B2C erős jelszóházirendet kényszerít ki. Azure AD B2C konfigurációs lehetőségeket is biztosít az ügyfelek által a helyi fiókok használatakor használt jelszavak összetettségi követelményeinek megadásához.

További információ: A jelszavak összetettségi követelményeinek konfigurálása Azure AD B2C-ben.

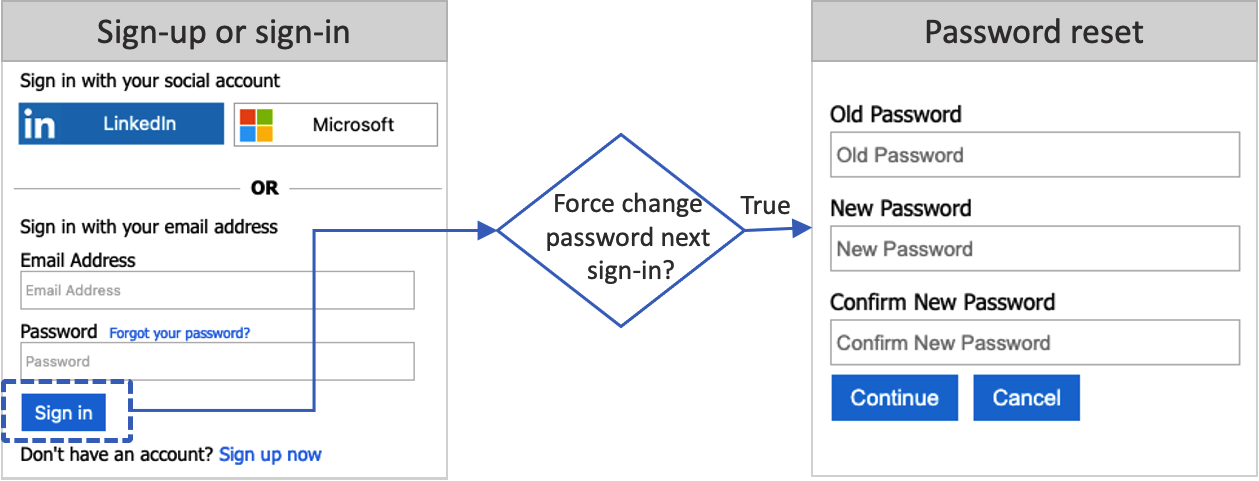

Jelszó-visszaállítás kényszerítve

Azure AD B2C-bérlő rendszergazdájaként alaphelyzetbe állíthatja a felhasználó jelszavát, ha a felhasználó elfelejti a jelszavát. Vagy arra szeretné kényszeríteni őket, hogy rendszeres időközönként új jelszót állítsanak be. További információ: Jelszó-visszaállítási folyamat kényszerítésének beállítása.

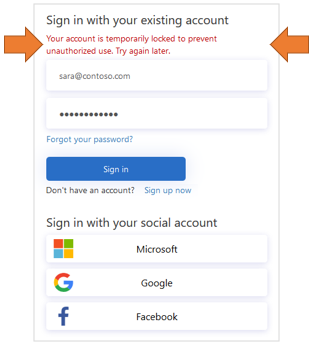

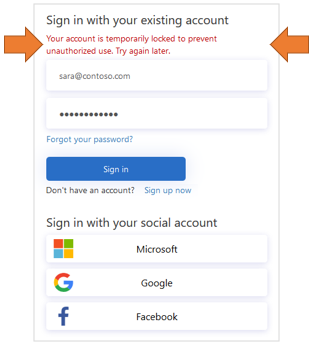

Intelligens fiók zárolása

A találgatásos jelszótippelési kísérletek elkerülése érdekében Azure AD B2C kifinomult stratégiát alkalmaz a fiókok zárolására a kérés IP-címe, a megadott jelszavak és számos egyéb tényező alapján. A zárolás időtartama a kockázat és a kísérletek száma alapján automatikusan nő.

További információ a jelszóvédelmi beállítások kezeléséről: Hitelesítőadat-támadások elhárítása Azure AD B2C-ben.

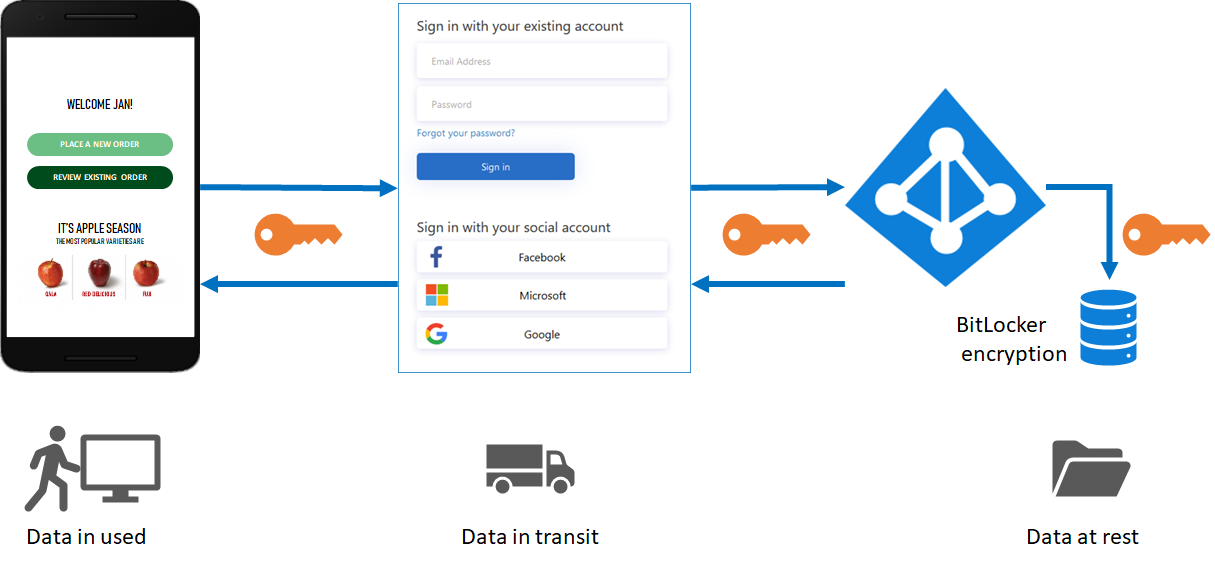

Erőforrások és ügyfélidentitások védelme

Azure AD B2C megfelel a Microsoft Azure Adatvédelmi központban ismertetett biztonsági, adatvédelmi és egyéb kötelezettségvállalásoknak.

A munkamenetek titkosított adatokként vannak modellezve, és a visszafejtési kulcs csak a B2C biztonsági jogkivonat-szolgáltatás Azure AD ismert. A rendszer egy erős titkosítási algoritmust, az AES-192-t használja. A bizalmasság és az integritás érdekében minden kommunikációs útvonal TLS-védelemmel van ellátva. Biztonsági jogkivonat-szolgáltatásunk kiterjesztett érvényesítési (EV) tanúsítványt használ a TLS-hez. Általánosságban elmondható, hogy a biztonsági jogkivonat-szolgáltatás azáltal csökkenti a helyek közötti szkriptelési (XSS-) támadásokat, hogy nem jeleníti meg a nem megbízható bemenetet.

Hozzáférés a felhasználói adatokhoz

Azure AD B2C-bérlők számos jellemzővel rendelkeznek az alkalmazottak és partnerek számára használt vállalati Microsoft Entra bérlőkkel. A megosztott szempontok közé tartoznak a felügyeleti szerepkörök megtekintésére, a szerepkörök hozzárendelésére és a naplózási tevékenységekre vonatkozó mechanizmusok.

Szerepkörök hozzárendelésével szabályozhatja, hogy ki hajthat végre bizonyos felügyeleti műveleteket Azure AD B2C-ben, beleértve a következőket:

- A felhasználói folyamatok minden aspektusának létrehozása és kezelése

- Az összes felhasználói folyamat számára elérhető attribútumséma létrehozása és kezelése

- Identitásszolgáltatók konfigurálása közvetlen összevonásban való használatra

- Megbízhatósági keretrendszer-szabályzatok létrehozása és kezelése az Identity Experience Frameworkben (egyéni szabályzatok)

- Összevonási és titkosítási titkos kódok kezelése az Identity Experience Frameworkben (egyéni szabályzatok)

További információ a Microsoft Entra szerepkörökről, beleértve Azure AD B2C felügyeleti szerepkörök támogatását, lásd: Rendszergazdai szerepkör-engedélyek Microsoft Entra-azonosítóban.

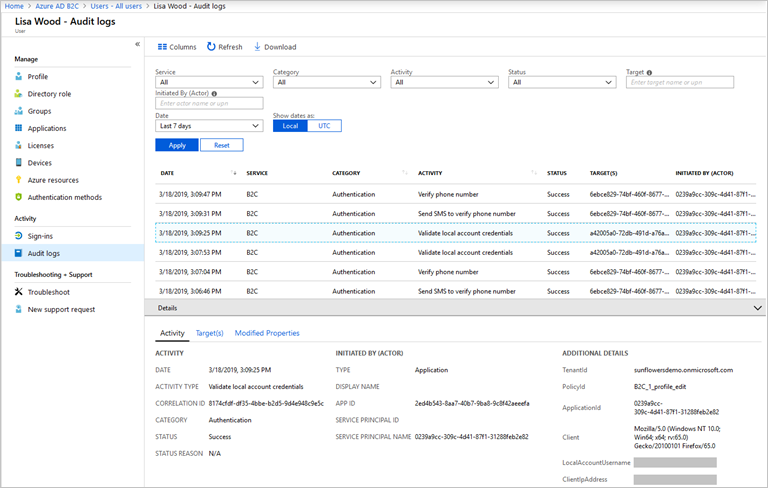

Naplózás és naplók

Azure AD B2C naplókat bocsát ki, amelyek tevékenységadatokat tartalmaznak az erőforrásairól, a kibocsátott jogkivonatokról és a rendszergazdai hozzáférésről. Az auditnaplók segítségével megismerheti a platformtevékenységeket, és diagnosztizálhatja a problémákat. A naplóbejegyzések hamarosan elérhetők az eseményt létrehozó tevékenység után.

A Azure AD B2C-bérlőjéhez vagy egy adott felhasználóhoz elérhető auditnaplókban az alábbi információkat találja:

- A felhasználók B2C-erőforrásokhoz való hozzáférésének engedélyezésével kapcsolatos tevékenységek (például egy rendszergazda, aki hozzáfér a B2C-szabályzatok listájához)

- A címtárattribútumokhoz kapcsolódó tevékenységek, amikor egy rendszergazda bejelentkezik a Azure Portal

- CRUD-műveletek létrehozása, olvasása, frissítése és törlése B2C-alkalmazásokon

- CRUD-műveletek B2C-kulcstárolóban tárolt kulcsokon

- CRUD-műveletek B2C-erőforrásokon (például szabályzatokon és identitásszolgáltatókon)

- A felhasználói hitelesítő adatok és a jogkivonatok kiállításának ellenőrzése

Az auditnaplókkal kapcsolatos további információkért lásd: Hozzáférés Azure AD B2C-naplókhoz.

Használatelemzés

Azure AD B2C segítségével megtudhatja, hogy a felhasználók mikor regisztrálnak vagy jelentkeznek be az alkalmazásba, hol találhatók a felhasználók, és milyen böngészőket és operációs rendszereket használnak.

A Azure-alkalmazás Insights Azure AD B2C egyéni szabályzatokba való integrálásával betekintést nyerhet abba, hogyan regisztrálhatnak, jelentkezhetnek be, állíthatják alaphelyzetbe a jelszavukat vagy szerkeszthetik a profiljukat. Ilyen ismeretek birtokában adatvezérelt döntéseket hozhat a közelgő fejlesztési ciklusokhoz.

További információ: Felhasználói viselkedés nyomon követése az Azure Active Directory B2C-ben az Application Insights használatával.

Regionális elérhetőség és adattárolási hely

Azure AD B2C-szolgáltatás világszerte általánosan elérhető, és az adatok régiónként elérhető termékekben megadott régiónkénti tárolási lehetőséggel érhető el. Az adattárolást a bérlő létrehozásakor kiválasztott ország/régió határozza meg.

További információ az Azure Active Directory B2C szolgáltatásrégió rendelkezésre állási & adatainak tárolási helyéről és az Azure Active Directory B2C szolgáltatásszint-szerződéséről (SLA).

Automatizálás a Microsoft Graph API használatával

Az MS Graph API használatával kezelheti a Azure AD B2C-címtárat. A Azure AD B2C-könyvtárat is létrehozhatja. Kezelheti a felhasználókat, az identitásszolgáltatókat, a felhasználói folyamatokat, az egyéni szabályzatokat és még sok mást.

További információ arról, hogyan kezelhető Azure AD B2C a Microsoft Graphtal.

Azure AD B2C-szolgáltatás korlátai és korlátozásai

További információ a B2C-szolgáltatások korlátairól és korlátozásairól Azure AD

Következő lépések

Most, hogy részletesebben is megismerheti az Azure Active Directory B2C funkcióit és technikai szempontjait: