A Hatókörön kívül eső felhasználói fiókok törlésének kihagyása a Microsoft Entra-azonosítóban

Alapértelmezés szerint a Microsoft Entra kiépítési motorja helyreállítható módon törli vagy letiltja a hatókörön kívül eső felhasználókat. Bizonyos forgatókönyvek, például a Workday és az AD-felhasználók bejövő kiépítése esetén azonban előfordulhat, hogy ez a viselkedés nem a várt, ezért érdemes lehet felülbírálni ezt az alapértelmezett viselkedést.

Ez a cikk bemutatja, hogyan állíthatja be a Hatókörön kívül eső fiókok feldolgozását vezérlő SkipOutOfScopeDeletions jelölőt a Microsoft Graph API és a Microsoft Graph API Explorer használatával.

- Ha a SkipOutOfScopeDeletions értéke 0 (hamis), a hatókörön kívül eső fiókok le lesznek tiltva a célban.

- Ha a SkipOutOfScopeDeletions értéke 1 (igaz), a hatókörön kívül eső fiókok nem lesznek letiltva a célban. Ez a jelző a kiépítési alkalmazás szintjén van beállítva, és a Graph API használatával konfigurálható.

Mivel ezt a konfigurációt széles körben használják a Workday és az Active Directory felhasználókiépítési alkalmazással, az alábbi lépések a Workday alkalmazás képernyőképeit tartalmazzák. A konfiguráció azonban az összes többi alkalmazással is használható, például a ServiceNow, a Salesforce és a Dropbox használatával. Az eljárás sikeres végrehajtásához először be kell állítania az alkalmazás üzembe helyezését. Minden alkalmazás saját konfigurációs cikkével rendelkezik. A Workday-alkalmazás konfigurálásához például tekintse meg a Következő oktatóanyagot: A Workday konfigurálása a Microsoft Entra felhasználói kiépítéséhez. A SkipOutOfScopeDeletions nem működik bérlők közötti szinkronizáláshoz.

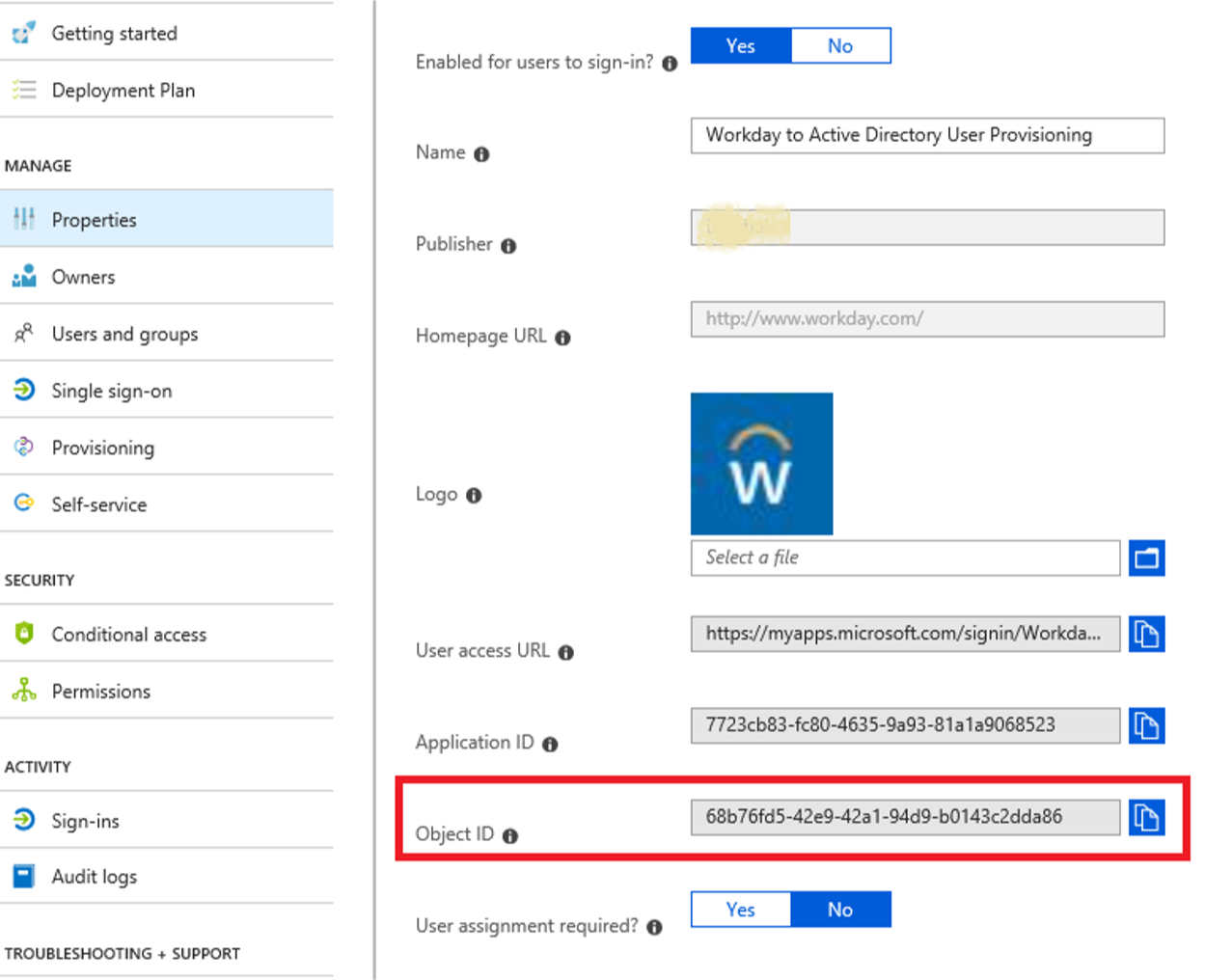

1. lépés: A kiépítési App Service egyszerű azonosító (objektumazonosító) lekérése

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább alkalmazásként Rendszergazda istratorként.

Keresse meg az Identity>Applications>Enterprise-alkalmazásokat.

Válassza ki az alkalmazást, és lépjen a kiépítési alkalmazás Tulajdonságok szakaszára. Ebben a példában a Workdayt használjuk.

Másolja ki a GUID értéket az Objektumazonosító mezőben. Ezt az értéket az alkalmazás ServicePrincipalId azonosítójának is nevezik, és a Graph Explorer műveleteiben használják.

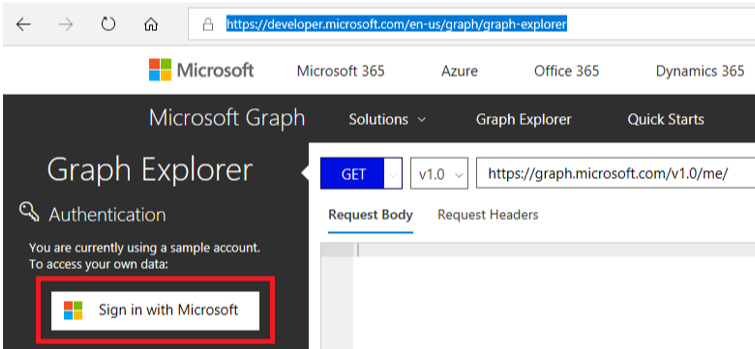

2. lépés: Bejelentkezés a Microsoft Graph Explorerbe

Kattintson a "Bejelentkezés a Microsofttal" gombra, és jelentkezzen be a Microsoft Entra Global Rendszergazda istrator vagy app Rendszergazda hitelesítő adataival.

Sikeres bejelentkezés esetén a felhasználói fiók adatai megjelennek a bal oldali panelen.

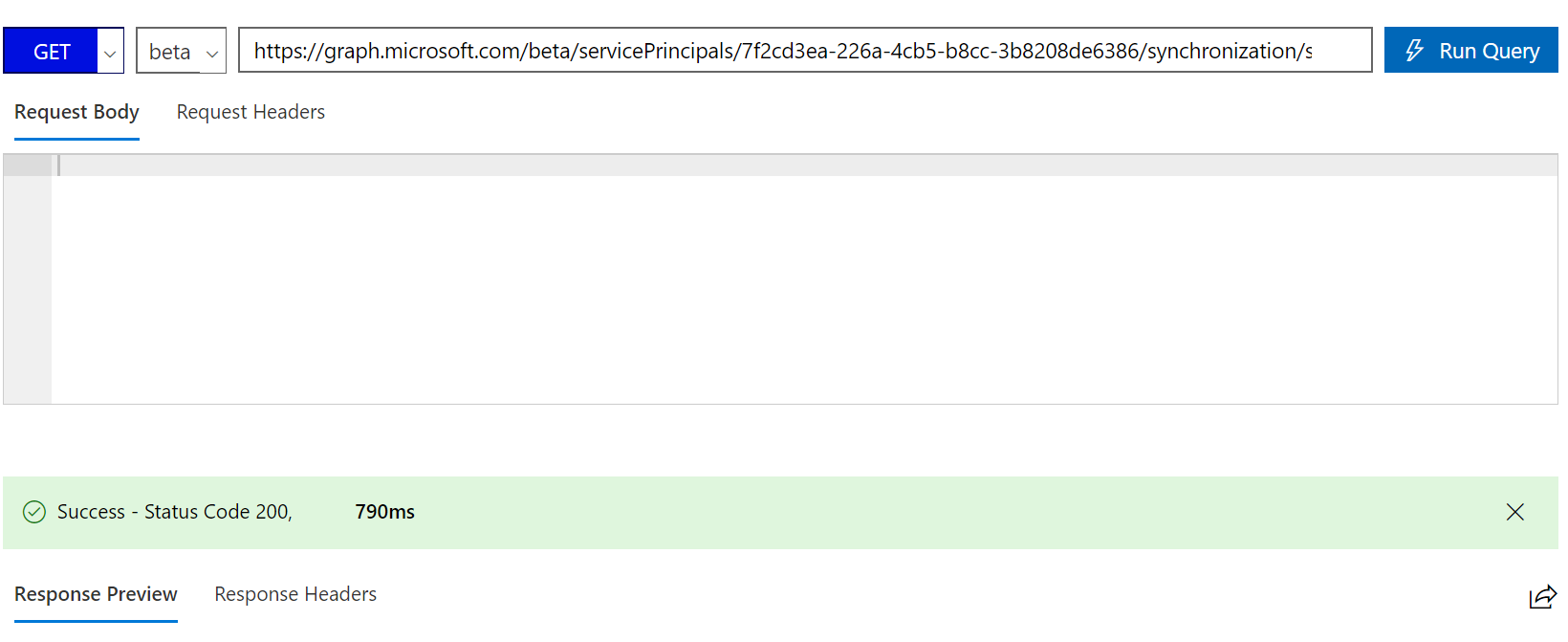

3. lépés: Meglévő alkalmazás hitelesítő adatainak és kapcsolati adatainak lekérése

A Microsoft Graph Explorerben futtassa a következő GET lekérdezést a [servicePrincipalId] helyett az 1. lépésből kinyert ServicePrincipalId azonosítóra.

GET https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

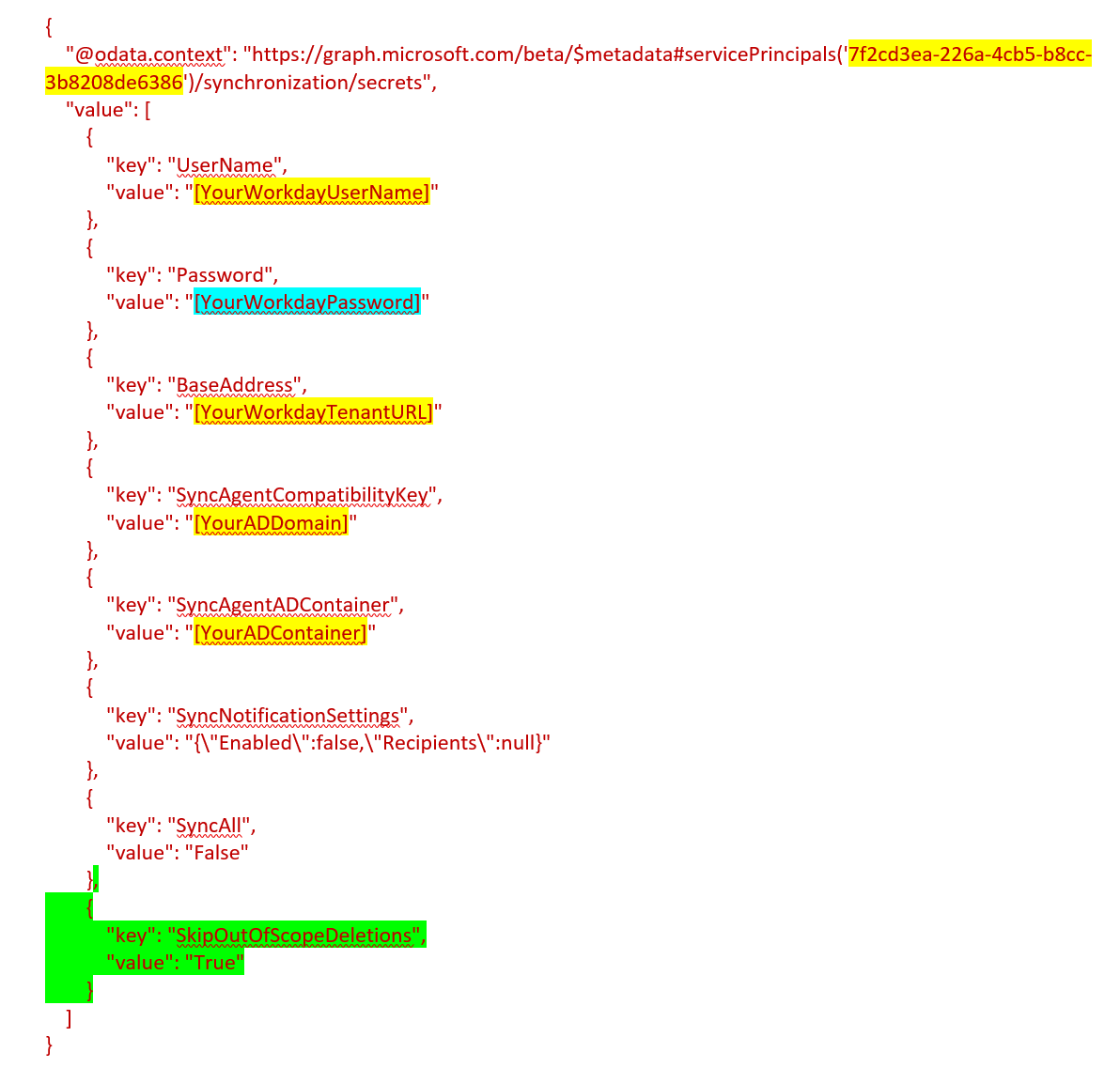

Másolja a Választ egy szövegfájlba. A megjelenített JSON-szöveghez hasonlóan jelenik meg, az üzembe helyezésre jellemző sárga színű értékekkel. Adja hozzá a zöld színnel kiemelt sorokat a végéhez, és frissítse a Workday kapcsolatjelszót kék színnel kiemelve.

Itt található a leképezéshez hozzáadni kívánt JSON-blokk.

{

"key": "SkipOutOfScopeDeletions",

"value": "True"

}

4. lépés: A titkos kódok végpontjának frissítése a SkipOutOfScopeDeletions jelzővel

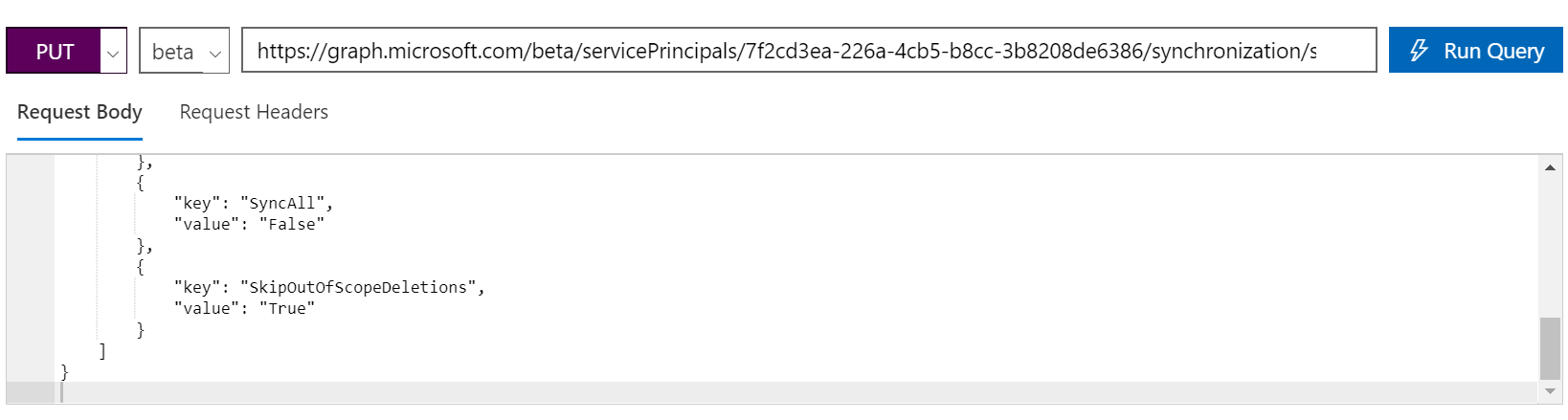

A Graph Explorerben futtassa a parancsot a titkos kulcsok végpontjának SkipOutOfScopeDeletions jelzővel való frissítéséhez.

Az URL-címben cserélje le a [servicePrincipalId] elemet az 1. lépésből kinyert ServicePrincipalId azonosítóra.

PUT https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

Másolja a frissített szöveget a 3. lépésből a "Kérelem törzsébe".

Kattintson a "Lekérdezés futtatása" elemre.

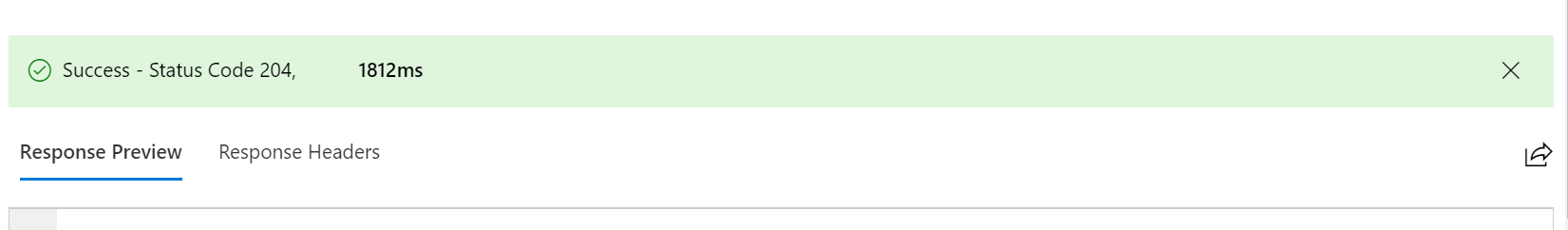

A kimenetet a "Success – Status Code 204" (Sikeresség – Állapotkód 204) értékként kell megkapnia. Ha hibaüzenetet kap, előfordulhat, hogy ellenőriznie kell, hogy a fiókja olvasási/írási engedélyekkel rendelkezik-e a ServicePrincipalEndpointhoz. Ezt az engedélyt a Graph Explorer Engedélyek módosítása lapjára kattintva találja meg.

5. lépés: Győződjön meg arról, hogy a hatókörön kívül lévő felhasználók nem lesznek letiltva

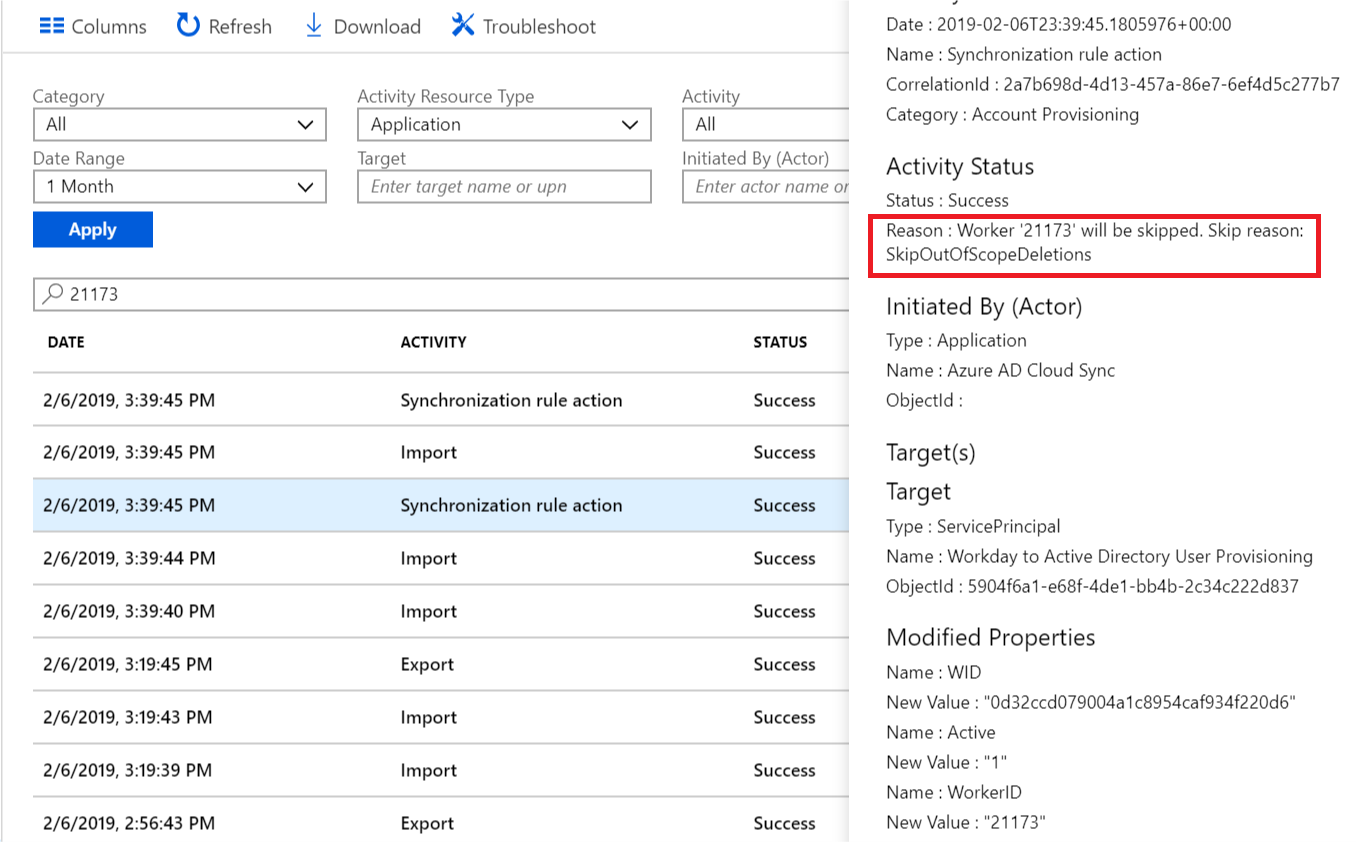

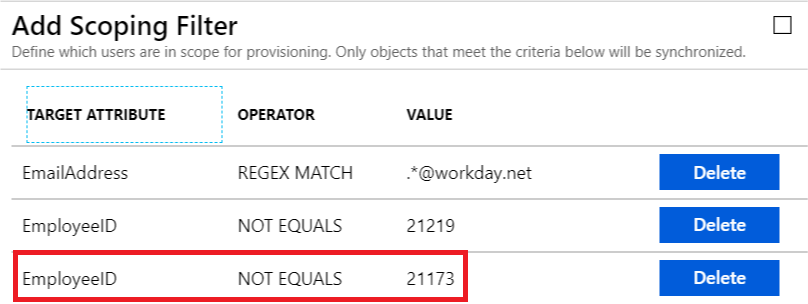

Ennek a jelzőnek a várt viselkedését tesztelheti úgy, hogy frissíti a hatókörkezelési szabályokat, hogy kihagyjon egy adott felhasználót. A példában kizárjuk a 21173 azonosítójú alkalmazottat (aki korábban a hatókörben volt) egy új hatókörkezelési szabály hozzáadásával:

A következő kiépítési ciklusban a Microsoft Entra kiépítési szolgáltatás azt azonosítja, hogy a felhasználó 21173-at kilépett a hatókörből. Ha a SkipOutOfScopeDeletions tulajdonság engedélyezve van, akkor a felhasználó szinkronizálási szabálya az alábbi módon jelenít meg egy üzenetet: