A Távoli asztali átjáró infrastruktúrájának integrálása a Hálózati házirend-kiszolgáló (NPS) bővítmény és a Microsoft Entra ID használatával

Ez a cikk részletesen bemutatja, hogy a Távoli asztali átjáró infrastruktúrája és a Microsoft Entra többtényezős hitelesítés a Microsoft Azure Network Policy Server (NPS) bővítményével integrálható-e.

Az Azure Network Policy Server (NPS) bővítménye lehetővé teszi az ügyfelek számára a távoli hitelesítés betárcsázós felhasználói szolgáltatás (RADIUS) ügyfélhitelesítésének védelmét az Azure felhőalapú többtényezős hitelesítésével. Ez a megoldás kétlépéses ellenőrzést biztosít egy második biztonsági réteg hozzáadásához a felhasználói bejelentkezésekhez és tranzakciókhoz.

Ez a cikk részletes útmutatást nyújt az NPS-infrastruktúra Microsoft Entra többtényezős hitelesítéssel való integrálásához az Azure-hoz készült NPS-bővítmény használatával. Ez biztonságos ellenőrzést tesz lehetővé a távoli asztali átjáróba bejelentkezni próbáló felhasználók számára.

Feljegyzés

Ez a cikk nem használható az MFA-kiszolgáló üzemelő példányaival, és csak a Microsoft Entra többtényezős hitelesítéssel (felhőalapú) üzemelő példányokkal használható.

A hálózati házirend és az hozzáférési szolgáltatások (NPS) lehetővé teszik a szervezetek számára a következőket:

- A hálózati kérések felügyeletének és felügyeletének központi helyeit úgy határozhatja meg, hogy meghatározza, hogy kik csatlakozhatnak, milyen időszakokban engedélyezettek a kapcsolatok, a kapcsolatok időtartama és az ügyfelek által a csatlakozáshoz szükséges biztonsági szint stb. Ahelyett, hogy ezeket a házirendeket az egyes VPN- vagy távoli asztali (RD-) átjárókiszolgálókon adhatja meg, ezek a házirendek egy központi helyen is megadhatóak. A RADIUS protokoll biztosítja a központosított hitelesítést, engedélyezést és könyvelést (AAA).

- Hozzon létre és kényszerítse ki a Network Access Protection (NAP) ügyfélállapot-szabályzatokat, amelyek meghatározzák, hogy az eszközök korlátlan vagy korlátozott hozzáférést kapnak-e a hálózati erőforrásokhoz.

- Adjon meg egy eszközt a 802.1x képes vezeték nélküli hozzáférési pontokhoz és Ethernet-kapcsolókhoz való hozzáférés hitelesítésének és engedélyezésének kikényszerítéséhez.

A szervezetek általában az NPS (RADIUS) használatával egyszerűsítik és központosítják a VPN-szabályzatok kezelését. Számos szervezet azonban az NPS használatával egyszerűsíti és központosítja az RD Desktop-Csatlakozás ion engedélyezési házirendek (RD CAP-k) kezelését.

A szervezetek az NPS-t a Microsoft Entra többtényezős hitelesítésével is integrálhatják a biztonság növelése és a magas szintű megfelelőség biztosítása érdekében. Ez biztosítja, hogy a felhasználók kétlépéses ellenőrzést hozzanak létre a távoli asztali átjáróba való bejelentkezéshez. Ahhoz, hogy a felhasználók hozzáférést kapjanak, meg kell adniuk a felhasználónév/jelszó kombinációját, valamint azokat az információkat, amelyeket a felhasználó szabályoz. Ezeket az információkat megbízhatónak és nem könnyen duplikáltnak kell lenniük, például mobiltelefonszámot, vezetékes telefonszámot, mobileszközön lévő alkalmazást stb. Az RDG jelenleg támogatja a 2FA-hoz készült Microsoft Authenticator alkalmazás metódusai által a telefonhívásokat és a leküldéses értesítések elutasításának jóváhagyását/. A támogatott hitelesítési módszerekről további információt a felhasználók által használható hitelesítési módszerek meghatározása című szakaszban talál.

Ha a szervezet távoli asztali átjárót használ, és a felhasználó regisztrálva van egy TOTP-kódra az Authenticator leküldéses értesítéseivel együtt, a felhasználó nem tud megfelelni az MFA-feladatnak, és a távoli asztali átjáró bejelentkezése meghiúsul. Ebben az esetben beállíthatja, hogy OVERRIDE_NUMBER_MATCHING_WITH_OTP = FAL Standard kiadás tartalékként küldjön értesítéseket az Authenticator használatával történő jóváhagyásra/elutasításra.

Ahhoz, hogy egy NPS-bővítmény továbbra is működjön a távoli asztali átjáró felhasználói számára, ezt a beállításkulcsot létre kell hozni az NPS-kiszolgálón. Nyissa meg a beállításszerkesztőt az NPS-kiszolgálón. Lépjen a következőre:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa

Hozza létre a következő sztring/érték párot:

Név: OVERRIDE_NUMBER_MATCHING_WITH_OTP

Érték = FAL Standard kiadás

Az Azure NPS-bővítményének rendelkezésre állása előtt azoknak az ügyfeleknek, akik az integrált NPS és a Microsoft Entra többtényezős hitelesítési környezetek kétlépéses ellenőrzését kívánták megvalósítani, külön MFA-kiszolgálót kellett konfigurálni és fenntartaniuk a helyszíni környezetben, ahogyan azt a Távoli asztali átjáró és az Azure Multi-Factor Authentication Server a RADIUS használatával dokumentálta.

Az Azure NPS-bővítményének rendelkezésre állása mostantól lehetővé teszi a szervezetek számára, hogy helyszíni MFA-megoldást vagy felhőalapú MFA-megoldást telepítsenek a RADIUS-ügyfélhitelesítés biztonságossá tételéhez.

A hitelesítési folyamat

Ahhoz, hogy a felhasználók hozzáférést kapjanak a hálózati erőforrásokhoz egy távoli asztali átjárón keresztül, meg kell felelniük egy RD Csatlakozás ion engedélyezési házirendben (RD CAP) és egy RD-erőforrás-engedélyezési szabályzatban (RD RAP) meghatározott feltételeknek. A távoli asztali hitelesítésszolgáltatók határozzák meg, hogy ki jogosult csatlakozni a távoli asztali átjárókhoz. A távoli asztali házirendek határozzák meg azokat a hálózati erőforrásokat, például távoli asztalokat vagy távoli alkalmazásokat, amelyekhez a felhasználó csatlakozhat a távoli asztali átjárón keresztül.

A távoli asztali átjáró konfigurálható úgy, hogy központi házirendtárat használjon távoli asztali hitelesítésszolgáltatókhoz. A távoli asztali RAP-k nem használhatnak központi házirendet, mivel azok feldolgozása a távoli asztali átjárón történik. A távoli asztali házirendek központi házirendtárolójának használatára konfigurált távoli asztali átjáróra példa egy RADIUS-ügyfél egy másik, központi házirendtárként szolgáló NPS-kiszolgálóhoz.

Ha az Azure NPS-bővítménye integrálva van az NPS-vel és a távoli asztali átjáróval, a sikeres hitelesítési folyamat a következő:

- A távoli asztali átjárókiszolgáló hitelesítési kérést kap egy távoli asztali felhasználótól, hogy csatlakozzon egy erőforráshoz, például egy távoli asztali munkamenethez. A távoli asztali átjárókiszolgáló RADIUS-ügyfélként alakítja át a kérést RADIUS Access-Request üzenetté, és elküldi az üzenetet annak a RADIUS-kiszolgálónak(NPS-kiszolgálónak), ahol az NPS-bővítmény telepítve van.

- A felhasználónév és a jelszó kombináció az Active Directoryban van ellenőrizve, és a felhasználó hitelesítése megtörténik.

- Ha az NPS Csatlakozás ion-kérelemben és a hálózati házirendekben megadott összes feltétel teljesül (például a nap időpontja vagy a csoporttagság korlátozásai), az NPS-bővítmény a Microsoft Entra többtényezős hitelesítéssel történő másodlagos hitelesítésre vonatkozó kérést indít el.

- A Microsoft Entra többtényezős hitelesítés kommunikál a Microsoft Entra-azonosítóval, lekéri a felhasználó adatait, és támogatja a másodlagos hitelesítést.

- Az MFA-feladat sikeressége esetén a Microsoft Entra többtényezős hitelesítés közli az eredményt az NPS-bővítménysel.

- Az NPS-kiszolgáló, ahol a bővítmény telepítve van, egy RADIUS Access-Accept üzenetet küld az RD CAP-házirendhez a távoli asztali átjárókiszolgálónak.

- A felhasználó a távoli asztali átjárón keresztül kap hozzáférést a kért hálózati erőforráshoz.

Előfeltételek

Ez a szakasz a Microsoft Entra többtényezős hitelesítés távoli asztali átjáróval való integrálásához szükséges előfeltételeket ismerteti. A kezdés előtt a következő előfeltételeknek kell teljesülniük.

- Távoli asztali szolgáltatások (RDS) infrastruktúrája

- Microsoft Entra többtényezős hitelesítési licenc

- Windows Server-szoftver

- Hálózati házirend- és hozzáférési szolgáltatások (NPS) szerepkör

- Microsoft Entra szinkronizálva helyi Active Directory

- Microsoft Entra GUID-azonosító

Távoli asztali szolgáltatások (RDS) infrastruktúrája

Működő Távoli asztali szolgáltatások (RDS) infrastruktúrával kell rendelkeznie. Ha nem, akkor gyorsan létrehozhatja ezt az infrastruktúrát az Azure-ban a következő rövid útmutatósablon használatával: Távoli asztali munkamenetcsoport üzembe helyezése.

Ha gyorsan szeretne manuálisan létrehozni egy helyszíni RDS-infrastruktúrát tesztelési célokra, kövesse az üzembe helyezés lépéseit. További információ: RDS üzembe helyezése az Azure rövid útmutatójával és az alapszintű RDS-infrastruktúra üzembe helyezésével.

Windows Server-szoftver

Az NPS-bővítményhez Windows Server 2008 R2 SP1 vagy újabb verzió szükséges, amelyen telepítve van az NPS szerepkör-szolgáltatás. Az ebben a szakaszban szereplő összes lépést a Windows Server 2016 használatával hajtottuk végre.

Hálózati házirend- és hozzáférési szolgáltatások (NPS) szerepkör

Az NPS szerepkör-szolgáltatás biztosítja a RADIUS-kiszolgáló és az ügyfél funkcióit, valamint a hálózati hozzáférési szabályzat állapotszolgáltatását. Ezt a szerepkört az infrastruktúra legalább két számítógépére kell telepíteni: a Távoli asztali átjáróra és egy másik tagkiszolgálóra vagy tartományvezérlőre. Alapértelmezés szerint a szerepkör már megtalálható a távoli asztali átjáróként konfigurált számítógépen. Az NPS-szerepkört legalább egy másik számítógépre, például egy tartományvezérlőre vagy tagkiszolgálóra is telepítenie kell.

A Windows Server 2012 vagy régebbi NPS szerepkör-szolgáltatás telepítésével kapcsolatos információkért lásd : NAP Health Policy Server telepítése. Az NPS ajánlott eljárásainak leírását, beleértve az NPS tartományvezérlőre való telepítésére vonatkozó javaslatot, tekintse meg az NPS ajánlott eljárásait.

Microsoft Entra szinkronizálva helyi Active Directory

Az NPS-bővítmény használatához a helyszíni felhasználókat szinkronizálni kell a Microsoft Entra-azonosítóval, és engedélyezni kell az MFA-t. Ez a szakasz feltételezi, hogy a helyszíni felhasználók szinkronizálva vannak a Microsoft Entra-azonosítóval az AD Csatlakozás használatával. A Microsoft Entra Csatlakozás kapcsolatos információkért lásd: Helyszíni címtárak integrálása a Microsoft Entra-azonosítóval.

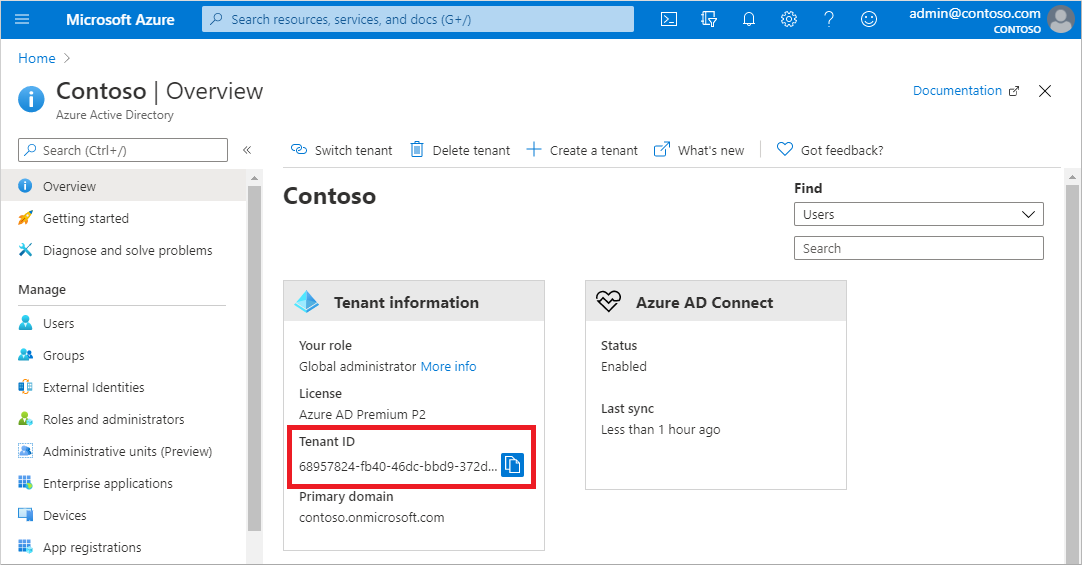

Microsoft Entra GUID-azonosító

Az NPS-bővítmény telepítéséhez ismernie kell a Microsoft Entra-azonosító GUID azonosítóját. A Microsoft Entra-azonosító GUID azonosítójának megkeresésére vonatkozó utasításokat alább találja.

Többfaktoros hitelesítés beállítása

Ez a szakasz útmutatást nyújt a Microsoft Entra többtényezős hitelesítés és a távoli asztali átjáró integrálásához. Rendszergazdaként konfigurálnia kell a Microsoft Entra többtényezős hitelesítési szolgáltatást, mielőtt a felhasználók önállóan regisztrálhatják többtényezős eszközeiket vagy alkalmazásaikat.

A Microsoft Entra-felhasználók MFA-jának engedélyezéséhez kövesse a Microsoft Entra többtényezős hitelesítés használatának első lépéseit a felhőben .

Fiókok konfigurálása kétlépéses ellenőrzéshez

Miután engedélyezte a fiókot az MFA-hoz, nem jelentkezhet be az MFA-szabályzat által szabályozott erőforrásokba, amíg sikeresen nem konfigurált egy megbízható eszközt a második hitelesítési tényező használatára, és kétlépéses hitelesítéssel hitelesített.

Kövesse a Microsoft Entra többtényezős hitelesítéssel kapcsolatos lépéseit a felhasználói fiókjával való MFA-eszközök megértéséhez és megfelelő konfigurálásához.

Fontos

A Távoli asztali átjáró bejelentkezési viselkedése nem teszi lehetővé ellenőrző kód megadását a Microsoft Entra többtényezős hitelesítéssel. A felhasználói fiókot telefonos ellenőrzésre vagy a Leküldéses értesítések elutasítása jóváhagyásával/rendelkező Microsoft Authenticator alkalmazásra kell konfigurálni.

Ha sem a telefonos ellenőrzés, sem a Letiltás jóváhagyása leküldéses értesítéseket/tartalmazó Microsoft Authenticator alkalmazás nincs konfigurálva egy felhasználó számára, a felhasználó nem fogja tudni elvégezni a Microsoft Entra többtényezős hitelesítési feladatát, és bejelentkezni a Távoli asztali átjáróba.

Az SMS szöveges metódus nem működik a Távoli asztali átjáróval, mert nem ad lehetőséget ellenőrző kód megadására.

NPS-bővítmény telepítése és konfigurálása

Ez a szakasz útmutatást nyújt az RDS-infrastruktúra konfigurálásához, hogy a Microsoft Entra többtényezős hitelesítést használja az ügyfél-hitelesítéshez a távoli asztali átjáróval.

A címtár-bérlő azonosítójának beszerzése

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Az NPS-bővítmény konfigurációjának részeként meg kell adnia a rendszergazdai hitelesítő adatokat és a Microsoft Entra-bérlő azonosítóját. A bérlőazonosító lekéréséhez hajtsa végre a következő lépéseket:

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább globális Rendszergazda istratorként.

Keresse meg az identitást> Gépház.

Az NPS-bővítmény telepítése

Telepítse az NPS-bővítményt egy olyan kiszolgálóra, amelyen telepítve van a hálózati házirend- és hozzáférési szolgáltatások (NPS) szerepkör. Ez a kialakítás RADIUS-kiszolgálójaként működik.

Fontos

Ne telepítse az NPS-bővítményt a Távoli asztali átjáró (RDG) kiszolgálóra. Az RDG-kiszolgáló nem használja a RADIUS protokollt az ügyféllel, így a bővítmény nem tudja értelmezni és végrehajtani az MFA-t.

Ha az RDG-kiszolgáló és az NPS-kiterjesztésű NPS-kiszolgáló eltérő kiszolgáló, az RDG belsőleg az NPS-t használja a többi NPS-kiszolgálóval való kommunikációhoz, és a RADIUS protokollt használja a helyes kommunikációhoz.

- Töltse le az NPS-bővítményt.

- Másolja a telepítő végrehajtható fájlját (NpsExtnForAzureMfaInstaller.exe) az NPS-kiszolgálóra.

- Az NPS-kiszolgálón kattintson duplán a NpsExtnForAzureMfaInstaller.exe. Ha a rendszer kéri, kattintson a Futtatás gombra.

- A Microsoft Entra többtényezős hitelesítés telepítőjének NPS-bővítményében tekintse át a szoftverlicencek feltételeit, ellenőrizze, hogy elfogadom-e a licencfeltételeket és feltételeket, majd kattintson a Telepítés gombra.

- A Microsoft Entra többtényezős hitelesítés beállítása párbeszédpanel NPS-bővítményében kattintson a Bezárás gombra.

Tanúsítványok konfigurálása az NPS-bővítménysel való használatra PowerShell-szkript használatával

Ezután konfigurálnia kell az NPS-bővítmény által használt tanúsítványokat a biztonságos kommunikáció és a biztonság biztosítása érdekében. Az NPS-összetevők tartalmaznak egy PowerShell-szkriptet, amely konfigurál egy önaláírt tanúsítványt az NPS-hez való használatra.

A szkript a következő műveleteket hajtja végre:

- Önaláírt tanúsítvány létrehozása

- A tanúsítvány nyilvános kulcsának társítása szolgáltatásnévhez a Microsoft Entra-azonosítón

- A tanúsítvány tárolása a helyi géptárolóban

- Hozzáférést biztosít a tanúsítvány titkos kulcsához a hálózati felhasználó számára

- A Hálózati házirend-kiszolgáló szolgáltatás újraindítása

Ha saját tanúsítványokat szeretne használni, a tanúsítvány nyilvános kulcsát a Microsoft Entra ID szolgáltatásnévhez kell társítania, és így tovább.

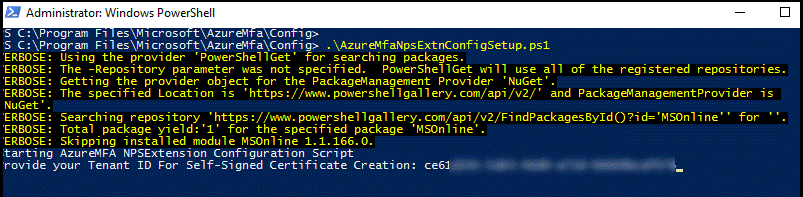

A szkript használatához adja meg a bővítményt a Microsoft Entra Rendszergazda hitelesítő adataival és a korábban másolt Microsoft Entra-bérlőazonosítóval. Futtassa a szkriptet minden NPS-kiszolgálón, ahol telepítette az NPS-bővítményt. Ezután tegye a következőket:

Nyisson meg egy rendszergazdai Windows PowerShell-parancssort.

A PowerShell-parancssorba írja be

cd 'c:\Program Files\Microsoft\AzureMfa\Config', majd nyomja le az ENTER billentyűt.Írja be

.\AzureMfaNpsExtnConfigSetup.ps1, majd nyomja le az ENTER billentyűt. A szkript ellenőrzi, hogy telepítve van-e a PowerShell-modul. Ha nincs telepítve, a szkript telepíti a modult.

Miután a szkript ellenőrizte a PowerShell-modul telepítését, megjelenik a PowerShell-modul párbeszédpanelje. A párbeszédpanelen adja meg a Microsoft Entra rendszergazdai hitelesítő adatait és jelszavát, majd kattintson a Bejelentkezés gombra.

Amikor a rendszer kéri, illessze be a vágólapra korábban másolt bérlőazonosítót , és nyomja le az ENTER billentyűt.

A szkript létrehoz egy önaláírt tanúsítványt, és más konfigurációs módosításokat hajt végre. A kimenetnek az alábbihoz hasonlónak kell lennie.

NPS-összetevők konfigurálása távoli asztali átjárón

Ebben a szakaszban konfigurálja a Távoli asztali átjáró kapcsolatengedélyezési szabályzatokat és más RADIUS-beállításokat.

A hitelesítési folyamat megköveteli a RADIUS-üzenetek cseréjét a távoli asztali átjáró és az NPS-kiszolgáló között, amelyen az NPS-bővítmény telepítve van. Ez azt jelenti, hogy a RADIUS-ügyfélbeállításokat a távoli asztali átjárón és azon az NPS-kiszolgálón is konfigurálnia kell, amelyen az NPS-bővítmény telepítve van.

Távoli asztali átjáró kapcsolatengedélyezési házirendjeinek konfigurálása a központi tároló használatára

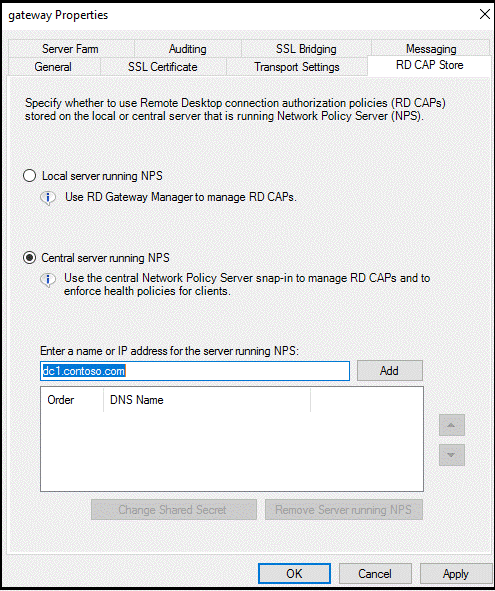

A távoli asztali kapcsolat engedélyezési házirendjei (RD CAP-k) határozzák meg a távoli asztali átjárókiszolgálóhoz való csatlakozás követelményeit. A távoli asztali hitelesítésszolgáltatók tárolhatók helyileg (alapértelmezett), vagy tárolhatók egy központi RD CAP-tárolóban, amely NPS-t futtat. A Microsoft Entra többtényezős hitelesítés RDS-sel való integrációjának konfigurálásához meg kell adnia egy központi tároló használatát.

Nyissa meg a Kiszolgálókezelő a távoli asztali átjárókiszolgálón.

A menüben kattintson az Eszközök elemre, mutasson a Távoli asztali szolgáltatások pontra, majd kattintson a Távoli asztali átjárókezelő parancsra.

A Távoli asztali átjárókezelőben kattintson a jobb gombbal a [Kiszolgáló neve] (Helyi) elemre, majd kattintson a Tulajdonságok parancsra.

A Tulajdonságok párbeszédpanelen válassza az RD CAP Store lapot.

Az RD CAP Store lapon válassza az NPS-t futtató központi kiszolgálót.

Írja be az NPS-mezőt futtató kiszolgáló nevét vagy IP-címét az Enter mezőbe annak a kiszolgálónak az IP-címét vagy kiszolgálónevét, amelyen az NPS-bővítményt telepítette.

Kattintson a Hozzáadás gombra.

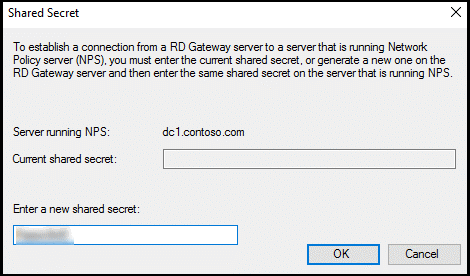

A Megosztott titkos kód párbeszédpanelen adjon meg egy megosztott titkos kulcsot, majd kattintson az OK gombra. Győződjön meg arról, hogy ezt a megosztott titkos kulcsot rögzíti, és biztonságosan tárolja a rekordot.

Feljegyzés

A megosztott titkos kód a RADIUS-kiszolgálók és az ügyfelek közötti megbízhatóság kialakítására szolgál. Hozzon létre egy hosszú és összetett titkos kulcsot.

A párbeszédpanel bezárásához kattintson az OK gombra.

A RADIUS időtúllépési értékének konfigurálása távoli asztali átjáró hálózati házirend-kiszolgálóján

A felhasználók hitelesítő adatainak ellenőrzéséhez, kétlépéses ellenőrzéshez, válaszok fogadásához és RADIUS-üzenetek megválaszolásához módosítani kell a RADIUS időtúllépési értékét.

Nyissa meg a Kiszolgálókezelő a távoli asztali átjárókiszolgálón. A menüben kattintson az Eszközök, majd a Hálózati házirend-kiszolgáló elemre.

Az NPS (helyi) konzolon bontsa ki a RADIUS-ügyfeleket és -kiszolgálókat, és válassza a Távoli RADIUS-kiszolgáló lehetőséget.

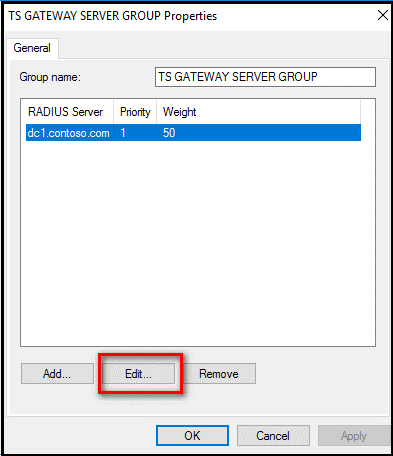

A részletek ablaktáblán kattintson duplán a TS GATEWAY Standard kiadás RVER GROUP elemre.

Feljegyzés

Ez a RADIUS-kiszolgálócsoport akkor lett létrehozva, amikor konfigurálta a központi kiszolgálót az NPS-házirendekhez. A távoli asztali átjáró továbbítja a RADIUS-üzeneteket erre a kiszolgálóra vagy kiszolgálócsoportra, ha a csoport egynél több tagja van.

A TS GATEWAY Standard kiadás RVER GROUP Properties párbeszédpanelen válassza ki a távoli asztali hitelesítésszolgáltatók tárolására konfigurált NPS-kiszolgáló IP-címét vagy nevét, majd kattintson a Szerkesztés gombra.

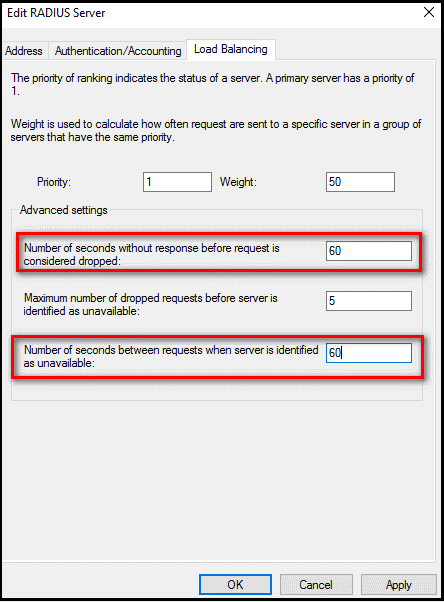

A RADIUS-kiszolgáló szerkesztése párbeszédpanelen válassza a Terheléselosztás lapot.

A Terheléselosztás lapon a kérést megelőző válasz nélküli másodpercek száma mezőben módosítsa az alapértelmezett értéket 3-ról 30 és 60 másodperc közötti értékre.

Ha a kiszolgáló nem elérhető mezőként van azonosítva, a kérések között eltelt másodpercek száma alatt módosítsa az alapértelmezett 30 másodperces értéket olyan értékre, amely egyenlő vagy nagyobb, mint az előző lépésben megadott érték.

Kattintson kétszer az OK gombra a párbeszédpanelek bezárásához.

Csatlakozás ion request policies ellenőrzése

Alapértelmezés szerint, amikor a távoli asztali átjárót úgy konfigurálja, hogy egy központi házirendtárat használjon a kapcsolat-engedélyezési házirendekhez, a távoli asztali átjáró úgy van konfigurálva, hogy a CAP-kéréseket továbbítsa az NPS-kiszolgálónak. A Telepített Microsoft Entra többtényezős hitelesítésbővítménnyel rendelkező NPS-kiszolgáló feldolgozza a RADIUS-hozzáférési kérést. Az alábbi lépések bemutatják, hogyan ellenőrizheti az alapértelmezett kapcsolatkérési szabályzatot.

Az RD-átjáró NPS (helyi) konzolján bontsa ki a Házirendek elemet, és válassza a Csatlakozás ion request policies (Házirendek) lehetőséget.

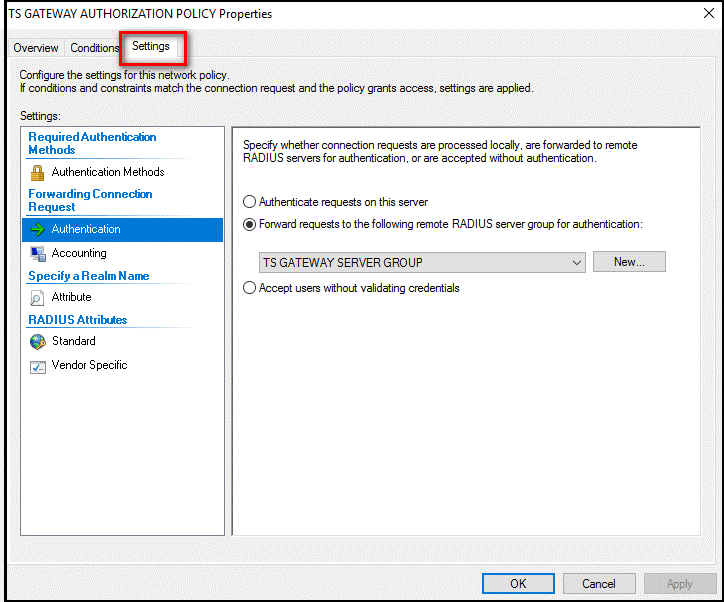

Kattintson duplán a TS Gateway engedélyezési házirendre.

A TS GATEWAY ENGEDÉLYEZÉSI HÁZIREND tulajdonságai párbeszédpanelen kattintson a Gépház fülre.

A Gépház lap Továbbítás Csatlakozás kérés csoportjában kattintson a Hitelesítés gombra. A RADIUS-ügyfél a hitelesítési kérelmek továbbítására van konfigurálva.

Kattintson a Mégse gombra.

Feljegyzés

A kapcsolatkérelem-szabályzatok létrehozásáról további információt a kapcsolatkérési szabályzatok konfigurálásáról szóló cikkben talál.

Az NPS konfigurálása azon a kiszolgálón, amelyen az NPS-bővítmény telepítve van

Annak az NPS-kiszolgálónak, amelyen az NPS-bővítmény telepítve van, képesnek kell lennie RADIUS-üzenetek cseréjére a távoli asztali átjáró NPS-kiszolgálójával. Az üzenetcsere engedélyezéséhez konfigurálnia kell az NPS-összetevőket azon a kiszolgálón, amelyen az NPS-bővítményszolgáltatás telepítve van.

Kiszolgáló regisztrálása az Active Directoryban

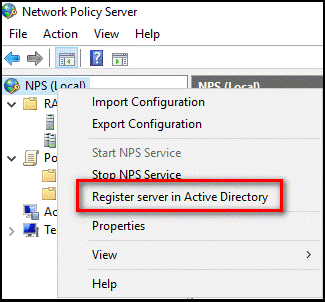

Ebben a forgatókönyvben a megfelelő működéshez az NPS-kiszolgálót regisztrálni kell az Active Directoryban.

Nyissa meg a Kiszolgálókezelő az NPS-kiszolgálón.

A Kiszolgálókezelő kattintson az Eszközök, majd a Hálózati házirend-kiszolgáló elemre.

A Hálózati házirend-kiszolgáló konzolon kattintson a jobb gombbal az NPS (Helyi) elemre, majd kattintson a Kiszolgáló regisztrálása az Active Directoryban parancsra.

Kattintson kétszer az OK gombra .

Hagyja nyitva a konzolt a következő eljáráshoz.

RADIUS-ügyfél létrehozása és konfigurálása

A távoli asztali átjárót RADIUS-ügyfélként kell konfigurálni az NPS-kiszolgálóhoz.

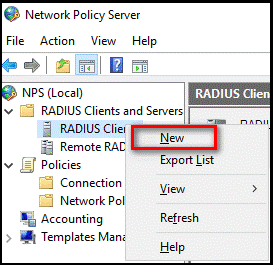

Azon az NPS-kiszolgálón, amelyen az NPS-bővítmény telepítve van, az NPS (Helyi) konzolon kattintson a jobb gombbal a RADIUS-ügyfelek elemre, és kattintson az Új parancsra.

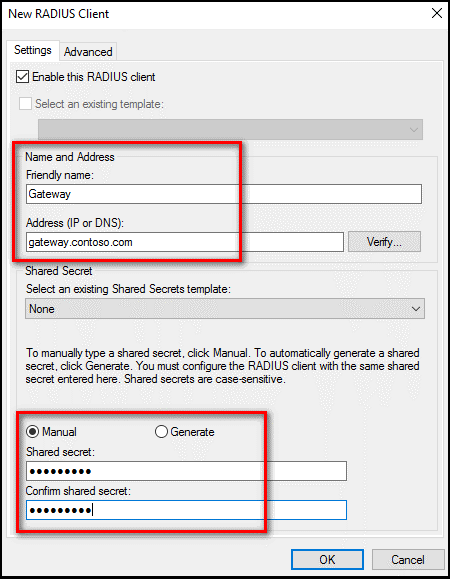

Az Új RADIUS-ügyfél párbeszédpanelen adjon meg egy felhasználóbarát nevet, például az Átjárót, valamint a távoli asztali átjárókiszolgáló IP-címét vagy DNS-nevét.

A Megosztott titkos kód és a Megosztott titkos kód megerősítése mezőkbe írja be ugyanazt a titkos kulcsot, amelyet korábban használt.

Kattintson az OK gombra az Új RADIUS-ügyfél párbeszédpanel bezárásához.

Hálózati házirend konfigurálása

Ne feledje, hogy a Microsoft Entra többtényezős hitelesítésbővítménnyel rendelkező NPS-kiszolgáló a Csatlakozás ion engedélyezési szabályzat (CAP) kijelölt központi házirendtárolója. Ezért az érvényes kapcsolatkérések engedélyezéséhez cap-ot kell implementálnia az NPS-kiszolgálón.

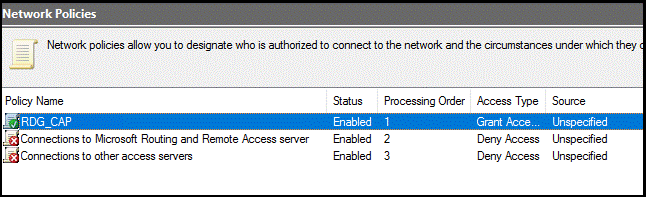

Az NPS-kiszolgálón nyissa meg az NPS (Helyi) konzolt, bontsa ki a Házirendek elemet, és kattintson a Hálózati házirendek elemre.

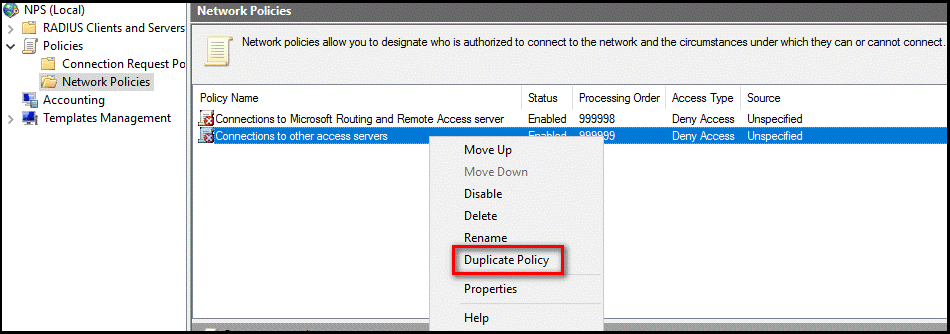

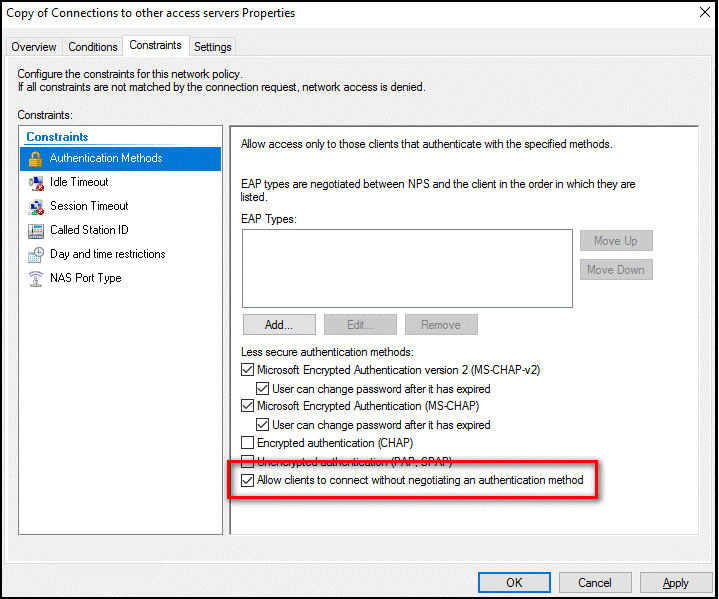

Kattintson a jobb gombbal a Csatlakozás más hozzáférési kiszolgálókra, és kattintson a Házirend duplikálása parancsra.

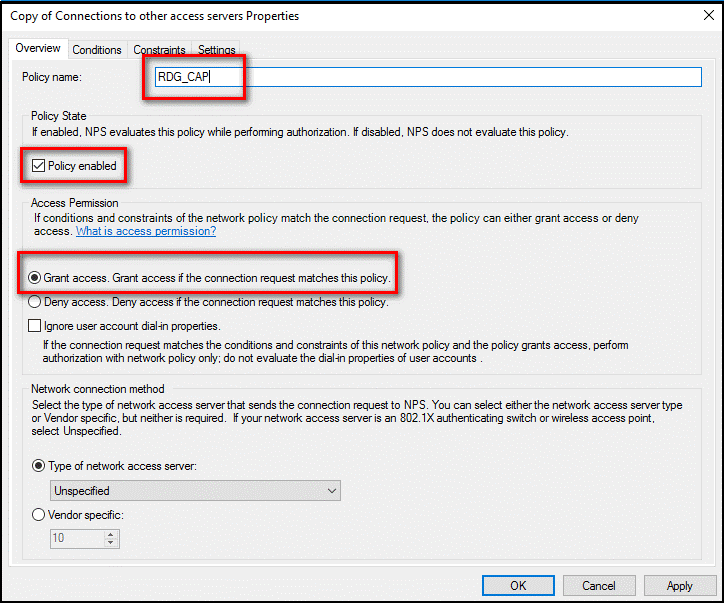

Kattintson a jobb gombbal a Csatlakozás ionok másolása más hozzáférési kiszolgálókra, majd kattintson a Tulajdonságok parancsra.

A Más hozzáférési kiszolgálókra irányuló Csatlakozás példánya párbeszédpanel Házirend neve mezőjében adjon meg egy megfelelő nevet, például RDG_CAP. Ellenőrizze , hogy a házirend engedélyezve van-e, és válassza a Hozzáférés engedélyezése lehetőséget. A hálózati hozzáférési kiszolgáló típusában válassza a Távoli asztali átjáró lehetőséget, vagy hagyja meg meghatározatlanként.

Kattintson a Korlátozások fülre, és ellenőrizze , hogy az ügyfelek hitelesítési módszer egyeztetése nélkül csatlakozhatnak-e.

Ha szeretné, kattintson a Feltételek fülre, és adjon meg olyan feltételeket, amelyeknek teljesülniük kell a kapcsolat engedélyezéséhez, például egy adott Windows-csoport tagságához.

Kattintson az OK gombra. Amikor a rendszer a megfelelő súgótémakör megtekintésére kéri, kattintson a Nem gombra.

Győződjön meg arról, hogy az új szabályzat a lista tetején van, hogy a szabályzat engedélyezve van, és hogy hozzáférést biztosít.

Konfiguráció ellenőrzése

A konfiguráció ellenőrzéséhez be kell jelentkeznie a távoli asztali átjáróba egy megfelelő RDP-ügyféllel. Mindenképpen olyan fiókot használjon, amelyet a Csatlakozás ion engedélyezési szabályzatai engedélyeznek, és engedélyezve van a Microsoft Entra többtényezős hitelesítéséhez.

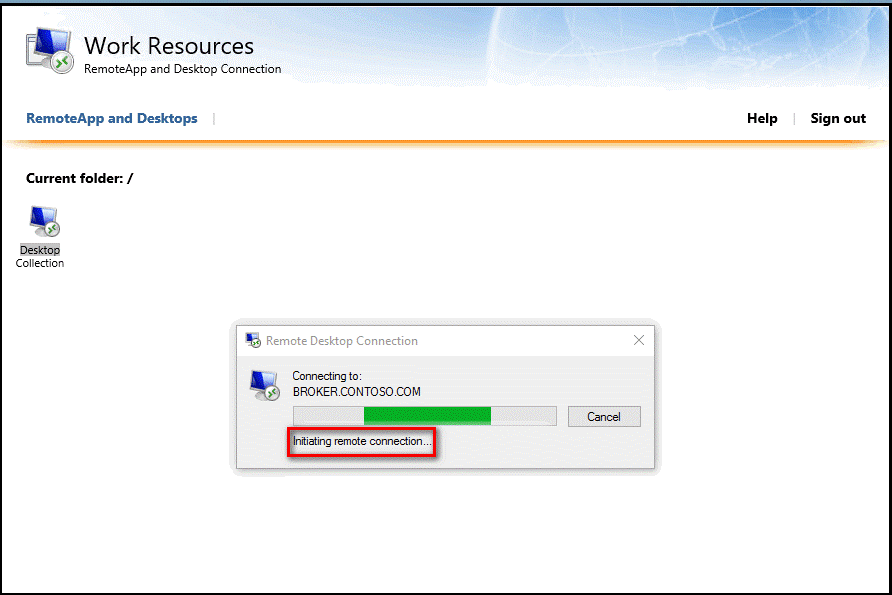

Az alábbi képen látható módon használhatja a Távoli asztali webelérés lapot.

Miután sikeresen megadta a hitelesítő adatait az elsődleges hitelesítéshez, a Távoli asztal Csatlakozás párbeszédpanelen a távoli kapcsolat kezdeményezésének állapota látható az alábbiak szerint.

Ha sikeresen hitelesít a Microsoft Entra többtényezős hitelesítésben korábban konfigurált másodlagos hitelesítési módszerrel, csatlakozik az erőforráshoz. Ha azonban a másodlagos hitelesítés nem sikerül, a rendszer megtagadja az erőforráshoz való hozzáférést.

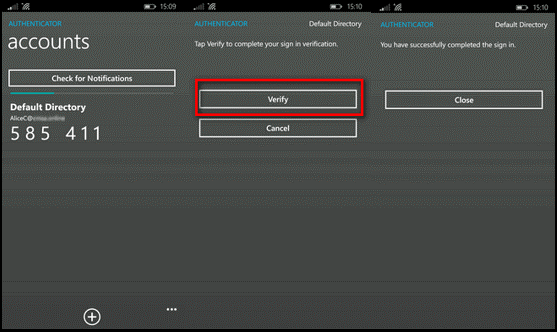

Az alábbi példában a Windows phone-telefonon futó Authenticator alkalmazással biztosítjuk a másodlagos hitelesítést.

Miután sikeresen hitelesítést végzett a másodlagos hitelesítési módszerrel, a rendszer a szokásos módon jelentkezik be a távoli asztali átjáróba. Mivel azonban egy mobilalkalmazást használó másodlagos hitelesítési módszert kell használnia egy megbízható eszközön, a bejelentkezési folyamat biztonságosabb, mint egyébként.

Sikeres bejelentkezési események Eseménynapló naplóinak megtekintése

A windowsos Eseménynapló naplókban a sikeres bejelentkezési események megtekintéséhez a következő PowerShell-parancsot állíthatja ki a Windows terminálszolgáltatások és Windows biztonság naplók lekérdezéséhez.

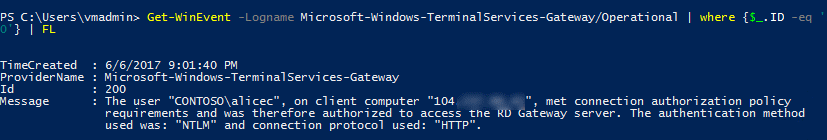

Az átjáró működési naplóiban (Eseménynapló\Alkalmazások és szolgáltatások naplói\Microsoft\Windows\TerminalServices-Gateway\Operational) található sikeres bejelentkezési események lekérdezéséhez használja a következő PowerShell-parancsokat:

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '300'} | FL- Ez a parancs olyan Windows-eseményeket jelenít meg, amelyek azt mutatják, hogy a felhasználó teljesítette az erőforrás-engedélyezési házirend követelményeit (RD RAP), és hozzáférést kapott.

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '200'} | FL- Ez a parancs megjeleníti azokat az eseményeket, amelyek akkor jelennek meg, amikor a felhasználó teljesítette a kapcsolat-engedélyezési házirend követelményeit.

Ezt a naplót is megtekintheti, és szűrheti a 300-at és a 200-at. A biztonsági eseménynaplók sikeres bejelentkezési eseményeinek lekérdezéséhez használja a következő parancsot:

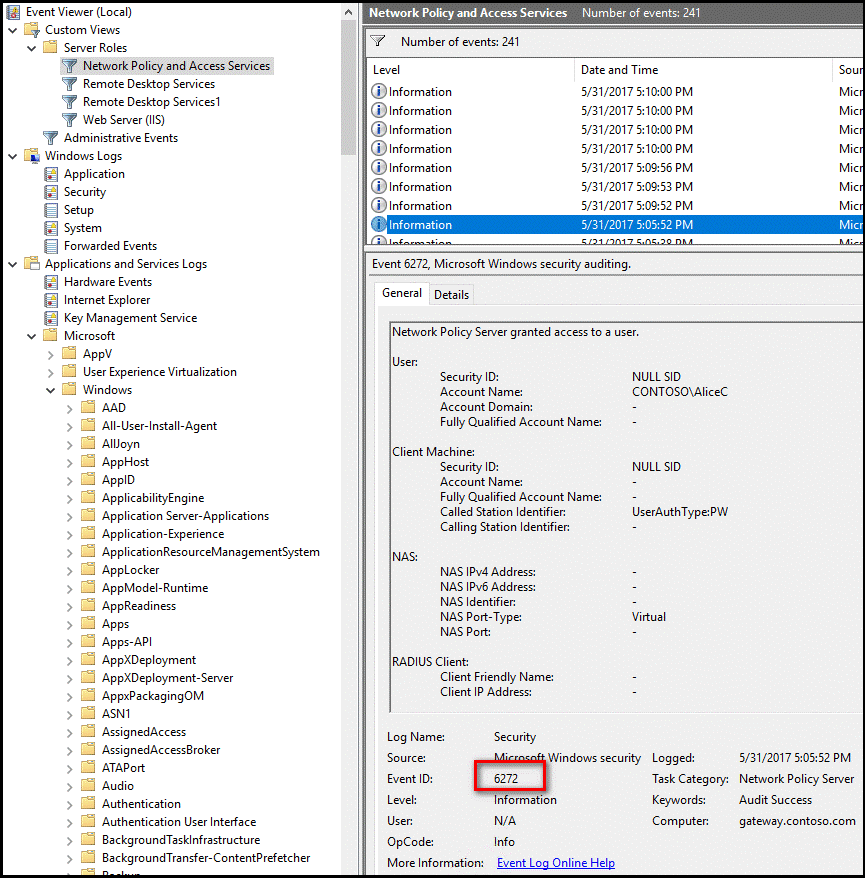

Get-WinEvent -Logname Security | where {$_.ID -eq '6272'} | FL- Ez a parancs a központi hálózati házirend-kiszolgálón vagy a távoli asztali átjárókiszolgálón futtatható.

Megtekintheti a biztonsági naplót, illetve a Hálózati házirend és az Access Services egyéni nézetét is, ahogyan az alább látható:

Azon a kiszolgálón, amelyen telepítette a Microsoft Entra többtényezős hitelesítés NPS-bővítményét, Eseménynapló alkalmazásnaplókat talál a bővítményre vonatkozóan az Application and Services Logs\Microsoft\AzureMfa webhelyen.

Hibaelhárítási útmutató

Ha a konfiguráció nem a várt módon működik, a hibaelhárítás első lépéseként ellenőrizze, hogy a felhasználó a Microsoft Entra többtényezős hitelesítés használatára van-e konfigurálva. A felhasználó jelentkezzen be a Microsoft Entra felügyeleti központba. Ha a rendszer másodlagos ellenőrzésre kéri a felhasználókat, és sikeresen hitelesíteni tudja őket, a Microsoft Entra többtényezős hitelesítés helytelen konfigurációját megszüntetheti.

Ha a Microsoft Entra többtényezős hitelesítés működik a felhasználó(k) számára, tekintse át a vonatkozó eseménynaplókat. Ezek közé tartoznak a biztonsági esemény, az átjáró működési és a Microsoft Entra többtényezős hitelesítési naplói, amelyeket az előző szakaszban tárgyaltunk.

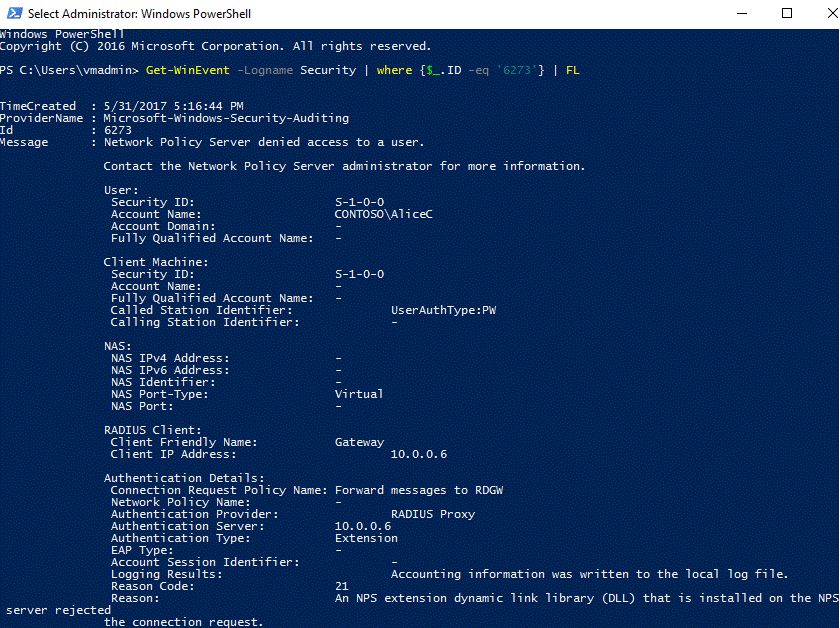

Az alábbiakban egy biztonsági napló egy sikertelen bejelentkezési eseményt (6273-os eseményazonosító) megjelenítő kimenete látható.

Az alábbiakban egy kapcsolódó eseményt talál az AzureMFA-naplókból:

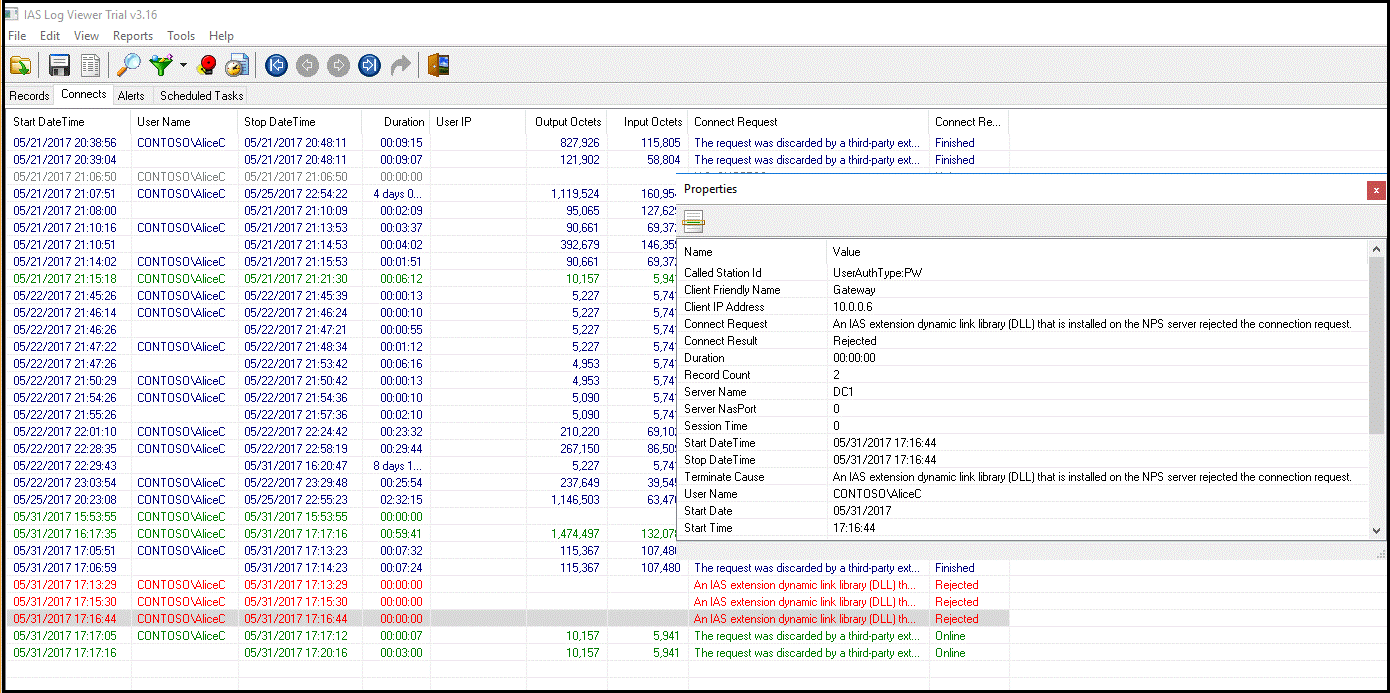

A speciális hibaelhárítási lehetőségek végrehajtásához tekintse meg az NPS adatbázisformátumú naplófájljait, ahol az NPS szolgáltatás telepítve van. Ezek a naplófájlok a %SystemRoot%\System32\Logs mappában jönnek létre vesszőkkel tagolt szövegfájlokként.

Ezeknek a naplófájloknak a leírását az NPS-adatbázisformátum naplófájljainak értelmezése című témakörben talál. Az ezekben a naplófájlokban lévő bejegyzéseket nehéz lehet értelmezni anélkül, hogy táblázatba vagy adatbázisba importálja őket. Számos IAS-elemzőt találhat online, hogy segítsen a naplófájlok értelmezésében.

Az alábbi képen egy ilyen letölthető shareware-alkalmazás kimenete látható.

Következő lépések

A Microsoft Entra többtényezős hitelesítésének lekérése

Távoli asztali átjáró és RADIUS-t használó Azure Multi-Factor Authentication-kiszolgáló

Helyszíni címtárak integrálása a Microsoft Entra-azonosítóval