Jelentkezzen be egy Windows rendszerű virtuális gépre az Azure-ban a Microsoft Entra azonosítójával, beleértve a jelszó nélkülit is

A szervezetek a Microsoft Entra-hitelesítéssel való integrációval javíthatják a Windows rendszerű virtuális gépek (VM-ek) biztonságát az Azure-ban. A Microsoft Entra ID-t mostantól fő hitelesítési platformként használhatja a Távoli asztali protokoll (RDP) használatához a Windows Server 2019 Datacenter kiadásában és újabb verzióiban, illetve a Windows 10 1809-ben vagy újabb verziókban. Ezután központilag vezérelheti és kényszerítheti az Azure szerepköralapú hozzáférés-vezérlési (RBAC) és feltételes hozzáférési szabályzatait, amelyek engedélyezik vagy megtagadják a virtuális gépekhez való hozzáférést.

Ez a cikk bemutatja, hogyan hozhat létre és konfigurálhat Windows rendszerű virtuális gépeket, és hogyan jelentkezhet be Microsoft Entra ID-alapú hitelesítéssel.

A Microsoft Entra ID-alapú hitelesítés számos biztonsági előnnyel jár a Windows rendszerű virtuális gépekre való bejelentkezéshez az Azure-ban. Ezek közé tartoznak például az alábbiak:

Használja a Microsoft Entra-hitelesítést, beleértve a jelszó nélküli bejelentkezést a Windows rendszerű virtuális gépekre az Azure-ban.

Csökkentse a helyi rendszergazdai fiókokra való támaszkodást.

A Microsoft Entra ID-hoz konfigurált jelszóbonyolultsági és jelszó-élettartam-szabályzatok a Windows rendszerű virtuális gépek védelmét is segítik.

Az Azure RBAC-vel:

- Adja meg, hogy ki jelentkezhet be a virtuális gépre normál felhasználóként vagy rendszergazdai jogosultságokkal.

- Amikor a felhasználók csatlakoznak a csapathoz, vagy kilépnek a csapatból, frissítheti a virtuális gép Azure RBAC-szabályzatát a megfelelő hozzáférés biztosítása érdekében.

- Amikor az alkalmazottak elhagyják a szervezetet, és felhasználói fiókjaik le vannak tiltva vagy eltávolítva a Microsoft Entra-azonosítóból, már nem férnek hozzá az erőforrásokhoz.

Konfigurálja a feltételes hozzáférési szabályzatokat "adathalászatnak ellenálló MFA-ra" a hitelesítés erősségének (előzetes verzió) megkövetelésével, vagy többtényezős hitelesítést és egyéb jeleket, például a felhasználói bejelentkezési kockázatot, mielőtt RDP-t helyezhet üzembe Windows rendszerű virtuális gépeken.

Az Azure Policy használatával olyan szabályzatokat helyezhet üzembe és naplózhat, amelyek megkövetelik a Microsoft Entra bejelentkezését Windows rendszerű virtuális gépeken, és megjelölik a nem jóváhagyott helyi fiókok használatát a virtuális gépeken.

Az Intune-nal automatizálhatja és skálázhatja a Microsoft Entra-csatlakozást a virtuális asztali infrastruktúra (VDI) üzemelő példányainak részét képező Azure Windows rendszerű virtuális gépek mobileszköz-kezelési (MDM) automatikus regisztrációjával.

Az MDM automatikus regisztrációhoz Microsoft Entra ID P1-licencek szükségesek. A Windows Server rendszerű virtuális gépek nem támogatják az MDM-regisztrációt.

Feljegyzés

A funkció engedélyezése után az Azure-beli Windows rendszerű virtuális gépekhez a Microsoft Entra csatlakozik. Nem csatlakoztathatja őket egy másik tartományhoz, például helyi Active Directory vagy Microsoft Entra Domain Services szolgáltatáshoz. Ha erre van szüksége, a bővítmény eltávolításával bontsa le a virtuális gépet a Microsoft Entra-azonosítóról.

Követelmények

Támogatott Azure-régiók és Windows-disztribúciók

Ez a funkció jelenleg a következő Windows-disztribúciókat támogatja:

- Windows Server 2019 Datacenter és újabb verziók

- Windows 10 1809 és újabb verziók

- Windows 11 21H2 és újabb verziók

Ez a funkció a következő Azure-felhőkben érhető el:

- Azure Global

- Azure Government

- A 21Vianet által üzemeltetett Microsoft Azure

Hálózati követelmények

Ha engedélyezni szeretné a Microsoft Entra-hitelesítést a Windows rendszerű virtuális gépekhez az Azure-ban, győződjön meg arról, hogy a virtuális gép hálózati konfigurációja engedélyezi a kimenő hozzáférést a következő végpontokhoz a 443-as TCP-porton keresztül.

Azure Global:

https://enterpriseregistration.windows.net: Eszközregisztrációhoz.http://169.254.169.254: Azure Instance Metadata Service-végpont.https://login.microsoftonline.com: Hitelesítési folyamatokhoz.https://pas.windows.net: Azure RBAC-folyamatokhoz.

Azure Government:

https://enterpriseregistration.microsoftonline.us: Eszközregisztrációhoz.http://169.254.169.254: Azure Instance Metadata Service-végpont.https://login.microsoftonline.us: Hitelesítési folyamatokhoz.https://pasff.usgovcloudapi.net: Azure RBAC-folyamatokhoz.

A 21Vianet által üzemeltetett Microsoft Azure:

https://enterpriseregistration.partner.microsoftonline.cn: Eszközregisztrációhoz.http://169.254.169.254: Azure Instance Metadata Service-végpont.https://login.chinacloudapi.cn: Hitelesítési folyamatokhoz.https://pas.chinacloudapi.cn: Azure RBAC-folyamatokhoz.

Hitelesítési követelmények

A Microsoft Entra-vendégfiókok nem tudnak csatlakozni az Azure-beli virtuális gépekhez vagy az Azure Bastion által engedélyezett virtuális gépekhez Microsoft Entra-hitelesítéssel.

Microsoft Entra-bejelentkezés engedélyezése Windows rendszerű virtuális gépekhez az Azure-ban

Ha Microsoft Entra-bejelentkezést szeretne használni egy Windows rendszerű virtuális géphez az Azure-ban, a következőt kell tennie:

- Engedélyezze a Microsoft Entra bejelentkezési lehetőséget a virtuális géphez.

- Azure-szerepkör-hozzárendeléseket konfigurálhat a virtuális gépre való bejelentkezésre jogosult felhasználók számára.

Kétféleképpen engedélyezheti a Microsoft Entra-bejelentkezést Windows rendszerű virtuális gépéhez:

- Windows rendszerű virtuális gép létrehozásakor az Azure Portalon.

- Azure Cloud Shell, windowsos virtuális gép létrehozásakor vagy meglévő Windows rendszerű virtuális gép használatakor.

Feljegyzés

Ha egy olyan eszközobjektum, amely ugyanazzal a displayName névvel rendelkezik, mint egy olyan virtuális gép gazdaneve, ahol a bővítmény telepítve van, a virtuális gép nem csatlakozik a Microsoft Entra-azonosítóhoz a gazdagépnév duplikálási hibájával. A gazdagépnév módosításával elkerülheti a duplikációt.

Azure Portal

A Windows Server 2019 Datacenterben vagy a Windows 10 1809-ben vagy újabb verziókban engedélyezheti a Microsoft Entra-bejelentkezést a virtuálisgép-rendszerképekhez.

Windows Server 2019 Datacenter virtuális gép létrehozása az Azure-ban Microsoft Entra bejelentkezéssel:

Jelentkezzen be az Azure Portalra egy olyan fiókkal, amely rendelkezik hozzáféréssel a virtuális gépek létrehozásához, és válassza az + Erőforrás létrehozása lehetőséget.

A Keresés a Marketplace keresősávjában írja be a Windows Servert.

Válassza a Windows Servert, majd válassza a Windows Server 2019 Datacenter lehetőséget a Szoftvercsomag kiválasztása legördülő listából.

Válassza a Létrehozás lehetőséget.

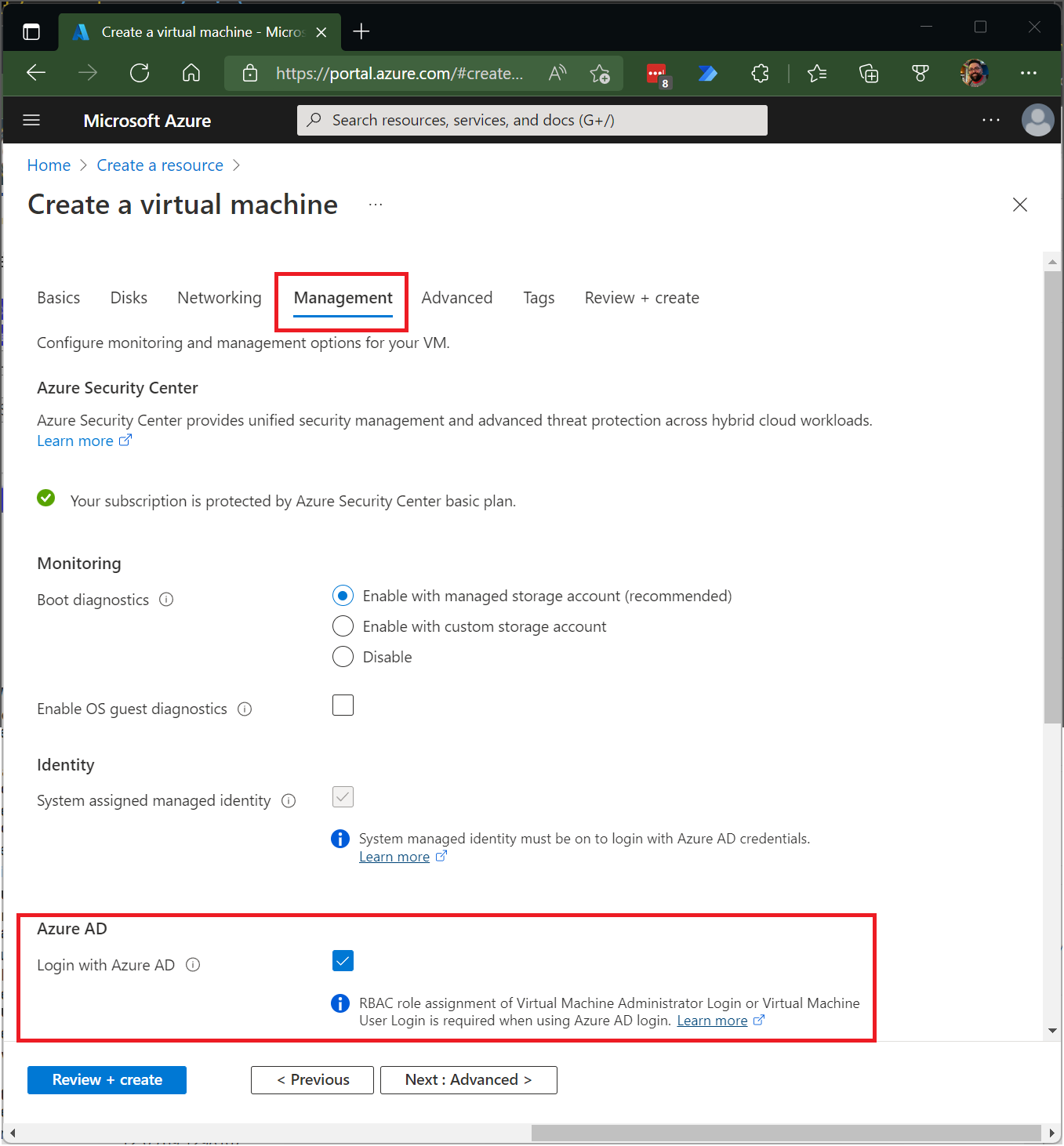

A Felügyelet lapon jelölje be a Bejelentkezés a Microsoft Entra-azonosítóval jelölőnégyzetet a Microsoft Entra IDszakaszban.

Győződjön meg arról, hogy a rendszer által hozzárendelt felügyelt identitás ki van jelölve az Identitás szakaszban. Ennek a műveletnek automatikusan meg kell történnie, miután engedélyezte a bejelentkezést a Microsoft Entra-azonosítóval.

Tekintse át a virtuális gép létrehozásának további élményét. Létre kell hoznia egy rendszergazdai felhasználónevet és jelszót a virtuális géphez.

Feljegyzés

Ha a Microsoft Entra hitelesítő adataival szeretne bejelentkezni a virtuális gépre, először konfigurálnia kell a virtuális gép szerepkör-hozzárendeléseit .

Azure Cloud Shell

Az Azure Cloud Shell egy olyan ingyenes interaktív kezelőfelület, amelyet a jelen cikkben található lépések végrehajtására használhat. A gyakran használt Azure-eszközök már előre telepítve és konfigurálva vannak a Cloud Shellben a fiókjával történő használathoz. Csak a Másolás gombra kattintva másolja a kódot, illessze be a Cloud Shellbe, majd az Enter billentyűt választva futtassa. A Cloud Shell többféleképpen is megnyitható:

- Kattintson a Kipróbálás elemre egy kódblokk jobb felső sarkában.

- Nyissa meg a Cloud Shellt a böngészőben.

- Válassza a Cloud Shell gombot az Azure Portal jobb felső sarkában található menüben.

Ebben a cikkben az Azure CLI 2.0.31-es vagy újabb verzióját kell futtatnia. A verzió azonosításához futtassa a következőt: az --version. Ha telepítenie vagy frissítenie kell, olvassa el az Azure CLI telepítése című cikket.

- Hozzon létre egy erőforráscsoportot az az group create futtatásával.

- Hozzon létre egy virtuális gépet az az vm create futtatásával. Támogatott disztribúció használata egy támogatott régióban.

- Telepítse a Microsoft Entra bejelentkezési virtuálisgép-bővítményt.

Az alábbi példa egy (a régióbansouthcentralus) nevű myResourceGrouperőforráscsoportba helyez üzembe egy (használtWin2019Datacenter) virtuális myVM gépet. Ebben a példában és a következőben igény szerint megadhatja saját erőforráscsoportját és virtuálisgép-nevét.

az group create --name myResourceGroup --location southcentralus

az vm create \

--resource-group myResourceGroup \

--name myVM \

--image Win2019Datacenter \

--assign-identity \

--admin-username azureuser \

--admin-password yourpassword

Feljegyzés

A Microsoft Entra bejelentkezési virtuálisgép-bővítmény telepítése előtt engedélyeznie kell a rendszer által hozzárendelt felügyelt identitást a virtuális gépen. A felügyelt identitások egyetlen Microsoft Entra-bérlőben vannak tárolva, és jelenleg nem támogatják a címtárközi forgatókönyveket.

A virtuális gép és a kapcsolódó erőforrások létrehozása csak néhány percet vesz igénybe.

Végül telepítse a Microsoft Entra bejelentkezési virtuálisgép-bővítményt, hogy engedélyezze a Microsoft Entra bejelentkezést Windows rendszerű virtuális gépeken. A virtuálisgép-bővítmények olyan kis alkalmazások, amelyek üzembe helyezés utáni konfigurációs és automatizálási feladatokat biztosítanak az Azure-beli virtuális gépeken. Az az vm extension set használatával telepítse az AADLoginForWindows bővítményt az myResourceGroup erőforráscsoportban megnevezett myVM virtuális gépre.

Az AADLoginForWindows bővítményt egy meglévő Windows Server 2019 vagy Windows 10 1809 és újabb virtuális gépre telepítheti, hogy engedélyezhesse a Microsoft Entra-hitelesítéshez. Az alábbi példa az Azure CLI használatával telepíti a bővítményt:

az vm extension set \

--publisher Microsoft.Azure.ActiveDirectory \

--name AADLoginForWindows \

--resource-group myResourceGroup \

--vm-name myVM

Miután telepítette a bővítményt a virtuális gépre, provisioningState megjelenik a következő Succeeded.

Szerepkör-hozzárendelések konfigurálása a virtuális géphez

Most, hogy létrehozta a virtuális gépet, az alábbi Azure-szerepkörök egyikét kell hozzárendelnie annak meghatározásához, hogy ki tud bejelentkezni a virtuális gépre. A szerepkörök hozzárendeléséhez rendelkeznie kell a virtuálisgép-adatelérési Rendszergazda istrator szerepkörével, vagy bármely olyan szerepkörsel, amely tartalmazza a Microsoft.Authorization/roleAssignments/write műveletet, például a szerepköralapú hozzáférés-vezérlési Rendszergazda istrator szerepkört. Ha azonban más szerepkört használ, mint a Virtual Machine Data Access Rendszergazda istrator, javasoljuk, hogy adjon hozzá egy feltételt, amely csökkenti a szerepkör-hozzárendelések létrehozásának engedélyét.

- Virtual Machine Rendszergazda istrator Login: A szerepkörrel rendelkező felhasználók rendszergazdai jogosultságokkal jelentkezhetnek be egy Azure-beli virtuális gépre.

- Virtuális gép felhasználói bejelentkezése: A szerepkörrel rendelkező felhasználók bejelentkezhetnek egy rendszeres felhasználói jogosultságokkal rendelkező Azure-beli virtuális gépre.

Ahhoz, hogy egy felhasználó RDP-vel jelentkezzen be a virtuális gépre, a virtuális gép Rendszergazda istrator bejelentkezési vagy virtuálisgép-felhasználói bejelentkezési szerepkört kell hozzárendelnie a virtuális gép erőforrásához.

Feljegyzés

Ha manuálisan emel fel egy felhasználót, hogy helyi rendszergazda legyen a virtuális gépen, ha hozzáadja a felhasználót a helyi rendszergazdák csoportjának egy tagjához, vagy a parancs futtatásával net localgroup administrators /add "AzureAD\UserUpn" nem támogatott. A virtuális gépek bejelentkezésének engedélyezéséhez a fenti Azure-szerepköröket kell használnia.

Azok az Azure-felhasználók, akik rendelkeznek a virtuális gép tulajdonosi vagy közreműködői szerepkörével, nem rendelkeznek automatikusan jogosultságokkal a virtuális gépre való bejelentkezéshez RDP-vel. Ennek az az oka, hogy auditált elkülönítést kell biztosítani a virtuális gépeket vezérlő személyek és a virtuális gépekhez hozzáférő személyek halmaza között.

A virtuális gépek szerepkör-hozzárendeléseinek kétféleképpen konfigurálhatók:

- A Microsoft Entra Felügyeleti központ felhasználói felülete

- Azure Cloud Shell-élmény

Feljegyzés

A virtuális gép Rendszergazda istrator bejelentkezési és virtuálisgép-felhasználói bejelentkezési szerepkörei használják dataActionsőket, így nem rendelhetők hozzá a felügyeleti csoport hatóköréhez. Ezeket a szerepköröket jelenleg csak az előfizetésben, az erőforráscsoportban vagy az erőforrás hatókörében rendelheti hozzá.

Microsoft Entra felügyeleti központ

Szerepkör-hozzárendelések konfigurálása a Microsoft Entra ID-kompatibilis Windows Server 2019 Datacenter rendszerű virtuális gépekhez:

Erőforráscsoport esetén válassza ki azt az erőforráscsoportot, amely a virtuális gépet és annak társított virtuális hálózatát, hálózati adapterét, nyilvános IP-címét vagy terheléselosztó-erőforrását tartalmazza.

Válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

Válassza a Szerepkör-hozzárendelés hozzáadása>lehetőséget a Szerepkör-hozzárendelés hozzáadása lap megnyitásához.

Rendelje hozzá a következő szerepkört. A részletes lépésekért lásd : Azure-szerepkörök hozzárendelése az Azure Portal használatával.

Beállítás Érték Szerepkör Virtuális gép Rendszergazda istrator bejelentkezése vagy virtuális gép felhasználói bejelentkezése Hozzáférés hozzárendelése a következőhöz: Felhasználó, csoport, szolgáltatásnév vagy felügyelt identitás

Azure Cloud Shell

Az alábbi példa az az role assignment create használatával rendeli hozzá a virtuális gép Rendszergazda istrator bejelentkezési szerepkört az aktuális Azure-felhasználó virtuális gépéhez. A jelenlegi Azure-fiók felhasználónevét az az account show használatával szerezheti be, és az előző lépésben létrehozott virtuális gépre állítja a hatókört az az virtuálisgép-megjelenítés használatával.

A hatókört erőforráscsoport vagy előfizetés szintjén is hozzárendelheti. A normál Azure RBAC-öröklési engedélyek érvényesek.

$username=$(az account show --query user.name --output tsv)

$rg=$(az group show --resource-group myResourceGroup --query id -o tsv)

az role assignment create \

--role "Virtual Machine Administrator Login" \

--assignee $username \

--scope $rg

Feljegyzés

Ha a Microsoft Entra tartomány és a bejelentkezési felhasználónév tartománya nem egyezik meg, a felhasználói fiók objektumazonosítóját nem csak a felhasználónév --assigneehasználatával --assignee-object-idkell megadnia. A felhasználói fiók objektumazonosítóját az az ad felhasználói lista használatával szerezheti be.

Az Azure RBAC azure-előfizetési erőforrásokhoz való hozzáférésének kezelésével kapcsolatos további információkért tekintse meg az alábbi cikkeket:

- Azure-szerepkörök hozzárendelése az Azure CLI használatával

- Azure-szerepkörök hozzárendelése az Azure Portal használatával

- Azure-szerepkörök hozzárendelése az Azure PowerShell használatával

Bejelentkezés Microsoft Entra hitelesítő adatokkal Windows rendszerű virtuális gépre

RdP-en keresztül két módszer egyikével jelentkezhet be:

- Jelszó nélküli a Támogatott Microsoft Entra-hitelesítő adatok bármelyikének használatával (ajánlott)

- Jelszó/korlátozott jelszó nélküli Vállalati Windows Hello tanúsítványmegbízhatósági modell használatával üzembe helyezve

Bejelentkezés jelszó nélküli hitelesítéssel a Microsoft Entra-azonosítóval

Ha jelszó nélküli hitelesítést szeretne használni a Windows rendszerű virtuális gépekhez az Azure-ban, szüksége van a Windows-ügyfélgépre és a munkamenet-gazdagépre (VM) a következő operációs rendszereken:

- Windows 11 2022-10-es kumulatív Frissítések Windows 11 -hez (KB5018418) vagy újabb verzióhoz.

- Windows 10, 20H2 vagy újabb verzió, 2022–10-es kumulatív Frissítések Windows 10 -hez (KB5018410) vagy újabb verzióval.

- Windows Server 2022 és 2022–10 kumulatív frissítés a Microsoft server operációs rendszer (KB5018421) vagy újabb verziójához.

Fontos

A Windows ügyfélszámítógépnek regisztrálnia kell a Microsoft Entra-t, vagy csatlakoznia kell a Microsoft Entra-hoz, vagy hibrid Microsoft Entra-nak kell csatlakoznia ahhoz a könyvtárhoz, mint a virtuális gép. Emellett a Microsoft Entra hitelesítő adataival történő RDP-hez a felhasználóknak a két Azure-szerepkör egyikéhez, a virtuálisgép-Rendszergazda istrator-bejelentkezéshez vagy a virtuálisgép-felhasználói bejelentkezéshez kell tartozniük. Ez a követelmény nem létezik a jelszó nélküli bejelentkezéshez.

Csatlakozás a távoli számítógéphez:

- Indítsa el a Távoli asztali Csatlakozás a Windows Searchből vagy a futtatásból

mstsc.exe. - Válassza a Webes fiók használata lehetőséget a Távoli számítógép beállításra való bejelentkezéshez a Speciális lapon. Ez a beállítás egyenértékű az

enablerdsaadauthRDP tulajdonságával. További információ: Távoli asztali szolgáltatások támogatott RDP-tulajdonságai. - Adja meg a távoli számítógép nevét, és válassza a Csatlakozás.

Feljegyzés

Az IP-cím nem használható, ha webfiók használatával jelentkezik be a távoli számítógépre . A névnek meg kell egyeznie a távoli eszköz gazdanevével a Microsoft Entra-azonosítóban, és hálózati címzhetőnek kell lennie, feloldva a távoli eszköz IP-címére.

- Amikor a rendszer hitelesítő adatokat kér, adja meg a felhasználónevet

user@domain.comformátumban. - Ezután a rendszer kérni fogja, hogy engedélyezze a távoli asztali kapcsolatot, amikor új számítógéphez csatlakozik. A Microsoft Entra 30 napig legfeljebb 15 gazdagépet jegyez meg, mielőtt újra rákérdez. Ha ezt a párbeszédet látja, válassza az Igen lehetőséget a csatlakozáshoz.

Fontos

Ha a szervezet konfigurálta és használja a Microsoft Entra Feltételes hozzáférést, az eszköznek meg kell felelnie a feltételes hozzáférési követelményeknek a távoli számítógéphez való csatlakozás engedélyezéséhez. Feltételes hozzáférési szabályzatok alkalmazhatók az alkalmazás Microsoft Távoli asztal (a4a365df-50f1-4397-bc59-1a1564b8bb9c) szabályozott hozzáféréshez.

Feljegyzés

A Távoli munkamenet Windows-zárolási képernyője nem támogatja a Microsoft Entra hitelesítési jogkivonatokat vagy a jelszó nélküli hitelesítési módszereket, például a FIDO-kulcsokat. A hitelesítési módszerek támogatásának hiánya azt jelenti, hogy a felhasználók nem tudják feloldani a képernyőjük zárolását egy távoli munkamenetben. Amikor megpróbál zárolni egy távoli munkamenetet, akár felhasználói művelettel, akár rendszerszabályzattal, a munkamenet le van választva, és a szolgáltatás üzenetet küld a felhasználónak, amely ismerteti, hogy megszakadt a kapcsolat. A munkamenet leválasztása azt is biztosítja, hogy amikor a kapcsolat inaktivitási időszak után újraindul, a Microsoft Entra ID újraértékeli a vonatkozó feltételes hozzáférési szabályzatokat.

Bejelentkezés jelszóval/korlátozott jelszó nélküli hitelesítéssel a Microsoft Entra-azonosítóval

Fontos

A Microsoft Entra-azonosítóhoz csatlakoztatott virtuális gépekhez való távoli kapcsolat csak a Microsoft Entra által regisztrált Windows 10 vagy újabb számítógépekről engedélyezett (a minimálisan szükséges build 20H1), vagy a Microsoft Entra vagy a Hibrid Microsoft Entra csatlakozik a virtuális gép könyvtárához. Emellett a Microsoft Entra hitelesítő adataival történő RDP-hez a felhasználóknak a két Azure-szerepkör egyikéhez, a virtuálisgép-Rendszergazda istrator-bejelentkezéshez vagy a virtuálisgép-felhasználói bejelentkezéshez kell tartozniük.

Ha Microsoft Entra által regisztrált Windows 10 vagy újabb rendszerű számítógépet használ, hitelesítő adatokat kell megadnia a AzureAD\UPN formátumban (például AzureAD\john@contoso.com). Jelenleg az Azure Bastion használatával bejelentkezhet a Microsoft Entra-hitelesítéssel az Azure CLI és a natív RDP-ügyfél mstsc használatával.

Bejelentkezés a Windows Server 2019 rendszerű virtuális gépre a Microsoft Entra-azonosító használatával:

- Nyissa meg a Microsoft Entra-bejelentkezéssel engedélyezett virtuális gép áttekintési oldalát.

- Válassza a Csatlakozás a Csatlakozás virtuálisgép-panel megnyitásához.

- Válassza az RDP-fájl letöltése lehetőséget.

- Válassza a Megnyitás lehetőséget a Távoli asztal Csatlakozás ion-ügyfél megnyitásához.

- A Windows bejelentkezési párbeszédpanel megnyitásához válassza a Csatlakozás lehetőséget.

- Jelentkezzen be a Microsoft Entra hitelesítő adataival.

Most már bejelentkezett a Windows Server 2019 Azure-beli virtuális gépre a hozzárendelt szerepkör-engedélyekkel, például virtuálisgép-felhasználóval vagy virtuálisgép-Rendszergazda istratorral.

Feljegyzés

A fájlt mentheti. RdP-fájl helyileg a számítógépen a virtuális gép jövőbeli távoli asztali kapcsolatainak elindításához, ahelyett, hogy az Azure Portal virtuálisgép-áttekintési lapjára lép, és a kapcsolódási lehetőséget használnák.

Feltételes hozzáférési szabályzatok kényszerítése

Feltételes hozzáférési szabályzatokat, például az "adathalászatnak ellenálló MFA"-t kényszerítheti ki a hitelesítés erősségének (előzetes verzió) megkövetelésével, illetve többtényezős hitelesítés vagy felhasználói bejelentkezési kockázatellenőrzés használatával, mielőtt engedélyezi a Hozzáférést a Microsoft Entra-bejelentkezéssel engedélyezett Windows rendszerű virtuális gépekhez az Azure-ban. Feltételes hozzáférési szabályzat alkalmazásához ki kell választania a Microsoft Azure Windows rendszerű virtuális gép bejelentkezési alkalmazását a felhőalkalmazások vagy műveletek hozzárendelési lehetőségéből. Ezután használja a bejelentkezési kockázatot feltételként vagy az "adathalászatnak ellenálló MFA"-t a hitelesítés erősségének (előzetes verzió) megkövetelésével, vagy az MFA-t a hozzáférés biztosításához szükséges vezérlőként.

Feljegyzés

Ha A Microsoft Azure Windows rendszerű virtuálisgép-bejelentkezési alkalmazáshoz való hozzáférés engedélyezéséhez MFA-vezérlőre van szükség, akkor az ügyfél részeként meg kell adnia egy MFA-jogcímet, amely elindítja az RDP-munkamenetet a célKént szolgáló Windows rendszerű virtuális gép számára az Azure-ban. Ez a feltételes hozzáférési szabályzatoknak megfelelő RDP jelszó nélküli hitelesítési módszerével érhető el, azonban ha az RDP-hez korlátozott jelszó nélküli módszert használ, akkor ezt windows 10-s vagy újabb ügyfélen csak akkor érheti el, ha Vállalati Windows Hello PIN-kódot vagy biometrikus hitelesítést használ az RDP-ügyféllel. A biometrikus hitelesítés támogatása a Windows 10 1809-es verziójában lett hozzáadva az RDP-ügyfélhez. A Vállalati Windows Hello hitelesítést használó távoli asztal csak tanúsítványmegbízhatósági modellt használó központi telepítések esetén érhető el. Jelenleg nem érhető el kulcsmegbízhatósági modellhez.

A szabványoknak való megfelelés és a megfelelőség értékelése az Azure Policy használatával

Az Azure Policy használata a következőkre:

- Győződjön meg arról, hogy a Microsoft Entra bejelentkezés engedélyezve van az új és a meglévő Windows rendszerű virtuális gépeken.

- A környezet megfelelőségének felmérése nagy léptékben egy megfelelőségi irányítópulton.

Ezzel a képességgel számos kényszerítési szintet használhat. Megjelölheti azokat az új és meglévő Windows rendszerű virtuális gépeket a környezetében, amelyeken nincs engedélyezve a Microsoft Entra-bejelentkezés. Az Azure Policy használatával a Microsoft Entra bővítményt olyan új Windows rendszerű virtuális gépeken is üzembe helyezheti, amelyeken nincs engedélyezve a Microsoft Entra-bejelentkezés, és a meglévő Windows rendszerű virtuális gépeket ugyanahhoz a szabványhoz igazíthatja.

Ezen képességek mellett az Azure Policy használatával észlelheti és megjelölheti azokat a Windows rendszerű virtuális gépeket, amelyeken nem jóváhagyott helyi fiókokat hoztak létre a gépükön. További információért tekintse át az Azure Policyt.

Üzembehelyezési problémák elhárítása

Az AADLoginForWindows bővítményt sikeresen telepíteni kell ahhoz, hogy a virtuális gép befejezhesse a Microsoft Entra illesztési folyamatát. Ha a virtuálisgép-bővítmény telepítése sikertelen, hajtsa végre a következő lépéseket:

RDP a virtuális géphez a helyi rendszergazdai fiók használatával, és vizsgálja meg a C:\WindowsAzure\Logs\Plugins\Microsoft.Azure.ActiveDirectory.AADLoginForWindows\1.0.0.1 alatt található CommandExecution.log fájlt.

Feljegyzés

Ha a bővítmény a kezdeti hiba után újraindul, a rendszer az üzembe helyezési hibát tartalmazó naplót CommandExecution_YYYYMMDDHHMMSSSSS.log ként menti.

Nyisson meg egy PowerShell-ablakot a virtuális gépen. Ellenőrizze, hogy az Azure-gazdagépen futó Azure Instance Metadata Service-végponton a következő lekérdezések adják-e vissza a várt kimenetet:

Futtatandó parancs Várt kimenet curl.exe -H Metadata:true "http://169.254.169.254/metadata/instance?api-version=2017-08-01"Az Azure-beli virtuális géppel kapcsolatos információk javítása curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/info?api-version=2018-02-01"Az Azure-előfizetéshez társított érvényes bérlőazonosító curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/oauth2/token?resource=urn:ms-drs:enterpriseregistration.windows.net&api-version=2018-02-01"A Microsoft Entra ID által kiadott érvényes hozzáférési jogkivonat a virtuális géphez rendelt felügyelt identitáshoz Feljegyzés

A hozzáférési jogkivonatot egy olyan eszközzel dekódolhatja, mint a https://jwt.ms/. Ellenőrizze, hogy a

oidhozzáférési jogkivonat értéke megegyezik-e a virtuális géphez rendelt felügyelt identitással.Győződjön meg arról, hogy a szükséges végpontok elérhetők a virtuális gépről a PowerShell-lel:

curl.exe https://login.microsoftonline.com/ -D -curl.exe https://login.microsoftonline.com/<TenantID>/ -D -curl.exe https://enterpriseregistration.windows.net/ -D -curl.exe https://device.login.microsoftonline.com/ -D -curl.exe https://pas.windows.net/ -D -

Feljegyzés

Cserélje le

<TenantID>az Azure-előfizetéshez társított Microsoft Entra-bérlőazonosítót.login.microsoftonline.com/<TenantID>,enterpriseregistration.windows.netéspas.windows.neta 404 Nem található értéket kell visszaadnia, ami a várt viselkedés.Az eszköz állapotának megtekintése a futtatással

dsregcmd /status. A cél az, hogy az eszköz állapota aAzureAdJoined : YESkövetkezőképpen jelenjen meg: .Feljegyzés

A Microsoft Entra-csatlakozási tevékenység a felhasználói eszköz regisztrációja\Rendszergazda naplójában található Eseménynapló Eseménynapló (helyi)\Alkalmazások és szolgáltatások naplói\Microsoft\Windows\Felhasználói eszközregisztráció\Rendszergazda.

Ha az AADLoginForWindows bővítmény hibakóddal meghiúsul, az alábbi lépéseket hajthatja végre.

1007-es terminálhiba és kilépési kód – 2145648574.

1007-es terminálhibakód és kilépési kód – 2145648574 fordítás.DSREG_E_MSI_TENANTID_UNAVAILABLE A bővítmény nem tudja lekérdezni a Microsoft Entra-bérlő adatait.

Csatlakozás a virtuális géphez helyi rendszergazdaként, és ellenőrizze, hogy a végpont érvényes bérlőazonosítót ad-e vissza az Azure Instance Metadata Service-ből. Futtassa a következő parancsot egy emelt szintű PowerShell-ablakból a virtuális gépen:

curl -H Metadata:true http://169.254.169.254/metadata/identity/info?api-version=2018-02-01

Ez a probléma akkor is előfordulhat, ha a virtuális gép rendszergazdája megpróbálja telepíteni az AADLoginForWindows bővítményt, de a rendszer által hozzárendelt felügyelt identitás először nem engedélyezte a virtuális gépet. Ebben az esetben lépjen a virtuális gép Identitás paneljére. A Rendszerhez rendelt lapon ellenőrizze, hogy az Állapot váltó be van-e kapcsolva.

Kilépési kód – 2145648607

Kilépési kód – 2145648607 lefordítva a kifejezésre DSREG_AUTOJOIN_DISC_FAILED. A bővítmény nem éri el a végpontot https://enterpriseregistration.windows.net .

Ellenőrizze, hogy a szükséges végpontok elérhetők-e a virtuális gépről a PowerShell-lel:

curl https://login.microsoftonline.com/ -D -curl https://login.microsoftonline.com/<TenantID>/ -D -curl https://enterpriseregistration.windows.net/ -D -curl https://device.login.microsoftonline.com/ -D -curl https://pas.windows.net/ -D -

Feljegyzés

Cserélje le

<TenantID>az Azure-előfizetéshez társított Microsoft Entra-bérlőazonosítót. Ha meg kell találnia a bérlőazonosítót, rámutathat a fiók nevére, vagy kiválaszthatja az Identitás>áttekintése>tulajdonságok>bérlőazonosítóját.A kapcsolódási

enterpriseregistration.windows.netkísérletek a 404 Nem található értéket adják vissza, ami a várt viselkedés. Előfordulhat, hogypas.windows.neta kapcsolódási kísérlet PIN-kódot kér, vagy a 404 Nem található értéket adja vissza. (Nem kell megadnia a PIN-kódot.) Bármelyik elegendő annak ellenőrzéséhez, hogy az URL-cím elérhető-e.Ha valamelyik parancs a "Nem sikerült feloldani a gazdagépet

<URL>" paranccsal meghiúsul, futtassa ezt a parancsot annak megállapításához, hogy melyik DNS-kiszolgálót használja a virtuális gép:nslookup <URL>Feljegyzés

Cserélje le

<URL>a végpontok által használt teljes tartományneveket, példáullogin.microsoftonline.com.Ellenőrizze, hogy a nyilvános DNS-kiszolgáló megadása lehetővé teszi-e a parancs sikerességét:

nslookup <URL> 208.67.222.222Szükség esetén módosítsa azt a DNS-kiszolgálót, amely ahhoz a hálózati biztonsági csoporthoz van rendelve, amelyhez az Azure-beli virtuális gép tartozik.

Kilépési kód: 51

Az 51-es kilépési kód a következőre lefordítja: "Ez a bővítmény nem támogatott a virtuális gép operációs rendszerén."

Az AADLoginForWindows bővítmény csak Windows Server 2019-en vagy Windows 10-en (1809-ben vagy újabb buildben) telepíthető. Győződjön meg arról, hogy a Windows verziója vagy buildje támogatott. Ha nem támogatott, távolítsa el a bővítményt.

Bejelentkezési problémák elhárítása

A következő információk segítségével kijavíthatja a bejelentkezési problémákat.

Az eszköz és az egyszeri bejelentkezés (SSO) állapotát a futtatással dsregcmd /statustekintheti meg. A cél az, hogy az eszköz állapota az SSO-állapotként és az SSO-állapotként jelenjen AzureAdJoined : YES meg AzureAdPrt : YES.

A Microsoft Entra-fiókokon keresztüli RDP-bejelentkezést az alkalmazások és szolgáltatások naplói\Microsoft\Windows\AAD\Működési eseménynaplók Eseménynapló rögzíti.

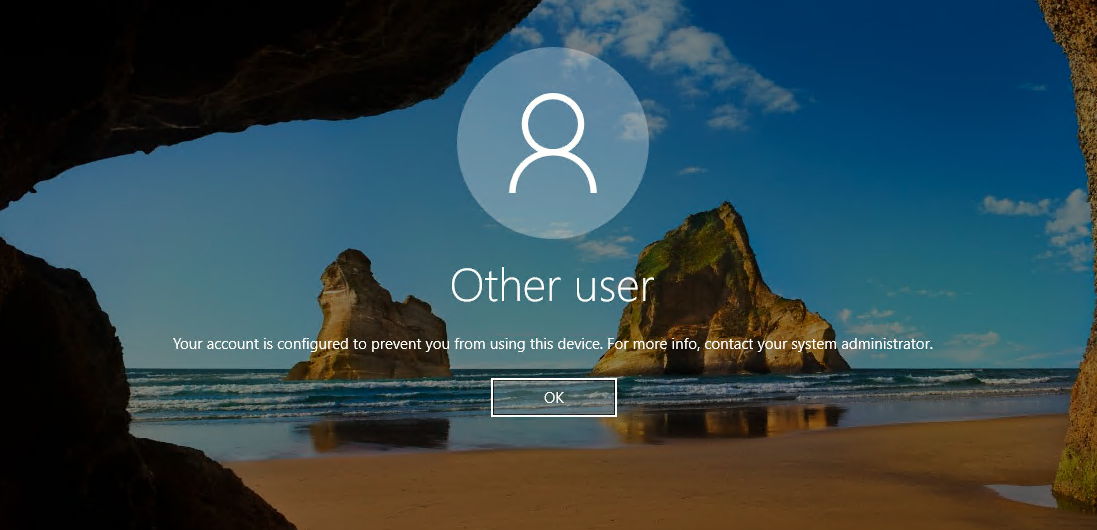

Az Azure-szerepkör nincs hozzárendelve

A következő hibaüzenet jelenhet meg, amikor távoli asztali kapcsolatot kezdeményez a virtuális géppel: "A fiókja úgy van konfigurálva, hogy megakadályozza az eszköz használatát. További információért forduljon a rendszergazdához."

Ellenőrizze, hogy konfigurálta-e az Azure RBAC-szabályzatokat a virtuális géphez, amelyek a felhasználónak a virtuális gép Rendszergazda istrator bejelentkezési vagy virtuálisgép-felhasználói bejelentkezési szerepkört biztosítanak.

Feljegyzés

Ha problémákat tapasztal az Azure-szerepkör-hozzárendelésekkel kapcsolatban, tekintse meg az Azure RBAC hibaelhárítását.

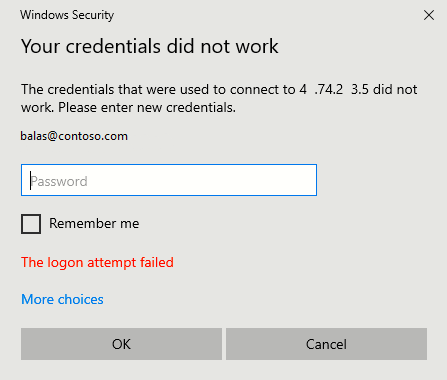

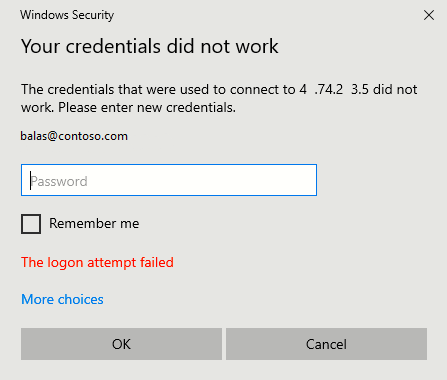

Jogosulatlan ügyfél- vagy jelszómódosítás szükséges

A következő hibaüzenet jelenhet meg, amikor távoli asztali kapcsolatot kezdeményez a virtuális géppel: "A hitelesítő adatai nem működtek".

Próbálja ki az alábbi megoldásokat:

A távoli asztali kapcsolat elindításához használt Windows 10 vagy újabb rendszerű pc-nek csatlakoznia kell a Microsoft Entra-hoz, vagy a Hibrid Microsoft Entra-nak ugyanahhoz a Microsoft Entra könyvtárhoz kell csatlakoznia. Az eszközidentitásról további információt a Mi az eszközidentitás? című cikkben talál.

Feljegyzés

A Windows 10 Build 20H1 támogatja a Microsoft Entra regisztrált pc-ket, hogy RDP-kapcsolatot kezdeményezhessenek a virtuális géppel. Ha RDP-ügyfélként olyan számítógépet használ, amely a Microsoft Entra által regisztrált (nem Microsoft Entra-hez csatlakozott vagy hibrid Microsoft Entra-hez csatlakoztatott) pc-t használ a virtuális géphez való csatlakozás kezdeményezéséhez, meg kell adnia a hitelesítő adatokat a formátumban

AzureAD\UPN(példáulAzureAD\john@contoso.com).Ellenőrizze, hogy az AADLoginForWindows bővítmény nem lett-e eltávolítva a Microsoft Entra-csatlakozás befejezése után.

Győződjön meg arról is, hogy a hálózati biztonsági házirend : Engedélyezze a számítógépre irányuló PKU2U hitelesítési kérések online identitások használatát a kiszolgálón és az ügyfélen egyaránt.

Ellenőrizze, hogy a felhasználó nem rendelkezik-e ideiglenes jelszóval. Az ideiglenes jelszavak nem használhatók távoli asztali kapcsolatra való bejelentkezéshez.

Jelentkezzen be a felhasználói fiókkal egy webböngészőben. Jelentkezzen be például az Azure Portalra egy privát böngészési ablakban. Ha a rendszer kéri a jelszó módosítását, állítson be egy új jelszót. Ezután próbálkozzon újra a csatlakozással.

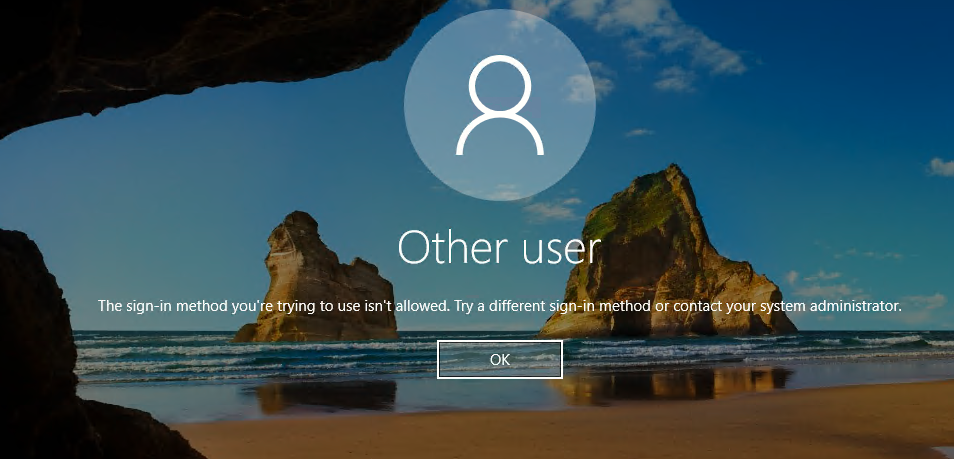

MFA bejelentkezési módszer szükséges

A következő hibaüzenet jelenhet meg, amikor távoli asztali kapcsolatot kezdeményez a virtuális géppel: "A használni kívánt bejelentkezési módszer nem engedélyezett. Próbálkozzon egy másik bejelentkezési módszerrel, vagy forduljon a rendszergazdához."

Ha olyan feltételes hozzáférési szabályzatot konfigurált, amely MFA-t vagy örökölt felhasználónkénti engedélyezett/kényszerített Microsoft Entra többtényezős hitelesítést igényel az erőforrás elérése előtt, győződjön meg arról, hogy a virtuális gép távoli asztali kapcsolatát kezdeményező Windows 10 vagy újabb számítógép egy erős hitelesítési módszer, például a Windows Hello használatával jelentkezik be. Ha nem használ erős hitelesítési módszert a távoli asztali kapcsolathoz, megjelenik a hiba.

Egy másik MFA-ra vonatkozó hibaüzenet a korábban leírt hibaüzenet: "A hitelesítő adatai nem működtek."

Ha konfigurált egy örökölt felhasználónkénti engedélyezett/kényszerített Microsoft Entra többtényezős hitelesítési beállítást, és a fenti hibaüzenet jelenik meg, a felhasználónkénti MFA-beállítás eltávolításával megoldhatja a problémát. További információ: A felhasználónkénti Microsoft Entra többtényezős hitelesítés engedélyezése a bejelentkezési események biztonságossá tételéhez.

Ha még nem telepítette Vállalati Windows Hello, és ez egyelőre nem lehetőség, konfigurálhat egy feltételes hozzáférési szabályzatot, amely kizárja a Microsoft Azure Windows rendszerű virtuális gép bejelentkezési alkalmazását az MFA-t igénylő felhőalkalmazások listájából. A Vállalati Windows Hello Vállalati Windows Hello áttekintésében talál további információt.

Feljegyzés

Vállalati Windows Hello PIN-kódos hitelesítés RDP-vel a Windows 10 több verziójában is támogatott. Az RDP-vel történő biometrikus hitelesítés támogatása a Windows 10 1809-es verziójában lett hozzáadva. A tanúsítványmegbízhatósági modellt vagy kulcsmegbízhatósági modellt használó központi telepítésekhez Vállalati Windows Hello hitelesítés az RDP során érhető el.

Ossza meg visszajelzését erről a funkcióról, vagy jelentse a használattal kapcsolatos problémákat a Microsoft Entra visszajelzési fórumán.

Hiányzó alkalmazás

Ha a Microsoft Azure Windows rendszerű virtuálisgép-bejelentkezési alkalmazás hiányzik a feltételes hozzáférésből, győződjön meg arról, hogy az alkalmazás a bérlőben van:

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

- Keresse meg az Identity>Applications>Enterprise-alkalmazásokat.

- Távolítsa el a szűrőket az összes alkalmazás megtekintéséhez és a virtuális gép kereséséhez. Ha ennek következtében nem látja a Microsoft Azure Windows rendszerű virtuális gép bejelentkezését , a szolgáltatásnév hiányzik a bérlőből.

Tipp.

Egyes bérlők a Microsoft Azure Windows virtuális gép bejelentkezése helyett az Azure Windows rendszerű virtuális gépek bejelentkezése nevű alkalmazást láthatják. Az alkalmazás ugyanazzal az alkalmazásazonosítóval rendelkezik, mint a 372140e0-b3b7-4226-8ef9-d57986796201.

Következő lépések

További információ a Microsoft Entra-azonosítóról: Mi a Microsoft Entra ID?.