Microsoft Entra zökkenőmentes egyszeri bejelentkezés hibaelhárítása

Ez a cikk segítséget nyújt a Microsoft Entra közvetlen egyszeri bejelentkezéssel (közvetlen egyszeri bejelentkezéssel) kapcsolatos gyakori problémák hibaelhárítási információinak megtalálásában.

Ismert problémák

- Néhány esetben a közvetlen egyszeri bejelentkezés engedélyezése akár 30 percet is igénybe vehet.

- Ha letiltja és újra engedélyezi a közvetlen egyszeri bejelentkezést a bérlőn, a felhasználók nem kapják meg az egyszeri bejelentkezést, amíg a gyorsítótárazott Kerberos-jegyeik , amelyek általában 10 órán át érvényesek, nem járnak le.

- Ha a közvetlen egyszeri bejelentkezés sikeres, a felhasználónak nincs lehetősége a Bejelentkezés megtartása lehetőséget választani.

- A 16.0.8730.xxxx és újabb verziójú Microsoft 365 Win32-ügyfelek (Outlook, Word, Excel és mások) nem interaktív folyamattal támogatottak. Más verziók nem támogatottak; ezeken a verziókon a felhasználók meg fogják adni a felhasználóneveiket, de nem a jelszavakat a bejelentkezéshez. A OneDrive-ban aktiválnia kell a OneDrive csendes konfigurációs funkcióját a csendes bejelentkezéshez.

- A közvetlen egyszeri bejelentkezés nem működik privát böngészési módban a Firefoxban.

- A közvetlen egyszeri bejelentkezés nem működik az Internet Explorerben, ha a fokozott védett mód be van kapcsolva.

- A Microsoft Edge (örökölt) már nem támogatott

- A közvetlen egyszeri bejelentkezés nem működik mobilböngészőn iOS és Android rendszeren.

- Ha egy felhasználó túl sok csoport tagja az Active Directoryban, a felhasználó Kerberos-jegye valószínűleg túl nagy lesz a feldolgozáshoz, és ez a közvetlen egyszeri bejelentkezés meghiúsulását okozza. A Microsoft Entra HTTPS-kérelmek fejlécei legfeljebb 50 KB méretűek lehetnek; A Kerberos-jegyeknek ennél a korlátnál kisebbnek kell lenniük ahhoz, hogy más Microsoft Entra-összetevőket (általában 2–5 KB), például cookie-kat is befogadjanak. Javasoljuk, hogy csökkentse a felhasználói csoporttagságokat, és próbálkozzon újra.

- Ha 30 vagy több Active Directory-erdőt szinkronizál, nem engedélyezheti a közvetlen egyszeri bejelentkezést a Microsoft Entra Csatlakozás keresztül. Áthidaló megoldásként manuálisan engedélyezheti a funkciót a bérlőn.

- A Microsoft Entra szolgáltatás URL-címének (

https://autologon.microsoftazuread-sso.com) a Helyi intranet zóna helyett a Megbízható helyek zónához való hozzáadása megakadályozza a felhasználók bejelentkezését. - A közvetlen egyszeri bejelentkezés támogatja a Kerberos AES256_HMAC_SHA1, AES128_HMAC_SHA1 és RC4_HMAC_MD5 titkosítási típusait. Javasoljuk, hogy az AzureADSSOAcc$ fiók titkosítási típusa AES256_HMAC_SHA1 legyen, vagy a hozzáadott biztonság érdekében az AES-típusok egyikét és az RC4-et. A titkosítási típus az Active Directoryban található fiók msDS-SupportedEncryptionTypes attribútumában van tárolva. Ha az AzureADSSOAcc$ fiók titkosítási típusa RC4_HMAC_MD5 van beállítva, és az AES-titkosítási típus egyikére szeretné módosítani, győződjön meg arról, hogy először az AzureADSSOAcc$ fiók Kerberos visszafejtési kulcsát használja a vonatkozó kérdésben a GYAKORI KÉRDÉSEK dokumentumban leírtak szerint, különben a közvetlen egyszeri bejelentkezés nem fog megtörténni.

- Ha egynél több erdővel rendelkezik erdőmegbízhatóságtal, és engedélyezi az egyszeri bejelentkezést az egyik erdőben, az összes megbízható erdőben engedélyezi az egyszeri bejelentkezést. Ha olyan erdőben engedélyezi az egyszeri bejelentkezést, ahol az egyszeri bejelentkezés már engedélyezve van, hibaüzenet jelenik meg, amely szerint az egyszeri bejelentkezés már engedélyezve van az erdőben.

- A közvetlen egyszeri bejelentkezést lehetővé tevő házirend 25600 karakterkorláttal rendelkezik. Ez a korlát a szabályzatban foglalt összesre vonatkozik, beleértve azokat az erdőneveket is, amelyeken engedélyezni szeretné a közvetlen egyszeri bejelentkezést. Ha nagy számú erdő van a környezetében, akkor a karakterkorlátot is átlépheti. Ha az erdők között megbízhatóság van, elegendő csak egy erdőben engedélyezni a közvetlen egyszeri bejelentkezést. Ha például contoso.com és fabrikam.com van, és a kettő között megbízhatóság van, akkor a közvetlen egyszeri bejelentkezést csak contoso.com engedélyezheti, és ez a fabrikam.com is érvényes lesz. Így csökkentheti a házirendben engedélyezett erdők számát, és elkerülheti a szabályzat karakterkorlátjának átlépését.

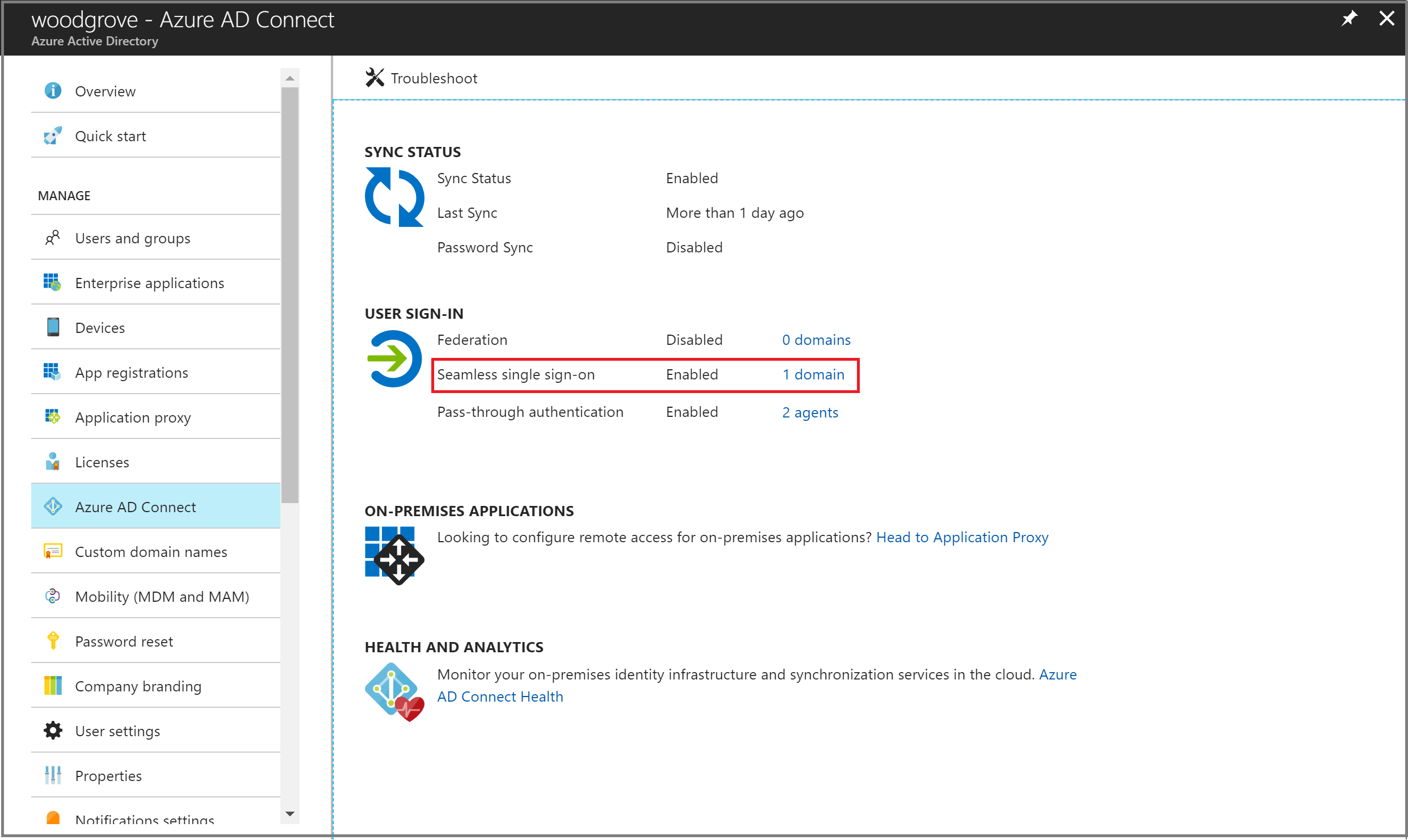

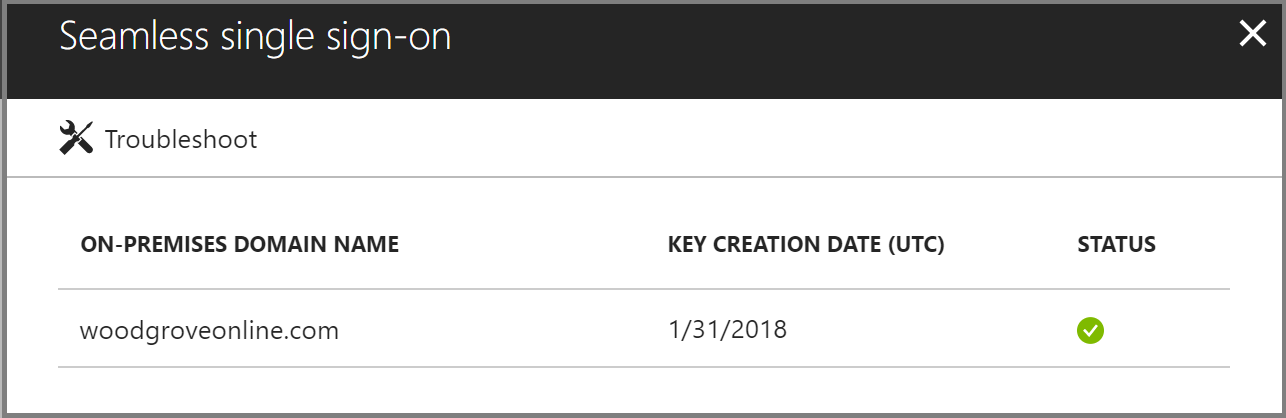

Funkció állapotának ellenőrzése

Győződjön meg arról, hogy a közvetlen egyszeri bejelentkezési funkció továbbra is Engedélyezve van a bérlőn. Az állapot ellenőrzéséhez lépjen a Microsoft Entra identitáskezelési>>Csatlakozás> Csatlakozás Szinkronizálás paneljére a [Microsoft Entra felügyeleti központban]().https://portal.azure.com/

Kattintson végig a lehetőségeken, hogy megtekinthesse az összes AD-erdőt, amelyekhez engedélyezve lett a közvetlen egyszeri bejelentkezés.

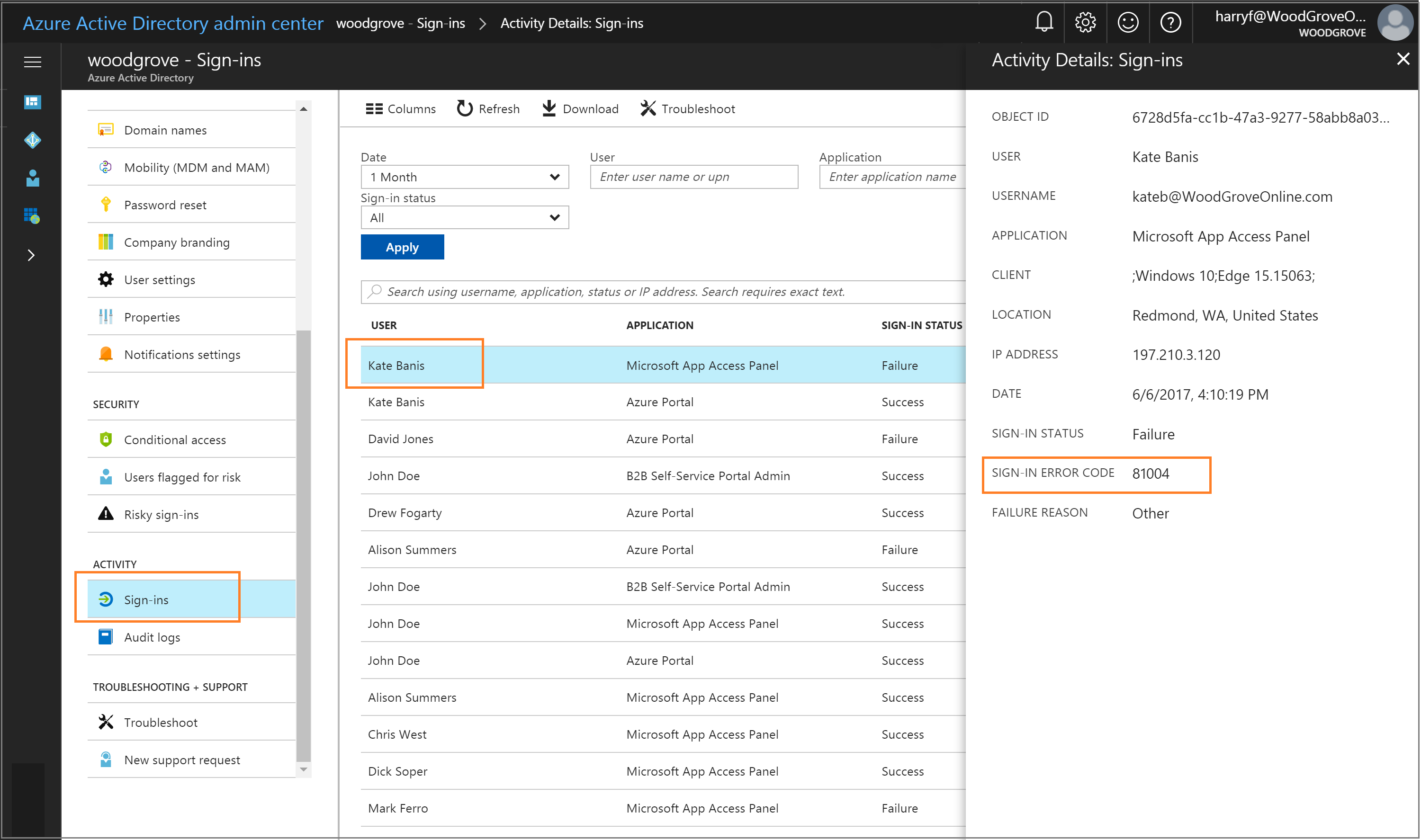

Bejelentkezési hibák okai a Microsoft Entra felügyeleti központban (prémium szintű licencre van szükség)

Ha a bérlőhöz P1 vagy P2 azonosítójú Microsoft Entra-azonosítójú licenc van társítva, a Microsoft Entra felügyeleti központban a Microsoft Entra ID-ban is megtekintheti a bejelentkezési tevékenységjelentést.

Keresse meg az Identitásfigyelés>> állapotbejelentkezési> lehetőséget a [Microsoft Entra felügyeleti központban](https://portal.azure.com/), majd válassza ki egy adott felhasználó bejelentkezési tevékenységét. Keresse meg a BEJELENTKEZÉSI HIBA KÓDJA mezőt. Az alábbi táblázat segítségével képezze le ennek a mezőnek az értékét a hiba okaként és megoldásaként:

| Bejelentkezési hiba kódja | Bejelentkezési hiba oka | Resolution (Osztás) |

|---|---|---|

| 81001 | A felhasználó Kerberos-jegye túl nagy. | Csökkentse a felhasználó csoporttagságait, majd próbálkozzon újra. |

| 81002 | Nem érvényesíthető a felhasználó Kerberos-jegye. | Lásd a Hibaelhárítási ellenőrzőlistát. |

| 81003 | Nem érvényesíthető a felhasználó Kerberos-jegye. | Lásd a Hibaelhárítási ellenőrzőlistát. |

| 81004 | A Kerberos-hitelesítési kísérlet meghiúsult. | Lásd a Hibaelhárítási ellenőrzőlistát. |

| 81008 | Nem érvényesíthető a felhasználó Kerberos-jegye. | Lásd a Hibaelhárítási ellenőrzőlistát. |

| 81009 | Nem érvényesíthető a felhasználó Kerberos-jegye. | Lásd a Hibaelhárítási ellenőrzőlistát. |

| 81010 | A zavartalan egyszeri bejelentkezés meghiúsult, mert a felhasználó Kerberos-jegye lejárt vagy érvénytelen. | A felhasználónak egy tartományhoz csatlakozott eszközről kell bejelentkeznie a vállalati hálózaton belül. |

| 81011 | Nem található a felhasználói objektum a felhasználó Kerberos-jegyének információi alapján. | A Microsoft Entra Csatlakozás használatával szinkronizálhatja a felhasználó adatait a Microsoft Entra-azonosítóba. |

| 81012 | A Microsoft Entra-azonosítóba bejelentkezni próbáló felhasználó eltér az eszközre bejelentkezett felhasználótól. | A felhasználónak egy másik eszközről kell bejelentkeznie. |

| 81013 | Nem található a felhasználói objektum a felhasználó Kerberos-jegyének információi alapján. | A Microsoft Entra Csatlakozás használatával szinkronizálhatja a felhasználó adatait a Microsoft Entra-azonosítóba. |

Hibaelhárítási ellenőrzőlista

A közvetlen egyszeri bejelentkezés problémáinak elhárításához használja az alábbi ellenőrzőlistát:

- Győződjön meg arról, hogy a Közvetlen egyszeri bejelentkezés funkció engedélyezve van a Microsoft Entra Csatlakozás. Ha nem tudja engedélyezni a funkciót (például egy letiltott port miatt), ellenőrizze, hogy minden megfelel-e az előfeltételeknek.

- Ha engedélyezte a Microsoft Entra-csatlakozást és a közvetlen egyszeri bejelentkezést a bérlőn, győződjön meg arról, hogy a probléma nem a Microsoft Entra-csatlakozással kapcsolatos. A Microsoft Entra join SSO elsőbbséget élvez a Seamless SSO-val szemben, ha az eszköz egyszerre van regisztrálva a Microsoft Entra ID-vel és a tartományhoz csatlakozva. A Microsoft Entra join SSO-val a felhasználó egy bejelentkezési csempét lát, amelyen az áll: "Csatlakoztam a Windowshoz".

- Győződjön meg arról, hogy a Microsoft Entra URL-címe (

https://autologon.microsoftazuread-sso.com) a felhasználó intranetes zónabeállításainak része. - Győződjön meg arról, hogy a vállalati eszköz csatlakoztatva van az Active Directory-tartományhoz. Az eszköznek nem kell csatlakoznia a Microsoft Entra-hoz a közvetlen egyszeri bejelentkezés működéséhez.

- Győződjön meg arról, hogy a felhasználó egy Active Directory-tartományi fiókkal van bejelentkezve az eszközre.

- Győződjön meg arról, hogy a felhasználó fiókja egy olyan Active Directory-erdőben van, amelyben be van állítva a közvetlen egyszeri bejelentkezés.

- Győződjön meg arról, hogy az eszköz csatlakoztatva van a vállalati hálózathoz.

- Győződjön meg arról, hogy az eszköz ideje szinkronizálva van az Active Directory és a tartományvezérlők idejével, és legfeljebb ötperces eltérés van köztük.

- Győződjön meg arról, hogy az

AZUREADSSOACCszámítógépfiók megtalálható és engedélyezve van minden olyan AD-erdőben, amelynél engedélyezni szeretné a közvetlen egyszeri bejelentkezést. Ha a számítógépfiók törlődött vagy hiányzik, PowerShell-parancsmagok használatával újra létrehozhatja. - Listázza ki az eszközön meglévő Kerberos-jegyeket a

klistparancs parancssorban való használatával. Győződjön meg arról, hogy azAZUREADSSOACCszámítógépfiók megtalálható a listán. A felhasználók Kerberos-jegyei általában 10 óráig érvényesek. Előfordulhat, hogy az Active Directory-beli beállításai eltérőek. - Ha letiltotta és újra engedélyezte a közvetlen egyszeri bejelentkezést a bérlőn, a felhasználók csak akkor kapják meg az egyszeri bejelentkezést, ha a gyorsítótárazott Kerberos-jegyek lejártak.

- Törölje véglegesen az eszközön a meglévő Kerberos-jegyeket a

klist purgeparancs használatával, majd próbálkozzon újra. - Annak megállapításához, hogy vannak-e a JavaScripttel kapcsolatos problémák, tekintse át a böngésző konzolnaplóit (a Fejlesztői eszközök alatt).

- Tekintse át a tartományvezérlő naplóit.

Tartományvezérlő naplói

Ha engedélyezi a sikeres naplózást a tartományvezérlőn, akkor minden alkalommal, amikor egy felhasználó zökkenőmentes egyszeri bejelentkezéssel jelentkezik be, a rendszer biztonsági bejegyzést rögzít az eseménynaplóban. Ezeket a biztonsági eseményeket az alábbi lekérdezéssel találja meg. (Keresse meg az AzureADSSOAcc$ számítógépfiókhoz társított 4769-as eseményt.)

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[EventData[Data[@Name='ServiceName'] and (Data='AZUREADSSOACC$')]]</Select>

</Query>

</QueryList>

A funkció manuális alaphelyzetbe állítása

Ha a hibaelhárítás nem segített, manuálisan alaphelyzetbe állíthatja a funkciót a bérlőn. Kövesse az alábbi lépéseket azon a helyszíni kiszolgálón, amelyen a Microsoft Entra Csatlakozás fut.

1. lépés: A közvetlen egyszeri bejelentkezésű PowerShell-modul importálása

- Először töltse le és telepítse az Azure AD PowerShellt.

- Keresse meg a

%programfiles%\Microsoft Azure Active Directory Connectmappát. - Importálja a Közvetlen egyszeri bejelentkezés PowerShell-modult a következő paranccsal:

Import-Module .\AzureADSSO.psd1.

2. lépés: Azon Active Directory-erdők listájának lekérése, amelyeken engedélyezve lett a közvetlen egyszeri bejelentkezés

- Futtassa a PowerShellt rendszergazdaként. A PowerShellben hívja meg a következőt:

New-AzureADSSOAuthenticationContext. Amikor a rendszer kéri, adja meg a bérlő hibrid identitás Rendszergazda istrator vagy hibrid identitás-rendszergazdai hitelesítő adatait. - Hívja meg a következőt:

Get-AzureADSSOStatus. Ez a parancs előállítja azoknak az Active Directory-erdőknek a listáját (a „Tartományok“ listában), amelyeken engedélyezve van ez a funkció.

3. lépés: A közvetlen egyszeri bejelentkezés letiltása minden olyan Active Directory-erdő esetében, ahol beállította a funkciót

Hívja meg a következőt:

$creds = Get-Credential. Amikor a rendszer kéri, adja meg az adott Active Directory-erdő tartománygazdai hitelesítő adatait.Feljegyzés

A tartományi rendszergazda hitelesítő adatait sam-fióknév formátumban kell megadni (contoso\johndoe vagy contoso.com\johndoe). A felhasználónév tartományt jelölő része alapján megkeressük a tartományi rendszergazda tartományvezérlőjét DNS használatával.

Feljegyzés

A tartományi rendszergazdai fiók, amelyet megadunk, nem lehet szerepelhet a védett felhasználók csoportjában. Ellenkező esetben a művelet sikertelen lesz.

Hívja meg a következőt:

Disable-AzureADSSOForest -OnPremCredentials $creds. Ez a parancs eltávolítja aAZUREADSSOACCszámítógépfiókot az adott Active Directory-erdő helyszíni tartományvezérlőjén.Feljegyzés

Ha bármilyen okból nem fér hozzá a helyszíni AD-hez, kihagyhatja a 3.1. és a 3.2. lépést, és ehelyett hívhatja.

Disable-AzureADSSOForest -DomainFqdn <Domain name from the output list in step 2>Ismételje meg az előző lépéseket minden Olyan Active Directory-erdő esetében, ahol beállította a funkciót.

4. lépés: Közvetlen egyszeri bejelentkezés engedélyezése minden Active Directory-erdőhöz

Hívja meg a következőt:

Enable-AzureADSSOForest. Amikor a rendszer kéri, adja meg az adott Active Directory-erdő tartománygazdai hitelesítő adatait.Feljegyzés

A tartományi rendszergazda hitelesítő adatait sam-fióknév formátumban kell megadni (contoso\johndoe vagy contoso.com\johndoe). A felhasználónév tartományt jelölő része alapján megkeressük a tartományi rendszergazda tartományvezérlőjét DNS használatával.

Feljegyzés

A tartományi rendszergazdai fiók, amelyet megadunk, nem lehet szerepelhet a védett felhasználók csoportjában. Ellenkező esetben a művelet sikertelen lesz.

Ismételje meg az előző lépést minden olyan Active Directory-erdővel, ahol be szeretné állítani ezt a funkciót.

5. lépés: A szolgáltatás engedélyezése a bérlőn

A funkciót a következő paranccsal kapcsolhatja be a bérlőben: Enable-AzureADSSO -Enable $true.