Hogyan működnek az Azure-erőforrások felügyelt identitásai az Azure-beli virtuális gépekkel?

Az Azure-erőforrásokhoz tartozó kezelt identitások az Azure-szolgáltatásokat automatikusan kezelt identitással látják el a Microsoft Entra ID-ban. Ezt az identitást használhatja a Microsoft Entra hitelesítést támogató bármely szolgáltatáshoz történő hitelesítéshez anélkül, hogy a kódjában hitelesítő adatokkal rendelkezne.

Ebből a cikkből megtudhatja, hogyan működnek a felügyelt identitások az Azure-beli virtuális gépekkel.

Működés

A felügyelt identitások belsőleg speciális típusú szolgáltatásnevek, amelyek csak Azure-erőforrásokkal használhatók. A felügyelt identitás törlésekor a rendszer automatikusan eltávolítja a megfelelő szolgáltatásnevet. Emellett a felhasználó által hozzárendelt vagy rendszer által hozzárendelt identitás létrehozásakor a felügyelt identitás erőforrás-szolgáltatója (MSRP) belső tanúsítványt állít ki az adott identitáshoz.

A kód egy felügyelt identitással hozzáférési jogkivonatokat kérhet a Microsoft Entra-hitelesítést támogató szolgáltatásokhoz. Az Azure gondoskodik a szolgáltatáspéldány által használt hitelesítő adatok biztosításáról.

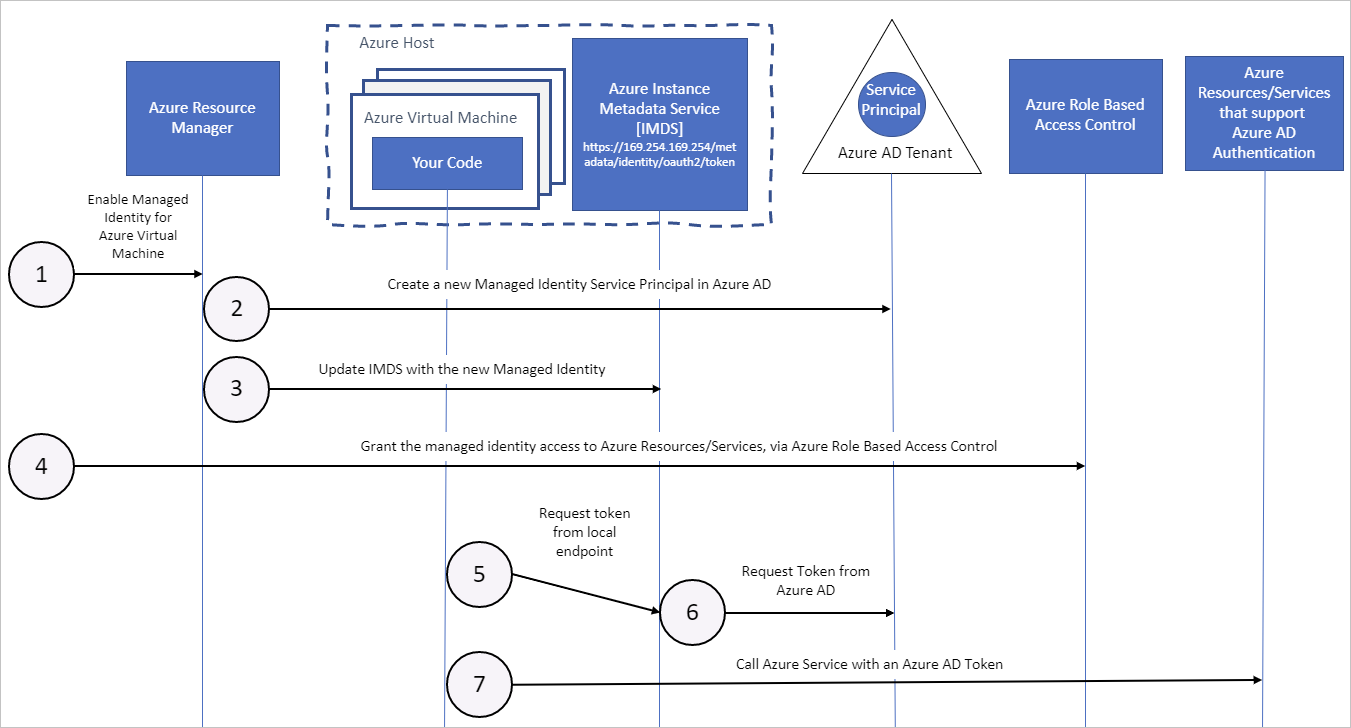

Az alábbi ábrán a felügyelszolgáltatás-identitások az Azure-beli virtuális gépekkel (VM) való működése látható:

Az alábbi táblázat a rendszer által hozzárendelt és a felhasználó által hozzárendelt felügyelt identitások közötti különbségeket mutatja be:

| Tulajdonság | Rendszer által hozzárendelt felügyelt identitás | Felhasználó által hozzárendelt felügyelt identitás |

|---|---|---|

| Létrehozás | Azure-erőforrás (például Azure-beli virtuális gép vagy Azure-alkalmazás szolgáltatás) részeként jön létre. | Önálló Azure-erőforrásként létrehozva. |

| Életciklus | Megosztott életciklus azzal az Azure-erőforrással, amellyel a felügyelt identitás létrejön. A szülőerőforrás törlésekor a felügyelt identitás is törlődik. |

Független életciklus. Kifejezetten törölni kell. |

| Megosztás Azure-erőforrások között | Nem osztható meg. Csak egyetlen Azure-erőforráshoz társítható. |

Megosztható. Ugyanaz a felhasználó által hozzárendelt felügyelt identitás több Azure-erőforráshoz is társítható. |

| Gyakori alkalmazási helyzetek | Egyetlen Azure-erőforrásban található számítási feladatok. Olyan számítási feladatok, amelyekhez független identitásokra van szükség. Például egy olyan alkalmazás, amely egyetlen virtuális gépen fut |

Több erőforráson futó számítási feladatok, amelyek egyetlen identitást oszthatnak meg. Olyan számítási feladatok, amelyeknek előzetes engedélyezésre van szükségük egy biztonságos erőforráshoz egy kiépítési folyamat részeként. Olyan számítási feladatok, amelyekben az erőforrásokat gyakran újrahasznosítják, de az engedélyeknek konzisztensnek kell maradniuk. Például egy olyan számítási feladat, amelynek több virtuális gépnek is hozzá kell férnie ugyanahhoz az erőforráshoz |

Rendszer által hozzárendelt felügyelt identitás

Az Azure Resource Managerbe érkezik egy kérés a rendszer által hozzárendelt felügyelt identitás virtuális gépen történő engedélyezésére.

Az Azure Resource Manager létrehoz egy szolgáltatásnevet a Microsoft Entra-azonosítóban a virtuális gép identitásához. A szolgáltatásnév az előfizetés által megbízható Microsoft Entra-bérlőben jön létre.

Az Azure Resource Manager az Azure Instance Metadata Szolgáltatás identitásvégpontjával frissíti a virtuálisgép-identitást (Windows és Linux esetén), és megadja a végpontnak a szolgáltatásnév ügyfél-azonosítóját és tanúsítványát.

Miután a virtuális gép már rendelkezik identitással, a szolgáltatásnév-adatok használatával biztosítson hozzáférést a virtuális gépnek az Azure-erőforrásokhoz. Az Azure Resource Manager meghívásához az Azure Szerepköralapú hozzáférés-vezérlés (Azure RBAC) használatával rendelje hozzá a megfelelő szerepkört a virtuálisgép-szolgáltatásnévhez. A Key Vault meghívásához adjon hozzáférést a kódnak az adott titkos kódhoz vagy kulcshoz a Key Vaultban.

A virtuális gépen futó kód jogkivonatot kérhet az Azure Instance Metadata szolgáltatás végpontjától, amely csak a virtuális gépről érhető el:

http://169.254.169.254/metadata/identity/oauth2/token- A resource (erőforrás) paraméter határozza meg azt a szolgáltatást, amelynek a jogkivonatot meg kell küldeni. Az Azure Resource Manager hitelesítéséhez használja a

resource=https://management.azure.com/paramétert. - Az API version (API-verzió) paraméter adja meg az IMDS-verziót – használja az api-version=2018-02-01, vagy egy nagyobb értéket.

Az alábbi példa bemutatja, hogyan használhatja a CURL-t arra, hogy kérést küldjön a helyi felügyelt identitás végpontjához egy hozzáférési jogkivonat lekéréséhez az Azure Instance Metadata szolgáltatáshoz.

curl 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https%3A%2F%2Fstorage.azure.com%2F' -H Metadata:true- A resource (erőforrás) paraméter határozza meg azt a szolgáltatást, amelynek a jogkivonatot meg kell küldeni. Az Azure Resource Manager hitelesítéséhez használja a

A Rendszer meghívja a Microsoft Entra ID-t egy hozzáférési jogkivonat (az 5. lépésben megadott) igényléséhez a 3. lépésben konfigurált ügyfél-azonosító és tanúsítvány használatával. A Microsoft Entra ID JSON webes jogkivonatot (JWT) ad vissza.

A kód elküldi a hozzáférési jogkivonatot egy, a Microsoft Entra-hitelesítést támogató szolgáltatásnak küldött híváshoz.

Felhasználó által hozzárendelt felügyelt identitás

Az Azure Resource Managerbe érkezik egy kérés egy felhasználó által hozzárendelt felügyelt identitás létrehozására.

Az Azure Resource Manager létrehoz egy szolgáltatásnevet a Microsoft Entra-azonosítóban a felhasználó által hozzárendelt felügyelt identitáshoz. A szolgáltatásnév az előfizetés által megbízható Microsoft Entra-bérlőben jön létre.

Az Azure Resource Manager kérést kap a felhasználó által hozzárendelt felügyelt identitás virtuális gépen való konfigurálására, és frissíti az Azure Instance Metadata Service identitásvégpontot a felhasználó által hozzárendelt felügyelt identitásszolgáltatás egyszerű ügyfél-azonosítójával és tanúsítványával.

Miután a felhasználó által hozzárendelt felügyelt identitás létrejött, a szolgáltatásnév-adatok használatával biztosítson hozzáférést az identitásnak az Azure-erőforrásokhoz. Az Azure Resource Manager meghívásához az Azure RBAC használatával rendelje hozzá a megfelelő szerepkört a felhasználó által hozzárendelt identitás szolgáltatásnévéhez. A Key Vault meghívásához adjon hozzáférést a kódnak az adott titkos kódhoz vagy kulcshoz a Key Vaultban.

Feljegyzés

Ezt a lépést a 3. lépés előtt is végrehajthatja.

A virtuális gépen futó kód jogkivonatot kérhet az Azure Instance Metadata Service identitásvégpontjától, amely csak a virtuális gépről érhető el:

http://169.254.169.254/metadata/identity/oauth2/tokenA resource (erőforrás) paraméter határozza meg azt a szolgáltatást, amelynek a jogkivonatot meg kell küldeni. Az Azure Resource Manager hitelesítéséhez használja a

resource=https://management.azure.com/paramétert.A

client_idparaméter azt az identitást adja meg, amelyhez a jogkivonatot kérik. Ez az érték akkor szükséges egyértelműsítés céljából, ha egyazon virtuális gépen több felhasználó által hozzárendelt identitás is létezik. Az ügyfél-azonosítót a Felügyelt identitás áttekintése területen találja:

Az API version (API verziója) paraméter az Azure Instance Metadata szolgáltatás verzióját adja meg. Használja a(z)

api-version=2018-02-01vagy újabb verziót.Az alábbi példa bemutatja, hogyan használhatja a CURL-t arra, hogy kérést küldjön a helyi felügyelt identitás végpontjához egy hozzáférési jogkivonat lekéréséhez az Azure Instance Metadata szolgáltatáshoz.

curl 'http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01&resource=https%3A%2F%2Fstorage.azure.com%2F&client_id=12345678-0000-0000-0000-000000000000' -H Metadata:true

A Rendszer meghívja a Microsoft Entra ID-t egy hozzáférési jogkivonat (az 5. lépésben megadott) igényléséhez a 3. lépésben konfigurált ügyfél-azonosító és tanúsítvány használatával. A Microsoft Entra ID JSON webes jogkivonatot (JWT) ad vissza.

A kód elküldi a hozzáférési jogkivonatot egy, a Microsoft Entra-hitelesítést támogató szolgáltatásnak küldött híváshoz.

Következő lépések

Ismerkedjen meg az Azure-erőforrások felügyelt identitásai szolgáltatással a következő rövid útmutatók segítségével: