Oktatóanyag: A Microsoft Entra egyszeri bejelentkezés (SSO) integrációja az AWS ClientVPN-vel

Ebben az oktatóanyagban megtudhatja, hogyan integrálhatja az AWS ClientVPN-t a Microsoft Entra ID-val. Ha integrálja az AWS ClientVPN-t a Microsoft Entra ID-val, az alábbiakat teheti:

- Az AWS ClientVPN-hez hozzáféréssel rendelkező Microsoft Entra-azonosító vezérlése.

- Engedélyezze a felhasználóknak, hogy automatikusan bejelentkezhessenek az AWS ClientVPN-be a Microsoft Entra-fiókjukkal.

- A fiókokat egy központi helyen kezelheti.

Előfeltételek

Első lépésként a következő elemekre van szüksége:

- Microsoft Entra-előfizetés. Ha nem rendelkezik előfizetéssel, ingyenes fiókot kaphat.

- AWS ClientVPN egyszeri bejelentkezésre (SSO) engedélyezett előfizetés.

Forgatókönyv leírása

Ebben az oktatóanyagban a Microsoft Entra SSO-t konfigurálja és teszteli tesztkörnyezetben.

Az AWS ClientVPN támogatja az SP által kezdeményezett egyszeri bejelentkezést.

Az AWS ClientVPN támogatja a Just In Time felhasználókiépítést.

Megjegyzés:

Az alkalmazás azonosítója rögzített sztringérték, így egyetlen bérlőben csak egy példány konfigurálható.

AWS ClientVPN hozzáadása a katalógusból

Az AWS ClientVPN Microsoft Entra ID-ba való integrálásának konfigurálásához hozzá kell adnia az AWS ClientVPN-t a katalógusból a felügyelt SaaS-alkalmazások listájához.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

- Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>Új alkalmazás.

- A Gyűjtemény hozzáadása szakaszban írja be az AWS ClientVPN nevet a keresőmezőbe.

- Válassza ki az AWS ClientVPN-t az eredménypanelen, majd adja hozzá az alkalmazást. Várjon néhány másodpercet, amíg az alkalmazás hozzá lesz adva a bérlőhöz.

Másik lehetőségként használhatja a Vállalati alkalmazáskonfiguráció varázslót is. Ebben a varázslóban hozzáadhat egy alkalmazást a bérlőhöz, hozzáadhat felhasználókat/csoportokat az alkalmazáshoz, szerepköröket rendelhet hozzá, valamint végigvezetheti az egyszeri bejelentkezés konfigurációját is. További információ a Microsoft 365 varázslóiról.

A Microsoft Entra SSO konfigurálása és tesztelése az AWS ClientVPN-hez

A Microsoft Entra SSO konfigurálása és tesztelése az AWS ClientVPN-vel egy B.Simon nevű tesztfelhasználó használatával. Ahhoz, hogy az egyszeri bejelentkezés működjön, létre kell hoznia egy kapcsolati kapcsolatot egy Microsoft Entra-felhasználó és a kapcsolódó felhasználó között az AWS ClientVPN-ben.

A Microsoft Entra SSO AWS ClientVPN-vel való konfigurálásához és teszteléséhez hajtsa végre a következő lépéseket:

- Konfigurálja a Microsoft Entra egyszeri bejelentkezést , hogy a felhasználók használhassák ezt a funkciót.

- Microsoft Entra-tesztfelhasználó létrehozása – a Microsoft Entra egyszeri bejelentkezésének teszteléséhez B.Simon használatával.

- Rendelje hozzá a Microsoft Entra tesztfelhasználót , hogy B.Simon a Microsoft Entra egyszeri bejelentkezését használhassa.

- Az AWS ClientVPN SSO konfigurálása – az egyszeri bejelentkezési beállítások alkalmazásoldali konfigurálásához.

- AWS ClientVPN-tesztfelhasználó létrehozása – a B.Simon megfelelője az AWS ClientVPN-ben, amely a felhasználó Microsoft Entra-reprezentációjához van csatolva.

- SSO tesztelése – annak ellenőrzéséhez, hogy a konfiguráció működik-e.

A Microsoft Entra SSO konfigurálása

A Microsoft Entra SSO engedélyezéséhez kövesse az alábbi lépéseket.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

Keresse meg az Identity>Applications>Enterprise-alkalmazásokat> az AWS ClientVPN>egyszeri bejelentkezéshez.

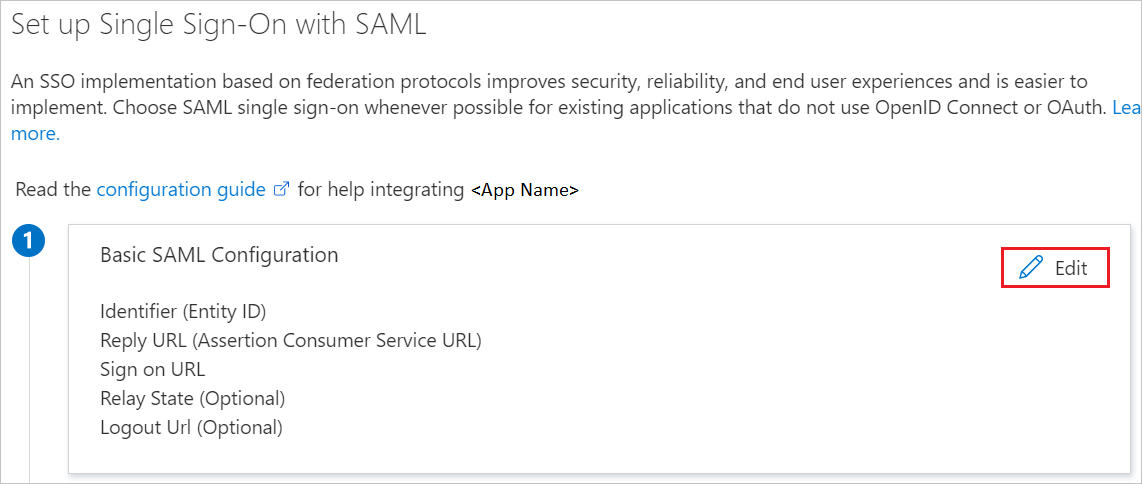

A Select a single sign-on method page, select SAML.

Az saml-alapú egyszeri bejelentkezés beállítása lapon kattintson az egyszerű SAML-konfiguráció ceruza ikonjára a beállítások szerkesztéséhez.

Az Egyszerű SAML-konfiguráció szakaszban hajtsa végre a következő lépéseket:

a. A Bejelentkezés URL-cím szövegmezőbe írjon be egy URL-címet a következő mintával:

https://<LOCALHOST>b. A Válasz URL-cím szövegmezőbe írjon be egy URL-címet az alábbi minták egyikével:

Válasz URL-cím http://<LOCALHOST>https://self-service.clientvpn.amazonaws.com/api/auth/sso/samlMegjegyzés:

Ezek az értékek nem valósak. Frissítse ezeket az értékeket a tényleges bejelentkezési URL-címmel és válasz URL-címmel. A Bejelentkezési URL-cím és a Válasz URL-cím ugyanazzal az értékkel (

http://127.0.0.1:35001) rendelkezhet. Részletekért tekintse meg az AWS-ügyfél VPN-dokumentációját . Az egyszerű SAML-konfiguráció szakaszban látható mintákra is hivatkozhat. Konfigurációs problémák esetén forduljon az AWS ClientVPN támogatási csapatához .A Microsoft Entra szolgáltatásban lépjen a Alkalmazásregisztrációk, majd válassza a Minden alkalmazás lehetőséget.

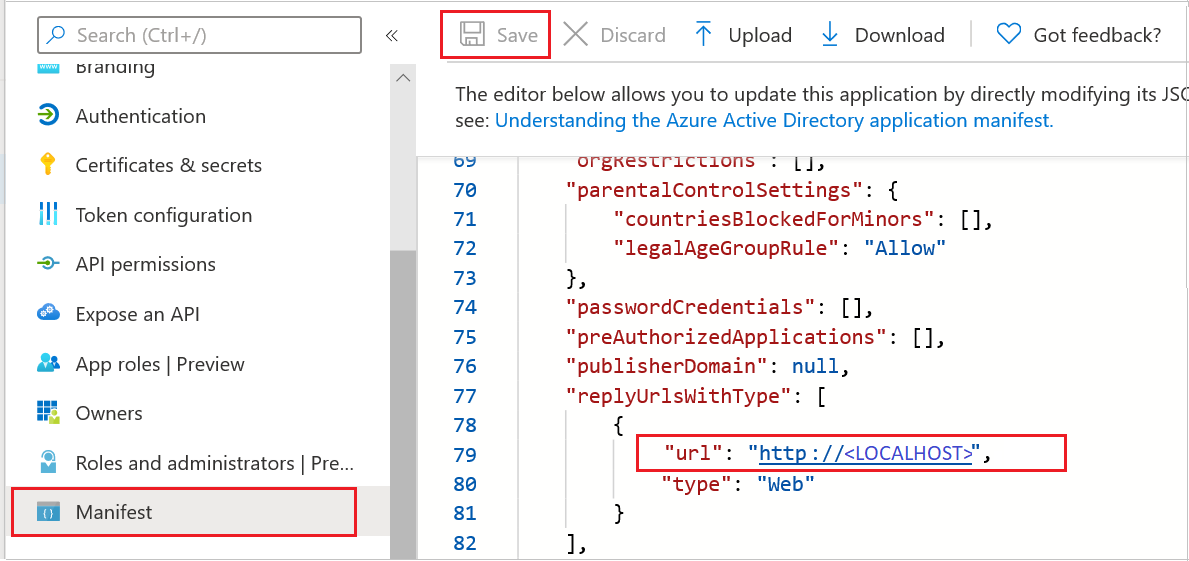

Írja be az AWS ClientVPN kifejezést a keresőmezőbe, és válassza az AWS ClientVPN elemet a keresőmezőből.

Kattintson a Jegyzék gombra, és https helyett http-ként kell tartania a Válasz URL-címet az integráció működéséhez, kattintson a Mentés gombra.

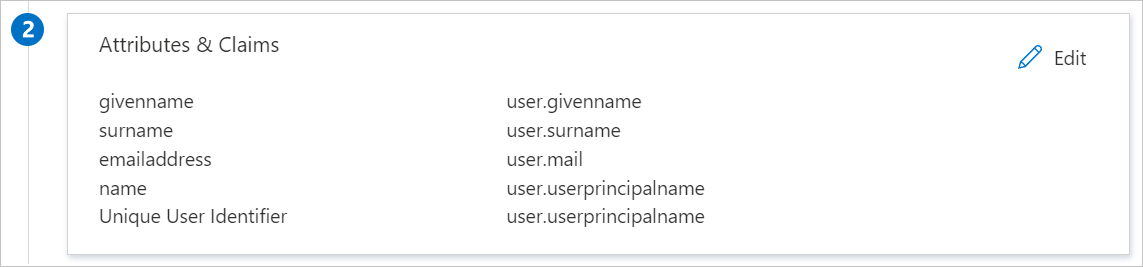

Az AWS ClientVPN-alkalmazás az SAML-állításokat egy adott formátumban várja, amelyhez egyéni attribútumleképezéseket kell hozzáadnia az SAML-tokenattribútumok konfigurációjához. Az alábbi képernyőképen az alapértelmezett attribútumok listája látható.

A fentieken kívül az AWS ClientVPN-alkalmazás várhatóan néhány további attribútumot ad vissza az SAML-válaszban, amelyek alább láthatók. Ezek az attribútumok szintén előre fel vannak töltve, de a követelményeknek megfelelően áttekintheti őket.

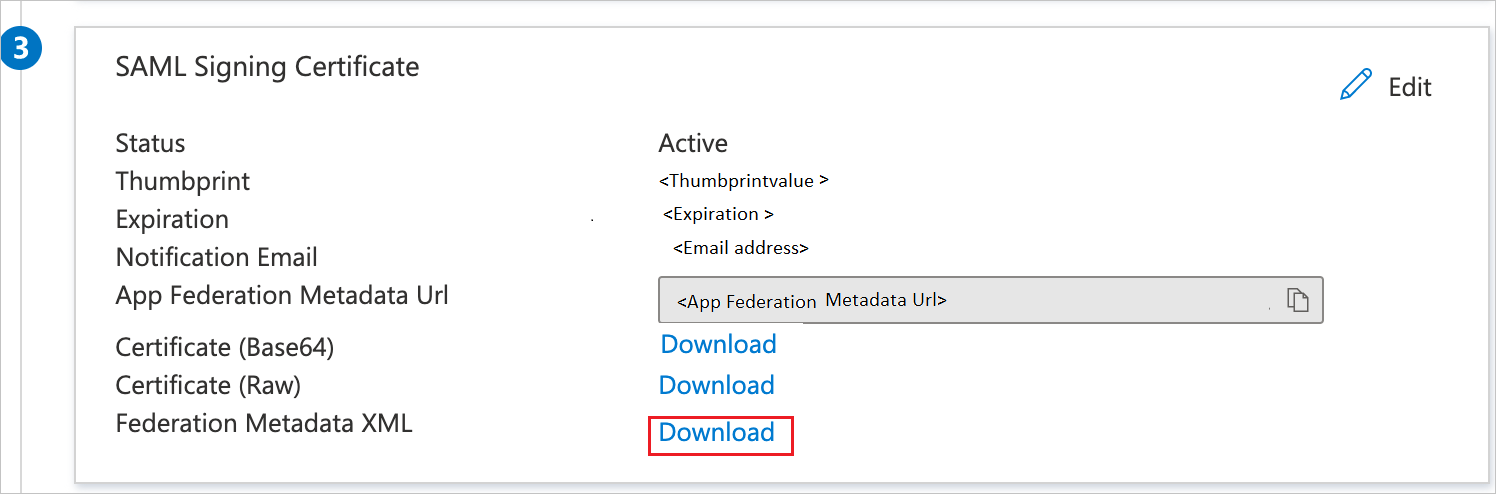

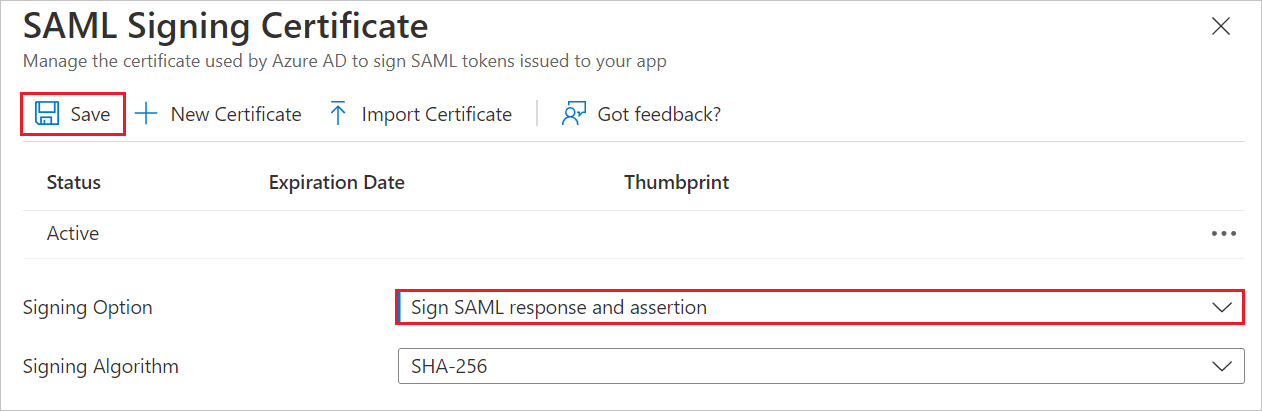

Név Forrásattribútum memberOf user.groups FirstName user.givenname LastName user.surname Az SAML-alapú egyszeri bejelentkezés beállítása lapon, az SAML aláíró tanúsítvány szakaszában keresse meg az összevonási metaadatok XML-fájlját, és válassza a Letöltés lehetőséget a tanúsítvány letöltéséhez és a számítógépre való mentéséhez.

Az SAML aláíró tanúsítvány szakaszában kattintson a szerkesztés ikonra, és módosítsa az Aláírási beállítást az SAML-válasz és -állítás aláírására. Kattintson a Mentés gombra.

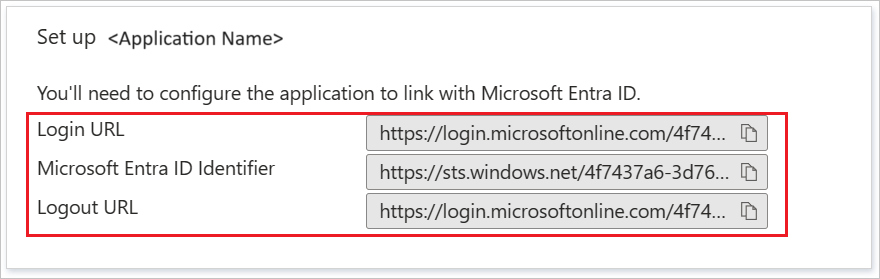

Az AWS ClientVPN beállítása szakaszban másolja ki a megfelelő URL-címet a követelmény alapján.

Microsoft Entra-tesztfelhasználó létrehozása

Ebben a szakaszban egy B.Simon nevű tesztfelhasználót fog létrehozni.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhasználói Rendszergazda istratorként.

- Tallózással keresse meg az Identitásfelhasználók>>minden felhasználót.

- Válassza az Új felhasználó>létrehozása lehetőséget a képernyő tetején.

- A Felhasználói tulajdonságok területen kövesse az alábbi lépéseket:

- A Megjelenítendő név mezőbe írja be a következőt

B.Simon: - A Felhasználónév mezőbe írja be a következőtusername@companydomain.extension: . For example,

B.Simon@contoso.com. - Jelölje be a Jelszó megjelenítése jelölőnégyzetet, majd írja be a Jelszó mezőben megjelenő értéket.

- Select Review + create.

- A Megjelenítendő név mezőbe írja be a következőt

- Select Create.

A Microsoft Entra tesztfelhasználó hozzárendelése

Ebben a szakaszban engedélyezi, hogy B.Simon egyszeri bejelentkezést használjon az AWS ClientVPN-hez való hozzáférés biztosításával.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

- Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>az AWS ClientVPN-t.

- Az alkalmazás áttekintő lapján válassza a Felhasználók és csoportok lehetőséget.

- Válassza a Felhasználó/csoport hozzáadása lehetőséget, majd válassza a Felhasználók és csoportok lehetőséget a Hozzárendelés hozzáadása párbeszédpanelen.

- A Felhasználók és csoportok párbeszédpanelen válassza a B.Simon lehetőséget a Felhasználók listában, majd kattintson a Képernyő alján található Kiválasztás gombra.

- Ha egy szerepkört szeretne hozzárendelni a felhasználókhoz, a Szerepkör kiválasztása legördülő listából választhatja ki. Ha nincs beállítva szerepkör ehhez az alkalmazáshoz, az "Alapértelmezett hozzáférés" szerepkör van kiválasztva.

- A Hozzárendelés hozzáadása párbeszédpanelen kattintson a Hozzárendelés gombra.

AWS ClientVPN SSO konfigurálása

Kövesse a hivatkozásban megadott utasításokat az egyszeri bejelentkezés konfigurálásához az AWS ClientVPN oldalán.

AWS ClientVPN-tesztfelhasználó létrehozása

Ebben a szakaszban egy Britta Simon nevű felhasználó jön létre az AWS ClientVPN-ben. Az AWS ClientVPN támogatja a felhasználó igény szerinti kiépítését, amely alapértelmezés szerint engedélyezve van. Ebben a szakaszban nem található műveletelem. Ha egy felhasználó még nem létezik az AWS ClientVPN-ben, a hitelesítés után létrejön egy új felhasználó.

Egyszeri bejelentkezés tesztelése

Ebben a szakaszban az alábbi beállításokkal tesztelheti a Microsoft Entra egyszeri bejelentkezési konfigurációját.

Kattintson az alkalmazás tesztelésére, ez átirányítja az AWS ClientVPN bejelentkezési URL-címre, ahol elindíthatja a bejelentkezési folyamatot.

Lépjen közvetlenül az AWS ClientVPN bejelentkezési URL-címére, és indítsa el onnan a bejelentkezési folyamatot.

Használhatja a Microsoft Saját alkalmazások. Amikor a Saját alkalmazások az AWS ClientVPN csempére kattint, a rendszer átirányítja az AWS ClientVPN bejelentkezési URL-címére. A Saját alkalmazások további információ: Bevezetés a Saját alkalmazások.

További lépések

Az AWS ClientVPN konfigurálása után kényszerítheti a munkamenet-vezérlést, amely valós időben védi a szervezet bizalmas adatainak kiszivárgását és beszivárgását. A munkamenet-vezérlés a feltételes hozzáféréstől terjed ki. Megtudhatja, hogyan kényszerítheti a munkamenet-vezérlést az Felhőhöz készült Microsoft Defender Apps használatával.