Oktatóanyag: Microsoft Entra SSO-integráció a FortiGate SSL VPN-sel

Ebben az oktatóanyagban megtudhatja, hogyan integrálhatja a FortiGate SSL VPN-t a Microsoft Entra ID-val. Ha integrálja a FortiGate SSL VPN-t a Microsoft Entra ID-val, az alábbiakat teheti:

- A Microsoft Entra ID használatával szabályozhatja, hogy ki férhet hozzá a FortiGate SSL VPN-hez.

- Engedélyezze a felhasználóknak, hogy automatikusan bejelentkezhessenek a FortiGate SSL VPN-be a Microsoft Entra-fiókjukkal.

- A fiókok kezelése egy központi helyen: az Azure Portalon.

Előfeltételek

Első lépésként a következő elemekre van szüksége:

- Microsoft Entra-előfizetés. Ha nem rendelkezik előfizetéssel, ingyenes fiókot kaphat.

- Egy FortiGate SSL VPN egyszeri bejelentkezéssel (SSO) engedélyezve.

Oktatóanyag leírása

Ebben az oktatóanyagban a Microsoft Entra SSO-t fogja konfigurálni és tesztelni egy tesztkörnyezetben.

A FortiGate SSL VPN támogatja az SP által kezdeményezett egyszeri bejelentkezést.

FortiGate SSL VPN hozzáadása a katalógusból

A FortiGate SSL VPN Microsoft Entra-azonosítóba való integrálásának konfigurálásához a gyűjteményből fel kell vennie a FortiGate SSL VPN-t a felügyelt SaaS-alkalmazások listájára:

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

- Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>Új alkalmazás.

- A Gyűjtemény hozzáadása szakaszban írja be a FortiGate SSL VPN kifejezést a keresőmezőbe.

- Válassza a FortiGate SSL VPN-t az eredménypanelen, majd adja hozzá az alkalmazást. Várjon néhány másodpercet, amíg az alkalmazás hozzá lesz adva a bérlőhöz.

Másik lehetőségként használhatja a Vállalati alkalmazáskonfiguráció varázslót is. Ebben a varázslóban hozzáadhat egy alkalmazást a bérlőhöz, hozzáadhat felhasználókat/csoportokat az alkalmazáshoz, szerepköröket rendelhet hozzá, valamint végigvezetheti az egyszeri bejelentkezés konfigurációját is. További információ a Microsoft 365 varázslóiról.

Microsoft Entra SSO konfigurálása és tesztelése FortiGate SSL VPN-hez

A Microsoft Entra SSO konfigurálása és tesztelése a FortiGate SSL VPN-sel egy B.Simon nevű tesztfelhasználó használatával történik. Ahhoz, hogy az egyszeri bejelentkezés működjön, létre kell hoznia egy kapcsolati kapcsolatot egy Microsoft Entra-felhasználó és a Megfelelő SAML SSO felhasználói csoport között a FortiGate SSL VPN-ben.

A Microsoft Entra SSO FortiGate SSL VPN-sel való konfigurálásához és teszteléséhez hajtsa végre az alábbi magas szintű lépéseket:

- Konfigurálja a Microsoft Entra egyszeri bejelentkezést a szolgáltatás felhasználói számára való engedélyezéséhez.

- Hozzon létre egy Microsoft Entra tesztfelhasználót a Microsoft Entra egyszeri bejelentkezés teszteléséhez.

- Adjon hozzáférést a tesztfelhasználónak , hogy engedélyezze a Microsoft Entra egyszeri bejelentkezését az adott felhasználó számára.

- Konfigurálja a FortiGate SSL VPN SSO-t az alkalmazás oldalán.

- Hozzon létre egy FortiGate SAML SSO felhasználói csoportot a felhasználó Microsoft Entra-ábrázolásának megfelelőjeként.

- Tesztelje az egyszeri bejelentkezést a konfiguráció működésének ellenőrzéséhez.

A Microsoft Entra SSO konfigurálása

A Microsoft Entra SSO Azure Portalon való engedélyezéséhez kövesse az alábbi lépéseket:

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

Keresse meg az Identity>Applications>Enterprise-alkalmazások>FortiGate SSL VPN-alkalmazásintegrációs oldalát, a Kezelés szakaszban válassza ki az egyszeri bejelentkezést.

A Select a single sign-on method page, select SAML.

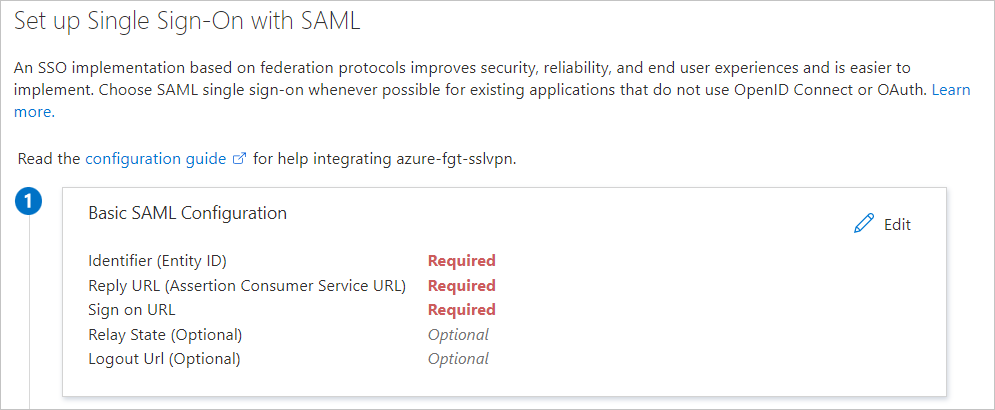

Az egyszeri bejelentkezés beállítása SAML-lel lapon válassza az Egyszerű SAML-konfiguráció Szerkesztés gombját a beállítások szerkesztéséhez:

Az egyszeri bejelentkezés beállítása SAML-lel lapon adja meg a következő értékeket:

a. Az Azonosító mezőbe írjon be egy URL-címet a mintába

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/metadata.b. A Válasz URL-cím mezőjébe írjon be egy URL-címet a mintába

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.c. A Bejelentkezés URL-cím mezőjébe írjon be egy URL-címet a mintába

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.d. A Kijelentkezés URL-cím mezőjébe írjon be egy URL-címet a mintába

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port><FQDN>/remote/saml/logout.Megjegyzés:

Ezek az értékek csak minták. A FortiGate-en konfigurált tényleges bejelentkezési URL-címet, azonosítót, válasz URL-címet és kijelentkezés URL-címet kell használnia.

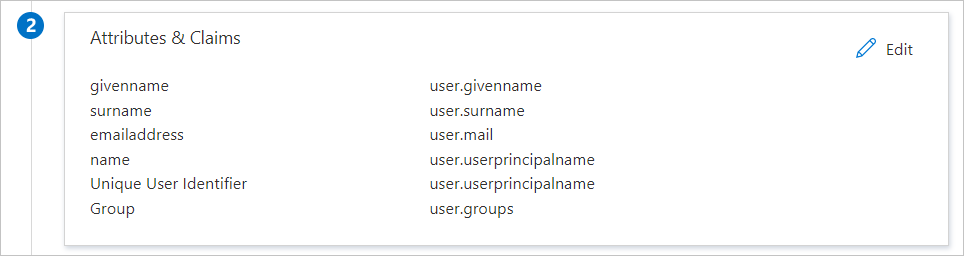

A FortiGate SSL VPN-alkalmazás az SAML-állításokat egy adott formátumban várja, amelyhez egyéni attribútumleképezéseket kell hozzáadnia a konfigurációhoz. Az alábbi képernyőképen az alapértelmezett attribútumok listája látható.

A FortiGate SSL VPN által igényelt jogcímek az alábbi táblázatban láthatók. Ezeknek a jogcímeknek a neveinek meg kell egyezniük az oktatóanyag FortiGate parancssori konfigurációs szakaszában használt névvel. A rendszer a nevekben megkülönbözteti a kis- és nagybetűket.

Név Forrásattribútum username user.userprincipalname csoport user.groups További jogcímek létrehozása:

a. A Felhasználói attribútumok > Jogcímek elem mellett válassza a Szerkesztés lehetőséget.

b. Válassza az Új jogcím hozzáadása lehetőséget.

c. A Név mezőbe írja be a felhasználónevet.

d. A Forrás attribútum esetében válassza a user.userprincipalname lehetőséget.

e. Válassza a Mentés parancsot.

Megjegyzés:

A felhasználói attribútumok > jogcímek csak egy csoportjogcímet engedélyeznek. Csoportjogcím hozzáadásához törölje a jogcímekben már meglévő csoportjogcímet( user.groups [SecurityGroup]), hogy hozzáadja az új jogcímet, vagy szerkessze a meglévőt a Minden csoporthoz.

f. Válassza a Csoportjogcím hozzáadása lehetőséget.

g. Válassza a Minden csoport lehetőséget.

h. A Speciális beállítások csoportban jelölje be a Csoport jogcím nevének testreszabása jelölőnégyzetet.

i. A Név mezőbe írja be a csoportot.

j. Válassza a Mentés parancsot.

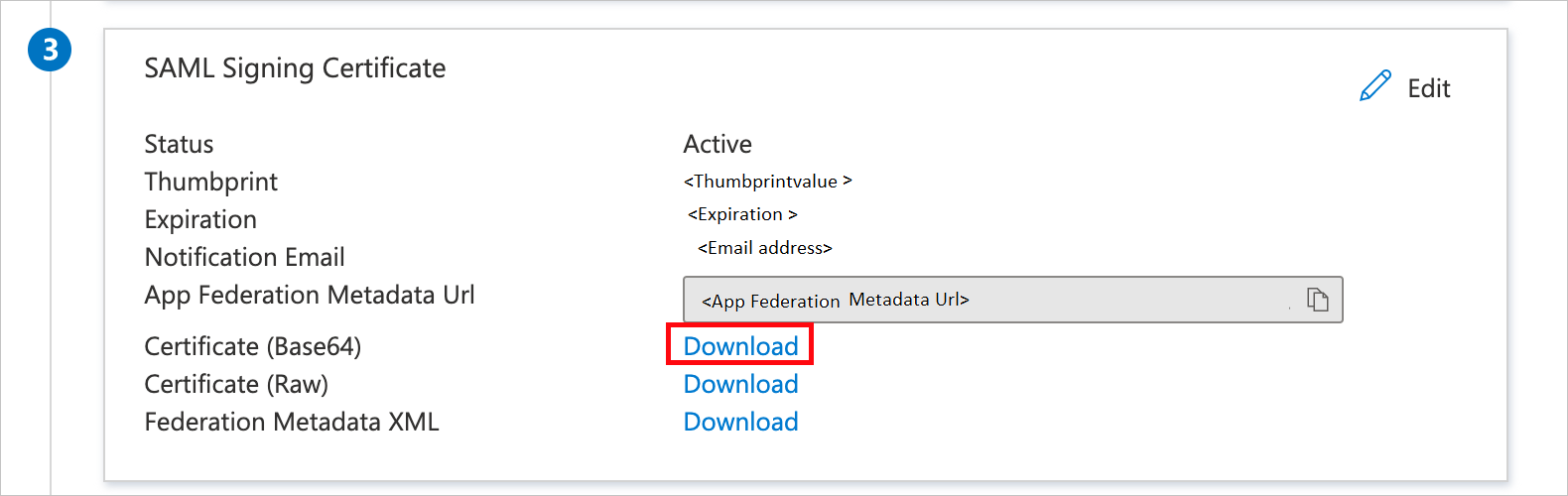

Az egyszeri bejelentkezés beállítása SAML-lel lapon, az SAML aláíró tanúsítvány szakaszában válassza a Tanúsítvány (Base64) melletti letöltési hivatkozást a tanúsítvány letöltéséhez és a számítógépre való mentéséhez:

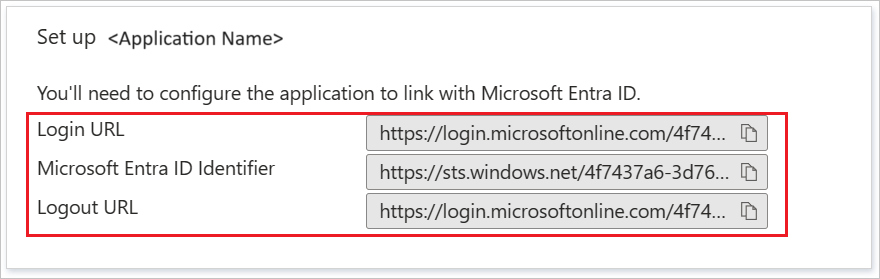

A FortiGate SSL VPN beállítása szakaszban másolja ki a megfelelő URL-címet vagy URL-címeket a követelmények alapján:

Microsoft Entra-tesztfelhasználó létrehozása

Ebben a szakaszban egy B.Simon nevű tesztfelhasználót fog létrehozni.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhasználói Rendszergazda istratorként.

- Tallózással keresse meg az Identitásfelhasználók>>minden felhasználót.

- Válassza az Új felhasználó>létrehozása lehetőséget a képernyő tetején.

- A Felhasználói tulajdonságok területen kövesse az alábbi lépéseket:

- A Megjelenítendő név mezőbe írja be a következőt

B.Simon: - A Felhasználónév mezőbe írja be a következőtusername@companydomain.extension: . For example,

B.Simon@contoso.com. - Jelölje be a Jelszó megjelenítése jelölőnégyzetet, majd írja be a Jelszó mezőben megjelenő értéket.

- Select Review + create.

- A Megjelenítendő név mezőbe írja be a következőt

- Select Create.

Hozzáférés biztosítása a tesztfelhasználóhoz

Ebben a szakaszban engedélyezi B.Simon számára az egyszeri bejelentkezés használatát azáltal, hogy hozzáférést ad a felhasználónak a FortiGate SSL VPN-hez.

- Keresse meg az Identity>Applications>Enterprise-alkalmazásokat.

- Az alkalmazások listájában válassza a FortiGate SSL VPN lehetőséget.

- Az alkalmazás áttekintési lapján, a Kezelés szakaszban válassza a Felhasználók és csoportok lehetőséget.

- Válassza a Felhasználó hozzáadása lehetőséget, majd válassza a Felhasználók és csoportok lehetőséget a Hozzárendelés hozzáadása párbeszédpanelen.

- A Felhasználók és csoportok párbeszédpanelen válassza a B.Simon lehetőséget a Felhasználók listában, majd kattintson a képernyő alján található Kiválasztás gombra.

- Ha bármilyen szerepkörértéket vár az SAML-állításban, a Szerepkör kiválasztása párbeszédpanelen válassza ki a felhasználónak megfelelő szerepkört a listából. Kattintson a képernyő alján található Kiválasztás gombra.

- A Hozzárendelés hozzáadása párbeszédpanelen válassza a Hozzárendelés lehetőséget.

Biztonsági csoport létrehozása a tesztfelhasználó számára

Ebben a szakaszban egy biztonsági csoportot fog létrehozni a tesztfelhasználó Microsoft Entra-azonosítójában. A FortiGate ezt a biztonsági csoportot fogja használni, hogy hozzáférést biztosítson a felhasználónak a VPN-en keresztül.

- A Microsoft Entra Felügyeleti központban keresse meg az Identitáscsoportok>>új csoportját.

- Az Új csoport tulajdonságai között hajtsa végre az alábbi lépéseket:

- A Csoporttípus listában válassza a Biztonság lehetőséget.

- A Csoportnév mezőbe írja be a FortiGateAccess nevet.

- A Csoport leírása mezőbe írja be a FortiGate VPN-hozzáférés engedélyezéséhez szükséges csoportot.

- Ha a Microsoft Entra-szerepkörök hozzárendelhetők a csoport (előzetes verzió) beállításaihoz, válassza a Nem lehetőséget.

- A Tagság típusa mezőben válassza a Hozzárendelt lehetőséget.

- A Tagok csoportban válassza a Nincs kijelölt tag lehetőséget.

- A Felhasználók és csoportok párbeszédpanelen válassza a Felhasználók listában a B.Simon lehetőséget, majd kattintson a képernyő alján található Kiválasztás gombra.

- Select Create.

- Miután visszatért a Microsoft Entra ID Csoportok szakaszába, keresse meg a FortiGate hozzáférési csoportot, és jegyezze fel az objektumazonosítót. Később szüksége lesz rá.

A FortiGate SSL VPN SSO konfigurálása

Töltse fel a Base64 SAML-tanúsítványt a FortiGate-berendezésbe

Miután elvégezte a FortiGate alkalmazás SAML-konfigurációját a bérlőben, letöltötte a Base64 kódolású SAML-tanúsítványt. Ezt a tanúsítványt fel kell töltenie a FortiGate-berendezésbe:

- Jelentkezzen be a FortiGate-berendezés felügyeleti portáljára.

- A bal oldali panelen válassza a Rendszer lehetőséget.

- A Rendszer területen válassza a Tanúsítványok lehetőséget.

- Válassza a Távoli tanúsítvány importálása>lehetőséget.

- Keresse meg a FortiGate alkalmazás üzembe helyezéséből letöltött tanúsítványt az Azure-bérlőben, jelölje ki, majd kattintson az OK gombra.

A tanúsítvány feltöltése után jegyezze fel a nevét a Rendszertanúsítványok távoli tanúsítványa> területen.> Alapértelmezés szerint REMOTE_Cert_N lesz a neve, ahol az N egész szám.

A FortiGate parancssori konfigurációjának befejezése

Bár a FortiOS 7.0 óta konfigurálhatja az egyszeri bejelentkezést a grafikus felhasználói felületről, a PARANCSSOR-konfigurációk az összes verzióra érvényesek, ezért itt láthatók.

A lépések végrehajtásához szüksége lesz a korábban rögzített értékekre:

| FortiGate SAML CLI-beállítás | Egyenértékű Azure-konfiguráció |

|---|---|

SP entitásazonosító (entity-id) |

Identifier (Entity ID) |

SP egyszeri bejelentkezési URL-cím (single-sign-on-url) |

Válasz URL-címe (Assertion Consumer Service URL) |

SP egyszeri kijelentkezés URL-címe (single-logout-url) |

Logout URL |

IdP-entitás azonosítója (idp-entity-id) |

Microsoft Entra-azonosító |

Egyéni azonosítójú egyszeri bejelentkezési URL-cím (idp-single-sign-on-url) |

Azure Bejelentkezési URL-cím |

IdP egyszeri kijelentkezés URL-címe (idp-single-logout-url) |

Azure-kijelentkezés URL-címe |

IdP-tanúsítvány (idp-cert) |

Base64 SAML-tanúsítvány neve (REMOTE_Cert_N) |

Felhasználónév attribútum (user-name) |

username |

Csoportnév attribútum (group-name) |

csoport |

Megjegyzés:

Az egyszerű SAML-konfiguráció alatti bejelentkezési URL-cím nem használatos a FortiGate-konfigurációkban. Az SP által kezdeményezett egyszeri bejelentkezés aktiválására szolgál, hogy átirányítsa a felhasználót az SSL VPN-portál oldalára.

Hozzon létre egy SSH-munkamenetet a FortiGate-berendezésen, és jelentkezzen be egy FortiGate Rendszergazda istrator-fiókkal.

Futtassa ezeket a parancsokat, és cserélje le a

<values>korábban gyűjtött adatokra:config user saml edit azure set cert <FortiGate VPN Server Certificate Name> set entity-id < Identifier (Entity ID)Entity ID> set single-sign-on-url < Reply URL Reply URL> set single-logout-url <Logout URL> set idp-entity-id <Azure AD Identifier> set idp-single-sign-on-url <Azure Login URL> set idp-single-logout-url <Azure Logout URL> set idp-cert <Base64 SAML Certificate Name> set user-name username set group-name group next end

A FortiGate konfigurálása csoportegyeztetéshez

Ebben a szakaszban konfigurálja a FortiGate-et a tesztfelhasználót tartalmazó biztonsági csoport objektumazonosítójának felismerésére. Ez a konfiguráció lehetővé teszi a FortiGate számára, hogy a csoporttagság alapján hozzon hozzáférési döntéseket.

A lépések elvégzéséhez szüksége lesz az oktatóanyag korábbi részében létrehozott FortiGateAccess biztonsági csoport objektumazonosítójára.

Hozzon létre egy SSH-munkamenetet a FortiGate-berendezésen, és jelentkezzen be egy FortiGate Rendszergazda istrator-fiókkal.

Futtassa a következő parancsokat:

config user group edit FortiGateAccess set member azure config match edit 1 set server-name azure set group-name <Object Id> next end next end

FortiGate VPN-portálok és tűzfalszabályzat létrehozása

Ebben a szakaszban konfigurál egy FortiGate VPN-portálokat és tűzfalszabályzatot, amely hozzáférést biztosít az oktatóanyag korábbi részében létrehozott FortiGateAccess biztonsági csoporthoz.

Útmutatásért tekintse meg az SAML SSO-bejelentkezés ssl VPN-hez való konfigurálását a Microsoft Entra ID-val, amely SAML-azonosítóként működik.

Egyszeri bejelentkezés tesztelése

Ebben a szakaszban az alábbi beállításokkal tesztelheti a Microsoft Entra egyszeri bejelentkezési konfigurációját.

Az Azure SSO konfigurálásának 5. lépésében ,*Az egyszeri bejelentkezés tesztelése az alkalmazással, kattintson a Tesztelés gombra. Ez átirányítja a FortiGate VPN bejelentkezési URL-címére, ahol elindíthatja a bejelentkezési folyamatot.

Nyissa meg közvetlenül a FortiGate VPN bejelentkezési URL-címét, és indítsa el onnan a bejelentkezési folyamatot.

Használhatja a Microsoft Saját alkalmazások. Amikor a Saját alkalmazások FortiGate VPN csempéjére kattint, a rendszer átirányítja a FortiGate VPN bejelentkezési URL-címére. A Saját alkalmazások további információ: Bevezetés a Saját alkalmazások.

További lépések

A FortiGate VPN konfigurálása után kényszerítheti a munkamenet-vezérlést, amely valós időben védi a szervezet bizalmas adatainak kiszivárgását és beszivárgását. A munkamenet-vezérlés a feltételes hozzáféréstől terjed ki. Megtudhatja, hogyan kényszerítheti a munkamenet-vezérlést az Felhőhöz készült Microsoft Defender Apps használatával.