Privát Application Gateway üzembe helyezése (előzetes verzió)

Bevezetés

Az Application Gateway v2 termékváltozatai és bizonyos mértékig az 1. verzióhoz nyilvános IP-címzés szükséges a szolgáltatás felügyeletének engedélyezéséhez. Ez a követelmény számos korlátozást vezetett be a hálózati biztonsági csoportok és útvonaltáblák részletes vezérlőinek használatára. Konkrétan a következő kihívásokat figyeltük meg:

- Minden Application Gateway v2-példánynak tartalmaznia kell nyilvános előtérbeli IP-konfigurációt a Gateway Manager szolgáltatáscímkéjével való kommunikáció engedélyezéséhez.

- A hálózati biztonsági csoport társításához szabályok szükségesek a GatewayManager bejövő és kimenő internet-hozzáférésének engedélyezéséhez.

- Ha egy alapértelmezett útvonalat (0.0.0.0/0) vezet be, amely az internettől eltérő helyre irányítja a forgalmat, az átjáró metrikái, monitorozása és frissítései sikertelen állapotot eredményeznek.

Az Application Gateway v2 mostantól képes kezelni ezeket az elemeket, hogy tovább szüntesse meg az adatkiszivárgás kockázatát, és szabályozza a virtuális hálózaton belüli kommunikáció bizalmassági adatait. Ezek a módosítások a következő képességeket tartalmazzák:

- Privát IP-cím csak előtérbeli IP-konfiguráció

- Nincs szükség nyilvános IP-címerőforrásra

- A GatewayManager szolgáltatáscímkéről a hálózati biztonsági csoporton keresztüli bejövő forgalom megszüntetése

- Az összes kimenő hálózati biztonsági csoport (NSG) megtagadási szabályának definiálása az internetre irányuló kimenő forgalom korlátozásához

- Az alapértelmezett internetes útvonal felülbírálása (0.0.0.0/0)

- DNS-feloldás meghatározott feloldókon keresztül a virtuális hálózaton További információ, beleértve a privát kapcsolatú privát DNS-zónákat is.

Ezek a funkciók egymástól függetlenül konfigurálhatók. Egy nyilvános IP-cím például lehetővé teszi az internetről bejövő forgalmat, és a hálózati biztonsági csoport konfigurációjában megadhatja az összes kimenő forgalom megtagadására vonatkozó szabályt az adatkiszivárgás megakadályozása érdekében.

Előkészítés nyilvános előzetes verzióra

A privát IP-címelőtér konfigurációjának új vezérlői, az NSG-szabályok vezérlése és az útvonaltáblák vezérlése jelenleg nyilvános előzetes verzióban érhető el. A nyilvános előzetes verzióhoz való csatlakozáshoz az Azure Portal, a PowerShell, a CLI vagy a REST API használatával engedélyezheti a felhasználói élményt.

Amikor csatlakozik az előzetes verzióhoz, az összes új Application Gateways-kiépítés lehetővé teszi az NSG, az útvonaltábla vagy a magánhálózati IP-konfigurációs funkciók bármilyen kombinációjának definiálását. Ha le szeretné tiltani az új funkciót, és vissza szeretne térni az Application Gateway jelenlegi általánosan elérhető funkciójához, ezt az előzetes verzió regisztrációjának megszüntetésével teheti meg.

További információ az előzetes verziójú funkciókról: Előzetes verziójú funkciók beállítása az Azure-előfizetésben

Regisztráció az előzetes verzióra

Az alábbi lépésekkel regisztrálhat a továbbfejlesztett Application Gateway hálózati vezérlők nyilvános előzetes verziójára az Azure Portalon keresztül:

Jelentkezzen be az Azure Portalra.

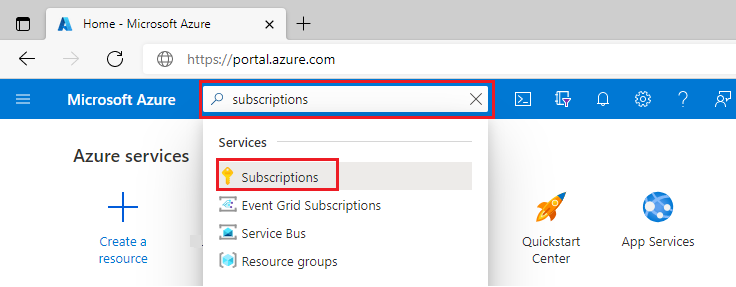

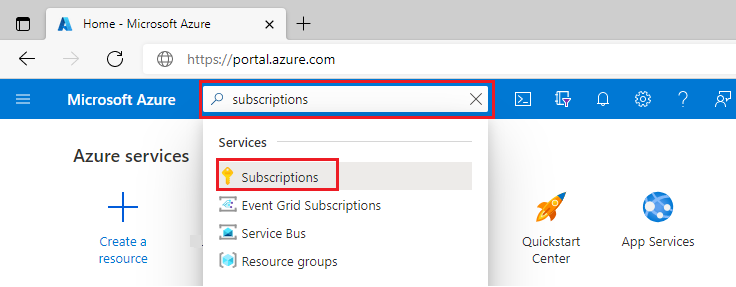

A keresőmezőbe írja be az előfizetéseket, és válassza az Előfizetések lehetőséget.

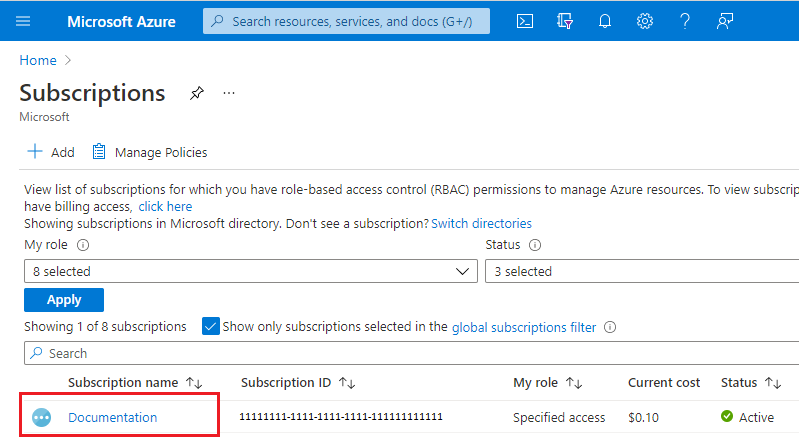

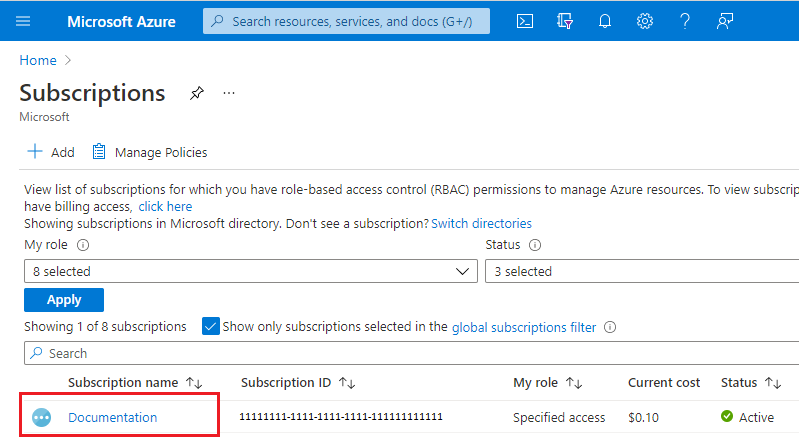

Válassza ki az előfizetés nevének hivatkozását.

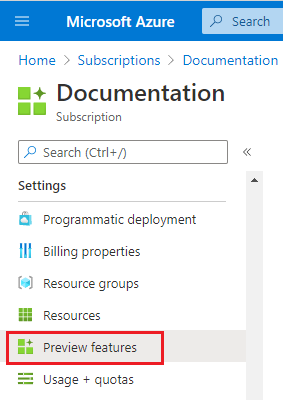

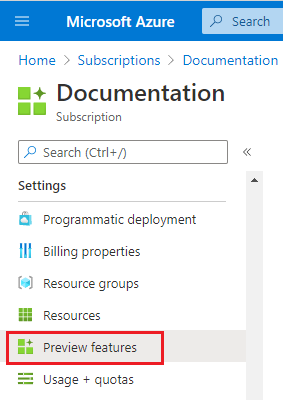

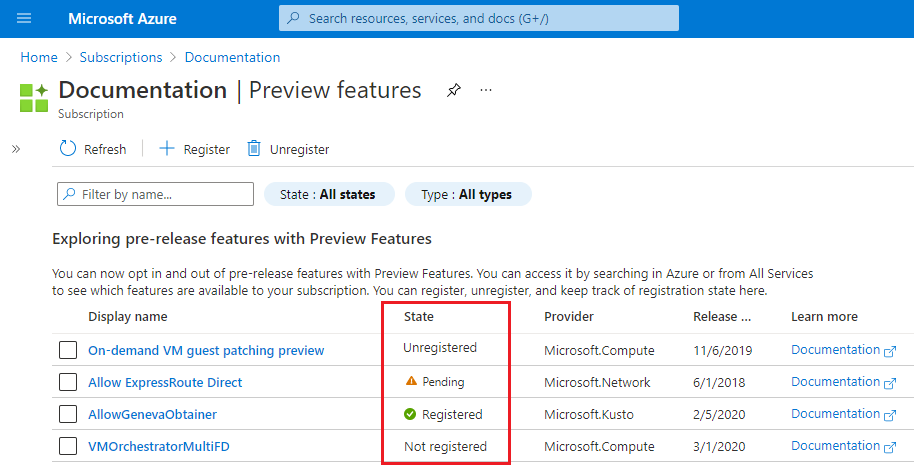

A bal oldali menüben Gépház alatt válassza az Előzetes verziójú funkciók lehetőséget.

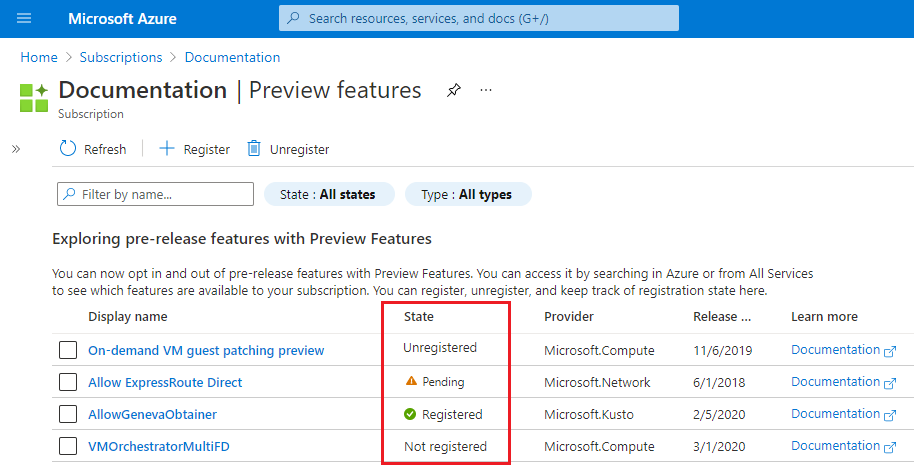

Megjelenik az elérhető előzetes verziójú funkciók listája és az aktuális regisztrációs állapot.

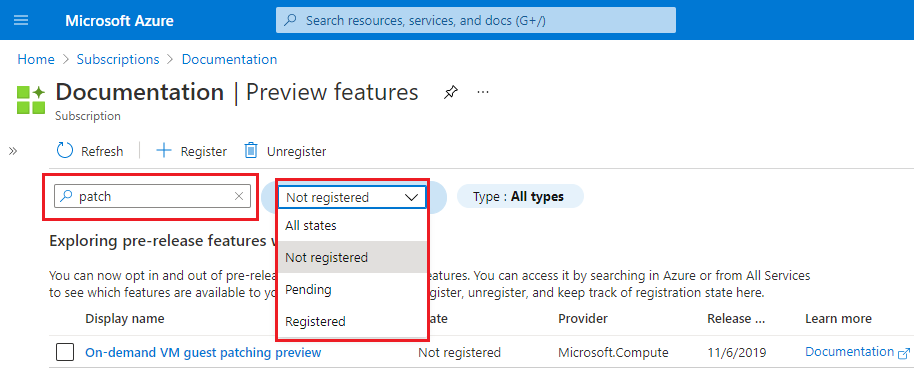

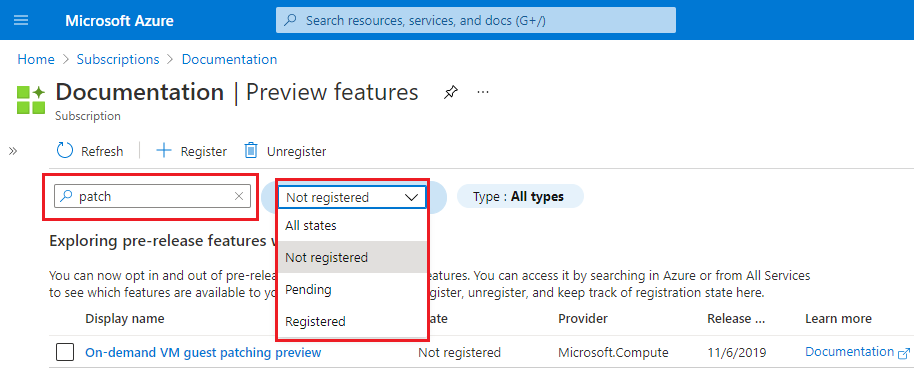

Az Előzetes verziójú szolgáltatások típusától az EnableApplicationGatewayNetworkIsolation szűrőmezőbe, jelölje be a funkciót, és kattintson a Regisztráció gombra.

Feljegyzés

A szolgáltatásregisztráció akár 30 percet is igénybe vehet, amíg a regisztrációról a regisztrált állapotra vált.

További információ az előzetes verziójú funkciókról: Előzetes verziójú funkciók beállítása az Azure-előfizetésben

Regisztráció törlése az előzetes verzióból

Ha le szeretné tiltani a továbbfejlesztett Application Gateway hálózati vezérlők nyilvános előzetes verzióját a Portálon keresztül, kövesse az alábbi lépéseket:

Jelentkezzen be az Azure Portalra.

A keresőmezőbe írja be az előfizetéseket, és válassza az Előfizetések lehetőséget.

Válassza ki az előfizetés nevének hivatkozását.

A bal oldali menüben Gépház alatt válassza az Előzetes verziójú funkciók lehetőséget.

Megjelenik az elérhető előzetes verziójú funkciók listája és az aktuális regisztrációs állapot.

Az Előzetes verziójú szolgáltatások típusától az EnableApplicationGatewayNetworkIsolation szűrőmezőbe, jelölje be a funkciót, és kattintson a Regisztráció törlése gombra.

Régiók és rendelkezésre állás

A Privát application Gateway előzetes verziója minden olyan nyilvános felhőrégió számára elérhető, ahol az Application Gateway v2 termékváltozata támogatott.

Hálózati vezérlők konfigurálása

A nyilvános előzetes verzióba való regisztráció után az NSG, az útvonaltábla és a magánhálózati IP-cím előtér-konfigurációja bármilyen módszerrel elvégezhető. Például: REST API, ARM-sablon, Bicep-üzembe helyezés, Terraform, PowerShell, PARANCSSOR vagy Portál. Ezzel a nyilvános előzetes verzióval nem vezettek be API- vagy parancsmódosításokat.

Erőforrás-módosítások

Az átjáró kiépítése után a rendszer automatikusan hozzárendel egy erőforráscímkét az EnhancedNetworkControl nevével és az Igaz értékkel. Lásd a következő példát:

Az erőforráscímke kozmetikum, és annak ellenőrzésére szolgál, hogy az átjáró ki lett-e építve a csak privát átjáró funkcióinak bármilyen kombinációjának konfigurálásához szükséges képességekkel. A címke vagy érték módosítása vagy törlése nem változtatja meg az átjáró funkcionális működését.

Tipp.

Az EnhancedNetworkControl címke akkor lehet hasznos, ha a meglévő Application Gatewayek a funkció engedélyezése előtt lettek üzembe helyezve az előfizetésben, és meg szeretné különböztetni, hogy melyik átjáró használhatja az új funkciókat.

Application Gateway-alhálózat

Az Application Gateway-alhálózat a virtuális hálózaton belüli alhálózat, ahol az Application Gateway-erőforrások üzembe lesznek helyezve. A frontend privát IP-konfigurációban fontos, hogy ez az alhálózat privát módon elérhesse azokat az erőforrásokat, amelyek csatlakozni szeretnének a közzétett alkalmazáshoz vagy webhelyhez.

Kimenő internetkapcsolat

Azok az Application Gateway-környezetek, amelyek csak privát előtéri IP-konfigurációt tartalmaznak (nem rendelkeznek nyilvános IP-címelőtér-konfigurációval), nem tudják kibocsátani az internetre irányuló forgalmat. Ez a konfiguráció hatással van a háttérbeli célokkal való kommunikációra, amelyek nyilvánosan elérhetők az interneten keresztül.

Az Application Gatewayről az internetre irányuló háttérbeli cél felé irányuló kimenő kapcsolat engedélyezéséhez használhatja a virtuális hálózati NAT-t , vagy továbbíthatja a forgalmat egy olyan virtuális berendezésre, amely rendelkezik internet-hozzáféréssel.

A virtuális hálózati NAT szabályozza, hogy milyen IP-címet vagy előtagot kell használni, valamint konfigurálható tétlenségi időtúllépést. Konfiguráláshoz hozzon létre egy új NAT-átjárót nyilvános IP-címmel vagy nyilvános előtaggal, és társítsa azt az Application Gatewayt tartalmazó alhálózattal.

Ha virtuális berendezésre van szükség az internetes kimenő forgalomhoz, tekintse meg a dokumentum útvonaltáblázat-vezérlő szakaszát.

Gyakori forgatókönyvek, amikor nyilvános IP-használatra van szükség:

- Kommunikáció a Key Vaulttal privát végpontok vagy szolgáltatásvégpontok használata nélkül

- Nincs szükség kimenő kommunikációra az Application Gatewaybe közvetlenül feltöltött PFX-fájlok esetében

- Kommunikáció háttérbeli célokkal az interneten keresztül

- Kommunikáció az internetre irányuló CRL- vagy OCSP-végpontokkal

Hálózati biztonsági csoport vezérlése

Az Application Gateway-alhálózathoz társított hálózati biztonsági csoportok már nem igényelnek bejövő szabályokat a GatewayManagerhez, és nem igényelnek kimenő internet-hozzáférést. Az egyetlen kötelező szabály az AzureLoadBalancerből érkező bejövő forgalom engedélyezése annak biztosítása érdekében, hogy az állapotadat-mintavételek elérjék az átjárót.

Az alábbi konfiguráció a bejövő szabályok legkorlátozóbb készletét szemlélteti, amely az összes forgalmat megtagadja, csak az Azure-állapotmintákat. A definiált szabályok mellett explicit szabályok is definiálva vannak, amelyek lehetővé teszik az ügyfélforgalom számára az átjáró figyelőjének elérését.

Feljegyzés

Az Application Gateway egy riasztást jelenít meg, amely arra kéri, hogy a LoadBalanceRule engedélyezése meg legyen adva, ha egy DenyAll-szabály véletlenül korlátozza az állapotmintákhoz való hozzáférést.

Példaforgatókönyv

Ez a példa végigvezeti egy NSG létrehozását az Azure Portalon az alábbi szabályokkal:

- Bejövő forgalom engedélyezése a 80-os és 8080-os portra az Application Gateway felé az internetről érkező ügyfélkérésekből

- Az összes többi bejövő forgalom megtagadása

- Kimenő forgalom engedélyezése egy másik virtuális hálózaton lévő háttérbeli cél felé

- Internetes háttérbeli cél felé irányuló kimenő forgalom engedélyezése

- Az összes többi kimenő forgalom megtagadása

Először hozzon létre egy hálózati biztonsági csoportot. Ez a biztonsági csoport tartalmazza a bejövő és kimenő szabályokat.

Bejövő szabályok

A biztonsági csoportban már három bejövő alapértelmezett szabály van kiépítve. Lásd a következő példát:

Ezután hozza létre a következő négy új bejövő biztonsági szabályt:

- Bejövő port engedélyezése 80- tcp- és internetről (bármely)

- A 8080-ás tcp-alapú bejövő port engedélyezése az internetről (bármely)

- Bejövő forgalom engedélyezése az AzureLoadBalancerből

- Bejövő forgalom megtagadása

A szabályok létrehozása:

- Bejövő biztonsági szabályok kiválasztása

- Válassza a Hozzáadás lehetőséget

- Adja meg az egyes szabályok következő adatait a Bejövő biztonsági szabály hozzáadása panelen.

- Amikor megadta az adatokat, válassza a Hozzáadás lehetőséget a szabály létrehozásához.

- Az egyes szabályok létrehozása egy kis időt vesz igénybe.

| Szabály # | Forrás | Forrás szolgáltatáscímke | Forrásporttartományok | Cél | Szolgáltatás | Dest porttartományok | Protokoll | Művelet | Prioritás | Név |

|---|---|---|---|---|---|---|---|---|---|---|

| 0 | Bármelyik | * | Bármelyik | HTTP | 80 | TCP | Engedélyezés | 1028 | AllowWeb | |

| 2 | Bármelyik | * | Bármelyik | Egyéni | 8080 | TCP | Engedélyezés | 1029 | AllowWeb8080 | |

| 3 | Szolgáltatáscímke | AzureLoadBalancer | * | Bármely | Egyéni | * | Bármely | Engedélyezés | 1045 | AllowLB |

| 4 | Bármelyik | * | Bármelyik | Egyéni | * | Bármelyik | Megtagadás | 4095 | DenyAllInbound |

A Frissítés lehetőséget választva áttekintheti az összes szabályt a kiépítés befejezésekor.

Kimenő szabályok

A 65000, 65001 és 65500 prioritású három alapértelmezett kimenő szabály már ki van építve.

Hozza létre a következő három új kimenő biztonsági szabályt:

- A TCP 443 engedélyezése a 10.10.4.0/24-től a 20.62.8.49-ös háttérbeli célhoz

- TCP 80 engedélyezése a 10.10.4.0/24 forrásból a 10.13.0.4-ös célhelyre

- DenyAll forgalmi szabály

Ezek a szabályok 400, 401 és 4096 prioritást kapnak.

Feljegyzés

- A 10.10.4.0/24 az Application Gateway alhálózati címtere.

- A 10.13.0.4 egy virtuális gép egy társhálózatban.

- A 20.63.8.49 egy háttérbeli cél virtuális gép.

A szabályok létrehozása:

- Kimenő biztonsági szabályok kiválasztása

- Válassza a Hozzáadás lehetőséget

- Minden szabályhoz adja meg a következő adatokat a Kimenő biztonsági szabály hozzáadása panelen.

- Amikor megadta az adatokat, válassza a Hozzáadás lehetőséget a szabály létrehozásához.

- Az egyes szabályok létrehozása egy kis időt vesz igénybe.

| Szabály # | Forrás | Forrás IP-címek/CIDR-tartományok | Forrásporttartományok | Cél | Cél IP-címek/CIDR-tartományok | Szolgáltatás | Dest porttartományok | Protokoll | Művelet | Prioritás | Név |

|---|---|---|---|---|---|---|---|---|---|---|---|

| 0 | IP-címek | 10.10.4.0/24 | * | IP-címek | 20.63.8.49 | HTTPS | 443 | TCP | Engedélyezés | 400 | AllowToBackendTarget |

| 2 | IP-címek | 10.10.4.0/24 | * | IP-címek | 10.13.0.4 | HTTP | 80 | TCP | Engedélyezés | 401 | AllowToPeeredVnetVM |

| 3 | Bármelyik | * | Bármelyik | Egyéni | * | Bármelyik | Megtagadás | 4096 | DenyAll |

A Frissítés lehetőséget választva áttekintheti az összes szabályt a kiépítés befejezésekor.

NSG társítása az alhálózathoz

Az utolsó lépés a hálózati biztonsági csoport társítása az Application Gatewayt tartalmazó alhálózathoz .

Eredmény:

Fontos

Legyen óvatos, amikor DenyAll-szabályokat határoz meg, mivel előfordulhat, hogy véletlenül megtagadja az olyan ügyfelek bejövő forgalmát, amelyekhez engedélyezni szeretné a hozzáférést. Előfordulhat, hogy véletlenül megtagadja a háttérbeli cél felé irányuló kimenő forgalmat, ami miatt a háttérrendszer állapota meghiúsul, és 5XX válaszokat eredményez.

Útvonaltábla-vezérlő

Az Application Gateway jelenlegi ajánlatában az útvonaltáblák társítása a 0.0.0.0/0/0-ként definiált szabállyal (vagy szabály létrehozásával) egy következő ugrással, mivel a virtuális berendezés nem támogatott az Application Gateway megfelelő felügyeletének biztosítása érdekében.

A nyilvános előzetes verziójú funkció regisztrálása után a virtuális berendezés felé történő forgalom továbbítása mostantól lehetséges egy olyan útvonaltábla-szabály definíciójával, amely a 0.0.0.0/0-t definiálja egy következő ugrással a Virtuális berendezésre.

A 0.0.0.0/0 útvonal kényszerített bújtatása vagy a BGP-hirdetésen keresztüli tanulás nem befolyásolja az Application Gateway állapotát, és a forgalom szempontjából is tiszteletben tartja. Ez a forgatókönyv alkalmazható VPN, ExpressRoute, Route Server vagy Virtual WAN használata esetén.

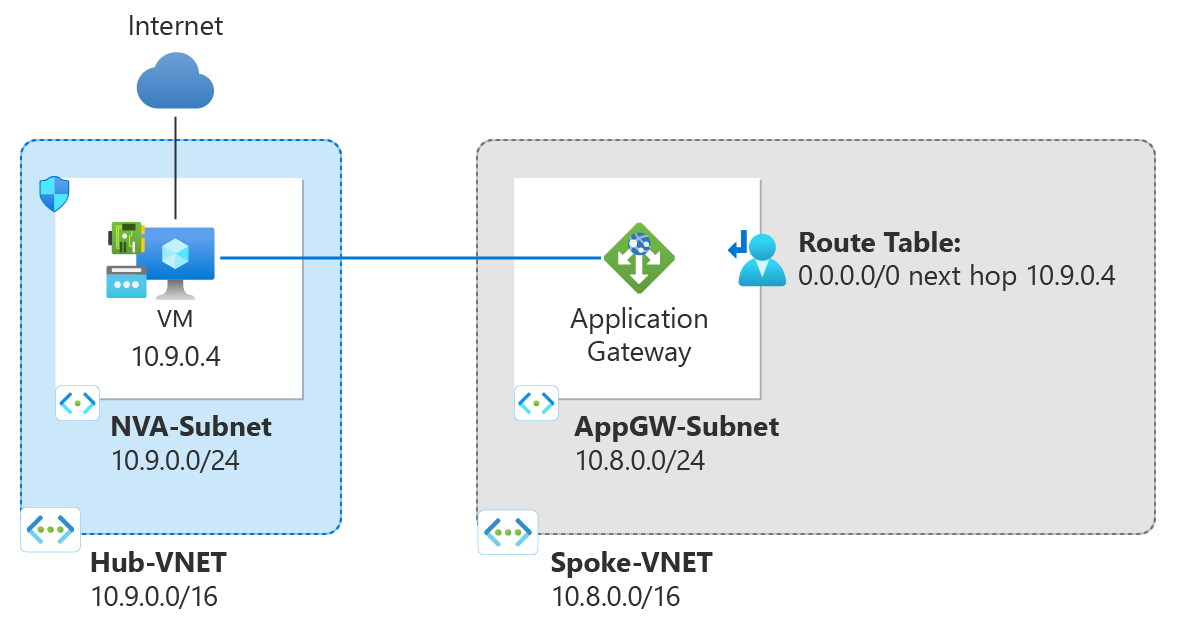

Példaforgatókönyv

Az alábbi példában létrehozunk egy útvonaltáblát, és társítjuk az Application Gateway alhálózatához annak biztosítása érdekében, hogy az alhálózatból érkező kimenő internet-hozzáférés egy virtuális berendezésből álljon ki. Magas szinten az alábbi kialakítást foglalja össze az 1. ábrán:

- Az Application Gateway küllős virtuális hálózaton van

- A központi hálózatban van egy hálózati virtuális berendezés (virtuális gép)

- A virtuális berendezésre alapértelmezett útvonallal (0.0.0.0/0) rendelkező útvonaltábla az Application Gateway alhálózatához van társítva

1. ábra: Internet-hozzáférési kimenő forgalom virtuális berendezésen keresztül

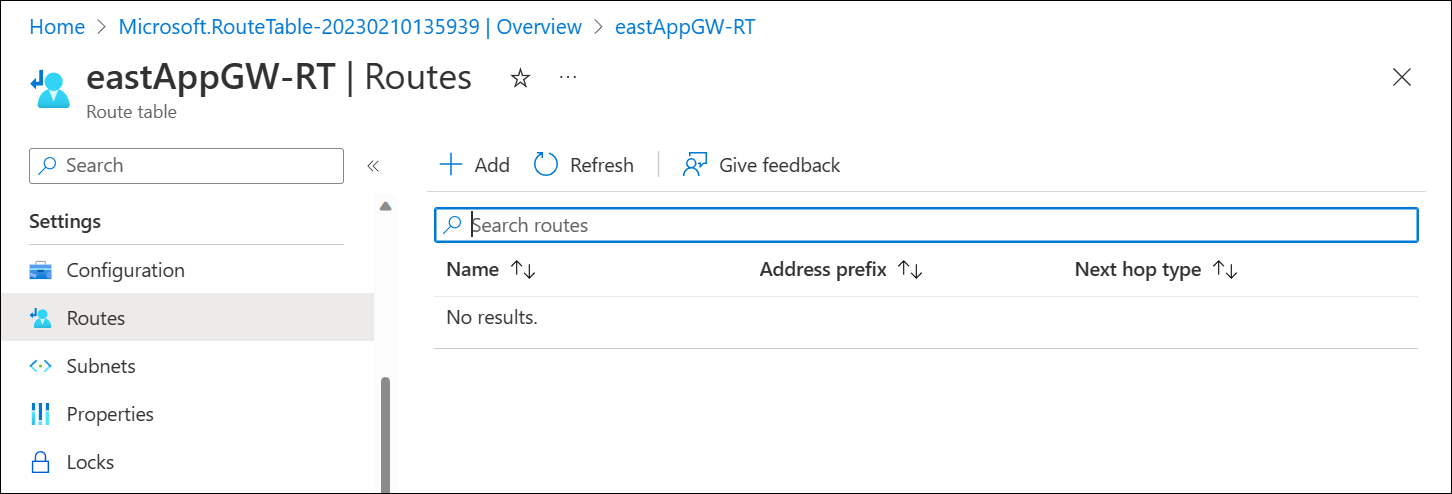

Útvonaltábla létrehozása és társítása az Application Gateway alhálózatához:

- Útvonaltábla létrehozása:

- Válassza az Útvonalak lehetőséget, és hozza létre a következő ugrási szabályt a 0.0.0.0/0 verzióhoz, és konfigurálja a célhelyet a virtuális gép IP-címének:

- Válassza ki az Alhálózatokat , és társítsa az útvonaltáblát az Application Gateway alhálózatához:

- Ellenőrizze, hogy a forgalom áthalad-e a virtuális berendezésen.

Korlátozások / Ismert problémák

A nyilvános előzetes verzióban a következő korlátozások ismertek.

Privát kapcsolat konfigurálása (előzetes verzió)

A privát végpontokon keresztül az Application Gateway felé irányuló forgalom bújtatásának privát kapcsolat konfigurációs támogatása nem támogatott csak privát átjáróval.

Privát IP-cím előtérbeli konfigurációja csak AGIC-vel

Az AGIC 1.7-et csak a privát előtérbeli IP-címek támogatásának bevezetéséhez kell használni.

Privát végpont csatlakoztatása globális virtuális hálózatok közötti társviszony-létesítéssel

Ha az Application Gateway háttérbeli cél- vagy kulcstartó-hivatkozással rendelkezik egy olyan virtuális hálózaton található privát végpontra, amely globális virtuális hálózatok közötti társviszony-létesítéssel érhető el, a forgalom megszakad, ami nem megfelelő állapotot eredményez.

Network Watcher-integráció

Csatlakozás ion hibaelhárítás és az NSG-diagnosztika hibát ad vissza az ellenőrzési és diagnosztikai tesztek futtatásakor.

A továbbfejlesztett hálózatvezérlés engedélyezése előtt létrehozott, egyidejűen létrehozott v2-alkalmazásátjárók

Ha egy alhálózat olyan Application Gateway v2-alapú üzemelő példányokat oszt meg, amelyeket a továbbfejlesztett hálózatvezérlési funkció engedélyezése előtt és után hoztak létre, a Hálózati biztonsági csoport (NSG) és az Útvonaltábla funkció az átjáró korábbi üzembe helyezésére korlátozódik. Az új funkciók engedélyezése előtt kiépített alkalmazásátjárókat vagy újra kell létrehozni, vagy az újonnan létrehozott átjáróknak egy másik alhálózatot kell használniuk a fokozott hálózati biztonsági csoport- és útvonaltábla-funkciók engedélyezéséhez.

- Ha az új funkció engedélyezése előtt üzembe helyezett átjáró létezik az alhálózatban, olyan hibák fordulhatnak elő, mint például:

For routes associated to subnet containing Application Gateway V2, please ensure '0.0.0.0/0' uses Next Hop Type as 'Internet'útvonaltábla-bejegyzések hozzáadásakor. - Amikor hálózati biztonsági csoportszabályokat ad hozzá az alhálózathoz, a következőt láthatja:

Failed to create security rule 'DenyAnyCustomAnyOutbound'. Error: Network security group \<NSG-name\> blocks outgoing Internet traffic on subnet \<AppGWSubnetId\>, associated with Application Gateway \<AppGWResourceId\>. This isn't permitted for Application Gateways that have fast update enabled or have V2 Sku.

Ismeretlen háttérállapot

Ha a háttérrendszer állapota ismeretlen, a következő hibaüzenet jelenhet meg:

- A háttérrendszer állapota nem kérhető le. Ez akkor fordul elő, ha egy NSG/UDR/Firewall az Application Gateway alhálózatán blokkolja a forgalmat a 65503-65534-es porton, ha van v1 termékváltozat, és a 65200-65535-ös porton, ha v2 termékváltozat van, vagy ha a háttérkészletben konfigurált teljes tartománynév nem oldható fel IP-címmel. További információkért látogasson el - https://aka.ms/UnknownBackendHealth.

Ez a hiba figyelmen kívül hagyható, és egy későbbi kiadásban lesz tisztázva.

Következő lépések

- További ajánlott biztonsági eljárásokért tekintse meg az Application Gateway Azure biztonsági alapkonfigurációjában leírtakat.