Biztonság az Azure-hoz készült Microsoft felhőadaptálási keretrendszer

Ahogyan a felhőbevezetés is egy folyamat, a felhőbiztonság a növekményes fejlődés és az érettség folyamatos folyamata, nem pedig statikus cél.

Biztonsági végpont állapotának megálmodott állapota

Úti cél nélkül az utazás csak tévelygés. Ez a megközelítés végül a felvilágosodáshoz vezethet, de az üzleti célok és megkötések gyakran a célkitűzésekre és a fő eredményekre összpontosítanak.

A Biztonságos módszertan egy elképzelést nyújt a teljes végállapotról, amely végigvezeti a biztonsági program időbeli javulásán. Az alábbi vizualizáció azokat a fő módszereket térképi le, amelyekkel a biztonság integrálható egy nagyobb szervezettel, és bemutatja a biztonság szemléleteit.

A felhőadaptálási keretrendszer végigvezeti ezt a biztonsági folyamatot azáltal, hogy egyértelművé teszi a folyamatokat, az ajánlott eljárásokat, a modelleket és a tapasztalatokat. Ez az útmutató a valós ügyfelek tanulságaion és valós tapasztalatain, a Microsoft biztonsági folyamatán alapul, és olyan szervezetekkel dolgozik együtt, mint az NIST, a Nyílt csoport és a Center for Internet Security (CIS).

Az alábbi videó bemutatja, hogyan segíti a biztonságos módszertan a biztonsági fejlesztéseket az idő múlásával.

Leképezés fogalmakhoz, keretrendszerekhez és szabványokhoz

A biztonság egy önálló szervezeti szemlélet, és olyan attribútum, amely más diszciplínákon integrált vagy felülírt. Nehéz pontosan meghatározni és részletesen leképíteni. A biztonsági iparág különböző keretrendszereket használ a kockázatok kezeléséhez, rögzítéséhez és a vezérlők megtervezéséhez. A CAF Biztonságos módszertan szemléletei a következő módokon kapcsolódnak más biztonsági fogalmakhoz és útmutatáshoz:

Teljes felügyelet: A Microsoft úgy véli, hogy minden biztonsági szemléletnek követnie kell a Teljes felügyelet alapelveket, amelyek a jogsértést feltételezik, explicit módon ellenőrzik és a legkevésbé jogosultsági hozzáférést használják. Ezek az alapelvek minden megbízható biztonsági stratégiát alátámasztanak, és az üzleti engedélyezési célokkal kell kiegyensúlyozottnak lenniük . A Teljes felügyelet első és legláthatóbb része a hozzáférés-vezérlés, ezért a hozzáférés-vezérlés biztonsági szemléletének leírása kiemeli.

A Megnyitás csoport: Ezek a biztonsági szemléletek szorosan igazodnak a The Open Group által közzétett, a Microsoft által aktívan részt vevő nyílt csoport által közzétett alapvető alapelvek Teljes felügyelet összetevőihez. Fontos kivétel, hogy a Microsoft emelte az innováció biztonságának szemléletét, így a DevSecOps egy legfelső szintű elem, mivel ez a szemlélet sok szervezet számára új, fontos és átalakító.

NIST kiberbiztonsági keretrendszer: Az NIST kiberbiztonsági keretrendszert használó szervezetek számára kiemeltük a félkövér szöveget, ahol a keretrendszer a legszorosabban leképezhető. A modern hozzáférés-vezérlés és a DevSecOps széles körben megfelel a keretrendszer teljes spektrumának, így ezeket az elemeket nem külön-külön kell feljegyezni.

Leképezés szerepkörökre és felelősségekre

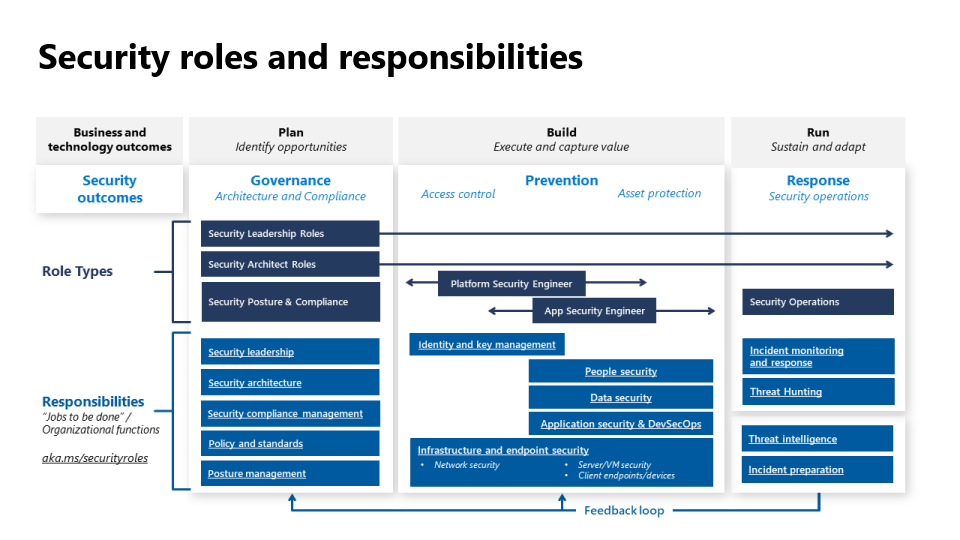

Az alábbi ábra egy biztonsági programban szereplő szerepköröket és felelősségeket foglalja össze.

További információ: Felhőbiztonsági függvények.

Biztonsági átalakítás

Amikor a szervezetek bevezetik a felhőt, gyorsan rájönnek, hogy a statikus biztonsági folyamatok nem tudják lépést tartani a felhőplatformok változásával, a fenyegetési környezettel és a biztonsági technológiák fejlődésével. A biztonságnak folyamatosan fejlődő megközelítésre kell váltania, hogy megfeleljen ennek a változásnak. Átalakítja a szervezeti kultúrát és a napi folyamatokat a szervezetben.

Ez a módszertan a biztonság üzleti folyamatokkal és biztonsági műszaki szemléletekkel való integrálását irányítja. Ezek a folyamatok és szemléletek értelmes és fenntartható fejlődést tesznek lehetővé a biztonsági úton a szervezeti kockázatok csökkentése érdekében. Kevés szervezet tudja egyszerre tökéletessé tenni ezeket a gyakorlatokat, de minden szervezetnek folyamatosan ki kell fejlődnie minden folyamatnak és szemléletnek.

Illesztőprogramok módosítása

A biztonsági szervezetek egyszerre kétféle jelentős átalakítást tapasztalnak.

- Biztonság üzleti kockázatként: A biztonságot az üzleti kockázatkezelés birodelmébe irányították egy tisztán technikai minőségorientált szemléletből. A biztonságot hajtó kettős erők a következők:

- Digitális átalakítás: A digitális lábnyom növekedése folyamatosan növeli a szervezet potenciális támadási felületét.

- Veszélyforrás-környezet: A támadási mennyiség és a kifinomultság növekedése, amelyet egy ipari támadási gazdaság táplál, speciális készségekkel és a támadási eszközök és technikák folyamatos áruba való betanításával.

- Platformmódosítás: A biztonság a felhőre vonatkozó technikai platformváltással van elbúcsúzva. Ez az eltolódás a gyárak skáláján van, amely a saját elektromos generátoraik futtatásától az elektromos hálózatba való csatlakoztatásig terjed. Bár a biztonsági csapatok gyakran rendelkeznek a megfelelő alapkészségekkel, szinte minden olyan folyamat és technológia változásai túlterhelik őket, amelyeket minden nap használnak.

- Az elvárások eltolódása: Az elmúlt évtizedben a digitális innováció újradefiniálta a teljes iparágat. Az üzleti agilitás, különösen a digitális átalakulással kapcsolatos agilitás gyorsan feloldhatja a vállalatot piacvezetőként. A fogyasztói bizalom elvesztése hasonló hatással lehet a vállalkozásra. Egykor a biztonság számára elfogadható volt a "nem" betűvel kezdeni a projektek blokkolását és a szervezet védelmét. A digitális átalakítás sürgősségének most úgy kell módosítania az előjegyzési modellt, hogy "beszéljünk arról, hogyan lehet biztonságban maradni, miközben azt tesszük, ami a fontosság megőrzéséhez szükséges".

Útmutató tartós átalakításhoz

Ahhoz, hogy az üzleti és technikai csapatok hogyan tekintik meg a biztonságot, a biztonságnak a prioritásokhoz, folyamatokhoz és kockázati keretrendszerhez kell igazítania. A sikert hajtó fő területek a következők:

- Kultúra: A biztonság kultúrájának az üzleti küldetés biztonságos teljesítésére kell összpontosítania, nem pedig akadályozva azt. A biztonságnak a szervezet kultúrájának normalizált részévé kell válnia. Az internet, ahol a vállalkozás működik, nyitva van, és lehetővé teszi a támadók számára, hogy bármikor megkíséreljenek támadásokat. Ez a kulturális változás továbbfejlesztett folyamatokat, partnerségeket és folyamatos vezetői támogatást igényel minden szinten a változás közléséhez, a viselkedés modellezéséhez és az eltolódás megerősítéséhez.

- Kockázati tulajdonjog: A biztonsági kockázat elszámoltathatóságát ugyanazokhoz a szerepkörökhöz kell hozzárendelni, amelyek az összes többi kockázatot is magukban foglalják. Ez az elszámoltathatóság felszabadítja a biztonságot, hogy megbízható tanácsadó és témaszakértő legyen, nem pedig bűnbak. A biztonságnak felelősnek kell lennie a vezetők nyelvén közölt, megbízható és kiegyensúlyozott tanácsokért, de nem vonhatók felelősségre a nem saját döntéseikért.

- Biztonsági tehetség: A biztonsági tehetségek krónikus hiányban szenvednek, és a szervezeteknek meg kell terveznie, hogyan fejlesszék és osztják el legjobban a biztonsági ismereteket és készségeket. Amellett, hogy a biztonsági csapatokat közvetlenül technikai biztonsági képességkészletekkel fejlesztik, a kiforrott biztonsági csapatok a következőkre összpontosítva diverzifikálják stratégiájukat:

- Egyre több biztonsági képességcsoport és tudás a meglévő csapatokon belül az informatikai részlegen belül és a vállalaton belül. Ezek a képességek különösen fontosak a DevSecOps-megközelítéssel rendelkező DevOps-csapatok számára. A készségek számos formában lehetnek, például egy biztonsági ügyfélszolgálat, a közösségen belüli bajnokok azonosítása és képzése, vagy a feladatok felcserélése programok.

- Változatos képességkészleteket toboroz a biztonsági csapatokba, hogy új perspektívákat és keretrendszereket hozzon létre a problémákhoz (például az üzleti, az emberi pszichológiához vagy a közgazdaságtanhoz), és jobb kapcsolatokat építsen ki a szervezeten belül.

A vállalkozással való egyeztetés

A váltások miatt a felhőbevezetési programnak három kategóriában kell nagy hangsúlyt fektetnie az üzleti igazításra:

- Kockázati megállapítások: Biztonsági megállapítások és kockázati jelek vagy források igazítása és integrálása az üzleti kezdeményezésekhez. Győződjön meg arról, hogy az megismételhető folyamatok tájékoztatják a csapatokat ezeknek az elemzéseknek az alkalmazásáról, és elszámoltathatónak kell tartania a csapatokat a fejlesztésekért.

- Biztonsági integráció: Integrálhatja a biztonsági ismereteket, készségeket és megállapításokat az üzleti és informatikai környezet napi műveleteibe. Ismételje meg a folyamatokat és mély partnerséget a szervezet minden szintjén.

- Működési rugalmasság: Győződjön meg arról, hogy a szervezet rugalmas, ha a támadás során folytatja a műveleteket (még akkor is, ha csökkentett teljesítményű állapotban van). A szervezetnek gyorsan vissza kell térnie a teljes működésre.

Biztonsági alapelvek

Ez az átalakítás az egyes biztonsági szemléleteket eltérően érinti. Mindegyik szakág fontos, és befektetést igényel. A felhő bevezetésekor a következő diszciplínák vannak rendezve (nagyjából), amelyek a leggyorsabb lehetőségeket kínálják a gyors nyeréshez:

- Hozzáférés-vezérlés: A hálózat és az identitás alkalmazása hozzáférési határokat és szegmentálást hoz létre a biztonsági incidensek gyakoriságának és elérésének csökkentése érdekében.

- Biztonsági műveletek: Informatikai műveletek monitorozása a biztonsági incidensek észleléséhez, megválaszolásához és helyreállításához. Az adatok használatával folyamatosan csökkentheti a biztonsági rések kockázatát.

- Eszközvédelem: Az eszközök, például az infrastruktúra, az eszközök, az adatok, az alkalmazások, a hálózatok és az identitások védelmének maximalizálása a teljes környezet kockázatának minimalizálása érdekében.

- Biztonsági szabályozás: A delegált döntések felgyorsítják az innovációt és új kockázatokat vezetnek be. A döntések, konfigurációk és adatok monitorozása a környezetben és a számítási feladatokon belüli döntések szabályozásához a portfólióban.

- Innovációs biztonság: Mivel egy szervezet DevOps-modelleket alkalmaz az innováció ütemének növelése érdekében, a biztonságnak a DevSecOps folyamat szerves részévé kell válnia. A biztonsági szakértelmet és az erőforrásokat közvetlenül integrálhatja ebbe a nagy sebességű ciklusba. Ez a folyamat magában foglalja a központi csapatok döntéshozatalának áthelyezését a számítási feladatokra összpontosító csapatok támogatása érdekében.

Alapelvek

A biztonsági tevékenységeket a következőkre kell összpontosítani:

- Üzleti engedélyezés: Igazodjon a szervezet üzleti célkitűzéséhez és kockázati keretrendszeréhez.

- Biztonsági biztosítékok: Összpontosítson a Teljes felügyelet alapelvek alkalmazására, amelyek a következők:

- Feltételezzük, hogy a biztonsági rés: Ha egy összetevő vagy rendszer biztonságát tervezi, csökkentse annak kockázatát, hogy egy támadó bővítse a hozzáférést, feltéve, hogy a szervezet más erőforrásai sérülnek.

- Explicit ellenőrzés: A megbízhatóságot explicit módon érvényesítheti az összes rendelkezésre álló adatpont használatával, ahelyett, hogy megbízhatóságot feltételez. A hozzáférés-vezérlésben például ellenőrizze a felhasználói identitást, a helyet, az eszköz állapotát, a szolgáltatást vagy a számítási feladatot, az adatbesorolást és az anomáliákat ahelyett, hogy implicit módon megbízható belső hálózatból engedélyezi a hozzáférést.

- Legkevésbé kiemelt hozzáférés: Korlátozza a sérült felhasználó vagy erőforrás kockázatát az igény szerinti és megfelelő hozzáférés (JIT/JEA), a kockázatalapú adaptív szabályzatok és az adatvédelem biztosításával az adatok és a termelékenység védelme érdekében.

Következő lépések

A biztonságos módszertan egy átfogó biztonsági útmutató része, amely a következőket is tartalmazza:

- Azure Well-Architected-keretrendszer: Útmutató a számítási feladatok azure-beli védelméhez.

- Biztonsági architektúra kialakítása: Biztonsági architektúráink implementációs szintű folyamata. Tallózással keresse meg a biztonsági architektúrákat.

- Azure biztonsági teljesítménytesztek: Az Azure-biztonságra vonatkozó ajánlott eljárások és vezérlők.

- Nagyvállalati szintű kezdőzóna: Az Azure referenciaarchitektúrája és implementálása integrált biztonsággal.

- Az Azure 10 legjobb biztonsági ajánlott eljárása: A Microsoft által ajánlott legjobb Azure-biztonsági eljárások az ügyfelek és a saját környezetek tapasztalatai alapján.

- Microsoft kiberbiztonsági architektúrák: Az ábrák azt mutatják be, hogyan integrálhatók a Microsoft biztonsági képességei a Microsoft platformjaival és külső platformokkal.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: