Mi az Azure Firewall?

Az Azure Firewall egy natív felhőbeli és intelligens hálózati tűzfalbiztonsági szolgáltatás, amely a lehető legjobb fenyegetésvédelmet nyújtja az Azure-ban futó felhőbeli számítási feladatokhoz. Ez egy szolgáltatott, teljesen állapotalapú tűzfal, beépített magas rendelkezésre állással és korlátlan felhőalapú skálázhatósággal. Kelet-nyugati és észak-déli forgalmi ellenőrzést is biztosít. A kelet-nyugati és az észak-déli forgalom megismeréséhez tekintse meg a kelet-nyugati és az észak-déli forgalmat.

Az Azure Firewall három termékváltozatban érhető el: Standard, Premium és Basic.

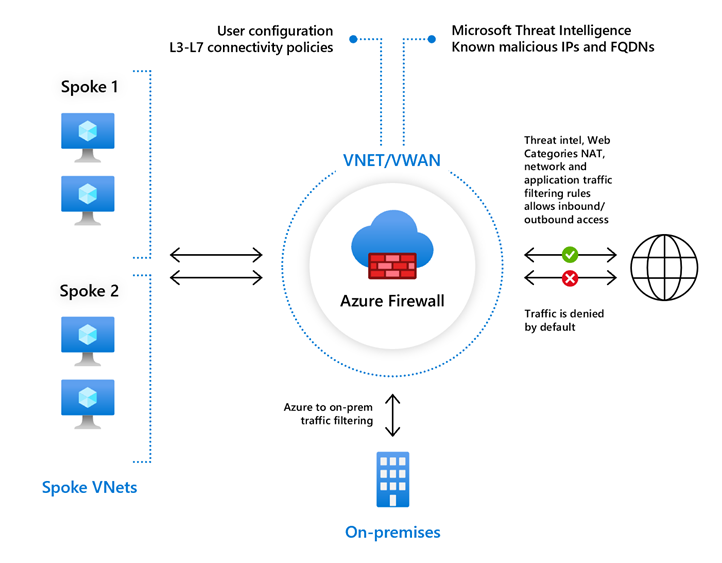

Azure Firewall Standard

Az Azure Firewall Standard L3-L7 szűrési és fenyegetésfelderítési hírcsatornákat biztosít közvetlenül a Microsoft Cyber Securityből. A fenyegetésintelligencia-alapú szűrés riasztást és tiltást végezhet az ismert rosszindulatú IP-címekről és tartományokról érkező vagy azokra irányuló forgalomról, amelyek valós időben frissülnek az új és újonnan megjelenő támadások elleni védelem érdekében.

A Tűzfal standard funkcióiról az Azure Firewall Standard funkcióit ismertető cikkben olvashat.

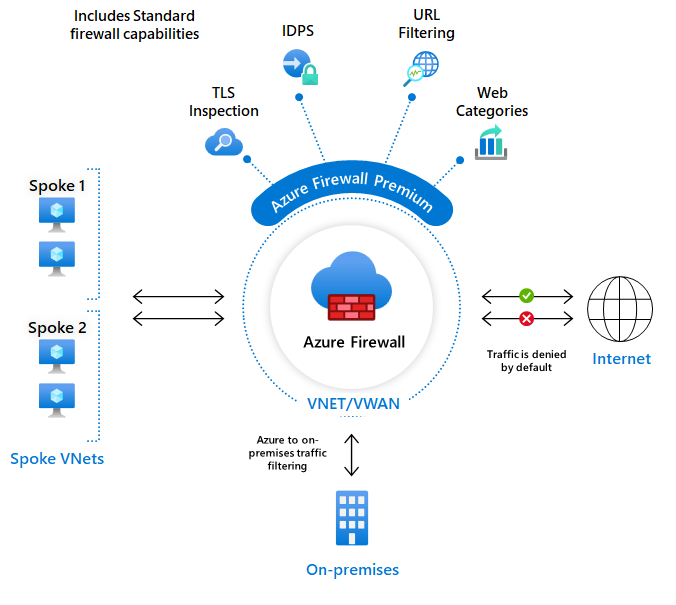

Azure Firewall Premium

Az Azure Firewall Premium speciális képességeket biztosít, például az aláírásalapú IDPS-t, amely lehetővé teszi a támadások gyors észlelését adott minták keresésével. Ezek a minták tartalmazhatnak bájtütemezéseket a hálózati forgalomban, vagy a kártevők által használt ismert rosszindulatú utasításütemezéseket. Több mint 67 000 aláírás található több mint 50 kategóriában, amelyek valós időben frissülnek az új és újonnan megjelenő biztonsági rések elleni védelem érdekében. A kihasználási kategóriák közé tartoznak a kártevők, az adathalászat, az érmebányászat és a trójai támadások.

A Premium tűzfalfunkciókkal kapcsolatos további információkért tekintse meg az Azure Firewall Premium funkcióit.

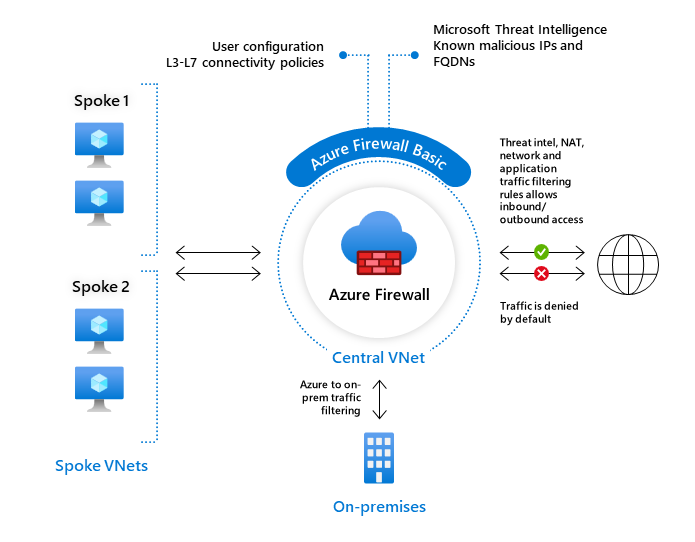

Alapszintű Azure Firewall

Az Azure Firewall Basic kis- és közepes méretű (SMB) ügyfelek számára készült az Azure-felhőkörnyezetek biztonságossá tételéhez. Megfizethető áron biztosítja az SMB-ügyfelek számára szükséges alapvető védelmet.

Az Azure Firewall Basic hasonló a Firewall Standardhoz, de a következő fő korlátozásokkal rendelkezik:

- Csak a fenyegetés inteles riasztási módját támogatja

- Kijavítottuk a skálázási egységet a szolgáltatás két virtuálisgép-háttérpéldányon való futtatásához

- 250 Mbps becsült átviteli sebességgel rendelkező környezetekhez ajánlott

Az Azure Firewall Basic szolgáltatásról további információt az Azure Firewall Alapszintű funkciói című témakörben talál.

Szolgáltatások összehasonlítása

Az összes tűzfal termékváltozatának összehasonlítása: Válassza ki a megfelelő Azure Firewall termékváltozatot az igényeinek megfelelően.

Azure Firewall Manager

Az Azure Firewall Managerrel központilag kezelheti az Azure-tűzfalakat több előfizetésben. A Tűzfalkezelő tűzfalszabályzatot használ a hálózati/alkalmazásszabályok és konfigurációk közös halmazának a bérlőben lévő tűzfalakra való alkalmazásához.

A Firewall Manager támogatja a tűzfalakat a virtuális hálózati és a virtuális WAN-környezetekben is. A Secure Virtual Hubs a Virtual WAN útvonalautomatizálási megoldásával leegyszerűsíti a tűzfal felé történő útválasztást néhány lépéssel.

Az Azure Firewall Managerrel kapcsolatos további információkért tekintse meg az Azure Firewall Managert.

Díjszabás és SLA

Az Azure Firewall díjszabási információiért tekintse meg az Azure Firewall díjszabását.

Az Azure Firewall SLA-jával kapcsolatos információkért tekintse meg az Azure Firewall SLA-t.

Támogatott régiók

Az Azure Firewall támogatott régióiért tekintse meg a régiónként elérhető Azure-termékeket.

Újdonságok

Az Azure Firewall újdonságainak megismeréséhez tekintse meg az Azure-frissítéseket.

Ismert problémák

Az Azure Firewall ismert problémáiért tekintse meg az Azure Firewall ismert problémáit.

Következő lépések

- Rövid útmutató: Azure Firewall és tűzfalszabályzat létrehozása – ARM-sablon

- Rövid útmutató: Az Azure Firewall üzembe helyezése rendelkezésre állási zónákkal – ARM-sablon

- Oktatóanyag: Az Azure Firewall üzembe helyezése és konfigurálása az Azure Portalon

- Learn modul: Bevezetés az Azure Firewall használatába

- További információ az Azure hálózati biztonságáról