Ügyfél által felügyelt titkosítási kulcsok használata az Azure HPC Cache-hez

Az Azure Key Vault használatával szabályozhatja az adatok Azure HPC Cache-ben való titkosításához használt kulcsok tulajdonjogát. Ez a cikk bemutatja, hogyan használhat ügyfél által felügyelt kulcsokat a gyorsítótár-adattitkosításhoz.

Megjegyzés:

Az Azure-ban tárolt összes adat, beleértve a gyorsítótárlemezeket is, alapértelmezés szerint a Microsoft által felügyelt kulcsok használatával titkosítva van. Csak akkor kell követnie a cikkben leírt lépéseket, ha az adatok titkosításához használt kulcsokat szeretné kezelni.

Az Azure HPC Cache virtuálisgép-gazdagép-titkosítással is védett a gyorsítótárazott adatokat tároló felügyelt lemezeken, még akkor is, ha hozzáad egy ügyfélkulcsot a gyorsítótárlemezekhez. Az ügyfél által felügyelt kulcs dupla titkosításhoz való hozzáadása további biztonsági szintet biztosít a magas biztonsági igényű ügyfelek számára. A részletekért olvassa el az Azure Disk Storage kiszolgálóoldali titkosítását.

Az Azure HPC Cache ügyfél által felügyelt kulcstitkosításának engedélyezésének három lépése van:

Állítson be egy Azure Key Vaultot a kulcsok tárolásához.

Az Azure HPC Cache létrehozásakor válassza ki az ügyfél által felügyelt kulcstitkosítást, és adja meg a használni kívánt kulcstartót és kulcsot. Igény szerint adjon meg egy felügyelt identitást a gyorsítótár számára a kulcstartó eléréséhez.

Az ebben a lépésben megadott lehetőségektől függően előfordulhat, hogy kihagyhatja a 3. lépést. További információ : Felügyelt identitás kiválasztása lehetőség a gyorsítótárhoz .

Ha rendszer által hozzárendelt felügyelt identitást vagy olyan felhasználó által hozzárendelt identitást használ, amely nincs kulcstartó-hozzáféréssel konfigurálva: Nyissa meg az újonnan létrehozott gyorsítótárat, és engedélyezze a kulcstartó elérését.

Ha a felügyelt identitás még nem fér hozzá az Azure Key Vaulthoz, a titkosítás nincs teljesen beállítva, amíg az újonnan létrehozott gyorsítótárból nem engedélyezi azt (3. lépés).

Rendszer által felügyelt identitás használata esetén az identitás a gyorsítótár létrehozásakor jön létre. A gyorsítótár identitását át kell adnia a kulcstartónak, hogy a gyorsítótár létrehozása után jogosult felhasználó legyen.

Ezt a lépést kihagyhatja, ha olyan felhasználó által felügyelt identitást rendel hozzá, amely már rendelkezik hozzáféréssel a kulcstartóhoz.

A gyorsítótár létrehozása után nem módosíthatja az ügyfél által felügyelt kulcsok és a Microsoft által felügyelt kulcsok között. Ha azonban a gyorsítótár ügyfél által felügyelt kulcsokat használ, szükség szerint módosíthatja a titkosítási kulcsot, a kulcsverziót és a kulcstartót.

A key vault és a kulcskövetelmények ismertetése

Az Azure HPC Cache használatához a kulcstartónak és a kulcsnak meg kell felelnie ezeknek a követelményeknek.

Kulcstartó tulajdonságai:

- Előfizetés – Használja ugyanazt az előfizetést, amelyet a gyorsítótárhoz használ.

- Régió – A kulcstartónak ugyanabban a régióban kell lennie, mint az Azure HPC Cache.

- Tarifacsomag – A standard szint elegendő az Azure HPC Cache használatához.

- Helyreállítható törlés – Az Azure HPC Cache engedélyezi a helyreállítható törlést, ha még nincs konfigurálva a kulcstartón.

- Törlés elleni védelem – A törlés elleni védelmet engedélyezni kell.

- Hozzáférési szabályzat – Az alapértelmezett beállítások elegendőek.

- Hálózati kapcsolat – Az Azure HPC Cache-nek képesnek kell lennie a kulcstartó elérésére a választott végpontbeállításoktól függetlenül.

Kulcstulajdonságok:

- Kulcstípus – RSA

- RSA kulcsméret – 2048

- Engedélyezve – Igen

Kulcstartó hozzáférési engedélyei:

Az Azure HPC Cache-t létrehozó felhasználónak a Key Vault közreműködői szerepkörével egyenértékű engedélyekkel kell rendelkeznie. Ugyanezek az engedélyek szükségesek az Azure Key Vault beállításához és kezeléséhez.

További információkért olvassa el a kulcstartó biztonságos elérését.

Felügyelt identitás kiválasztása a gyorsítótárhoz

A HPC Cache a felügyelt identitás hitelesítő adatait használja a kulcstartóhoz való csatlakozáshoz.

Az Azure HPC Cache kétféle felügyelt identitást használhat:

Rendszer által hozzárendelt felügyelt identitás – Automatikusan létrehozott, egyedi identitás a gyorsítótárhoz. Ez a felügyelt identitás csak akkor létezik, ha a HPC Cache létezik, és nem lehet közvetlenül felügyelni vagy módosítani.

Felhasználó által hozzárendelt felügyelt identitás – Önálló identitás hitelesítő adatai, amelyet a gyorsítótártól elkülönítve kezel. Konfigurálhat egy felhasználó által hozzárendelt felügyelt identitást, amely pontosan a kívánt hozzáféréssel rendelkezik, és több HPC-gyorsítótárban is használhatja.

Ha a létrehozáskor nem rendel hozzá felügyelt identitást a gyorsítótárhoz, az Azure automatikusan létrehoz egy rendszer által hozzárendelt felügyelt identitást a gyorsítótárhoz.

Felhasználó által hozzárendelt felügyelt identitással olyan identitást adhat meg, amely már rendelkezik hozzáféréssel a kulcstartóhoz. (Például hozzá lett adva egy kulcstartó hozzáférési szabályzatához, vagy rendelkezik egy Azure RBAC-szerepkörrel, amely engedélyezi a hozzáférést.) Ha rendszer által hozzárendelt identitást használ, vagy olyan felügyelt identitást biztosít, amely nem rendelkezik hozzáféréssel, a létrehozás után hozzáférést kell kérnie a gyorsítótárból. Ez egy manuális lépés, amelyet alább, a 3. lépésben ismertetünk.

További információ a felügyelt identitásokról

1. Az Azure Key Vault beállítása

A gyorsítótár létrehozása előtt vagy a gyorsítótár létrehozásakor beállíthatja a kulcstartót és a kulcsot. Győződjön meg arról, hogy ezek az erőforrások megfelelnek a fent ismertetett követelményeknek.

A gyorsítótár létrehozásakor meg kell adnia a gyorsítótár titkosításához használandó tárolót, kulcsot és kulcsverziót.

A részletekért olvassa el az Azure Key Vault dokumentációját .

Megjegyzés:

Az Azure Key Vaultnak ugyanazt az előfizetést kell használnia, és ugyanabban a régióban kell lennie, mint az Azure HPC Cache. Győződjön meg arról, hogy a választott régió mindkét terméket támogatja.

2. A gyorsítótár létrehozása az ügyfél által felügyelt kulcsokkal engedélyezve

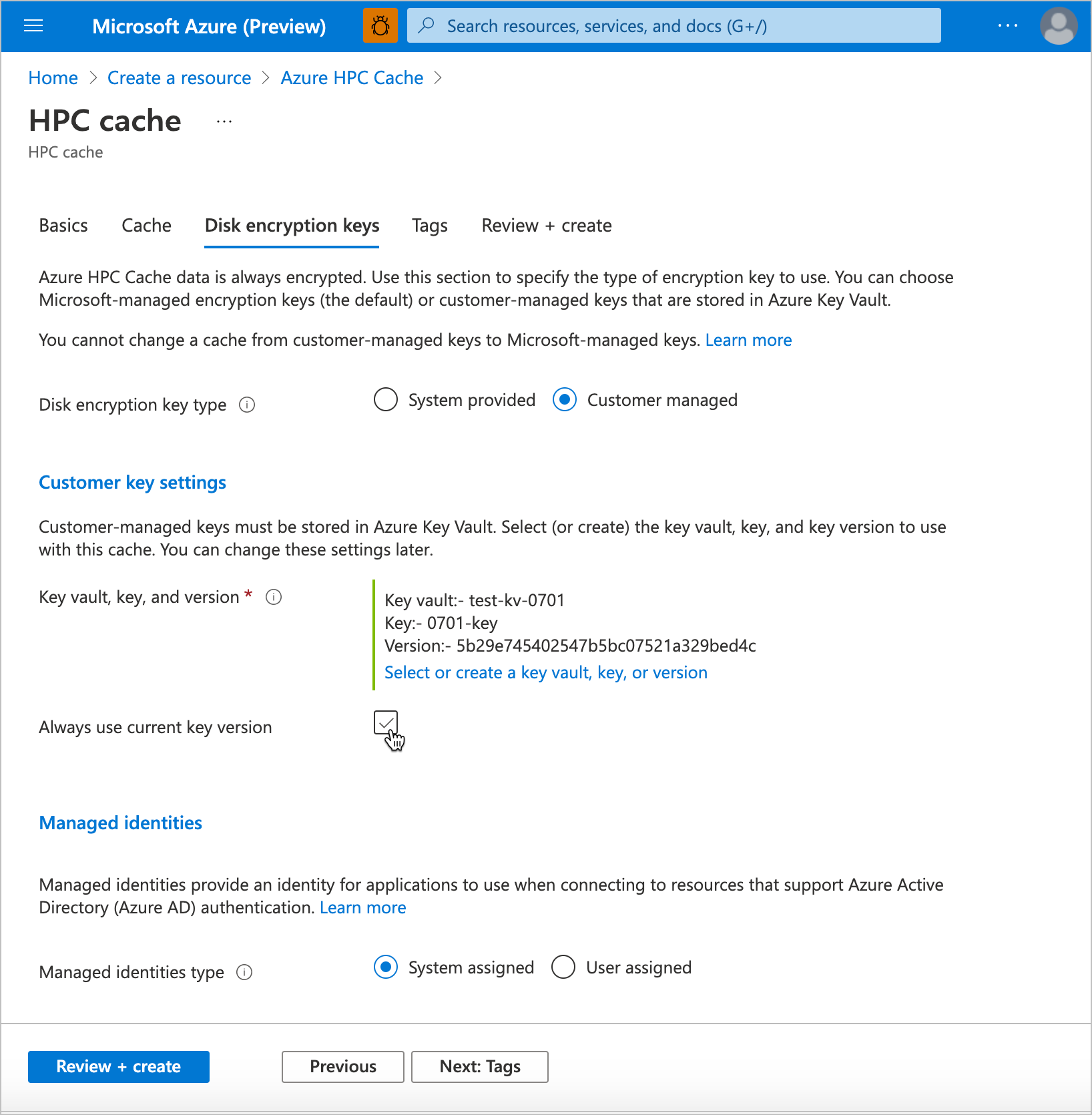

Az Azure HPC Cache létrehozásakor meg kell adnia a titkosítási kulcs forrását. Kövesse az Azure HPC Cache létrehozása című témakör utasításait, és adja meg a kulcstartót és a kulcsot a Lemeztitkosítási kulcsok lapon. A gyorsítótár létrehozásakor létrehozhat egy új kulcstartót és kulcsot.

Tipp.

Ha a Lemeztitkosítási kulcsok lap nem jelenik meg, győződjön meg arról, hogy a gyorsítótár az egyik támogatott régióban található.

A gyorsítótárat létrehozó felhasználónak legalább a Key Vault közreműködői szerepkörével megegyező jogosultságokkal kell rendelkeznie.

Kattintson a gombra a privátan felügyelt kulcsok engedélyezéséhez. A beállítás módosítása után megjelennek a kulcstartó beállításai.

Kattintson a Kulcstartó kijelölése elemre a kulcskijelölési lap megnyitásához. Válassza ki vagy hozza létre a kulcstartót és a kulcsot a gyorsítótár lemezeinek adatainak titkosításához.

Ha az Azure Key Vault nem jelenik meg a listában, ellenőrizze az alábbi követelményeket:

- A gyorsítótár ugyanabban az előfizetésben található, mint a key vault?

- A gyorsítótár ugyanabban a régióban található, mint a kulcstartó?

- Van hálózati kapcsolat az Azure Portal és a kulcstartó között?

A tároló kiválasztása után válassza ki az egyes kulcsot az elérhető lehetőségek közül, vagy hozzon létre egy új kulcsot. A kulcsnak 2048 bites RSA-kulcsnak kell lennie.

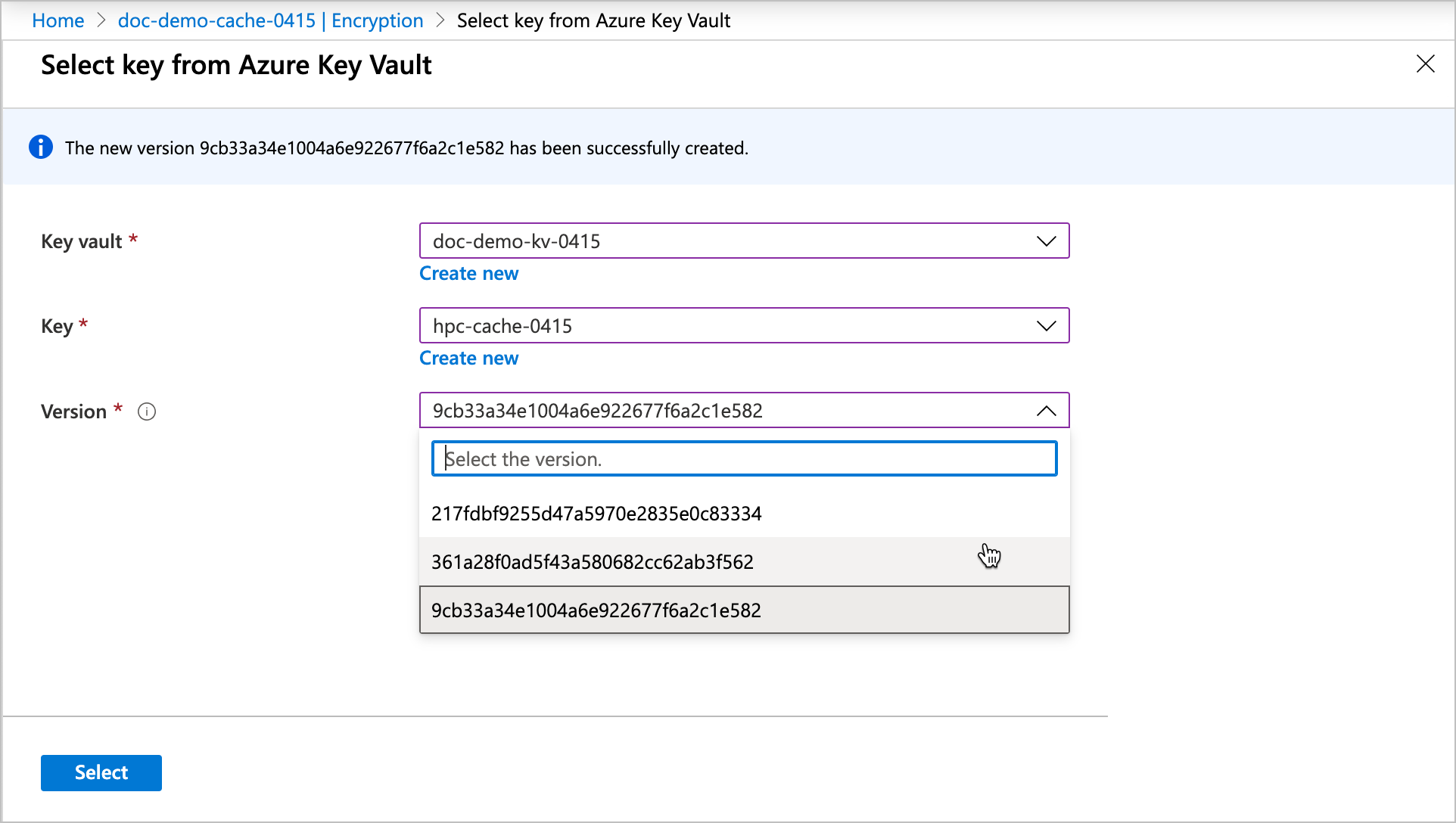

Adja meg a kijelölt kulcs verzióját. További információ a verziószámozásról az Azure Key Vault dokumentációjában.

Ezek a beállítások nem kötelezőek:

Ha automatikus kulcsforgatást szeretne használni, jelölje be az Always use current key version (Mindig az aktuális kulcs használata) jelölőnégyzetet.

Ha egy adott felügyelt identitást szeretne használni ehhez a gyorsítótárhoz, válassza a Felügyelt identitások szakaszban hozzárendelt felhasználót, és válassza ki a használni kívánt identitást. Segítségért olvassa el a felügyelt identitások dokumentációját .

Tipp.

A felhasználó által hozzárendelt felügyelt identitások leegyszerűsíthetik a gyorsítótár létrehozását, ha olyan identitást ad át, amely már konfigurálva van a kulcstartó eléréséhez. Rendszer által hozzárendelt felügyelt identitás esetén a gyorsítótár létrehozása után további lépéseket kell tennie, hogy engedélyezze a gyorsítótár újonnan létrehozott rendszer által hozzárendelt identitását a kulcstartó használatára.

Megjegyzés:

A gyorsítótár létrehozása után nem módosíthatja a hozzárendelt identitást.

Folytassa a többi specifikációval, és hozza létre a gyorsítótárat az Azure HPC Cache létrehozása című cikkben leírtak szerint.

3. Azure Key Vault-titkosítás engedélyezése a gyorsítótárból (ha szükséges)

Megjegyzés:

Ez a lépés nem szükséges, ha a gyorsítótár létrehozásakor egy felhasználó által hozzárendelt felügyelt identitást adott meg kulcstartó-hozzáféréssel.

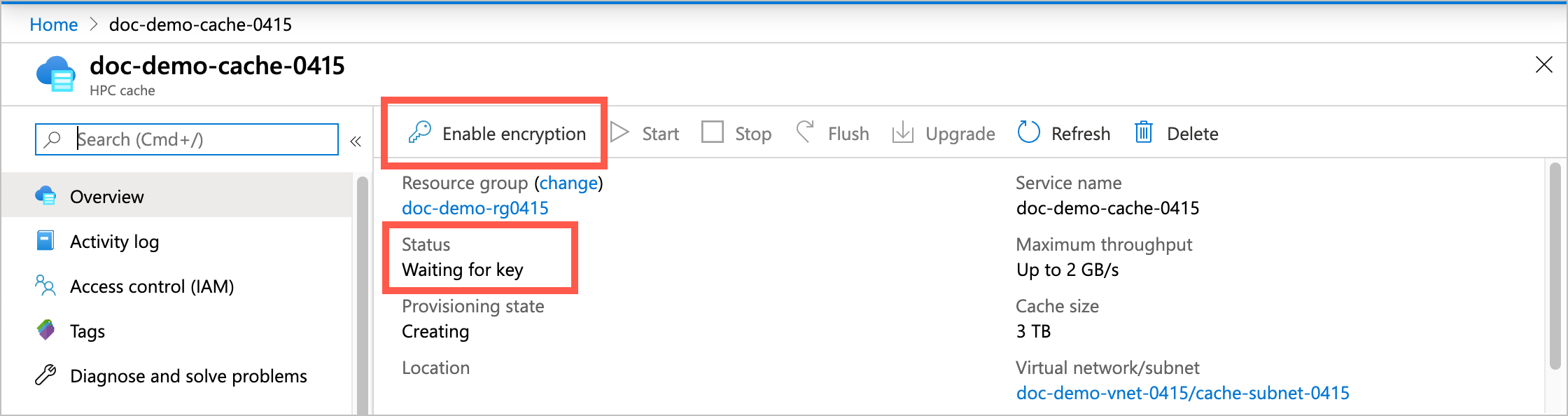

Néhány perc múlva megjelenik az új Azure HPC Cache az Azure Portalon. Lépjen az Áttekintés lapra, és engedélyezze az Azure Key Vault elérését és az ügyfél által felügyelt kulcstitkosítás engedélyezését.

Tipp.

A gyorsítótár megjelenhet az erőforrások listájában, mielőtt a "folyamatban lévő üzembe helyezés" üzenet törlődne. Ellenőrizze az erőforrások listáját egy-két perc múlva ahelyett, hogy a sikerértesítésre vár.

A gyorsítótár létrehozása után 90 percen belül engedélyeznie kell a titkosítást. Ha nem hajtja végre ezt a lépést, a gyorsítótár időtúllépést és sikertelen lesz. A sikertelen gyorsítótárat újra létre kell hozni, nem lehet kijavítani.

A gyorsítótár a kulcsra váró állapotot jeleníti meg. Kattintson a lap tetején található Titkosítás engedélyezése gombra a gyorsítótár hozzáférésének engedélyezéséhez a megadott kulcstartóhoz.

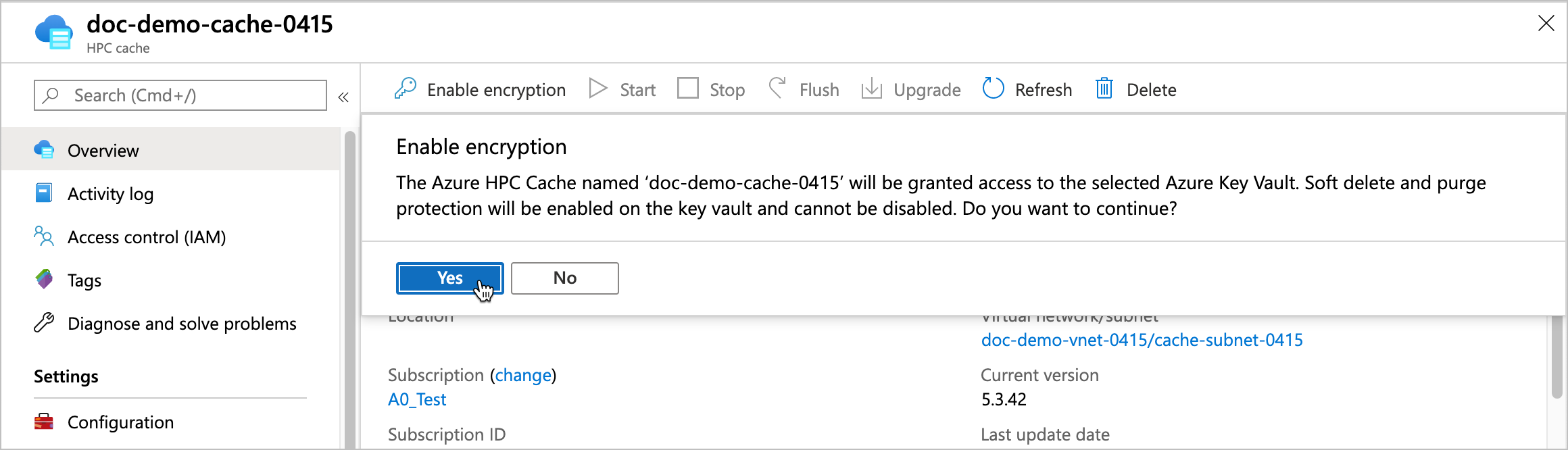

Kattintson a Titkosítás engedélyezése gombra, majd az Igen gombra a gyorsítótár titkosítási kulcs használatára való engedélyezéséhez. Ez a művelet a kulcstartó helyreállítható törlését és törlését is lehetővé teszi (ha még nincs engedélyezve).

Miután a gyorsítótár hozzáférést kér a kulcstartóhoz, létrehozhatja és titkosíthatja a gyorsítótárazott adatokat tároló lemezeket.

A titkosítás engedélyezése után az Azure HPC Cache több percnyi beállításon megy keresztül a titkosított lemezek és a kapcsolódó infrastruktúra létrehozásához.

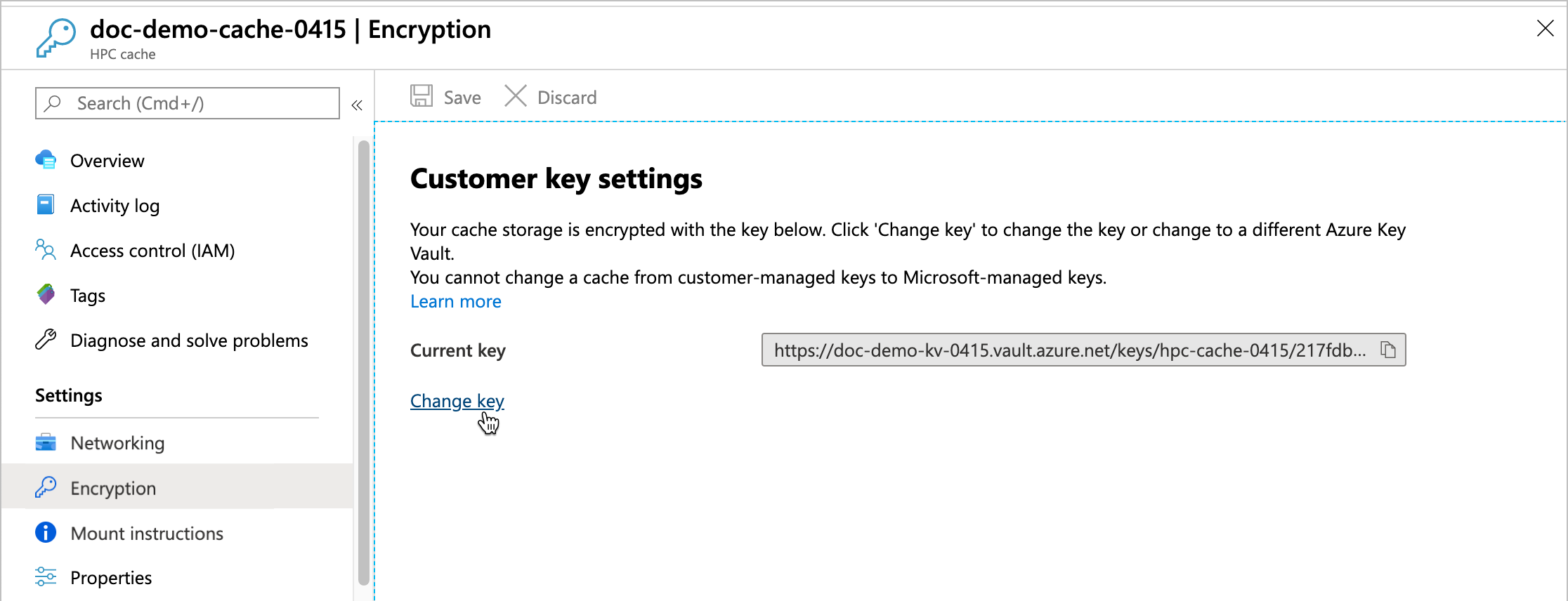

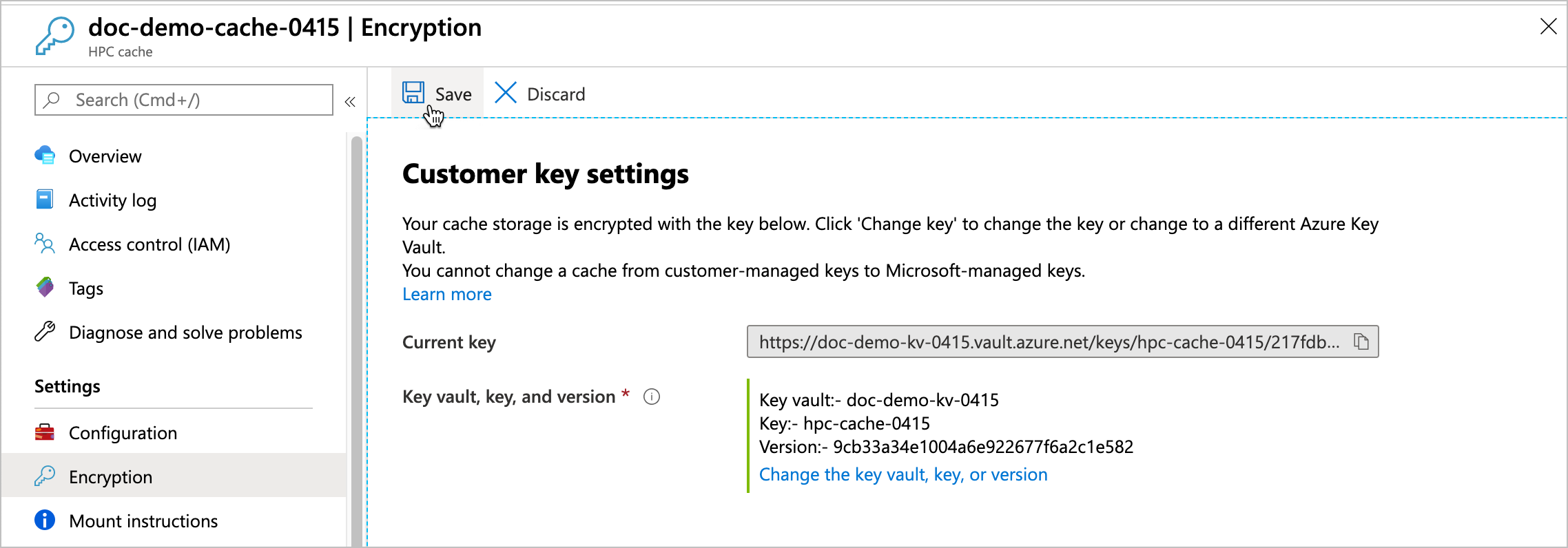

Kulcsbeállítások frissítése

A gyorsítótár kulcstartóját, kulcsát vagy kulcsverzióját az Azure Portalon módosíthatja. Kattintson a gyorsítótár Titkosítási beállítások hivatkozására az Ügyfélkulcs beállításai lap megnyitásához.

A gyorsítótár nem módosítható az ügyfél által felügyelt és a rendszer által felügyelt kulcsok között.

Kattintson a Kulcs módosítása hivatkozásra, majd a Kulcstartó, kulcs vagy verzió módosítása elemre a kulcsválasztó megnyitásához.

Az előfizetésben és a gyorsítótárral azonos régióban lévő kulcstartók megjelennek a listában.

Miután kiválasztotta az új titkosítási kulcs értékeit, kattintson a Kiválasztás gombra. Megjelenik egy megerősítést kérő oldal az új értékekkel. A kijelölés véglegesítéséhez kattintson a Mentés gombra.

További információ az azure-beli ügyfél által felügyelt kulcsokról

Ezek a cikkek az Azure Key Vault és az ügyfél által felügyelt kulcsok Azure-beli adatok titkosítására való használatával kapcsolatos további tudnivalókat ismertetik:

- Az Azure Storage-titkosítás áttekintése

- Lemeztitkosítás ügyfél által felügyelt kulcsokkal – Az Azure Key Vault felügyelt lemezekkel való használatának dokumentációja, amely az Azure HPC Cache-hez hasonló forgatókönyv

Következő lépések

Miután létrehozta az Azure HPC Cache-t és engedélyezte a Key Vault-alapú titkosítást, folytassa a gyorsítótár beállítását az adatforrásokhoz való hozzáférés biztosításával.