Az Azure Key Vault integrálása az Azure Policyval

Az Azure Policy egy szabályozási eszköz, amely lehetővé teszi a felhasználók számára az Azure-környezetek nagy léptékű naplózását és kezelését. Az Azure Policy lehetővé teszi a védőkorlátok Azure-erőforrásokon való elhelyezését, hogy azok megfeleljenek a hozzárendelt szabályzatszabályoknak. Lehetővé teszi a felhasználók számára az Azure-környezet naplózását, valós idejű kikényszerítését és szervizelését. A szabályzat által végrehajtott auditok eredményei elérhetők lesznek a felhasználók számára egy megfelelőségi irányítópulton, ahol megtekinthetik, hogy mely erőforrások és összetevők megfelelőek, és melyek nem. További információ: Az Azure Policy szolgáltatás áttekintése.

Példa használati forgatókönyvekre:

- A vállalat biztonsági helyzetének javítása érdekében a minimális kulcsméretekre és a tanúsítványok maximális érvényességi időtartamára vonatkozó követelményeket kell bevezetnie a vállalat kulcstartóiban, de nem tudja, hogy mely csapatok lesznek megfelelőek, és melyek nem.

- Jelenleg nem rendelkezik megoldással a szervezeten belüli naplózás végrehajtására, vagy manuális naplózást végez a környezetében azáltal, hogy megkéri a szervezet egyes csapatait, hogy jelentsék a megfelelőségüket. Szeretné automatizálni ezt a feladatot, valós időben elvégezni az auditokat, és garantálni a naplózás pontosságát.

- Szeretné kikényszeríteni a vállalati biztonsági szabályzatokat, és megakadályozni, hogy az egyének önaláírt tanúsítványokat hozzanak létre, de nincs automatizált módja a létrehozásuk letiltására.

- Szeretné enyhíteni a tesztcsapatok követelményeit, de szigorúan szabályozni szeretné az éles környezetét. Szüksége van egy egyszerű automatizált módszerre az erőforrások kényszerítésének elkülönítéséhez.

- Győződjön meg arról, hogy élő webhely esetén visszaállíthatja az új szabályzatok kikényszerítését. A szabályzat kikényszerítésének kikapcsolásához egy kattintásos megoldásra van szüksége.

- Külső megoldásra támaszkodik a környezet naplózásához, és belső Microsoft-ajánlatot szeretne használni.

A szabályzateffektusok típusai és útmutatás

A szabályzatok kényszerítésekor meghatározhatja annak hatását az eredményként kapott értékelésre. Minden szabályzatdefinícióval több effektus közül választhat. Ezért a szabályzatkényszerítés a kiértékelt művelet típusától függően eltérően viselkedhet. A Key Vaulttal integrálható szabályzatok hatásai általában a következők:

Naplózás: ha egy szabályzat hatása be van állítva

Audit, a szabályzat nem okoz kompatibilitástörő változásokat a környezetében. Csak olyan összetevőkre, például tanúsítványokra figyelmezteti, amelyek nem felelnek meg a szabályzatdefinícióknak egy adott hatókörben, ha ezeket az összetevőket nem megfelelőként jelöli meg a szabályzatmegfelelőségi irányítópulton. A naplózás alapértelmezett, ha nincs házirend-effektus kijelölve.Megtagadás: ha egy szabályzat hatása be van állítva

Deny, a szabályzat letiltja az új összetevők, például tanúsítványok létrehozását, valamint letiltja a szabályzatdefiníciónak nem megfelelő meglévő összetevők új verzióit. A kulcstartón belüli meglévő nem megfelelő erőforrásokra nincs hatással. A "naplózási" képességek továbbra is működni fognak.Letiltva: ha egy szabályzat hatása be van állítva

Disabled, a szabályzat továbbra is kiértékelésre kerül, de a kényszerítés nem lép érvénybe, így a feltételnekDisabledmegfelelő lesz. Ez akkor hasznos, ha letiltja a szabályzatot egy adott feltétel esetében, szemben az összes feltétellel.Módosítás: ha egy szabályzat hatása be van állítva

Modify, erőforráscímkéket adhat hozzá, például hozzáadhatja aDenycímkét egy hálózathoz. Ez hasznos lehet az Azure Key Vault által felügyelt HSM nyilvános hálózatához való hozzáférés letiltásához. Az effektus használatához konfigurálnia kell egy felügyelt identitást a szabályzatdefinícióhoz aroleDefinitionIdsparaméteren keresztül.ModifyDeployIfNotExists: ha egy szabályzat hatása be van állítva

DeployIfNotExists, a rendszer végrehajt egy üzembehelyezési sablont a feltétel teljesülésekor. Ez használható a Key Vault diagnosztikai beállításainak a log analytics-munkaterületre való konfigurálásához. Az effektus használatához konfigurálnia kell egy felügyelt identitást a szabályzatdefinícióhoz aroleDefinitionIdsparaméteren keresztül.DeployIfNotExistsAuditIfNotExists: ha egy szabályzat hatása be van állítva

AuditIfNotExists, azonosíthatja azokat az erőforrásokat, amelyek nem rendelkeznek a szabályzatfeltétel részleteiben megadott tulajdonságokkal. Ez hasznos azoknak a kulcstartóknak a azonosításához, amelyekhez nincs engedélyezve erőforrásnapló. Az effektus használatához konfigurálnia kell egy felügyelt identitást a szabályzatdefinícióhoz aroleDefinitionIdsparaméteren keresztül.DeployIfNotExists

Elérhető beépített szabályzatdefiníciók

Az előre definiált, úgynevezett "beépített" szabályzatok megkönnyítik a kulcstartók feletti szabályozást, így nem kell egyéni szabályzatokat JSON formátumban írnia az ajánlott biztonsági eljárásokhoz társított gyakran használt szabályok kényszerítéséhez. Annak ellenére, hogy a beépítettek előre vannak meghatározva, bizonyos szabályzatok megkövetelik a paraméterek megadását. A szabályzat hatásának meghatározásával például naplózhatja a kulcstartót és annak objektumait, mielőtt megtagadási műveletet kényszerítené ki a kimaradások elkerülése érdekében. Az Azure Key Vault jelenlegi beépített funkciói négy fő csoportba sorolhatók: kulcstartó, tanúsítványok, kulcsok és titkos kódok kezelése. Az egyes kategóriákon belül a szabályzatok meghatározott biztonsági célokra vannak csoportosítva.

Kulcstartók

Hozzáférés-vezérlés

Az Azure Policy szolgáltatással szabályozhatja az RBAC-engedélymodellre való migrálást a tárolókban. További információ: Migrálás tárolóelérési szabályzatból azure-beli szerepköralapú hozzáférés-vezérlési engedélymodellbe

| Szabályzat | Hatások |

|---|---|

| Az Azure Key Vaultnak RBAC-engedélymodellt kell használnia | Naplózás (alapértelmezett), Megtagadás, Letiltva |

Hálózati hozzáférés

Csökkentse az adatszivárgás kockázatát a nyilvános hálózati hozzáférés korlátozásával, az Azure Private Link-kapcsolatok engedélyezésével, a privát DNS-zónák létrehozásával a privát végpont DNS-feloldásának felülbírálásához, valamint a tűzfalvédelem engedélyezésével, hogy a kulcstartó alapértelmezés szerint ne legyen elérhető nyilvános IP-címekhez.

Törlés elleni védelem

A helyreállítható törlési és törlési védelem engedélyezésével megakadályozhatja a kulcstartó és objektumai végleges adatvesztését. Bár a helyreállítható törlés lehetővé teszi egy véletlenül törölt kulcstartó helyreállítását egy konfigurálható megőrzési időszakra, a törlés elleni védelem védelmet nyújt az insider támadások ellen a helyreállíthatóan törölt kulcstartók kötelező megőrzési időszakának kikényszerítésével. A törlés elleni védelem csak akkor engedélyezhető, ha engedélyezve van a helyreállítható törlés. A helyreállítható törlési megőrzési időszak alatt a szervezeten vagy a Microsofton belül senki sem fogja tudni kiüríteni a kulcstartókat.

| Szabályzat | Hatások |

|---|---|

| A Key Vaultokban engedélyezve kell lennie a helyreállítható törlésnek | Naplózás (alapértelmezett), Megtagadás, Letiltva |

| A Key Vaultokban engedélyezve kell lennie a kiürítés elleni védelemnek | Naplózás (alapértelmezett), Megtagadás, Letiltva |

| Az Azure Key Vault felügyelt HSM-nek engedélyeznie kell a törlés elleni védelmet | Naplózás (alapértelmezett), Megtagadás, Letiltva |

Diagnosztika

Az erőforrásnaplók engedélyezésével újra létre lehet hozni a vizsgálati célokra használható tevékenységnaplókat biztonsági incidensek vagy a hálózat sérülése esetén.

| Szabályzat | Hatások |

|---|---|

| A Key Vaultok diagnosztikai beállításainak üzembe helyezése eseményközpontban | DeployIfNotExists (alapértelmezett) |

| Üzembe helyezés – Diagnosztikai beállítások konfigurálása a Key Vault által felügyelt HSM-ekhez egy eseményközpontban | DeployIfNotExists (alapértelmezett), Letiltva |

| Üzembe helyezés – A Key Vaultok diagnosztikai beállításainak konfigurálása a Log Analytics-munkaterületre | DeployIfNotExists (alapértelmezett), Letiltva |

| Engedélyezni kell az erőforrásnaplókat a Key Vaultokban | AuditIfNotExists (alapértelmezett), Letiltva |

| Engedélyezni kell az erőforrásnaplókat a Key Vault által felügyelt HSM-ekben | AuditIfNotExists (alapértelmezett), Letiltva |

Diplomák

Tanúsítványok életciklusa

A rövid élettartamú tanúsítványok használatának előmozdítása a nem észlelt támadások enyhítésére a folyamatos károk időkeretének minimalizálásával és a tanúsítvány támadók számára történő értékének csökkentésével. A rövid élettartamú tanúsítványok megvalósításakor ajánlott rendszeresen figyelni a lejárati dátumukat a kimaradások elkerülése érdekében, hogy a lejárat előtt megfelelően elforgathatók legyenek. Az olyan tanúsítványok élettartam-műveletét is szabályozhatja, amelyek a lejáratuktól számított bizonyos számú napon belül vagy a használható élettartamuk bizonyos százalékát elérték.

| Szabályzat | Hatások |

|---|---|

| [Előzetes verzió]: A tanúsítványoknak a megadott maximális érvényességi idővel kell rendelkezniük | Effektusok: Naplózás (alapértelmezett), Megtagadás, Letiltva |

| [Előzetes verzió]: A tanúsítványok nem járnak le a megadott számú napon belül | Effektusok: Naplózás (alapértelmezett), Megtagadás, Letiltva |

| A tanúsítványoknak rendelkezniük kell a megadott élettartam-műveletindítókkal | Effektusok: Naplózás (alapértelmezett), Megtagadás, Letiltva |

Feljegyzés

Javasoljuk, hogy a tanúsítvány lejárati szabályzatát többször is alkalmazza különböző lejárati küszöbértékekkel, például 180, 90, 60 és 30 napos küszöbértékekkel.

Hitelesítésszolgáltató

Egy adott hitelesítésszolgáltató kiválasztásának naplózása vagy kényszerítése a tanúsítványok kiállításához az Azure Key Vault integrált hitelesítésszolgáltatóinak (Digicert vagy GlobalSign) vagy az Ön által választott nem integrált hitelesítésszolgáltatónak megfelelően. Önaláírt tanúsítványok létrehozását is naplózhatja vagy megtagadhatja.

| Szabályzat | Hatások |

|---|---|

| A tanúsítványokat a megadott integrált hitelesítésszolgáltatónak kell kiállítania | Naplózás (alapértelmezett), Megtagadás, Letiltva |

| A tanúsítványokat a megadott nem integrált hitelesítésszolgáltatónak kell kiállítania | Naplózás (alapértelmezett), Megtagadás, Letiltva |

Tanúsítványattribútumok

Korlátozza a kulcstartó tanúsítványainak típusát RSA, ECC vagy HSM-alapúra. Ha háromliptikus görbe-titkosítást vagy ECC-tanúsítványokat használ, testre szabhatja és kiválaszthatja az olyan görbeneveket, mint a P-256, a P-256K, a P-384 és a P-521. HA RSA-tanúsítványokat használ, a tanúsítványok minimális kulcsmérete 2048 bites, 3072 vagy 4096 bites lehet.

| Szabályzat | Hatások |

|---|---|

| A tanúsítványoknak engedélyezett kulcstípusokat kell használniuk | Naplózás (alapértelmezett), Megtagadás, Letiltva |

| A háromliptikus görbe titkosítását használó tanúsítványoknak engedélyezett görbenevekkel kell rendelkezniük | Naplózás (alapértelmezett), Megtagadás, Letiltva |

| Az RSA titkosítást használó tanúsítványoknak meg kell adni a minimális kulcsméretet | Naplózás (alapértelmezett), Megtagadás, Letiltva |

Kulcsok

HSM által támogatott kulcsok

A HSM egy hardveres biztonsági modul, amely kulcsokat tárol. A HSM fizikai védelmi réteget biztosít a titkosítási kulcsokhoz. A titkosítási kulcs nem hagyhatja el a fizikai HSM-et, amely nagyobb biztonságot nyújt, mint egy szoftverkulcs. Egyes szervezetek megfelelőségi követelményekkel rendelkeznek, amelyek a HSM-kulcsok használatát felelnek meg. Ezzel a szabályzattal naplózhatja a Key Vaultban tárolt kulcsokat, amelyek nem HSM-alapúak. Ezzel a szabályzattal letilthatja a HSM által nem támogatott új kulcsok létrehozását. Ez a szabályzat az összes kulcstípusra vonatkozik, beleértve az RSA-t és az ECC-t is.

| Szabályzat | Hatások |

|---|---|

| A kulcsokat hardveres biztonsági modulnak (HSM) kell biztonsági másolatot létrehoznia | Naplózás (alapértelmezett), Megtagadás, Letiltva |

Kulcsok életciklusa

Az életciklus-kezelés beépített funkcióival megjelölheti vagy letilthatja azokat a kulcsokat, amelyek nem rendelkeznek lejárati dátummal, riasztásokat kaphat, ha a kulcsváltás késleltetése kimaradáshoz vezethet, megakadályozhatja a lejárati dátumukhoz közel álló új kulcsok létrehozását, korlátozhatja a kulcsok élettartamát és aktív állapotát a kulcsok elforgatásához, és megakadályozhatja, hogy a kulcsok aktívak legyenek a megadott számú napnál hosszabb ideig.

| Szabályzat | Hatások |

|---|---|

| A kulcsoknak rotációs szabályzattal kell rendelkezniük, amely biztosítja, hogy a rotáció a létrehozást követő megadott számú napon belül legyen ütemezve | Naplózás (alapértelmezett), Letiltva |

| A Key Vault-kulcsoknak lejárati dátummal kell rendelkezniük | Naplózás (alapértelmezett), Megtagadás, Letiltva |

| [Előzetes verzió]: A felügyelt HSM-kulcsoknak lejárati dátummal kell rendelkezniük | Naplózás (alapértelmezett), Megtagadás, Letiltva |

| A kulcsoknak többnek kell lennie a megadott számú napnál a lejárat előtt | Naplózás (alapértelmezett), Megtagadás, Letiltva |

| [Előzetes verzió]: Az Azure Key Vault által felügyelt HSM-kulcsoknak a lejárat előtt a megadottnál több nappal kell rendelkezniük | Naplózás (alapértelmezett), Megtagadás, Letiltva |

| A kulcsoknak a megadott maximális érvényességi idővel kell rendelkezniük | Naplózás (alapértelmezett), Megtagadás, Letiltva |

| A kulcsok nem lehetnek aktívak a megadott számú napnál hosszabb ideig | Naplózás (alapértelmezett), Megtagadás, Letiltva |

Fontos

Ha a kulcs aktiválási dátummal rendelkezik, a fenti szabályzat kiszámítja a kulcs aktiválási dátumától az aktuális dátumig eltelt napok számát. Ha a napok száma meghaladja a beállított küszöbértéket, a kulcs nem felel meg a szabályzatnak. Ha a kulcs nem rendelkezik aktiválási dátummal, a szabályzat kiszámítja a kulcs létrehozási dátumától az aktuális dátumig eltelt napok számát. Ha a napok száma meghaladja a beállított küszöbértéket, a kulcs nem felel meg a szabályzatnak.

Kulcsattribútumok

Korlátozza a Key Vault kulcsainak típusát RSA, ECC vagy HSM-alapúra. Ha háromliptikus görbe-titkosítást vagy ECC-kulcsokat használ, testre szabhatja és kiválaszthatja az olyan görbeneveket, mint a P-256, a P-256K, a P-384 és a P-521. RSA-kulcsok használata esetén az aktuális és az új kulcsok minimális méretének 2048, 3072 vagy 4096 bitesnek kell lennie. Ne feledje, hogy a kisebb kulcsméretű RSA-kulcsok használata nem biztonságos tervezési gyakorlat, ezért ajánlott letiltani olyan új kulcsok létrehozását, amelyek nem felelnek meg a minimális méretre vonatkozó követelménynek.

| Szabályzat | Hatások |

|---|---|

| A kulcsnak a megadott RSA vagy EC titkosítási típusnak kell lennie | Naplózás (alapértelmezett), Megtagadás, Letiltva |

| Az elliptikus görbe titkosítását használó kulcsoknak a megadott görbenevekkel kell rendelkezniük | Naplózás (alapértelmezett), Megtagadás, Letiltva |

| [Előzetes verzió]: Az Azure Key Vault által kezelt HSM-kulcsoknak háromliptikus görbe titkosításával kell rendelkezniük a megadott görbenevekkel | Naplózás (alapértelmezett), Megtagadás, Letiltva |

| Az RSA titkosítást használó kulcsoknak meg kell adni a minimális kulcsméretet | Naplózás (alapértelmezett), Megtagadás, Letiltva |

| [Előzetes verzió]: Az Azure Key Vault RSA-titkosítást használó felügyelt HSM-kulcsainak meg kell adni a minimális kulcsméretet | Naplózás (alapértelmezett), Megtagadás, Letiltva |

Titkos kódok

A titkos kódok életciklusa

Az életciklus-kezelés beépített funkcióival megjelölheti vagy letilthatja a lejárati dátummal nem rendelkező titkos kulcsokat, riasztásokat kaphat, ha a titkos kódok rotálásának késleltetése kimaradáshoz vezethet, megakadályozhatja a lejárati dátumukhoz közeli új kulcsok létrehozását, korlátozhatja a kulcsok élettartamát és aktív állapotát a kulcsok elforgatásához, és megakadályozhatja, hogy a kulcsok aktívak legyenek egy megadott számú napnál hosszabb ideig.

| Szabályzat | Hatások |

|---|---|

| A titkos kulcsoknak lejárati dátummal kell rendelkezniük | Naplózás (alapértelmezett), Megtagadás, Letiltva |

| A titkos kódoknak a megadott számú napnál többnek kell lennie a lejárat előtt | Naplózás (alapértelmezett), Megtagadás, Letiltva |

| A titkos kódoknak a megadott maximális érvényességi idővel kell rendelkezniük | Naplózás (alapértelmezett), Megtagadás, Letiltva |

| A titkos kódok nem lehetnek aktívak a megadott számú napnál hosszabb ideig | Naplózás (alapértelmezett), Megtagadás, Letiltva |

Fontos

Ha a titkos kód aktiválási dátummal rendelkezik, a fenti szabályzat kiszámítja azoknak a napoknak a számát, amelyek a titkos kód aktiválási dátumától az aktuális dátumig elteltek. Ha a napok száma meghaladja a beállított küszöbértéket, a titkos kód nem felel meg a szabályzatnak. Ha a titkos kód nem rendelkezik aktiválási dátummal, ez a szabályzat kiszámítja a titkos kód létrehozási dátumától az aktuális dátumig eltelt napok számát. Ha a napok száma meghaladja a beállított küszöbértéket, a titkos kód nem felel meg a szabályzatnak.

Titkos attribútumok

Bármilyen egyszerű szöveges vagy kódolt fájl tárolható Azure Key Vault-titkos kódként. Előfordulhat azonban, hogy a szervezet különböző rotációs szabályzatokat és korlátozásokat szeretne beállítani a kulcsként tárolt jelszavakra, kapcsolati sztring vagy tanúsítványokra. A tartalomtípus-címkék segíthetnek a felhasználónak a titkos objektumban tárolt adatok megtekintésében a titkos kód értékének olvasása nélkül. Naplózhatja azokat a titkos kulcsokat, amelyek nem rendelkeznek tartalomtípus-címkekészlettel, vagy megakadályozhatja az új titkos kulcsok létrehozását, ha nem rendelkeznek tartalomtípus-címkekészlettel.

| Szabályzat | Hatások |

|---|---|

| A titkos kulcsoknak tartalomtípus-készlettel kell rendelkezniük | Naplózás (alapértelmezett), Megtagadás, Letiltva |

Példaforgatókönyv

Több csapat által használt kulcstartót kezel, amely 100 tanúsítványt tartalmaz, és meg szeretné győződni arról, hogy a kulcstartóban lévő tanúsítványok egyike sem érvényes 2 évnél hosszabb ideig.

- A tanúsítványoknak rendelkezniük kell a megadott maximális érvényességi idejű szabályzattal, meg kell adni, hogy egy tanúsítvány érvényességi időtartama 24 hónap, és a szabályzat hatását "naplózásra" állítsa.

- Megtekintheti a megfelelőségi jelentést az Azure Portalon, és megállapíthatja, hogy 20 tanúsítvány nem megfelelő és 2 évig érvényes > , a többi tanúsítvány pedig megfelelő.

- Lépjen kapcsolatba ezeknek a tanúsítványoknak a tulajdonosaival, és közölje az új biztonsági követelményt, amely szerint a tanúsítványok 2 évnél hosszabb ideig nem lehetnek érvényesek. Egyes csapatok válaszolnak, és a tanúsítványok közül 15-öt megújítottak 2 éves vagy annál rövidebb maximális érvényességi idővel. Más csapatok nem válaszolnak, és továbbra is 5 nem megfelelő tanúsítvány található a kulcstartóban.

- Ön módosítja a "megtagadás" szabályzathoz rendelt szabályzat hatását. Az 5 nem megfelelő tanúsítványt nem vonják vissza, és továbbra is működnek. 2 évnél hosszabb érvényességi idővel azonban nem újíthatók meg.

Key Vault-szabályzat engedélyezése és kezelése az Azure Portalon

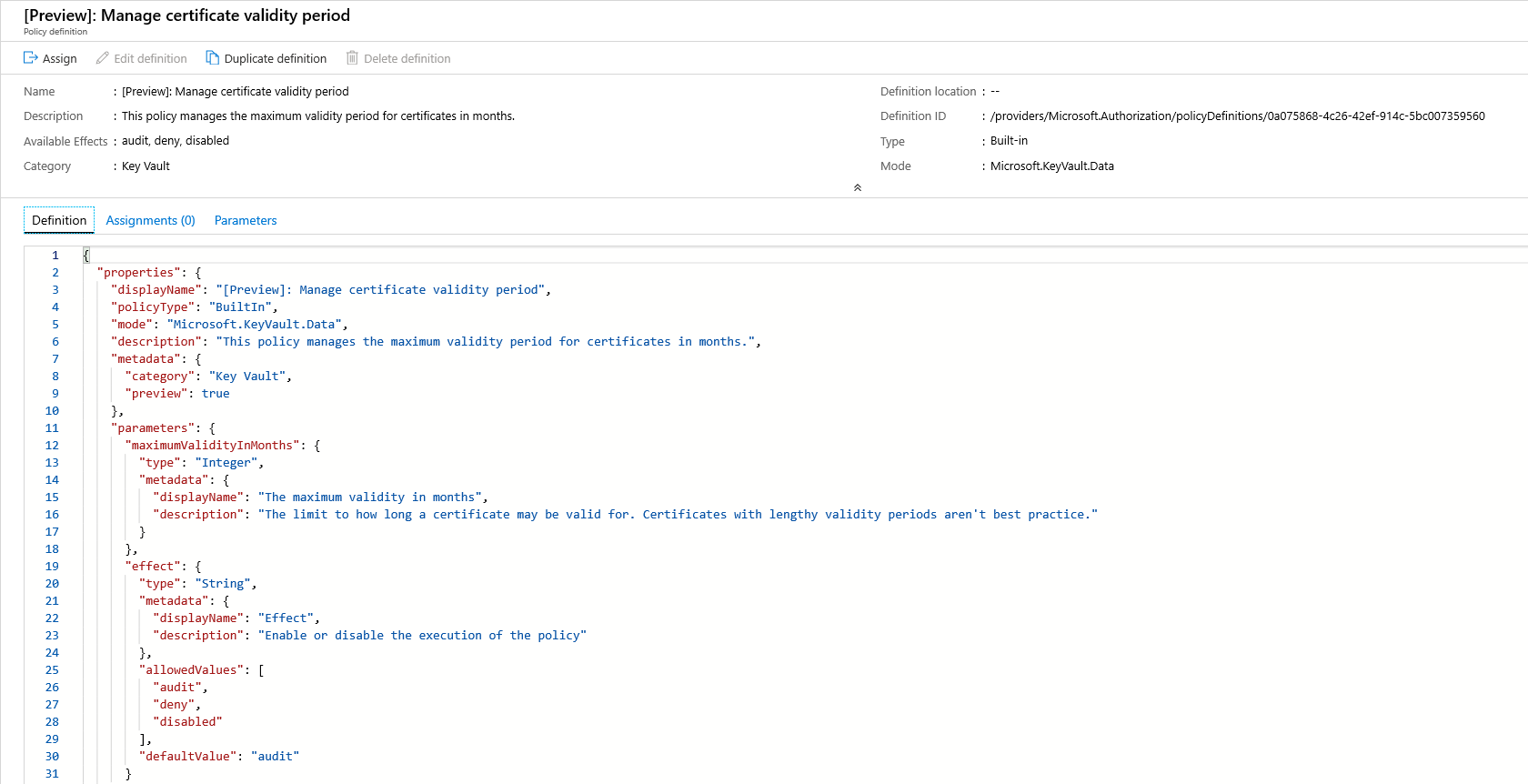

Szabályzatdefiníció kiválasztása

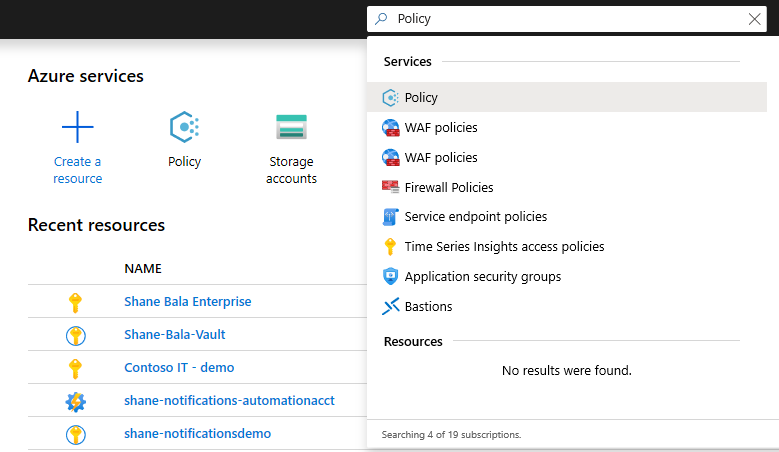

Jelentkezzen be az Azure Portalra.

Keressen rá a "Szabályzat" kifejezésre a keresősávban, és válassza ki a szabályzatot.

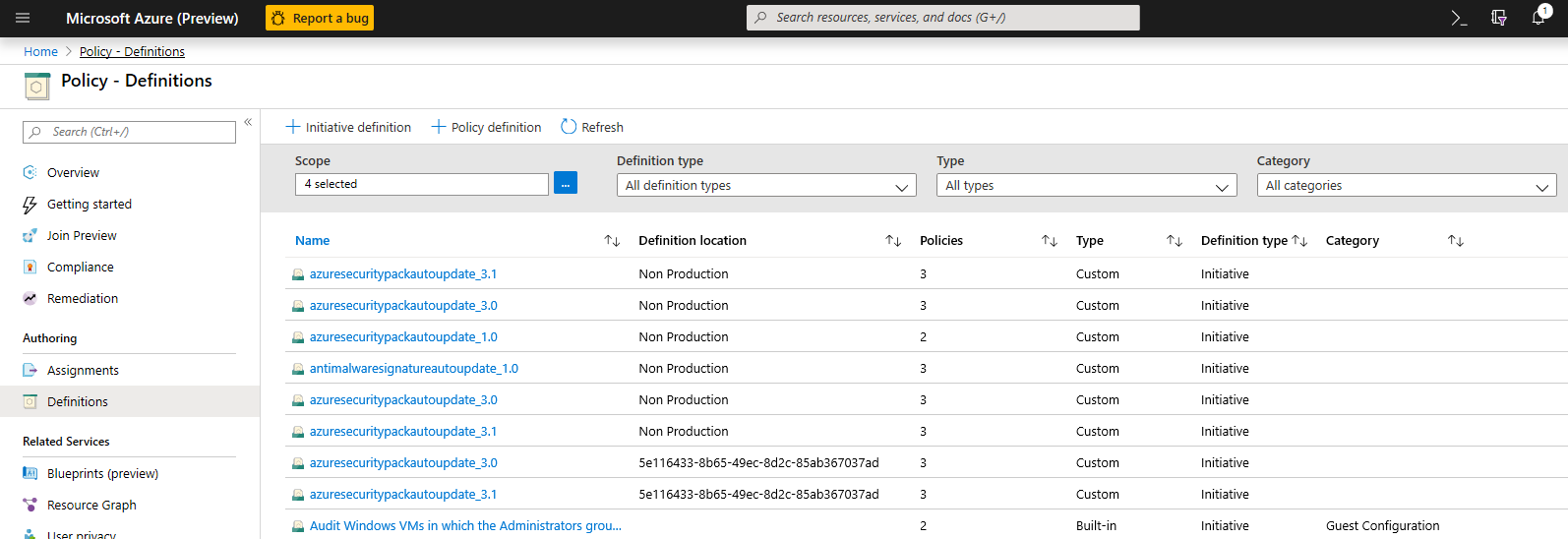

A Szabályzat ablakban válassza a Definíciók lehetőséget.

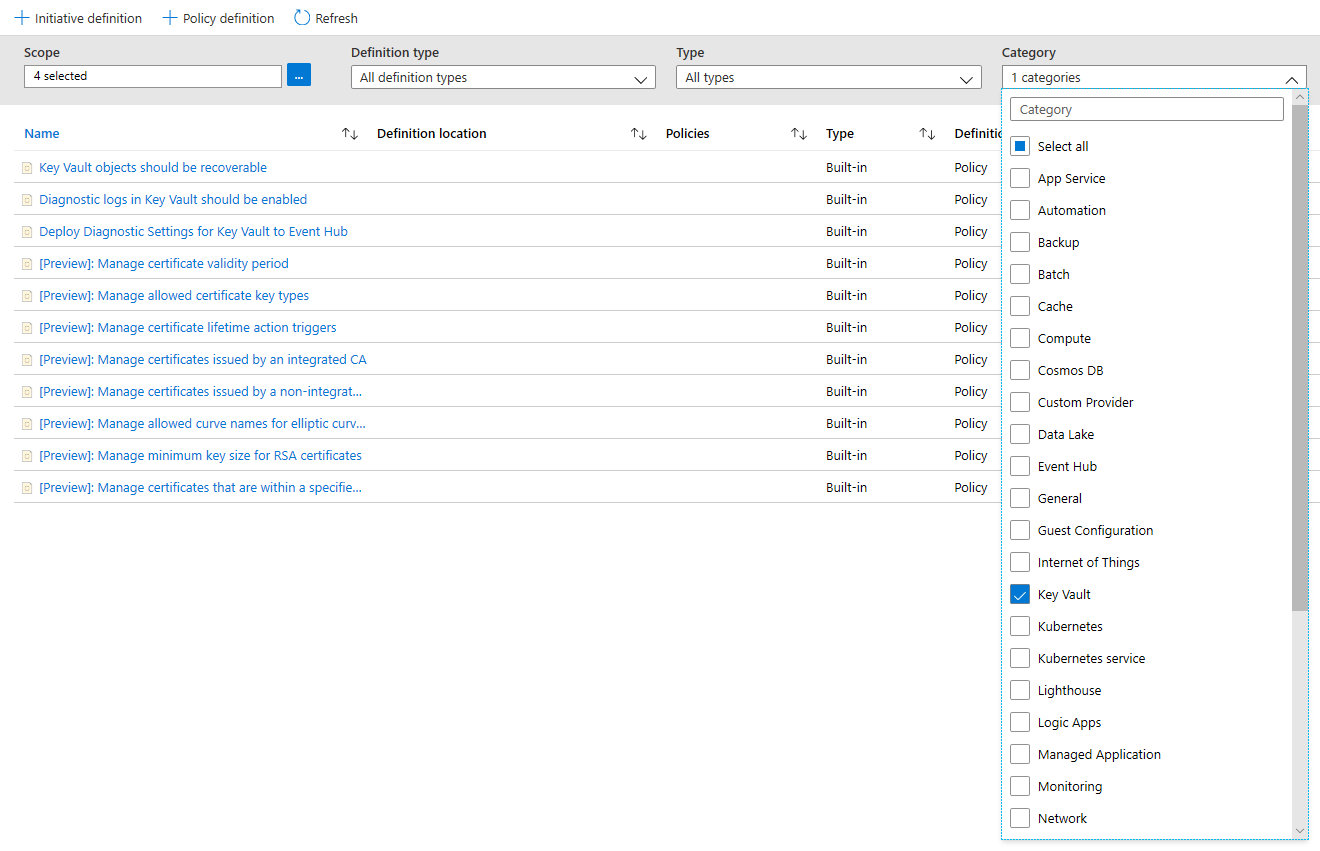

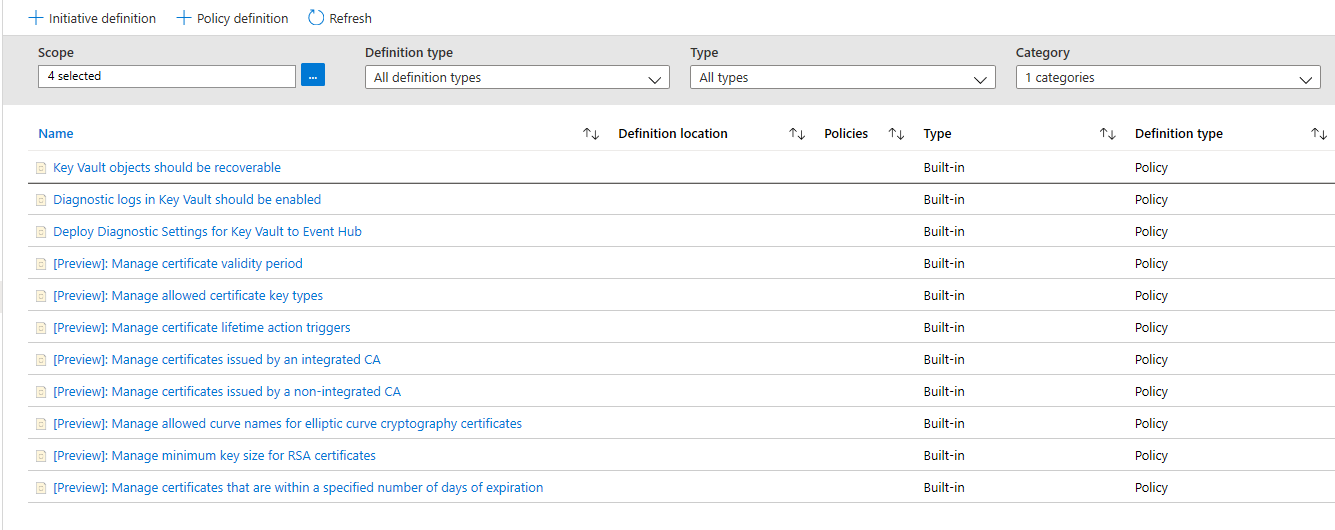

A Kategóriaszűrőben törölje az Összes kijelölése jelölőnégyzet jelölését, és válassza a Key Vault lehetőséget.

Most már látnia kell a nyilvános előzetes verzióhoz elérhető összes szabályzatot az Azure Key Vaulthoz. Győződjön meg arról, hogy elolvasta és megértette a fenti szabályzat-útmutató szakaszt, és válasszon ki egy szabályzatot, amelyet hozzá szeretne rendelni egy hatókörhöz.

Szabályzat hozzárendelése hatókörhöz

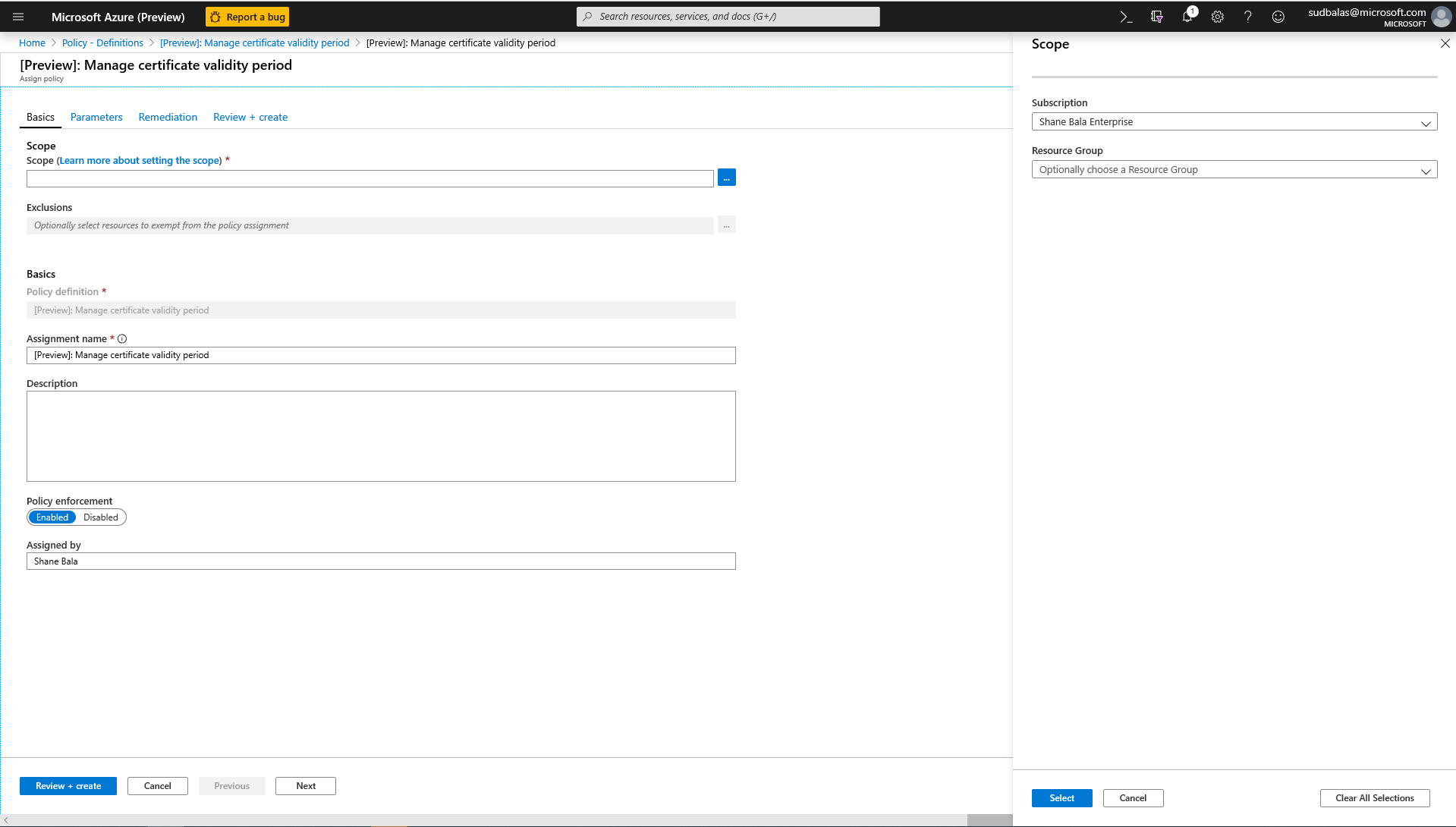

Válasszon ki egy alkalmazni kívánt szabályzatot, ebben a példában a Tanúsítvány érvényességi idejének kezelése házirend jelenik meg. Kattintson a hozzárendelés gombra a bal felső sarokban.

Válassza ki azt az előfizetést, amelyben alkalmazni szeretné a szabályzatot. Úgy is dönthet, hogy csak egyetlen erőforráscsoportra korlátozza a hatókört egy előfizetésen belül. Ha a szabályzatot a teljes előfizetésre szeretné alkalmazni, és kizár néhány erőforráscsoportot, konfigurálhat kizárási listát is. Ha azt szeretné, hogy a szabályzat hatása (naplózás vagy megtagadás), vagy letiltva legyen, állítsa a házirend kényszerítési választóját Engedélyezve értékre az effektus kikapcsolásához (naplózás vagy megtagadás).

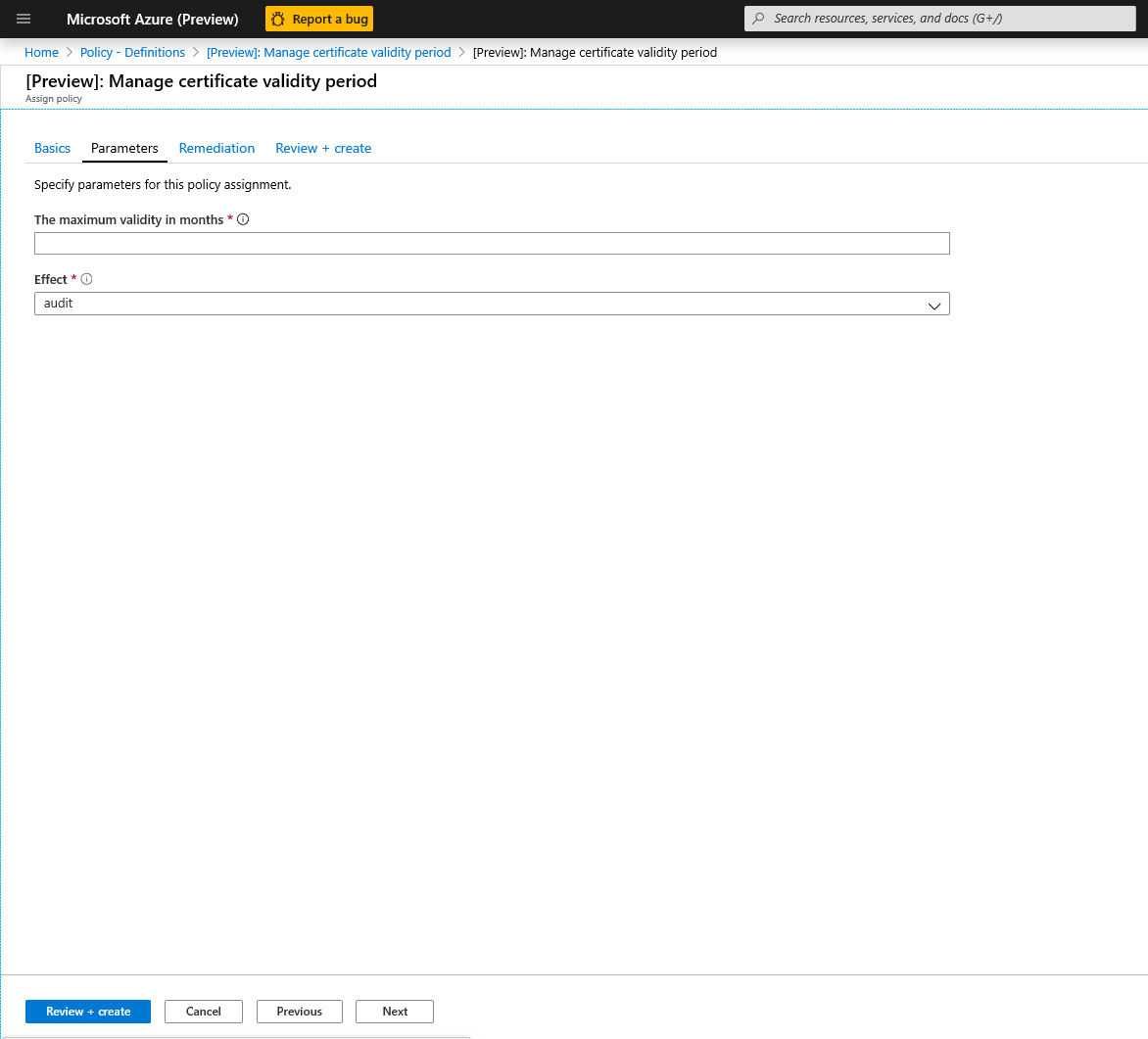

Kattintson a képernyő tetején található paraméterek fülre a kívánt hónapok maximális érvényességi időtartamának megadásához. Ha be kell adnia a paramétereket, törölje a jelet a "Csak a bemenetet vagy felülvizsgálatot igénylő paraméterek megjelenítése" jelölőnégyzetből. A fenti szakaszokban található útmutatást követve válassza az auditálást vagy a megtagadás lehetőséget a szabályzat hatásának érdekében. Ezután válassza a véleményezés + létrehozás gombot.

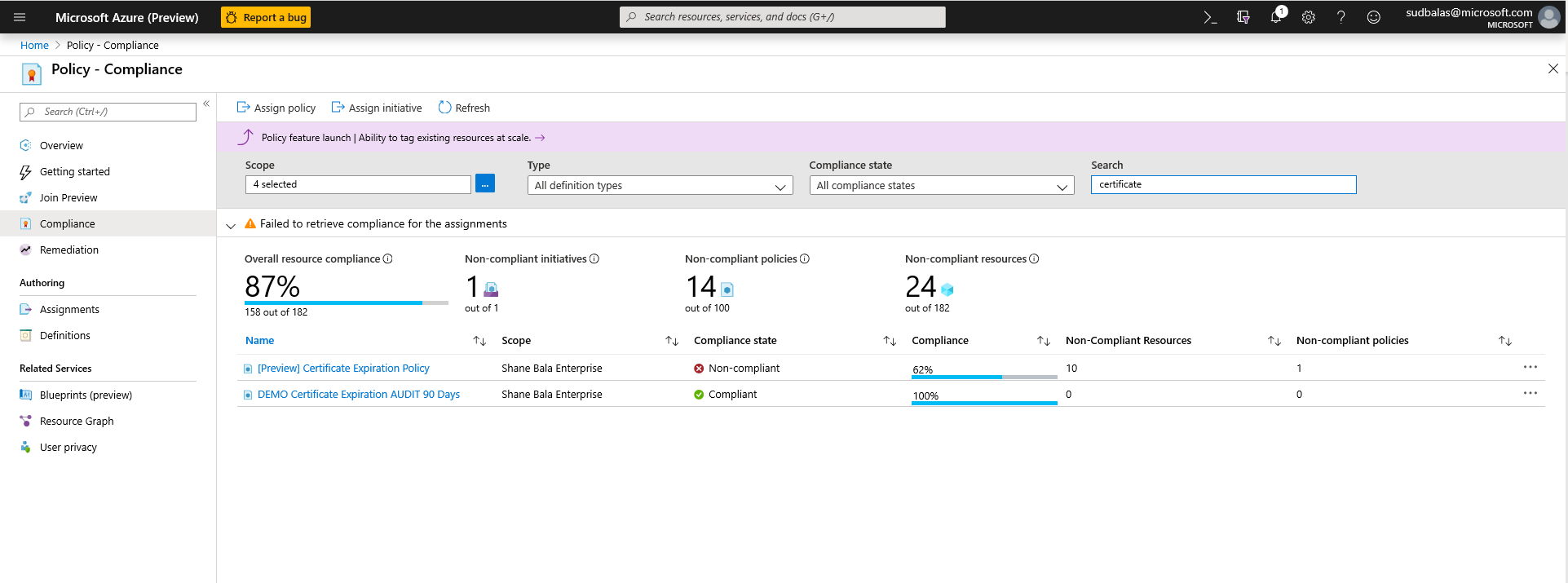

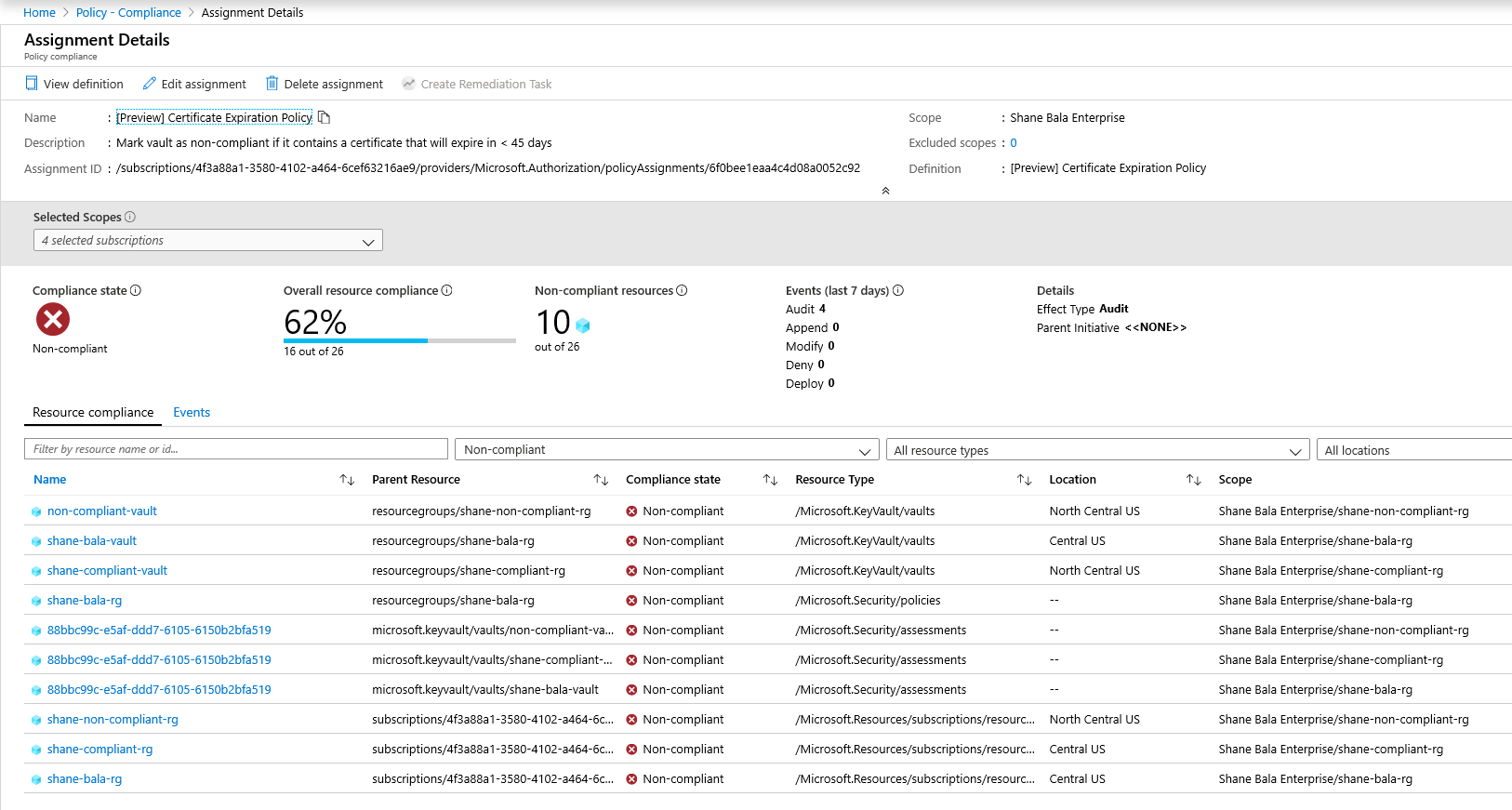

Megfelelőségi eredmények megtekintése

Lépjen vissza a Szabályzat panelre, és válassza a megfelelőségi lapot. Kattintson arra a szabályzat-hozzárendelésre, amelynek megfelelőségi eredményeit meg szeretné tekinteni.

Ezen a lapon megfelelő vagy nem megfelelő tárolók alapján szűrheti az eredményeket. Itt láthatja a szabályzat-hozzárendelés hatókörén belül a nem megfelelő kulcstartók listáját. A tároló akkor minősül nem megfelelőnek, ha a tároló bármely összetevője (tanúsítványa) nem megfelelő. Az egyes nem megfelelő összetevők (tanúsítványok) megtekintéséhez kiválaszthat egy egyéni tárolót.

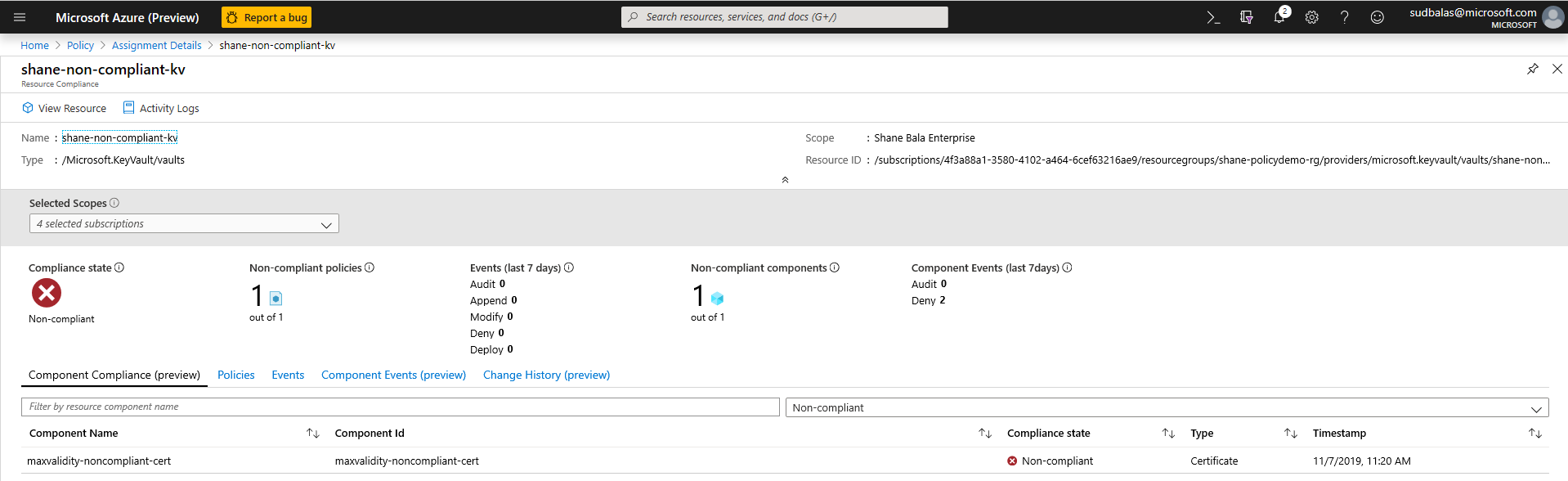

A nem megfelelő tárolóban lévő összetevők nevének megtekintése

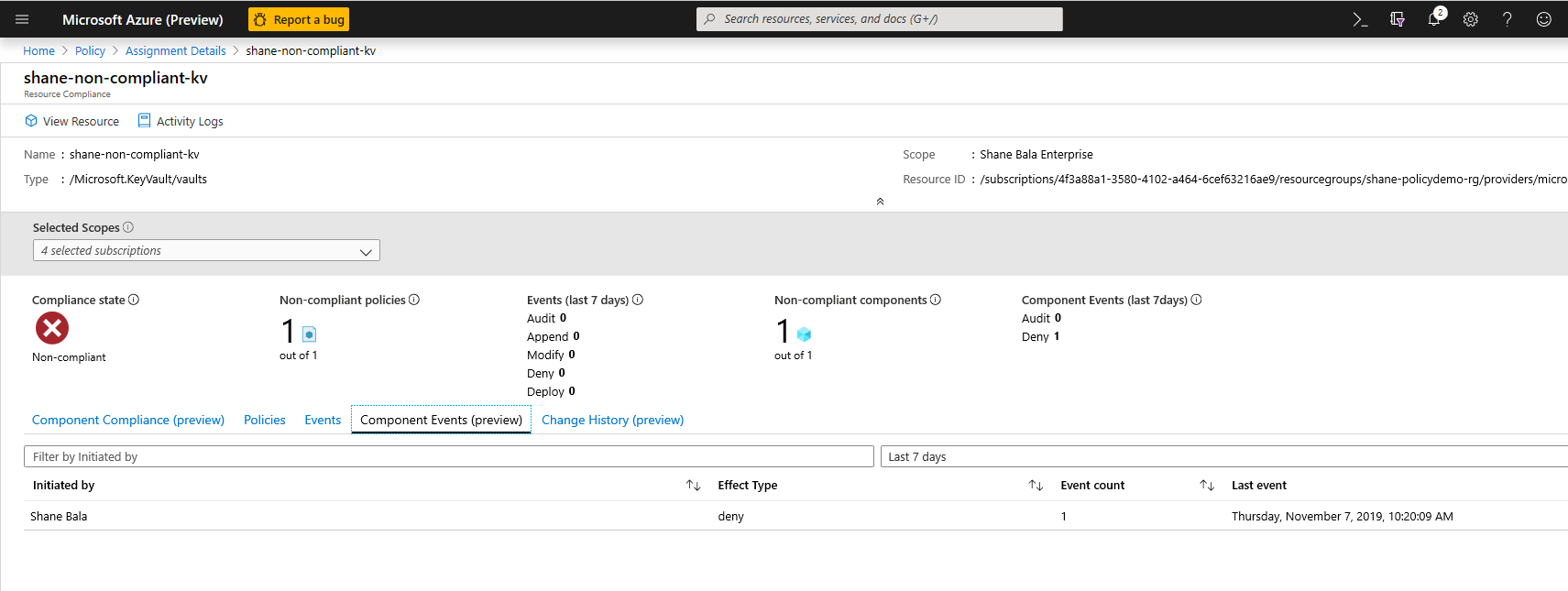

Ha ellenőriznie kell, hogy a rendszer megtagadja-e a felhasználóktól az erőforrások kulcstartón belüli létrehozását, az Összetevőesemények (előzetes verzió) fülre kattintva megtekintheti a megtagadott tanúsítványműveletek összegzését a kérelmezővel és a kérések időbélyegeivel.

A szolgáltatás korlátozásai

A "megtagadási" hatással rendelkező szabályzatok hozzárendelése akár 30 percet (átlagos esetet) és 1 órát (legrosszabb esetben) is igénybe vehet a nem megfelelő erőforrások létrehozásának megtagadásához. A késés a következő forgatókönyvekre vonatkozik –

- A rendszer új szabályzatot rendel hozzá.

- A rendszer módosít egy meglévő szabályzat-hozzárendelést.

- Egy új KeyVault (erőforrás) jön létre egy meglévő szabályzatokkal rendelkező hatókörben.

A tárolóban lévő meglévő összetevők szabályzatértékelése akár 1 órát (átlagos eset) és 2 órát (legrosszabb esetben) is igénybe vehet, mielőtt a megfelelőségi eredmények megtekinthetők lesznek a portál felhasználói felületén.

Ha a megfelelőségi eredmények "Nem indulnak el" állapotban jelennek meg, az a következő okok miatt fordulhat elő:

- A szabályzat értékelése még nem fejeződött be. A kezdeti kiértékelési késés a legrosszabb esetben akár 2 órát is igénybe vehet.

- A szabályzat-hozzárendelés hatókörében nincsenek kulcstartók.

- Nincsenek olyan kulcstartók, amelyek tanúsítványokkal rendelkeznek a szabályzat-hozzárendelés hatókörén belül.

Feljegyzés

Az Azure Policy erőforrás-szolgáltatói módjai, például az Azure Key Vaulthoz tartozók, a komponensmegfeleltségi oldalon nyújtanak tájékoztatást a megfelelőségről.

Következő lépések

- Naplózás és gyakori kérdések a Key VaultHoz készült Azure-szabályzattal kapcsolatban

- További információk az Azure Policy-szolgáltatásról

- A Key Vault-minták megtekintése: Key Vault beépített szabályzatdefiníciók

- Tudnivalók a Microsoft felhőbiztonsági teljesítménymutatójáról a Key Vaultban