Azure-erőforrásokhoz való hozzáférés és kapcsolatok hitelesítése felügyelt identitásokkal az Azure Logic Appsben

A következőkre vonatkozik: Azure Logic Apps (Használat + Standard)

Ha el szeretné kerülni a hitelesítő adatok, titkos kódok vagy Microsoft Entra-jogkivonatok megadását, tárolását és kezelését, felügyelt identitással hitelesítheti a logikai alkalmazás munkafolyamatából a Microsoft Entra által védett erőforrásokhoz való hozzáférést vagy kapcsolatokat. Az Azure Logic Appsben egyes összekötő-műveletek támogatják a felügyelt identitás használatát, ha hitelesítenie kell a Microsoft Entra ID által védett erőforrásokhoz való hozzáférést. Az Azure kezeli ezt az identitást, és segít a hitelesítési adatok biztonságának megőrzésében, hogy ne kelljen kezelnie ezeket a bizalmas információkat. További információ: Mik az Azure-erőforrások felügyelt identitásai?

Az Azure Logic Apps a következő felügyelt identitástípusokat támogatja:

Az alábbi lista néhány különbséget ír le a felügyelt identitástípusok között:

A logikaialkalmazás-erőforrások csak egyetlen egyedi rendszer által hozzárendelt identitást engedélyezhetnek és használhatnak.

A logikaialkalmazás-erőforrások ugyanazt a felhasználó által hozzárendelt identitást oszthatják meg más logikaialkalmazás-erőforrások egy csoportjában.

Ez az útmutató a következő feladatok elvégzését mutatja be:

Engedélyezze és állítsa be a rendszer által hozzárendelt identitást a logikai alkalmazás erőforrásához. Ez az útmutató egy példát mutat be, amely bemutatja, hogyan használhatja az identitást hitelesítésre.

Hozzon létre és állítson be egy felhasználó által hozzárendelt identitást. Ez az útmutató bemutatja, hogyan hozhatja létre ezt az identitást az Azure Portal vagy egy Azure Resource Manager-sablon (ARM-sablon) használatával, és hogyan használhatja az identitást hitelesítésre. Az Azure PowerShell, az Azure CLI és az Azure REST API esetében tekintse meg a következő dokumentációt:

| Eszköz | Dokumentáció |

|---|---|

| Azure PowerShell | Felhasználó által hozzárendelt identitás létrehozása |

| Azure CLI | Felhasználó által hozzárendelt identitás létrehozása |

| Azure REST API | Felhasználó által hozzárendelt identitás létrehozása |

Előfeltételek

Azure-fiók és -előfizetés. Ha még nincs előfizetése, regisztráljon egy ingyenes Azure-fiókra. A felügyelt identitásnak és a cél Azure-erőforrásnak, amelyhez hozzáférésre van szüksége, ugyanazt az Azure-előfizetést kell használnia.

A elérni kívánt cél Azure-erőforrás. Ezen az erőforráson hozzá kell adnia a felügyelt identitáshoz szükséges szerepkört ahhoz, hogy a logikai alkalmazás vagy a kapcsolat nevében hozzáférjen az erőforráshoz. Ha szerepkört szeretne hozzáadni egy felügyelt identitáshoz, microsoft entrai rendszergazdai engedélyekre van szüksége, amelyek szerepköröket rendelhetnek a megfelelő Microsoft Entra-bérlő identitásaihoz.

A logikai alkalmazás erőforrása és munkafolyamata, ahol a felügyelt identitásokat támogató eseményindítót vagy műveleteket szeretné használni.

Felügyelt identitásbeli különbségek a Használat és a Standard logikai alkalmazások között

A logikai alkalmazás erőforrástípusa alapján engedélyezheti a rendszer által hozzárendelt identitást, a felhasználó által hozzárendelt identitást, vagy mindkettőt egyszerre:

| Logikai alkalmazás | Környezet | Felügyelt identitás támogatása |

|---|---|---|

| Felhasználás | - Több-bérlős Azure Logic Apps - Integrációs szolgáltatási környezet (I Standard kiadás) |

– Engedélyezheti a rendszer által hozzárendelt identitást vagy a felhasználó által hozzárendelt identitást, de a logikai alkalmazásban mindkettőt nem. – A felügyelt identitást a logikai alkalmazás erőforrásszintjén és a kapcsolat szintjén használhatja. – Ha létrehozza és engedélyezi a felhasználó által hozzárendelt identitást, a logikai alkalmazás egyszerre csak egy felhasználó által hozzárendelt identitással rendelkezhet. |

| Standard | – Egybérlős Azure Logic Apps - App Service Environment v3 (A Standard kiadás v3) - Azure Arc-kompatibilis Logic Apps |

– Egyszerre engedélyezheti a rendszer által hozzárendelt identitást, amely alapértelmezés szerint engedélyezve van, és a felhasználó által hozzárendelt identitást is. Több felhasználó által hozzárendelt identitást is hozzáadhat a logikai alkalmazáshoz. A logikai alkalmazás azonban egyszerre csak egy felügyelt identitást használhat. – A felügyelt identitást a logikai alkalmazás erőforrásszintjén és a kapcsolat szintjén használhatja. |

Az Azure Logic Apps felügyelt identitáskorlátairól további információt a logikai alkalmazások felügyelt identitásainak korlátai című témakörben talál. A Használat és a Standard logikai alkalmazás erőforrástípusairól és környezeteiről az alábbi dokumentációban talál további információt:

Ahol használhat felügyelt identitást

Az Azure Logic Appsben csak az OAuthot Microsoft Entra-azonosítóval támogató beépített és felügyelt összekötő-műveletek használhatnak felügyelt identitást a hitelesítéshez. Az alábbi táblázatok csak mintakijelölést biztosítanak. A teljesebb listát a következő dokumentációban találja:

A hitelesítést támogató eseményindítók és műveletek hitelesítési típusai

Azure-erőforrások felügyelt identitását támogató Azure-szolgáltatások

A Microsoft Entra hitelesítést támogató Azure-szolgáltatások

A Használat logikai alkalmazás munkafolyamata esetében az alábbi táblázat a felügyelt identitáshitelesítést támogató példa-összekötőket sorolja fel:

| Csatlakozás or típusa | Támogatott összekötők |

|---|---|

| Beépítve | - Azure API Management - Azure-alkalmazás Szolgáltatások - Azure Functions - HTTP - HTTP + Webhook Megjegyzés: A HTTP-műveletek a rendszer által hozzárendelt identitással hitelesíthetik az Azure Storage-fiókokhoz való kapcsolatokat az Azure-tűzfalak mögött. A HTTP-műveletek azonban nem támogatják a felhasználó által hozzárendelt identitást ugyanazon kapcsolatok hitelesítéséhez. |

| Felügyelt | - Azure-alkalmazás szolgáltatás - Azure Automation - Azure Blob Storage - Azure Container Instance - Azure Cosmos DB - Azure Data Explorer - Azure Data Factory - Azure Data Lake - Azure Digital Twins - Azure Event Grid - Azure Event Hubs - Azure IoT Central V2 - Azure Key Vault -Azure Monitor-naplók – Azure-üzenetsorok - Azure Resource Manager - Azure Service Bus - Azure Sentinel - Azure Table Storage – Azure-beli virtuális gép - SQL Server |

Rendszer által hozzárendelt identitás engedélyezése az Azure Portalon

A Használat logikai alkalmazás erőforrásán manuálisan kell engedélyeznie a rendszer által hozzárendelt identitást.

Az Azure Portalon nyissa meg a Consumption logikai alkalmazás erőforrását.

A logikai alkalmazás menüjében, a Gépház alatt válassza az Identitás lehetőséget.

Az Identitás lapon, a Rendszer hozzárendelve területen válassza a Mentés gombra>. Amikor az Azure megerősítést kér, válassza az Igen lehetőséget.

Feljegyzés

Ha hibaüzenetet kap, hogy csak egyetlen felügyelt identitással rendelkezhet, a logikai alkalmazás erőforrása már társítva van a felhasználó által hozzárendelt identitással. A rendszer által hozzárendelt identitás hozzáadása előtt el kell távolítania a felhasználó által hozzárendelt identitást a logikai alkalmazás erőforrásából.

A logikai alkalmazás erőforrása mostantól használhatja a rendszer által hozzárendelt identitást. Ez az identitás a Microsoft Entra-azonosítóval van regisztrálva, és egy objektumazonosító jelöli.

Tulajdonság Érték Leírás Objektum (egyszerű) azonosítója <identity-resource-ID> Globálisan egyedi azonosító (GUID), amely egy Microsoft Entra-bérlőben a logikai alkalmazás rendszer által hozzárendelt identitását jelöli. Most kövesse azokat a lépéseket, amelyek a rendszer által hozzárendelt identitásnak hozzáférést biztosítanak az erőforráshoz az útmutató későbbi részében.

Rendszer által hozzárendelt identitás engedélyezése ARM-sablonban

A logikai alkalmazás erőforrásainak létrehozásának és üzembe helyezésének automatizálásához használhat ARM-sablont. Ha engedélyezni szeretné a logikaialkalmazás-erőforrás rendszer által hozzárendelt identitását a sablonban, adja hozzá az identitásobjektumot és a típus gyermektulajdonságot a logikai alkalmazás erőforrásdefiníciójához a sablonban, például:

{

"apiVersion": "2016-06-01",

"type": "Microsoft.logic/workflows",

"name": "[variables('logicappName')]",

"location": "[resourceGroup().location]",

"identity": {

"type": "SystemAssigned"

},

"properties": {},

<...>

}

Amikor az Azure létrehozza a logikai alkalmazás erőforrásdefinícióját, az identitásobjektum a következő további tulajdonságokat kapja:

"identity": {

"type": "SystemAssigned",

"principalId": "<principal-ID>",

"tenantId": "<Entra-tenant-ID>"

}

| Tulajdonság (JSON) | Érték | Leírás |

|---|---|---|

| principalId | <principal-ID> | A Microsoft Entra-bérlőben a logikai alkalmazást képviselő felügyelt identitás szolgáltatásnév objektumának globálisan egyedi azonosítója (GUID). Ez a GUID néha "objektumazonosítóként" vagy objectID-ként jelenik meg. |

| tenantId | <Microsoft-Entra-ID-tenant-ID> | Az a globálisan egyedi azonosító (GUID), amely azt a Microsoft Entra-bérlőt jelöli, amelyben a logikai alkalmazás már tag. A Microsoft Entra-bérlőn belül a szolgáltatásnév neve megegyezik a logikai alkalmazáspéldány nevével. |

Felhasználó által hozzárendelt identitás létrehozása az Azure Portalon

Ahhoz, hogy engedélyezhesse a felhasználó által hozzárendelt identitást egy használatalapú logikai alkalmazás erőforrásán vagy a Standard logikai alkalmazás erőforrásán, külön Azure-erőforrásként kell létrehoznia ezt az identitást.

Az Azure Portal keresőmezőjében adja meg a felügyelt identitásokat. Az eredmények listájában válassza a Felügyelt identitások lehetőséget.

A Felügyelt identitások lap eszköztárán válassza a Létrehozás lehetőséget.

Adja meg a felügyelt identitással kapcsolatos információkat, és válassza a Véleményezés + Létrehozás lehetőséget, például:

Tulajdonság Kötelező Érték Leírás Előfizetés Igen <Azure-előfizetés-neve> Az Azure-előfizetés neve Erőforráscsoport Igen <Azure-erőforráscsoport-neve> Az Azure-erőforráscsoport neve. Hozzon létre egy új csoportot, vagy válasszon ki egy meglévő csoportot. Ez a példa egy fabrikam-managed-identityes-RG nevű új csoportot hoz létre. Régió Igen <Azure-régió> Az Azure-régió, ahol az erőforrással kapcsolatos információkat tárolhatja. Ez a példa az USA nyugati régióját használja. Név Igen <user-assigned-identity-name> A felhasználó által hozzárendelt identitásnak adandó név. Ez a példa Fabrikam-user-assigned-identity-t használ. Miután az Azure ellenőrzi az adatokat, az Azure létrehozza a felügyelt identitást. Most már hozzáadhatja a felhasználó által hozzárendelt identitást a logikai alkalmazás erőforrásához.

Felhasználó által hozzárendelt identitás hozzáadása a logikai alkalmazáshoz az Azure Portalon

Az Azure Portalon nyissa meg a Consumption logikai alkalmazás erőforrását.

A logikai alkalmazás menüjében, a Gépház alatt válassza az Identitás lehetőséget.

Az Identitás lapon válassza a Felhasználóhoz rendelt, majd a Hozzáadás lehetőséget.

A Felhasználó által hozzárendelt felügyelt identitás hozzáadása panelen kövesse az alábbi lépéseket:

Az Előfizetés kiválasztása listából válassza ki az Azure-előfizetését.

Az előfizetésben lévő összes felügyelt identitást tartalmazó listából válassza ki a felhasználó által hozzárendelt identitást. A lista szűréséhez a Felhasználó által hozzárendelt felügyelt identitások keresőmezőbe írja be az identitás vagy erőforráscsoport nevét.

Ha elkészült, válassza a Hozzáadás lehetőséget.

Feljegyzés

Ha hibaüzenetet kap, hogy csak egyetlen felügyelt identitással rendelkezhet, a logikai alkalmazás már társítva van a rendszer által hozzárendelt identitással. A felhasználó által hozzárendelt identitás hozzáadása előtt először le kell tiltania a rendszer által hozzárendelt identitást.

A logikai alkalmazás most már a felhasználó által hozzárendelt identitáshoz van társítva.

Most kövesse azokat a lépéseket, amelyek lehetővé teszik az identitás hozzáférését az erőforráshoz az útmutató későbbi részében.

Felhasználó által hozzárendelt identitás létrehozása ARM-sablonban

A logikai alkalmazás erőforrásainak létrehozásának és üzembe helyezésének automatizálásához használhat ARM-sablont. Ezek a sablonok támogatják a felhasználó által hozzárendelt identitásokat a hitelesítéshez.

A sablon erőforrások szakaszában a logikai alkalmazás erőforrásdefiníciójához a következő elemek szükségesek:

Identitásobjektuma UserAssigned típustulajdonságával

Gyermek userAssignedIdentities objektum, amely megadja a felhasználó által hozzárendelt erőforrást és nevet

Ez a példa egy használatalapú logikai alkalmazás erőforrását és munkafolyamat-definícióját mutatja be egy nemparaméteres identitásobjektummal rendelkező HTTP PUT-kéréshez. A PUT kérésre és az azt követő GET műveletre adott válasz tartalmazza ezt az identitásobjektumot is:

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {<template-parameters>},

"resources": [

{

"apiVersion": "2016-06-01",

"type": "Microsoft.logic/workflows",

"name": "[variables('logicappName')]",

"location": "[resourceGroup().location]",

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/<Azure-subscription-ID>/resourceGroups/<Azure-resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<user-assigned-identity-name>": {}

}

},

"properties": {

"definition": {<logic-app-workflow-definition>}

},

"parameters": {},

"dependsOn": []

},

],

"outputs": {}

}

Ha a sablon tartalmazza a felügyelt identitás erőforrásdefinícióját is, paraméterezheti az identitásobjektumot . Az alábbi példa bemutatja, hogy a gyermek userAssignedIdentities objektum hogyan hivatkozik egy userAssignedIdentityName változóra, amelyet a sablon változói szakaszban definiál. Ez a változó a felhasználó által hozzárendelt identitás erőforrás-azonosítóra hivatkozik.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"Template_LogicAppName": {

"type": "string"

},

"Template_UserAssignedIdentityName": {

"type": "securestring"

}

},

"variables": {

"logicAppName": "[parameters(`Template_LogicAppName')]",

"userAssignedIdentityName": "[parameters('Template_UserAssignedIdentityName')]"

},

"resources": [

{

"apiVersion": "2016-06-01",

"type": "Microsoft.logic/workflows",

"name": "[variables('logicAppName')]",

"location": "[resourceGroup().location]",

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"[resourceId('Microsoft.ManagedIdentity/userAssignedIdentities/', variables('userAssignedIdentityName'))]": {}

}

},

"properties": {

"definition": {<logic-app-workflow-definition>}

},

"parameters": {},

"dependsOn": [

"[resourceId('Microsoft.ManagedIdentity/userAssignedIdentities/', variables('userAssignedIdentityName'))]"

]

},

{

"apiVersion": "2018-11-30",

"type": "Microsoft.ManagedIdentity/userAssignedIdentities",

"name": "[parameters('Template_UserAssignedIdentityName')]",

"location": "[resourceGroup().location]",

"properties": {}

}

]

}

Identitáshozzáférés biztosítása az erőforrásokhoz

Mielőtt használhatja a logikai alkalmazás felügyelt identitását a hitelesítéshez, be kell állítania az identitáshoz való hozzáférést a cél Azure-erőforráson, ahol használni szeretné az identitást. A hozzáférés beállítása a célerőforrástól függően változik.

Feljegyzés

Ha egy felügyelt identitás hozzáféréssel rendelkezik egy Azure-erőforráshoz ugyanabban az előfizetésben, az identitás csak az adott erőforráshoz férhet hozzá. Egyes, felügyelt identitásokat támogató eseményindítókban és műveletekben azonban először ki kell választania a célerőforrást tartalmazó Azure-erőforráscsoportot. Ha az identitás nem rendelkezik hozzáféréssel az erőforráscsoport szintjén, a célerőforráshoz való hozzáférés ellenére az adott csoport egyik erőforrása sem szerepel a listán.

Ennek a viselkedésnek a kezeléséhez az identitásnak is hozzáférést kell adnia az erőforráscsoporthoz, nem csak az erőforráshoz. Hasonlóképpen, ha a célerőforrás kiválasztása előtt ki kell választania az előfizetést, az identitásnak hozzáférést kell adnia az előfizetéshez.

Bizonyos esetekben szükség lehet az identitásra a társított erőforráshoz való hozzáféréshez. Tegyük fel például, hogy rendelkezik egy felügyelt identitással egy logikai alkalmazáshoz, amelyhez hozzáférésre van szüksége ugyanazon logikai alkalmazás alkalmazásbeállításainak frissítéséhez egy munkafolyamatból. Az identitásnak hozzáférést kell adnia a társított logikai alkalmazáshoz.

Ha például egy Azure Blob Storage-fiókot szeretne elérni a felügyelt identitással, be kell állítania a hozzáférést az Azure szerepköralapú hozzáférés-vezérlésével (Azure RBAC), és hozzá kell rendelnie az identitáshoz megfelelő szerepkört a tárfiókhoz. Az ebben a szakaszban ismertetett lépések azt mutatják be, hogyan hajthatja végre ezt a feladatot az Azure Portal és az Azure Resource Manager-sablon (ARM-sablon) használatával. Az Azure PowerShell, az Azure CLI és az Azure REST API esetében tekintse meg a következő dokumentációt:

| Eszköz | Dokumentáció |

|---|---|

| Azure PowerShell | Szerepkör-hozzárendelés hozzáadása |

| Azure CLI | Szerepkör-hozzárendelés hozzáadása |

| Azure REST API | Szerepkör-hozzárendelés hozzáadása |

Ha azonban egy Azure-kulcstartót a felügyelt identitással szeretne elérni, létre kell hoznia egy hozzáférési szabályzatot az adott identitáshoz a kulcstartón, és hozzá kell rendelnie a megfelelő engedélyeket az adott identitáshoz a kulcstartóban. A szakasz későbbi lépései bemutatják, hogyan hajthatja végre ezt a feladatot az Azure Portal használatával. A Resource Manager-sablonok, a PowerShell és az Azure CLI esetében lásd a következő dokumentációt:

| Eszköz | Dokumentáció |

|---|---|

| Azure Resource Manager-sablon (ARM-sablon) | Key Vault hozzáférési szabályzat erőforrásdefiníciója |

| Azure PowerShell | Key Vault-hozzáférési szabályzat hozzárendelése |

| Azure CLI | Key Vault-hozzáférési szabályzat hozzárendelése |

Szerepköralapú hozzáférés hozzárendelése felügyelt identitáshoz az Azure Portal használatával

Ha felügyelt identitást szeretne használni a hitelesítéshez, egyes Azure-erőforrások, például az Azure Storage-fiókok megkövetelik, hogy az identitást egy olyan szerepkörhöz rendelje, amely rendelkezik a célerőforrás megfelelő engedélyével. Más Azure-erőforrások, például az Azure-kulcstartók, megkövetelik, hogy hozzon létre egy hozzáférési szabályzatot, amely rendelkezik az identitás célerőforrására vonatkozó megfelelő engedélyekkel.

Az Azure Portalon nyissa meg azt az erőforrást, ahol az identitást használni szeretné.

Az erőforrás menüjében válassza a Hozzáférés-vezérlés (IAM)>Szerepkör-hozzárendelés hozzáadása lehetőséget.>

Feljegyzés

Ha a Szerepkör-hozzárendelés hozzáadása lehetőség le van tiltva, nincs engedélye szerepkörök hozzárendelésére. További információért lásd: Microsoft Entra beépített szerepkörök.

Rendelje hozzá a szükséges szerepkört a felügyelt identitáshoz. A Szerepkör lapon rendeljen hozzá egy szerepkört, amely biztosítja az identitás számára az aktuális erőforráshoz való szükséges hozzáférést.

Ebben a példában rendelje hozzá a Storage Blob Data Contributor nevű szerepkört, amely magában foglalja a blobok írási hozzáférését egy Azure Storage-tárolóban. Az egyes tárolótároló-szerepkörökről további információt az Azure Storage-tárolóban blobokhoz hozzáférő szerepkörökben talál.

Ezután válassza ki azt a felügyelt identitást, amelyhez hozzá szeretné rendelni a szerepkört. A Hozzáférés hozzárendelése csoportban válassza a Felügyelt identitás>hozzáadása tagok hozzáadása lehetőséget.

A felügyelt identitás típusa alapján válassza ki vagy adja meg a következő értékeket:

Típus Azure-szolgáltatáspéldány Előfizetés Tag Rendszer általi hozzárendelés esetén Logikai alkalmazás <Azure-előfizetés-neve> <a-logikai-alkalmazása-neve> Felhasználó általi hozzárendelés esetén Nem alkalmazható <Azure-előfizetés-neve> <a-user-assigned-identity-name> A szerepkörök hozzárendelésével kapcsolatos további információkért lásd : Szerepkörök hozzárendelése az Azure Portalon.

Ha végzett, az identitással hitelesítheti a felügyelt identitásokat támogató eseményindítók és műveletek hozzáférését.

A feladattal kapcsolatos általános információkért lásd : Felügyelt identitáshoz való hozzáférés hozzárendelése egy másik erőforráshoz az Azure RBAC használatával.

Hozzáférési szabályzat létrehozása az Azure Portal használatával

Ha felügyelt identitást szeretne használni a hitelesítéshez, egyes Azure-erőforrásokhoz, például az Azure-kulcstartókhoz olyan hozzáférési szabályzatot kell létrehoznia, amely rendelkezik az adott identitás célerőforrására vonatkozó megfelelő engedélyekkel. Más Azure-erőforrások, például az Azure Storage-fiókok megkövetelik, hogy ezt az identitást egy olyan szerepkörhöz rendelje , amely rendelkezik a célerőforrás megfelelő engedélyével.

Nyissa meg a célerőforrást az Azure Portalon, ahol az identitást használni szeretné. Ez a példa egy Azure Key Vaultot használ célerőforrásként.

Az erőforrás menüjében válassza a Hozzáférési szabályzatok>létrehozása lehetőséget, amely megnyitja a Hozzáférési szabályzat létrehozása panelt.

Feljegyzés

Ha az erőforrás nem rendelkezik hozzáférési szabályzatokkal , próbáljon meg inkább szerepkör-hozzárendelést hozzárendelni.

Az Engedélyek lapon válassza ki azokat a szükséges engedélyeket, amelyekre az identitásnak szüksége van a célerőforrás eléréséhez.

Ha például az identitást az Azure Key Vault felügyelt összekötő Titkos kulcsok listájának műveletével szeretné használni, az identitásnak listaengedélyekre van szüksége. A Titkos kódok oszlopban válassza a Lista lehetőséget.

Ha készen áll, válassza a Tovább gombot. Az Egyszerű lapon keresse meg és válassza ki a felügyelt identitást, amely egy felhasználó által hozzárendelt identitás ebben a példában.

Hagyja ki az opcionális alkalmazáslépést, válassza a Tovább lehetőséget, és fejezze be a hozzáférési szabályzat létrehozását.

A következő szakasz bemutatja, hogyan használhat felügyelt identitást eseményindítóval vagy művelettel a hozzáférés hitelesítéséhez. A példa egy korábbi szakasz lépéseivel folytatódik, ahol az RBAC használatával beállította a felügyelt identitáshoz való hozzáférést, és nem használja példaként az Azure Key Vaultot. A felügyelt identitás hitelesítéshez való használatának általános lépései azonban ugyanazok.

Hozzáférés hitelesítése felügyelt identitással

Miután engedélyezte a felügyelt identitást a logikai alkalmazás erőforrásához, és hozzáférést adott az azure-beli célerőforráshoz vagy szolgáltatáshoz, ezt az identitást használhatja a felügyelt identitásokat támogató triggerekben és műveletekben.

Fontos

Ha olyan Azure-függvénye van, amelyben a rendszer által hozzárendelt identitást szeretné használni, először engedélyezze az Azure Functions hitelesítését.

Az alábbi lépések bemutatják, hogyan használhatja a felügyelt identitást eseményindítóval vagy művelettel az Azure Portalon. Ha meg szeretné adni a felügyelt identitást egy eseményindító vagy művelet mögöttes JSON-definíciójában, olvassa el a Felügyelt identitás hitelesítése című témakört.

Az Azure Portalon nyissa meg a Consumption logikai alkalmazás erőforrását.

Ha még nem tette meg, adja hozzá a felügyelt identitásokat támogató eseményindítót vagy műveletet.

Feljegyzés

Nem minden összekötőművelet támogatja a hitelesítési típus hozzáadását. További információ: A hitelesítést támogató eseményindítók és műveletek hitelesítési típusai.

A hozzáadott eseményindítón vagy műveleten kövesse az alábbi lépéseket:

Beépített összekötőműveletek, amelyek támogatják a felügyelt identitáshitelesítést

Ezek a lépések a HTTP-művelet példaként való használatával folytatódnak.

A Speciális paraméterek listából adja hozzá a Hitelesítési tulajdonságot, ha a tulajdonság még nem jelenik meg.

Most a Hitelesítési tulajdonság és a Hitelesítési típus lista is megjelenik a műveletben.

A Hitelesítési típus listából válassza a Felügyelt identitás lehetőséget.

A Hitelesítés szakasz a következő lehetőségeket jeleníti meg:

Felügyelt identitások listája, amelyből kiválaszthat egy adott felügyelt identitást

A Célközönség tulajdonság meghatározott eseményindítókon és műveleteken jelenik meg, így beállíthatja az Azure-célerőforrás vagy -szolgáltatás erőforrás-azonosítóját. Ellenkező esetben a Célközönség tulajdonság alapértelmezés szerint az

https://management.azure.com/erőforrás-azonosítót használja, amely az Azure Resource Manager erőforrás-azonosítója.

A felügyelt identitások listájában válassza ki a használni kívánt identitást, például:

Feljegyzés

Az alapértelmezett beállítás a rendszer által hozzárendelt felügyelt identitás, még akkor is, ha nincs engedélyezve a felügyelt identitások használata.

A felügyelt identitás sikeres használatához először engedélyeznie kell ezt az identitást a logikai alkalmazásban. A Használat logikai alkalmazásokban rendelkezhet a rendszer által hozzárendelt vagy felhasználó által hozzárendelt felügyelt identitással, de mindkettővel nem.

További információ : Példa: Beépített eseményindító vagy művelet hitelesítése felügyelt identitással.

Felügyelt identitáshitelesítést támogató felügyelt összekötő-műveletek

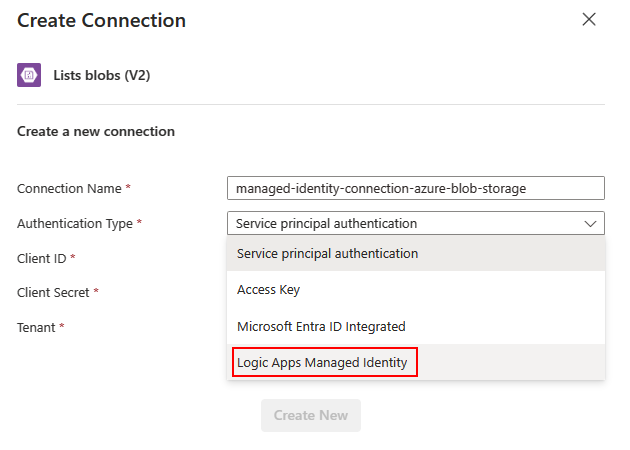

A Csatlakozás ion létrehozása panel hitelesítési listájában válassza a Felügyelt identitás lehetőséget, például:

A következő panelen adja meg a kapcsolathoz használandó nevet a Csatlakozás ion névhez.

A hitelesítési típushoz válassza a következő lehetőségek egyikét a felügyelt összekötő alapján:

Egyszeri hitelesítés: Ezek az összekötők csak egy hitelesítési típust támogatnak, amely ebben az esetben a felügyelt identitás.

A felügyelt identitások listájában válassza ki az aktuálisan engedélyezett felügyelt identitást.

Ha elkészült, válassza az Új létrehozása lehetőséget.

Több hitelesítés: Ezek az összekötők több hitelesítési típust is támogatnak, de egyszerre csak egy típust választhat ki és használhat.

Ezek a lépések egy Azure Blob Storage-művelet példaként való használatával folytatódnak.

További információ : Példa: Felügyelt összekötő eseményindítójának vagy műveletének hitelesítése felügyelt identitással.

Példa: Beépített eseményindító vagy művelet hitelesítése felügyelt identitással

A beépített HTTP-eseményindító vagy -művelet használhatja a logikai alkalmazás erőforrásán engedélyezett rendszer által hozzárendelt identitást. A HTTP-eseményindító vagy -művelet általában a következő tulajdonságokat használja a elérni kívánt erőforrás vagy entitás megadásához:

| Tulajdonság | Kötelező | Leírás |

|---|---|---|

| Módszer | Igen | A futtatni kívánt művelet által használt HTTP-metódus |

| URI | Igen | A cél Azure-erőforrás vagy entitás elérésének végponti URL-címe. Az URI szintaxis általában tartalmazza a cél Azure-erőforrás vagy szolgáltatás erőforrás-azonosítóját. |

| Fejlécek | Nem | Minden olyan fejlécérték, amelyet a kimenő kérelemben fel szeretne venni vagy fel szeretne venni, például a tartalomtípus |

| Lekérdezések | Nem | Minden olyan lekérdezési paraméter, amelyet fel szeretne venni a kérésbe, vagy amelyeket fel szeretne venni. Lekérdezési paraméterek például egy adott művelethez vagy a futtatni kívánt művelet API-verziójához. |

| Hitelesítés | Igen | Az Azure-célerőforráshoz vagy szolgáltatáshoz való hozzáférés hitelesítéséhez használandó hitelesítési típus |

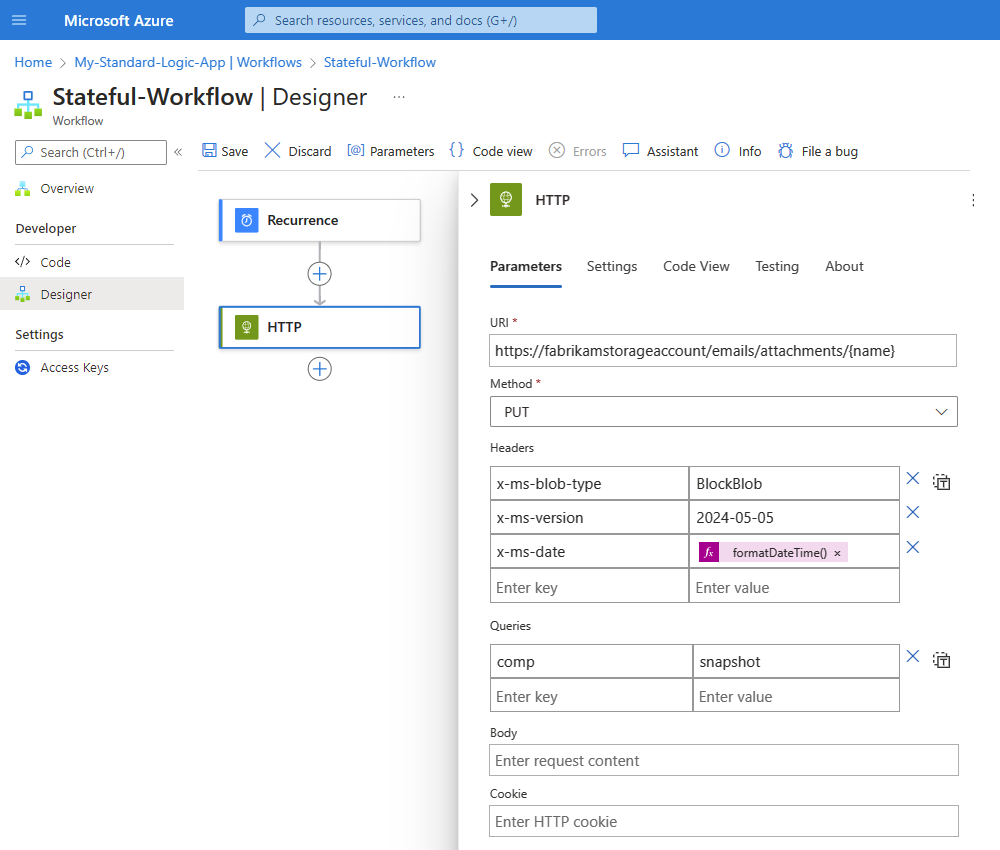

Konkrét példaként tegyük fel, hogy a Snapshot Blob műveletet egy olyan blobon szeretné futtatni az Azure Storage-fiókban, ahol korábban beállította az identitáshoz való hozzáférést. Az Azure Blob Storage-összekötő azonban jelenleg nem kínálja ezt a műveletet. Ehelyett a HTTP-művelettel vagy egy másik Blob Service REST API-művelettel futtathatja ezt a műveletet.

Fontos

Ha az Azure Storage-fiókokat tűzfalak mögött szeretné elérni az Azure Blob Storage-összekötő és a felügyelt identitások használatával, győződjön meg arról, hogy a tárfiókot is beállítja a megbízható Microsoft-szolgáltatások által hozzáférést engedélyező kivétellel.

A Pillanatkép-blob művelet futtatásához a HTTP-művelet a következő tulajdonságokat adja meg:

| Tulajdonság | Kötelező | Példaérték | Leírás |

|---|---|---|---|

| URI | Igen | https://<storage-account-name>/<folder-name>/{name} |

Az Azure Blob Storage-fájl erőforrás-azonosítója az Azure Global (nyilvános) környezetben, amely ezt a szintaxist használja |

| Módszer | Igen | PUT |

A Pillanatkép-blob művelet által használt HTTP-metódus |

| Fejlécek | Azure Storage esetén | x-ms-blob-type = BlockBlob x-ms-version = 2024-05-05 x-ms-date = formatDateTime(utcNow(),'r') |

Az x-ms-blob-typeAzure Storage-műveletekhez szükség van a , x-ms-versionés x-ms-date a fejléc értékekre. Fontos: Az Azure Storage kimenő HTTP-eseményindítóiban és műveleti kérelmeiben a fejléchez a x-ms-version futtatni kívánt művelet tulajdonsága és API-verziója szükséges. Az x-ms-date aktuális dátumnak kell lennie. Ellenkező esetben a munkafolyamat hiba miatt 403 FORBIDDEN meghiúsul. Ha az aktuális dátumot a szükséges formátumban szeretné lekérni, használhatja a kifejezést a példaértékben. További információkért tekintse meg a következő dokumentációt: - Kérelemfejlécek – Pillanatkép-blob - Verziószámozás az Azure Storage-szolgáltatásokhoz |

| Lekérdezések | Csak a Pillanatkép-blob művelethez | comp = snapshot |

A művelet lekérdezési paraméterének neve és értéke. |

A munkafolyamat-tervezőben adja hozzá a kívánt eseményindítót, majd adja hozzá a HTTP-műveletet .

Az alábbi példa egy HTTP-mintaműveletet mutat be a Snapshot Blob művelethez használandó összes korábban leírt tulajdonságértékkel:

A HTTP-műveletben adja hozzá a Hitelesítési tulajdonságot. A Speciális paraméterek listájában válassza a Hitelesítés lehetőséget.

A Hitelesítés szakasz ekkor megjelenik a HTTP-műveletben .

Feljegyzés

Nem minden eseményindító és művelet támogatja a hitelesítési típus hozzáadását. További információ: A hitelesítést támogató eseményindítók és műveletek hitelesítési típusai.

A Hitelesítési típus listából válassza a Felügyelt identitás lehetőséget.

A felügyelt identitások listájában válasszon a forgatókönyve alapján elérhető lehetőségek közül.

Ha beállítja a rendszer által hozzárendelt identitást, válassza a rendszer által hozzárendelt felügyelt identitást.

Ha beállítja a felhasználó által hozzárendelt identitást, válassza ki ezt az identitást.

Ez a példa a rendszer által hozzárendelt felügyelt identitással folytatódik.

Egyes eseményindítókon és műveleteknél megjelenik a Célközönség tulajdonság, így beállíthatja a cél Azure-erőforrás vagy szolgáltatás erőforrás-azonosítóját.

Ha például hitelesíteni szeretné a Key Vault-erőforráshoz való hozzáférést a globális Azure-felhőben, az Audience tulajdonságot pontosan a következő erőforrás-azonosítóra kell beállítania:

https://vault.azure.netHa nem állítja be a Célközönség tulajdonságot, a Célközönség tulajdonság alapértelmezés szerint az

https://management.azure.com/erőforrás-azonosítót használja, amely az Azure Resource Manager erőforrás-azonosítója.Fontos

Győződjön meg arról, hogy a célerőforrás-azonosító pontosan megegyezik a Microsoft Entra ID által várt értékkel. Ellenkező esetben hiba vagy

401 Unauthorizedhiba jelenhet meg400 Bad Request. Ha tehát az erőforrás-azonosító tartalmaz záró perjeleket, mindenképpen vegye fel őket. Ellenkező esetben ne vegye fel őket.Az összes Azure Blob Storage-fiók erőforrás-azonosítója például egy záró perjelet igényel. Egy adott tárfiók erőforrás-azonosítója azonban nem igényel záró perjelet. Ellenőrizze a Microsoft Entra-azonosítót támogató Azure-szolgáltatások erőforrás-azonosítóit.

Ez a példa úgy állítja be a Célközönség tulajdonságot

https://storage.azure.com/, hogy a hitelesítéshez használt hozzáférési jogkivonatok érvényesek legyenek az összes tárfiókra. Megadhatja azonban a gyökérszolgáltatás URL-címéthttps://<your-storage-account>.blob.core.windows.netis egy adott tárfiókhoz.Az Azure Storage-hoz készült Microsoft Entra ID-val való hozzáférés engedélyezéséről az alábbi dokumentációban talál további információt:

Folytassa a munkafolyamat elkészítését a kívánt módon.

Példa: Felügyelt összekötő-eseményindító vagy művelet hitelesítése felügyelt identitással

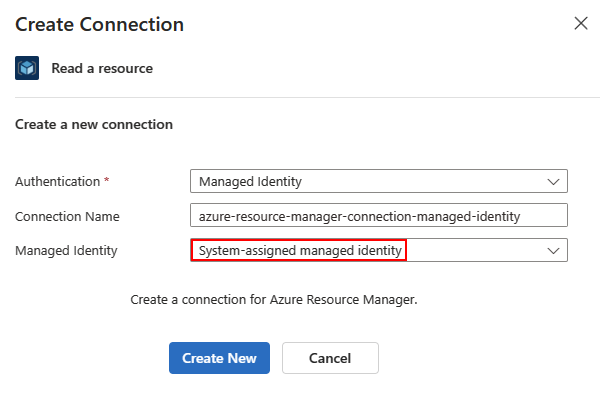

A felügyelt Azure Resource Manager-összekötő rendelkezik egy Erőforrás olvasása nevű műveletével, amely a logikai alkalmazás erőforrásán engedélyezett felügyelt identitást használhatja. Ez a példa bemutatja, hogyan használhatja a rendszer által hozzárendelt felügyelt identitást egy felügyelt összekötővel.

A munkafolyamat-tervezőben adja hozzá az Erőforrás olvasása nevű Azure Resource Manager-műveletet.

A Csatlakozás ion létrehozása panel hitelesítési listájában válassza a Felügyelt identitás lehetőséget, majd válassza a Bejelentkezés lehetőséget.

Feljegyzés

Más összekötőknél a Hitelesítési típus listában a Logic Apps felügyelt identitása látható, ezért válassza ezt a lehetőséget.

Adjon nevet a kapcsolatnak, és válassza ki a használni kívánt felügyelt identitást.

Ha engedélyezte a rendszer által hozzárendelt identitást, a felügyelt identitáslista automatikusan kiválasztja a rendszer által hozzárendelt felügyelt identitást. Ha ehelyett engedélyezte a felhasználó által hozzárendelt identitást, a lista automatikusan kiválasztja a felhasználó által hozzárendelt identitást.

Ebben a példában a rendszer által hozzárendelt felügyelt identitás az egyetlen választható lehetőség.

Feljegyzés

Ha a felügyelt identitás nincs engedélyezve a kapcsolat létrehozásakor vagy módosításakor, vagy ha a felügyelt identitás el lett távolítva, miközben továbbra is létezik egy felügyelt identitást engedélyező kapcsolat, hibaüzenet jelenik meg, amely szerint engedélyeznie kell az identitást, és hozzáférést kell adnia a célerőforráshoz.

Ha elkészült, válassza az Új létrehozása lehetőséget.

Miután a tervező sikeresen létrehozta a kapcsolatot, a tervező lekérheti a dinamikus értékeket, tartalmakat vagy sémákat a felügyelt identitáshitelesítés használatával.

Folytassa a munkafolyamat elkészítését a kívánt módon.

Felügyelt identitást használó logikai alkalmazás erőforrásdefiníciója és kapcsolatai

A felügyelt identitást engedélyező és használó kapcsolat egy speciális kapcsolattípus, amely csak felügyelt identitással működik. Futásidőben a kapcsolat a logikai alkalmazás erőforrásán engedélyezett felügyelt identitást használja. Az Azure Logic Apps ellenőrzi, hogy a munkafolyamatban lévő felügyelt összekötő műveletek a felügyelt identitás használatára vannak-e beállítva, és hogy a felügyelt identitás használatához minden szükséges engedély létezik-e az összekötőműveletek által meghatározott célerőforrások eléréséhez. Ha ez az ellenőrzés sikeres, az Azure Logic Apps lekéri a felügyelt identitáshoz társított Microsoft Entra-jogkivonatot, ezt az identitást használja a cél Azure-erőforráshoz való hozzáférés hitelesítéséhez, és végrehajtja a munkafolyamat konfigurált műveleteit.

A Használat logikai alkalmazás erőforrásában a kapcsolatkonfiguráció az erőforrásdefiníció objektumában parameters lesz mentve, amely tartalmazza azt az $connections objektumot, amely a felhasználó által hozzárendelt identitás engedélyezésekor a kapcsolat erőforrás-azonosítójára mutató mutatókat és a felügyelt identitás erőforrás-azonosítóját tartalmazza.

Ez a példa az parameters objektumkonfigurációt mutatja be, ha a logikai alkalmazás engedélyezi a rendszer által hozzárendelt identitást:

"parameters": {

"$connections": {

"value": {

"<action-name>": {

"connectionId": "/subscriptions/<Azure-subscription-ID>/resourceGroups/<resource-group-name>/providers/Microsoft.Web/connections/<connector-name>",

"connectionName": "<connector-name>",

"connectionProperties": {

"authentication": {

"type": "ManagedServiceIdentity"

}

},

"id": "/subscriptions/<Azure-subscription-ID>/providers/Microsoft.Web/locations/<Azure-region>/managedApis/<managed-connector-type>"

}

}

}

}

Ez a példa az parameters objektumkonfigurációt mutatja be, ha a logikai alkalmazás engedélyezi a felhasználó által hozzárendelt felügyelt identitást:

"parameters": {

"$connections": {

"value": {

"<action-name>": {

"connectionId": "/subscriptions/<Azure-subscription-ID>/resourceGroups/<resource-group-name>/providers/Microsoft.Web/connections/<connector-name>",

"connectionName": "<connector-name>",

"connectionProperties": {

"authentication": {

"type": "ManagedServiceIdentity",

"identity": "/subscriptions/<Azure-subscription-ID>/resourceGroups/<resource-group-name>/providers/microsoft.managedidentity/userassignedidentities/<managed-identity-name>"

}

},

"id": "/subscriptions/<Azure-subscription-ID>/providers/Microsoft.Web/locations/<Azure-region>/managedApis/<managed-connector-type>"

}

}

}

}

ARM-sablon API-kapcsolatokhoz és felügyelt identitásokhoz

Ha ARM-sablonnal automatizálja az üzembe helyezést, és a munkafolyamat tartalmaz egy API-kapcsolatot, amelyet egy felügyelt identitást használó felügyelt összekötő hoz létre, további lépéseket kell elvégeznie.

Az ARM-sablonban a mögöttes összekötő erőforrásdefiníciója attól függ, hogy használatalapú vagy standard logikai alkalmazáserőforrással rendelkezik-e, és hogy az összekötő egy- vagy többhitelesítési lehetőségeket jelenít-e meg.

Az alábbi példák a Használat logikai alkalmazás erőforrásaira vonatkoznak, és bemutatják, hogy a mögöttes összekötő erőforrásdefiníciója miben különbözik az egy hitelesítési összekötő és a több hitelesítési összekötő között.

Egyszeri hitelesítés

Ez a példa egy olyan összekötőművelet mögöttes kapcsolati erőforrásdefinícióját mutatja be, amely csak egy hitelesítési típust támogat, és felügyelt identitást használ egy használatalapú logikai alkalmazás munkafolyamatában, ahol a definíció a következő attribútumokat tartalmazza:

A

kindtulajdonság egy Használat logikai alkalmazáshoz van beállítvaV1.A

parameterValueTypetulajdonság értékeAlternative.

{

"type": "Microsoft.Web/connections",

"apiVersion": "[providers('Microsoft.Web','connections').apiVersions[0]]",

"name": "[variables('connections_<connector-name>_name')]",

"location": "[parameters('location')]",

"kind": "V1",

"properties": {

"alternativeParameterValues": {},

"api": {

"id": "[subscriptionResourceId('Microsoft.Web/locations/managedApis', parameters('location'), 'azureautomation')]"

},

"authenticatedUser": {},

"connectionState": "Enabled",

"customParameterValues": {},

"displayName": "[variables('connections_<connector-name>_name')]",

"parameterValueSet": {},

"parameterValueType": "Alternative"

}

},

Több hitelesítés

Ez a példa egy olyan összekötőművelet mögöttes kapcsolati erőforrásdefinícióját mutatja be, amely több hitelesítési típust támogat, és felügyelt identitást használ egy használatalapú logikai alkalmazás munkafolyamatában, ahol a definíció a következő attribútumokat tartalmazza:

A

kindtulajdonság egy Használat logikai alkalmazáshoz van beállítvaV1.Az

parameterValueSetobjektum egynameolyan tulajdonságot tartalmaz, amely egy üres objektumramanagedIdentityAuthvaluesvan állítva.

{

"type": "Microsoft.Web/connections",

"apiVersion": "[providers('Microsoft.Web','connections').apiVersions[0]]",

"name": "[variables('connections_<connector-name>_name')]",

"location": "[parameters('location')]",

"kind": "V1",

"properties": {

"alternativeParameterValues":{},

"api": {

"id": "[subscriptionResourceId('Microsoft.Web/locations/managedApis', parameters('location'), 'azureblob')]"

},

"authenticatedUser": {},

"connectionState": "Enabled",

"customParameterValues": {},

"displayName": "[variables('connections_<connector-name>_name')]",

"parameterValueSet":{

"name": "managedIdentityAuth",

"values": {}

},

"parameterValueType": "Alternative"

}

}

Az API-kapcsolat hitelesítésének speciális vezérlésének beállítása

Ha a Standard logikai alkalmazás munkafolyamata egy felügyelt összekötő által létrehozott API-kapcsolatot használ, az Azure Logic Apps két kapcsolat használatával kommunikál a célerőforrással, például az e-mail-fiókjával, a kulcstartójával stb.:

Csatlakozás ion #1 a belső jogkivonattároló hitelesítésével van beállítva.

Csatlakozás ion #2 a célerőforrás hitelesítésével van beállítva.

Ha azonban egy használatalapú logikai alkalmazás munkafolyamata API-kapcsolatot használ, az 1. kapcsolatot a rendszer konfigurációs beállítások nélkül absztrakcióra használja. A Standard logikai alkalmazás erőforrásával jobban szabályozhatja a logikai alkalmazást és a munkafolyamatokat. Alapértelmezés szerint az 1. kapcsolat automatikusan be van állítva a rendszer által hozzárendelt identitás használatára.

Ha a forgatókönyvben részletesebb vezérlésre van szükség az API-kapcsolatok hitelesítése felett, tetszés szerint módosíthatja az 1. kapcsolat hitelesítését az alapértelmezett rendszer által hozzárendelt identitásról bármely, a logikai alkalmazáshoz hozzáadott felhasználó által hozzárendelt identitásra. Ez a hitelesítés minden API-kapcsolatra vonatkozik, így a rendszer által hozzárendelt és a felhasználó által hozzárendelt identitásokat különböző kapcsolatokban kombinálhatja ugyanahhoz a célerőforráshoz.

A Standard logikai alkalmazás connections.json fájljában, amely az egyes API-kapcsolatok adatait tárolja, minden kapcsolatdefiníció két authentication szakaszból áll, például:

"keyvault": {

"api": {

"id": "/subscriptions/<Azure-subscription-ID>/providers/Microsoft.Web/locations/<Azure-region>/managedApis/keyvault"

},

"authentication": {

"type": "ManagedServiceIdentity",

},

"connection": {

"id": "/subscriptions/<Azure-subscription-ID>/resourceGroups/<resource-group-name>/providers/Microsoft.Web/connections/<connector-name>"

},

"connectionProperties": {

"authentication": {

"audience": "https://vault.azure.net",

"type": "ManagedServiceIdentity"

}

},

"connectionRuntimeUrl": "<connection-runtime-URL>"

}

Az első

authenticationszakasz az 1. kapcsolatra képez le.Ez a szakasz a belső jogkivonat-tárolóval való kommunikációhoz használt hitelesítést ismerteti. Korábban ezt a szakaszt mindig az Azure-ban üzembe helyező, konfigurálható beállításokat nem tartalmazó alkalmazáshoz állította

ManagedServiceIdentitybe.A második

authenticationszakasz a 2. kapcsolatra képez le.Ez a szakasz a célerőforrással való kommunikációhoz használt hitelesítést ismerteti, a kapcsolathoz választott hitelesítési típustól függően.

Miért érdemes módosítani a jogkivonat-tároló hitelesítését?

Bizonyos esetekben előfordulhat, hogy ugyanazt az API-kapcsolatot több logikaialkalmazás-erőforráson szeretné megosztani és használni, de az egyes logikaialkalmazás-erőforrások rendszer által hozzárendelt identitását nem szeretné hozzáadni a célerőforrás hozzáférési szabályzatához.

Más esetekben előfordulhat, hogy nem szeretné teljesen beállítani a rendszer által hozzárendelt identitást a logikai alkalmazásban, így a hitelesítést felhasználó által hozzárendelt identitásra módosíthatja, és teljesen letilthatja a rendszer által hozzárendelt identitást.

A jogkivonat-tároló hitelesítésének módosítása

Nyissa meg a Standard logikai alkalmazás erőforrását az Azure Portalon.

Az erőforrásmenü Munkafolyamatok területén válassza a Csatlakozás ions lehetőséget.

A Csatlakozás ions panelen válassza a JSON Nézet lehetőséget.

A JSON-szerkesztőben keresse meg azt a

managedApiConnectionsszakaszt, amely a logikai alkalmazás erőforrásának összes munkafolyamatában tartalmazza az API-kapcsolatokat.Keresse meg azt a kapcsolatot, amelyhez felhasználó által hozzárendelt felügyelt identitást szeretne hozzáadni.

Tegyük fel például, hogy a munkafolyamat azure Key Vault-kapcsolattal rendelkezik:

"keyvault": { "api": { "id": "/subscriptions/<Azure-subscription-ID>/providers/Microsoft.Web/locations/<Azure-region>/managedApis/keyvault" }, "authentication": { "type": "ManagedServiceIdentity" }, "connection": { "id": "/subscriptions/<Azure-subscription-ID>/resourceGroups/<resource-group-name>/providers/Microsoft.Web/connections/<connector-name>" }, "connectionProperties": { "authentication": { "audience": "https://vault.azure.net", "type": "ManagedServiceIdentity" } }, "connectionRuntimeUrl": "<connection-runtime-URL>" }A kapcsolatdefinícióban hajtsa végre a következő lépéseket:

Keresse meg az első

authenticationszakaszt. Ha ebben aauthenticationszakaszban nincsidentitytulajdonság, a logikai alkalmazás implicit módon használja a rendszer által hozzárendelt identitást.Adjon hozzá egy tulajdonságot

identityaz ebben a lépésben található példával.Állítsa be a tulajdonság értékét a felhasználó által hozzárendelt identitás erőforrás-azonosítójának.

"keyvault": { "api": { "id": "/subscriptions/<Azure-subscription-ID>/providers/Microsoft.Web/locations/<Azure-region>/managedApis/keyvault" }, "authentication": { "type": "ManagedServiceIdentity", // Add "identity" property here "identity": "/subscriptions/<Azure-subscription-ID>/resourcegroups/<resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity-resource-ID>" }, "connection": { "id": "/subscriptions/<Azure-subscription-ID>/resourceGroups/<resource-group-name>/providers/Microsoft.Web/connections/<connector-name>" }, "connectionProperties": { "authentication": { "audience": "https://vault.azure.net", "type": "ManagedServiceIdentity" } }, "connectionRuntimeUrl": "<connection-runtime-URL>" }Az Azure Portalon lépjen a célerőforrásra, és adjon hozzáférést a felhasználó által hozzárendelt felügyelt identitáshoz a célerőforrás igényeinek megfelelően.

Az Azure Key Vault esetében például adja hozzá az identitást a kulcstartó hozzáférési szabályzataihoz. Az Azure Blob Storage esetében rendelje hozzá az identitáshoz szükséges szerepkört a tárfiókhoz.

Felügyelt identitás letiltása

Ha le szeretné állítani a felügyelt identitás hitelesítésre való használatát, először távolítsa el az identitás hozzáférését a célerőforráshoz. Ezután kapcsolja ki a rendszer által hozzárendelt identitást a logikai alkalmazás erőforrásán, vagy távolítsa el a felhasználó által hozzárendelt identitást.

Amikor letiltja a felügyelt identitást a logikai alkalmazás erőforrásán, eltávolítja az identitás azon képességét, hogy hozzáférést kérjen azokhoz az Azure-erőforrásokhoz, amelyekhez az identitás hozzáféréssel rendelkezett.

Feljegyzés

Ha letiltja a rendszer által hozzárendelt identitást, a logikai alkalmazás munkafolyamataiban használt munkafolyamatok által használt összes kapcsolat futásidőben nem fog működni, még akkor sem, ha azonnal újra engedélyezi az identitást. Ez a viselkedés azért fordul elő, mert az identitás letiltása törli az objektumazonosítóját. Minden alkalommal, amikor engedélyezi az identitást, az Azure egy másik és egyedi objektumazonosítóval hozza létre az identitást. A probléma megoldásához újra létre kell hoznia a kapcsolatokat, hogy az aktuális objektumazonosítót használják az aktuális rendszer által hozzárendelt identitáshoz.

Próbálja meg a lehető legnagyobb mértékben letiltani a rendszer által hozzárendelt identitást. Ha el szeretné távolítani az identitás Azure-erőforrásokhoz való hozzáférését, távolítsa el az identitás szerepkör-hozzárendelését a célerőforrásból. Ha törli a logikai alkalmazás erőforrását, az Azure automatikusan eltávolítja a felügyelt identitást a Microsoft Entra-azonosítóból.

A szakasz lépései az Azure Portal és az Azure Resource Manager-sablon (ARM-sablon) használatát ismertetik. Az Azure PowerShell, az Azure CLI és az Azure REST API esetében tekintse meg a következő dokumentációt:

| Eszköz | Dokumentáció |

|---|---|

| Azure PowerShell | 1. Távolítsa el a szerepkör-hozzárendelést. 2. Törölje a felhasználó által hozzárendelt identitást. |

| Azure CLI | 1. Távolítsa el a szerepkör-hozzárendelést. 2. Törölje a felhasználó által hozzárendelt identitást. |

| Azure REST API | 1. Távolítsa el a szerepkör-hozzárendelést. 2. Törölje a felhasználó által hozzárendelt identitást. |

További információ: Azure-beli szerepkör-hozzárendelés eltávolítása.

Felügyelt identitás letiltása az Azure Portalon

A felügyelt identitáshoz való hozzáférés eltávolításához távolítsa el az identitás szerepkör-hozzárendelését a célerőforrásból, majd tiltsa le a felügyelt identitást.

Szerepkör-hozzárendelés eltávolítása

Az alábbi lépések eltávolítják a célerőforráshoz való hozzáférést a felügyelt identitásból:

Az Azure Portalon lépjen a cél Azure-erőforrásra, ahol el szeretné távolítani a felügyelt identitáshoz való hozzáférést.

A célerőforrás menüjében válassza a Hozzáférés-vezérlés (IAM) lehetőséget. Az eszköztáron válassza a Szerepkör-hozzárendelések lehetőséget.

A szerepkörök listájában válassza ki az eltávolítani kívánt felügyelt identitásokat. Az eszköztáron válassza az Eltávolítás lehetőséget.

Tipp.

Ha az Eltávolítás lehetőség le van tiltva, akkor valószínűleg nem rendelkezik engedélyekkel. Az erőforrások szerepköreinek kezelését lehetővé tevő engedélyekről további információt a Microsoft Entra ID Rendszergazda istrator szerepkör-engedélyeivel kapcsolatban talál.

Felügyelt identitás letiltása a logikai alkalmazás erőforrásán

Nyissa meg a logikai alkalmazás erőforrását az Azure Portalon.

A logikai alkalmazás erőforrásmenüjének Gépház területén válassza az Identitás lehetőséget, majd kövesse az identitás lépéseit:

Válassza ki a mentéshez> hozzárendelt>rendszert. Amikor az Azure megerősítést kér, válassza az Igen lehetőséget.

Válassza ki a hozzárendelt felhasználót és a felügyelt identitást, majd válassza az Eltávolítás lehetőséget. Amikor az Azure megerősítést kér, válassza az Igen lehetőséget.

Felügyelt identitás letiltása ARM-sablonban

Ha ARM-sablonnal hozta létre a logikai alkalmazás felügyelt identitását, állítsa be az identity objektum gyermektulajdonságát type a következőre None: .

"identity": {

"type": "None"

}