Determinisztikus kimenő IP-címek használata

Ebből az útmutatóból megtudhatja, hogyan aktiválhatja az Azure Managed Grafana által az adatforrásokkal való kommunikációhoz használt determinisztikus kimenő IP-támogatást, hogyan tilthatja le a nyilvános hozzáférést, és hogyan állíthat be tűzfalszabályt a Grafana-példány bejövő kéréseinek engedélyezéséhez.

Megjegyzés:

A determinisztikus kimenő IP-címek funkció csak standard csomaggal rendelkező ügyfelek számára érhető el. A csomagokkal kapcsolatos további információkért tekintse meg a díjszabási csomagokat.

Előfeltételek

- An Azure account with an active subscription. Fiók ingyenes létrehozása.

- Adatforrás. Például egy Azure Data Explorer-adatbázis.

Determinisztikus kimenő IP-címek engedélyezése

A determinisztikus kimenő IP-támogatás alapértelmezés szerint le van tiltva az Azure Managed Grafana szolgáltatásban. Ezt a funkciót a példány létrehozásakor engedélyezheti, vagy aktiválhatja egy meglévő példányon.

Azure Managed Grafana-munkaterület létrehozása engedélyezett determinisztikus kimenő IP-címekkel

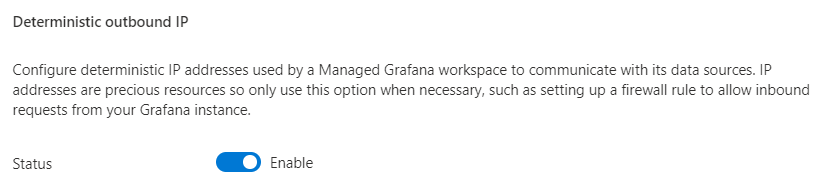

Példány létrehozásakor válassza a Standard tarifacsomagot, majd a Speciális lapon állítsa a determinisztikus kimenő IP-címet engedélyezésre.

Az új példányok létrehozásával kapcsolatos további információkért tekintse meg a gyorsútmutatót: Azure Managed Grafana-példány létrehozása.

Determinisztikus kimenő IP-címek aktiválása egy meglévő Felügyelt Azure Grafana-példányon

Az Azure Portalon a Gépház alatt válassza a Konfiguráció lehetőséget, majd az Általános beállítások>Determinisztikus kimenő IP-cím alatt válassza az Engedélyezés lehetőséget.

Válassza a Mentés lehetőséget a determinisztikus kimenő IP-címek aktiválásának megerősítéséhez.

Válassza a Frissítés lehetőséget az IP-címek listájának statikus IP-cím alatt való megjelenítéséhez.

Az adatforráshoz való nyilvános hozzáférés letiltása és az Azure Managed Grafana IP-címeinek engedélyezése

Ez a példa bemutatja, hogyan tilthatja le az Azure Data Explorerhez való nyilvános hozzáférést, és hogyan állíthat be privát végpontokat. Ez a folyamat hasonló más Azure-adatforrásokhoz is.

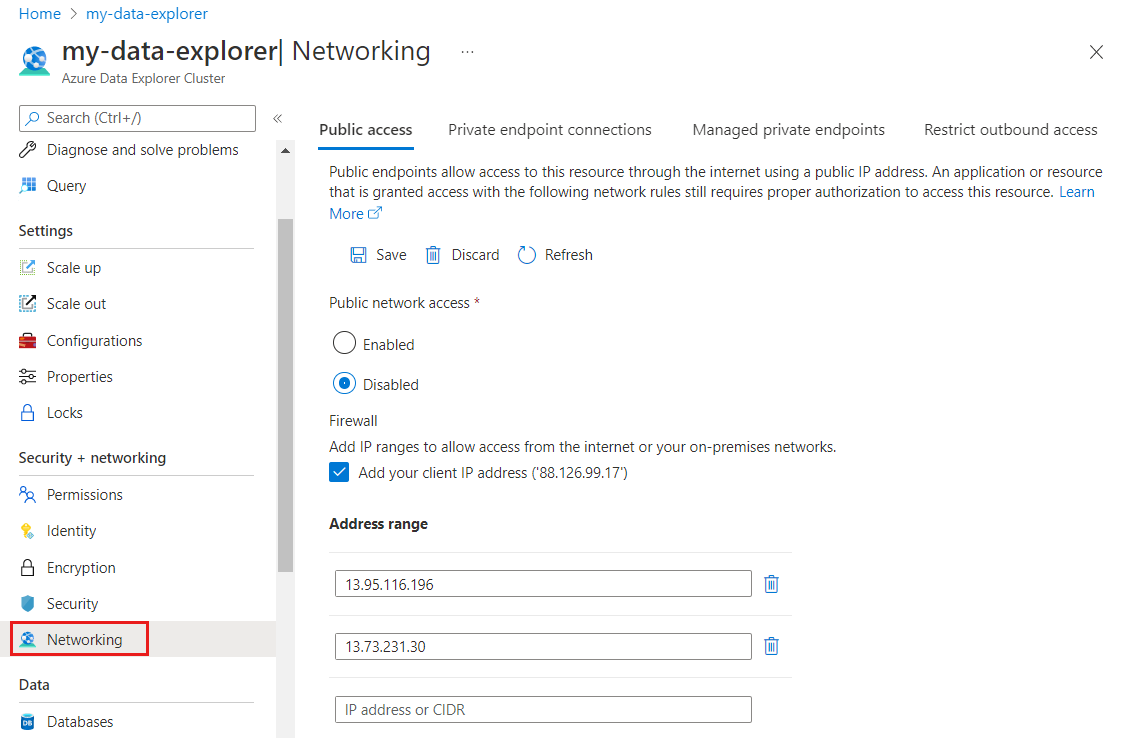

Nyisson meg egy Azure Data Explorer-fürtpéldányt az Azure Portalon, és a Gépház alatt válassza a Hálózatkezelés lehetőséget.

A Nyilvános hozzáférés lapon válassza a Letiltva lehetőséget az adatforráshoz való nyilvános hozzáférés letiltásához.

A Tűzfal területen jelölje be az Ügyfél IP-címének hozzáadása ('88.126.99.17') jelölőnégyzetet, majd a Címtartomány területen adja meg az Azure Managed Grafana-munkaterületen található IP-címeket.

Válassza a Mentés lehetőséget az Azure Managed Grafana kimenő IP-címek engedélyezési listához való hozzáadásának befejezéséhez.

A nyilvános hozzáférés letiltásával, a tűzfal aktiválásával és az Azure Managed Grafana IP-címekről való hozzáférés engedélyezésével korlátozott hozzáféréssel rendelkezik az adatforráshoz.

Az adatforráshoz való hozzáférés ellenőrzése

Ellenőrizze, hogy az Azure Managed Grafana végpontja továbbra is hozzáfér-e az adatforráshoz.

Az Azure Portalon nyissa meg a példány áttekintési oldalát, és válassza ki a végpont URL-címét.

Nyissa meg az Azure Data Explorer datasource > Gépház konfigurációs > adatforrását>, és a lap alján válassza a Mentés > teszt lehetőséget:

- Ha megjelenik a "Sikeres" üzenet, az Azure Managed Grafana hozzáférhet az adatforráshoz.

- Ha a következő hibaüzenet jelenik meg, az Azure Managed Grafana nem tudja elérni az adatforrást:

Post "https://<Azure-Data-Explorer-URI>/v1/rest/query": dial tcp 13.90.24.175:443: i/o timeout. Győződjön meg arról, hogy helyesen adta meg az IP-címeket az adatforrás tűzfal engedélyezési listájában.