Az igény szerinti (JIT) virtuálisgép-hozzáférés ismertetése

Ez a lap ismerteti Felhőhöz készült Microsoft Defender igény szerinti (JIT) virtuálisgép-hozzáférési funkciójának alapelveit és a javaslat mögötti logikát.

Ha meg szeretné tudni, hogyan alkalmazhatja a JIT-t a virtuális gépekre az Azure Portalon (Felhőhöz készült Defender vagy Azure-beli virtuális gépeken) vagy programozott módon, olvassa el a felügyeleti portok jittel való védelmét ismertető témakört.

Nyitott felügyeleti portok kockázata egy virtuális gépen

A fenyegetéskezelők aktívan keresnek akadálymentes gépeket nyílt felügyeleti portokkal, például RDP-vel vagy SSH-val. Az összes virtuális gép potenciális célpontja egy támadásnak. Ha egy virtuális gépet sikeresen feltörnek, a rendszer belépési pontként használja a környezet további erőforrásainak megtámadásához.

Miért a JIT virtuálisgép-hozzáférés a megoldás?

Mint minden kiberbiztonsági megelőzési módszernél, a cél a támadási felület csökkentése. Ebben az esetben ez azt jelenti, hogy kevesebb nyitott port van, különösen a felügyeleti portok.

A jogos felhasználók is használják ezeket a portokat, ezért nem célszerű bezárni őket.

Ennek a dilemmának a megoldásához Felhőhöz készült Microsoft Defender JIT-t kínál. A JIT segítségével zárolhatja a virtuális gépek bejövő forgalmát, csökkentve a támadásoknak való kitettséget, miközben szükség esetén könnyű hozzáférést biztosít a virtuális gépekhez való csatlakozáshoz.

A JIT működése hálózati erőforrásokkal az Azure-ban és az AWS-ben

Az Azure-ban bizonyos portokon letilthatja a bejövő forgalmat, ha engedélyezi az igény szerinti virtuálisgép-hozzáférést. Felhőhöz készült Defender biztosítja, hogy a hálózati biztonsági csoportban (NSG) és az Azure Firewall-szabályokban a kiválasztott portokra "az összes bejövő forgalom megtagadása" szabályok léteznek. Ezek a szabályok korlátozzák az Azure-beli virtuális gépek felügyeleti portjaihoz való hozzáférést, és megvédik őket a támadásoktól.

Ha már léteznek más szabályok a kijelölt portokhoz, akkor a meglévő szabályok elsőbbséget élveznek az új "az összes bejövő forgalom megtagadása" szabályokkal szemben. Ha nincsenek meglévő szabályok a kijelölt portokon, akkor az új szabályok elsőbbséget élveznek az NSG-ben és az Azure Firewallban.

Az AWS-ben a JIT-hozzáférés engedélyezésével a csatolt EC2 biztonsági csoportokban a kiválasztott portokra vonatkozó szabályokat visszavonják, ami blokkolja az adott portok bejövő forgalmát.

Amikor egy felhasználó hozzáférést kér egy virtuális géphez, Felhőhöz készült Defender ellenőrzi, hogy a felhasználó rendelkezik-e Azure szerepköralapú hozzáférés-vezérlési (Azure RBAC) engedélyekkel az adott virtuális géphez. Ha a kérést jóváhagyják, Felhőhöz készült Defender konfigurálja az NSG-ket és az Azure Firewallt, hogy a megadott időtartamig engedélyezze a kiválasztott portokra irányuló bejövő forgalmat a megfelelő IP-címről (vagy tartományból). Az AWS-ben Felhőhöz készült Defender létrehoz egy új EC2 biztonsági csoportot, amely lehetővé teszi a megadott portokra irányuló bejövő forgalmat. Az idő lejárta után Felhőhöz készült Defender visszaállítja az NSG-ket a korábbi állapotukba. a már létrehozott Csatlakozás nincsenek megszakítva.

Feljegyzés

A JIT nem támogatja az Azure Firewall Manager által felügyelt Azure Firewall által védett virtuális gépeket. Az Azure Firewallnak szabályokkal (klasszikus) kell konfigurálnia, és nem használhat tűzfalszabályzatokat.

Hogyan azonosítja a Felhőhöz készült Defender, hogy mely virtuális gépekre kell JIT-t alkalmazni?

Az alábbi ábra a támogatott virtuális gépek kategorizálásának eldöntésekor Felhőhöz készült Defender alkalmazandó logikát mutatja be:

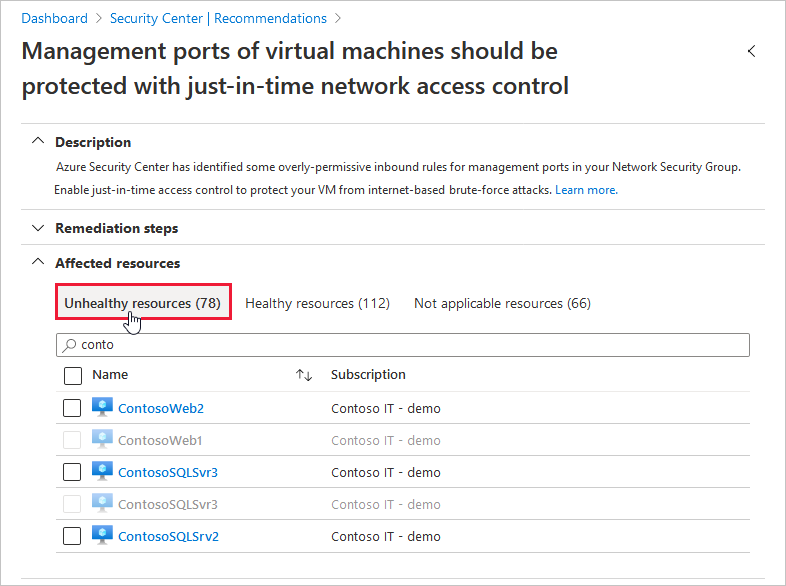

Amikor Felhőhöz készült Defender talál egy olyan gépet, amely hasznos lehet a JIT-ben, hozzáadja a gépet a javaslat nem megfelelő erőforrások lapjára.

Következő lépés

Ez a lap azt ismerteti, hogy miért érdemes időben (JIT) virtuális gép (VM) hozzáférést használni. Megtudhatja, hogyan engedélyezheti a JIT-t, és kérhet hozzáférést a JIT-kompatibilis virtuális gépekhez: