Feltételes hozzáférésű alkalmazásvezérlő üzembe helyezése bármely webalkalmazáshoz a PingOne identitásszolgáltatóként (IDP)

Az Felhőhöz készült Microsoft Defender-alkalmazások munkamenet-vezérlői konfigurálhatók úgy, hogy bármilyen webalkalmazással és nem Microsoft-identitásszolgáltatóval működjenek. Ez a cikk azt ismerteti, hogyan irányíthatja át az alkalmazás munkameneteit a PingOne-ból Felhőhöz készült Defender Alkalmazások valós idejű munkamenet-vezérlőkhöz.

Ebben a cikkben a Salesforce alkalmazást használjuk példaként arra, hogy egy webalkalmazást konfigurálunk Felhőhöz készült Defender Alkalmazások munkamenet-vezérlőinek használatára. Más alkalmazások konfigurálásához hajtsa végre ugyanazokat a lépéseket a követelményeknek megfelelően.

Előfeltételek

A szervezetnek a következő licencekkel kell rendelkeznie a feltételes hozzáférésű alkalmazásvezérlés használatához:

- Megfelelő PingOne-licenc (az egyszeri bejelentkezéshez szükséges)

- Microsoft Defender for Cloud Apps

Meglévő PingOne egyszeri bejelentkezési konfiguráció az alkalmazáshoz az SAML 2.0 hitelesítési protokoll használatával

Az alkalmazás munkamenet-vezérlőinek konfigurálása PingOne-nal idP-ként

Az alábbi lépésekkel átirányíthatja a webalkalmazás-munkameneteket a PingOne-ból a Felhőhöz készült Defender-alkalmazásokba. A Microsoft Entra konfigurációs lépéseit a Feltételes hozzáférésű alkalmazásvezérlő előkészítése és üzembe helyezése egyéni alkalmazásokhoz a Microsoft Entra ID azonosítójával című témakörben találja.

Feljegyzés

Az alkalmazás SAML egyszeri bejelentkezési adatait a PingOne az alábbi módszerek egyikével konfigurálhatja:

- 1. lehetőség: Az alkalmazás SAML-metaadatfájljának feltöltése.

- 2. lehetőség: Az alkalmazás SAML-adatainak manuális megadása.

A következő lépésekben a 2. lehetőséget fogjuk használni.

1. lépés: Az alkalmazás SAML egyszeri bejelentkezési beállításainak lekérése

2. lépés: Felhőhöz készült Defender-alkalmazások konfigurálása az alkalmazás SAML-adataival

3. lépés: Egyéni alkalmazás létrehozása a PingOne-ban

4. lépés: Az Felhőhöz készült Defender-alkalmazások konfigurálása a PingOne alkalmazás adataival

5. lépés: Az egyéni alkalmazás befejezése a PingOne-ban

6. lépés: Az alkalmazás módosításainak lekérése az Felhőhöz készült Defender-alkalmazásokban

7. lépés: Az alkalmazás módosításainak végrehajtása

8. lépés: A konfiguráció befejezése az Felhőhöz készült Defender Appsben

1. lépés: Az alkalmazás SAML egyszeri bejelentkezési beállításainak lekérése

A Salesforce-ban keresse meg a Beállítás> Gépház> Adentitás>egyszeri bejelentkezés Gépház.

Az egyszeri bejelentkezés Gépház területen válassza ki a meglévő SAML 2.0-konfiguráció nevét.

Az SAML egyszeri bejelentkezés beállítási lapján jegyezze fel a Salesforce bejelentkezési URL-címét. Később szüksége lesz rá.

Feljegyzés

Ha az alkalmazás SAML-tanúsítványt biztosít, töltse le a tanúsítványfájlt.

2. lépés: Felhőhöz készült Defender-alkalmazások konfigurálása az alkalmazás SAML-adataival

A Microsoft Defender portálon válassza a Gépház. Ezután válassza a Cloud Apps lehetőséget.

A Csatlakozás alkalmazások területen válassza a Feltételes hozzáférésű alkalmazásvezérlési alkalmazások lehetőséget.

Válassza a +Hozzáadás lehetőséget, majd az előugró ablakban válassza ki az üzembe helyezni kívánt alkalmazást, majd válassza a Start varázslót.

Az ALKALMAZÁSINFORMÁCIÓk lapon válassza az Adatok manuális kitöltése lehetőséget, az Assertion fogyasztói szolgáltatás URL-címében adja meg a korábban feljegyzett Salesforce bejelentkezési URL-címet, majd válassza a Tovább gombot.

Feljegyzés

Ha az alkalmazás SAML-tanúsítványt biztosít, válassza a App_name> SAML-tanúsítvány használata <lehetőséget, és töltse fel a tanúsítványfájlt.

3. lépés: Egyéni alkalmazás létrehozása a PingOne-ban

A folytatás előtt az alábbi lépésekkel szerezhet be információkat a meglévő Salesforce-alkalmazásból.

A PingOne-ban szerkessze a meglévő Salesforce-alkalmazást.

Az SSO attribútumleképezés oldalán jegyezze fel a SAML_SUBJECT attribútumot és értéket, majd töltse le az aláíró tanúsítványt és az SAML metaadatfájlokat.

Nyissa meg az SAML metaadatfájlt, és jegyezze fel a PingOne SingleSignOnService helyét. Később szüksége lesz rá.

A Csoporthozzáférés lapon jegyezze fel a hozzárendelt csoportokat.

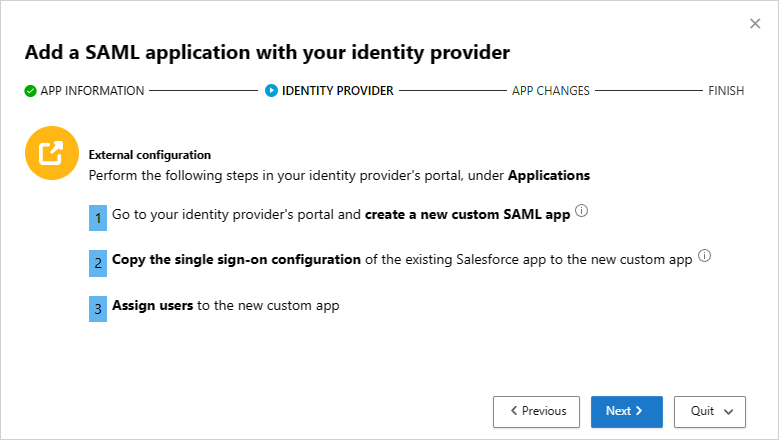

Ezután a SAML-alkalmazás hozzáadása identitásszolgáltatói oldallal való használatához konfiguráljon egy egyéni alkalmazást az identitásszolgáltató portálján.

Feljegyzés

Az egyéni alkalmazások konfigurálása lehetővé teszi a meglévő alkalmazás tesztelését hozzáférés- és munkamenet-vezérlőkkel anélkül, hogy módosítaná a szervezet jelenlegi viselkedését.

Hozzon létre egy új SAML-alkalmazást.

Az Alkalmazás részletei lapon töltse ki az űrlapot, majd válassza a Tovább a következő lépésre lehetőséget.

Tipp.

Használjon egy alkalmazásnevet, amely segít megkülönböztetni az egyéni alkalmazást és a meglévő Salesforce-alkalmazást.

Az Alkalmazáskonfiguráció lapon tegye a következőket, majd válassza a Tovább a következő lépésre lehetőséget.

- Az Assertion Consumer Service (ACS) mezőbe írja be a Korábban feljegyzett Salesforce bejelentkezési URL-címet.

- Az Entitásazonosító mezőben adjon meg egy egyedi azonosítót a következővel kezdődően

https://: Győződjön meg arról, hogy ez eltér a Salesforce PingOne alkalmazás konfigurációjától. - Jegyezze fel az entitásazonosítót. Később szüksége lesz rá.

Az SSO attribútumleképezés lapján adja hozzá a meglévő Salesforce-alkalmazás SAML_SUBJECT korábban feljegyzett attribútumát és értékét, majd válassza a Folytatás a következő lépéshez lehetőséget.

A Csoporthozzáférés lapon adja hozzá a korábban feljegyzett Meglévő Salesforce-alkalmazáscsoportokat, és fejezze be a konfigurációt.

4. lépés: Felhőhöz készült Defender-alkalmazások konfigurálása a PingOne alkalmazás adataival

A folytatáshoz válassza a Tovább gombot az Felhőhöz készült Defender Alkalmazások IDENTITÁSSZOLGÁLTATÓja lapon.

A következő lapon válassza az Adatok manuális kitöltése lehetőséget, végezze el a következőt, majd válassza a Tovább gombot.

- Az Assertion fogyasztói szolgáltatás URL-címeként adja meg a Korábban feljegyzett Salesforce bejelentkezési URL-címet.

- Válassza az Identitásszolgáltató SAML-tanúsítványának feltöltése lehetőséget, és töltse fel a korábban letöltött tanúsítványfájlt.

A következő lapon jegyezze fel a következő információkat, majd válassza a Tovább gombot. Később szüksége lesz az információkra.

- Felhőhöz készült Defender Alkalmazások egyszeri bejelentkezési URL-címe

- Felhőhöz készült Defender Alkalmazások attribútumai és értékei

5. lépés: Az egyéni alkalmazás befejezése a PingOne-ban

A PingOne-ban keresse meg és szerkessze az egyéni Salesforce alkalmazást.

Az Assertion Consumer Service (ACS) mezőben cserélje le az URL-címet a korábban feljegyzett Felhőhöz készült Defender Apps egyszeri bejelentkezési URL-címre, majd válassza a Tovább gombot.

Adja hozzá a korábban feljegyzett Felhőhöz készült Defender Apps attribútumokat és értékeket az alkalmazás tulajdonságaihoz.

Mentse el a beállításokat.

6. lépés: Az alkalmazás módosításainak lekérése az Felhőhöz készült Defender-alkalmazásokban

Az Felhőhöz készült Defender Apps APP CHANGES lapján tegye a következőket, de ne válassza a Befejezés lehetőséget. Később szüksége lesz az információkra.

- A Felhőhöz készült Defender Apps SAML egyszeri bejelentkezési URL-címének másolása

- Az Felhőhöz készült Defender Apps SAML-tanúsítványának letöltése

7. lépés: Az alkalmazás módosításainak végrehajtása

A Salesforce-ban keresse meg a Telepítő> Gépház> Adentitás>egyszeri bejelentkezés Gépház, és tegye a következőket:

Ajánlott: Készítsen biztonsági másolatot az aktuális beállításokról.

Cserélje le az identitásszolgáltató bejelentkezési URL-címének értékét a korábban feljegyzett Felhőhöz készült Defender Alkalmazások SAML egyszeri bejelentkezési URL-címére.

Töltse fel a korábban letöltött Felhőhöz készült Defender Apps SAML-tanúsítványt.

Cserélje le az Entitásazonosító mező értékét a Korábban feljegyzett PingOne egyéni alkalmazás entitásazonosítóra.

Válassza a Mentés parancsot.

Feljegyzés

A Felhőhöz készült Defender Apps SAML-tanúsítványa egy évig érvényes. A lejárat után létre kell hozni egy új tanúsítványt.

8. lépés: A konfiguráció befejezése az Felhőhöz készült Defender Appsben

- Az Felhőhöz készült Defender Apps APP CHANGES lapján válassza a Befejezés lehetőséget. A varázsló befejezése után az alkalmazáshoz társított összes bejelentkezési kérés a feltételes hozzáférésű alkalmazásvezérlőn keresztül lesz átirányítva.

Következő lépések

Lásd még

Ha bármilyen problémába ütközik, azért vagyunk itt, hogy segítsünk. A termékproblémával kapcsolatos segítségért vagy támogatásért nyisson meg egy támogatási jegyet.