Hálózatintegráció

Ez a cikk az Azure Stack hálózati integrációját ismerteti az Azure Modular Datacenterhez.

Szegélykapcsolat (kimenő)

A hálózati integráció megtervezése fontos előfeltétele az Azure Stack integrált rendszerek sikeres üzembe helyezésének, működtetésének és felügyeletének. A határkapcsolatok tervezése azzal kezdődik, hogy kiválasztja, hogy dinamikus útválasztást szeretne-e használni a Border Gateway Protocol (BGP) vagy a statikus útválasztás használatával. A dinamikus útválasztáshoz 16 bites BGP autonóm rendszerszámot kell hozzárendelni (nyilvános vagy privát). A statikus útválasztás a szegélyeszközökhöz rendelt statikus alapértelmezett útvonalat használja.

Az élkapcsolókhoz 3. rétegbeli kimenő kapcsolatokra van szükség, amelyeken a fizikai adaptereken konfigurált pont–pont IP-címek (/30 hálózatok) vannak konfigurálva. Az Azure Stack-műveleteket támogató peremkapcsolókkal rendelkező 2. rétegbeli kimenő hivatkozások nem támogatottak.

BGP-útválasztás

A BGP-hez hasonló dinamikus útválasztási protokoll használata garantálja, hogy a rendszer mindig tisztában van a hálózati változásokkal, és megkönnyíti az adminisztrációt. A fokozott biztonság érdekében beállíthat egy jelszót a BGP-társviszonyban a peremhálózat és a szegély között.

Ahogy az az alábbi ábrán is látható, az állvány tetején (TOR) lévő magánhálózati IP-címtér hirdetése előtaglista használatával blokkolva van. Az előtaglista tagadja a magánhálózat hirdetését, és útvonaltérképként alkalmazza a TOR és a peremhálózat közötti kapcsolatra.

Az Azure Stack-megoldásban futó szoftveres terheléselosztó (SLB) a TOR-eszközökhöz fut, így dinamikusan meghirdetheti a VIP-címeket.

Annak biztosítása érdekében, hogy a felhasználói forgalom azonnal és átláthatóan helyreálljon a meghibásodás után, a TOR-eszközök között konfigurált virtuális magánfelhő vagy többvázú kapcsolat összesítése (MLAG) lehetővé teszi az MLAG használatát a gazdagépek számára, valamint a HSRP vagy VRRP használatát, amely hálózati redundanciát biztosít az IP-hálózatok számára.

Statikus útválasztás

A statikus útválasztás további konfigurációt igényel a szegélyeszközökhöz. Ez manuális beavatkozást és felügyeletet igényel, valamint alapos elemzést igényel a változások előtt. A konfigurációs hiba által okozott problémák a végrehajtott módosításoktól függően több időt vehet igénybe a visszaállításhoz. Ez az útválasztási módszer nem ajánlott, de támogatott.

Ha az Azure Stacket statikus útválasztással szeretné integrálni a hálózati környezetbe, mind a négy fizikai kapcsolatot össze kell kapcsolni a szegély és a peremeszköz között. A statikus útválasztás működése miatt a magas rendelkezésre állás nem garantálható.

A szegélyeszközt statikus útvonalakkal kell konfigurálni, amelyek a peremhálózat és a szegély között beállított négy pont–pont IP-cím mindegyikére mutatnak az Azure Stack bármely hálózatára irányuló forgalom számára. A működéshez azonban csak a külső vagy nyilvános VIP-hálózat szükséges. A kezdeti üzembe helyezéshez statikus útvonalakra van szükség a BMC-hez és a külső hálózatokhoz. Az operátorok dönthetnek úgy, hogy statikus útvonalakat hagynak a határon a BMC-n és az infrastruktúra-hálózaton található felügyeleti erőforrások eléréséhez. Nem kötelező statikus útvonalakat hozzáadni az infrastruktúraváltáshoz és a kapcsolókezelési hálózatokhoz.

A TOR-eszközök statikus alapértelmezett útvonallal vannak konfigurálva, amely az összes forgalmat a szegélyeszközökre irányítja. Az alapértelmezett szabály egyetlen adatforgalmi kivétele a privát terület, amelyet a TOR-to-border kapcsolaton alkalmazott hozzáférés-vezérlési lista blokkol.

A statikus útválasztás csak az él és a szegélykapcsolók közötti kimenő kapcsolatokra vonatkozik. A BGP dinamikus útválasztást az állványon belül használják, mivel ez az SLB és más összetevők alapvető eszköze, és nem tiltható le vagy távolítható el.

* A BMC-hálózat nem kötelező az üzembe helyezés után.

** A kapcsolóinfrastruktúra-hálózat nem kötelező, mert a teljes hálózat belefoglalható a kapcsolókezelő hálózatba.

A kapcsolókezelő hálózatra szükség van, és a kapcsolóinfrastruktúra-hálózattól külön adható hozzá.

Transzparens proxy

Ha az adatközpont megköveteli, hogy az összes forgalom proxyt használjon, konfigurálnia kell egy transzparens proxyt az állványról érkező összes forgalom feldolgozásához, hogy a szabályzatnak megfelelően kezelje azt. El kell különválasztania a forgalmat a hálózat zónái között.

Az Azure Stack-megoldás nem támogatja a normál webes proxykat.

A transzparens proxy (más néven elfogás, beágyazott vagy kényszerített proxy) a hálózati réteg normál kommunikációját elfogja anélkül, hogy speciális ügyfélkonfigurációra lenne szükség. Az ügyfeleknek nem kell tudniuk a proxy létezéséről.

Az SSL-forgalom elfogása nem támogatott, és szolgáltatáshibákhoz vezethet a végpontok elérésekor. Az identitáshoz szükséges végpontokkal való kommunikáció maximális támogatott időtúllépése 60 másodperc, három újrapróbálkozási kísérlettel.

DNS

Ez a szakasz a tartománynévrendszer (DNS) konfigurációját ismerteti.

Feltételes DNS-továbbítás konfigurálása

Ez az útmutató csak Active Directory összevonási szolgáltatások (AD FS) (AD FS) üzemelő példányokra vonatkozik.

Ha engedélyezni szeretné a névfeloldást a meglévő DNS-infrastruktúrával, konfigurálja a feltételes továbbítást.

Feltételes továbbító hozzáadásához a kiemelt végpontot kell használnia.

Ehhez az eljáráshoz használjon egy számítógépet az adatközpont hálózatában, amely képes kommunikálni az Azure Stack kiemelt végpontjával.

Nyisson meg egy emelt szintű Windows PowerShell munkamenetet (futtatás rendszergazdaként). Csatlakozzon a kiemelt végpont IP-címéhez. A CloudAdmin-hitelesítéshez használja a hitelesítő adatokat.

\$cred=Get-Credential Enter-PSSession -ComputerName \<IP Address of ERCS\> -ConfigurationName PrivilegedEndpoint -Credential \$credMiután csatlakozott a kiemelt végponthoz, futtassa a következő PowerShell-parancsot. Helyettesítse be a használni kívánt DNS-kiszolgálók tartománynevével és IP-címeivel megadott mintaértékeket.

Register-CustomDnsServer -CustomDomainName "contoso.com" -CustomDnsIPAddresses "192.168.1.1","192.168.1.2"

Azure Stack DNS-nevek feloldása az Azure Stacken kívülről

A mérvadó kiszolgálók a külső DNS-zóna információit és a felhasználó által létrehozott zónákat tároló kiszolgálók. Ezekkel a kiszolgálókkal integrálva engedélyezheti a zónadelegálást vagy a feltételes továbbítást az Azure Stack DNS-nevének az Azure Stacken kívüli feloldásához.

A DNS-kiszolgáló külső végpontadatainak lekérése

Az Azure Stack üzembe helyezésének a DNS-infrastruktúrával való integrálásához a következő információkra van szüksége:

- A DNS-kiszolgáló teljes tartománynevei (FQDN-ek)

- DNS-kiszolgáló IP-címei

Az Azure Stack DNS-kiszolgálók teljes tartományneveinek formátuma a következő:

- <NAMINGPREFIX-ns01>.<RÉGIÓ>.<EXTERNALDOMAINNAME>

- <NAMINGPREFIX-ns02>.<RÉGIÓ>.<EXTERNALDOMAINNAME>

A mintaértékek használatával a DNS-kiszolgálók teljes tartománynevei a következők:

- azs-ns01.east.cloud.fabrikam.com

- azs-ns02.east.cloud.fabrikam.com

Ezek az információk elérhetők a felügyeleti portálon, de az Azure Stack összes üzemelő példányának végén is létrejönnek egy AzureStackStampInformation.json nevű fájlban. Ez a fájl az üzembehelyezési virtuális gép C:\CloudDeployment\logs mappájában található. Ha nem tudja biztosan, hogy milyen értékeket használtak az Azure Stack üzembe helyezéséhez, innen szerezheti be az értékeket.

Ha az üzembehelyezési virtuális gép már nem érhető el vagy nem érhető el, az értékeket a kiemelt végponthoz való csatlakozással és a Get-AzureStackStampInformation PowerShell-parancsmag futtatásával szerezheti be. További információt a kiemelt végpont című témakörben talál.

Feltételes továbbítás beállítása az Azure Stackbe

Az Azure Stack és a DNS-infrastruktúra integrálásának legegyszerűbb és legbiztonságosabb módja a zóna feltételes továbbítása a szülőzónát üzemeltető kiszolgálóról. Ezt a módszert akkor javasoljuk, ha közvetlen vezérléssel rendelkezik az Azure Stack külső DNS-névteréhez tartozó szülőzónát üzemeltető DNS-kiszolgálók felett.

Ha nem ismeri a DNS feltételes továbbításának módját, tekintse meg a "Feltételes továbbító hozzárendelése tartománynévhez" című TechNet-cikket vagy a DNS-megoldásra vonatkozó dokumentációt.

Olyan esetekben, amikor a külső Azure Stack DNS-zónát úgy adta meg, hogy a vállalati tartománynév gyermektartományának tűnjön, a feltételes továbbítás nem használható. A DNS-delegálást konfigurálni kell.

Példa:

- Vállalati DNS-tartománynév: contoso.com

- Külső Azure Stack DNS-tartománynév: azurestack.contoso.com

DNS-továbbító IP-címének szerkesztése

A DNS-továbbító IP-címei az Azure Stack üzembe helyezése során vannak beállítva. Ha a továbbító IP-címeit bármilyen okból frissíteni kell, szerkesztheti az értékeket, ha csatlakozik a kiemelt végponthoz, és futtatja a Get-AzSDnsForwarder és a Set-AzSDnsForwarder [[-IPAddress] <IPAddress[]>] PowerShell-parancsmagokat. További információt a kiemelt végpont című témakörben talál.

A külső DNS-zóna delegálása az Azure Stackbe

Ahhoz, hogy a DNS-nevek feloldhatók legyenek az Azure Stack üzemelő példányán kívülről, be kell állítania a DNS-delegálást.

Minden tartományregisztráló a saját DNS-kezelési eszközeit használja a tartományok névkiszolgálói rekordjainak módosítására. A regisztráló DNS-kezelési oldalán szerkessze az NS-rekordokat, és cserélje le a zóna NS-rekordjait az Azure Stackben lévőkre.

A legtöbb DNS-regisztráló megköveteli, hogy legalább két DNS-kiszolgálót biztosítson a delegálás befejezéséhez.

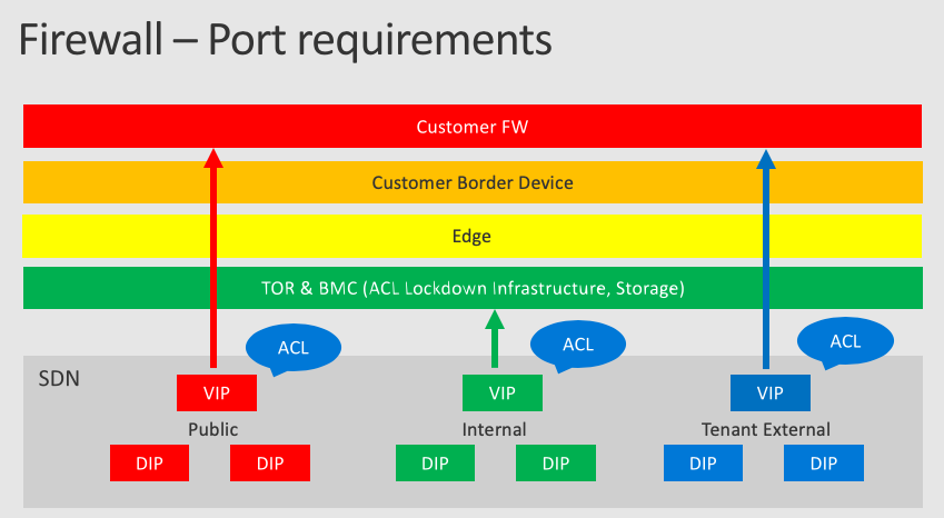

Firewall

Az Azure Stack beállítja a virtuális IP-címeket (VIP-ket) az infrastruktúra-szerepköreihez. Ezek a VIRTUÁLIS IP-címek a nyilvános IP-címkészletből vannak lefoglalva. Minden VIRTUÁLIS IP-címet hozzáférés-vezérlési lista (ACL) biztosít a szoftveralapú hálózati rétegben. Az ACL-eket a fizikai kapcsolókon (TOR-ok és BMC-k) is használják a megoldás további megerősítéséhez. A rendszer létrehoz egy DNS-bejegyzést a külső DNS-zónában lévő minden végponthoz, amely az üzembe helyezéskor van megadva. A felhasználói portálhoz például hozzá van rendelve a portál DNS-állomásbejegyzése. <régióban>.<fqdn>.

Az alábbi architekturális diagram a különböző hálózati rétegeket és ACL-eket mutatja be.

Portok és URL-címek

Ha elérhetővé szeretné tenni az Azure Stack-szolgáltatásokat, például a portálokat, az Azure Resource Manager és a DNS-t a külső hálózatok számára, engedélyeznie kell a bejövő forgalmat ezekre a végpontokra adott URL-címek, portok és protokollok esetében.

Olyan üzemelő példányban, ahol egy hagyományos proxykiszolgálóra vagy tűzfalra irányuló transzparens proxy-kimenő kapcsolat védi a megoldást, engedélyeznie kell bizonyos portokat és URL-címeket a bejövő és a kimenő kommunikációhoz is. Ilyenek például az identitáshoz, az Azure Stack Hub Marketplace-hez, a javításhoz és frissítéshez, a regisztrációhoz és a használati adatokhoz tartozó portok és URL-címek.

Kimenő kommunikáció

Az Azure Stack csak transzparens proxykiszolgálók használatát támogatja. A hagyományos proxykiszolgálóhoz transzparens proxykapcsolattal rendelkező üzemelő példányokban engedélyeznie kell az alábbi táblázatban szereplő portokat és URL-címeket a kimenő kommunikációhoz a csatlakoztatott módban történő üzembe helyezéskor.

Az SSL-forgalom elfogása nem támogatott, és szolgáltatáshibákhoz vezethet a végpontok elérésekor. Az identitáshoz szükséges végpontokkal való kommunikáció maximálisan támogatott időtúllépése 60 másodperc.

Megjegyzés

Az Azure Stack nem támogatja az Azure ExpressRoute használatát az alábbi táblázatban felsorolt Azure-szolgáltatások eléréséhez, mert előfordulhat, hogy az ExpressRoute nem tudja az összes végpontra irányítani a forgalmat.

| Cél | Cél URL-címe | Protokoll | Portok | Forráshálózat |

|---|---|---|---|---|

| Identitás | Azure login.windows.net login.microsoftonline.com graph.windows.net https://secure.aadcdn.microsoftonline-p.com www.office.com ManagementServiceUri = https://management.core.windows.net ARMUri = https://management.azure.com https://*.msftauth.net https://*.msauth.net https://*.msocdn.com Azure Government https://login.microsoftonline.us/ https://graph.windows.net/ Azure China 21Vianet https://login.chinacloudapi.cn/ https://graph.chinacloudapi.cn/ Azure Germany https://login.microsoftonline.de/ https://graph.cloudapi.de/ |

HTTP HTTPS |

80 443 |

Nyilvános VIRTUÁLIS IP-cím – /27 Nyilvános infrastruktúra-hálózat |

| Azure Stack Hub Marketplace-szindikáció | Azure https://management.azure.com https://*.blob.core.windows.net https://*.azureedge.net Azure Government https://management.usgovcloudapi.net/ https://*.blob.core.usgovcloudapi.net/ Azure China 21Vianet https://management.chinacloudapi.cn/ http://*.blob.core.chinacloudapi.cn |

HTTPS | 443 | Nyilvános VIRTUÁLIS IP-cím – /27 |

| Javítás és frissítés | https://*.azureedge.net https://aka.ms/azurestackautomaticupdate |

HTTPS | 443 | Nyilvános VIRTUÁLIS IP-cím – /27 |

| Regisztráció | Azure https://management.azure.com Azure Government https://management.usgovcloudapi.net/ Azure China 21Vianet https://management.chinacloudapi.cn |

HTTPS | 443 | Nyilvános VIRTUÁLIS IP-cím – /27 |

| Használat | Azure https://*.trafficmanager.net Azure Government https://*.usgovtrafficmanager.net Azure China 21Vianet https://*.trafficmanager.cn |

HTTPS | 443 | Nyilvános VIRTUÁLIS IP-cím – /27 |

| Windows Defender | *.wdcp.microsoft.com *.wdcpalt.microsoft.com *.wd.microsoft.com *.update.microsoft.com *.download.microsoft.com https://www.microsoft.com/pkiops/crl https://www.microsoft.com/pkiops/certs https://crl.microsoft.com/pki/crl/products https://www.microsoft.com/pki/certs https://secure.aadcdn.microsoftonline-p.com |

HTTPS | 80 443 |

Nyilvános VIRTUÁLIS IP-cím – /27 Nyilvános infrastruktúra-hálózat |

| NTP | Az üzembe helyezéshez biztosított NTP-kiszolgáló IP-címe | UDP | 123 | Nyilvános VIRTUÁLIS IP-cím – /27 |

| DNS | Üzembe helyezéshez biztosított DNS-kiszolgáló IP-címe | TCP UDP |

53 | Nyilvános VIRTUÁLIS IP-cím – /27 |

| CRL | URL-cím a tanúsítvány CRL-terjesztési pontjai alatt | HTTP | 80 | Nyilvános VIRTUÁLIS IP-cím – /27 |

| LDAP | Az Azure Graph-integrációhoz biztosított Active Directory-erdő | TCP UDP |

389 | Nyilvános VIRTUÁLIS IP-cím – /27 |

| LDAP SSL | A Graph-integrációhoz biztosított Active Directory-erdő | TCP | 636 | Nyilvános VIRTUÁLIS IP-cím – /27 |

| LDAP GC | A Graph-integrációhoz biztosított Active Directory-erdő | TCP | 3268 | Nyilvános VIRTUÁLIS IP-cím – /27 |

| LDAP GC SSL | A Graph-integrációhoz biztosított Active Directory-erdő | TCP | 3269 | Nyilvános VIRTUÁLIS IP-cím – /27 |

| AD FS | Az AD FS-integrációhoz biztosított AD FS-metaadat-végpont | TCP | 443 | Nyilvános VIRTUÁLIS IP-cím – /27 |

| Diagnosztikai naplógyűjtési szolgáltatás | Azure Blob Storage megosztott hozzáférésű jogosultságkód URL-címe | HTTPS | 443 | Nyilvános VIRTUÁLIS IP-cím – /27 |

Bejövő kommunikáció

Az Azure Stack-végpontok külső hálózatokon való közzétételéhez infrastruktúra-IP-címekre van szükség. Az Endpoint (VIP) tábla megjeleníti az egyes végpontokat, a szükséges portot és protokollt. Az olyan végpontok esetében, amelyek további erőforrás-szolgáltatókat igényelnek, például az SQL-erőforrás-szolgáltatót, tekintse meg az erőforrás-szolgáltató üzembe helyezésének dokumentációját.

A belső infrastruktúra IP-címei nem szerepelnek a listán, mert nem szükségesek az Azure Stack közzétételéhez. A felhasználói VIRTUÁLIS IP-címek dinamikusak, és maguk a felhasználók határozzák meg őket, az Azure Stack-operátor nem szabályozza őket.

Megjegyzés

Az IKEv2 VPN egy szabványalapú IPsec VPN-megoldás, amely az 500-s és a 4500-s UDP-portot és az 50-ös TCP-portot használja. A tűzfalak nem mindig nyitják meg ezeket a portokat, ezért előfordulhat, hogy egy IKEv2 VPN nem tud bejárást végrehajtani a proxykon és tűzfalakon.

| Végpont (VIP) | A DNS-szolgáltató A rekordja | Protokoll | Portok |

|---|---|---|---|

| AD FS | Adfs. <régióban>.<Fqdn> | HTTPS | 443 |

| Azure Portal (rendszergazda) | Rendszergazdaiportálás. <régióban>.<Fqdn> | HTTPS | 443 |

| Rendszergazdai gazda | *.adminhosting.<régióban>.<Fqdn> | HTTPS | 443 |

| Azure Resource Manager (rendszergazda) | Felügyelet. <régióban>.<Fqdn> | HTTPS | 443 |

| Azure Portal (felhasználó) | Portál. <régióban>.<Fqdn> | HTTPS | 443 |

| Azure Resource Manager (felhasználó) | Kezelése. <régióban>.<Fqdn> | HTTPS | 443 |

| Azure Graph | Grafikon. <régióban>.<Fqdn> | HTTPS | 443 |

| Visszavont tanúsítványok listája | Crl.region<.<>Fqdn> | HTTP | 80 |

| DNS | *. <régióban>.<Fqdn> | TCP & UDP | 53 |

| Üzemeltetés | *.Hosting.<régióban>.<Fqdn> | HTTPS | 443 |

| Azure Key Vault (felhasználó) | *.Vault. <régióban>.<Fqdn> | HTTPS | 443 |

| Azure Key Vault (rendszergazda) | *.adminvault. <régióban>.<Fqdn> | HTTPS | 443 |

| Azure Queue Storage | *.Várólista. <régióban>.<Fqdn> | HTTP HTTPS |

80 443 |

| Azure Table Storage | *.Táblázat. <régióban>.<Fqdn> | HTTP HTTPS |

80 443 |

| Azure Blob Storage | *.Blob. <régióban>.<Fqdn> | HTTP HTTPS |

80 443 |

| SQL-erőforrás-szolgáltató | sqladapter.dbadapter. <régióban>.<Fqdn> | HTTPS | 44300-44304 |

| MySQL-erőforrás-szolgáltató | mysqladapter.dbadapter. <régióban>.<Fqdn> | HTTPS | 44300-44304 |

| Azure App Service | *.appservice. <régióban>.<Fqdn> | TCP | 80 (HTTP) 443 (HTTPS) 8172 (MSDeploy) |

| *.scm.appservice. <régióban>.<Fqdn> | TCP | 443 (HTTPS) | |

| api.appservice. <régióban>.<Fqdn> | TCP | 443 (HTTPS) 44300 (Azure Resource Manager) |

|

| ftp.appservice. <régióban>.<Fqdn> | TCP, UDP | 21, 1021, 10001-10100 (FTP) 990 (FTPS) |

|

| Azure VPN Gateway | Tekintse meg a VPN Gateway gyakori kérdéseket | ||

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: