Az Azure Stack Hub robusztus hálózatának bemutatása

Hálózattervezés áttekintése

Fizikai hálózat kialakítása

Az Azure Stack Hub robusztus megoldás működéséhez és szolgáltatásaihoz rugalmas és magas rendelkezésre állású fizikai infrastruktúra szükséges. A ToR és a Border kapcsoló közötti kimenő hivatkozások SFP+ vagy SFP28 adathordozóra, valamint 1 GB, 10 GB vagy 25 GB sebességre vannak korlátozva. A rendelkezésre állásról az eredeti gyártótól (OEM) érdeklődhet.

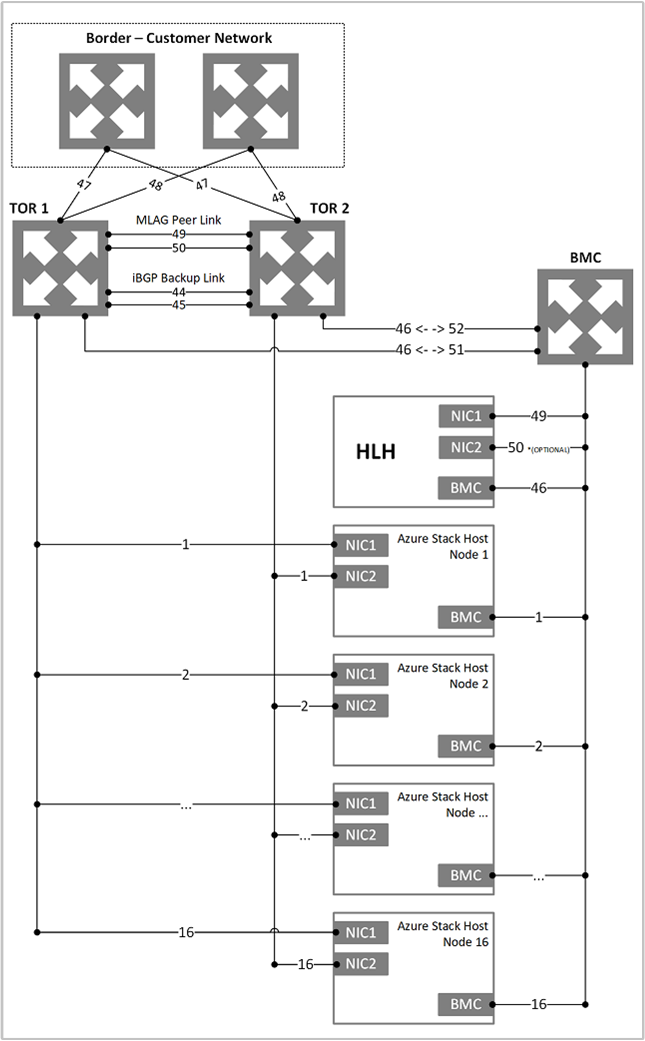

Az alábbi ábra az Azure Stack Hub ruggedizedhez ajánlott kialakítását mutatja be.

Logikai hálózat kialakítása

A logikai hálózat kialakítása egy fizikai hálózati infrastruktúra absztrakcióját jelenti. A gazdagépek, virtuális gépek és szolgáltatások hálózati hozzárendeléseinek rendszerezésére és egyszerűsítésére szolgálnak. A logikai hálózatok létrehozásának részeként a hálózati helyek a következők meghatározására jönnek létre:

- virtuális helyi hálózatok (VLAN-ok)

- IP-alhálózatok

- IP-alhálózat/VLAN-párok

Ezek mindegyike az egyes fizikai helyek logikai hálózatához van társítva.

Az alábbi táblázat azokat a logikai hálózatokat és társított IPv4-alhálózati tartományokat mutatja be, amelyekre terveznie kell:

| Logikai hálózat | Leírás | Méret |

|---|---|---|

| Nyilvános virtuális IP-cím (VIP) | Az Azure Stack Hub ruggedized a hálózatból összesen 31 címet használ. Nyolc nyilvános IP-címet használ a rendszer az Azure Stack Hub robusztus szolgáltatásainak egy kis csoportjához, a többit pedig a bérlői virtuális gépek használják. Ha App Service és AZ SQL-erőforrás-szolgáltatók használatát tervezi, további 7 címet használ. A fennmaradó 15 IP-cím a jövőbeli Azure-szolgáltatások számára van fenntartva. | /26 (62 gazdagép)- /22 (1022 gazdagép) Ajánlott = /24 (254 gazdagép) |

| Infrastruktúra váltása | Pont–pont IP-címek útválasztási célokra, dedikált kapcsolókezelési felületek és a kapcsolóhoz rendelt visszacsatolási címek. | /26 |

| Infrastruktúra | Az Azure Stack Hub robusztus belső összetevőihez használható a kommunikációhoz. | /24 |

| Személyes | Tárolóhálózathoz, magánhálózati IP-címekhez, infrastruktúratárolókhoz és más belső funkciókhoz használható. | /20 |

| Alaplapi felügyeleti vezérlő (BMC) | A fizikai gazdagépek alaplapi felügyeleti vezérlőivel való kommunikációra szolgál. | /26 |

Hálózati infrastruktúra

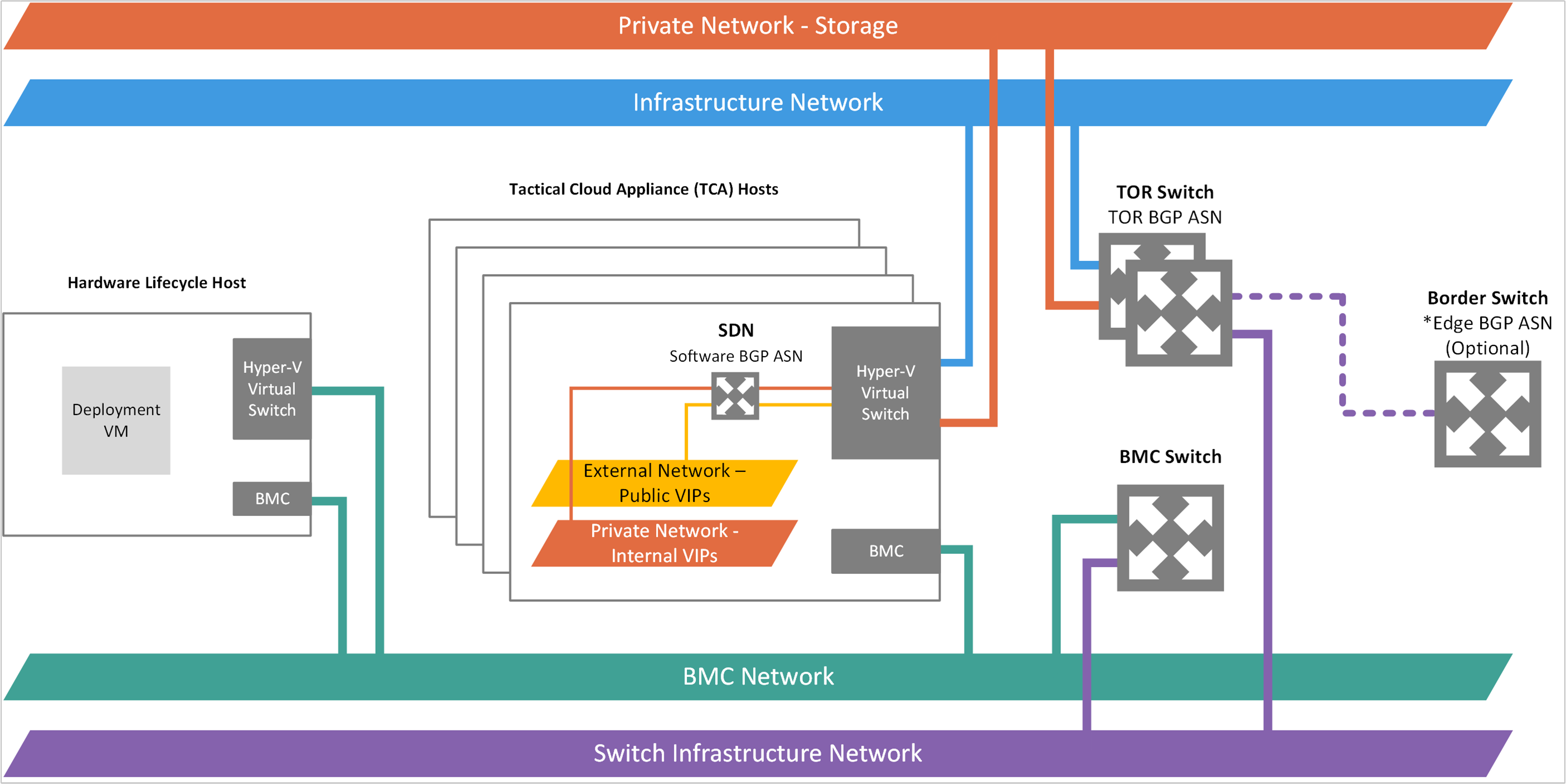

Az Azure Stack Hub hálózati infrastruktúrája több logikai hálózatból áll, amelyek a kapcsolókon vannak konfigurálva. Az alábbi ábrán ezek a logikai hálózatok láthatók, és hogy hogyan integrálhatók a top-of-rack (TOR), az alaplapi felügyeleti vezérlő és a border (ügyfélhálózat) kapcsolókkal.

Az Azure Stack Hub ruggedizált logikai hálózati diagramja:

BMC-hálózat

Ez a hálózat az összes alaplapi felügyeleti vezérlő (más néven BMC vagy szolgáltatásprocesszor) csatlakoztatására szolgál a felügyeleti hálózathoz. Ilyenek például az iDRAC, az iLO, az iBMC stb. A BMC-csomópontokkal való kommunikációhoz csak egy BMC-fiók használható. Ha van ilyen, a hardver életciklus-gazdagépe (HLH) ezen a hálózaton található, és hardverkarbantartáshoz vagy monitorozáshoz oem-specifikus szoftvereket biztosíthat.

A HLH az üzembehelyezési virtuális gépet (DVM) is üzemelteti. A DVM-et az Azure Stack Hub ruggedizált üzembe helyezése során használják, és az üzembe helyezés befejezésekor el lesz távolítva. A DVM több összetevő teszteléséhez, ellenőrzéséhez és eléréséhez internetkapcsolatot igényel a csatlakoztatott üzembe helyezési forgatókönyvekben. Ezek az összetevők a vállalati hálózaton belül és kívül is lehetnek (például: NTP, DNS és Azure). A kapcsolati követelményekkel kapcsolatos további információkért lásd az Azure Stack Hub robusztus tűzfalintegrációjának NAT-szakaszát.

Magánhálózat

A /20 (4096-os gazdagép IP-címei) hálózata privát az Azure Stack Hub egyenetlen régiójában. Nem terjed ki az Azure Stack Hub egyenetlen régiójának szegélykapcsoló eszközein. Ez a hálózat több alhálózatra van osztva, például:

- Tárolóhálózat: /25 (128 IP-cím) hálózat, amely a Közvetlen tárolóhelyek és a Kiszolgálói üzenetblokk (SMB) tároló forgalmának és a virtuális gépek élő áttelepítésének támogatására szolgál.

- Belső virtuális IP-hálózat: A szoftveres terheléselosztó csak belső IP-címeinek dedikált /25 hálózata.

- Tárolóhálózat: /23 (512 IP-cím) hálózat, amely csak belső forgalomra van kiosztva az infrastruktúra-szolgáltatásokat futtató tárolók között

A magánhálózat mérete /20 (4096 IP-cím) magánhálózati IP-címtér. Ez a hálózat privát az Azure Stack Hub ruggedized rendszer számára. Nem halad át az Azure Stack Hub ruggedizált rendszer határváltó eszközein, és több, egyenetlen Azure Stack Hub-rendszeren is használható. Bár a hálózat privát az Azure Stack Hubhoz, nem lehet átfedésben az adatközpont többi hálózatával. A magánhálózati IP-címtérrel kapcsolatos útmutatásért javasoljuk, hogy kövesse az RFC 1918-et.

A /20 privát IP-címterület több hálózatra van osztva, amelyek lehetővé teszik, hogy az Azure Stack Hub robusztus rendszerinfrastruktúra a későbbi kiadásokban tárolókon fusson. Részletekért tekintse meg az 1910-es kibocsátási megjegyzéseket. Ez az új privát IP-címtér folyamatos erőfeszítéseket tesz a szükséges irányítható IP-címtér csökkentésére az üzembe helyezés előtt.

Az Azure Stack Hub robusztus infrastruktúra-hálózata

A /24 hálózat a belső Azure Stack Hub robusztus összetevőire van kiállítva, amelyek egymás között kommunikálnak és adatokat cserélnek. Ez az alhálózat az Azure Stack Hub robusztus megoldásán kívül is irányítható az adatközpontban. Nem javasoljuk, hogy nyilvános vagy internetes irányítható IP-címeket használjunk ezen az alhálózaton. Ezt a hálózatot a szegély hirdeti meg, de a legtöbb IP-címét Access Control listák (ACL-ek) védik. A hozzáférésre engedélyezett IP-címek egy kis tartományon belül vannak, ami egyenértékű a /27-es hálózat méretével. Az IP-címek olyan szolgáltatásokat üzemeltetnek, mint a kiemelt végpont (PEP) és az Azure Stack Hub ruggedized Backup.

Nyilvános VIP-hálózat

A nyilvános VIP-hálózat a hálózati vezérlőhöz van rendelve az Azure Stack Hubban. Ez nem logikai hálózat a kapcsolón. Az SLB a címek készletét használja, és /32-hálózatokat rendel hozzá a bérlői számítási feladatokhoz. A kapcsoló útválasztási táblázatában ezek a /32 IP-címek elérhető útvonalként vannak meghirdetve a Border Gateway Protocol (BGP) használatával. Ez a hálózat külsőleg elérhető nyilvános címeket tartalmaz. Az Azure Stack Hub robusztus infrastruktúrája az első 31 címet lefoglalja ebből a nyilvános VIP-hálózatból, míg a fennmaradó részt a bérlői virtuális gépek használják. Ezen az alhálózaton a hálózat mérete legalább /26 (64 gazdagép) és legfeljebb /22 (1022 gazdagép) lehet. Javasoljuk, hogy tervezze meg a /24-hálózatot.

Infrastruktúra-hálózat váltása

A /26 hálózat az az alhálózat, amely tartalmazza az irányítható pont–pont IP /30 (két gazdagép IP-címe) alhálózatot és a visszacsatolásokat. Ezek dedikált /32 alhálózatok sávon belüli kapcsolókezeléshez és BGP útválasztó-azonosítóhoz. Ennek az IP-címtartománynak az Azure Stack Hub ruggedized megoldásán kívül is irányíthatónak kell lennie az adatközpontban. Az IP-címek lehetnek privátak vagy nyilvánosak.

Kapcsolókezelési hálózat

A /29 (hat gazda IP-cím) hálózat a kapcsolók felügyeleti portjainak csatlakoztatására van kiállítva. Ez a hálózat sávon kívüli hozzáférést tesz lehetővé az üzembe helyezéshez, a felügyelethez és a hibaelhárításhoz. A számítás a fent említett kapcsolóinfrastruktúra-hálózatból történik.

DNS-tervezés áttekintése

Az Azure Stack Hub ruggedized végpontjaihoz (portál, rendszergazdai, felügyeleti, felügyeleti felügyelet) az Azure Stack Hubon kívülről való eléréséhez integrálnia kell az Azure Stack Hub ruggedized DNS-szolgáltatásait azOkkal a DNS-kiszolgálókkal, amelyek az Azure Stack Hubban használni kívánt DNS-zónákat üzemeltetik.

Az Azure Stack Hub robusztus DNS-névtere

Az Azure Stack Hub ruggedized üzembe helyezésekor meg kell adnia néhány fontos információt a DNS-sel kapcsolatban.

| Mező | Leírás | Példa |

|---|---|---|

| Region | Az Azure Stack Hub robusztus üzembe helyezésének földrajzi helye. | kelet |

| Külső tartománynév | Az Azure Stack Hub robusztus üzembe helyezéséhez használni kívánt zóna neve. | cloud.fabrikam.com |

| Belső tartománynév | Az Azure Stack Hub infrastruktúra-szolgáltatásaihoz használt belső zóna neve egyenetlen. Címtárszolgáltatással integrált és privát (az Azure Stack Hubon kívülről nem érhető el robusztus üzembe helyezés). | azurestack.local |

| DNS-továbbítók | Az Azure Stack Hubon kívül üzemeltetett DNS-lekérdezések, DNS-zónák és rekordok továbbítására használt DNS-kiszolgálók a vállalati intraneten vagy a nyilvános interneten. A DNS-továbbító értékét a Set-AzSDnsForwarder parancsmaggal szerkesztheti az üzembe helyezés után. | |

| Elnevezési előtag (nem kötelező) | Annak az elnevezési előtagnak a neve, amelyet az Azure Stack Hub ruggedized infrastruktúra-szerepkörpéldány-számítógépneveinek meg szeretne adni. Ha nincs megadva, az alapértelmezett érték az "azs". | azs |

Az Azure Stack Hub robusztus üzemelő példányának és végpontjainak teljes tartományneve (FQDN) a Region paraméter és a Külső tartománynév paraméter kombinációja. Az előző táblázatban szereplő példák értékeit használva az Azure Stack Hub robusztus üzembe helyezésének teljes tartományneve a következő: east.cloud.fabrikam.com

Így az üzembe helyezés egyes végpontjai a következő URL-címekhez hasonlóan néznek ki:

https://portal.east.cloud.fabrikam.comhttps://adminportal.east.cloud.fabrikam.com

Ha ezt a példa DNS-névteret szeretné használni egy robusztus Azure Stack Hub-üzemelő példányhoz, a következő feltételek szükségesek:

- A zóna fabrikam.com regisztrálva van egy tartományregisztrálónál, belső vállalati DNS-kiszolgálónál vagy mindkettőnél. A regisztráció a névfeloldási követelményektől függ.

- A gyermektartomány cloud.fabrikam.com a zóna fabrikam.com alatt található.

- A zónákat fabrikam.com és cloud.fabrikam.com üzemeltető DNS-kiszolgálók az Azure Stack Hub robusztus üzembe helyezésével érhetőek el.

Ha az Azure Stack Hub ruggedizált végpontjaihoz és példányaihoz tartozó DNS-neveket az Azure Stack Hubon kívülről szeretné feloldani, integrálnia kell a DNS-kiszolgálókat. Az Azure Stack Hub külső DNS-zónáját üzemeltető kiszolgálókat is beleértve, amelyek a használni kívánt szülőzónát üzemeltető DNS-kiszolgálókat tartalmazzák.

DNS-névfeliratok

Az Azure Stack Hub ruggedized támogatja a DNS-névcímkék nyilvános IP-címekhez való hozzáadását a nyilvános IP-címek névfeloldásához. A DNS-címkék segítségével a felhasználók egyszerűen elérhetik az Azure Stack Hubban üzemeltetett alkalmazásokat és szolgáltatásokat. A DNS-névcímke kissé eltérő névteret használ, mint az infrastruktúravégpontok. Az előző példanévtér után a DNS-névfeliratok névtere a következő lenne: *.east.cloudapp.cloud.fabrikam.com.

Ha egy bérlő a Myapp értéket adja meg egy nyilvános IP-cím erőforrás DNS-név mezőjében, létrehoz egy A rekordot a myapphoz az Azure Stack Hub ruggedized külső DNS-kiszolgálójának zónájában east.cloudapp.cloud.fabrikam.com . Az eredményként kapott teljes tartománynév a következő lenne: myapp.east.cloudapp.cloud.fabrikam.com.

Ha ki szeretné használni ezt a funkciót, és használni szeretné ezt a névteret, integrálnia kell a DNS-kiszolgálókat. Beleértve az Azure Stack Hub külső DNS-zónáját üzemeltető kiszolgálókat, valamint a használni kívánt szülőzónát üzemeltető DNS-kiszolgálókat is. Ez a névtér eltér az Azure Stack Hub egyenetlen szolgáltatásvégpontjaihoz használttól, ezért létre kell hoznia egy további delegálási vagy feltételes továbbítási szabályt.

A DNS-név címkéjének működésével kapcsolatos további információkért lásd: "A DNS használata" az Azure Stack Hubban egyenetlen.

Feloldás és delegálás

Kétféle DNS-kiszolgáló létezik:

- A mérvadó DNS-kiszolgáló üzemelteti a DNS-zónákat. Csak az ezekben a zónákban található rekordokra irányuló DNS-lekérdezéseket válaszolja meg.

- A rekurzív DNS-kiszolgáló nem üzemeltet DNS-zónákat. Minden DNS-lekérdezést megválaszol a mérvadó DNS-kiszolgálók adatait összegyűjtve.

Az Azure Stack Hub ruggedized mérvadó és rekurzív DNS-kiszolgálókat is tartalmaz. A rekurzív kiszolgálók a belső privát zóna és az Azure Stack Hub ruggedized üzemelő példányának külső nyilvános DNS-zónája kivételével minden nevének feloldására szolgálnak.

Külső DNS-nevek feloldása az Azure Stack Hubról egyenetlen

Az Azure Stack Hubon kívüli végpontok DNS-nevének feloldásához (például : www.bing.com) meg kell adnia az Azure Stack Hub ruggedized DNS-kiszolgálóit a DNS-kérések továbbításához, amelyek esetében az Azure Stack Hub ruggedized nem mérvadó. Az Üzembehelyezési munkalapon (a DNS-továbbító mezőben) szükség van azokra a DNS-kiszolgálókra, amelyekre az Azure Stack Hub ruggedizálta a kéréseket. Adjon meg legalább két kiszolgálót ebben a mezőben a hibatűrés érdekében. Ezen értékek nélkül az Azure Stack Hub robusztus üzembe helyezése meghiúsul. A DNS-továbbító értékeit a Set-AzSDnsForwarder parancsmaggal szerkesztheti az üzembe helyezés után.

Tűzfaltervezés áttekintése

Javasoljuk, hogy használjon tűzfaleszközt az Azure Stack Hub robusztus védelméhez. A tűzfalak segíthetnek megvédeni az olyan dolgok ellen, mint az elosztott szolgáltatásmegtagadásos (DDOS-) támadások, a behatolásészlelés és a tartalomvizsgálat. Azonban az Azure Storage-szolgáltatások, például blobok, táblák és üzenetsorok átviteli sebességének szűk keresztmetszetévé is válhatnak.

Ha leválasztott üzembe helyezési módot használ, közzé kell tennie az AD FS-végpontot. További információkért lásd az adatközpont-integrációs identitásról szóló cikket.

Az Azure Resource Manager (rendszergazda), a rendszergazdai portál és a Key Vault (rendszergazdai) végpontok nem feltétlenül igényelnek külső közzétételt. Szolgáltatóként például korlátozhatja a támadási felületet úgy, hogy csak a hálózaton belülről felügyeli az Azure Stack Hubot, nem pedig az internetről.

Vállalati szervezetek esetén a külső hálózat lehet a meglévő vállalati hálózat. Ebben a forgatókönyvben közzé kell tennie a végpontokat az Azure Stack Hub vállalati hálózatról történő működtetéséhez.

Hálózati címfordítás

A hálózati címfordítás (NAT) az ajánlott módszer arra, hogy az üzembehelyezési virtuális gép (DVM) hozzáférjen a külső erőforrásokhoz az üzembe helyezés során. A vészhelyreállítási konzol (ERCS) virtuális gépeihez vagy kiemelt végpontjaihoz (PEP) is a regisztráció és a hibaelhárítás során.

A NAT a külső hálózaton vagy a nyilvános IP-címeken található nyilvános IP-címek alternatívát is jelenthet. Ez azonban nem ajánlott, mert korlátozza a bérlő felhasználói élményét, és növeli a bonyolultságot. Az egyik lehetőség az egy-az-egy NAT, amely továbbra is egy nyilvános IP-címet igényel felhasználónkénti IP-cím a készletben. Egy másik lehetőség egy több–egy NAT, amely felhasználónkénti VIRTUÁLIS IP-címenkénti NAT-szabályt igényel minden olyan porthoz, amelyet a felhasználó használhat.

A NAT nyilvános VIP-hez való használatának néhány hátránya a következő:

- Többletterhelés a tűzfalszabályok kezelésekor, mivel a felhasználók a saját végpontjaikat és közzétételi szabályaikat szabályozzák a szoftveralapú hálózatkezelési (SDN-) veremben. A felhasználóknak kapcsolatba kell lépniük az Azure Stack Hub ruggedized operátorával, hogy közzéthessék a VIRTUÁLIS IP-címeiket, és frissítsék a portlistát.

- Bár a NAT-használat korlátozza a felhasználói élményt, teljes körű vezérlést biztosít az operátornak a közzétételi kérések felett.

- Az Azure-ral kapcsolatos hibrid felhős forgatókönyvek esetében vegye figyelembe, hogy az Azure nem támogatja a VPN-alagút végpontra történő beállítását NAT használatával.

SSL-elfogás

Jelenleg javasoljuk, hogy tiltsa le az SSL-elfogást (például visszafejtési kiszervezést) az összes Azure Stack Hub-forgalomon. Ha a jövőbeli frissítések támogatják, útmutatást kap az SSL-elfogás engedélyezéséhez az Azure Stack Hub ruggedized esetében.

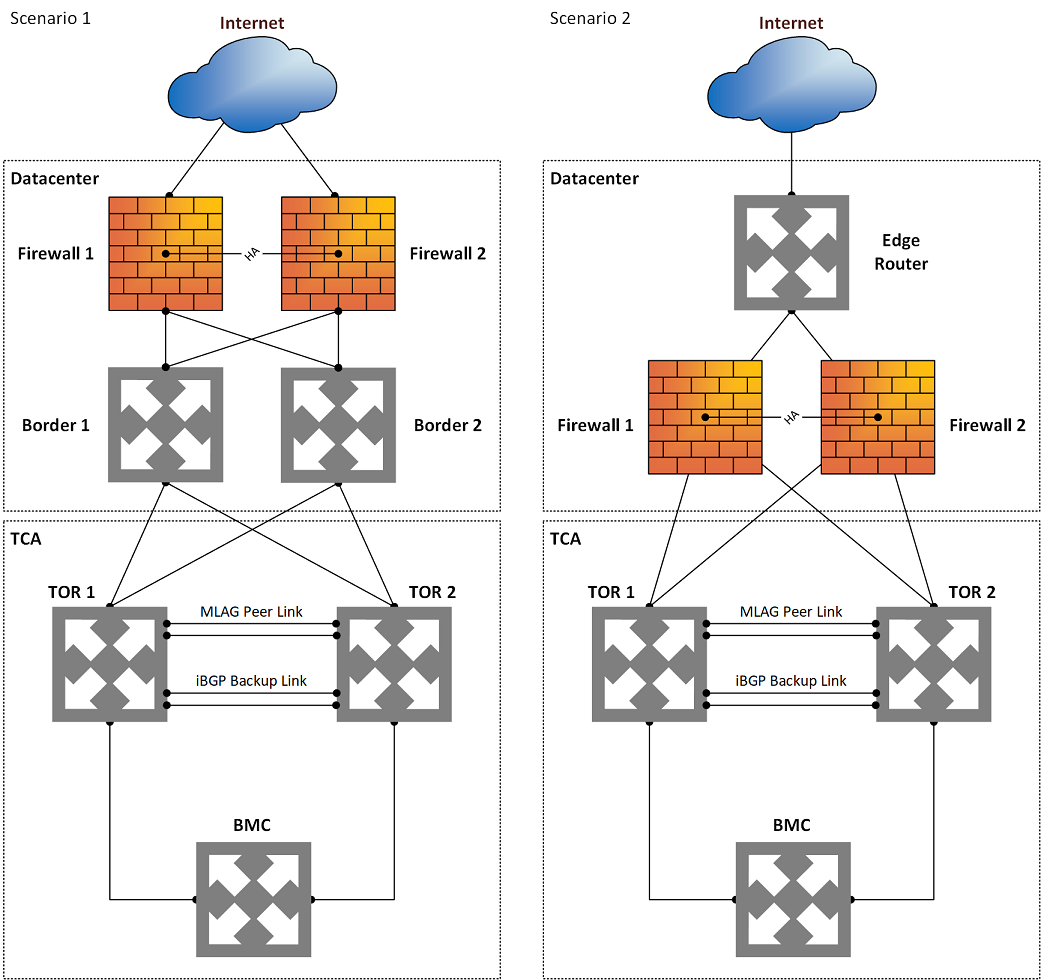

Peremhálózati üzembehelyezési tűzfal forgatókönyve

Peremhálózati üzembe helyezés esetén az Azure Stack Hub ruggedized közvetlenül a peremhálózati útválasztó vagy a tűzfal mögött van üzembe helyezve. Ezekben a forgatókönyvekben támogatott, hogy a tűzfal a határ felett legyen (1. forgatókönyv), ahol az aktív-aktív és az aktív-passzív tűzfalkonfigurációkat is támogatja. Szegélyeszközként is működhet (2. forgatókönyv), ahol csak az aktív-aktív tűzfalkonfigurációt támogatja. A 2. forgatókönyv a BGP-vel vagy statikus útválasztással egyenlő költségű többútvonalos (ECMP) megoldásra támaszkodik a feladatátvételhez.

A nyilvános ip-címek a külső hálózat nyilvános VIRTUÁLIS IP-címkészletéhez vannak megadva az üzembe helyezés időpontjában. Biztonsági okokból a nyilvánosan irányítható IP-címek nem ajánlottak más hálózatokon peremhálózati forgatókönyvekben. Ez a forgatókönyv lehetővé teszi, hogy a felhasználó a teljes önvezérelt felhőélményt megtapasztalja, mint egy nyilvános felhőben, például az Azure-ban.

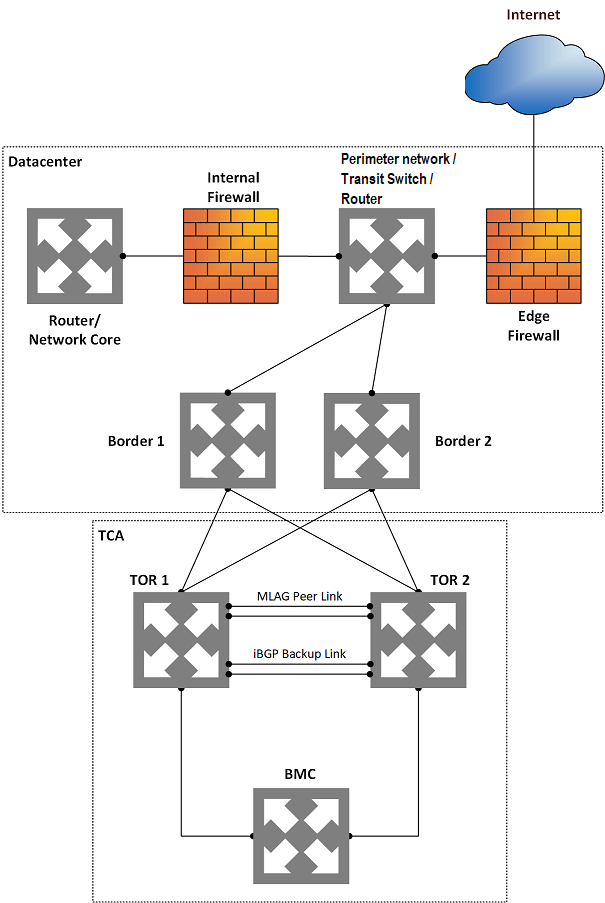

Vállalati intranetes vagy szegélyhálózati tűzfalforgatókönyv

Vállalati intranetes vagy peremhálózati környezetben az Azure Stack Hub ruggedized egy többzónás tűzfalon, vagy a peremhálózati tűzfal és a belső vállalati hálózati tűzfal között van üzembe helyezve. A forgalom ezután el van osztva a biztonságos, szegélyhálózat (vagy DMZ) és a nem biztonságos zónák között az alábbiak szerint:

- Biztonságos zóna: Belső vagy vállalati irányítható IP-címeket használó belső hálózat. A biztonságos hálózat felosztható. A tűzfal NAT-jának használatával rendelkezhet internetes kimenő hozzáféréssel. Általában az adatközponton belülről, a belső hálózaton keresztül érhető el. A külső hálózat nyilvános VIRTUÁLIS IP-címkészletét kivéve minden Azure Stack Hub-hálózatnak a biztonságos zónában kell lennie.

- Szegélyhálózat. A szegélyhálózaton általában külső vagy internetes alkalmazások, például webkiszolgálók vannak üzembe helyezve. Általában egy tűzfal figyeli, hogy elkerülje az olyan támadásokat, mint a DDoS és a behatolás (hackelés), miközben továbbra is engedélyezi a megadott bejövő forgalmat az internetről. Csak az Azure Stack Hub ruggedized külső hálózati nyilvános VIP-készlete legyen a DMZ-zónában.

- Nem biztonságos zóna. A külső hálózat, az internet. Az Azure Stack Hub nem biztonságos zónában való üzembe helyezése nem ajánlott.

A VPN-tervezés áttekintése

Bár a VPN egy felhasználói fogalom, van néhány fontos szempont, amelyet a megoldás tulajdonosának és üzemeltetőjének tudnia kell.

Ahhoz, hogy hálózati forgalmat küldjön az Azure-beli virtuális hálózat és a helyszíni hely között, létre kell hoznia egy virtuális hálózati (VPN-) átjárót a virtuális hálózathoz.

A VPN-átjáró a virtuális hálózati átjárók egy olyan típusa, amely titkosított adatforgalmat továbbít nyilvános kapcsolaton keresztül. VPN-átjárókkal biztonságosan küldhet forgalmat az Azure Stack Hubban található virtuális hálózat és az Azure-beli virtuális hálózat között. Biztonságosan is küldhet forgalmat egy virtuális hálózat és egy VPN-eszközhöz csatlakozó másik hálózat között.

Virtuális hálózati átjáró létrehozásakor megadja a létrehozni kívánt átjárótípust. Az Azure Stack Hub ruggedized egy virtuális hálózati átjárótípust támogat: a VPN-típust.

Mindegyik virtuális hálózat kettő virtuális hálózati átjáróval rendelkezhet, de típusonként csak eggyel. A kiválasztott beállításoktól függően több kapcsolatot is létrehozhat egyetlen VPN-átjáróhoz. Ilyen beállítás például egy többhelyes kapcsolatkonfiguráció.

Mielőtt VPN-átjárókat hoz létre és konfigurál az Azure Stack Hub ruggedizedhez, tekintse át az Azure Stack Hub egyenetlen hálózatkezelésével kapcsolatos szempontokat. Megtudhatja, hogy az Azure Stack Hub ruggedized konfigurációi miben különböznek az Azure-tól.

Az Azure-ban a VÁLASZTOTT VPN-átjáró termékváltozatának sávszélesség-átviteli sebességét el kell osztani az átjáróhoz csatlakozó összes kapcsolat között. Az Azure Stack Hubban azonban a rendszer a VPN-átjáró termékváltozatának sávszélesség-értékét alkalmazza az átjáróhoz csatlakozó összes kapcsolati erőforrásra. Például:

- Az Azure-ban az alapszintű VPN-átjáró termékváltozata körülbelül 100 Mbps összesített átviteli sebességet képes fogadni. Ha két kapcsolatot hoz létre a VPN-átjáróhoz, és az egyik kapcsolat 50 Mbps sávszélességet használ, akkor 50 Mb/s érhető el a másik kapcsolat számára.

- Az Azure Stack Hub ruggedized esetében az alapszintű VPN-átjáró termékváltozatához való minden kapcsolat 100 Mbps átviteli sebességet foglal le.

VPN-típusok

Amikor létrehozza a virtuális hálózati átjárót egy VPN-átjáró konfigurációja számára, meg kell adnia egy VPN-típust. A választott VPN-típus a létrehozni kívánt kapcsolati topológiától függ. A VPN-típus a használt hardvertől is függhet. Az S2S-konfigurációkhoz VPN-eszköz szükséges. Egyes VPN-eszközök csak bizonyos VPN-típusokat támogatnak.

Fontos

Az Azure Stack Hub ruggedized jelenleg csak az útvonalalapú VPN-típust támogatja. Ha az eszköz csak a szabályzatalapú VPN-eket támogatja, akkor az azure Stack Hubból származó, robusztus kapcsolat nem támogatott. Emellett a ruggedized Azure Stack Hub jelenleg nem támogatja a szabályzatalapú forgalomválasztók használatát az útvonalalapú átjárókhoz, mivel az egyéni IPSec-/IKE-szabályzatkonfigurációk nem támogatottak.

- Szabályzatalapú: A házirendalapú VPN-ek IPsec-alagutakon keresztül titkosítják és irányítják a csomagokat, IPsec-szabályzatok alapján. A szabályzatok a címelőtagok kombinációjával vannak konfigurálva a helyszíni hálózat és az Azure Stack Hub robusztus virtuális hálózata között. A szabályzat vagy forgalomválasztó általában egy hozzáférési lista a VPN-eszköz konfigurációjában. A PolicyBased az Azure-ban támogatott, az Azure Stack Hubban azonban nem.

- Útvonalalapú: Az útvonalalapú VPN-ek az IP-továbbítási vagy útválasztási táblázatban konfigurált útvonalakat használják. A csomagok a megfelelő alagútillesztőkre irányítják a csomagokat. Az alagútkapcsolatok ezután titkosítják vagy visszafejtik az alagutakba bemenő vagy onnan kijövő csomagokat. A RouteBased VPN-ek házirendje vagy forgalomválasztója any-to-any (vagy helyettesítő kártyák használata) állapotúként van konfigurálva. Alapértelmezés szerint nem módosíthatók. A RouteBased VPN-típus értéke RouteBased.

VPN-átjáró konfigurálása

A VPN-átjárókapcsolatok számos, adott beállításokkal konfigurált erőforrásra támaszkodnak. Ezeknek az erőforrásoknak a többsége külön konfigurálható, de bizonyos esetekben egy adott sorrendben kell konfigurálni őket.

Beállítások

Az egyes erőforrásokhoz választott beállítások kritikus fontosságúak a sikeres kapcsolat létrehozásához.

Ez a cikk a következőket ismerteti:

- Átjárótípusok, VPN-típusok és kapcsolattípusok.

- Átjáróalhálózatok, helyi hálózati átjárók és egyéb, megfontolandó erőforrás-beállítások.

Kapcsolati topológia-diagramok

A VPN Gateway-kapcsolatokhoz különböző konfigurációk érhetők el. Határozza meg, hogy melyik konfiguráció felel meg a legjobban az igényeinek. A következő szakaszokban az alábbi VPN-átjárókapcsolatokkal kapcsolatos információkat és topológiai diagramokat tekintheti meg:

- Elérhető üzemi modell

- Elérhető konfigurációs eszközök

- Hivatkozások, amelyek közvetlenül egy cikkre mutatnak, ha van ilyen

A következő szakaszokban található diagramok és leírások segíthetnek kiválasztani a követelményeknek megfelelő kapcsolati topológiát. A diagramok a fő alapkonfigurációs topológiákat mutatják be, de összetettebb konfigurációkat is létrehozhat a diagramok segítségével útmutatóként.

Helyek közötti és többhelyes (IPsec/IKE VPN-alagút)

Helyek közötti kapcsolat

A helyek közötti (S2S) VPN-átjárókapcsolat IPsec/IKE (IKEv2) VPN-alagúton keresztüli kapcsolat. Ehhez a kapcsolattípushoz olyan VPN-eszközre van szükség, amely a helyszínen található, és nyilvános IP-címhez van rendelve. Ez az eszköz nem található NAT mögött. A helyek közötti kapcsolatok létesítmények közötti és hibrid konfigurációk esetében is alkalmazhatók.

Többhelyes

A többhelyes kapcsolat a helyek közötti kapcsolat egy változata. A virtuális hálózati átjáróról több VPN-kapcsolatot hoz létre, amelyek általában több helyszíni helyhez csatlakoznak. Ha több kapcsolattal dolgozik, útvonalalapú VPN-típust kell használnia (ezt dinamikus átjárónak nevezzük a klasszikus virtuális hálózatok használatakor). Mivel minden virtuális hálózat csak egy VPN-átjáróval rendelkezhet, az átjárón keresztüli összes kapcsolat osztozik a rendelkezésre álló sávszélességen.

Átjáró-termékváltozatok

Amikor létrehoz egy virtuális hálózati átjárót az Azure Stack Hubhoz, meg kell adnia a használni kívánt átjáró-termékváltozatot. A következő VPN-átjáró termékváltozatok támogatottak:

- Alapszintű

- Standard

- Nagy teljesítmény

Ha magasabb szintű átjáró-termékváltozatot választ, több processzort és hálózati sávszélességet rendel az átjáróhoz. Ennek eredményeképpen az átjáró támogatja a virtuális hálózat nagyobb hálózati átviteli sebességét.

Az Azure Stack Hub ruggedized nem támogatja az Ultra Performance Gateway termékváltozatát, amelyet kizárólag expressz útvonallal használnak.

A termékváltozat kiválasztásakor vegye figyelembe a következőket:

- Az Azure Stack Hub ruggedized nem támogatja a szabályzatalapú átjárókat.

- A BGP nem támogatott az alapszintű termékváltozaton.

- Az ExpressRoute-VPN-átjárók egyidejű konfigurációi nem támogatottak az Azure Stack Hub ruggedized esetében.

Átjáró rendelkezésre állása

A magas rendelkezésre állási forgatókönyvek csak a nagy teljesítményű átjárókapcsolati termékváltozaton konfigurálhatók. Az Azure-nal ellentétben, amely aktív/aktív és aktív/passzív konfigurációkon keresztül is biztosítja a rendelkezésre állást, az Azure Stack Hub ruggedized csak az aktív/passzív konfigurációt támogatja.

Feladatátvétel

Az Azure Stack Hubban három több-bérlős átjáróinfrastruktúra virtuális gép található. Ezen virtuális gépek közül kettő aktív módban van, a harmadik redundáns módban. Az aktív virtuális gépek lehetővé teszik a VPN-kapcsolatok létrehozását, és a redundáns virtuális gép csak feladatátvétel esetén fogadja el a VPN-kapcsolatokat. Ha egy aktív átjáró virtuális gép elérhetetlenné válik, a VPN-kapcsolat rövid (néhány másodperces) kapcsolatvesztés után átadja a feladatokat a redundáns virtuális gépnek.

A termékváltozat becsült összesített átviteli sebessége

Az alábbi táblázat az átjárótípusokat és az átjáró termékváltozata szerinti becsült összesített átviteli sebességet mutatja be:

| VPN Gateway teljesítménye (1) | VPN Gateway IPsec-alagútjainak maximális száma (2) | |

|---|---|---|

| Alapszintű termékváltozat(3) | 100 Mbit/s | 20 |

| Standard termékváltozat | 100 Mbit/s | 20 |

| Nagy teljesítményű termékváltozat | 200 Mbit/s | 10 |

Táblajegyzetek

(1) – A VPN átviteli sebessége nem garantált átviteli sebesség az interneten keresztüli létesítmények közötti kapcsolatok esetében. Ez a lehető legnagyobb átviteli sebesség mérése.

(2) – A maximális alagutak az Azure Stack Hub robusztus üzemelő példányainak teljes száma az összes előfizetéshez.

(3) – Az alapszintű termékváltozat nem támogatja a BGP-útválasztást.

Fontos

Csak egy helyek közötti VPN-kapcsolat hozható létre két, robusztus Azure Stack Hub-üzemelő példány között. Ezt a platform egy olyan korlátozása okozza, amely csak egyetlen VPN-kapcsolatot engedélyez ugyanahhoz az IP-címhez. Mivel az Azure Stack Hub ruggedized a több-bérlős átjárót használja, amely egyetlen nyilvános IP-címet használ az Azure Stack Hub ruggedizált rendszer összes VPN-átjárója számára, csak egy VPN-kapcsolat lehet két, egyenetlen Azure Stack Hub-rendszer között.

Ez a korlátozás egynél több helyek közötti VPN-kapcsolat bármely olyan VPN-átjáróhoz való csatlakoztatására is vonatkozik, amely egyetlen IP-címet használ. Az Azure Stack Hub ruggedized nem teszi lehetővé, hogy több helyi hálózati átjáró-erőforrást is létrehozhasson ugyanazzal az IP-címmel.**

IPsec/IKE-paraméterek

Ha vpn-kapcsolatot állít be az Azure Stack Hubban, mindkét végén konfigurálnia kell a kapcsolatot. Ha vpn-kapcsolatot konfigurál az Azure Stack Hub ruggedized és egy hardvereszköz között, az eszköz további beállításokat kérhet. Például egy VPN-átjáróként működő kapcsoló vagy útválasztó.

Az Azure-nal ellentétben, amely kezdeményezőként és válaszadóként is több ajánlatot támogat, az Azure Stack Hub ruggedized alapértelmezés szerint csak egy ajánlatot támogat. Ha különböző IPSec-/IKE-beállításokat kell használnia a VPN-eszköz használatához, további beállítások érhetők el a kapcsolat manuális konfigurálásához.

Az IKE 1. fázis (Elsődleges mód) paraméterei

| Tulajdonság | Érték |

|---|---|

| IKE verziószám | IKEv2 |

| Diffie-Hellman Group | ECP384 |

| Hitelesítési módszer | Előre megosztott kulcs |

| Titkosító és kivonatoló algoritmus | AES256, SHA384 |

| SA élettartama (Idő) | 28 800 másodperc |

Az IKE 2. fázis (Gyors mód) paraméterei

| Tulajdonság | Érték |

|---|---|

| IKE verziószám | IKEv2 |

| Titkosítási & kivonatoló algoritmusok (titkosítás) | GCMAES256 |

| Titkosítási & kivonatoló algoritmusok (hitelesítés) | GCMAES256 |

| SA élettartama (Idő) | 27 000 másodperc |

| SA élettartama (kilobájt) | 33,553,408 |

| Sérülés utáni titkosságvédelem (PFS) | ECP384 |

| Kapcsolat megszakadásának észlelése | Támogatott |

Egyéni IPSec-/IKE-kapcsolati szabályzatok konfigurálása

Az IPsec és az IKE protokoll szabvány számos titkosítási algoritmust támogat különböző kombinációkban. A megfelelőségi vagy biztonsági követelményeknek való megfelelés érdekében az Azure Stack Hub által támogatott paramétereket lásd: IPsec/IKE-paraméterek.

Ez a cikk bemutatja, hogyan hozhat létre és konfigurálhat IPsec-/IKE-szabályzatokat, és hogyan alkalmazhatja azokat egy új vagy meglévő kapcsolatra.

Megfontolandó szempontok

A szabályzatok használatakor vegye figyelembe az alábbi fontos szempontokat:

- Az IPsec/IKE-szabályzat csak a Standard és HighPerformance (útvonalalapú) átjáró termékváltozatokon működik.

- Egy adott kapcsolathoz csak egy házirendet adhat meg.

- Meg kell adnia az összes algoritmust és paramétert az IKE (Fő mód) és az IPsec (gyors mód) esetében is. Részleges szabályzatspecifikáció nem engedélyezett.

- A vpn-eszközök gyártói specifikációival konzultálva győződjön meg arról, hogy a szabályzat támogatott a helyszíni VPN-eszközökön. A helyek közötti kapcsolatok nem hozhatók létre, ha a házirendek nem kompatibilisek.

Munkafolyamat IPsec/IKE-szabályzat létrehozásához és beállításához

Ez a szakasz a helyek közötti VPN-kapcsolat IPsec/IKE-szabályzatának létrehozásához és frissítéséhez szükséges munkafolyamatot ismerteti:

- Hozzon létre egy virtuális hálózatot és egy VPN-átjárót.

- Hozzon létre egy helyi hálózati átjárót a létesítmények közötti kapcsolathoz.

- Hozzon létre egy IPsec/IKE-szabályzatot a kiválasztott algoritmusokkal és paraméterekkel.

- Hozzon létre egy IPSec-kapcsolatot az IPsec/IKE-szabályzattal.

- Meglévő kapcsolat IPsec/IKE-szabályzatának hozzáadása/frissítése/eltávolítása.

Támogatott titkosítási algoritmusok és kulcserősség

Az alábbi táblázat az Azure Stack Hub robusztus ügyfelei által konfigurálható támogatott titkosítási algoritmusokat és kulcserősségeket sorolja fel:

| IPsec/IKEv2 | Beállítások |

|---|---|

| IKEv2-titkosítás | AES256, AES192, AES128, DES3, DES |

| IKEv2-integritás | SHA384, MD5, SHA1, SHA256 |

| DH-csoport | ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| IPsec-titkosítás | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, Nincs |

| IPsec-integritás | GCMASE256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| PFS-csoport | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Nincs |

| Gyorsmódú biztonsági társítás élettartama | (Nem kötelező: az alapértelmezett értékeket a rendszer használja, ha nincs megadva) |

| Másodperc (egész szám; min. 300/alapértelmezett 27 000 másodperc) | |

| KBytes (egész szám; min. 1024/alapértelmezett 102 400 000 KBytes) | |

| Forgalomválasztó | A szabályzatalapú forgalomválasztók nem támogatottak a robusztus Azure Stack Hubban. |

A helyszíni VPN-eszköz konfigurációjának meg kell egyezniük velük, vagy tartalmazniuk kell az alábbi, az Azure IPsec/IKE-házirendben megadott algoritmusokat és paramétereket:

- IKE titkosítási algoritmus (Fő mód / 1. fázis).

- IKE-integritási algoritmus (Fő mód / 1. fázis).

- DH-csoport (fő mód / 1. fázis).

- IPsec titkosítási algoritmus (gyors mód / 2. fázis).

- IPsec-integritási algoritmus (gyors mód / 2. fázis).

- PFS-csoport (gyors mód / 2. fázis).

- Az SA-élettartamok csak helyi specifikációk, nem kell egyezniük.

Ha a GCMAES-t az IPsec Titkosítási algoritmushoz használja, ugyanazt a GCMAES-algoritmust és kulcshosszt kell választania az IPsec-integritás érdekében. Például: GCMAES128 használata mindkettőhöz.

Az előző táblázatban:

- Az IKEv2 a Fő módnak vagy az 1. fázisnak felel meg.

- Az IPsec a gyors módnak vagy a 2. fázisnak felel meg.

- A DH-csoport a fő módban vagy az 1. fázisban használt Diffie-Hellmen csoportot adja meg.

- A PFS-csoport a gyors módban vagy a 2. fázisban használt Diffie-Hellmen csoportot adja meg.

- Az IKEv2 főmódú sa élettartama 28 800 másodpercen van javítva az Azure Stack Hub ruggedizált VPN-átjáróiban.

Az alábbi táblázat az egyéni szabályzat által támogatott megfelelő Diffie-Hellman csoportokat sorolja fel:

| Diffie-Hellman Group | DH-csoport | PFS-csoport | A kulcs hossza |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768 bites MODP |

| 2 | DHGroup2 | PFS2 | 1024 bites MODP |

| 14 | DHGroup14 | PFS2048 | 2048 bites MODP |

| DHGroup2048 | |||

| 19 | ECP256 | ECP256 | 256 bites ECP |

| 20 | ECP384 | ECP384 | 384 bites ECP |

| 24 | DHGroup24 | PFS24 | 2048 bites MODP |

Az Azure Stack Hub csatlakoztatása az Azure-hoz az Azure ExpressRoute használatával

Áttekintés, feltételezések és előfeltételek

Az Azure ExpressRoute lehetővé teszi a helyszíni hálózatok kiterjesztését a Microsoft-felhőbe. Egy kapcsolatszolgáltató által biztosított privát kapcsolatot használ. Az ExpressRoute nem VPN-kapcsolat a nyilvános interneten keresztül.

Az Azure ExpressRoute-ról az ExpressRoute áttekintésében talál további információt.

Feltételezések

Ez a cikk a következőket feltételezi:

- Ismeri az Azure-t.

- Alapszintű ismereteket szerezhet az Azure Stack Hub egyenetlenségéről.

- Alapszintű ismereteket szerezhet a hálózatkezelésről.

Előfeltételek

Az Azure Stack Hub és az Azure ExpressRoute használatával történő csatlakoztatásához meg kell felelnie a következő követelményeknek:

- Kiépített ExpressRoute-kapcsolatcsoport egy kapcsolatszolgáltatón keresztül.

- Azure-előfizetés ExpressRoute-kapcsolatcsoport és virtuális hálózatok létrehozásához az Azure-ban.

- Egy útválasztó, amely támogatja a következőket:

- helyek közötti VPN-kapcsolatok a LAN-adapter és az Azure Stack Hub ruggedized több-bérlős átjárója között.

- több VRF létrehozása (virtuális útválasztás és továbbítás), ha egynél több bérlő van az Azure Stack Hub robusztus üzembe helyezésében.

- Egy útválasztó, amely a következővel rendelkezik:

- Az ExpressRoute-kapcsolatcsoporthoz csatlakoztatott WAN-port.

- Az Azure Stack Hub ruggedizált több-bérlős átjárójához csatlakoztatott LAN-port.

ExpressRoute hálózati architektúra

Az alábbi ábra az Azure Stack Hub robusztus és Azure-környezeteit mutatja be, miután befejezte az ExpressRoute beállítását az ebben a cikkben szereplő példákkal:

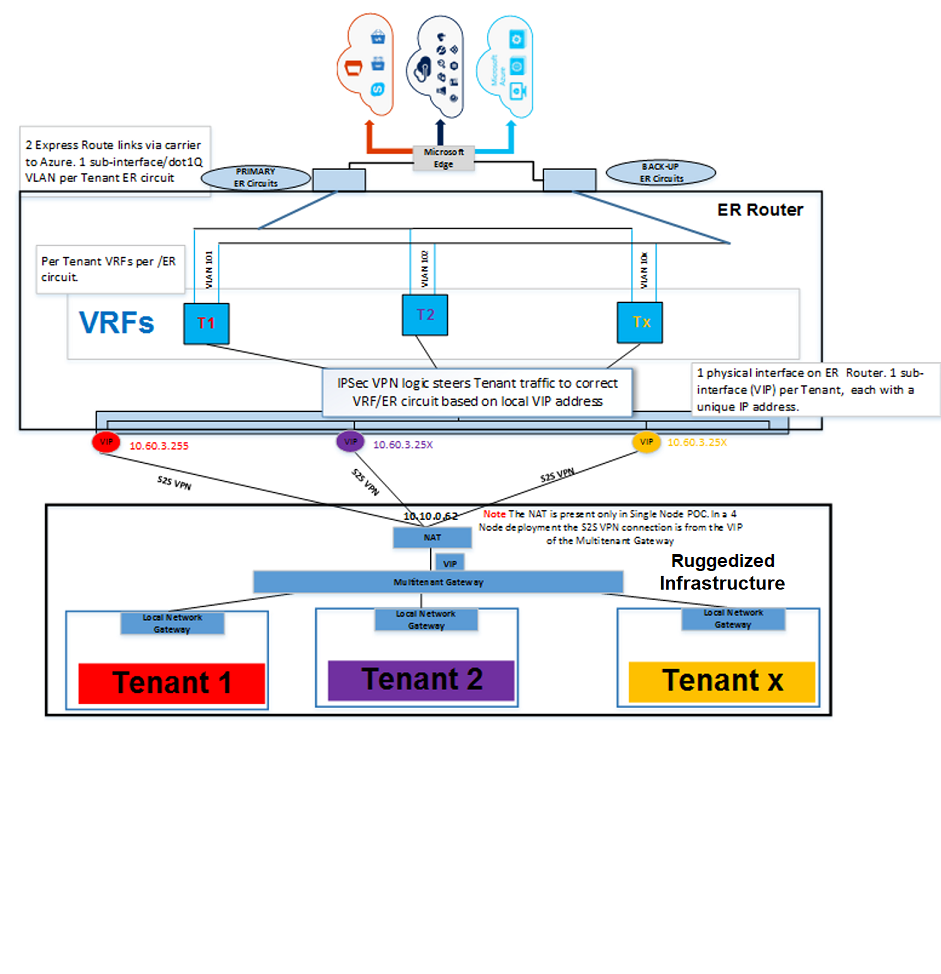

Az alábbi ábra azt mutatja be, hogyan csatlakozik több bérlő az Azure Stack Hub robusztus infrastruktúrájától az ExpressRoute-útválasztón keresztül az Azure-hoz:

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: