Linux rendszerű virtuális gép futtatása az Azure Stack Hubon

Figyelemfelhívás

Ez a cikk a CentOS-ra, egy linuxos disztribúcióra hivatkozik, amely közel áll az Élettartam vége (EOL) állapotához. Fontolja meg a használatát, és ennek megfelelően tervezze meg. További információkért lásd a CentOS end of Life (A CentOS életciklusának vége) című útmutatót.

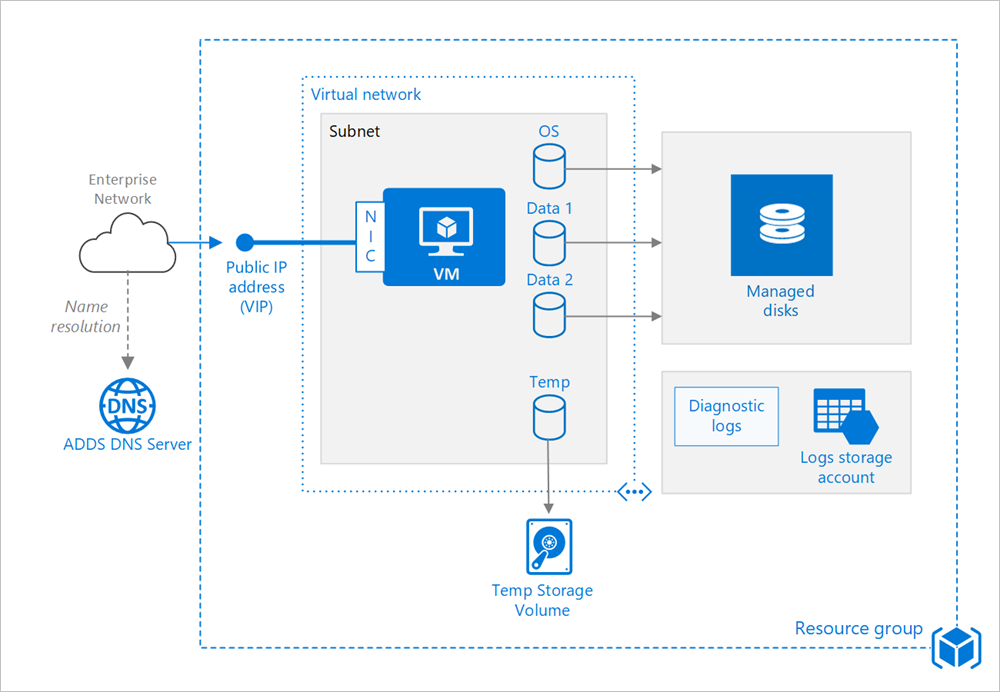

A virtuális gépek Azure Stack Hubban ( például az Azure-ban) történő üzembe helyezéséhez a virtuális gép mellett néhány további összetevőre is szükség van, beleértve a hálózati és tárolási erőforrásokat is. Ez a cikk a Linux rendszerű virtuális gépek Azure Stack Hubon való futtatásának ajánlott eljárásait mutatja be.

Erőforráscsoport

Az erőforráscsoport egy logikai tároló, amely a kapcsolódó Azure Stack Hub-erőforrásokat tartalmazza. Általában csoportosítsa az erőforrásokat az élettartamuk alapján, és ki fogja kezelni őket.

A szorosan összekapcsolt, azonos életciklusú erőforrásokat helyezze egy erőforráscsoportba. Az erőforráscsoportok segítségével csoportosan helyezhet üzembe és monitorozhat erőforrásokat, és a számlázási költségeket erőforráscsoportonként követheti. Az erőforrásokat készletként is törölheti, ami a teszttelepítésekhez hasznos. Jelentéssel bíró erőforrásneveket adjon meg, hogy egyszerűbben megkereshesse és azonosíthassa az egyes erőforrásokat és azok szerepkörét. További információ: Az Azure-erőforrások ajánlott elnevezési konvenciói.

Virtuális gép

Virtuális gépet a közzétett rendszerképek listájából vagy az Azure Stack Hub Blob Storage-ba feltöltött, egyénileg felügyelt lemezképből vagy virtuális merevlemez-fájlból építhet ki. Az Azure Stack Hub számos népszerű Linux-disztribúció futtatását támogatja, például a CentOS, a Debian, a Red Hat Enterprise, az Ubuntu és a SUSE futtatását. További információ: Linux az Azure Stack Hubon. Dönthet úgy is, hogy az Azure Stack Hub Marketplace-en elérhető linuxos rendszerképek egyikét szindikálja.

Az Azure Stack Hub különböző virtuálisgép-méreteket kínál az Azure-tól. További információ: Méretek virtuális gépekhez az Azure Stack Hubban. Ha meglévő számítási feladatot helyez át az Azure Stack Hubba, kezdje a virtuális gép méretével, amely a legközelebbi egyezés a helyszíni kiszolgálókhoz/Azure-hoz. Ezután mérje meg a tényleges számítási feladat teljesítményét a processzor-, memória- és lemezbemeneti/kimeneti műveletek másodpercenkénti (IOPS) szempontjából, és szükség szerint módosítsa a méretet.

Lemezek

A költség az üzembe helyezett lemez kapacitásától függően változik. Az IOPS és az átviteli sebesség (vagyis az adatátviteli sebesség) a virtuális gép méretétől függ, ezért a lemez kiépítésekor vegye figyelembe mindhárom tényezőt (kapacitás, IOPS és átviteli sebesség).

Az Azure Stack Hubon a lemez IOPS (bemeneti/kimeneti műveletek másodpercenként) a lemez típusa helyett virtuálisgép-méretfüggvény . Ez azt jelenti, hogy egy Standard_Fs sorozatú virtuális gép esetében, függetlenül attól, hogy az SSD-t vagy a HDD-t választja-e a lemeztípushoz, egyetlen további adatlemez IOPS-korlátja 2300 IOPS. A kiszabott IOPS-korlát korlát (maximálisan lehetséges) a zajos szomszédok megelőzése érdekében. Nem az IOPS biztosítéka, hogy egy adott virtuálisgép-méretre lesz szüksége.

Azt is javasoljuk, hogy használja a Managed Disks. A felügyelt lemezek a tárterület kezelésével leegyszerűsítik a lemezkezelést. A felügyelt lemezek nem igényelnek tárfiókot. Egyszerűen adja meg a méretet és a lemez típusát, és az magas rendelkezésre állású erőforrásként lesz üzembe helyezve.

Az operációsrendszer-lemez az Azure Stack Hub Storage-ban tárolt VHD, így akkor is megmarad, ha a gazdagép leállt. Linux rendszerű virtuális gépek esetén az operációsrendszer-lemez a /dev/sda1. Azt is javasoljuk, hogy hozzon létre egy vagy több adatlemezt, amelyek az alkalmazásadatokhoz használt állandó VHD-k.

A létrehozott VHD-k nincsenek formázva. A lemez formázásához jelentkezzen be a virtuális gépre. A Linux rendszerhéjban az adatlemezek /dev/sdc, /dev/sdd stb. formátumban jelennek meg. Az lsblk futtatásával listázhatja a blokkeszközöket, beleértve a lemezeket is. Adatlemez használatához hozzon létre egy partíciót és egy fájlrendszert, majd csatlakoztassa a lemezt. Például:

# Create a partition.

sudo fdisk /dev/sdc \# Enter 'n' to partition, 'w' to write the change.

# Create a file system.

sudo mkfs -t ext3 /dev/sdc1

# Mount the drive.

sudo mkdir /data1

sudo mount /dev/sdc1 /data1

Adatlemez hozzáadásakor a rendszer hozzárendel egy logikaiegység-szám (LUN) azonosítót a lemezhez. Igény szerint megadhatja a LUN-azonosítót – például ha egy lemezt cserél le, és ugyanazt a LUN-azonosítót szeretné megőrizni, vagy ha van egy alkalmazás, amely egy adott LUN-azonosítót keres. Ne feledje azonban, hogy az egyes lemezek LUN azonosítóinak egyedinek kell lenniük.

A VM egy ideiglenes lemezzel jön létre. Ez a lemez egy ideiglenes köteten van tárolva az Azure Stack Hub tárolóinfrastruktúrájában. Előfordulhat, hogy az újraindítások és más virtuálisgép-életciklus-események során törlődik. Ez a lemez csak ideiglenes adatokat, például lapozófájlokat tárol. Linux rendszerű virtuális gépek esetén az ideiglenes lemez a /dev/sdb1, és /mnt/resource vagy /mnt helyen van csatlakoztatva.

Network (Hálózat)

A hálózatkezelési összetevők a következő erőforrásokat tartalmazzák:

Virtuális hálózat. Minden virtuális gép egy virtuális hálózatba van üzembe helyezve, amely több alhálózatra szegmentált.

Hálózati adapter (NIC). A hálózati adapter teszi lehetővé a virtuális gép számára a virtuális hálózattal való kommunikációt. Ha több hálózati adapterre van szüksége a virtuális géphez, vegye figyelembe, hogy az egyes virtuális gépek méretéhez maximális számú hálózati adapter van meghatározva.

Nyilvános IP-cím/ VIP. A virtuális géppel való kommunikációhoz nyilvános IP-címre van szükség – például távoli asztalon (RDP) keresztül. A nyilvános IP-cím lehet dinamikus vagy statikus. Alapértelmezés szerint dinamikus. Ha több hálózati adapterre van szüksége a virtuális géphez, vegye figyelembe, hogy az egyes virtuális gépek méretéhez maximális számú hálózati adapter van meghatározva.

Létrehozhat egy teljes tartománynevet (FQDN) is az IP-címhez. Ezután a DNS-ben regisztrálhat egy, az FQDN-re mutató CNAME rekordot. További információért tekintse meg a Teljes tartománynév létrehozása az Azure Portalon szakaszt.

Hálózati biztonsági csoport (NSG). A hálózati biztonsági csoportok a virtuális gépek hálózati forgalmának engedélyezésére vagy letiltására szolgálnak. Az NSG-k alhálózatokhoz vagy egyes virtuálisgép-példányokhoz társíthatók.

Minden NSG tartalmaz egy alapértelmezett szabálykészletet, amelyben szerepel egy minden bejövő internetes forgalmat blokkoló szabály. Az alapértelmezett szabályok nem törölhetők, azonban más szabályokkal felülírhatók. Az internetes forgalom engedélyezéséhez hozzon létre olyan szabályokat, amelyek engedélyezik az adott portokra irányuló bejövő forgalmat – például HTTP esetén a 80-s portot. Az SSH engedélyezéséhez adjon hozzá egy NSG-szabályt, amely engedélyezi a bejövő forgalmat a 22-es TCP-porton.

Üzemeltetés

SSH. Linux virtuális gép létrehozása előtt hozzon létre egy 2048 bites RSA nyilvános-titkos kulcspárt. A virtuális gép létrehozásakor használja a nyilvánoskulcs-fájlt. További információ: Az SSH használata Linux rendszeren az Azure-ban.

Diagnosztika. Engedélyezze a megfigyelést és a diagnosztikát, beleértve az alapvető állapotmetrikákat, a diagnosztikai infrastruktúra naplófájljait és a rendszerindítási diagnosztikát. A rendszerindítási diagnosztika segít diagnosztizálni a rendszerindítási hibát, ha a virtuális gép nem indítható állapotba kerül. Hozzon létre egy Azure Storage-fiókot a naplók tárolásához. Egy standard helyileg redundáns tárolási (LRS) fiók elegendő a diagnosztikai naplókhoz. További információkat a megfigyelés és a diagnosztika engedélyezésével kapcsolatos szakaszban találhat.

Rendelkezésre állás. Előfordulhat, hogy a virtuális gép újraindítása az Azure Stack Hub üzemeltetője által ütemezett tervezett karbantartás miatt történhet. A magasabb rendelkezésre állás érdekében helyezzen üzembe több virtuális gépet egy rendelkezésre állási csoportban.

Mentések Az Azure Stack Hub IaaS virtuális gépeinek védelmére vonatkozó javaslatokért tekintse meg ezt a cikket.

Virtuális gép leállítása. Az Azure különbséget tesz a „leállított” és a „felszabadított” állapot között. A leállított virtuális gépek után fizetni kell, a felszabadítottak után azonban nem. Az Azure Stack Hub portálon a Stop gomb felszabadítja a virtuális gépet. Ha az operációs rendszerből állítja le, amikor be van jelentkezve, azzal a virtuális gépet leállítja, de nem szabadítja fel, tehát továbbra is fizetnie kell a díját.

Virtuális gép törlése. Ha töröl egy virtuális gépet, a rendszer nem törli a virtuálisgép-lemezeket. Ez azt jelenti, hogy biztonságosan törölheti a virtuális gépet anélkül, hogy adatot vesztene. A tárolásért azonban továbbra is díjat kell fizetnie. A virtuálisgép-lemez törléséhez törölje a felügyelt lemezobjektumot. A véletlen törlés megelőzése érdekében használjon erőforrászárat. Ezzel zárolhat egy egész erőforráscsoportot, vagy egyes erőforrásokat, például egy virtuális gépet.

Biztonsági szempontok

A virtuális gépek előkészítése Azure Security Center az Azure-erőforrások biztonsági állapotának központi megtekintéséhez. A Security Center monitorozza a potenciális biztonsági problémákat, és átfogó képet nyújt az üzemi környezet biztonsági állapotáról. A Security Center Azure-előfizetésenként külön konfigurálandó. Engedélyezze a biztonsági adatgyűjtést az Azure-előfizetés a Security Center Standardba történő előkészítéséről szóló cikkben leírtak szerint. Az adatgyűjtés engedélyezése esetén a Security Center automatikusan figyeli az előfizetés alatt létrehozott összes virtuális gépet.

Javításkezelés. A javításkezelés virtuális gépen való konfigurálásához tekintse meg ezt a cikket. Ha engedélyezve van, a Security Center ellenőrzi, hogy a biztonsági és kritikus frissítések hiányoznak-e. Használjon Csoportszabályzat-beállításokat a virtuális gépen az automatikus rendszerfrissítések engedélyezéséhez.

Kártevőirtó. Ha engedélyezve van, a Security Center ellenőrzi, hogy van-e telepítve kártevőirtó szoftver. A Security Center segítségével telepíthet is kártevőirtó szoftvert az Azure Portalon belülről.

Hozzáférés-vezérlés. Szerepköralapú hozzáférés-vezérléssel (RBAC) szabályozhatja az Azure-erőforrásokhoz való hozzáférést. Az RBAC lehetővé teszi, hogy engedélyezési szerepköröket rendeljen a fejlesztő és üzemeltető csapata tagjaihoz. Az Olvasó szerepkör például áttekintheti az Azure-erőforrásokat, de nem hozhatja létre, nem kezelheti és nem törölheti őket. Egyes engedélyek egy Azure-erőforrástípusra vonatkoznak. A Virtuális gépek közreműködője szerepkör például újraindíthat vagy felszabadíthat egy virtuális gépet, alaphelyzetbe állíthatja a rendszergazdai jelszót, létrehozhat egy új virtuális gépet, stb. Ehhez az architektúrához hasznos lehet még a DevTest Labs-felhasználó és a Hálózati közreműködőbeépített RBAC-szerepkör.

Megjegyzés

Az RBAC nem korlátozza a virtuális gépre bejelentkezett felhasználó által végezhető műveleteket. Azokat az engedélyeket a vendég operációs rendszeren lévő fiók típusa határozza meg.

Auditnaplók. A tevékenységnaplók segítségével megtekintheti a kiépítési műveleteket és más virtuálisgép-eseményeket.

Adattitkosítás. Az Azure Stack Hub inaktív titkosítással védi a felhasználói és az infrastruktúra adatait a tárolóalrendszer szintjén. Az Azure Stack Hub tárolóalrendszere 128 bites AES-titkosítással ellátott BitLocker használatával van titkosítva. További részletekért tekintse meg ezt a cikket.

Következő lépések

- Az Azure Stack Hub virtuális gépekkel kapcsolatos további információkért lásd az Azure Stack Hub virtuálisgép-funkcióit ismertető cikket.

- További információ az Azure-felhőmintákról: Felhőtervezési minták.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: