Helyek közötti VPN-kapcsolatok hibaelhárítása

Ez a cikk a helyek közötti (S2S) VPN-kapcsolat helyszíni hálózat és egy Azure Stack Hub virtuális hálózat közötti konfigurálása után végezhető hibaelhárítási lépéseket ismerteti, és a kapcsolat hirtelen leáll, és nem csatlakoztatható újra.

Ha ebben a cikkben nem foglalkozunk az Azure Stack Hubbal kapcsolatos problémával, látogasson el az Azure Stack Hub Q&A fórumára.

Azure-támogatás kérést is küldhet. Lásd: Az Azure Stack Hub támogatása.

Megjegyzés

Két Azure Stack Hub-üzemelő példány között csak egy helyek közötti VPN-kapcsolat hozható létre. Ezt a platform egy olyan korlátozása okozza, amely csak egyetlen VPN-kapcsolatot engedélyez ugyanahhoz az IP-címhez. Mivel az Azure Stack Hub a több-bérlős átjárót használja, amely egyetlen nyilvános IP-címet használ az Azure Stack Hub rendszer összes VPN-átjárója esetében, csak egy VPN-kapcsolat lehet két Azure Stack Hub-rendszer között. Ez a korlátozás egynél több helyek közötti VPN-kapcsolat bármely olyan VPN-átjáróhoz való csatlakoztatására is vonatkozik, amely egyetlen IP-címet használ. Az Azure Stack Hub nem teszi lehetővé, hogy több helyi hálózati átjáró-erőforrást is létrehozhasson ugyanazzal az IP-címmel. Az ugyanabból az Azure Stack üzemelő példányból származó ÖSSZES VPN-átjáróhoz a virtuális hálózattól vagy előfizetéstől függetlenül ugyanaz a nyilvános IP-cím lesz hozzárendelve.

Első hibaelhárítási lépések

Az IPsec/IKEV2 alapértelmezett Azure Stack Hub-paraméterei megváltoztak:

Fontos

S2S-alagút használatakor a csomagok további fejlécekkel lesznek beágyazva. Ez a beágyazás növeli a csomag teljes méretét. Ezekben a forgatókönyvekben a TCP MSS-t1350-nél kell rögzítenie. Ha a VPN-eszközök nem támogatják az MSS-befogást, beállíthatja az MTU-t az alagút felületén 1400 bájtra. További információ: Virutal Network TCPIP teljesítményhangolás.

Győződjön meg arról, hogy a VPN-konfiguráció útvonalalapú (IKEv2). Az Azure Stack Hub nem támogatja a szabályzatalapú (IKEv1) konfigurációkat.

Ellenőrizze, hogy ellenőrzött VPN-eszközt és operációsrendszer-verziót használ-e. Ha az eszköz nem ellenőrzött VPN-eszköz, előfordulhat, hogy az eszköz gyártójától kell megkérdeznie, hogy van-e kompatibilitási probléma.

Ellenőrizze, hogy nincsenek-e átfedésben az IP-tartományok az Azure Stack Hub virtuális hálózata és a helyszíni hálózat között. Ez csatlakozási problémákat okozhat.

Ellenőrizze a VPN-társ IP-címeket:

Az Azure Stack Hub Helyi hálózati átjáró objektumának IP-definíciójának meg kell egyeznie a helyszíni eszköz IP-címével.

A helyszíni eszközön beállított Azure Stack Hub-átjáró IP-definíciójának meg kell egyeznie az Azure Stack Hub-átjáró IP-címével.

"Nincs csatlakoztatva" állapot – időszakos kapcsolatbontások

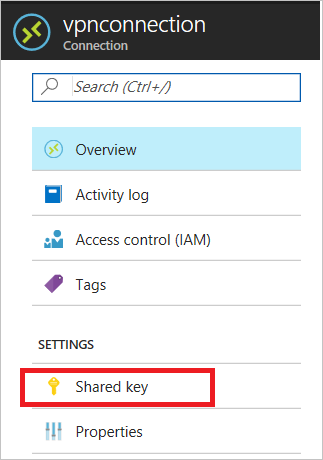

Hasonlítsa össze a helyszíni VPN-eszköz megosztott kulcsát az AzSH virtuális hálózati VPN-ével, és győződjön meg arról, hogy a kulcsok megegyeznek. Az AzSH VPN-kapcsolat megosztott kulcsának megtekintéséhez használja az alábbi módszerek egyikét:

Azure Stack Hub-bérlői portál: Nyissa meg a létrehozott VPN-átjáró helyek közötti kapcsolatát. A Beállítások szakaszban válassza a Megosztott kulcs lehetőséget.

Azure PowerShell: Használja a következő PowerShell-parancsot:

Get-AzVirtualNetworkGatewayConnectionSharedKey -Name <Connection name> -ResourceGroupName <Resource group>

"Csatlakoztatva" állapot – a forgalom nem áramlik

Ellenőrizze és távolítsa el a felhasználó által definiált útválasztást (UDR) és hálózati biztonsági csoportokat (NSG-ket) az átjáróalhálózaton, majd tesztelje az eredményt. Ha a probléma megoldódott, ellenőrizze az UDR vagy az NSG által alkalmazott beállításokat.

Az átjáróalhálózat felhasználó által megadott útvonala korlátozhatja a forgalmat, és más forgalmat is engedélyezhet. Így úgy tűnik, hogy a VPN-kapcsolat bizonyos forgalom szempontjából megbízhatatlan, másoknak pedig jó.

Ellenőrizze a helyszíni VPN-eszköz külső felületének címét.

Ha a VPN-eszköz internetkapcsolattal rendelkező IP-címe szerepel az Azure Stack Hub helyi hálózati definíciójában, szórványos leválasztásokat tapasztalhat.

Az eszköz külső felületének közvetlenül az interneten kell lennie. Az internet és az eszköz között nem lehet hálózati címfordítás vagy tűzfal.

Ha úgy szeretné konfigurálni a tűzfal-fürtözést, hogy virtuális IP-címmel rendelkezzen, meg kell szakítania a fürtöt, és el kellérhetővé tennie a VPN-berendezést közvetlenül egy nyilvános felületen, amellyel az átjáró képes csatlakozni.

Ellenőrizze, hogy az alhálózatok pontosan egyeznek-e.

Ellenőrizze, hogy a virtuális hálózati címtér(ek) pontosan egyeznek-e az Azure Stack Hub virtuális hálózat és a helyszíni definíciók között.

Ellenőrizze, hogy az alhálózatok pontosan egyeznek-e a helyi hálózati átjáró és a helyszíni hálózat helyszíni definíciói között.

Támogatási jegy létrehozása

Ha az előző lépések egyike sem oldja meg a problémát, hozzon létre egy támogatási jegyet , és használja az igény szerinti naplógyűjtő eszközt a naplók biztosításához.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: