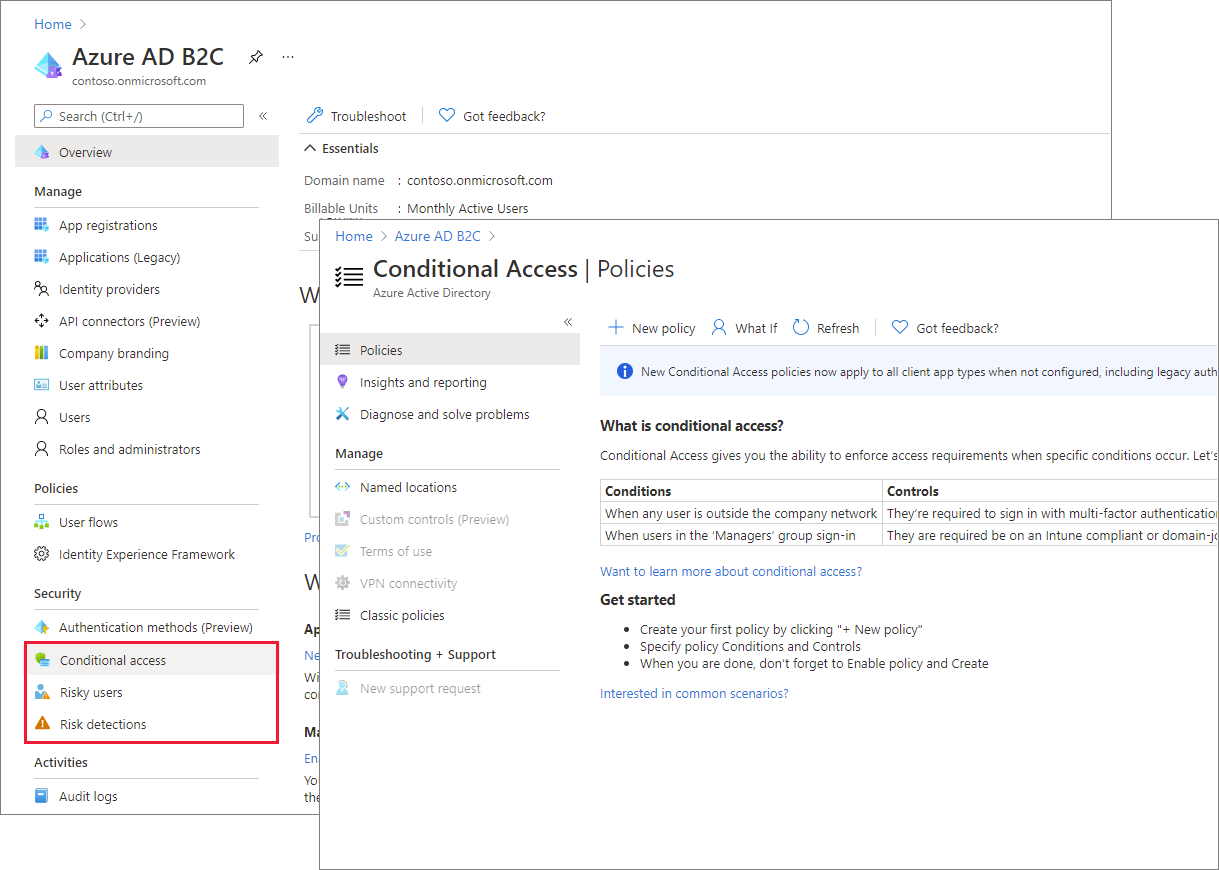

Identity Protection és feltételes hozzáférés Azure AD B2C-hez

Az Azure Active Directory B2C (Azure AD B2C) biztonságának növelése Microsoft Entra ID-védelem és feltételes hozzáféréssel. Az Identity Protection kockázatészlelési funkciói, beleértve a kockázatos felhasználókat és a kockázatos bejelentkezéseket, automatikusan észlelhetők és megjelennek a Azure AD B2C-bérlőben. Olyan feltételes hozzáférési szabályzatokat hozhat létre, amelyek ezeket a kockázatészleléseket használják a műveletek meghatározásához és a szervezeti szabályzatok kikényszerítéséhez. Ezek a képességek együttesen Azure AD B2C-alkalmazások tulajdonosainak nagyobb ellenőrzést biztosítanak a kockázatos hitelesítések és hozzáférési szabályzatok felett.

Ha már ismeri az Identity Protectiont és a feltételes hozzáférést az Microsoft Entra id-ben, az e képességek Azure AD B2C-vel való használata ismerős élmény lesz, a cikkben tárgyalt kisebb különbségekkel együtt.

Megjegyzés

Azure AD B2C Premium P2 szükséges a kockázatos bejelentkezési szabályzatok létrehozásához. A prémium P1-bérlők hely-, alkalmazás-, felhasználó- vagy csoportalapú házirendeken alapuló szabályzatokat hozhatnak létre. További információ: A Azure AD B2C tarifacsomagjának módosítása.

Az Identity Protection és a feltételes hozzáférés előnyei Azure AD B2C-ben

Ha párosítja a feltételes hozzáférési szabályzatokat az Identity Protection kockázatészlelésével, a megfelelő szabályzatművelettel válaszolhat a kockázatos hitelesítésekre.

- Új szintű betekintést nyerhet az alkalmazások és az ügyfélbázis hitelesítési kockázataira. A Microsoft Entra id és a Microsoft-fiók több milliárd havi hitelesítésének jelzéseivel a kockázatészlelési algoritmusok mostantól alacsony, közepes vagy magas kockázatúként jelölik meg a hitelesítéseket a helyi fogyasztói vagy állampolgári hitelesítések számára.

- A kockázatok automatikus kezelése a saját adaptív hitelesítés konfigurálásával. A megadott alkalmazások esetében megkövetelheti, hogy egy adott felhasználócsoport adjon meg egy második hitelesítési tényezőt, mint a többtényezős hitelesítés (MFA). Vagy letilthatja a hozzáférést az észlelt kockázati szint alapján. Más Azure AD B2C-élményhez hasonlóan testre szabhatja az eredményként kapott végfelhasználói élményt a szervezet hangjával, stílusával és márkájával. A kockázatcsökkentési alternatívákat is megjelenítheti, ha a felhasználó nem tud hozzáférni.

- A hozzáférés szabályozása a hely, a csoportok és az alkalmazások alapján. A feltételes hozzáférés a nem kockázatalapú helyzetek szabályozására is használható. Megkövetelheti például az MFA-t egy adott alkalmazáshoz hozzáférő ügyfelek számára, vagy letilthatja a hozzáférést a megadott földrajzi helyekről.

- Integrálható Azure AD B2C felhasználói folyamatokkal és az Identity Experience Framework egyéni szabályzataival. Használja a meglévő testreszabott szolgáltatásokat, és adja hozzá a feltételes hozzáféréshez szükséges vezérlőket. Speciális forgatókönyveket is implementálhat a hozzáférés megadásához, például a tudásalapú hozzáférést vagy a saját előnyben részesített MFA-szolgáltatóját.

Funkcióbeli különbségek és korlátozások

Az Identity Protection és a feltételes hozzáférés a Azure AD B2C-ben általában ugyanúgy működik, mint Microsoft Entra azonosítóban, az alábbi kivételekkel:

Microsoft Defender a Felhőhöz nem érhető el Azure AD B2C-ben.

Az Identity Protection és a feltételes hozzáférés nem támogatott a ROPC kiszolgálóról kiszolgálóra irányuló folyamatokhoz Azure AD B2C-bérlőkben.

A Azure AD B2C-bérlőkben az Identity Protection kockázatészlelései helyi és közösségi identitásokhoz, például a Google-hoz vagy a Facebookhoz is elérhetők. Közösségi identitások esetén a feltételes hozzáférést aktiválni kell. Az észlelés korlátozott, mert a közösségi fiók hitelesítő adatait a külső identitásszolgáltató kezeli.

Azure AD B2C-bérlőkben elérhető az Identity Protection kockázatészlelési lehetőségeinek egy része. Lásd: Kockázat vizsgálata az Identity Protection használatával, valamint Feltételes hozzáférés hozzáadása a felhasználói folyamatokhoz.

A feltételes hozzáférés eszközmegfelelési funkciója nem érhető el Azure AD B2C-bérlőkben.

Feltételes hozzáférés integrálása felhasználói folyamatokkal és egyéni szabályzatokkal

Az Azure AD B2C-ben beépített felhasználói folyamatokból aktiválhat feltételes hozzáférési feltételeket. A feltételes hozzáférést emellett az egyéni szabályzatokba is belefoglalhatja. A B2C felhasználói folyamatának más aspektusaihoz hasonlóan a végfelhasználói élmény üzenetkezelése testre szabható a szervezet hang-, márka- és kockázatcsökkentési alternatíváinak megfelelően. Lásd: Feltételes hozzáférés hozzáadása a felhasználói folyamatokhoz.

Microsoft Graph API

A feltételes hozzáférési szabályzatokat a Microsoft Graph API Azure AD B2C-ben is kezelheti. Részletekért tekintse meg a feltételes hozzáférés dokumentációját és a Microsoft Graph-műveleteket.