A Microsoft Entra Domain Services virtuális hálózattervezési szempontjai és konfigurációs beállításai

A Microsoft Entra Domain Services hitelesítési és felügyeleti szolgáltatásokat nyújt más alkalmazások és számítási feladatok számára. A hálózati kapcsolat kulcsfontosságú összetevő. A virtuális hálózati erőforrások megfelelően konfigurálása nélkül az alkalmazások és a számítási feladatok nem tudnak kommunikálni és használni a Domain Services által biztosított funkciókat. Tervezze meg a virtuális hálózati követelményeket, hogy a Domain Services szükség szerint kiszolgálhassa az alkalmazásokat és a számítási feladatokat.

Ez a cikk a tartományi szolgáltatások támogatásához szükséges Azure-beli virtuális hálózatok tervezési szempontjait és követelményeit ismerteti.

Azure-beli virtuális hálózat tervezése

Ahhoz, hogy hálózati kapcsolatot biztosítson, és lehetővé tegye az alkalmazások és szolgáltatások hitelesítését a Domain Services által felügyelt tartományokon, azure-beli virtuális hálózatot és alhálózatot használ. Ideális esetben a felügyelt tartományt a saját virtuális hálózatában kell üzembe helyezni.

A felügyeleti virtuális gép vagy a könnyű alkalmazások számítási feladatainak üzemeltetéséhez egy külön alkalmazásalhálózatot is felvehet ugyanabban a virtuális hálózatban. A tartományi szolgáltatások virtuális hálózatához társviszonyban lévő, nagyobb vagy összetett alkalmazások számítási feladataihoz tartozó különálló virtuális hálózat általában a legmegfelelőbb kialakítás.

A többi kialakítási lehetőség érvényes, feltéve, hogy megfelel a virtuális hálózatra és alhálózatra vonatkozó alábbi szakaszokban ismertetett követelményeknek.

A Domain Services virtuális hálózatának tervezésekor a következő szempontokat kell figyelembe venni:

- A tartományi szolgáltatásokat ugyanabban az Azure-régióban kell üzembe helyezni, mint a virtuális hálózatot.

- Jelenleg csak egy felügyelt tartományt helyezhet üzembe Microsoft Entra-bérlőnként. A felügyelt tartomány egyetlen régióban van üzembe helyezve. Győződjön meg arról, hogy olyan régióban hoz létre vagy választ ki egy virtuális hálózatot, amely támogatja a tartományi szolgáltatásokat.

- Vegye figyelembe más Azure-régiók és az alkalmazás számítási feladatait üzemeltető virtuális hálózatok közelségét.

- A késés minimalizálása érdekében tartsa az alapvető alkalmazásokat a felügyelt tartomány virtuális hálózati alhálózatához közel vagy ugyanabban a régióban. Használhat virtuális hálózatok közötti társviszony-létesítést vagy virtuális magánhálózati (VPN-) kapcsolatokat az Azure-beli virtuális hálózatok között. Ezeket a csatlakozási lehetőségeket a következő szakaszban tárgyaljuk.

- A virtuális hálózat nem támaszkodhat a felügyelt tartomány által nyújtott szolgáltatásokon kívül más DNS-szolgáltatásokra.

- A Domain Services saját DNS-szolgáltatást biztosít. A virtuális hálózatot úgy kell konfigurálni, hogy ezeket a DNS-szolgáltatási címeket használja. A további névterek névfeloldása feltételes továbbítók használatával végezhető el.

- Nem használhat egyéni DNS-kiszolgálóbeállításokat más DNS-kiszolgálók lekérdezéseinek irányításához, beleértve a virtuális gépeket is. A virtuális hálózat erőforrásainak a felügyelt tartomány által biztosított DNS-szolgáltatást kell használniuk.

Fontos

Miután engedélyezte a szolgáltatást, nem helyezheti át a Domain Services szolgáltatást egy másik virtuális hálózatra.

Egy felügyelt tartomány egy Azure-beli virtuális hálózat alhálózatához csatlakozik. A Domain Services alhálózatának tervezése a következő szempontokat figyelembe véve:

A felügyelt tartományt a saját alhálózatán kell üzembe helyezni. A virtuális hálózati társviszony meglévő alhálózati, átjáróalhálózati vagy távoli átjáróbeállításainak használata nem támogatott.

A felügyelt tartomány üzembe helyezésekor létrejön egy hálózati biztonsági csoport. Ez a hálózati biztonsági csoport tartalmazza a megfelelő szolgáltatáskommunikációhoz szükséges szabályokat.

- Ne hozzon létre vagy használjon meglévő hálózati biztonsági csoportot saját egyéni szabályokkal.

A felügyelt tartományokhoz 3–5 IP-cím szükséges. Győződjön meg arról, hogy az alhálózat IP-címtartománya meg tudja adni ezt a címet.

- Az elérhető IP-címek korlátozása megakadályozhatja, hogy a felügyelt tartomány két tartományvezérlőt tartson fenn.

Feljegyzés

A következő problémák miatt nem szabad nyilvános IP-címeket használnia a virtuális hálózatokhoz és azok alhálózataihoz:

Az IP-cím szűkössége: Az IPv4 nyilvános IP-címek korlátozottak, és a kereslet gyakran meghaladja a rendelkezésre álló kínálatot. Emellett előfordulhat, hogy az IP-címek átfedésben vannak a nyilvános végpontokkal.

Biztonsági kockázatok: A nyilvános IP-címek virtuális hálózatokhoz való használata közvetlenül az interneten teszi elérhetővé az eszközöket, így növeli a jogosulatlan hozzáférés és a lehetséges támadások kockázatát. Megfelelő biztonsági intézkedések nélkül az eszközök sebezhetővé válhatnak a különböző fenyegetésekkel szemben.

Összetettség: A nyilvános IP-címekkel rendelkező virtuális hálózatok kezelése összetettebb lehet, mint a magánhálózati IP-címek használata, mivel külső IP-címtartományok kezelését, valamint a hálózat megfelelő szegmentálásának és biztonságának biztosítását igényli.

Erősen ajánlott magánhálózati IP-címeket használni. Ha nyilvános IP-címet használ, győződjön meg arról, hogy Ön a kiválasztott IP-címek tulajdonosa/dedikált felhasználója a választott nyilvános tartományban.

Az alábbi példadiagram egy érvényes tervet vázol fel, amelyben a felügyelt tartomány saját alhálózattal rendelkezik, a külső kapcsolathoz átjáróalhálózat tartozik, az alkalmazás számítási feladatai pedig egy csatlakoztatott alhálózatban találhatók a virtuális hálózaton belül:

Csatlakozás a Domain Services virtuális hálózatra

Ahogy az előző szakaszban is említettük, csak egyetlen Azure-beli virtuális hálózatban hozhat létre felügyelt tartományt, és Microsoft Entra-bérlőnként csak egy felügyelt tartomány hozható létre. Ezen architektúra alapján előfordulhat, hogy egy vagy több olyan virtuális hálózatot kell csatlakoztatnia, amely az alkalmazás számítási feladatait üzemelteti a felügyelt tartomány virtuális hálózatához.

A többi Azure-beli virtuális hálózatban üzemeltetett alkalmazásterheléseket az alábbi módszerek egyikével csatlakoztathatja:

- Virtuális hálózati társviszony

- Virtuális magánhálózat (VPN)

Virtuális hálózati társviszony

A virtuális hálózatok közötti társviszony-létesítés olyan mechanizmus, amely két, ugyanabban a régióban lévő virtuális hálózatot köt össze az Azure gerinchálózatán keresztül. A globális virtuális hálózatok közötti társviszony-létesítés képes összekapcsolni a virtuális hálózatot az Azure-régiók között. A társviszony létesítése után a két virtuális hálózat lehetővé teszi, hogy az erőforrások, például a virtuális gépek közvetlenül privát IP-címek használatával kommunikáljanak egymással. A virtuális hálózatok közötti társviszony-létesítéssel felügyelt tartományt helyezhet üzembe más virtuális hálózatokban üzembe helyezett alkalmazásterhelésekkel.

További információkért tekintse meg az Azure virtuális hálózatok közötti társviszony-létesítés áttekintését.

Virtuális magánhálózat -hálózatkezelés (VPN)

A virtuális hálózatokat ugyanúgy csatlakoztathatja egy másik virtuális hálózathoz (VNet–VNet), mint a virtuális hálózat helyszíni helyhez való konfigurálásához. Mindkét kapcsolat VPN-átjáróval hoz létre biztonságos alagutat az IPsec/IKE használatával. Ezzel a kapcsolati modellel üzembe helyezheti a felügyelt tartományt egy Azure-beli virtuális hálózaton, majd helyszíni helyeket vagy más felhőket csatlakoztathat.

A virtuális magánhálózatok használatával kapcsolatos további információkért olvassa el A virtuális hálózatok közötti VPN-átjáró kapcsolat konfigurálása a Microsoft Entra felügyeleti központ használatával című témakört.

Névfeloldás virtuális hálózatok csatlakoztatásakor

A felügyelt tartomány virtuális hálózatához csatlakoztatott virtuális hálózatok általában saját DNS-beállításokkal rendelkeznek. Virtuális hálózatok csatlakoztatásakor a rendszer nem konfigurálja automatikusan a névfeloldást a csatlakoztatott virtuális hálózathoz a felügyelt tartomány által biztosított szolgáltatások feloldásához. A csatlakoztatott virtuális hálózatok névfeloldását úgy kell konfigurálni, hogy az alkalmazás számítási feladatai megtalálhassák a felügyelt tartományt.

A névfeloldást feltételes DNS-továbbítókkal engedélyezheti a csatlakozó virtuális hálózatokat támogató DNS-kiszolgálón, vagy a felügyelt tartomány virtuális hálózatának ugyanazon DNS-IP-címeinek használatával.

A Domain Services által használt hálózati erőforrások

A felügyelt tartományok létrehoznak néhány hálózati erőforrást az üzembe helyezés során. Ezekre az erőforrásokra a felügyelt tartomány sikeres működéséhez és kezeléséhez van szükség, és nem szabad manuálisan konfigurálni.

Ne zárolja a Domain Services által használt hálózati erőforrásokat. Ha a hálózati erőforrások zárolva vannak, nem törölhetők. Ha ebben az esetben újra kell létrehozni a tartományvezérlőket, új, eltérő IP-címmel rendelkező hálózati erőforrásokat kell létrehozni.

| Azure-erőforrás | Leírás |

|---|---|

| Hálózati adapterek | A Domain Services a felügyelt tartományt két olyan tartományvezérlőn (tartományvezérlőn) üzemelteti, amelyek a Windows Serveren Azure-beli virtuális gépekként futnak. Minden virtuális gép rendelkezik egy virtuális hálózati adapterrel, amely csatlakozik a virtuális hálózati alhálózathoz. |

| Dinamikus standard nyilvános IP-cím | A Domain Services egy standard termékváltozat nyilvános IP-címével kommunikál a szinkronizálási és felügyeleti szolgáltatással. A nyilvános IP-címekkel kapcsolatos további információkért tekintse meg az IP-címek típusait és a kiosztási módszereket az Azure-ban. |

| Azure standard terheléselosztó | A Domain Services standard termékváltozatú terheléselosztót használ a hálózati címfordításhoz (NAT) és a terheléselosztáshoz (biztonságos LDAP használata esetén). Az Azure-terheléselosztókkal kapcsolatos további információkért lásd : Mi az Az Azure Load Balancer? |

| Hálózati címfordítási (NAT) szabályok | A Domain Services két bejövő NAT-szabályt hoz létre és használ a terheléselosztón a PowerShell-újraküldés biztonságossá tételéhez. Standard termékváltozatú terheléselosztó használata esetén a kimenő NAT-szabályt is használni fogja. Az alapszintű termékváltozat terheléselosztójában nincs szükség kimenő NAT-szabályra. |

| Terheléselosztói szabályok | Ha a 636-os TCP-porton egy felügyelt tartomány van konfigurálva a biztonságos LDAP-hoz, a rendszer három szabályt hoz létre és használ egy terheléselosztón a forgalom elosztásához. |

Figyelmeztetés

Ne törölje vagy módosítsa a Domain Services által létrehozott hálózati erőforrást, például a terheléselosztó vagy a szabályok manuális konfigurálását. Ha a hálózati erőforrások bármelyikét törli vagy módosítja, előfordulhat, hogy a Domain Services szolgáltatás kimarad.

Hálózati biztonsági csoportok és szükséges portok

A hálózati biztonsági csoport (NSG) azon szabályok listáját tartalmazza, amelyek engedélyezik vagy letiltják a hálózati forgalmat egy Azure-beli virtuális hálózaton. Felügyelt tartomány üzembe helyezésekor egy hálózati biztonsági csoport jön létre olyan szabályokkal, amelyek lehetővé teszik, hogy a szolgáltatás hitelesítési és felügyeleti funkciókat biztosítson. Ez az alapértelmezett hálózati biztonsági csoport ahhoz a virtuális hálózati alhálózathoz van társítva, amelybe a felügyelt tartomány telepítve van.

A következő szakaszok a hálózati biztonsági csoportokat, valamint a bejövő és kimenő portokra vonatkozó követelményeket ismertetik.

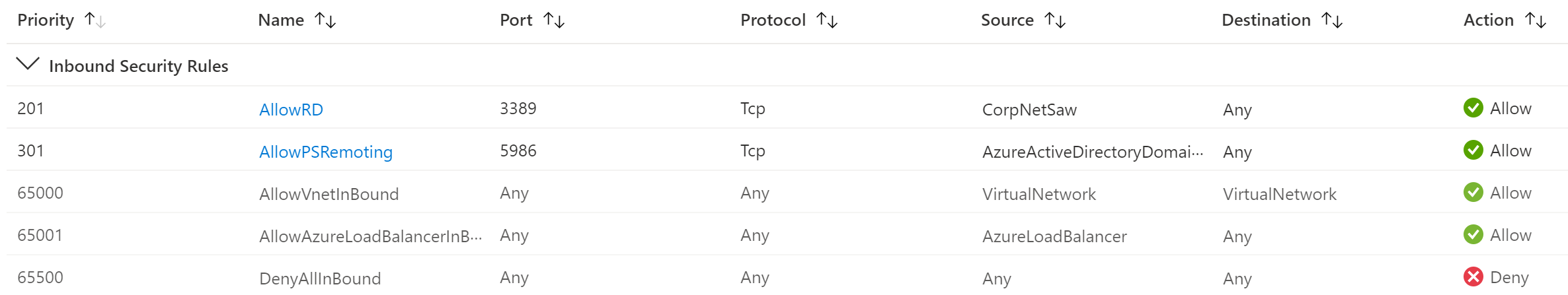

Bejövő kapcsolat

A következő hálózati biztonsági csoport bejövő szabályai szükségesek ahhoz, hogy a felügyelt tartomány hitelesítési és felügyeleti szolgáltatásokat nyújtson. Ne szerkessze vagy törölje ezeket a hálózati biztonsági csoportszabályokat a felügyelt tartomány virtuális hálózati alhálózatához.

| Forrás | Forrás szolgáltatáscímke | Forrásporttartományok | Cél | Szolgáltatás | Célporttartományok | Protokoll | Művelet | Kötelező | Cél |

|---|---|---|---|---|---|---|---|---|---|

| Szolgáltatáscímke | AzureActiveDirectoryDomainServices | * | Bármely | WinRM | 5986 | TCP | Engedélyezés | Igen | A tartomány kezelése. |

| Szolgáltatáscímke | CorpNetSaw | * | Bármely | RDP | 3389 | TCP | Engedélyezés | Választható | Hibakeresés a támogatáshoz |

Vegye figyelembe, hogy a CorpNetSaw szolgáltatáscímkéje nem érhető el a Microsoft Entra felügyeleti központ használatával, és a CorpNetSaw hálózati biztonsági csoportszabályát a PowerShell használatával kell hozzáadni.

A Domain Services az AllowVnetInBound és az AllowAzureLoadBalancerInBound alapértelmezett biztonsági szabályokra is támaszkodik.

Az AllowVnetInBound szabály lehetővé teszi a virtuális hálózaton belüli összes forgalmat, amely lehetővé teszi a tartományvezérlők számára a megfelelő kommunikációt és replikációt, valamint lehetővé teszi a tartományhoz való csatlakozást és más tartományi szolgáltatásokat a tartománytagok számára. A Windowshoz szükséges portokról további információt a Windows szolgáltatásáttekintő és hálózati portkövetelményei című témakörben talál.

Az AllowAzureLoadBalancerInBound szabályra is szükség van, hogy a szolgáltatás megfelelően kommunikálhasson a loadbalanceren keresztül a tartományvezérlők kezeléséhez. Ez a hálózati biztonsági csoport biztosítja a Tartományi szolgáltatásokat, és a felügyelt tartomány megfelelő működéséhez szükséges. Ne törölje ezt a hálózati biztonsági csoportot. A terheléselosztó nélküle nem működik megfelelően.

Szükség esetén létrehozhatja a szükséges hálózati biztonsági csoportot és szabályokat az Azure PowerShell használatával.

Figyelmeztetés

Ha helytelenül konfigurált hálózati biztonsági csoportot vagy felhasználó által megadott útvonaltáblát társít ahhoz az alhálózathoz, amelyben a felügyelt tartomány telepítve van, megzavarhatja a Microsoft azon képességét, hogy kiszolgálja és kezelje a tartományt. A Microsoft Entra-bérlő és a felügyelt tartomány közötti szinkronizálás is megszakad. Kövesse az összes felsorolt követelményt, hogy elkerülje a nem támogatott konfigurációt, amely megszakíthatja a szinkronizálást, a javítást vagy a felügyeletet.

Ha biztonságos LDAP-t használ, hozzáadhatja a szükséges 636-os TCP-portszabályt, hogy szükség esetén engedélyezze a külső forgalmat. A szabály hozzáadása nem helyezi a hálózati biztonsági csoport szabályait nem támogatott állapotba. További információ: Biztonságos LDAP-hozzáférés zárolása az interneten keresztül

Az Azure SLA nem vonatkozik azokra az üzemelő példányokra, amelyeket nem megfelelően konfigurált hálózati biztonsági csoport vagy felhasználó által megadott útvonaltábla blokkol a frissítések vagy a felügyelet elől. A hibás hálózati konfiguráció a biztonsági javítások alkalmazását is megakadályozhatja.

Kimenő kapcsolat

Kimenő kapcsolatok esetén megtarthatja az AllowVnetOutbound és az AllowInternetOutBound protokollt, vagy korlátozhatja a kimenő forgalmat az alábbi táblázatban felsorolt ServiceTags használatával. Az AzureUpdateDelivery Szolgáltatáscímkét a PowerShell-lel kell hozzáadni. A Log Analytics használata esetén adja hozzá az EventHubot a kimenő célhelyekhez.

Győződjön meg arról, hogy a magasabb prioritású NSG nem tagadja meg a kimenő kapcsolatot. Ha a kimenő kapcsolat megtagadva, a replikáció nem működik a replikakészletek között.

| Kimenő port száma | Protokoll | Forrás | Cél | Művelet | Kötelező | Cél |

|---|---|---|---|---|---|---|

| 443 | TCP | Bármely | AzureActiveDirectoryDomainServices | Engedélyezés | Igen | Kommunikáció a Microsoft Entra Domain Services felügyeleti szolgáltatással. |

| 443 | TCP | Bármely | AzureMonitor | Engedélyezés | Igen | A virtuális gépek monitorozása. |

| 443 | TCP | Bármely | Tárolás | Engedélyezés | Igen | Kommunikáció az Azure Storage-ral. |

| 443 | TCP | Bármely | Microsoft Entra ID | Engedélyezés | Igen | Kommunikáció a Microsoft Entra-azonosítóval. |

| 443 | TCP | Bármely | AzureUpdateDelivery | Engedélyezés | Igen | Kommunikáció a Windows Update-lel. |

| 80 | TCP | Bármely | AzureFrontDoor.FirstParty | Engedélyezés | Igen | Javítások letöltése a Windows Update-ből. |

| 443 | TCP | Bármely | GuestAndHybridManagement | Engedélyezés | Igen | A biztonsági javítások automatizált kezelése. |

5986-os port – Kezelés a PowerShell-remoting használatával

- Felügyeleti feladatok végrehajtására szolgál a felügyelt tartományban történő PowerShell-remoting használatával.

- A port elérése nélkül a felügyelt tartomány nem frissíthető, konfigurálható, nem készíthető biztonsági mentés vagy monitorozás.

- A port bejövő hozzáférését az AzureActiveDirectoryDomainServices szolgáltatáscímkéjére korlátozhatja.

3389-s port – felügyelet távoli asztal használatával

- A felügyelt tartomány tartományvezérlőivel való távoli asztali kapcsolatokhoz használható.

- Az alapértelmezett hálózati biztonsági csoportszabály a CorpNetSaw szolgáltatáscímkéjét használja a forgalom további korlátozásához.

- Ez a szolgáltatáscímke csak a Microsoft vállalati hálózatának biztonságos hozzáférésű munkaállomásait teszi lehetővé távoli asztal használatát a felügyelt tartományhoz.

- A hozzáférés csak üzleti indoklással engedélyezett, például felügyeleti vagy hibaelhárítási forgatókönyvek esetén.

- Ez a szabály Beállítható Megtagadás értékre, és csak akkor,ha szükséges. A legtöbb felügyeleti és monitorozási feladat PowerShell-remoting használatával történik. Az RDP csak abban a ritka esetben használatos, amikor a Microsoftnak távolról kell csatlakoznia a felügyelt tartományhoz a speciális hibaelhárításhoz.

Ha megkísérli szerkeszteni ezt a hálózati biztonsági csoportszabályt, nem választhatja ki manuálisan a CorpNetSaw szolgáltatáscímkét a portálról. A CorpNetSaw szolgáltatáscímkéjét használó szabály manuális konfigurálásához az Azure PowerShell vagy az Azure CLI használatával kell konfigurálnia.

A következő szkripttel például létrehozhat egy RDP-t engedélyező szabályt:

Get-AzNetworkSecurityGroup -Name "nsg-name" -ResourceGroupName "resource-group-name" | Add-AzNetworkSecurityRuleConfig -Name "new-rule-name" -Access "Allow" -Protocol "TCP" -Direction "Inbound" -Priority "priority-number" -SourceAddressPrefix "CorpNetSaw" -SourcePortRange "*" -DestinationPortRange "3389" -DestinationAddressPrefix "*" | Set-AzNetworkSecurityGroup

Felhasználó által megadott útvonalak

A felhasználó által megadott útvonalak alapértelmezés szerint nem jönnek létre, és nem szükségesek ahhoz, hogy a Domain Services megfelelően működjön. Ha útválasztási táblákat kell használnia, kerülje a 0.0.0.0 útvonal módosítását. Az útvonal módosítása megzavarja a Tartományi szolgáltatásokat, és nem támogatott állapotba helyezi a felügyelt tartományt.

A bejövő forgalmat a megfelelő Azure-szolgáltatáscímkékben szereplő IP-címekről is át kell irányítania a felügyelt tartomány alhálózatára. A szolgáltatáscímkékről és a hozzájuk tartozó IP-címekről további információt az Azure IP-tartományok és a nyilvános felhő szolgáltatáscímkék című témakörben talál.

Figyelemfelhívás

Ezek az Azure-adatközpontOK IP-tartományai értesítés nélkül változhatnak. Győződjön meg arról, hogy rendelkezik a legújabb IP-címeket érvényesítő folyamatokkal.

Következő lépések

A Domain Services által használt hálózati erőforrásokról és csatlakozási lehetőségekről az alábbi cikkekben talál további információt: