Objektumok és hitelesítő adatok szinkronizálása a Microsoft Entra Domain Services által felügyelt tartományban

A Microsoft Entra Domain Services által kezelt tartományban lévő objektumok és hitelesítő adatok vagy helyileg hozhatók létre a tartományon belül, vagy szinkronizálhatók egy Microsoft Entra bérlőből. A Domain Services első üzembe helyezésekor a rendszer automatikus egyirányú szinkronizálást konfigurál, és megkezdi az objektumok replikálását a Microsoft Entra-azonosítóból. Ez az egyirányú szinkronizálás továbbra is a háttérben fut, hogy a Domain Services által felügyelt tartomány naprakészen maradjon a Microsoft Entra ID módosításaival. A Domain Services nem szinkronizálódik vissza a Microsoft Entra-azonosítóba.

Hibrid környezetben a helyszíni AD DS-tartományból származó objektumok és hitelesítő adatok szinkronizálhatók a Microsoft Entra-azonosítóval a Microsoft Entra Csatlakozás használatával. Miután sikeresen szinkronizálta ezeket az objektumokat a Microsoft Entra-azonosítóval, az automatikus háttérszinkronizálás elérhetővé teszi ezeket az objektumokat és hitelesítő adatokat a felügyelt tartományt használó alkalmazások számára.

Az alábbi ábra bemutatja, hogyan működik a szinkronizálás a Domain Services, a Microsoft Entra ID és az opcionális helyszíni AD DS-környezet között:

Szinkronizálás a Microsoft Entra-azonosítóról a Domain Servicesre

A felhasználói fiókok, csoporttagságok és hitelesítő adatok kivonatai a Microsoft Entra-azonosítóról a Domain Servicesre szinkronizálódnak egy módon. Ez a szinkronizálási folyamat automatikus. Nem kell konfigurálnia, figyelnie vagy kezelnie ezt a szinkronizálási folyamatot. A kezdeti szinkronizálás a Microsoft Entra könyvtárban található objektumok számától függően eltarthat néhány órától néhány napig. A kezdeti szinkronizálás befejezése után a Microsoft Entra-azonosítóban végrehajtott módosítások, például a jelszó- vagy attribútummódosítások automatikusan szinkronizálódnak a Domain Services szolgáltatásba.

Amikor egy felhasználó a Microsoft Entra-azonosítóban jön létre, a rendszer nem szinkronizálja őket a Domain Services szolgáltatással, amíg meg nem változtatják a jelszavukat a Microsoft Entra-azonosítóban. Ez a jelszómódosítási folyamat a Kerberos- és NTLM-hitelesítés jelszókivonatait hozza létre és tárolja a Microsoft Entra-azonosítóban. A jelszókivonatok szükségesek egy felhasználó sikeres hitelesítéséhez a Domain Servicesben.

A szinkronizálási folyamat tervezés szerint egyirányú. A Domain Servicesről a Microsoft Entra ID-ra irányuló módosítások nem szinkronizálódnak vissza. A felügyelt tartományok nagyrészt írásvédettek, kivéve a létrehozható egyéni szervezeti egységeket. A felügyelt tartományon belül nem módosíthatja a felhasználói attribútumokat, a felhasználói jelszavakat és a csoporttagságokat.

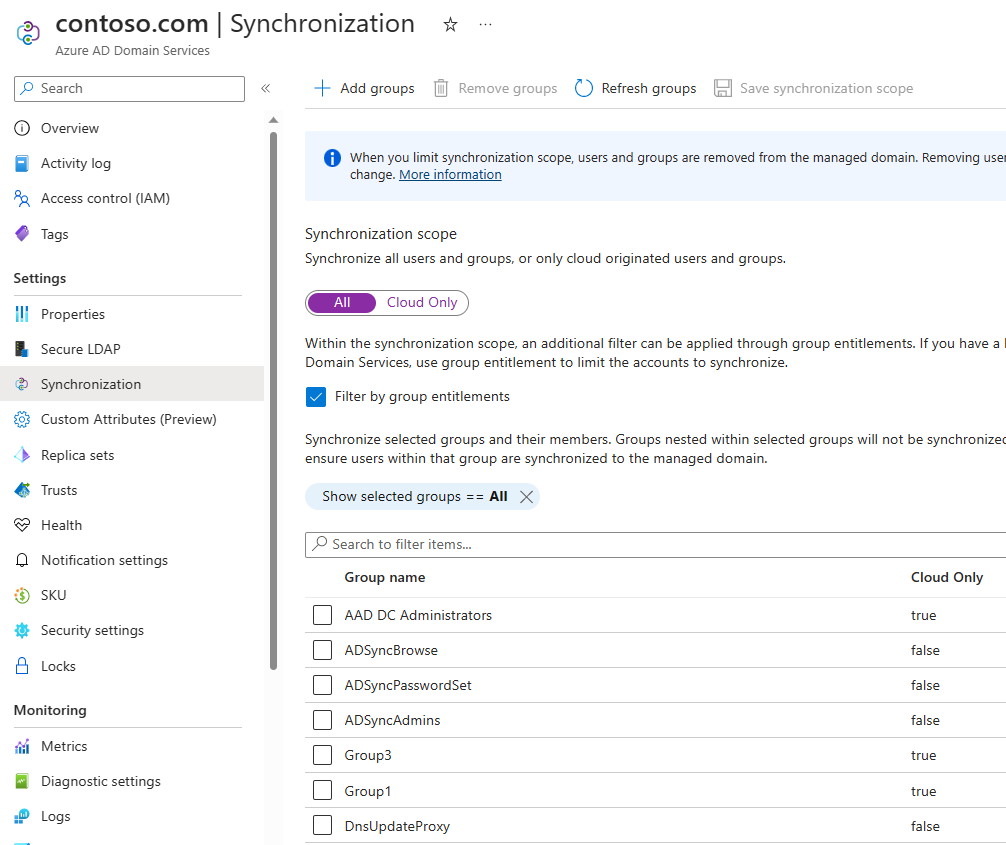

Hatókörön belüli szinkronizálás és csoportszűrő

A szinkronizálás hatóköre csak a felhőből származó felhasználói fiókokra terjedhet ki. Ezen a szinkronizálási hatókörön belül szűrhet adott csoportokra vagy felhasználókra. Csak felhőbeli csoportok, helyszíni csoportok vagy mindkettő közül választhat. A hatókörön belüli szinkronizálás konfigurálásáról további információt a hatókörön belüli szinkronizálás konfigurálása című témakörben talál.

Attribútumszinkronizálás és leképezés Tartományi szolgáltatásokhoz

Az alábbi táblázat felsorol néhány gyakori attribútumot, és azt, hogy hogyan szinkronizálódnak a Domain Services szolgáltatásokkal.

| Attribútum a Domain Servicesben | Forrás | Jegyzetek |

|---|---|---|

| UPN | A felhasználó UPN-attribútuma a Microsoft Entra-bérlőben | A Microsoft Entra-bérlő UPN attribútuma ugyanúgy szinkronizálódik a Domain Services szolgáltatásba. A felügyelt tartományba való bejelentkezés legmegbízhatóbb módja az UPN használata. |

| SAMAccountName | A felhasználó mailNickname attribútuma a Microsoft Entra-bérlőben vagy automatikusan létrehozva | A SAMAccountName attribútum a Microsoft Entra-bérlő mailNickname attribútumából származik. Ha több felhasználói fiók ugyanazt a mailNickname attribútumot használja, a SAMAccountName automatikusan létrejön. Ha a felhasználó mailNickname vagy UPN előtagja hosszabb 20 karakternél, a SAMAccountName automatikusan létrejön, hogy megfeleljen a SAMAccountName attribútumok 20 karakterkorlátjának. |

| Jelszavak | Felhasználó jelszava a Microsoft Entra-bérlőtől | Az NTLM- vagy Kerberos-hitelesítéshez szükséges örökölt jelszókivonatok a Microsoft Entra-bérlőről szinkronizálódnak. Ha a Microsoft Entra-bérlő hibrid szinkronizálásra van konfigurálva a Microsoft Entra Csatlakozás használatával, ezek a jelszókivonatok a helyszíni AD DS-környezetből származnak. |

| Elsődleges felhasználó/csoport biztonsági azonosítója | Automatikusan létrehozott | A felhasználói/csoportfiókok elsődleges BIZTONSÁGI azonosítója automatikusan létre lesz hozva a Domain Servicesben. Ez az attribútum nem egyezik meg a helyszíni AD DS-környezet objektumának elsődleges felhasználó/csoport SID-ével. Ennek az eltérésnek az az oka, hogy a felügyelt tartomány más SID-névtérrel rendelkezik, mint a helyszíni AD DS-tartomány. |

| Biztonsági azonosítók előzményei felhasználók és csoportok számára | Helyszíni elsődleges felhasználó és csoport SID-címe | A Tartományi szolgáltatások felhasználóinak és csoportjainak SidHistory attribútuma úgy van beállítva, hogy megfeleljen a helyszíni AD DS-környezet megfelelő elsődleges felhasználójának vagy csoportazonosítójának. Ez a funkció megkönnyíti a helyszíni alkalmazások tartományi szolgáltatásokba való áthelyezését, mivel nincs szükség újra ACL-erőforrásokra. |

Tipp.

A felügyelt tartományba a SAMAccountName attribútum (például AADDSCONTOSO\drileya SAMAccountName attribútum) egyszerű felhasználónév-formátumávaljelentkezhet be automatikusan a felügyelt tartomány egyes felhasználói fiókjaihoz. A felhasználók automatikusan létrehozott SAMAccountName-neve eltérhet az UPN-előtagjuktól, ezért nem mindig megbízható módja a bejelentkezésnek.

Ha például több felhasználó ugyanazt a mailNickname attribútumot használja, vagy a felhasználók túl hosszú UPN-előtagokkal rendelkeznek, előfordulhat, hogy ezekhez a felhasználókhoz a SAMAccountName automatikusan létrejön. A felügyelt tartományba történő megbízható bejelentkezés érdekében használja a UPN-formátumot, például: driley@aaddscontoso.com.

Felhasználói fiókok attribútumleképezése

Az alábbi táblázat bemutatja, hogy a Microsoft Entra ID-ban lévő felhasználói objektumok adott attribútumai hogyan szinkronizálódnak a Tartományi szolgáltatások megfelelő attribútumaihoz.

| Felhasználói attribútum a Microsoft Entra-azonosítóban | Felhasználói attribútum a Domain Servicesben |

|---|---|

| accountEnabled | userAccountControl (beállítja vagy törli a ACCOUNT_DISABLED bitet) |

| Város | l |

| companyName | companyName |

| Ország | co |

| department | department |

| displayName | displayName |

| employeeId | employeeId |

| facsimileTelephoneNumber | facsimileTelephoneNumber |

| givenName | givenName |

| jobTitle | title |

| mailNickname | msDS-AzureADMailNickname |

| mailNickname | SAMAccountName (néha automatikusan létre lehet hozni) |

| manager | manager |

| mobil | mobil |

| objectid | msDS-aadObjectId |

| onPremiseSecurityIdentifier | sidHistory |

| passwordPolicies | userAccountControl (beállítja vagy törli a DONT_EXPIRE_PASSWORD bitet) |

| physicalDeliveryOfficeName | physicalDeliveryOfficeName |

| irányítószám | irányítószám |

| preferredLanguage | preferredLanguage |

| proxyAddresses | proxyAddresses |

| állapot | St |

| streetAddress | streetAddress |

| surname | sn |

| telephoneNumber | telephoneNumber |

| userPrincipalName | userPrincipalName |

Attribútumleképezés csoportokhoz

Az alábbi táblázat bemutatja, hogy a Microsoft Entra ID-ban lévő csoportobjektumok adott attribútumai hogyan szinkronizálódnak a Tartományi szolgáltatások megfelelő attribútumaihoz.

| Csoportattribútum a Microsoft Entra-azonosítóban | Csoportattribútum a Domain Servicesben |

|---|---|

| displayName | displayName |

| displayName | SAMAccountName (néha automatikusan létre lehet hozni) |

| mailNickname | msDS-AzureADMailNickname |

| objectid | msDS-AzureADObjectId |

| onPremiseSecurityIdentifier | sidHistory |

| proxyAddresses | proxyAddresses |

| securityEnabled | groupType |

Szinkronizálás helyszíni AD DS-ről Microsoft Entra-azonosítóra és tartományi szolgáltatásokra

A Microsoft Entra Csatlakozás a felhasználói fiókok, csoporttagságok és hitelesítő adatok kivonatainak szinkronizálására szolgál a helyszíni AD DS-környezetből a Microsoft Entra-azonosítóba. A rendszer szinkronizálja a felhasználói fiókok attribútumait, például az UPN-t és a helyszíni biztonsági azonosítót (SID). A Domain Services használatával való bejelentkezéshez az NTLM- és Kerberos-hitelesítéshez szükséges régi jelszókivonatok is szinkronizálva lesznek a Microsoft Entra-azonosítóval.

Fontos

A Microsoft Entra Csatlakozás csak a helyszíni AD DS-környezetekkel való szinkronizáláshoz telepíthető és konfigurálható. A Microsoft Entra Csatlakozás nem telepíthető felügyelt tartományba az objektumok Microsoft Entra-azonosítóba való visszaszinkronizálásához.

Ha visszaírást konfigurál, a Rendszer a Microsoft Entra-azonosító módosításait szinkronizálja a helyszíni AD DS-környezetbe. Ha például egy felhasználó a Microsoft Entra önkiszolgáló jelszókezelésével módosítja a jelszavát, a jelszó a helyszíni AD DS-környezetben frissül.

Megjegyzés:

Mindig a Microsoft Entra Csatlakozás legújabb verziójával győződjön meg arról, hogy minden ismert hibát kijavított.

Szinkronizálás többerdős helyszíni környezetből

Számos szervezet meglehetősen összetett helyszíni AD DS-környezettel rendelkezik, amely több erdőt is magában foglal. A Microsoft Entra Csatlakozás támogatja a felhasználók, csoportok és hitelesítő adatok kivonatainak szinkronizálását a többerdős környezetekből a Microsoft Entra-azonosítóba.

A Microsoft Entra ID egy sokkal egyszerűbb és egysíkú névtérrel rendelkezik. Annak érdekében, hogy a felhasználók megbízhatóan elérhessék a Microsoft Entra ID által védett alkalmazásokat, oldja fel a különböző erdőkben lévő felhasználói fiókok közötti UPN-ütközéseket. A felügyelt tartományok a Microsoft Entra ID-hoz hasonló, lapos szervezeti egységet használnak. Az összes felhasználói fiók és csoport az AADDC-felhasználók tárolóban van tárolva, annak ellenére, hogy szinkronizálva van a különböző helyszíni tartományokból vagy erdőkből, még akkor is, ha hierarchikus szervezeti egység-struktúrát konfigurált a helyszínen. A felügyelt tartomány minden hierarchikus szervezeti egység struktúrát felsimít.

Ahogy korábban már részletezte, a Domain Services nem szinkronizálja újra a Microsoft Entra-azonosítót. Létrehozhat egy egyéni szervezeti egységet (szervezeti egység) a Tartományi szolgáltatásokban, majd az egyéni szervezeti egységeken belül felhasználókat, csoportokat vagy szolgáltatásfiókokat. Az egyéni szervezeti egységekben létrehozott objektumok egyike sem lesz szinkronizálva a Microsoft Entra-azonosítóval. Ezek az objektumok csak a felügyelt tartományon belül érhetők el, és nem láthatók a Microsoft Graph PowerShell-parancsmagok, a Microsoft Graph API vagy a Microsoft Entra felügyeleti központ használatával.

Mi nincs szinkronizálva a Domain Services szolgáltatásokkal?

A helyszíni AD DS-környezetből a rendszer nem szinkronizálja az alábbi objektumokat vagy attribútumokat a Microsoft Entra-azonosítóval vagy a Domain Services szolgáltatással:

- Kizárt attribútumok: Kizárhat bizonyos attribútumokat a Microsoft Entra ID-val való szinkronizálásból egy helyszíni AD DS-környezetből a Microsoft Entra Csatlakozás használatával. Ezek a kizárt attribútumok ezután nem érhetők el a Domain Servicesben.

- Csoportházirendek: A helyszíni AD DS-környezetben konfigurált csoportházirendek nincsenek szinkronizálva a Tartományi szolgáltatásokkal.

- Sysvol mappa: A helyszíni AD DS-környezet Sysvol mappájának tartalma nincs szinkronizálva a Tartományi szolgáltatásokkal.

- Számítógépobjektumok: A helyszíni AD DS-környezethez csatlakoztatott számítógépek számítógép-objektumai nincsenek szinkronizálva a Domain Services szolgáltatással. Ezek a számítógépek nem rendelkeznek megbízhatósági kapcsolattal a felügyelt tartománnyal, és csak a helyszíni AD DS-környezethez tartoznak. A Domain Servicesben csak azok a számítógép-objektumok jelennek meg, amelyek kifejezetten tartományhoz vannak csatlakoztatva a felügyelt tartományhoz.

- SidHistory attribútumok felhasználókhoz és csoportokhoz: A helyszíni AD DS-környezet elsődleges felhasználói és elsődleges csoportazonosítói szinkronizálva lesznek a Domain Services szolgáltatással. A felhasználók és csoportok meglévő SidHistory-attribútumai azonban nem szinkronizálódnak a helyszíni AD DS-környezetből a Domain Servicesbe.

- Szervezeti egységek (szervezeti egységek) struktúrái: A helyszíni AD DS-környezetben definiált szervezeti egységek nem szinkronizálódnak a Tartományi szolgáltatásokkal. A Domain Servicesben két beépített szervezeti egység található: egyet a felhasználók, egyet pedig a számítógépek számára. A felügyelt tartomány szervezeti egységeinek struktúrája lapos. Dönthet úgy, hogy egyéni szervezeti egységet hoz létre a felügyelt tartományban.

Jelszókivonat-szinkronizálás és biztonsági szempontok

A Tartományi szolgáltatások engedélyezésekor az NTLM- és Kerberos-hitelesítéshez régi jelszókivonatokra van szükség. A Microsoft Entra ID nem tárol egyértelmű szöveges jelszavakat, így ezek a kivonatok nem hozhatók létre automatikusan a meglévő felhasználói fiókokhoz. Az NTLM- és Kerberos-kompatibilis jelszókivonatok mindig titkosított módon vannak tárolva a Microsoft Entra-azonosítóban.

A titkosítási kulcsok minden Microsoft Entra-bérlőre egyediek. Ezek a kivonatok úgy vannak titkosítva, hogy csak a Domain Services férhessen hozzá a visszafejtési kulcsokhoz. A Microsoft Entra ID más szolgáltatásának vagy összetevőjének nincs hozzáférése a visszafejtési kulcsokhoz.

A rendszer ezután szinkronizálja az örökölt jelszókivonatokat a Microsoft Entra-azonosítóból egy felügyelt tartomány tartományvezérlőibe. A Domain Services ezen felügyelt tartományvezérlőinek lemezei inaktív állapotban vannak titkosítva. Ezek a jelszókivonatok ezeken a tartományvezérlőkön vannak tárolva és védve, hasonlóan ahhoz, ahogyan a jelszavakat a helyszíni AD DS-környezetben tárolják és védik.

A csak felhőalapú Microsoft Entra-környezetek esetében a felhasználóknak alaphelyzetbe kell állítaniuk/módosítaniuk kell a jelszavukat ahhoz, hogy a szükséges jelszókivonatok a Microsoft Entra-azonosítóban legyenek létrehozva és tárolva. A Microsoft Entra Domain Services engedélyezése után a Microsoft Entra ID-ban létrehozott felhőbeli felhasználói fiókok esetében a jelszókivonatok NTLM- és Kerberos-kompatibilis formátumban jönnek létre és tárolódnak. A tartományi szolgáltatásokkal való szinkronizálás előtt minden felhőbeli felhasználói fióknak módosítania kell a jelszavát.

A helyszíni AD DS-környezetből a Microsoft Entra Csatlakozás használatával szinkronizált hibrid felhasználói fiókok esetében konfigurálnia kell a Microsoft Entra Csatlakozás az NTLM- és Kerberos-kompatibilis formátumok jelszókivonatainak szinkronizálására.

További lépések

A jelszó-szinkronizálás jellemzőivel kapcsolatos további információkért tekintse meg a jelszókivonat-szinkronizálás működését a Microsoft Entra Csatlakozás.

A Domain Services használatának megkezdéséhez hozzon létre egy felügyelt tartományt.