A Microsoft Entra tanúsítványalapú hitelesítésének konfigurálása

A Microsoft Entra tanúsítványalapú hitelesítés (CBA) lehetővé teszi a szervezetek számára, hogy a Microsoft Entra-bérlőiket úgy konfigurálják, hogy lehetővé tegyék vagy megköveteljék a felhasználóktól a nagyvállalati nyilvános kulcsú infrastruktúra (PKI) által létrehozott X.509-tanúsítványokkal való hitelesítést az alkalmazásokhoz és a böngészőbe való bejelentkezéshez. Ez a funkció lehetővé teszi a szervezetek számára, hogy x.509-tanúsítvány használatával adathalászatnak ellenálló modern jelszó nélküli hitelesítést alkalmazzanak.

A bejelentkezés során a felhasználók a jelszó megadása helyett tanúsítványsal is hitelesíthetik magukat. Ha több egyező tanúsítvány található az eszközön, a felhasználó kiválaszthatja, hogy melyiket használja. A rendszer ellenőrzi a tanúsítványt a felhasználói fiókkal, és ha sikeres, bejelentkezik.

Az alábbi utasításokat követve konfigurálhatja és használhatja a Microsoft Entra CBA-t Office 365 Nagyvállalati verzió- és US Government-csomagok bérlői számára. Már konfigurálnia kell egy nyilvános kulcsú infrastruktúrát (PKI ).

Előfeltételek

Győződjön meg arról, hogy a következő előfeltételek teljesülnek:

- Konfiguráljon legalább egy hitelesítésszolgáltatót (CA) és bármely köztes hitelesítésszolgáltatót a Microsoft Entra ID-ban.

- A felhasználónak hozzáféréssel kell rendelkeznie egy (a bérlőn konfigurált megbízható nyilvános kulcsú infrastruktúrából kibocsátott) felhasználói tanúsítványhoz, amely a Microsoft Entra-azonosítóval való hitelesítéshez szükséges ügyfél-hitelesítést szolgálja.

- Minden hitelesítésszolgáltatónak rendelkeznie kell egy visszavont tanúsítványok listájával (CRL), amely internetes URL-címekről hivatkozható. Ha a megbízható hitelesítésszolgáltatóhoz nincs konfigurálva CRL, a Microsoft Entra-azonosító nem végez CRL-ellenőrzést, a felhasználói tanúsítványok visszavonása nem fog működni, és a hitelesítés nem lesz letiltva.

Fontos

Győződjön meg arról, hogy a PKI biztonságos, és nem lehet könnyen feltörni. Biztonsági rés esetén a támadó létrehozhat és aláírhat ügyféltanúsítványokat, és veszélyeztetheti a bérlő bármely felhasználóját, mind a helyszíni, mind a csak felhőalapú felhasználók által szinkronizált felhasználókat. Az erős kulcsvédelmi stratégia, valamint az egyéb fizikai és logikai vezérlők, például a HSM aktiválási kártyái vagy az összetevők biztonságos tárolására szolgáló jogkivonatok azonban részletes védelmet biztosíthatnak annak érdekében, hogy a külső támadók vagy a belső fenyegetések ne veszélyezzék a PKI integritását. További információ: PKI biztonságossá tétele.

Fontos

Tekintse meg a Microsoft ajánlott eljárásait, amelyek az algoritmusválasztást, a kulcshosszt és az adatvédelemet is magukban foglaló Microsoft-titkosítási eljárásokat ismertetik. Győződjön meg arról, hogy az ajánlott algoritmusok, a kulcshossz és az NIST által jóváhagyott görbék egyikét használja.

Fontos

A folyamatos biztonsági fejlesztések részeként az Azure/M365-végpontok támogatják a TLS1.3-at, és ez a folyamat várhatóan néhány hónapig tart, amíg az Azure/M365 több ezer szolgáltatásvégpontját lefedjük. Ide tartozik a Microsoft Entra tanúsítványalapú hitelesítés (CBA) *.certauth.login.microsoftonline.com & *.certauth.login.mcirosoftonline.us által használt Entra ID-végpont. A TLS 1.3 az internet legtelepítettebb biztonsági protokolljának legújabb verziója, amely titkosítja az adatokat, hogy biztonságos kommunikációs csatornát biztosítson két végpont között. A TLS 1.3 kiküszöböli az elavult titkosítási algoritmusokat, javítja a régebbi verziók biztonságát, és a lehető legtöbb kézfogás titkosítására törekszik. Kifejezetten javasoljuk a fejlesztőknek, hogy kezdjék el tesztelni a TLS 1.3-at az alkalmazásaikban és szolgáltatásaikban.

Feljegyzés

A PKI értékelésekor fontos áttekinteni a tanúsítványkiállítási szabályzatokat és a végrehajtást. Amint már említettük, a hitelesítésszolgáltatók (CA-k) hozzáadása a Microsoft Entra konfigurációhoz lehetővé teszi, hogy a hitelesítésszolgáltatók által kibocsátott tanúsítványok hitelesítsék a felhasználókat a Microsoft Entra-azonosítóban. Ezért fontos megfontolni, hogy a hitelesítésszolgáltatók hogyan és mikor adhatnak ki tanúsítványokat, és hogyan implementálják az újrahasználható azonosítókat. Ha a rendszergazdáknak biztosítaniuk kell, hogy csak egy adott tanúsítvány használható egy felhasználó hitelesítéséhez, a rendszergazdáknak kizárólag nagy affinitású kötéseket kell használniuk, hogy magasabb szintű biztosítékot biztosítsanak arról, hogy csak egy adott tanúsítvány képes hitelesíteni a felhasználót. További információ: nagy affinitású kötések.

A Microsoft Entra CBA konfigurálásához és teszteléséhez szükséges lépések

A Microsoft Entra CBA engedélyezése előtt el kell végezni néhány konfigurációs lépést. Először a rendszergazdának konfigurálnia kell a felhasználói tanúsítványokat kiállító megbízható hitelesítésszolgáltatókat. Az alábbi ábrán látható módon szerepköralapú hozzáférés-vezérléssel biztosítjuk, hogy csak a legkevésbé jogosultsággal rendelkező rendszergazdákra legyen szükség a módosítások elvégzéséhez. A hitelesítésszolgáltatót csak a globális Rendszergazda istrator szerepkör konfigurálhatja.

Emellett hitelesítési kötéseket is konfigurálhat a tanúsítványok egytényezős vagy többtényezős hitelesítésre való leképezéséhez, valamint a felhasználónév-kötések konfigurálásához, hogy a tanúsítványmezőt a felhasználói objektum attribútumához rendelje. A hitelesítési házirend Rendszergazda istratorok konfigurálhatják a felhasználóval kapcsolatos beállításokat. Az összes konfiguráció befejezése után engedélyezze a Microsoft Entra CBA-t a bérlőn.

1. lépés: A hitelesítésszolgáltatók konfigurálása

A hitelesítésszolgáltatókat a Microsoft Entra felügyeleti központ vagy a Microsoft Graph REST API-k és a támogatott SDK-k, például a Microsoft Graph PowerShell használatával konfigurálhatja. A PKI-infrastruktúrának vagy a PKI-rendszergazdának meg kell tudnia adni a kiállító hitelesítésszolgáltatók listáját. Ha meg szeretné győződni arról, hogy az összes hitelesítésszolgáltatót konfigurálta, nyissa meg a felhasználói tanúsítványt, és kattintson a "Tanúsítvány elérési útja" fülre, és győződjön meg arról, hogy a legfelső szintű hitelesítésszolgáltató fel nem tölthető az Entra megbízhatósági tárolóba. A CBA-hitelesítés sikertelen lesz, ha hiányoznak a hitelesítésszolgáltatók.

Hitelesítésszolgáltatók konfigurálása a Microsoft Entra felügyeleti központ használatával

A tanúsítványalapú hitelesítés engedélyezéséhez és a felhasználói kötések konfigurálásához a Microsoft Entra Felügyeleti központban hajtsa végre az alábbi lépéseket:

Jelentkezzen be a Microsoft Entra felügyeleti központba globális Rendszergazda istratorként.

Keresse meg a Protection>Show more>Security Center (vagy Identity Secure Score) >hitelesítésszolgáltatókat.

Hitelesítésszolgáltató feltöltéséhez válassza a Feltöltés lehetőséget:

Válassza ki a ca-fájlt.

Válassza az Igen lehetőséget, ha a hitelesítésszolgáltató főtanúsítvány, ellenkező esetben válassza a Nem lehetőséget.

A visszavont tanúsítványok listájának URL-címéhez állítsa be az összes visszavont tanúsítványt tartalmazó hitelesítésszolgáltatói alapszintű CRL internetes URL-címét. Ha az URL-cím nincs beállítva, a visszavont tanúsítványokkal való hitelesítés nem fog meghiúsulni.

A Delta-tanúsítványok visszavonási listájának URL-címéhez állítsa be annak a CRL-nek az internetre mutató URL-címét, amely az utolsó alap CRL közzététele óta minden visszavont tanúsítványt tartalmaz.

Válassza a Hozzáadás lehetőséget.

Ca-tanúsítvány törléséhez jelölje ki a tanúsítványt, és válassza a Törlés lehetőséget.

Oszlopok hozzáadásához vagy törléséhez válassza az Oszlopok lehetőséget.

Feljegyzés

Ha valamelyik meglévő hitelesítésszolgáltató lejárt, az új hitelesítésszolgáltató feltöltése meghiúsul. A globális Rendszergazda istratornak törölnie kell a lejárt hitelesítésszolgáltatót, és újra meg kell próbálkoznia az új hitelesítésszolgáltató feltöltéséhez.

Hitelesítésszolgáltatók (CA) konfigurálása a PowerShell használatával

A megbízható hitelesítésszolgáltatóhoz csak egy CRL terjesztési pont (CDP) támogatott. A CDP csak HTTP URL-címek lehetnek. Az online tanúsítványállapot-protokoll (OCSP) vagy az egyszerűsített címtárelérési protokoll (LDAP) URL-címei nem támogatottak.

A hitelesítésszolgáltatók Microsoft Entra-azonosítóban való konfigurálásához minden hitelesítésszolgáltatóhoz töltse fel a következőket:

- A tanúsítvány nyilvános része .cer formátumban

- Azok az internetes URL-címek, amelyeken a visszavont tanúsítványok listája (CRL-ek) találhatók

A hitelesítésszolgáltató sémája a következőképpen néz ki:

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

A konfigurációhoz használhatja a Microsoft Graph PowerShellt:

Indítsa el a Windows PowerShellt rendszergazdai jogosultságokkal.

A Microsoft Graph PowerShell telepítése:

Install-Module Microsoft.Graph

Első konfigurációs lépésként létre kell hoznia egy kapcsolatot a bérlővel. Amint létrejön egy kapcsolat a bérlővel, áttekintheti, hozzáadhatja, törölheti és módosíthatja a címtárban definiált megbízható hitelesítésszolgáltatókat.

Kapcsolódás

A bérlővel való kapcsolat létrehozásához használja a Csatlakozás-MgGraphot:

Connect-MgGraph

Elhoz

A címtárban definiált megbízható hitelesítésszolgáltatók lekéréséhez használja a Get-MgOrganizationCertificateBasedAuthConfiguration parancsot.

Get-MgOrganizationCertificateBasedAuthConfiguration

Hozzáadás

Feljegyzés

Az új hitelesítésszolgáltatók feltöltése sikertelen lesz, ha a meglévő hitelesítésszolgáltatók bármelyike lejárt. A bérlői Rendszergazda törölnie kell a lejárt hitelesítésszolgáltatókat, majd fel kell töltenie az új hitelesítésszolgáltatót.

Az alábbi lépéseket követve vegyen fel egy hitelesítésszolgáltatót a Microsoft Entra felügyeleti központban.

AuthorityType

- Fő hitelesítésszolgáltató jelzése a 0 használatával

- Köztes vagy kiállító hitelesítésszolgáltató megjelölése az 1-ben

crlDistributionPoint

Letöltheti a CRL-t, és összehasonlíthatja a ca-tanúsítványt és a CRL-adatokat a crlDistributionPoint előző PowerShell-példában szereplő értékének ellenőrzéséhez, amely érvényes a hozzáadni kívánt hitelesítésszolgáltatóra.

Az alábbi táblázat és ábra bemutatja, hogyan képezheti le a ca-tanúsítvány adatait a letöltött CRL attribútumaihoz.

| Hitelesítésszolgáltatói tanúsítvány adatai | = | Letöltött CRL-információk |

|---|---|---|

| Tárgy | = | Issuer |

| Tulajdonosi kulcsazonosító | = | Szolgáltatókulcs azonosítója (KeyID) |

Tipp.

Az előző példában a crlDistributionPoint értéke a hitelesítésszolgáltató tanúsítvány-visszavonási listájának (CRL) HTTP-helye. Ez az érték néhány helyen megtalálható:

- A hitelesítésszolgáltatótól kibocsátott tanúsítvány CRL terjesztési pont (CDP) attribútumában.

Ha a kiállító hitelesítésszolgáltató Windows Servert futtat:

- A hitelesítésszolgáltató tulajdonságai a Microsoft Management Console (MMC) hitelesítésszolgáltatóban.

- A hitelesítésszolgáltatón futtassa a következőt

certutil -cainfo cdp: . További információ: certutil.

További információ: A tanúsítvány visszavonási folyamatának ismertetése.

Hitelesítésszolgáltató konfigurációjának ellenőrzése

Fontos meggyőződni arról, hogy a fenti konfigurációs lépések eredménye az Entra-azonosító azon képessége, hogy egyszerre ellenőrizze a hitelesítésszolgáltató megbízhatósági láncát, és a tanúsítvány-visszavonási listát (CRL) a konfigurált hitelesítésszolgáltató CRL terjesztési pontjáról (CDP) kérdezze le. A feladat elvégzéséhez ajánlott telepíteni az MSIdentity Tools PowerShell modult, és futtatni a Test-MsIdCBATrustStoreConfiguration parancsot. Ez a PowerShell-parancsmag áttekinti az Entra-bérlő tanúsítványszolgáltatójának konfigurációját, valamint a gyakori helytelen konfigurációs problémákra vonatkozó felületi hibákat/figyelmeztetéseket.

2. lépés: A CBA engedélyezése a bérlőn

Fontos

A felhasználó akkor tekinthető MFA-kompatibilisnek, ha a felhasználó a hitelesítési módszerek házirendjében a tanúsítványalapú hitelesítés hatókörébe tartozik. Ez a házirendkövetelmény azt jelenti, hogy a felhasználó nem használhatja a hitelesítés részeként a hitelesítés részeként a hitelesítést más elérhető módszerek regisztrálásához. Ha a felhasználók nem férnek hozzá a tanúsítványokhoz, a rendszer kizárja őket, és nem tudnak más módszereket regisztrálni az MFA-hoz. A rendszergazdának tehát engedélyeznie kell az érvényes tanúsítvánnyal rendelkező felhasználókat a CBA hatókörébe. Ne használja az összes felhasználót a CBA-célhoz, és ne használjon olyan felhasználói csoportokat, amelyek érvényes tanúsítványokkal rendelkeznek. További információ: Microsoft Entra multifaktoros hitelesítés.

Ha engedélyezni szeretné a tanúsítványalapú hitelesítést a Microsoft Entra felügyeleti központban, hajtsa végre a következő lépéseket:

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább hitelesítési szabályzatként Rendszergazda istratorként.

Tallózás a Csoportok>minden csoport> elemre, válassza az Új csoportot , és hozzon létre egy csoportot a CBA-felhasználók számára

Keresse meg a védelmi>hitelesítési módszerek>tanúsítványalapú hitelesítését.

Az Engedélyezés és a Cél területen válassza az Engedélyezés lehetőséget.

Válassza a Minden felhasználó lehetőséget, vagy válassza a Csoportok hozzáadása lehetőséget a fent létrehozotthoz hasonló csoportok kiválasztásához. Javasoljuk, hogy a Minden felhasználó helyett konkrét csoportokat használjon.

Ha engedélyezve van a tanúsítványalapú hitelesítés a bérlőn, a bérlő összes felhasználója látni fogja a tanúsítványokkal való bejelentkezés lehetőségét. Csak a tanúsítványalapú hitelesítésre jogosult felhasználók végezhetnek hitelesítést az X.509-tanúsítvánnyal.

Feljegyzés

A hálózati rendszergazdának a login.microsoftonline.com mellett engedélyeznie kell a tanúsítványvégpont elérését az ügyfél felhőkörnyezetéhez. Tiltsa le a TLS-ellenőrzést a tanúsítványvégponton, hogy az ügyféltanúsítvány-kérés sikeres legyen a TLS-kézfogás részeként.

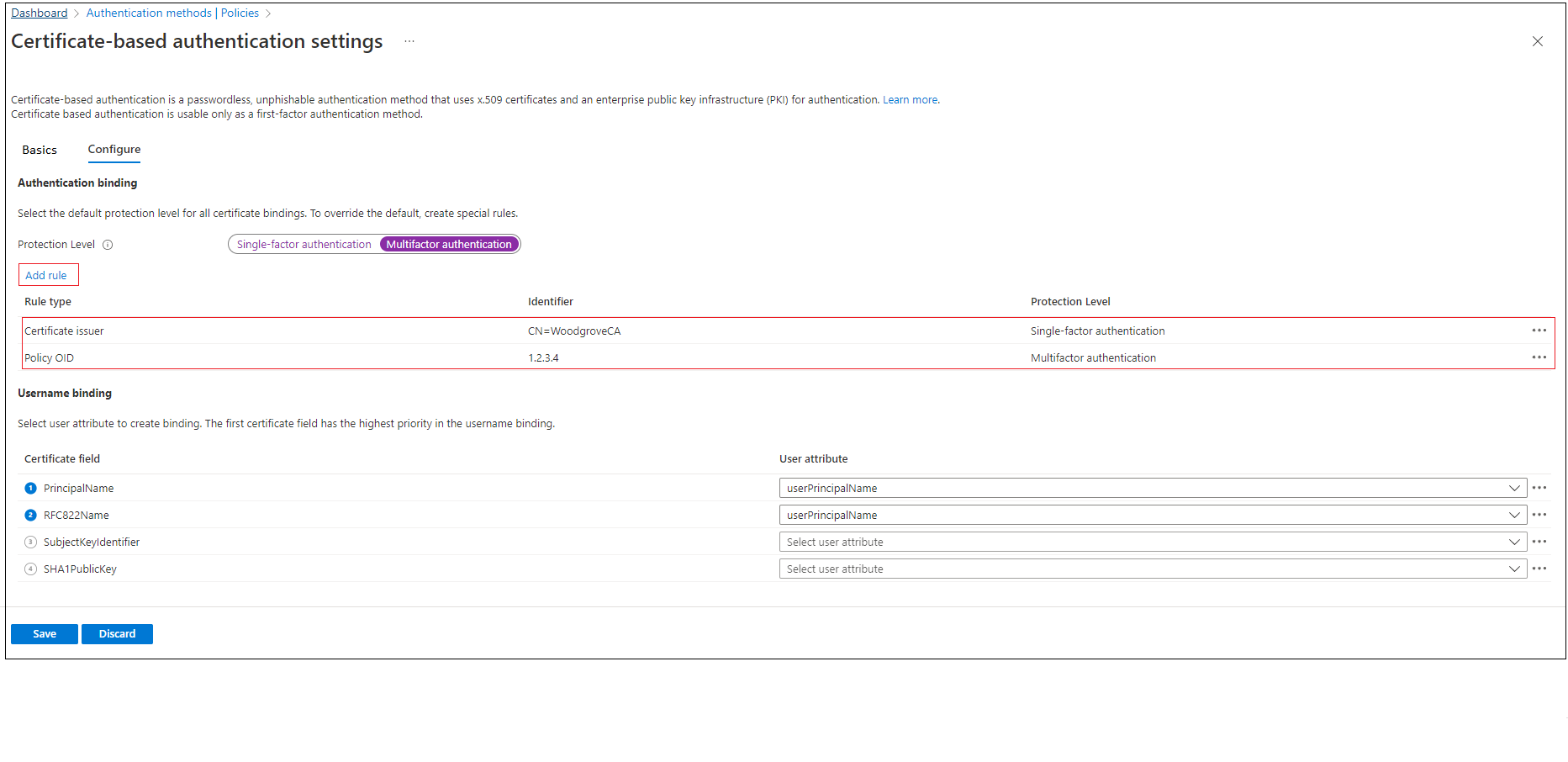

3. lépés: Hitelesítési kötési szabályzat konfigurálása

A hitelesítési kötési szabályzat segít meghatározni a hitelesítés erősségét egyetlen tényezőre vagy többtényezősre. A bérlő tanúsítványainak alapértelmezett védelmi szintje az egytényezős hitelesítés.

A hitelesítési házirend Rendszergazda istrator az alapértelmezett értéket egytényezősről többtényezősre módosíthatja, és egyéni szabályzatszabályokat konfigurálhat. A hitelesítési kötési szabályok a tanúsítványattribútumokat(például a Kiállítót vagy a Házirend OID-et, illetve a Kiállítót és a Házirend OID-t) egy értékre képezik le, és kiválasztják a szabály alapértelmezett védelmi szintjét. Több szabályt is létrehozhat.

Ha módosítani szeretné a bérlő alapértelmezett beállításait a Microsoft Entra felügyeleti központban, hajtsa végre az alábbi lépéseket:

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább hitelesítési szabályzatként Rendszergazda istratorként.

Keresse meg a védelmi>hitelesítési módszerek szabályzatát.>

A Kezelés területen válassza a Hitelesítési módszerek>tanúsítványalapú hitelesítés lehetőséget.

Válassza a Konfigurálás lehetőséget a hitelesítési kötés és a felhasználónév-kötés beállításához.

A védelmi szint attribútuma az egytényezős hitelesítés alapértelmezett értékével rendelkezik. Válassza a Többtényezős hitelesítés lehetőséget az alapértelmezett érték MFA-ra való módosításához.

Feljegyzés

Az alapértelmezett védelmi szint értéke akkor lép érvénybe, ha nem ad hozzá egyéni szabályokat. Ha egyéni szabályokat ad hozzá, a szabály szintjén meghatározott védelmi szint lesz betartva.

Egyéni hitelesítési kötési szabályokat is beállíthat az ügyféltanúsítványok védelmi szintjének meghatározásához. Konfigurálható a tanúsítvány kiállítójának tárgya vagy szabályzat OID mezőivel.

A hitelesítési kötési szabályok leképezik a tanúsítványattribútumokat (kiállító vagy házirend OID) egy értékre, és kiválasztják a szabály alapértelmezett védelmi szintjét. Több szabály is létrehozható.

Egyéni szabályok hozzáadásához válassza a Szabály hozzáadása lehetőséget.

Ha tanúsítványkibocsátó szerint szeretne szabályt létrehozni, válassza a Tanúsítványkibocsátó lehetőséget.

Válasszon ki egy tanúsítványkibocsátó azonosítót a listamezőből.

Válassza a Többtényezős hitelesítés, az Alacsony affinitás kötés lehetőséget, majd kattintson a Hozzáadás gombra. Amikor a rendszer kéri, kattintson az Nyugtázom gombra a szabály hozzáadásának befejezéséhez.

Ha szabályzat OID alapján szeretne szabályt létrehozni, válassza a Házirend OID lehetőséget.

Adjon meg egy értéket a Policy OID számára.

Válassza a Többtényezős hitelesítés, az Alacsony affinitás kötés lehetőséget, majd kattintson a Hozzáadás gombra. Amikor a rendszer kéri, kattintson az Nyugtázom gombra a szabály hozzáadásának befejezéséhez. .

Szabály létrehozása kiállító és házirend OID szerint:

Válassza a Tanúsítványkibocsátó és a Szabályzat OID elemét.

Válasszon ki egy kiállítót, és adja meg a szabályzat OID-ját.

A hitelesítés erősségéhez válassza az egytényezős vagya többtényezős hitelesítést.

Affinitás kötés esetén válassza az Alacsony lehetőséget.

Válassza a Hozzáadás lehetőséget.

Hitelesítés olyan tanúsítvánnyal, amely 3.4.5.6-os szabályzattal rendelkezik, és amelyet a CN=CBATestRootProd állít ki. A hitelesítésnek át kell mennie, és le kell szereznie egy többtényezős jogcímet.

Fontos

Van egy ismert probléma, amely miatt az Entra-bérlő rendszergazdája egy CBA hitelesítési házirendszabályt konfigurál a Kiállító és a Szabályzat OID használatával, hatással van néhány eszközregisztrációs forgatókönyvre, például:

- Vállalati Windows Hello-regisztráció

- Fido2 biztonsági kulcs regisztrációja

- Windows jelszó nélküli Telefon bejelentkezés

Az eszközregisztráció a Munkahelyi csatlakozás, az Entra ID és a hibrid Entra ID eszközillesztés forgatókönyvekre nem lesz hatással. A CBA hitelesítési házirendjének a kibocsátó vagy a házirend OID azonosítóját használó szabályai nem lesznek hatással. A mérséklés érdekében a rendszergazdáknak a következőkkel kell rendelkeznie:

- Szerkessze a tanúsítványalapú hitelesítési házirendszabályokat jelenleg a Kiállító és a Házirend OID beállításaival, és távolítsa el a Kiállító vagy az OID követelményt, és mentse őket. VAGY

- Távolítsa el a hitelesítési házirend szabályát jelenleg a Kiállító és a Házirend OID használatával, és hozzon létre szabályokat csak a kiállító vagy a szabályzat OID használatával

Dolgozunk a probléma megoldásán.

Szabály létrehozása kiállító és sorozatszám szerint:

Adjon hozzá egy hitelesítési kötési szabályzatot, amely megköveteli a CN=CBATestRootProd által az 1.2.3.4.6-os szabályzattal kiadott tanúsítványokat, csak nagy affinitású kötést igényel (azaz kiállítót és sorozatszámot használ).

Válassza ki a tanúsítványmezőt. Ebben a példában a Kiállító és a Sorozatszám lehetőséget választjuk.

Az egyetlen támogatott felhasználói attribútum a CertificateUserIds. Válassza a Hozzáadás lehetőséget.

Válassza a Mentés lehetőséget.

A bejelentkezési naplóban látható, hogy melyik kötést használták, valamint a tanúsítvány adatait.

- Válassza az Ok gombot az egyéni szabályok mentéséhez.

Fontos

Adja meg a PolicyOID értéket az objektumazonosító formátumával. Ha például a tanúsítványszabályzat minden kiállítási szabályzatot tartalmaz, a szabály hozzáadásakor adja meg az OID 2.5.29.32.0 értéket. Az Összes kiállítási szabályzat sztring érvénytelen a szabályszerkesztőben, és nem lép érvénybe.

4. lépés: Felhasználónév-kötési szabályzat konfigurálása

A felhasználónév-kötési szabályzat segít ellenőrizni a felhasználó tanúsítványát. Alapértelmezés szerint a felhasználó meghatározásához a tanúsítványban szereplő egyszerű nevet a felhasználói objektum UserPrincipalName elemére képezzük le.

A hitelesítési házirend Rendszergazda istrator felülbírálhatja az alapértelmezett értéket, és egyéni leképezést hozhat létre. A felhasználónév-kötés konfigurálásáról a felhasználónév-kötés működése című témakörben tájékozódhat.

További információ a certificateUserIds attribútumot használó forgatókönyvekről: Tanúsítványfelhasználói azonosítók.

Fontos

Ha a felhasználónév-kötési szabályzat szinkronizált attribútumokat használ, például a certificateUserIds, a felhasználói objektum OnPremisesUserPrincipalName és userPrincipalName attribútumát, vegye figyelembe, hogy az Active Directoryban rendszergazdai jogosultságokkal rendelkező fiókok (például a felhasználói objektumok delegált jogosultságai vagy az Entra Csatlakozás-kiszolgálón rendszergazdai jogosultsággal rendelkező fiókok) olyan módosításokat végezhetnek, amelyek hatással lehetnek ezekre az attribútumokra az Entra-azonosítóban.

Hozza létre a felhasználónév-kötést az X.509 tanúsítványmezők egyikének kiválasztásával, hogy az egyik felhasználói attribútummal kössön. A felhasználónév kötési sorrendje a kötés prioritási szintjét jelöli. Az első a legmagasabb prioritással rendelkezik, és így tovább.

Ha a megadott X.509-tanúsítványmező található a tanúsítványon, de a Microsoft Entra-azonosító nem talál ilyen értéket használó felhasználói objektumot, a hitelesítés sikertelen lesz. A Microsoft Entra ID megpróbálja a következő kötést a listában.

A módosítások mentéséhez válassza a Mentés lehetőséget.

A végső konfiguráció a következő képhez hasonlóan fog kinézni:

5. lépés: A konfiguráció tesztelése

Ez a szakasz bemutatja, hogyan tesztelheti a tanúsítványt és az egyéni hitelesítési kötési szabályokat.

A tanúsítvány tesztelése

Első konfigurációs tesztként próbáljon meg bejelentkezni a MyApps portálra az eszközböngésző használatával.

Adja meg a felhasználónevet (UPN).

Válassza a Tovább lehetőséget.

Ha engedélyezte az egyéb hitelesítési módszereket, például Telefon bejelentkezést vagy a FIDO2-t, a felhasználók eltérő bejelentkezési képernyőt láthatnak.

Válassza a Bejelentkezés tanúsítvánnyal lehetőséget.

Válassza ki a megfelelő felhasználói tanúsítványt az ügyféltanúsítvány-választó felhasználói felületén, és válassza az OK gombot.

A felhasználókat be kell jelentkezni a MyApps portálra.

Ha a bejelentkezés sikeres, akkor a következőt tudja:

- A felhasználói tanúsítvány ki lett építve a teszteszközön.

- A Microsoft Entra ID megfelelően van konfigurálva megbízható hitelesítésszolgáltatókkal.

- A felhasználónév-kötés megfelelően van konfigurálva, és a felhasználó megtalálható és hitelesítve van.

Egyéni hitelesítési kötési szabályok tesztelése

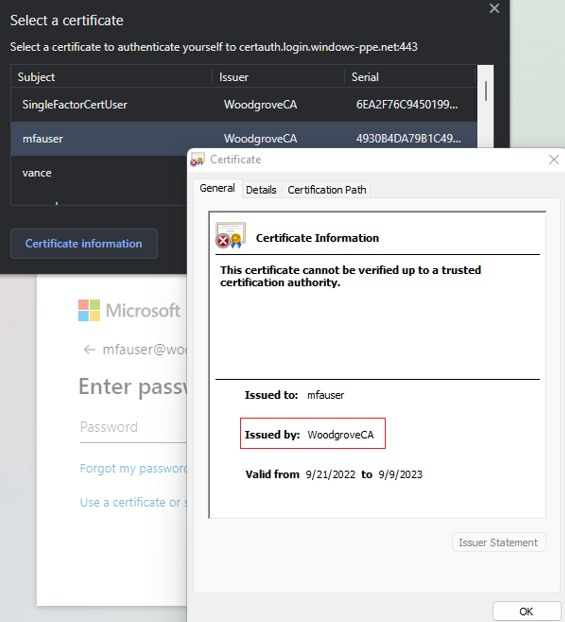

Tekintsünk át egy forgatókönyvet, amelyben az erős hitelesítést érvényesítjük. Két hitelesítési szabályzatot hozunk létre, az egyik az egytényezős hitelesítésnek megfelelő kiállítót, a másikat pedig a szabályzat OID használatával, a többtényezős hitelesítés kielégítése érdekében.

Hozzon létre egy kiállítói tulajdonosi szabályt, amelynek védelmi szintje egytényezős hitelesítés, és a hitelesítésszolgáltató tulajdonosi értékének megfelelő érték. Példa:

CN = WoodgroveCAHozzon létre egy házirend-OID-szabályt, amelynek védelmi szintje többtényezős hitelesítés, és a tanúsítvány egyik házirend-azonosítójára van beállítva. Például: 1.2.3.4.

Hozzon létre egy feltételes hozzáférési szabályzatot a felhasználó számára a többtényezős hitelesítés megköveteléséhez a feltételes hozzáférés lépéseinek végrehajtásával – MFA megkövetelése.

Lépjen a MyApps portálra. Adja meg az UPN-et, és válassza a Tovább gombot.

Válassza a Bejelentkezés tanúsítvánnyal lehetőséget.

Ha engedélyezte az egyéb hitelesítési módszereket, például Telefon bejelentkezési vagy biztonsági kulcsokat, a felhasználók eltérő bejelentkezési képernyőt láthatnak.

Válassza ki az ügyféltanúsítványt, és válassza a Tanúsítvány adatai lehetőséget.

Megjelenik a tanúsítvány, és ellenőrizheti a kiállító és a szabályzat OID értékeit.

A Szabályzat OID értékeinek megtekintéséhez válassza a Részletek lehetőséget.

Válassza ki az ügyféltanúsítványt, és válassza az OK gombot.

A tanúsítvány házirend-objektumazonosítója megegyezik az 1.2.3.4 konfigurált értékkel, és megfelel a többtényezős hitelesítésnek. Hasonlóképpen, a tanúsítvány kiállítója megegyezik a CN=WoodgroveCA konfigurált értékével, és megfelel az egytényezős hitelesítésnek.

Mivel a házirend OID-szabálya elsőbbséget élvez a kiállítói szabállyal szemben, a tanúsítvány megfelel a többtényezős hitelesítésnek.

A felhasználó feltételes hozzáférési szabályzatához MFA szükséges, a tanúsítvány pedig többtényezős, így a felhasználó bejelentkezhet az alkalmazásba.

Felhasználónév-kötési szabályzat tesztelése

A felhasználónév-kötési szabályzat segít ellenőrizni a felhasználó tanúsítványát. A felhasználónév-kötési szabályzat három kötést támogat:

- IssuerAndSerialNumber > CertificateUserIds

- IssuerAndSubject > CertificateUserIds

- Subject > CertificateUserIds

Alapértelmezés szerint a Microsoft Entra ID a tanúsítványban szereplő egyszerű nevet a felhasználói objektum UserPrincipalName elemére képezi le a felhasználó meghatározásához. A hitelesítési házirend Rendszergazda istrator felülbírálhatja az alapértelmezett értéket, és egyéni leképezést hozhat létre a 4. lépésben ismertetett módon.

Az új kötések engedélyezése előtt a hitelesítési házirend Rendszergazda istratornak meg kell győződnie arról, hogy a kötések helyes értékei frissülnek a felhasználói objektum attribútum UserIds tanúsítványazonosítóiban a megfelelő felhasználónév-kötésekhez.

- Csak felhőbeli felhasználók esetén a Microsoft Entra felügyeleti központ vagy a Microsoft Graph API-k segítségével frissítse az értéket a CertificateUserIdsben.

- Helyszíni szinkronizált felhasználók esetén a Microsoft Entra Csatlakozás segítségével szinkronizálhatja a helyszíni értékeket a Microsoft Entra Csatlakozás szabályok követésével vagy az AltSecId érték szinkronizálásával.

Fontos

A Kiállító, a Tárgy és a SerialNumber értékeinek formátumának fordított sorrendben kell lennie a tanúsítványban. Ne adjon hozzá szóközt a kiállítóhoz vagy a tárgyhoz.

Kiállító és sorozatszám manuális leképezése

Íme egy példa a kiállító és a sorozatszám manuális leképezésére. A hozzáadandó kiállítói érték:

C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate

A sorozatszám helyes értékének lekéréséhez futtassa a következő parancsot, és tárolja a CertificateUserIdsben látható értéket. A parancs szintaxisa a következő:

Certutil –dump –v [~certificate path~] >> [~dumpFile path~]

Példa:

certutil -dump -v firstusercert.cer >> firstCertDump.txt

Íme egy példa a certutil parancsra:

certutil -dump -v C:\save\CBA\certs\CBATestRootProd\mfausercer.cer

X509 Certificate:

Version: 3

Serial Number: 48efa06ba8127299499b069f133441b2

b2 41 34 13 9f 06 9b 49 99 72 12 a8 6b a0 ef 48

A CertificateUserId azonosítóban hozzáadandó SerialNumber érték a következő:

b24134139f069b49997212a86ba0ef48

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<SR> b24134139f069b49997212a86ba0ef48

Probléma és tárgy manuális leképezése

Íme egy példa a Probléma és tárgy manuális leképezésére. A kiállító értéke:

A Tárgy érték a következő:

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<S> DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Tárgy manuális leképezése

Íme egy példa a tárgy manuális leképezésére. A Tárgy érték a következő:

CertificateUserId:

X509:<S>DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Affinitás kötésének tesztelése

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább hitelesítési szabályzatként Rendszergazda istratorként.

Keresse meg a védelmi>hitelesítési módszerek szabályzatát.>

A Kezelés területen válassza a Hitelesítési módszerek>tanúsítványalapú hitelesítés lehetőséget.

Válassza a Konfigurálás lehetőséget.

Adja meg a szükséges affinitási kötést a bérlő szintjén.

Fontos

Legyen óvatos a bérlőszintű affinitás beállításával. A teljes bérlőt zárolhatja, ha módosítja a bérlő kötelező affinitási kötését , és nem rendelkezik megfelelő értékekkel a felhasználói objektumban. Hasonlóképpen, ha olyan egyéni szabályt hoz létre, amely minden felhasználóra érvényes, és nagy affinitású kötést igényel, a bérlő felhasználói kizárhatják őket.

A teszteléshez válassza a Kötelező affinitási kötést, hogy alacsony legyen.

Adjon hozzá egy nagy affinitású kötést, például a SKI-t. Válassza az Add rule under Username binding (Szabály hozzáadása) lehetőséget a Felhasználónév kötése területen.

Válassza a SKI lehetőséget, és válassza a Hozzáadás lehetőséget.

Ha elkészült, a szabály a következő képernyőképen látható:

Frissítse az összes felhasználói objektum CertificateUserIds attribútumát, hogy a felhasználói tanúsítványból a SKI megfelelő értéke legyen. További információ: CertificateUserID-k támogatott mintái.

Hozzon létre egy egyéni szabályt a hitelesítési kötéshez.

Válassza a Hozzáadás lehetőséget.

Ha elkészült, a szabály a következő képernyőképen látható:

Frissítse a felhasználó CertificateUserIds azonosítóit a tanúsítvány megfelelő SKI-értékével az OID 9.8.7.5 szabályzattal.

Teszteljen egy tanúsítványt az OID 9.8.7.5 szabályzattal, és a felhasználónak SKI-kötéssel kell hitelesítenie, és le kell szereznie az MFA-t csak a tanúsítvánnyal.

A CBA engedélyezése a Microsoft Graph API használatával

A CBA engedélyezéséhez és a felhasználónév-kötések Graph API-val való konfigurálásához hajtsa végre az alábbi lépéseket.

Feljegyzés

Az alábbi lépések a Graph Explorert használják, amely nem érhető el az USA kormányzati felhőjében. Az USA kormányzati felhőbeli bérlői a Postman használatával tesztelhetik a Microsoft Graph-lekérdezéseket.

Nyissa meg a Microsoft Graph Explorert.

Válassza a Bejelentkezés a Graph Explorerbe lehetőséget, és jelentkezzen be a bérlőbe.

Kövesse a lépéseket a Policy.ReadWrite.AuthenticationMethod delegált engedélyhez való hozzájáruláshoz.

AZ összes hitelesítési módszer lekérése:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyKÉRJE le az x509 tanúsítványhitelesítési módszer konfigurációját:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy/authenticationMethodConfigurations/X509CertificateAlapértelmezés szerint az x509-tanúsítvány hitelesítési módszere le van tiltva. Ahhoz, hogy a felhasználók bejelentkezhessenek egy tanúsítvánnyal, engedélyeznie kell a hitelesítési módszert, és egy frissítési művelettel konfigurálnia kell a hitelesítési és felhasználónév-kötési szabályzatokat. A szabályzat frissítéséhez futtasson egy PATCH-kérést.

Kérés törzse:

PATCH https: //graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/x509Certificate Content-Type: application/json { "@odata.type": "#microsoft.graph.x509CertificateAuthenticationMethodConfiguration", "id": "X509Certificate", "state": "enabled", "certificateUserBindings": [ { "x509CertificateField": "PrincipalName", "userProperty": "onPremisesUserPrincipalName", "priority": 1 }, { "x509CertificateField": "RFC822Name", "userProperty": "userPrincipalName", "priority": 2 }, { "x509CertificateField": "PrincipalName", "userProperty": "certificateUserIds", "priority": 3 } ], "authenticationModeConfiguration": { "x509CertificateAuthenticationDefaultMode": "x509CertificateSingleFactor", "rules": [ { "x509CertificateRuleType": "issuerSubject", "identifier": "CN=WoodgroveCA ", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" }, { "x509CertificateRuleType": "policyOID", "identifier": "1.2.3.4", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" } ] }, "includeTargets": [ { "targetType": "group", "id": "all_users", "isRegistrationRequired": false } ] }Kap egy

204 No contentválaszkódot. Futtassa újra a GET kérést, hogy meggyőződjön arról, hogy a szabályzatok megfelelően frissülnek.A konfiguráció teszteléséhez jelentkezzen be egy olyan tanúsítvánnyal, amely megfelel a szabályzatnak.

Következő lépések

- A Microsoft Entra CBA áttekintése

- Technikai mélyrepülés a Microsoft Entra CBA-hoz

- A Microsoft Entra CBA korlátozásai

- Windows SmartCard-bejelentkezés a Microsoft Entra CBA használatával

- Microsoft Entra CBA mobileszközökön (Android és iOS)

- Tanúsítványfelhasználói azonosítók

- Összevont felhasználók migrálása

- Gyakori kérdések