Hozzáférési kulcsok (FIDO2) engedélyezése a szervezet számára

A jelszavakat ma használó vállalatok számára a jelszókulcsok (FIDO2) zökkenőmentes módot biztosítanak a dolgozók számára a felhasználónév vagy jelszó megadása nélkül történő hitelesítésre. A kulcsok jobb termelékenységet biztosítanak a munkavállalók számára, és nagyobb biztonságot nyújtanak.

Ez a cikk a hozzáférési kulcsok szervezeten belüli engedélyezésére vonatkozó követelményeket és lépéseket sorolja fel. A lépések elvégzése után a szervezet felhasználói regisztrálhatnak és bejelentkezhetnek a Microsoft Entra-fiókjukba egy FIDO2 biztonsági kulcson vagy a Microsoft Authenticatorban tárolt kulcs használatával.

A hozzáférési kulcsok Microsoft Authenticatorban való engedélyezéséről a Jelszókulcsok engedélyezése a Microsoft Authenticatorban című témakörben talál további információt.

A jelszókulcsos hitelesítéssel kapcsolatos további információkért lásd : FIDO2-hitelesítés támogatása a Microsoft Entra-azonosítóval.

Feljegyzés

A Microsoft Entra ID jelenleg a FIDO2 biztonsági kulcsokon és a Microsoft Authenticatorban tárolt eszközhöz kötött hozzáférési kulcsokat támogatja. A Microsoft elkötelezett az ügyfelek és a felhasználók hozzáférési kulcsokkal való védelme mellett. A munkahelyi fiókok szinkronizált és eszközhöz kötött hozzáférési kulcsait is befektetjük.

Követelmények

- Microsoft Entra többtényezős hitelesítés (MFA).

- Kompatibilis FIDO2 biztonsági kulcsok vagy Microsoft Authenticator.

- A hozzáférési kulcsú (FIDO2) hitelesítést támogató eszközök. A Microsoft Entra ID-hoz csatlakoztatott Windows-eszközök esetében a legjobb élmény a Windows 10 1903-at vagy újabb verzióját használja. A hibrid csatlakoztatott eszközöknek a Windows 10 2004-es vagy újabb verzióját kell futtatniuk.

A hozzáférési kulcsok windowsos, macOS, Android és iOS rendszerű főbb forgatókönyvekben támogatottak. A támogatott forgatókönyvekről további információt a FIDO2-hitelesítés támogatása a Microsoft Entra ID-ban című témakörben talál.

Hozzáférési kulcs hitelesítési módszerének engedélyezése

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább hitelesítési szabályzatként Rendszergazda istratorként.

Keresse meg a Védelmi>hitelesítési módszerek>hitelesítési módszer szabályzatát.

A FIDO2 biztonsági kulcs metódus alatt válassza a Minden felhasználó vagy a Csoportok hozzáadása lehetőséget adott csoportok kiválasztásához. Csak a biztonsági csoportok támogatottak.

Mentse a konfigurációt.

Feljegyzés

Ha a mentés során hibaüzenet jelenik meg, az ok oka a hozzáadott felhasználók vagy csoportok száma lehet. Kerülő megoldásként cserélje le a hozzáadni kívánt felhasználókat és csoportokat egyetlen csoportra ugyanabban a műveletben, majd kattintson ismét a Mentés gombra.

Nem kötelező hozzáférési kulcs beállításai

A Konfigurálás lapon található néhány választható beállítás, amelyek segítenek kezelni a bejelentkezési kulcsok használatát.

Az önkiszolgáló beállítás engedélyezésének igen értékre kell állítania. Ha nem értékre van állítva, a felhasználók nem regisztrálhatnak hozzáférési kulcsot a MySecurityInfo-on keresztül, még akkor sem, ha a hitelesítési módszerek házirendje engedélyezi.

A kényszerítési igazolást Igen értékre kell állítani, ha a szervezet biztos szeretne lenni abban, hogy egy FIDO2 biztonságikulcs-modell vagy jelszószolgáltató valódi, és a megbízható szállítótól származik.

- A FIDO2 biztonsági kulcsok esetében a biztonsági kulcs metaadatait közzé kell tenni és ellenőrizni kell a FIDO Alliance metadata szolgáltatással, valamint át kell adni a Microsoft egy másik ellenőrzési tesztkészletét is. További információ: Microsoft-kompatibilis FIDO2 biztonságikulcs-szállító.

- A Microsoft Authenticator hozzáférési kulcsai esetében jelenleg nem támogatjuk az igazolást.

Figyelmeztetés

Az igazolási kényszerítés azt szabályozza, hogy a hozzáférési kulcs csak a regisztráció során engedélyezett-e. Azok a felhasználók, akik igazolás nélkül regisztrálhatnak egy hozzáférési kulcsot, nem lesznek letiltva a bejelentkezés során, ha az igazolás kényszerítése egy későbbi időpontban Igen értékre van állítva.

Kulcskorlátozási szabályzat

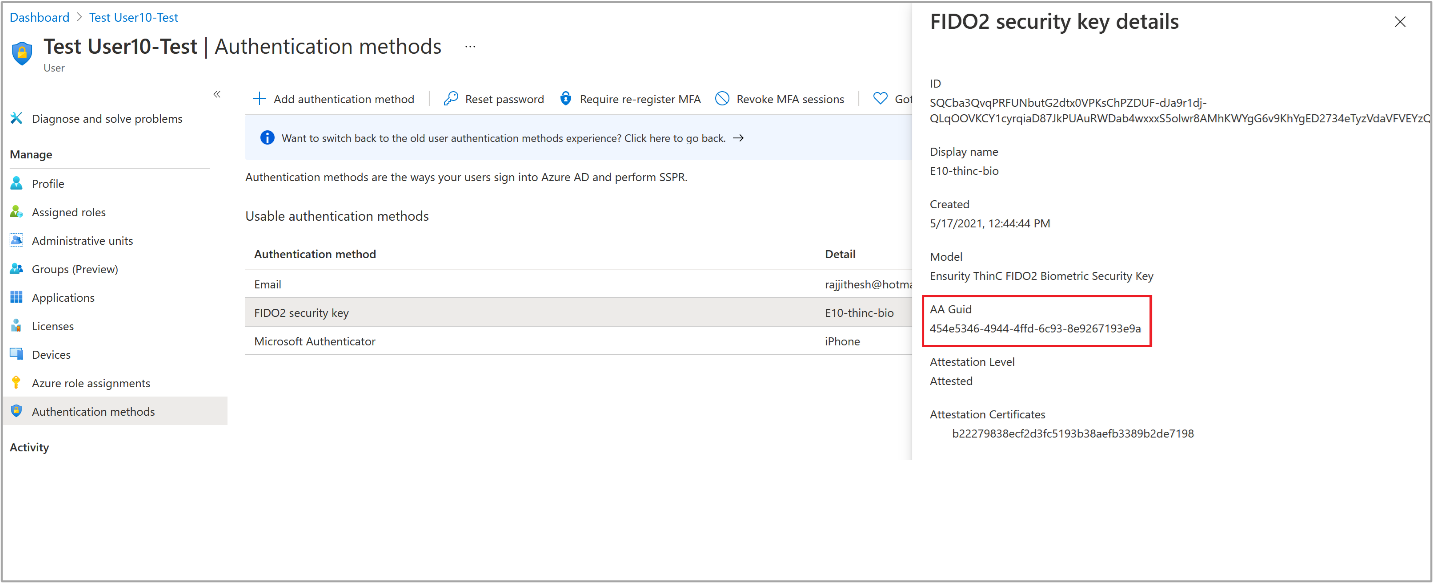

A kulcskorlátozások kényszerítése csak akkor legyen Igen értékre állítva, ha a szervezet csak bizonyos biztonságikulcs-modelleket vagy hozzáférésikulcs-szolgáltatókat szeretne engedélyezni vagy tiltani, amelyeket az Authenticator Attestation GUID (AAGUID) azonosít. A biztonsági kulcs szállítójával együttműködve meghatározhatja a hozzáférési kulcs AAGUID-jének értékét. Ha a hozzáférési kulcs már regisztrálva van, az AAGUID-t a felhasználó hozzáférési kulcsának részleteinek megtekintésével találja meg.

Ha a kulcskorlátozások kényszerítése igen értékre van állítva, akkor a Microsoft Authenticator (előzetes verzió) lehetőséget is választhatja, ha a jelölőnégyzet megjelenik a Felügyeleti központban. Ez automatikusan kitölti az Authenticator alkalmazás AAGUID-jait a kulcskorlátozások listájában.

Figyelmeztetés

A fő korlátozások meghatározott modellek vagy szolgáltatók használhatóságát állítják be mind a regisztrációhoz, mind a hitelesítéshez. Ha módosítja a kulcskorlátozásokat, és eltávolít egy korábban engedélyezett AAGUID-t, azok a felhasználók, akik korábban regisztráltak egy engedélyezett módszert, már nem használhatják a bejelentkezéshez.

Passkey Authenticator Attestation GUID (AAGUID)

A FIDO2 specifikáció megköveteli, hogy a regisztráció során minden biztonsági kulcs szállítója adjon meg egy Authenticator Attestation GUID (AAGUID) azonosítót. Az AAGUID egy 128 bites azonosító, amely a kulcs típusát jelzi, például a make-t és a modellt. Az asztali és mobileszközökre vonatkozó hozzáférési kulcsszolgáltatók várhatóan AAGUID-t is biztosítanak a regisztráció során.

Feljegyzés

A szállítónak biztosítania kell, hogy az AAGUID azonos legyen az adott szállító által készített, lényegesen azonos biztonsági kulcsok vagy hozzáférési kulcsok szolgáltatói között, és különbözik (nagy valószínűséggel) az összes más típusú biztonsági kulcs vagy hozzáférési kulcs szolgáltató AAGUID-jától. Ennek biztosítása érdekében véletlenszerűen létre kell hozni egy adott biztonságikulcs-modellhez vagy hozzáférésikulcs-szolgáltatóhoz tartozó AAGUID-t. További információ: Webes hitelesítés: Api a nyilvános kulcs hitelesítő adatainak eléréséhez – 2. szint (w3.org).

Az AAGUID kétféleképpen szerezhető be. Megkérdezheti a biztonsági kulcsot vagy a hozzáférésikulcs-szolgáltató szállítóját, vagy megtekintheti a kulcs felhasználónkénti hitelesítési módszerének részleteit.

Hozzáférési kulcsok engedélyezése a Microsoft Graph API használatával

A Microsoft Entra felügyeleti központ használata mellett a hozzáférési kulcsokat a Microsoft Graph API-val is engedélyezheti. A hozzáférési kulcsok engedélyezéséhez frissítenie kell a hitelesítési módszerek szabályzatát globális Rendszergazda istratorként vagy hitelesítési szabályzatként Rendszergazda istratorként.

A szabályzat konfigurálása a Graph Explorerrel:

Jelentkezzen be a Graph Explorerbe, és járuljon hozzá a Policy.Read.All és a Policy.ReadWrite.AuthenticationMethod engedélyhez.

A hitelesítési módszerek házirendjének lekérése:

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Ha le szeretné tiltani az igazolás kényszerítését, és kulcskorlátozásokat szeretne kikényszeríteni, hogy például csak az RSA DS100 AAGUID-jének engedélyezése legyen, hajtsa végre a PATCH műveletet a következő kérelemtörzs használatával:

PATCH https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "7e3f3d30-3557-4442-bdae-139312178b39", <insert previous AAGUIDs here to keep them stored in policy> ] } }Győződjön meg arról, hogy a hozzáférési kulcs (FIDO2) házirendje megfelelően frissült.

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Hozzáférési kulcs törlése

A felhasználói fiókhoz társított kulcs eltávolításához törölje a kulcsot a felhasználó hitelesítési módszeréből.

Jelentkezzen be a Microsoft Entra felügyeleti központjába , és keresse meg azt a felhasználót, akinek a kulcsát el kell távolítani.

Válassza ki a hitelesítési módszereket>, kattintson a jobb gombbal a hozzáférési kulcsra (eszközhöz kötött), és válassza a Törlés lehetőséget.

Kulcskulcsos bejelentkezés kényszerítése

Ha azt szeretné, hogy a felhasználók jelszóval jelentkezzenek be, amikor bizalmas erőforráshoz férnek hozzá, az alábbiakat teheti:

Beépített adathalászat-ellenálló hitelesítés használata

Vagy

Hozzon létre egyéni hitelesítés erősséget

Az alábbi lépések bemutatják, hogyan hozhat létre egyéni hitelesítési erősségű feltételes hozzáférési szabályzatot, amely csak egy adott biztonságikulcs-modellhez vagy hozzáférésikulcs-szolgáltatóhoz engedélyezi a kulcskulcs-bejelentkezést. A FIDO2-szolgáltatók listáját az aktuális FIDO2 hardverszállító partnerek című témakörben találja.

- Jelentkezzen be a Microsoft Entra felügyeleti központba feltételes hozzáférési Rendszergazda istratorként.

- Keresse meg a védelmi>hitelesítési módszerek>hitelesítési erősségeit.

- Válassza az Új hitelesítés erősségét.

- Adja meg az új hitelesítési erősség nevét .

- Igény szerint adjon meg leírást.

- Válassza a Hozzáférési kulcsok (FIDO2) lehetőséget.

- Ha adott AAGUID(k) szerint szeretné korlátozni a korlátozást, válassza a Speciális beállítások lehetőséget , majd az AAGUID hozzáadása lehetőséget. Adja meg az engedélyezett AAGUID(ka)t. Válassza a Mentés lehetőséget.

- Válassza a Tovább lehetőséget, és tekintse át a szabályzat konfigurációját.

Ismert problémák

B2B együttműködési felhasználók

A FIDO2 hitelesítő adatainak regisztrálása nem támogatott a B2B együttműködési felhasználók számára az erőforrás-bérlőben.

Biztonsági kulcs kiépítése

Rendszergazda biztonsági kulcsok kiépítése és megszüntetése nem érhető el.

UPN-módosítások

Ha egy felhasználó UPN-azonosítója megváltozik, a továbbiakban nem módosíthatja a hozzáférési kulcsokat, hogy figyelembe vegyék a módosítást. Ha a felhasználó rendelkezik jelszóval, be kell jelentkeznie a Saját biztonsági adatokba, törölnie kell a régi jelszót, és hozzá kell adnia egy újat.

Következő lépések

Jelszó nélküli hitelesítés natív alkalmazás- és böngészőtámogatása (FIDO2)

FIDO2 biztonsági kulcs Windows 10 bejelentkezés

FIDO2-hitelesítés engedélyezése helyszíni erőforrásokon

További információ az eszközregisztrációról

További információ a Microsoft Entra többtényezős hitelesítéséről