Felkészülés a felhasználók alkalmazáshoz való hozzáférésének hozzáférési felülvizsgálatára

Microsoft Entra ID-kezelés lehetővé teszi, hogy a megfelelő folyamatokkal és láthatósággal kiegyensúlyozza a szervezet biztonsági és alkalmazotti hatékonyságra vonatkozó igényét. Olyan képességeket biztosít, amelyek biztosítják, hogy a megfelelő személyek megfelelő hozzáféréssel rendelkezzenek a megfelelő erőforrásokhoz.

A megfelelőségi követelményekkel vagy kockázatkezelési tervekkel rendelkező szervezetek érzékeny vagy üzleti szempontból kritikus alkalmazásokkal rendelkeznek. Az alkalmazás érzékenysége a célja vagy a benne található adatok, például a szervezet ügyfeleinek pénzügyi adatai vagy személyes adatai alapján lehet. Ezekben az alkalmazásokban a szervezet összes felhasználójának csak egy részhalmaza jogosult hozzáférésre, és a hozzáférés csak dokumentált üzleti követelmények alapján engedélyezett. A Microsoft Entra ID számos népszerű SaaS-alkalmazással, helyszíni alkalmazással és a szervezet által fejlesztett alkalmazásokkal integrálható standard protokoll- és API-felületek használatával. Ezeken a felületeken keresztül a Microsoft Entra ID lehet a mérvadó forrás annak szabályozására, hogy ki férhet hozzá ezekhez az alkalmazásokhoz. Amikor az alkalmazásokat a Microsoft Entra-azonosítóval integrálja, a hozzáférési felülvizsgálatokkal újrakérheti azokat a felhasználókat, akik hozzáféréssel rendelkeznek az alkalmazásokhoz, és eltávolíthatja azoknak a felhasználóknak a hozzáférését, akiknek már nincs szükségük hozzáférésre. Az alkalmazásokhoz való hozzáférés szabályozásához egyéb funkciókat is használhat, beleértve a használati feltételeket, a feltételes hozzáférést és a jogosultságkezelést is, ahogyan azt a környezetbeli alkalmazásokhoz való hozzáférés szabályozása ismerteti.

A hozzáférés ellenőrzésének előfeltételei

Ha a Microsoft Entra ID-t szeretné használni egy alkalmazás hozzáférés-ellenőrzéséhez, a bérlőben az alábbi licencek egyikével kell rendelkeznie:

- Microsoft Entra ID P2 vagy Microsoft Entra ID-kezelés

- Enterprise Mobility + Security (EMS) E5 licenc

A hozzáférési felülvizsgálatok funkció használata nem követeli meg a felhasználóktól, hogy a szolgáltatás használatához hozzárendeljék a hozzájuk rendelt licenceket, elegendő licenccel kell rendelkeznie. További információkért lásd a hozzáférési felülvizsgálatok licencforgatókönyveit.

Emellett, bár nem szükséges az alkalmazásokhoz való hozzáférés ellenőrzéséhez, javasoljuk, hogy rendszeresen tekintse át a kiemelt címtárszerepkörök tagságát is, amelyek képesek szabályozni más felhasználók hozzáférését az összes alkalmazáshoz. Rendszergazda osztók a , Identity Governance Administrator, User Administrator, Application AdministratorCloud Application Administrator fájlban, és Privileged Role Administrator módosításokat végezhetnek a Global Administratorfelhasználókon és az alkalmazásszerepkör-hozzárendeléseken, így győződjön meg arról, hogy a címtárszerepkörök hozzáférés-felülvizsgálatát ütemezték.

Annak meghatározása, hogy az alkalmazás hogyan integrálva van a Microsoft Entra-azonosítóval

Ahhoz, hogy a hozzáférési felülvizsgálatok alkalmazáshoz legyenek használva, az alkalmazást először integrálnia kell a Microsoft Entra-azonosítóval, és meg kell jelenítenie a címtárában. A Microsoft Entra-azonosítóval integrálható alkalmazásnak két követelmény egyikét kell teljesítenie:

- Az alkalmazás az összevont egyszeri bejelentkezés Microsoft Entra-azonosítójára támaszkodik, és a Microsoft Entra ID szabályozza a hitelesítési jogkivonatok kiállítását. Ha az alkalmazás egyetlen identitásszolgáltatója a Microsoft Entra ID, akkor csak azok a felhasználók jelentkezhetnek be az alkalmazásba, akik az alkalmazás egyik szerepköréhez vannak hozzárendelve a Microsoft Entra-azonosítóban. A felülvizsgálat által elutasított felhasználók elveszítik az alkalmazásszerepkör-hozzárendelésüket, és már nem tudnak új jogkivonatot kapni az alkalmazásba való bejelentkezéshez.

- Az alkalmazás olyan felhasználói vagy csoportlistákra támaszkodik, amelyeket a Microsoft Entra ID biztosít az alkalmazásnak. Ezt a teljesítést egy olyan kiépítési protokollon keresztül teheti meg, mint a System for Cross-Domain Identity Management (SCIM), amelyet az alkalmazás a Microsoft Entra ID-t a Microsoft Graphon keresztül kérdez le, a Microsoft Entra pedig kiépíti a felhasználókat az alkalmazás adatbázisába vagy az AD DS-be írt csoportjaiba. A felülvizsgálat által elutasított felhasználók elveszítik alkalmazásszerepkör-hozzárendelésüket vagy csoporttagságukat, és ha ezeket a módosításokat elérhetővé teszik az alkalmazás számára, akkor a megtagadott felhasználók többé nem férhetnek hozzá.

Ha egyik feltétel sem teljesül egy alkalmazás esetében, mivel az alkalmazás nem a Microsoft Entra-azonosítóra támaszkodik, akkor a hozzáférési felülvizsgálatok továbbra is használhatók, azonban bizonyos korlátozások is érvényben lesznek. Azok a felhasználók, akik nem szerepelnek a Microsoft Entra-azonosítóban, vagy nincsenek hozzárendelve a Microsoft Entra ID alkalmazásszerepköreihez, nem fognak szerepelni a felülvizsgálatban. Emellett az eltávolítandó módosítások nem lesznek automatikusan elküldve az alkalmazásnak, ha nincs olyan kiépítési protokoll, amelyet az alkalmazás támogat. A szervezetnek ehelyett rendelkeznie kell egy folyamattal, amely elküldi a befejezett felülvizsgálat eredményeit az alkalmazásnak.

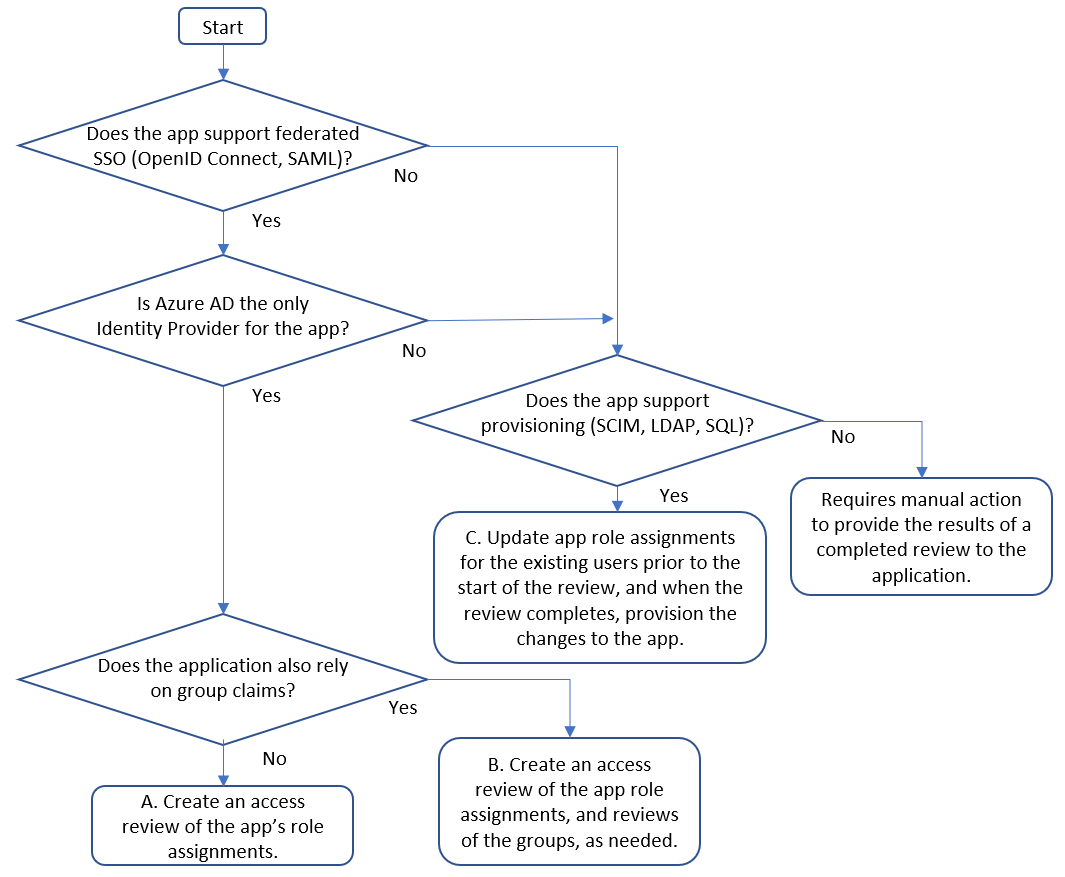

Annak érdekében, hogy az alkalmazások és az informatikai követelmények széles köre kezelhető legyen a Microsoft Entra-azonosítóval, több minta is van arra vonatkozóan, hogyan integrálható egy alkalmazás a Microsoft Entra-azonosítóval. Minden minta különböző Microsoft Entra-összetevőket használ. Az alábbi folyamatábra bemutatja, hogyan választhat három olyan A, B és C integrációs minta közül, amelyek megfelelnek az identitásszabályozással használható alkalmazásoknak. Ha tudja, hogy egy adott alkalmazás milyen mintát használ, a Microsoft Entra ID-ban konfigurálhatja a megfelelő erőforrásokat, hogy készen álljon a hozzáférési felülvizsgálatra.

| Minta | Alkalmazásintegrációs minta | A hozzáférési felülvizsgálat előkészítésének lépései |

|---|---|---|

| A | Az alkalmazás támogatja az összevont egyszeri bejelentkezést, a Microsoft Entra ID az egyetlen identitásszolgáltató, és az alkalmazás nem támaszkodik csoport- vagy szerepkörjogcímekre. | Ebben a mintában konfigurálja, hogy az alkalmazáshoz egyéni alkalmazásszerepkör-hozzárendelések szükségesek, és hogy a felhasználók hozzá legyenek rendelve az alkalmazáshoz. Ezután a felülvizsgálat elvégzéséhez egyetlen hozzáférési felülvizsgálatot kell létrehoznia az alkalmazáshoz, az alkalmazásszerepkörhöz rendelt felhasználókról. Ha a felülvizsgálat befejeződött, ha egy felhasználót megtagadtak, a rendszer eltávolítja őket az alkalmazásszerepkörből. A Microsoft Entra-azonosító ezután már nem fogja kiadni a felhasználót összevonási jogkivonatokkal, és a felhasználó nem tud bejelentkezni az alkalmazásba. |

| h | Ha az alkalmazás az alkalmazásszerepkör-hozzárendeléseken kívül csoportjogcímeket is használ. | Az alkalmazások használhatják az Active Directory vagy a Microsoft Entra csoporttagságokat, amelyek eltérnek az alkalmazásszerepköröktől a részletesebb hozzáférés kifejezéséhez. Itt az üzleti követelmények alapján dönthet úgy, hogy áttekinteti az alkalmazásszerepkör-hozzárendeléssel rendelkező felhasználókat, vagy áttekinti a csoporttagságokkal rendelkező felhasználókat. Ha a csoportok nem biztosítanak átfogó hozzáférési lefedettséget, különösen ha a felhasználók akkor is hozzáférhetnek az alkalmazáshoz, ha nem tagjai ezeknek a csoportoknak, akkor javasoljuk, hogy tekintse át az alkalmazásszerepkör-hozzárendeléseket, ahogyan az előző A mintában is. |

| C | Ha az alkalmazás nem kizárólag a Microsoft Entra-azonosítóra támaszkodik az összevont egyszeri bejelentkezéshez, de támogatja az SCIM-en keresztüli kiépítést egy felhasználói SQL-tábla frissítésén keresztül, rendelkezik nem AD LDAP-címtárral, vagy támogatja a SOAP vagy REST kiépítési protokollt. | Ebben a mintában úgy konfigurálja a Microsoft Entra-azonosítót, hogy alkalmazásszerepkör-hozzárendeléseket biztosít a felhasználóknak az alkalmazás adatbázisához vagy könyvtárához, frissítse az alkalmazásszerepkör-hozzárendeléseket a Microsoft Entra-azonosítóban a jelenleg hozzáféréssel rendelkező felhasználók listájával, majd hozzon létre egyetlen hozzáférési felülvizsgálatot az alkalmazásszerepkör-hozzárendelésekről. További információ: Az alkalmazás meglévő felhasználóinak szabályozása az alkalmazás szerepkör-hozzárendeléseinek frissítéséhez a Microsoft Entra ID-ban. |

Egyéb lehetőségek

Az előző szakaszban felsorolt integrációs minták harmadik féltől származó SaaS-alkalmazásokra vagy a szervezet által vagy számára kifejlesztett alkalmazásokra vonatkoznak.

- Egyes Microsoft Online-szolgáltatások, például az Exchange Online licenceket használnak. Bár a felhasználói licenceket nem lehet közvetlenül áttekinteni, ha csoportalapú licenc-hozzárendeléseket használ, a hozzárendelt felhasználókkal rendelkező csoportokkal együtt, a csoportok tagságát is áttekintheti.

- Egyes alkalmazások delegált felhasználói hozzájárulást használnak a Microsoft Graphhoz vagy más erőforrásokhoz való hozzáférés szabályozásához. Mivel az egyes felhasználók hozzájárulásait nem egy jóváhagyási folyamat szabályozza, a hozzájárulások nem tekinthetők át. Ehelyett áttekintheti, hogy ki tud csatlakozni az alkalmazáshoz feltételes hozzáférési szabályzatokkal, amelyek alkalmazásszerepkör-hozzárendeléseken vagy csoporttagságokon alapulhatnak.

- Ha az alkalmazás nem támogatja az összevonási vagy kiépítési protokollokat, akkor szükség van egy folyamatra az eredmények manuális alkalmazásához, amikor egy felülvizsgálat befejeződik. Olyan alkalmazás esetén, amely csak a jelszó SSO-integrációját támogatja, ha egy alkalmazás-hozzárendelés el lesz távolítva a felülvizsgálat befejezésekor, akkor az alkalmazás nem jelenik meg a felhasználó myapps lapján, de nem akadályozza meg, hogy a jelszót már ismerő felhasználók továbbra is bejelentkezhessenek az alkalmazásba. A helyszíni alkalmazások esetében lásd a kiépítést nem támogató alkalmazások felhasználóinak szabályozását. SaaS-alkalmazások esetén kérje meg az SaaS-szállítót, hogy vegye fel az alkalmazáskatalógusba összevonás vagy kiépítés céljából az alkalmazás frissítésével egy szabványos protokollt támogatva.

Ellenőrizze, hogy az alkalmazás készen áll-e a felülvizsgálatra

Most, hogy azonosította az alkalmazás integrációs mintáját, ellenőrizze, hogy a Microsoft Entra-azonosítóban látható alkalmazás készen áll-e a felülvizsgálatra.

Jelentkezzen be legalább identitásirányítási Rendszergazda istratorként a Microsoft Entra Rendszergazda Centerbe.

Keresse meg az >Identity>Applications>Enterprise-alkalmazásokat.

Itt ellenőrizheti, hogy az alkalmazás szerepel-e a bérlőben lévő vállalati alkalmazások listájában.

Ha az alkalmazás még nem szerepel a listában, ellenőrizze, hogy az alkalmazás elérhető-e az összevont egyszeri bejelentkezéshez vagy kiépítéshez integrálható alkalmazások alkalmazásgyűjteményében . Ha a katalógusban található, akkor az oktatóanyagokkal konfigurálhatja az alkalmazást összevonáshoz, és ha támogatja a kiépítést, konfigurálja az alkalmazást a kiépítéshez is.

Ha az alkalmazás még nem szerepel a listán, de AD biztonsági csoportokat használ, és webalkalmazás, és az alkalmazás konfigurációja módosítható, hogy különböző biztonsági csoportokat keressen az AD-ben, majd adja hozzá az alkalmazást a táveléréshez alkalmazásproxy keresztül, helyezze át a meglévő AD biztonsági csoportok tagságát az új Microsoft Entra-csoportokba, és konfigurálja a csoportvisszaírást az AD-be. Ezután frissítse az alkalmazást, hogy ellenőrizze a csoportvisszaíró által létrehozott új AD-csoportokat a helyi Active Directory-alapú alkalmazások (Kerberos) szabályozásában leírtak szerint.

Ha az alkalmazás még nem szerepel a listán, de AD biztonsági csoportokat használ, és webalkalmazás, és az alkalmazás konfigurációja nem módosítható a különböző biztonsági csoportok kereséséhez az AD-ben, majd adja hozzá az alkalmazást a táveléréshez alkalmazásproxy keresztül, helyezze át a meglévő AD biztonsági csoportok tagságát az új Microsoft Entra-csoportokba, és konfigurálja a csoportvisszaírót az AD-be. Ezután frissítse azokat a meglévő AD-biztonsági csoportokat, amelyeknél az alkalmazás ellenőrizte, hogy az új csoportokat tagként vegye fel, az irányítási helyi Active Directory-alapú alkalmazásokban (Kerberos) leírtak szerint.

Ha az alkalmazás még nem szerepel a listán, AD biztonsági csoportokat használ, és nem webalkalmazás, és az alkalmazás konfigurációja módosítható, hogy különböző biztonsági csoportokat keressen az AD-ben, majd helyezze át a meglévő AD biztonsági csoportok tagságát az új Microsoft Entra-csoportokba, és konfigurálja a csoportvisszaírást az AD-be. Ezután frissítse az alkalmazást, hogy ellenőrizze a csoportvisszaíró által létrehozott új AD-csoportokat, az helyi Active Directory-alapú alkalmazások (Kerberos) szabályozásában leírtak szerint. Ezután folytassa a következő szakaszban.

Ha az alkalmazás még nem szerepel a listán, AD biztonsági csoportokat használ, és nem webalkalmazás, és az alkalmazás konfigurációja nem módosítható úgy, hogy különböző biztonsági csoportokat keressen az AD-ben, akkor helyezze át a meglévő AD biztonsági csoportok tagságát az új Microsoft Entra-csoportokba, és konfigurálja a csoportvisszaírást az AD-be. Ezután frissítse azokat a meglévő AD-biztonsági csoportokat, amelyeknél az alkalmazás ellenőrizte, hogy az új csoportokat tagként vegye fel, a helyi Active Directory-alapú alkalmazások (Kerberos) szabályozásában leírtak szerint. Ezután folytassa a következő szakaszban.

Miután az alkalmazás szerepel a bérlő vállalati alkalmazásainak listájában, válassza ki az alkalmazást a listából.

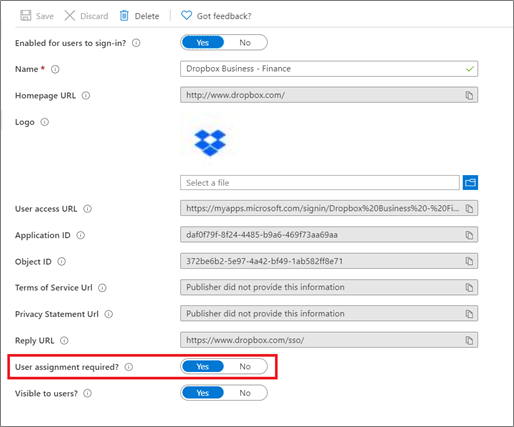

Váltson a Tulajdonságok lapra. Ellenőrizze, hogy a Felhasználó hozzárendelése szükséges-e? beállítás értéke Igen. Ha nem értékre van állítva, a címtár minden felhasználója, beleértve a külső identitásokat is, hozzáférhet az alkalmazáshoz, és nem tekintheti át az alkalmazáshoz való hozzáférést.

Váltson a Szerepkörök és rendszergazdák lapra. Ez a lap azokat a rendszergazdai szerepköröket jeleníti meg, amelyek az alkalmazás Microsoft Entra-azonosítóban való megjelenítésének szabályozására, nem pedig az alkalmazás hozzáférési jogosultságainak szabályozására szolgálnak. Minden olyan rendszergazdai szerepkör esetében, amely rendelkezik az alkalmazásintegráció vagy -hozzárendelések módosításának engedélyezéséhez szükséges engedélyekkel, és rendelkezik az adott rendszergazdai szerepkörhöz való hozzárendeléssel, győződjön meg arról, hogy csak az arra jogosult felhasználók vannak ebben a szerepkörben.

Váltson a Kiépítés lapra . Ha az automatikus kiépítés nincs konfigurálva, le van állítva vagy karanténban van, akkor a Microsoft Entra-azonosító nem tudja értesíteni az alkalmazást, ha a felhasználó hozzáférése el lesz távolítva, ha a hozzáférés megtagadva van a felülvizsgálat során. Előfordulhat, hogy bizonyos integrációs minták esetében nincs szükség kiépítésre, ha az alkalmazás összevont, és kizárólag a Microsoft Entra-azonosítóra támaszkodik identitásszolgáltatóként, vagy az alkalmazás AD DS-csoportokat használ. Ha azonban az alkalmazásintegráció C minta, és az alkalmazás nem támogatja az összevont egyszeri bejelentkezést a Microsoft Entra ID azonosítóval egyetlen identitásszolgáltatóként, akkor konfigurálnia kell a Kiépítést a Microsoft Entra ID-ból az alkalmazásba. A kiépítésre azért van szükség, hogy a Microsoft Entra ID automatikusan eltávolíthassa az ellenőrzött felhasználókat az alkalmazásból a felülvizsgálat befejezésekor, és ezt az eltávolítási lépést a Microsoft Entra ID-ból az alkalmazásnak scim, LDAP, SQL, SOAP vagy REST használatával küldött módosítással teheti meg.

- Ha ez az alkalmazás egy katalógusalkalmazás, amely támogatja a kiépítést, konfigurálja az alkalmazást a kiépítéshez.

- Ha az alkalmazás egy felhőalapú alkalmazás, és támogatja az SCIM-et, konfigurálja a felhasználók kiépítését az SCIM-sel.

- Ha az alkalmazás helyszíni alkalmazás, és támogatja az SCIM-et, konfiguráljon egy alkalmazást a helyszíni SCIM-alapú alkalmazások kiépítési ügynökével.

- Ha az alkalmazás SQL-adatbázisra támaszkodik, konfiguráljon egy alkalmazást a helyszíni SQL-alapú alkalmazások kiépítési ügynökével.

- Ha az alkalmazás egy másik LDAP-címtárra támaszkodik, konfiguráljon egy alkalmazást a helyszíni LDAP-alapú alkalmazások kiépítési ügynökével.

- Ha az alkalmazás helyi felhasználói fiókokkal rendelkezik, amelyet SOAP vagy REST API felügyel, konfiguráljon egy alkalmazást a kiépítési ügynökkel a webszolgáltatások összekötőjével.

- Ha az alkalmazás helyi felhasználói fiókokkal rendelkezik, amelyet MIM-összekötő felügyel, konfiguráljon egy alkalmazást a kiépítési ügynökkel egy egyéni összekötővel.

- Ha az alkalmazás SAP ECC a NetWeaver AS ABAP 7.0-s vagy újabb verziójával, konfiguráljon egy alkalmazást a kiépítési ügynökkel egy SAP ECC-konfigurált webszolgáltatás-összekötővel.

További információ: alkalmazások integrálása a Microsoft Entra-azonosítóval.

Ha a kiépítés konfigurálva van, válassza az Attribútumleképezések szerkesztése lehetőséget, bontsa ki a Leképezés szakaszt, és válassza a Microsoft Entra-felhasználók kiosztása lehetőséget. Ellenőrizze, hogy az attribútumleképezések listájában szerepel-e az alkalmazás adattárában található attribútum leképezése

isSoftDeleted, amelyet hamisra szeretne állítani, ha egy felhasználó elveszíti a hozzáférést. Ha ez a leképezés nem jelenik meg, akkor a Microsoft Entra-azonosító nem értesíti az alkalmazást, ha egy felhasználó elhagyja a hatókört a kiépítés működésével kapcsolatos leírás szerint.Ha az alkalmazás támogatja az összevont egyszeri bejelentkezést, váltson a Feltételes hozzáférés lapra. Vizsgálja meg az alkalmazás engedélyezett házirendeit. Ha vannak olyan házirendek, amelyek engedélyezve vannak, letiltják a hozzáférést, a házirendekhez felhasználók vannak hozzárendelve, de más feltételek nem, akkor előfordulhat, hogy ezek a felhasználók már blokkolva vannak ahhoz, hogy összevont egyszeri bejelentkezést kaphassanak az alkalmazáshoz.

Váltson a Felhasználók és csoportok lapra. Ez a lista tartalmazza az alkalmazáshoz rendelt összes felhasználót a Microsoft Entra-azonosítóban. Ha a lista üres, akkor az alkalmazás áttekintése azonnal befejeződik, mivel a véleményezőnek nincs hozzáférése a véleményezéshez.

Ha az alkalmazás integrálva van a C mintával, akkor a felülvizsgálat megkezdése előtt meg kell győződnie arról, hogy a listában szereplő felhasználók megegyeznek az alkalmazások belső adattárában lévőkkel. A Microsoft Entra ID nem importálja automatikusan a felhasználókat vagy hozzáférési jogosultságaikat egy alkalmazásból, de a Felhasználókat hozzárendelheti egy alkalmazásszerepkörhöz a PowerShell használatával. Az alkalmazás meglévő felhasználóinak szabályozása című témakörből megtudhatja, hogyan hozhatja be a különböző alkalmazásadattárak felhasználóit a Microsoft Entra-azonosítóba, és rendelheti hozzá őket egy alkalmazásszerepkörhöz.

Ellenőrizze, hogy az összes felhasználó ugyanahhoz az alkalmazásszerepkörhöz van-e hozzárendelve, például a Felhasználóhoz. Ha a felhasználók több szerepkörhöz vannak rendelve, akkor ha létrehoz egy hozzáférési felülvizsgálatot az alkalmazásról, akkor az alkalmazás összes szerepköréhez tartozó összes hozzárendelés együtt lesz áttekintve.

Ellenőrizze a szerepkörökhöz rendelt címtárobjektumok listáját annak ellenőrzéséhez, hogy nincsenek-e hozzárendelve csoportok az alkalmazásszerepkörökhöz. Ezt az alkalmazást akkor lehet áttekinteni, ha van egy szerepkörhöz hozzárendelt csoport; A szerepkörhöz rendelt csoport tagjaként és hozzáférését megtagadó felhasználó azonban nem lesz automatikusan eltávolítva a csoportból. Ha az alkalmazás maga nem a csoportokra támaszkodik, akkor javasoljuk, hogy először a csoportok tagjai helyett közvetlen felhasználói hozzárendelésekkel alakítsa át az alkalmazást, hogy azok a felhasználók, akiknek a hozzáférése a hozzáférési felülvizsgálat során megtagadva van, automatikusan eltávolíthassák az alkalmazásszerepkör-hozzárendelésüket. Ha az alkalmazás csoportokra támaszkodik, és az alkalmazás összes csoportja ugyanahhoz az alkalmazásszerepkörhöz van rendelve, akkor az alkalmazás-hozzárendelések áttekintése helyett a csoporttagságokat kell áttekintenie.

Ellenőrizze, hogy a csoportok készen állnak-e a felülvizsgálatra

Ha az alkalmazás nem támaszkodik csoportokra, ugorjon a következő szakaszra. Ellenkező esetben, ha az alkalmazásintegrációhoz egy vagy több csoportot is felül kell vizsgálni a B mintában leírtak szerint, akkor ellenőrizze, hogy az egyes csoportok készen állnak-e a felülvizsgálatra.

- Jelentkezzen be legalább identitásirányítási Rendszergazda istratorként a Microsoft Entra Rendszergazda Centerbe.

- Tallózással keresse meg a >csoportokat.

- Keresse meg és jelölje ki az egyes csoportokat a listából.

- Az Áttekintés lapon ellenőrizze, hogy a tagság típusa hozzárendelve van-e, és hogy a forrásfelhő-e. Ha az alkalmazás dinamikus csoportot vagy helyszíniről szinkronizált csoportot használ, akkor ezek a csoporttagságok nem módosíthatók a Microsoft Entra-azonosítóban. Javasoljuk, hogy konvertálja az alkalmazást hozzárendelt tagsággal rendelkező Microsoft Entra-azonosítóban létrehozott csoportokká, majd másolja a tagfelhasználókat az új csoportba.

- Váltson a Szerepkörök és rendszergazdák lapra. Ez a lap azokat a rendszergazdai szerepköröket jeleníti meg, amelyek a csoport Microsoft Entra-azonosítóban való megjelenítésének szabályozására adnak jogosultságot, nem pedig az alkalmazás hozzáférési jogosultságait. Minden olyan rendszergazdai szerepkör esetében, amely lehetővé teszi a csoporttagság módosítását, és rendelkezik a rendszergazdai szerepkörrel, győződjön meg arról, hogy csak a jogosult felhasználók szerepelnek ebben a szerepkörben.

- Váltson a Tagok lapra. Ellenőrizze, hogy a csoport tagjai felhasználók-e, és hogy nincsenek-e nem felhasználói tagok vagy beágyazott csoportok. Ha a felülvizsgálat kezdetekor nincsenek csoporttagok, a csoport áttekintése azonnal befejeződik.

- Váltson a Tulajdonosok lapra. Győződjön meg arról, hogy a jogosulatlan felhasználók nem jelennek meg tulajdonosként. Ha arra kéri a csoporttulajdonosokat, hogy végezhessék el a csoport hozzáférési felülvizsgálatát, győződjön meg arról, hogy a csoportnak legalább egy tulajdonosa van.

Megfelelő véleményezők kiválasztása

Az egyes hozzáférési felülvizsgálatok létrehozásakor a rendszergazdák választhatnak egy vagy több véleményezőt. A véleményezők felülvizsgálatot végezhetnek úgy, hogy a felhasználókat választják az erőforráshoz való folyamatos hozzáféréshez vagy eltávolítják őket.

Általában az erőforrás tulajdonosa felelős a felülvizsgálatért. Ha egy csoport áttekintését hozza létre a B mintában integrált alkalmazás hozzáférésének ellenőrzése részeként, akkor a csoporttulajdonosokat véleményezőként választhatja ki. Mivel a Microsoft Entra ID-ban lévő alkalmazások nem feltétlenül rendelkeznek tulajdonossal, az alkalmazástulajdonos véleményezőként való kiválasztásának lehetősége nem lehetséges. Ehelyett a felülvizsgálat létrehozásakor megadhatja az alkalmazástulajdonosok nevét, hogy a véleményezők legyenek.

Egy csoport vagy alkalmazás áttekintésének létrehozásakor többszakaszos felülvizsgálatot is választhat. Választhatja például, hogy az egyes hozzárendelt felhasználók felettese végezze el a felülvizsgálat első szakaszát, az erőforrás tulajdonosa pedig a második szakaszt. Így az erőforrás tulajdonosa azokra a felhasználókra összpontosíthat, akiket már jóváhagyott a felettese.

A felülvizsgálatok létrehozása előtt ellenőrizze, hogy rendelkezik-e elegendő Microsoft Entra-azonosítóval P2 vagy Microsoft Entra ID-kezelés termékváltozat-helyekkel a bérlőjében. Ellenőrizze azt is, hogy minden véleményező aktív e-mail-címmel rendelkező felhasználó-e. Amikor a hozzáférési felülvizsgálatok elindulnak, mindegyik a Microsoft Entra-azonosítótól származó e-mailt tekinti át. Ha a véleményező nem rendelkezik postaládával, akkor nem kapják meg az e-mailt a véleményezés indításakor vagy e-mail emlékeztetőként. Ha pedig nem tudnak bejelentkezni a Microsoft Entra-azonosítóba, nem fogják tudni elvégezni a felülvizsgálatot.

Vélemények létrehozása

Miután azonosította az erőforrásokat, az alkalmazást és opcionálisan egy vagy több csoportot az integrációs minta alapján, és hogy kik legyenek a véleményezők, konfigurálhatja a Microsoft Entra-azonosítót a felülvizsgálatok indításához.

Ehhez a lépéshez a szerepkörben vagy a

Global administratorIdentity Governance administratorszerepkörben kell lennie.Az A és a C mintában egy hozzáférési felülvizsgálatot hozhat létre, kiválasztva az alkalmazást. A csoportok vagy alkalmazások hozzáférési felülvizsgálatának létrehozásához kövesse az útmutató utasításait az alkalmazás szerepkör-hozzárendeléseinek áttekintéséhez.

Ha az alkalmazás integrálva van a B mintával, ugyanezzel az útmutatóval további hozzáférési felülvizsgálatokat hozhat létre az egyes csoportokhoz.

Feljegyzés

Ha hozzáférési felülvizsgálatot hoz létre, és engedélyezi a felülvizsgálati döntési segítőket, akkor a döntési segéd a vizsgált erőforrástól függően eltérő lesz. Ha az erőforrás egy alkalmazás, a javaslatok a 30 napos intervallumon alapulnak attól függően, hogy a felhasználó mikor jelentkezett be utoljára az alkalmazásba. Ha az erőforrás egy csoport, akkor a javaslatok azon az időtartamon alapulnak, amikor a felhasználó legutóbb bejelentkezett a bérlő bármely alkalmazásába, nem csak az alkalmazásba, amely ezeket a csoportokat használja.

Amikor a hozzáférési felülvizsgálatok elindulnak, kérje meg a véleményezőket, hogy adjanak meg bemenetet. Alapértelmezés szerint mindegyik e-mailt kap a Microsoft Entra-azonosítótól a hozzáférési panelre mutató hivatkozással, ahol áttekintik a csoportok tagságát vagy az alkalmazáshoz való hozzáférést.

A felülvizsgálatok befejezésekor frissített hozzárendelések megtekintése

A felülvizsgálatok elkezdése után nyomon követheti azok előrehaladását, és szükség esetén frissítheti a jóváhagyókat, amíg a felülvizsgálat befejeződik. Ezután ellenőrizheti, hogy azok a felhasználók, akiknek a hozzáférését a véleményezők megtagadták, eltávolítják-e a hozzáférésüket az alkalmazásból.

Figyelje a hozzáférési felülvizsgálatokat, biztosítva, hogy a véleményezők olyan kijelöléseket végezzenek, amelyek jóváhagyják vagy megtagadják a felhasználó folyamatos hozzáférés iránti igényét, amíg a hozzáférési felülvizsgálat befejeződik.

Ha az automatikus alkalmazás nem lett kiválasztva a felülvizsgálat létrehozásakor, akkor a befejezéskor alkalmaznia kell a felülvizsgálati eredményeket.

Várja meg, amíg a felülvizsgálat állapota az alkalmazott eredményre változik. Várhatóan néhány percen belül el lesznek távolítva a csoporttagságból vagy az alkalmazás-hozzárendelésből a megtagadott felhasználók, ha vannak ilyenek.

Ha korábban konfigurálta a felhasználók alkalmazását, akkor az eredmények alkalmazásakor a Microsoft Entra-azonosító megkezdi a megtagadott felhasználók kivonását az alkalmazásból. A felhasználók kivonásának folyamatát figyelheti. Ha a kiépítés hibát jelez az alkalmazással kapcsolatban, letöltheti a kiépítési naplót annak vizsgálatához, hogy történt-e probléma az alkalmazással.

Ha konfigurálta a csoportvisszaírást a vizsgált csoportokhoz, várjon, amíg a csoportvisszaírás befejeződik a Microsoft Entra Cloud Syncben, és a módosítások az összes tartományvezérlőre propagálódnak.

Ha a kiépítés nem lett konfigurálva az alkalmazáshoz, akkor külön kell másolnia a letiltott felhasználók listáját az alkalmazásba. Egy Windows Server AD által felügyelt csoport hozzáférési felülvizsgálataiban például használja ezt a PowerShell-mintaszkriptet. A szkript felvázolja a szükséges Microsoft Graph-hívásokat, és exportálja a Windows Server AD PowerShell-parancsmagokat a módosítások végrehajtásához.

Ha szeretné, letöltheti a befejezett felülvizsgálatok áttekintési előzményjelentését is.

Az, hogy egy felhasználó, akit megtagadtak a folyamatos hozzáféréstől, képes-e továbbra is használni az összevont alkalmazást, az az alkalmazás saját munkamenetének élettartamától és a hozzáférési jogkivonat élettartamától függ. Ha az alkalmazások Kerberost használtak, mivel a Kerberos gyorsítótárazza egy felhasználó csoporttagságait, amikor bejelentkeznek egy tartományba, a felhasználók továbbra is hozzáférhetnek, amíg le nem járnak a Kerberos-jegyeik. A hozzáférési jogkivonatok élettartamának szabályozásáról további információt a konfigurálható jogkivonatok élettartamával kapcsolatban talál.