Hogyan biztosítja a Microsoft Entra ID a helyszíni számítási feladatok felhőalapú felügyeletét?

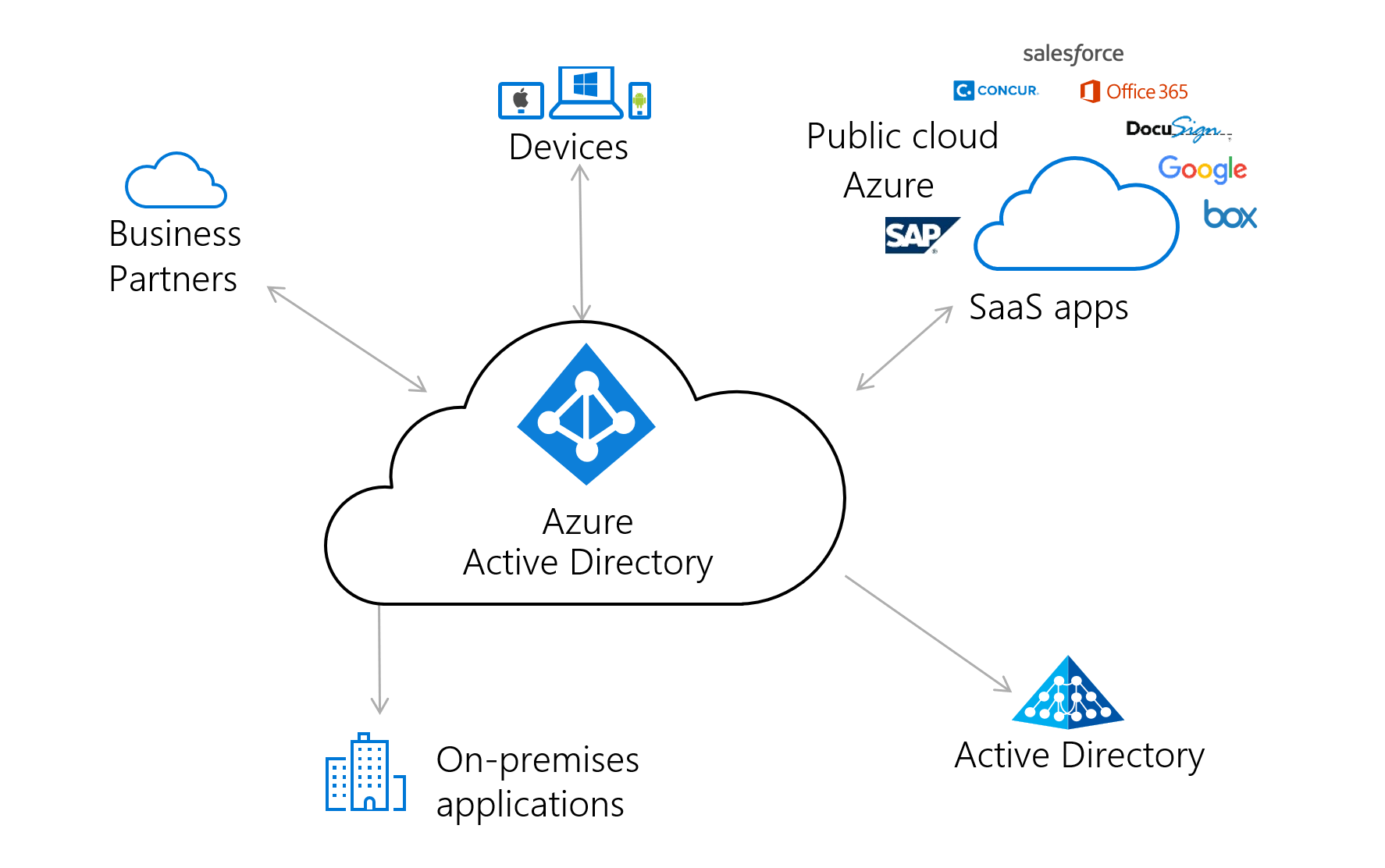

A Microsoft Entra ID egy átfogó identitásszolgáltatás (IDaaS) megoldás, amelyet szervezetek milliói használnak, amelyek az identitás, a hozzáférés-kezelés és a biztonság minden aspektusára kiterjednek. A Microsoft Entra ID több mint egymilliárd felhasználói identitást tartalmaz, és segít a felhasználóknak bejelentkezni és biztonságosan hozzáférni mindkettőhöz:

- Külső erőforrások, például a Microsoft 365, a Microsoft Entra felügyeleti központ és több ezer más szolgáltatott szoftveres (SaaS-) alkalmazás.

- Belső erőforrások, például a szervezet vállalati hálózatán és intranetén futó alkalmazások, valamint a szervezet által kifejlesztett felhőalkalmazások.

A szervezetek akkor használhatják a Microsoft Entra-azonosítót, ha "tiszta felhő" vagy "hibrid" üzemelő példányként, ha helyszíni számítási feladatokkal rendelkeznek. A Microsoft Entra ID hibrid üzembe helyezése része lehet annak a stratégiának, amely szerint a szervezet az informatikai eszközeit a felhőbe migrálja, vagy a meglévő helyszíni infrastruktúrát továbbra is integrálja az új felhőszolgáltatások mellett.

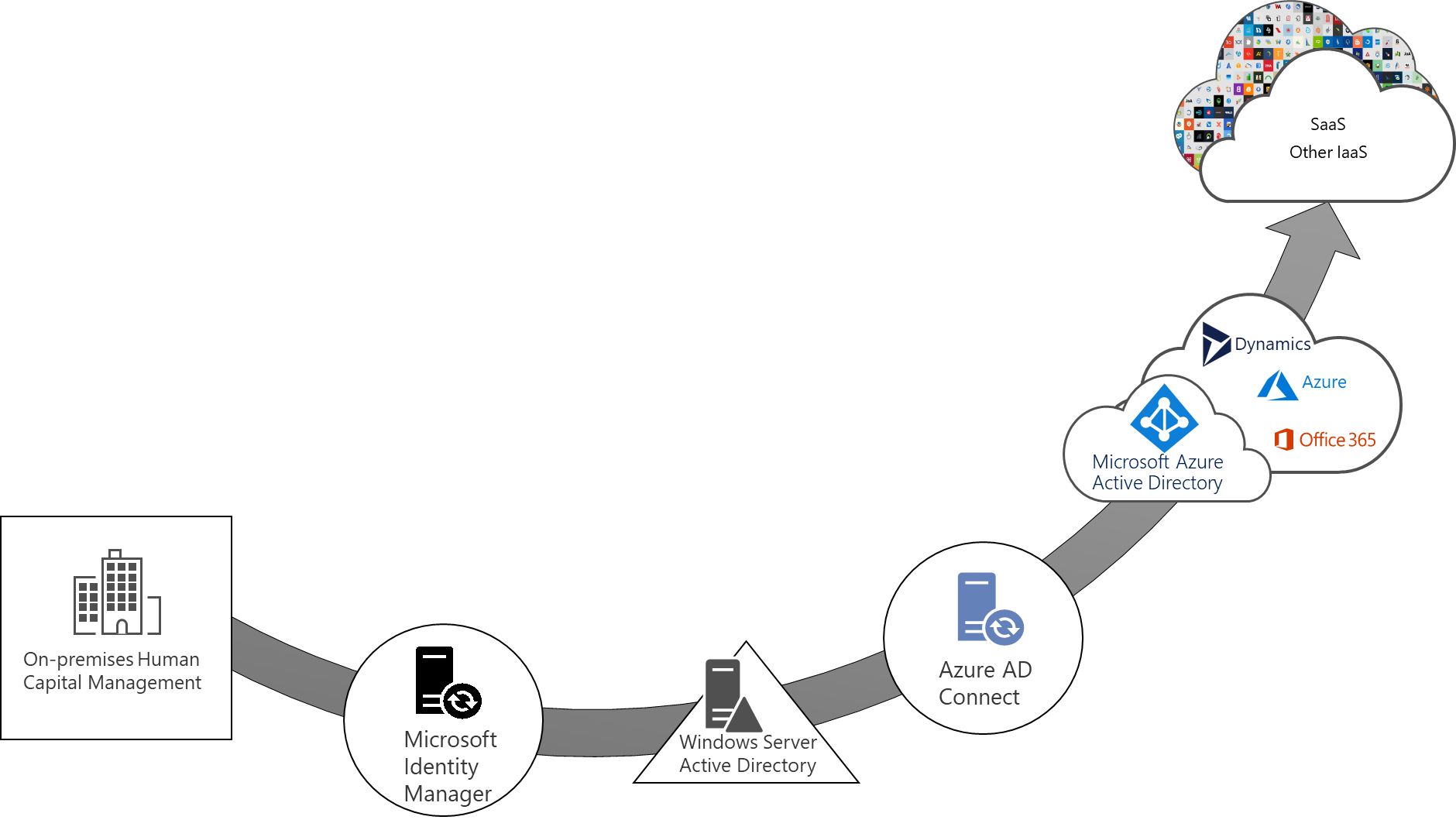

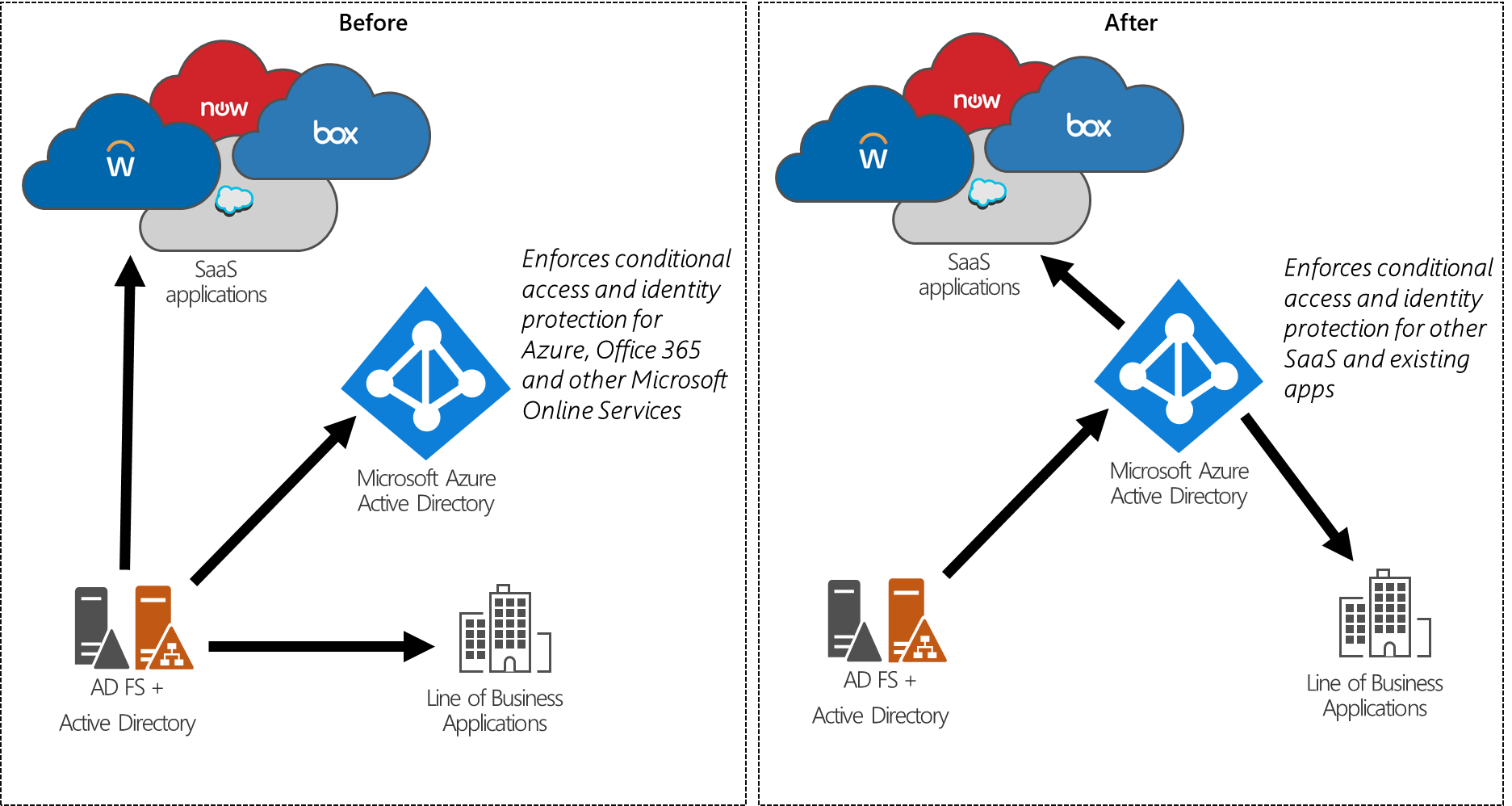

Korábban a "hibrid" szervezetek a Microsoft Entra ID-t a meglévő helyszíni infrastruktúrájuk kiterjesztéseként tekintették. Ezekben az üzemelő példányokban a helyszíni identitásszabályozási felügyelet, a Windows Server Active Directory vagy más belső címtárrendszerek a vezérlőpontok, a felhasználók és csoportok pedig ezekről a rendszerekről szinkronizálódnak egy felhőkönyvtárba, például a Microsoft Entra-azonosítóba. Miután ezek az identitások a felhőben vannak, elérhetővé tehetők a Microsoft 365, az Azure és más alkalmazások számára.

Mivel a szervezetek az alkalmazásokkal együtt egyre több informatikai infrastruktúrát helyeznek át a felhőbe, sokan az identitáskezelés szolgáltatásként nyújtott fokozott biztonsági és egyszerűsített felügyeleti képességeit keresik. A Microsoft Entra ID felhőalapú IDaaS-funkciói felgyorsítják a felhőalapú felügyeletre való áttérést azáltal, hogy olyan megoldásokat és képességeket biztosítanak, amelyekkel a szervezetek gyorsan bevezethetik és áthelyezhetik identitáskezelésüket a hagyományos helyszíni rendszerekről a Microsoft Entra ID-ra, miközben továbbra is támogatják a meglévő és az új alkalmazásokat.

Ez a dokumentum ismerteti a Microsoft hibrid IDaaS-stratégiáját, és ismerteti, hogy a szervezetek hogyan használhatják a Microsoft Entra ID-t a meglévő alkalmazásaikhoz.

A Microsoft Entra ID megközelítése a felhőalapú identitáskezeléshez

Amikor a szervezetek áttérnek a felhőre, biztosítékokra van szükségük, hogy a teljes környezetük feletti vezérléssel rendelkeznek – nagyobb biztonságot és nagyobb átláthatóságot a tevékenységekben, amelyeket az automatizálás és a proaktív elemzések támogatnak. A "felhőszabályozás" azt ismerteti, hogyan kezelik és szabályozzák a szervezetek a felhasználókat, alkalmazásokat, csoportokat és eszközöket a felhőből.

Ebben a modern világban a szervezeteknek képesnek kell lenniük hatékonyan kezelni az SaaS-alkalmazások elterjedése, valamint az együttműködés és a külső identitások egyre növekvő szerepe miatt. A felhő új kockázati környezete azt jelenti, hogy a szervezetnek rugalmasabbnak kell lennie – egy rosszindulatú szereplő, aki veszélyezteti a felhőfelhasználót, hatással lehet a felhőbeli és a helyszíni alkalmazásokra.

A hibrid szervezeteknek képesnek kell lenniük arra, hogy feladatokat delegáljanak és automatizáljanak, amelyeket az informatikai rendszer korábban manuálisan végzett. A feladatok automatizálásához olyan API-kra és folyamatokra van szükségük, amelyek a különböző identitással kapcsolatos erőforrások (felhasználók, csoportok, alkalmazások, eszközök) életciklusát vezénylik, így az erőforrások napi szintű felügyeletét a fő informatikai személyzeten kívül további személyeknek is delegálhatják. A Microsoft Entra ID a felhasználói fiókok kezelésével és natív hitelesítéssel kezeli ezeket a követelményeket a helyszíni identitásinfrastruktúra megkövetelése nélkül. Ha nem épít ki helyszíni infrastruktúrát, az olyan szervezetek számára előnyös, amelyek új felhasználói közösségekkel rendelkeznek, például üzleti partnerekkel, amelyek nem a helyszíni címtárukból származnak, de a hozzáférés-kezelés kritikus fontosságú az üzleti eredmények eléréséhez.

Emellett a felügyelet nem teljes a szabályozási --- nélkül, és ebben az új világban a szabályozás az identitásrendszer integrált része, nem pedig bővítmény. Az identitásszabályozás lehetővé teszi a szervezetek számára az identitáskezelést és a hozzáférési életciklust az alkalmazottak, üzleti partnerek és szállítók, valamint szolgáltatások és alkalmazások között.

Az identitásszabályozás beépítése megkönnyíti a szervezet számára a felhőszabályozásra való áttérést, lehetővé teszi az informatikai skálázást, kezeli a vendégekkel kapcsolatos új kihívásokat, és mélyebb elemzéseket és automatizálást biztosít, mint az ügyfelek a helyszíni infrastruktúrával. Az új világban az irányítás azt jelenti, hogy a szervezet átláthatóságot, láthatóságot és megfelelő ellenőrzést tud biztosítani a szervezeten belüli erőforrásokhoz való hozzáféréssel kapcsolatban. A Microsoft Entra-azonosítóval a biztonsági műveletek és a naplózási csapatok betekintést kaptak abba, hogy kinek van --- és kinek kell rendelkezniük – hozzáféréssel a szervezet mely erőforrásaihoz (milyen eszközökön), mit tesznek a felhasználók ezzel a hozzáféréssel, és hogy a szervezet rendelkezik-e és használ-e megfelelő vezérlőket a hozzáférés eltávolításához vagy korlátozásához a vállalati vagy szabályozási szabályzatokkal összhangban.

Az új felügyeleti modell mind az SaaS, mind az üzletági (LOB) alkalmazásokkal rendelkező szervezetek számára előnyös, mivel egyszerűbben kezelhetik és biztonságossá teszik az alkalmazásokhoz való hozzáférést. Az alkalmazások Microsoft Entra-azonosítóval való integrálásával a szervezetek egységesen használhatják és kezelhetik a felhőbeli és a helyszíni identitások hozzáférését. Az alkalmazás életciklusának kezelése automatizáltabbá válik, és a Microsoft Entra ID gazdag betekintést nyújt az alkalmazáshasználatba, amely nem volt könnyen elérhető a helyszíni identitáskezelésben. A Microsoft Entra ID, a Microsoft 365-csoportok és a Teams önkiszolgáló funkciói révén a szervezetek egyszerűen hozhatnak létre csoportokat a hozzáférés-kezeléshez és az együttműködéshez, valamint hozzáadhatnak vagy eltávolíthatnak felhasználókat a felhőben az együttműködési és hozzáférés-kezelési követelmények lehetővé tétele érdekében.

A felhőszabályozáshoz megfelelő Microsoft Entra-képességek kiválasztása a használni kívánt alkalmazásoktól és az alkalmazások Microsoft Entra-azonosítóval való integrálásától függ. Az alábbi szakaszok az AD-integrált alkalmazások és összevonási protokollokat használó alkalmazások (például SAML, OAuth vagy OpenID Csatlakozás) megközelítéseit ismertetik.

Felhőalapú felügyelet az AD-ben integrált alkalmazásokhoz

A Microsoft Entra ID biztonságos táveléréssel és feltételes hozzáféréssel javítja a szervezet helyi Active Directory integrált alkalmazásainak kezelését. A Microsoft Entra ID emellett a fiók életciklus-kezelését és hitelesítőadat-kezelését is biztosítja a felhasználó meglévő AD-fiókjaihoz, beleértve a következőket:

- Biztonságos távelérés és feltételes hozzáférés helyszíni alkalmazásokhoz

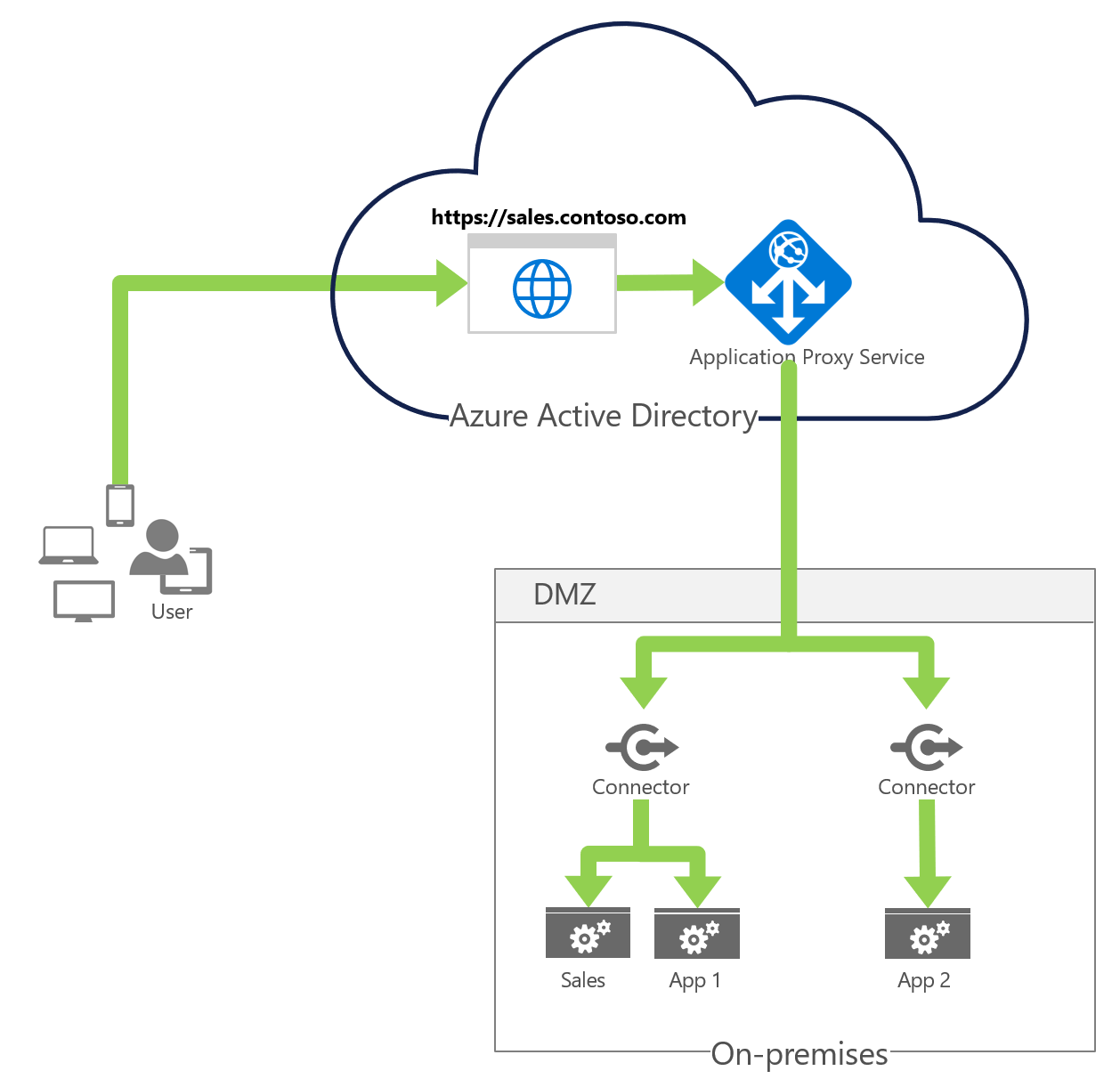

Számos szervezet esetében a helyszíni AD-integrációs web- és távoli asztali alkalmazások felhőből való hozzáférésének kezelésének első lépése az alkalmazásproxy üzembe helyezése az alkalmazások előtt a biztonságos távelérés biztosítása érdekében.

A Microsoft Entra-azonosítóra való egyszeri bejelentkezés után a felhasználók külső URL-címen vagy belső alkalmazásportálon keresztül is hozzáférhetnek a felhőbeli és a helyszíni alkalmazásokhoz. A alkalmazásproxy például távelérést és egyszeri bejelentkezést biztosít a Távoli asztalra, a SharePointba, valamint olyan alkalmazásokat, mint a Tableau és a Qlik, valamint üzletági (LOB) alkalmazásokat. Emellett a feltételes hozzáférési szabályzatok magukban foglalhatják a használati feltételek megjelenítését és annak biztosítását, hogy a felhasználó beleegyezett az alkalmazásba, mielőtt hozzáfér egy alkalmazáshoz.

- Active Directory-fiókok automatikus életciklus-kezelése

Az identitásszabályozás segít a szervezeteknek abban, hogy egyensúlyt teremthessenek a termelékenység --- milyen gyorsan férhetnek hozzá a szükséges erőforrásokhoz, például amikor csatlakoznak a szervezethez? --- és biztonsági ---, hogyan változzon a hozzáférésük az idő múlásával, például mikor változik az adott személy foglalkoztatási állapota? Az identitás életciklusának kezelése az identitásszabályozás alapja, és a hatékony, nagy léptékű szabályozáshoz modernizálni kell az identitás életciklus-felügyeleti infrastruktúrát az alkalmazások számára.

Számos szervezet esetében az alkalmazottak identitás-életciklusa az adott felhasználó emberi tőkekezelési (HCM) rendszerben való megjelenítéséhez kötődik. A Workdayt HCM-rendszerként használó szervezetek esetében a Microsoft Entra-azonosító biztosíthatja, hogy az AD-ben lévő felhasználói fiókok automatikusan kiépüljenek és kiépüljenek a Workdayben dolgozók számára. Ez jobb felhasználói hatékonyságot eredményez az anyakönyvi fiókok automatizálásával, és kezeli a kockázatokat azáltal, hogy biztosítja, hogy az alkalmazáshozzáférés automatikusan frissüljön, amikor egy felhasználó módosítja a szerepköröket vagy elhagyja a szervezetet. A Workday-alapú felhasználókiépítési üzembehelyezési terv egy lépésenkénti útmutató, amely öt lépésből álló folyamat során végigvezeti a szervezeteket a Workday és az Active Directory felhasználói kiépítési megoldásának ajánlott eljárásain.

A Microsoft Entra ID P1 vagy P2 tartalmazza a Microsoft Identity Managert is, amely rekordokat importálhat más helyszíni HCM-rendszerekből, például az SAP-ból, az Oracle eBusiness-ből és az Oracle Kapcsolatok Softból.

Az üzleti együttműködés egyre inkább megköveteli a szervezeten kívüli személyek hozzáférésének biztosítását. A Microsoft Entra B2B együttműködés lehetővé teszi a szervezetek számára, hogy biztonságosan megoszthassák alkalmazásaikat és szolgáltatásaikat vendégfelhasználókkal és külső partnerekkel, miközben saját vállalati adataik felett is irányíthatják az irányítást.

A Microsoft Entra ID szükség szerint automatikusan létrehozhat fiókokat az AD-ben a vendégfelhasználók számára, így az üzleti vendégek anélkül férhetnek hozzá a helyszíni AD-integrált alkalmazásokhoz, hogy új jelszóra lenne szükségük. A szervezetek többtényezős hitelesítési házirendeket állíthatnak be a vendégfelhasználókszámára, így az MFA-ellenőrzések az alkalmazásproxy-hitelesítés során történik. Emellett a felhőalapú B2B-felhasználókon végzett hozzáférési felülvizsgálatok a helyszíni felhasználókra is vonatkoznak. Ha például a felhőfelhasználót életciklus-kezelési szabályzatokkal törlik, akkor a helyszíni felhasználó is törlődik.

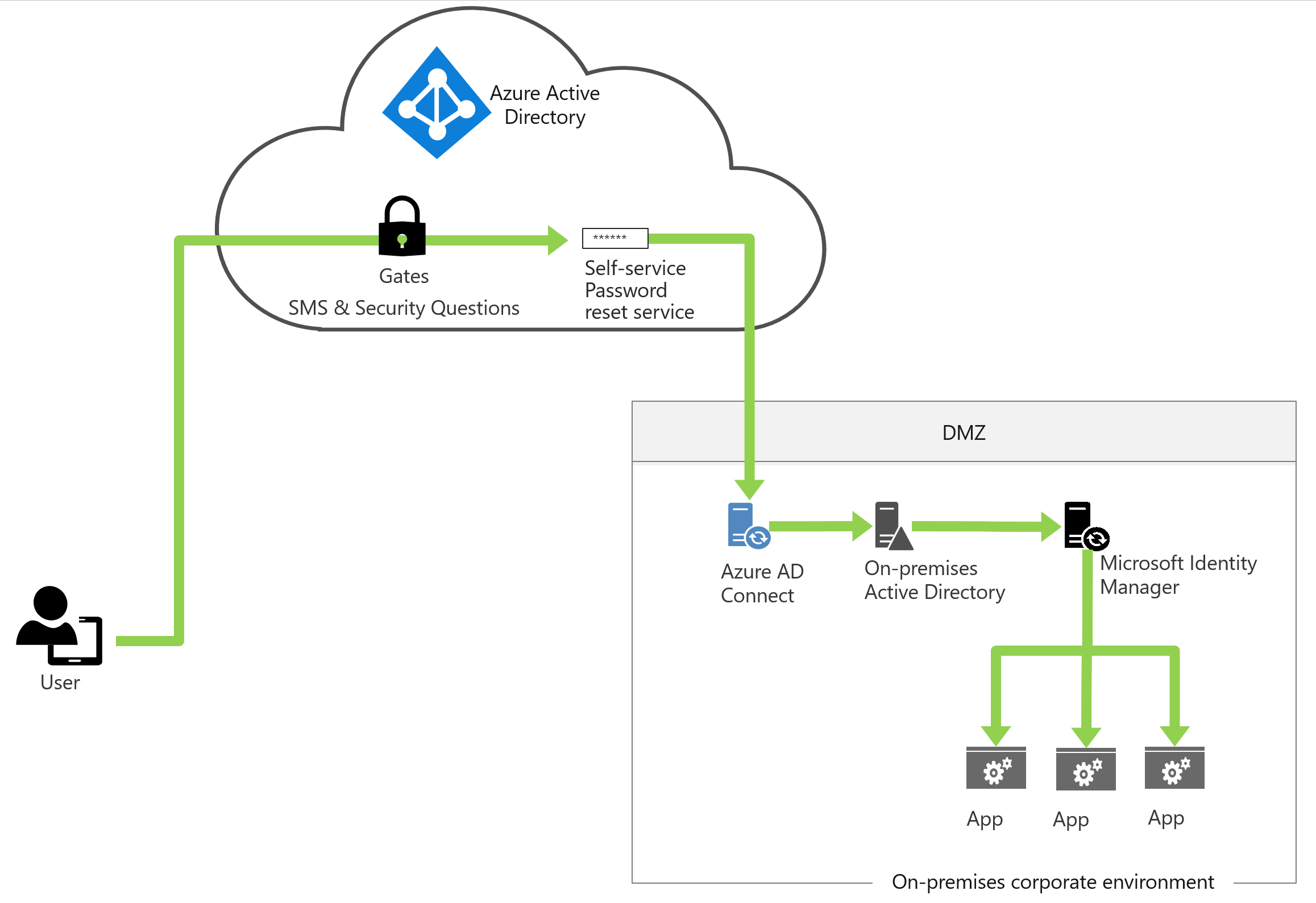

Hitelesítő adatok kezelése Active Directory-fiókokhoz

A Microsoft Entra-azonosítóban az önkiszolgáló jelszó-visszaállítás lehetővé teszi, hogy azok a felhasználók, akik elfelejtették a jelszavukat, újrahitelesítsék és visszaállíthassák a jelszavukat, a módosított jelszavakat pedig helyi Active Directory. A jelszó-visszaállítási folyamat a helyi Active Directory jelszóházirendeket is használhatja: Amikor egy felhasználó visszaállítja a jelszavát, a rendszer ellenőrzi, hogy megfelel-e a helyi Active Directory szabályzatnak, mielőtt véglegesíti azt az adott címtárban. Az önkiszolgáló jelszó-visszaállítás üzembehelyezési csomagja az ajánlott eljárásokat ismerteti az önkiszolgáló jelszó-visszaállítás webes és Windows-integrált szolgáltatásokon keresztül történő bevezetéséhez.

Végül azoknak a szervezeteknek, amelyek lehetővé teszik, hogy a felhasználók módosíthassák a jelszavukat az AD-ben, az AD konfigurálható úgy, hogy ugyanazt a jelszóházirendet használja, mint amelyet a szervezet a Microsoft Entra ID-ban használ a Microsoft Entra jelszóvédelmi funkciójával, amely jelenleg nyilvános előzetes verzióban érhető el.

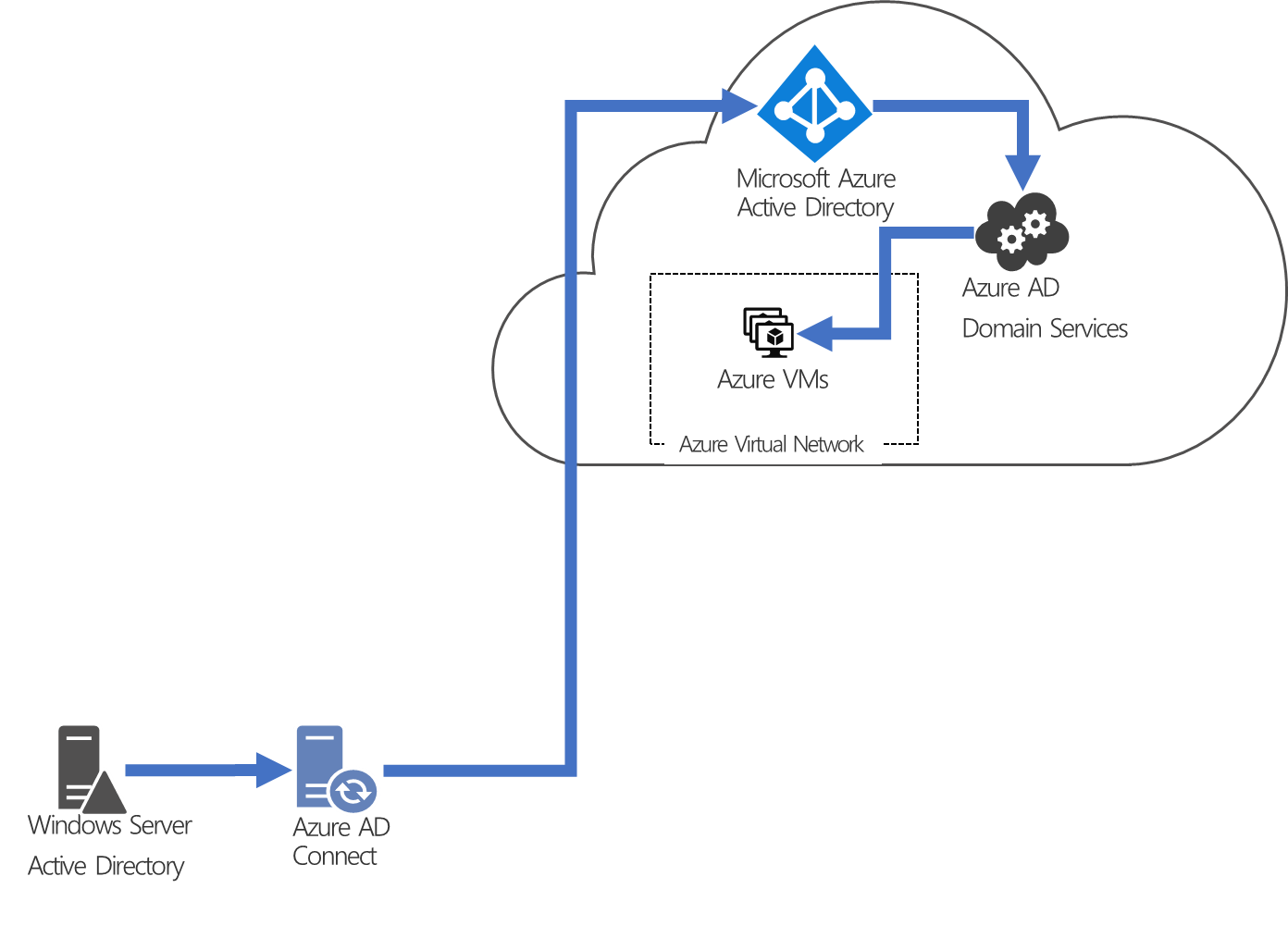

Ha egy szervezet készen áll egy AD-integrált alkalmazás felhőbe való áthelyezésére az alkalmazást üzemeltető operációs rendszer Azure-ba való áthelyezésével, a Microsoft Entra Domain Services AD-kompatibilis tartományi szolgáltatásokat (például tartományhoz való csatlakozást, csoportházirendet, LDAP-t és Kerberos/NTLM-hitelesítést) biztosít. A Microsoft Entra Domain Services integrálható a szervezet meglévő Microsoft Entra-bérlőjével, így a felhasználók a vállalati hitelesítő adataikkal jelentkezhetnek be. Emellett a meglévő csoportok és felhasználói fiókok is használhatók az erőforrásokhoz való hozzáférés biztonságossá tételéhez, biztosítva a helyszíni erőforrások zökkenőmentesebb "átemelését" az Azure-infrastruktúra-szolgáltatásokba.

Felhőalapú felügyelet helyszíni összevonási alapú alkalmazásokhoz

A helyszíni identitásszolgáltatót használó szervezetek esetében az alkalmazások Microsoft Entra-azonosítóba való áthelyezése biztonságosabb hozzáférést és egyszerűbb adminisztrációs felületet tesz lehetővé az összevonási felügyelethez. A Microsoft Entra ID lehetővé teszi az alkalmazásonkénti részletes hozzáférés-vezérlők konfigurálását, beleértve a Többtényezős Microsoft Entra-hitelesítést is a Microsoft Entra Feltételes hozzáférés használatával. A Microsoft Entra ID további képességeket támogat, beleértve az alkalmazásspecifikus jogkivonat-aláíró tanúsítványokat és a konfigurálható tanúsítványok lejárati dátumát. Ezek a képességek, eszközök és útmutatás lehetővé teszik a szervezetek számára a helyszíni identitásszolgáltatók kivonását. A Microsoft saját informatikai szolgáltatása például 17 987 alkalmazást helyezett át a Microsoft belső Active Directory összevonási szolgáltatások (AD FS) (AD FS) a Microsoft Entra-azonosítóra.

Ha el szeretné kezdeni az összevont alkalmazások áttelepítését identitásszolgáltatóként a Microsoft Entra-azonosítóba, tekintse meg https://aka.ms/migrateapps az alábbi hivatkozásokra mutató hivatkozásokat:

Az Alkalmazások migrálása a Microsoft Entra ID-be című tanulmány, amely a migrálás előnyeit mutatja be, és ismerteti, hogyan tervezheti meg a migrálást négy jól körvonalazott fázisban: felderítés, besorolás, migrálás és folyamatos felügyelet. Végigvezetjük a folyamaton, és egyszerűen felhasználható részekre bonthatja a projektet. A dokumentumban olyan fontos erőforrásokra mutató hivatkozások találhatók, amelyek segítenek az út során.

A megoldás útmutatója az alkalmazáshitelesítés migrálása az Active Directory összevonási szolgáltatások (AD FS)-ból a Microsoft Entra ID-be az alkalmazásmigrálási projekt tervezésének és végrehajtásának ugyanazon négy fázisával foglalkozik részletesebben. Ebben az útmutatóban megtudhatja, hogyan alkalmazhatja ezeket a fázisokat az alkalmazás Active Directory összevonási szolgáltatások (AD FS) (AD FS) és a Microsoft Entra ID közötti áthelyezés konkrét céljára.

A Active Directory összevonási szolgáltatások (AD FS) Migration Readiness Script futtatható meglévő helyi Active Directory Összevonási szolgáltatások (AD FS) kiszolgálókon annak megállapításához, hogy az alkalmazások készen áll-e a Microsoft Entra-azonosítóra való migráláshoz.

Folyamatos hozzáférés-kezelés felhőbeli és helyszíni alkalmazásokban

A szervezeteknek olyan folyamatra van szükségük, amely skálázható hozzáférést kezel. A felhasználók továbbra is gyűjtik a hozzáférési jogosultságokat, és az eredetileg kiosztott jogosultságokon túlra kerülnek. Emellett a vállalati szervezeteknek képesnek kell lenniük hatékonyan méretezni a hozzáférési szabályzatok és ellenőrzések folyamatos fejlesztéséhez és érvényesítéséhez.

Az informatikai részleg általában az üzleti döntéshozóknak delegálja a hozzáférési jóváhagyási döntéseket. Emellett az informatikai részleg maguk is bevonhatják a felhasználókat. Például azoknak a felhasználóknak, akik egy vállalat marketingalkalmazásában hozzáférnek a bizalmas ügyféladatokhoz Európában, ismernie kell a vállalat szabályzatát. Előfordulhat, hogy a vendégfelhasználók nem tudják, hogy milyen adatkezelési követelmények vonatkoznak egy olyan szervezet adataira, amelyre meghívták őket.

A szervezetek olyan technológiákkal automatizálhatják a hozzáférési életciklust, mint például a dinamikus csoportok, valamint az SaaS-alkalmazásokhoz való felhasználói kiépítés vagy a System for Cross-Domain Identity Management (SCIM)) szabványsal integrált alkalmazások. A szervezetek azt is szabályozhatják, hogy mely vendégfelhasználók férhetnek hozzá a helyszíni alkalmazásokhoz. Ezek a hozzáférési jogosultságok ezután rendszeresen áttekinthetők ismétlődő Microsoft Entra hozzáférési felülvizsgálatokkal.

Jövőbeli irányok

Hibrid környezetekben a Microsoft stratégiája az, hogy engedélyezze azokat az üzemelő példányokat, ahol a felhő az identitás vezérlősíkja, és a helyszíni címtárak és egyéb identitásrendszerek, például az Active Directory és más helyszíni alkalmazások a felhasználók hozzáféréssel való kiépítésének célja. Ez a stratégia továbbra is biztosítja a jogosultságokat, az identitásokat és a hozzáférést azokban az alkalmazásokban és számítási feladatokban, amelyek azokra támaszkodnak. Ebben a végső állapotban a szervezetek teljes mértékben a felhőből képesek lesznek a végfelhasználói hatékonyság növelésére.

Következő lépések

A folyamat megkezdésével kapcsolatos további információkért tekintse meg a Microsoft Entra üzembe helyezési terveit. Ezek a csomagok végpontok közötti útmutatást nyújtanak a Microsoft Entra képességeinek üzembe helyezéséhez. Minden terv ismerteti a Microsoft Entra általános képességeinek sikeres bevezetéséhez szükséges üzleti értékeket, tervezési szempontokat, tervezési és üzemeltetési eljárásokat. A Microsoft folyamatosan frissíti az üzembe helyezési terveket az ügyféltelepítésekből tanult ajánlott eljárásokkal és egyéb visszajelzésekkel, amikor új képességeket adunk hozzá a felhőből való felügyelethez a Microsoft Entra ID azonosítójával.