Managed identity best practice recommendations

Az Azure-erőforrások felügyelt identitásai a Microsoft Entra ID egyik funkciója. Each of the Azure services that support managed identities for Azure resources are subject to their own timeline. Mielőtt nekikezdene, tekintse át az erőforrásához tartozó felügyelt identitások elérhetőségi állapotát, valamint az ismert problémákat.

Rendszer- vagy felhasználó által hozzárendelt felügyelt identitások kiválasztása

A felhasználó által hozzárendelt felügyelt identitások a forgatókönyvek szélesebb körében hatékonyabbak, mint a rendszer által hozzárendelt felügyelt identitások. Az alábbi táblázat néhány forgatókönyvet és a felhasználó által hozzárendelt vagy rendszer által hozzárendelt javaslatokat ismerteti.

A felhasználó által hozzárendelt identitásokat több erőforrás is használhatja, és életciklusaik elválasztva vannak attól az erőforrásoktól, amelyekhez társítva vannak. Olvassa el, hogy mely erőforrások támogatják a felügyelt identitásokat.

Ez az életciklus lehetővé teszi az erőforrás-létrehozási és identitásfelügyeleti feladatok elkülönítését. A felhasználó által hozzárendelt identitások és szerepkör-hozzárendeléseik a szükséges erőforrások előtt konfigurálhatók. Az erőforrásokat létrehozó felhasználók csak felhasználó által hozzárendelt identitás hozzárendeléséhez igényelnek hozzáférést, új identitások vagy szerepkör-hozzárendelések létrehozása nélkül.

Mivel a rendszer által hozzárendelt identitások az erőforrással együtt jönnek létre és törlődnek, a szerepkör-hozzárendelések nem hozhatók létre előre. Ez a sorozat az infrastruktúra üzembe helyezése során hibákhoz vezethet, ha az erőforrást létrehozó felhasználónak nincs hozzáférése szerepkör-hozzárendelések létrehozásához.

Ha az infrastruktúra megköveteli, hogy több erőforrás is hozzáférhessen ugyanahhoz az erőforráshoz, egyetlen felhasználó által hozzárendelt identitás rendelhető hozzájuk. Rendszergazda terhelés csökken, mivel kevesebb különböző identitást és szerepkör-hozzárendelést kell kezelni.

Ha minden erőforrásnak saját identitással kell rendelkeznie, vagy olyan erőforrásokkal kell rendelkeznie, amelyek egyedi engedélyeket igényelnek, és az erőforrás törlésekor törölni szeretné az identitást, akkor rendszer által hozzárendelt identitást kell használnia.

| Eset | Recommendation | Jegyzetek |

|---|---|---|

| Erőforrások gyors létrehozása (például rövid élettartamú számítástechnika) felügyelt identitásokkal | Felhasználó által hozzárendelt identitás | Ha rövid időn belül több felügyelt identitást próbál létrehozni – például több virtuális gépet helyez üzembe saját rendszer által hozzárendelt identitással –, túllépheti a Microsoft Entra-objektumok létrehozásának sebességkorlátját, és a kérés HTTP 429-hiba miatt meghiúsul. Ha az erőforrások létrehozása vagy törlése gyorsan történik, akkor a Rendszer által hozzárendelt identitások használata esetén a Microsoft Entra ID-ban is túllépheti az erőforrások számának korlátját. Bár egy törölt rendszer által hozzárendelt identitás már nem érhető el egyetlen erőforrás számára sem, 30 nap után teljesen ki nem üríti a korlátot. Az egyetlen felhasználó által hozzárendelt identitáshoz társított erőforrások üzembe helyezéséhez csak egy szolgáltatásnevet kell létrehozni a Microsoft Entra-azonosítóban, elkerülve a sebességkorlátot. Az előre létrehozott egyetlen identitás használata csökkenti a replikáció késleltetésének kockázatát is, ha több erőforrás jön létre egyenként saját identitással. További információ az Azure-előfizetési szolgáltatás korlátairól. |

| Replikált erőforrások/alkalmazások | Felhasználó által hozzárendelt identitás | Azokat az erőforrásokat, amelyek ugyanazt a feladatot hajtják végre – például duplikált webkiszolgálók vagy egy appszolgáltatásban és egy virtuális gépen futó alkalmazásban futó azonos funkciók – általában ugyanazokat az engedélyeket igénylik. Ugyanazzal a felhasználó által hozzárendelt identitással kevesebb szerepkör-hozzárendelésre van szükség, ami csökkenti a felügyeleti többletterhelést. Az erőforrásoknak nem kell azonos típusúaknak lenniük. |

| Megfelelőség | Felhasználó által hozzárendelt identitás | Ha a szervezet megköveteli, hogy az összes identitás létrehozásának egy jóváhagyási folyamaton kell keresztülmennie, egyetlen felhasználó által hozzárendelt identitás több erőforráson keresztüli használatával kevesebb jóváhagyást igényel, mint a rendszer által hozzárendelt identitások, amelyek új erőforrások létrehozásakor jönnek létre. |

| Erőforrás üzembe helyezése előtt szükséges hozzáférés | Felhasználó által hozzárendelt identitás | Egyes erőforrásokhoz az üzembe helyezés részeként bizonyos Azure-erőforrásokhoz való hozzáférésre lehet szükség. Ebben az esetben előfordulhat, hogy a rendszer által hozzárendelt identitás nem hozható létre időben, ezért egy már meglévő, felhasználó által hozzárendelt identitást kell használni. |

| Naplózás naplózása | Rendszer által hozzárendelt identitás | Ha azt kell naplóznia, hogy melyik adott erőforrás hajtott végre egy műveletet, és melyik identitás helyett, használjon rendszer által hozzárendelt identitást. |

| Engedélyek életciklusának kezelése | Rendszer által hozzárendelt identitás | Ha egy erőforrás engedélyeit el kell távolítania az erőforrással együtt, használjon rendszer által hozzárendelt identitást. |

Felhasználó által hozzárendelt identitások használata a felügyelet csökkentése érdekében

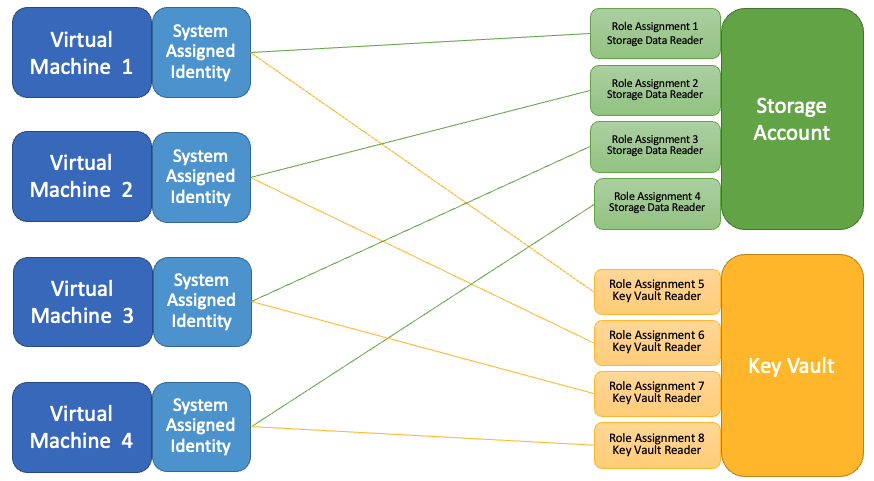

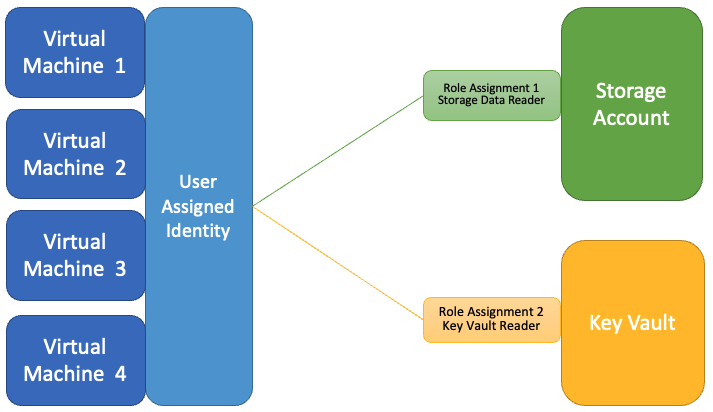

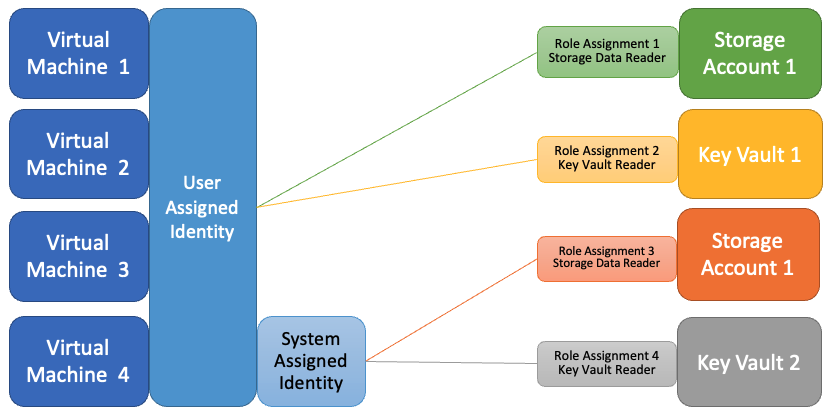

A diagramok bemutatják a rendszer által hozzárendelt és a felhasználó által hozzárendelt identitások közötti különbséget, amikor több virtuális gép is hozzáfér két tárfiókhoz.

Az ábrán négy, rendszer által hozzárendelt identitással rendelkező virtuális gép látható. Minden virtuális gép ugyanazokkal a szerepkör-hozzárendelésekkel rendelkezik, amelyek hozzáférést biztosítanak két tárfiókhoz.

Ha egy felhasználó által hozzárendelt identitás a négy virtuális géphez van társítva, csak két szerepkör-hozzárendelésre van szükség, szemben a nyolchoz a rendszer által hozzárendelt identitásokkal. Ha a virtuális gépek identitása több szerepkör-hozzárendelést igényel, a rendszer megkapja az identitáshoz társított összes erőforrást.

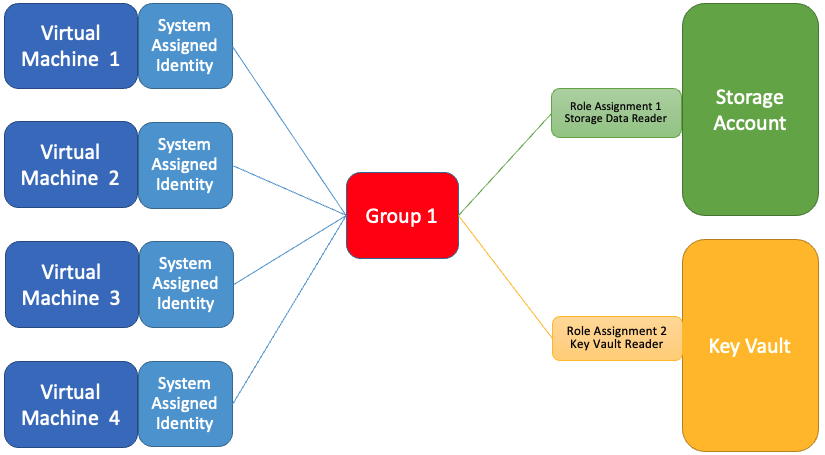

A biztonsági csoportok a szükséges szerepkör-hozzárendelések számának csökkentésére is használhatók. Ez az ábra négy, rendszer által hozzárendelt identitással rendelkező virtuális gépet mutat be, amelyek egy biztonsági csoporthoz lettek hozzáadva, és a szerepkör-hozzárendeléseket a rendszer által hozzárendelt identitások helyett a csoporthoz adták hozzá. Bár az eredmény hasonló, ez a konfiguráció nem nyújt ugyanazokat a Resource Manager-sablonfunkciókat, mint a felhasználó által hozzárendelt identitások.

Több felügyelt identitás

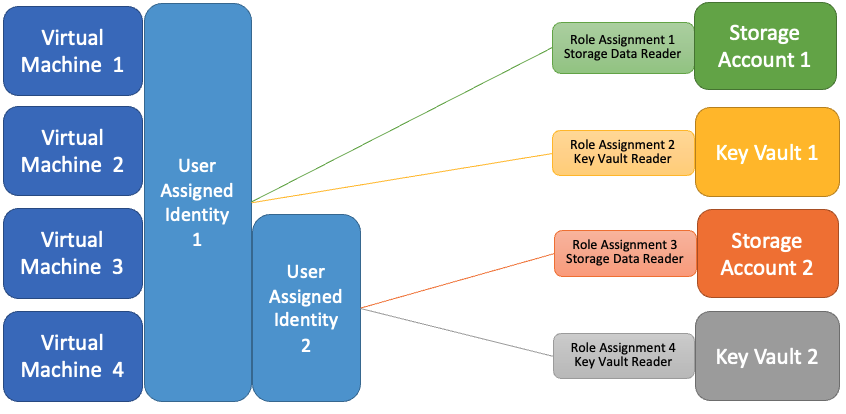

A felügyelt identitásokat támogató erőforrások rendszer által hozzárendelt identitással és egy vagy több felhasználó által hozzárendelt identitással is rendelkezhetnek.

Ez a modell rugalmasságot biztosít a megosztott, felhasználó által hozzárendelt identitások használatára, és szükség esetén részletes engedélyek alkalmazására.

Az alábbi példában a "Virtual Machine 3" és a "Virtual Machine 4" egyaránt elérheti a tárfiókokat és a kulcstartókat attól függően, hogy a hitelesítés során mely felhasználó által hozzárendelt identitást használják.

Az alábbi példában a "Virtual Machine 4" egy felhasználó által hozzárendelt identitással rendelkezik, amely hozzáférést biztosít a tárfiókokhoz és a kulcstartókhoz attól függően, hogy melyik identitást használja a hitelesítés során. A rendszer által hozzárendelt identitás szerepkör-hozzárendelései az adott virtuális gépre vonatkoznak.

Limits

Megtekintheti a felügyelt identitások, valamint az egyéni szerepkörök és szerepkör-hozzárendelések korlátait.

A hozzáférés megadásakor kövesse a minimális jogosultság elvét

Ha bármilyen identitást , beleértve a felügyelt identitást is, engedélyeket ad a szolgáltatásokhoz való hozzáféréshez, mindig adja meg a kívánt műveletek végrehajtásához szükséges legkisebb engedélyeket. Ha például egy felügyelt identitással adatokat olvas be egy tárfiókból, nem kell engedélyeznie, hogy az identitásengedélyek adatokat is írjanak a tárfiókba. Ha extra engedélyeket ad, például ha a felügyelt identitás közreműködőként működik egy Azure-előfizetésben, ha nincs rá szükség, növeli az identitáshoz társított biztonsági robbanási sugarat. Mindig minimalizálni kell a biztonsági robbanás sugarát, hogy az identitás veszélyeztetése minimális károkat okozzon.

Fontolja meg a felügyelt identitások Azure-erőforrásokhoz való hozzárendelésének és/vagy a felhasználónak való hozzárendelési engedélyek megadásának hatását

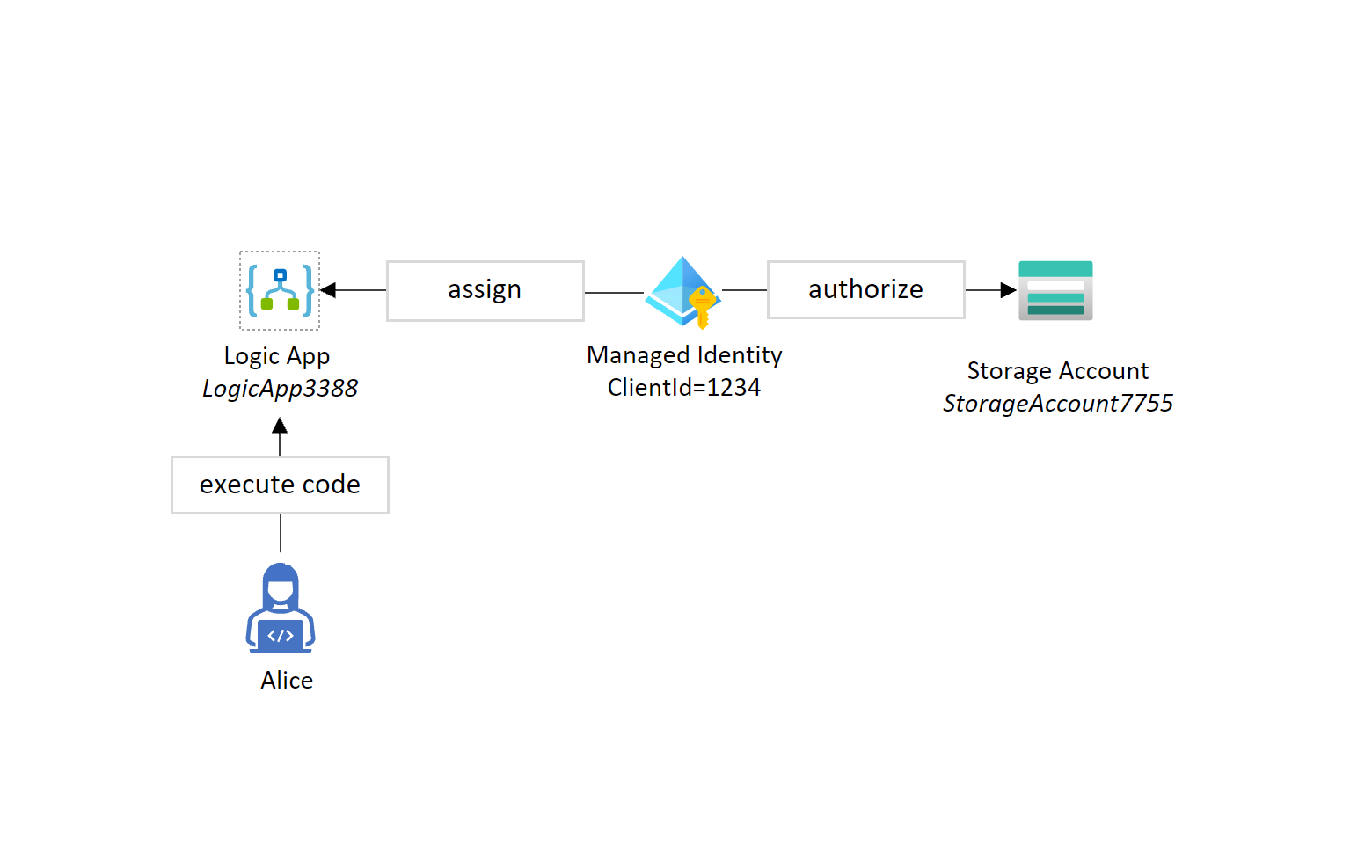

Fontos megjegyezni, hogy ha egy Azure-erőforrás, például egy Azure Logic App, egy Azure-függvény vagy egy virtuális gép stb. hozzárendel egy felügyelt identitást, a felügyelt identitáshoz adott összes engedély elérhető lesz az Azure-erőforrás számára. Ez azért fontos, mert ha egy felhasználó rendelkezik hozzáféréssel az erőforrás kódjának telepítéséhez vagy végrehajtásához, akkor a felhasználó hozzáfér az Azure-erőforráshoz rendelt/társított összes identitáshoz. A felügyelt identitás célja, hogy az Azure-erőforrásokon futó kódot más erőforrásokhoz is hozzáférést biztosítson anélkül, hogy a fejlesztőknek közvetlenül a kódban kellene kezelnie vagy elhelyeznie a hitelesítő adatokat a hozzáférés eléréséhez.

Ha például egy felügyelt identitás (ClientId = 1234) olvasási/írási hozzáférést kapott a StorageAccount7755-höz, és a LogicApp3388-hoz lett hozzárendelve, akkor Alice, aki nem rendelkezik közvetlen hozzáféréssel a tárfiókhoz, de rendelkezik a LogicApp3388-on belüli kód végrehajtására vonatkozó engedéllyel, a StorageAccount7755-be is beolvashat/írhat adatokat a felügyelt identitást használó kód végrehajtásával.

Hasonlóképpen, ha Alice rendelkezik a felügyelt identitás hozzárendeléséhez szükséges engedélyekkel, hozzárendelheti egy másik Azure-erőforráshoz, és hozzáférhet a felügyelt identitáshoz elérhető összes engedélyhez.

Általánosságban elmondható, hogy amikor rendszergazdai hozzáférést ad egy felhasználónak egy olyan erőforráshoz, amely képes kódot (például logikai alkalmazást) futtatni, és felügyelt identitással rendelkezik, fontolja meg, hogy a felhasználóhoz rendelt szerepkör képes-e kódot telepíteni vagy futtatni az erőforráson, és ha igen, akkor csak akkor rendelje hozzá a szerepkört, ha a felhasználónak valóban szüksége van rá.

Maintenance

A rendszer által hozzárendelt identitások automatikusan törlődnek az erőforrás törlésekor, míg a felhasználó által hozzárendelt identitás életciklusa független minden olyan erőforrástól, amelyhez társítva van.

Ha már nincs rá szükség, manuálisan kell törölnie egy felhasználó által hozzárendelt identitást, még akkor is, ha nincs hozzá társítva erőforrás.

A szerepkör-hozzárendelések nem törlődnek automatikusan a rendszer által hozzárendelt vagy felhasználó által hozzárendelt felügyelt identitások törlésekor. Ezeket a szerepkör-hozzárendeléseket manuálisan kell törölni, hogy az előfizetésenkénti szerepkör-hozzárendelések korlátja ne lépje túl.

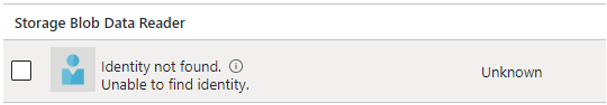

A törölt felügyelt identitásokhoz társított szerepkör-hozzárendelések "Az identitás nem található" felirat jelenik meg a portálon való megtekintéskor. További információ.

A felhasználóhoz vagy szolgáltatásnévhez már nem társított szerepkör-hozzárendelések a következő értékkel Unknownfognak megjelenniObjectType: . Az eltávolításukhoz több Azure PowerShell-parancsot is összecsukhat, hogy először lekérje az összes szerepkör-hozzárendelést, szűrjön csak azokra, amelyek ObjectType értéke Unknown van, majd távolítsa el ezeket a szerepkör-hozzárendeléseket az Azure-ból.

Get-AzRoleAssignment | Where-Object {$_.ObjectType -eq "Unknown"} | Remove-AzRoleAssignment

Felügyelt identitások engedélyezési célú használatának korlátozása

A Microsoft Entra id-csoportok használata a szolgáltatásokhoz való hozzáférés biztosításához nagyszerű módszer az engedélyezési folyamat egyszerűsítésére. Az ötlet egyszerű : adjon engedélyeket egy csoportnak, és adjon hozzá identitásokat a csoporthoz, hogy ugyanazokat az engedélyeket örökölje. Ez egy jól bevált minta a különböző helyszíni rendszerekből, és jól működik, ha az identitások a felhasználókat jelölik. A Microsoft Entra ID engedélyezésének másik lehetősége az alkalmazásszerepkörök használata, amely lehetővé teszi az alkalmazásra jellemző szerepkörök deklarálhatóságát (nem pedig csoportokat, amelyek a címtár globális fogalmai). Ezután hozzárendelheti az alkalmazásszerepköröket a felügyelt identitásokhoz (valamint a felhasználókhoz vagy csoportokhoz).

Az olyan nem emberi identitások esetében, mint a Microsoft Entra Applications és a felügyelt identitások esetében mindkét esetben az engedélyezési információk alkalmazáshoz való benyújtásának pontos mechanizmusa jelenleg nem ideális. A Microsoft Entra ID és az Azure Szerepköralapú hozzáférés-vezérlés (Azure RBAC) mai implementációja a Microsoft Entra ID által kibocsátott hozzáférési jogkivonatokat használja az egyes identitások hitelesítéséhez. Ha az identitás egy csoporthoz vagy szerepkörhöz van hozzáadva, az a Microsoft Entra ID által kibocsátott hozzáférési jogkivonatban jogcímként van kifejezve. Az Azure RBAC ezeket a jogcímeket használja a hozzáférés engedélyezésére vagy megtagadására vonatkozó engedélyezési szabályok további kiértékelésére.

Mivel az identitás csoportjai és szerepkörei jogcímek a hozzáférési jogkivonatban, az engedélyezési módosítások csak a jogkivonat frissítéséig lépnek érvénybe. Olyan emberi felhasználók esetében, amelyek általában nem okoznak problémát, mert a felhasználó új hozzáférési jogkivonatot szerezhet be kijelentkezéskor és újra (vagy arra várva, hogy a jogkivonat élettartama lejárjon, ami alapértelmezés szerint 1 óra). A felügyelt identitás jogkivonatait viszont a mögöttes Azure-infrastruktúra gyorsítótárazza teljesítmény- és rugalmassági célokra: a felügyelt identitások háttérszolgáltatásai körülbelül 24 órán keresztül fenntartják az erőforrás-URI-nkénti gyorsítótárat. Ez azt jelenti, hogy a felügyelt identitás csoport- vagy szerepkör-tagságának módosítása több órát is igénybe vehet. Jelenleg nem kényszeríthető a felügyelt identitás jogkivonatának frissítése a lejárat előtt. Ha módosítja egy felügyelt identitás csoport- vagy szerepkör-tagságát az engedélyek hozzáadásához vagy eltávolításához, előfordulhat, hogy több órát kell várnia, amíg az Azure-erőforrás az identitással rendelkezik a megfelelő hozzáféréshez.

Ha ez a késés nem felel meg a követelményeknek, fontolja meg a csoportok vagy szerepkörök jogkivonatban való használatát. Annak érdekében, hogy a felügyelt identitások engedélyeinek módosítása gyorsan érvénybe léphessen, javasoljuk, hogy az Azure-erőforrásokat egy felhasználó által hozzárendelt felügyelt identitással csoportosítsa közvetlenül az identitásra alkalmazott engedélyekkel, ahelyett, hogy felügyelt identitásokat ad hozzá vagy távolít el az engedélyekkel rendelkező Microsoft Entra-csoportból. A felhasználó által hozzárendelt felügyelt identitások csoportként is használhatók, mivel egy vagy több Azure-erőforráshoz rendelhetők hozzá. A hozzárendelési művelet a Felügyelt identitás közreműködője és a Felügyelt identitás operátor szerepkörrel vezérelhető.