Felügyelt identitások használata az Azure API Managementben

A KÖVETKEZŐRE VONATKOZIK: Minden API Management-szint

Ez a cikk bemutatja, hogyan hozhat létre felügyelt identitást egy Azure API Management-példányhoz, és hogyan használhatja más erőforrások eléréséhez. A Microsoft Entra ID által létrehozott felügyelt identitás lehetővé teszi az API Management-példány számára, hogy könnyen és biztonságosan hozzáférjen más, Microsoft Entra által védett erőforrásokhoz, például az Azure Key Vaulthoz. Az Azure kezeli ezt az identitást, így Önnek nem kell titkos kódokat kiépítenie vagy forgatnia. A felügyelt identitásokról további információt az Azure-erőforrások felügyelt identitásai című témakörben talál.

Egy API Management-példánynak kétféle identitást adhat:

- A rendszer által hozzárendelt identitás a szolgáltatáshoz van kötve, és a szolgáltatás törlésekor törlődik. A szolgáltatás csak egy rendszer által hozzárendelt identitással rendelkezhet.

- A felhasználó által hozzárendelt identitás egy önálló Azure-erőforrás, amely hozzárendelhető a szolgáltatáshoz. A szolgáltatás több felhasználó által hozzárendelt identitással is rendelkezhet.

Feljegyzés

A felügyelt identitások arra a Microsoft Entra-bérlőre vonatkoznak, ahol az Azure-előfizetést üzemeltetik. Nem frissülnek, ha egy előfizetést áthelyeznek egy másik könyvtárba. Ha áthelyez egy előfizetést, újra létre kell hoznia és konfigurálnia kell az identitásokat.

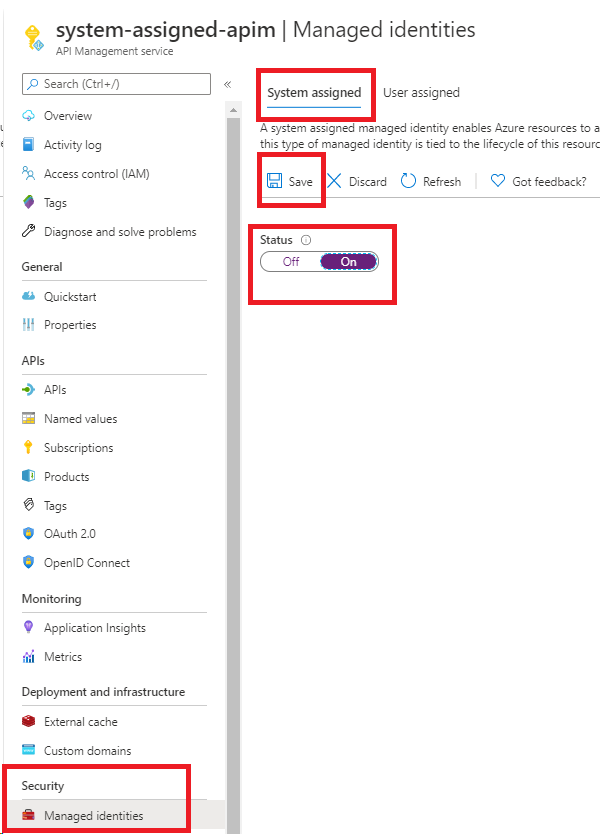

Rendszer által hozzárendelt felügyelt identitás létrehozása

Azure Portal

Ha egy felügyelt identitást szeretne beállítani az Azure Portalon, először létre kell hoznia egy API Management-példányt, majd engedélyeznie kell a funkciót.

Hozzon létre egy API Management-példányt a portálon a szokásos módon. Keresse meg a portálon.

A bal oldali menü Biztonság területén válassza a Felügyelt identitások lehetőséget.

A Rendszer által hozzárendelt lapon kapcsolja be az Állapot beállítást. Válassza a Mentés lehetőséget.

Azure PowerShell

Feljegyzés

Javasoljuk, hogy az Azure Az PowerShell modult használja az Azure-ral való interakcióhoz. Az első lépésekhez tekintse meg az Azure PowerShell telepítését ismertető szakaszt. Az Az PowerShell-modulra történő migrálás részleteiről lásd: Az Azure PowerShell migrálása az AzureRM modulból az Az modulba.

Az alábbi lépések végigvezetik egy API Management-példány létrehozásán és identitás hozzárendelésén az Azure PowerShell használatával.

Szükség esetén telepítse az Azure PowerShellt az Azure PowerShell útmutatójának utasításaival. Ezután futtassa

Connect-AzAccounta kapcsolatot az Azure-ral.A következő kóddal hozza létre a példányt egy rendszer által hozzárendelt felügyelt identitással. További példák az Azure PowerShell API Management-példányokkal való használatára: API Management PowerShell-minták.

# Create a resource group. New-AzResourceGroup -Name $resourceGroupName -Location $location # Create an API Management Consumption Sku service. New-AzApiManagement -ResourceGroupName $resourceGroupName -Name consumptionskuservice -Location $location -Sku Consumption -Organization contoso -AdminEmail contoso@contoso.com -SystemAssignedIdentity

Az identitás létrehozásához frissíthet egy meglévő példányt is:

# Get an API Management instance

$apimService = Get-AzApiManagement -ResourceGroupName $resourceGroupName -Name $apiManagementName

# Update an API Management instance

Set-AzApiManagement -InputObject $apimService -SystemAssignedIdentity

Azure Resource Manager-sablon

A rendszer által hozzárendelt identitással rendelkező API Management-példányt úgy hozhat létre, hogy az alábbi tulajdonságot is belefoglalja az erőforrásdefinícióba:

"identity" : {

"type" : "SystemAssigned"

}

Ez a tulajdonság arra utasítja az Azure-t, hogy hozza létre és kezelje az API Management-példány identitását.

Egy teljes Azure Resource Manager-sablon például a következőhöz hasonlóan nézhet ki:

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "0.9.0.0",

"resources": [{

"apiVersion": "2021-08-01",

"name": "contoso",

"type": "Microsoft.ApiManagement/service",

"location": "[resourceGroup().location]",

"tags": {},

"sku": {

"name": "Developer",

"capacity": "1"

},

"properties": {

"publisherEmail": "admin@contoso.com",

"publisherName": "Contoso"

},

"identity": {

"type": "systemAssigned"

}

}]

}

A példány létrehozásakor a következő további tulajdonságokkal rendelkezik:

"identity": {

"type": "SystemAssigned",

"tenantId": "<TENANTID>",

"principalId": "<PRINCIPALID>"

}

A tenantId tulajdonság azonosítja, hogy melyik Microsoft Entra-bérlőhöz tartozik az identitás. A principalId tulajdonság a példány új identitásának egyedi azonosítója. A Microsoft Entra-azonosítón belül a szolgáltatásnév ugyanazzal a névvel rendelkezik, mint amelyet az API Management-példánynak adott.

Feljegyzés

Az API Management-példányok egyszerre rendelkezhetnek rendszer által hozzárendelt és felhasználó által hozzárendelt identitásokkal. Ebben az esetben a tulajdonság a type következő: SystemAssigned,UserAssigned.

Key Vault-hozzáférés konfigurálása felügyelt identitással

A következő konfigurációk szükségesek ahhoz, hogy az API Management hozzáférhessen egy Azure-kulcstartó titkos kulcsaihoz és tanúsítványaihoz.

A Key Vaulthoz való hozzáférés konfigurálása

A portálon keresse meg a kulcstartót.

A bal oldali menüben válassza az Access-konfigurációt, és jegyezze fel a konfigurált engedélymodellt.

Az engedélymodelltől függően konfiguráljon kulcstartó-hozzáférési szabályzatot vagy Azure RBAC-hozzáférést egy API Management által felügyelt identitáshoz.

Kulcstartó hozzáférési szabályzatának hozzáadása:

- A bal oldali menüben válassza az Access-szabályzatok lehetőséget.

- Az Access-szabályzatok lapon válassza a + Létrehozás lehetőséget.

- Az Engedélyek lap Titkos engedélyek csoportjában válassza a Beolvasás és a Lista lehetőséget, majd a Tovább gombot.

- Az Egyszerű lapon válassza ki az egyszerű nevet, keresse meg a felügyelt identitás erőforrásnevét, majd válassza a Tovább gombot. Ha rendszer által hozzárendelt identitást használ, az egyszerű az API Management-példány neve.

- Kattintson ismét a Tovább gombra. A Véleményezés + létrehozás lapon válassza a Létrehozás lehetőséget.

Az Azure RBAC-hozzáférés konfigurálása:

- A bal oldali menüben válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

- A Hozzáférés-vezérlés (IAM) lapon válassza a Szerepkör-hozzárendelés hozzáadása lehetőséget.

- A Szerepkör lapon válassza a Key Vault titkos kulcsainak felhasználója lehetőséget.

- A Tagok lapon válassza a Felügyelt identitás>+ Tagok kijelölése lehetőséget.

- A Felügyelt identitás kiválasztása lapon válassza ki a rendszer által hozzárendelt felügyelt identitást vagy az API Management-példányhoz társított felhasználó által hozzárendelt felügyelt identitást, majd válassza a Kiválasztás lehetőséget.

- Válassza az Áttekintés + hozzárendelés lehetőséget.

A Key Vault tűzfalának követelményei

Ha a Key Vault tűzfala engedélyezve van a kulcstartón, a következő további követelmények teljesülnek:

A kulcstartó eléréséhez az API Management-példány rendszer által hozzárendelt felügyelt identitását kell használnia.

A Key Vault tűzfalában engedélyezze a Megbízható Microsoft-szolgáltatások engedélyezését a tűzfal lehetőség megkerüléséhez.

Győződjön meg arról, hogy a helyi ügyfél IP-címe átmenetileg hozzáférhet a kulcstartóhoz, miközben kiválaszt egy tanúsítványt vagy titkos kulcsot, amelyet fel szeretne adni az Azure API Managementbe. További információ: Az Azure Key Vault hálózati beállításainak konfigurálása.

A konfiguráció befejezése után letilthatja az ügyfél címét a Key Vault tűzfalán.

A virtuális hálózatra vonatkozó követelmények

Ha az API Management-példány virtuális hálózaton van üzembe helyezve, konfigurálja a következő hálózati beállításokat is:

- Szolgáltatásvégpont engedélyezése az Azure Key Vaultban az API Management alhálózaton.

- Konfiguráljon egy hálózati biztonsági csoportot (NSG- szabályt) az AzureKeyVault és az AzureActiveDirectory szolgáltatáscímkék kimenő forgalmának engedélyezéséhez.

További információ: Hálózati konfiguráció az Azure API Management virtuális hálózaton való beállításakor.

Támogatott forgatókönyvek rendszer által hozzárendelt identitás használatával

Egyéni TLS/SSL-tanúsítvány beszerzése az API Management-példányhoz az Azure Key Vaultból

Egy API Management-példány rendszer által hozzárendelt identitásával lekérheti az Azure Key Vaultban tárolt egyéni TLS-/SSL-tanúsítványokat. Ezeket a tanúsítványokat ezután hozzárendelheti egyéni tartományokhoz az API Management-példányban. Tartsa szem előtt az alábbi szempontokat:

- A titkos kód tartalomtípusának alkalmazásnak/x-pkcs12-nek kell lennie. További információ az egyéni tartománytanúsítványok követelményeiről.

- Használja a Titkos kulcstartó tanúsítványvégpontot, amely tartalmazza a titkos kulcsot.

Fontos

Ha nem adja meg a tanúsítvány objektumverzióját, az API Management a Key Vaultban való frissítés után négy órán belül automatikusan lekérte a tanúsítvány újabb verzióját.

Az alábbi példa egy Azure Resource Manager-sablont mutat be, amely egy API Management szolgáltatáspéldány rendszer által hozzárendelt felügyelt identitásával kér le egy egyéni tartományi tanúsítványt a Key Vaultból.

Előfeltételek

- Rendszer által hozzárendelt felügyelt identitással konfigurált API Management szolgáltatáspéldány. A példány létrehozásához használhat egy Azure gyorsútmutató-sablont.

- Egy Azure Key Vault-példány ugyanabban az erőforráscsoportban, amely egy tanúsítványt üzemeltet, amelyet egyéni tartománytanúsítványként fognak használni az API Managementben.

Az alábbi sablon a következő lépéseket tartalmazza.

- Frissítse az Azure Key Vault-példány hozzáférési szabályzatait, és engedélyezze, hogy az API Management-példány titkos kulcsokat szerezzen be belőle.

- Frissítse az API Management-példányt úgy, hogy beállít egy egyéni tartománynevet a Key Vault-példány tanúsítványán keresztül.

A sablon futtatásakor adja meg a környezetének megfelelő paraméterértékeket.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"apiManagementServiceName": {

"type": "string",

"minLength": 8,

"metadata":{

"description": "The name of the API Management service"

}

},

"publisherEmail": {

"type": "string",

"minLength": 1,

"metadata": {

"description": "The email address of the owner of the service"

}

},

"publisherName": {

"type": "string",

"minLength": 1,

"metadata": {

"description": "The name of the owner of the service"

}

},

"sku": {

"type": "string",

"allowedValues": ["Developer",

"Standard",

"Premium"],

"defaultValue": "Developer",

"metadata": {

"description": "The pricing tier of this API Management service"

}

},

"skuCount": {

"type": "int",

"defaultValue": 1,

"metadata": {

"description": "The instance size of this API Management service."

}

},

"keyVaultName": {

"type": "string",

"metadata": {

"description": "Name of the key vault"

}

},

"proxyCustomHostname1": {

"type": "string",

"metadata": {

"description": "Gateway custom hostname 1. Example: api.contoso.com"

}

},

"keyVaultIdToCertificate": {

"type": "string",

"metadata": {

"description": "Reference to the key vault certificate. Example: https://contoso.vault.azure.net/secrets/contosogatewaycertificate"

}

}

},

"variables": {

"apimServiceIdentityResourceId": "[concat(resourceId('Microsoft.ApiManagement/service', parameters('apiManagementServiceName')),'/providers/Microsoft.ManagedIdentity/Identities/default')]"

},

"resources": [

{

"apiVersion": "2021-08-01",

"name": "[parameters('apiManagementServiceName')]",

"type": "Microsoft.ApiManagement/service",

"location": "[resourceGroup().location]",

"tags": {

},

"sku": {

"name": "[parameters('sku')]",

"capacity": "[parameters('skuCount')]"

},

"properties": {

"publisherEmail": "[parameters('publisherEmail')]",

"publisherName": "[parameters('publisherName')]"

},

"identity": {

"type": "systemAssigned"

}

},

{

"type": "Microsoft.KeyVault/vaults/accessPolicies",

"name": "[concat(parameters('keyVaultName'), '/add')]",

"apiVersion": "2018-02-14",

"properties": {

"accessPolicies": [{

"tenantId": "[reference(variables('apimServiceIdentityResourceId'), '2018-11-30').tenantId]",

"objectId": "[reference(variables('apimServiceIdentityResourceId'), '2018-11-30').principalId]",

"permissions": {

"secrets": ["get", "list"]

}

}]

}

},

{

"apiVersion": "2021-04-01",

"type": "Microsoft.Resources/deployments",

"name": "apimWithKeyVault",

"dependsOn": [

"[resourceId('Microsoft.ApiManagement/service', parameters('apiManagementServiceName'))]"

],

"properties": {

"mode": "incremental",

"template": {

"$schema": "http://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [{

"apiVersion": "2021-08-01",

"name": "[parameters('apiManagementServiceName')]",

"type": "Microsoft.ApiManagement/service",

"location": "[resourceGroup().location]",

"tags": {

},

"sku": {

"name": "[parameters('sku')]",

"capacity": "[parameters('skuCount')]"

},

"properties": {

"publisherEmail": "[parameters('publisherEmail')]",

"publisherName": "[parameters('publisherName')]",

"hostnameConfigurations": [{

"type": "Proxy",

"hostName": "[parameters('proxyCustomHostname1')]",

"keyVaultId": "[parameters('keyVaultIdToCertificate')]"

}]

},

"identity": {

"type": "systemAssigned"

}

}]

}

}

}

]

}

Névvel ellátott értékek tárolása és kezelése az Azure Key Vaultból

A rendszer által hozzárendelt felügyelt identitással hozzáférhet az Azure Key Vaulthoz az API Management-szabályzatokban való használatra szolgáló titkos kódok tárolásához és kezeléséhez. További információ: Névvel ellátott értékek használata az Azure API Management-szabályzatokban.

Hitelesítés háttérrendszerben API Management-identitás használatával

A rendszer által hozzárendelt identitással hitelesítést végezhet egy háttérszolgáltatásban a hitelesítés által felügyelt identitásszabályzaton keresztül.

Csatlakozás Az IP-tűzfal mögötti Azure-erőforrásokhoz rendszer által hozzárendelt felügyelt identitás használatával

Az API Management az alábbi erőforrások megbízható Microsoft-szolgáltatása. Ez lehetővé teszi, hogy a szolgáltatás a következő erőforrásokhoz csatlakozzon egy tűzfal mögött. Miután explicit módon hozzárendelte a megfelelő Azure-szerepkört az adott erőforráspéldány rendszer által hozzárendelt felügyelt identitásához , a példány hozzáférési hatóköre megfelel a felügyelt identitáshoz rendelt Azure-szerepkörnek.

| Azure-szolgáltatás | Hivatkozás |

|---|---|

| Azure Key Vault | Megbízható hozzáférés az azure-key-vaulthoz |

| Azure Storage | Megbízható hozzáférés az Azure-Storage-hoz |

| Azure Service Bus | Megbízható hozzáférés az azure-service-bushoz |

| Azure-eseményközpontok | Megbízható hozzáférés az azure-event-hubhoz |

Események naplózása eseményközpontba

Konfigurálhat és használhat rendszer által hozzárendelt felügyelt identitást egy eseményközpont eléréséhez az API Management-példányból származó események naplózásához. További információ: Események naplózása az Azure Event Hubsba az Azure API Managementben.

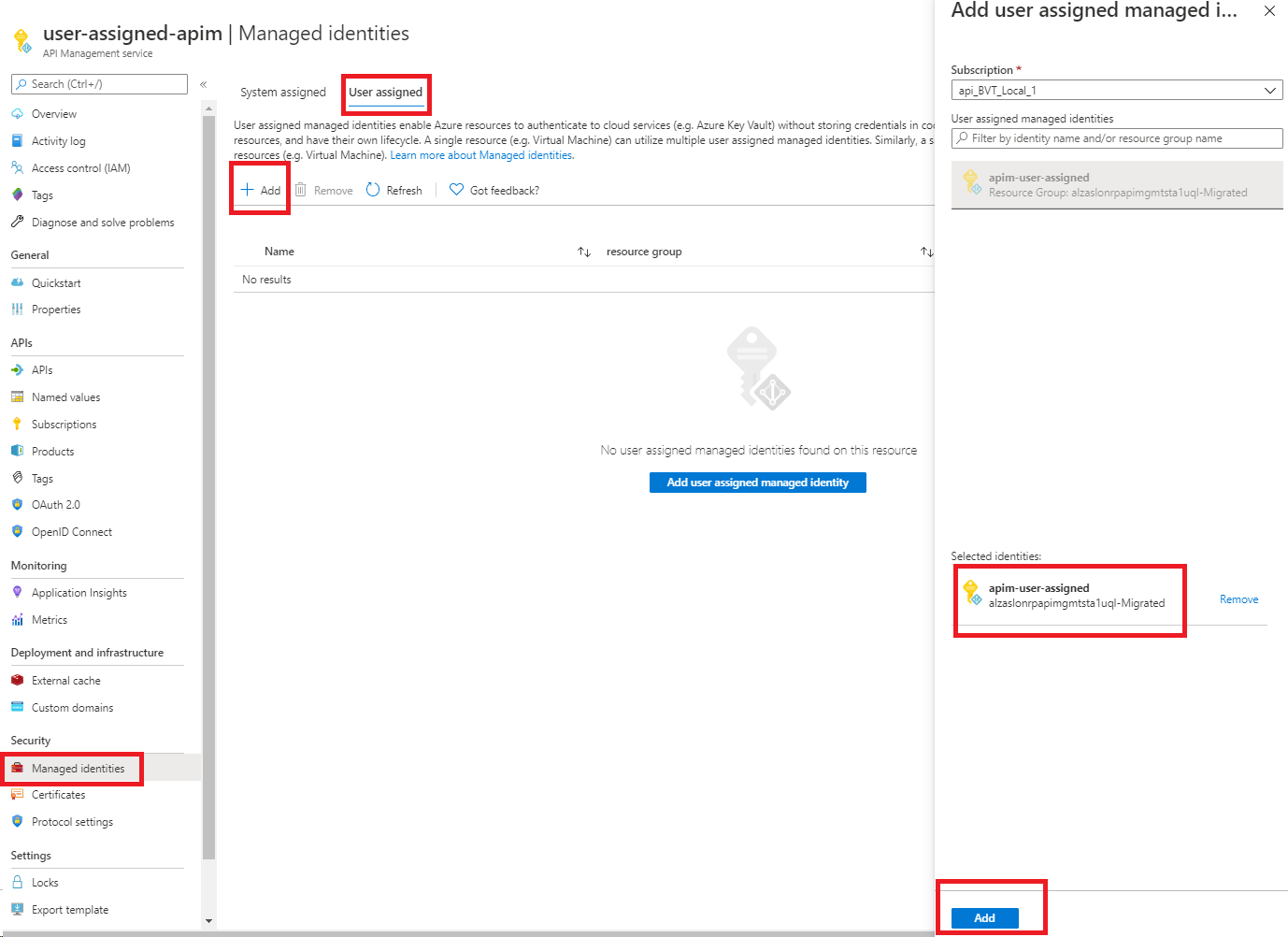

Felhasználó által hozzárendelt felügyelt identitás létrehozása

Feljegyzés

Az API Management-példányokat legfeljebb 10 felhasználó által hozzárendelt felügyelt identitással társíthatja.

Azure Portal

A felügyelt identitás portálon való beállításához először létre kell hoznia egy API Management-példányt, és létre kell hoznia egy felhasználó által hozzárendelt identitást. Ezután engedélyezze a funkciót.

Hozzon létre egy API Management-példányt a portálon a szokásos módon. Keresse meg a portálon.

A bal oldali menü Biztonság területén válassza a Felügyelt identitások lehetőséget.

A Felhasználó által hozzárendelt lapon válassza a Hozzáadás lehetőséget.

Keresse meg a korábban létrehozott identitást, és jelölje ki. Válassza a Hozzáadás lehetőséget.

Azure PowerShell

Feljegyzés

Javasoljuk, hogy az Azure Az PowerShell modult használja az Azure-ral való interakcióhoz. Az első lépésekhez tekintse meg az Azure PowerShell telepítését ismertető szakaszt. Az Az PowerShell-modulra történő migrálás részleteiről lásd: Az Azure PowerShell migrálása az AzureRM modulból az Az modulba.

Az alábbi lépések végigvezetik egy API Management-példány létrehozásán és identitás hozzárendelésén az Azure PowerShell használatával.

Ha szükséges, telepítse az Azure PowerShellt az Azure PowerShell útmutatójának utasításaival. Ezután futtassa

Connect-AzAccounta kapcsolatot az Azure-ral.A példány létrehozásához használja az alábbi kódot. További példák az Azure PowerShell API Management-példányokkal való használatára: API Management PowerShell-minták.

# Create a resource group. New-AzResourceGroup -Name $resourceGroupName -Location $location # Create a user-assigned identity. This requires installation of the "Az.ManagedServiceIdentity" module. $userAssignedIdentity = New-AzUserAssignedIdentity -Name $userAssignedIdentityName -ResourceGroupName $resourceGroupName # Create an API Management Consumption Sku service. $userIdentities = @($userAssignedIdentity.Id) New-AzApiManagement -ResourceGroupName $resourceGroupName -Location $location -Name $apiManagementName -Organization contoso -AdminEmail admin@contoso.com -Sku Consumption -UserAssignedIdentity $userIdentities

Egy meglévő szolgáltatást is frissíthet, hogy identitást rendeljen a szolgáltatáshoz:

# Get an API Management instance

$apimService = Get-AzApiManagement -ResourceGroupName $resourceGroupName -Name $apiManagementName

# Create a user-assigned identity. This requires installation of the "Az.ManagedServiceIdentity" module.

$userAssignedIdentity = New-AzUserAssignedIdentity -Name $userAssignedIdentityName -ResourceGroupName $resourceGroupName

# Update an API Management instance

$userIdentities = @($userAssignedIdentity.Id)

Set-AzApiManagement -InputObject $apimService -UserAssignedIdentity $userIdentities

Azure Resource Manager-sablon

Identitással rendelkező API Management-példányt úgy hozhat létre, hogy belefoglalja az alábbi tulajdonságot az erőforrásdefinícióba:

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"<RESOURCEID>": {}

}

}

A felhasználó által hozzárendelt típus hozzáadása arra utasítja az Azure-t, hogy használja a példányhoz megadott felhasználó által hozzárendelt identitást.

Egy teljes Azure Resource Manager-sablon például a következőhöz hasonlóan nézhet ki:

{

"$schema": "https://schema.management.azure.com/schemas/2014-04-01-preview/deploymentTemplate.json#",

"contentVersion": "0.9.0.0",

"resources": [{

"apiVersion": "2021-08-01",

"name": "contoso",

"type": "Microsoft.ApiManagement/service",

"location": "[resourceGroup().location]",

"tags": {},

"sku": {

"name": "Developer",

"capacity": "1"

},

"properties": {

"publisherEmail": "admin@contoso.com",

"publisherName": "Contoso"

},

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"[resourceId('Microsoft.ManagedIdentity/userAssignedIdentities', variables('identityName'))]": {}

}

},

"dependsOn": [

"[resourceId('Microsoft.ManagedIdentity/userAssignedIdentities', variables('identityName'))]"

]

}]

}

A szolgáltatás létrehozásakor a következő további tulajdonságokkal rendelkezik:

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"<RESOURCEID>": {

"principalId": "<PRINCIPALID>",

"clientId": "<CLIENTID>"

}

}

}

A principalId tulajdonság a Microsoft Entra felügyeletéhez használt identitás egyedi azonosítója. A clientId tulajdonság egyedi azonosító az alkalmazás új identitásához, amely a futtatókörnyezeti hívások során használandó identitás megadására szolgál.

Feljegyzés

Az API Management-példányok egyszerre rendelkezhetnek rendszer által hozzárendelt és felhasználó által hozzárendelt identitásokkal. Ebben az esetben a tulajdonság a type következő: SystemAssigned,UserAssigned.

Támogatott forgatókönyvek felhasználó által hozzárendelt felügyelt identitás használatával

Egyéni TLS/SSL-tanúsítvány beszerzése az API Management-példányhoz az Azure Key Vaultból

A felhasználó által hozzárendelt identitással megbízhatóságot hozhat létre egy API Management-példány és az Azure Key Vault között. Ez a megbízhatóság ezután az Azure Key Vaultban tárolt egyéni TLS-/SSL-tanúsítványok lekérésére használható. Ezeket a tanúsítványokat ezután hozzárendelheti egyéni tartományokhoz az API Management-példányban.

Fontos

Ha a Key Vault tűzfala engedélyezve van a kulcstartón, nem használhat felhasználó által hozzárendelt identitást az API Managementből való hozzáféréshez. Ehelyett használhatja a rendszer által hozzárendelt identitást. A Key Vault tűzfalán engedélyezni kell a megbízható Microsoft-szolgáltatásoknak a tűzfal megkerülését.

Tartsa szem előtt az alábbi szempontokat:

- A titkos kód tartalomtípusának alkalmazásnak/x-pkcs12-nek kell lennie.

- Használja a Titkos kulcstartó tanúsítványvégpontot, amely tartalmazza a titkos kulcsot.

Fontos

Ha nem adja meg a tanúsítvány objektumverzióját, az API Management a Key Vaultban való frissítés után négy órán belül automatikusan lekérte a tanúsítvány újabb verzióját.

A teljes sablonért tekintse meg a Key Vault-alapú SSL-t használó API Managementet a felhasználó által hozzárendelt identitással.

Ebben a sablonban a következőt fogja üzembe helyezni:

- Azure API Management-példány

- Azure felhasználó által hozzárendelt felügyelt identitás

- Azure Key Vault az SSL/TLS-tanúsítvány tárolásához

Az üzembe helyezés automatikus futtatásához válassza a következő gombot:

Névvel ellátott értékek tárolása és kezelése az Azure Key Vaultból

A felhasználó által hozzárendelt felügyelt identitással hozzáférhet az Azure Key Vaulthoz az API Management-szabályzatokban való használatra szolgáló titkos kódok tárolásához és kezeléséhez. További információ: Névvel ellátott értékek használata az Azure API Management-szabályzatokban.

Feljegyzés

Ha a Key Vault tűzfala engedélyezve van a kulcstartón, nem használhat felhasználó által hozzárendelt identitást az API Managementből való hozzáféréshez. Ehelyett használhatja a rendszer által hozzárendelt identitást. A Key Vault tűzfalán engedélyezni kell a megbízható Microsoft-szolgáltatásoknak a tűzfal megkerülését.

Hitelesítés háttérrendszerbe felhasználó által hozzárendelt identitással

A felhasználó által hozzárendelt identitással hitelesítést végezhet egy háttérszolgáltatásban a hitelesítés által felügyelt identitásszabályzaton keresztül.

Események naplózása eseményközpontba

Konfigurálhat és használhat felhasználó által hozzárendelt felügyelt identitást egy eseményközpont eléréséhez az API Management-példány eseményeinek naplózásához. További információ: Események naplózása az Azure Event Hubsba az Azure API Managementben.

Identitás eltávolítása

A rendszer által hozzárendelt identitások eltávolításához tiltsa le a szolgáltatást a portálon vagy az Azure Resource Manager-sablonon keresztül, ugyanúgy, ahogyan az létrejött. A felhasználó által hozzárendelt identitások egyenként eltávolíthatók. Az összes identitás eltávolításához állítsa az identitástípust a következőre "None": .

A rendszer által hozzárendelt identitás ily módon történő eltávolítása a Microsoft Entra-azonosítóból is törli. A rendszer által hozzárendelt identitások is automatikusan törlődnek a Microsoft Entra-azonosítóból az API Management-példány törlésekor.

Ha az összes identitást az Azure Resource Manager-sablonnal szeretné eltávolítani, frissítse ezt a szakaszt:

"identity": {

"type": "None"

}

Fontos

Ha egy API Management-példány egyéni SSL-tanúsítvánnyal van konfigurálva a Key Vaultból, és megpróbál letiltani egy felügyelt identitást, a kérés sikertelen lesz.

A letiltás feloldásához váltson egy Azure Key Vault-tanúsítványról egy beágyazott kódolt tanúsítványra, majd tiltsa le a felügyelt identitást. További információ: Egyéni tartománynév konfigurálása.

Következő lépések

További információ az Azure-erőforrások felügyelt identitásairól: