Az App Service Environment-környezetek hálózati architektúrájának áttekintése

Fontos

Ez a cikk az App Service Environment 1-ről szól. Az App Service Environment 1-et 2024. augusztus 31-én kivonjuk. Az App Service Environment új verziója egyszerűbben használható és hatékonyabb infrastruktúrán futtatható. Az új verzióról az App Service-környezet bemutatása című cikkből tudhat meg többet. Ha jelenleg az App Service Environment 1-es verzióját használja, kövesse a cikkben leírt lépéseket az új verzióra való migráláshoz.

2024. január 29-étől már nem hozhat létre új App Service Environment v1-erőforrásokat az elérhető módszerek , például ARM/Bicep-sablonok, Azure Portal, Azure CLI vagy REST API használatával. 2024. augusztus 31-ig át kell telepítenie az App Service Environment v3-ra az erőforrás törlésének és adatvesztésének megakadályozása érdekében.

Az App Service-környezetek mindig egy virtuális hálózat alhálózatán belül jönnek létre – az App Service-környezetben futó alkalmazások kommunikálhatnak az ugyanazon a virtuális hálózati topológián belül található privát végpontokkal. Mivel az ügyfelek zárolhatják virtuális hálózati infrastruktúrájuk egyes részeit, fontos tisztában lenni az App Service-környezettel előforduló hálózati kommunikációs folyamatok típusaival.

Általános hálózati folyamat

Ha egy App Service-környezet (A Standard kiadás) nyilvános virtuális IP-címet (VIP) használ az alkalmazásokhoz, az összes bejövő forgalom erre a nyilvános VIRTUÁLIS IP-címre érkezik. Ez magában foglalja az alkalmazások HTTP- és HTTPS-forgalmát, valamint az FTP egyéb forgalmát, a távoli hibakeresési funkciókat és az Azure felügyeleti műveleteit. A nyilvános VIRTUÁLIS IP-címen elérhető adott portok teljes listájáért tekintse meg az App Service-környezetbe irányuló bejövő forgalom szabályozásáról szóló cikket.

Az App Service-környezetek olyan alkalmazásokat is támogatnak, amelyek csak a virtuális hálózat belső címéhez vannak kötve, más néven ILB -címként (belső terheléselosztó). Az ILB-kompatibilis A Standard kiadás, HTTP- és HTTPS-forgalom alkalmazásokhoz és távoli hibakeresési hívásokhoz az ILB-címre érkezik. A leggyakoribb ILB-A Standard kiadás konfigurációk esetében az FTP-/FTPS-forgalom is az ILB-címre érkezik. Az Azure felügyeleti műveletei azonban továbbra is a 454/455-ös portokra fognak áramlani egy ILB-kompatibilis A nyilvános VIP-címén Standard kiadás.

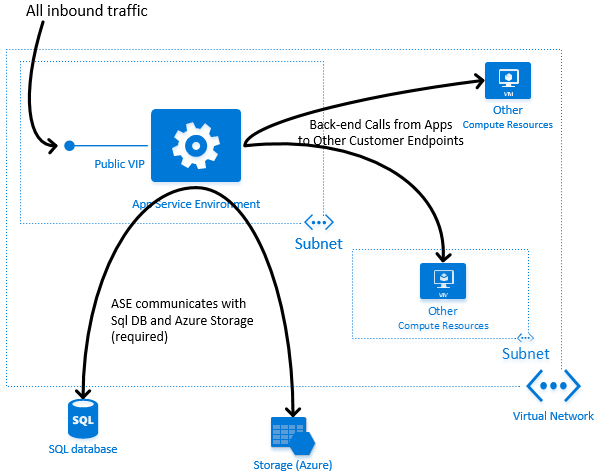

Az alábbi ábra az App Service-környezet különböző bejövő és kimenő hálózati folyamatainak áttekintését mutatja be, ahol az alkalmazások nyilvános virtuális IP-címhez vannak kötve:

Az App Service-környezet képes kommunikálni a privát ügyfélvégpontokkal. Az App Service-környezetben futó alkalmazások például csatlakozhatnak az azonos virtuális hálózati topológiában lévő IaaS virtuális gépeken futó adatbázis-kiszolgálóhoz(ok).

Fontos

A hálózati diagramot tekintve az "Egyéb számítási erőforrások" az App Service-környezettől eltérő alhálózaton vannak üzembe helyezve. Ha ugyanabban az alhálózatban helyez üzembe erőforrásokat az A Standard kiadás blokkolja az A Standard kiadás és az erőforrások közötti kapcsolatot (kivéve az adott A Standard kiadás útválasztást). Helyezze üzembe helyette egy másik alhálózaton (ugyanabban a virtuális hálózaton). Ezután az App Service-környezet képes lesz csatlakozni. Nincs szükség további konfigurációra.

Az App Service-környezetek az App Service-környezetek kezeléséhez és működtetéséhez szükséges SQL DB- és Azure Storage-erőforrásokkal is kommunikálnak. Az App Service Environment által kommunikáló SQL- és Storage-erőforrások némelyike ugyanabban a régióban található, mint az App Service Environment, míg mások távoli Azure-régiókban találhatók. Ennek eredményeképpen az App Service-környezet megfelelő működéséhez mindig szükség van az internetre irányuló kimenő kapcsolatra.

Mivel az App Service-környezet egy alhálózaton van üzembe helyezve, a hálózati biztonsági csoportok az alhálózat bejövő forgalmának szabályozására használhatók. Az App Service-környezetbe irányuló bejövő forgalom szabályozásáról az alábbi cikkben olvashat bővebben.

Az App Service-környezetből kimenő internetkapcsolat engedélyezésével kapcsolatos részletekért tekintse meg az Express Route használatáról szóló alábbi cikket. A cikkben ismertetett módszer a helyek közötti kapcsolat és a kényszerített bújtatás használata esetén is érvényes.

Kimenő hálózati címek

Amikor egy App Service-környezet kimenő hívásokat indít, a kimenő hívásokhoz mindig egy IP-cím van társítva. A használt IP-cím attól függ, hogy a meghívott végpont a virtuális hálózati topológián belül vagy a virtuális hálózati topológián kívül található-e.

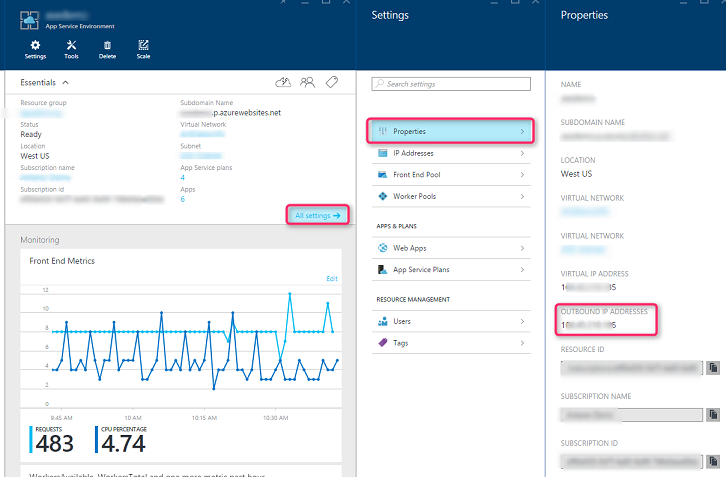

Ha a meghívandó végpont kívül esik a virtuális hálózati topológián , akkor a használt kimenő cím (más néven kimenő NAT-cím) az App Service-környezet nyilvános VIP-címe. Ez a cím megtalálható az App Service-környezet Portál felhasználói felületén a Tulajdonságok szakaszban.

Ez a cím meghatározható olyan A Standard kiadás esetében is, amelyek csak nyilvános VIP-címmel rendelkeznek, ha létrehoznak egy alkalmazást az App Service-környezetben, majd nslookupot hajtanak végre az alkalmazás címén. Az eredményül kapott IP-cím mind a nyilvános VIP, mind az App Service Environment kimenő NAT-címe.

Ha a meghívandó végpont a virtuális hálózati topológián belül van, a hívó alkalmazás kimenő címe az alkalmazást futtató egyéni számítási erőforrás belső IP-címe lesz. A virtuális hálózat belső IP-címeinek alkalmazásokhoz való állandó leképezése azonban nem történik meg. Az alkalmazások különböző számítási erőforrások között mozoghatnak, és az App Service-környezetben elérhető számítási erőforrások készlete a skálázási műveletek miatt változhat.

Mivel azonban egy App Service-környezet mindig egy alhálózaton belül található, garantáltan az alkalmazást futtató számítási erőforrás belső IP-címe mindig az alhálózat CIDR-tartományán belül lesz. Ennek eredményeképpen, ha a rendszer részletes ACL-eket vagy hálózati biztonsági csoportokat használ a virtuális hálózaton belüli más végpontokhoz való hozzáférés biztonságossá tételéhez, az App Service-környezetet tartalmazó alhálózati tartománynak hozzáférést kell biztosítani.

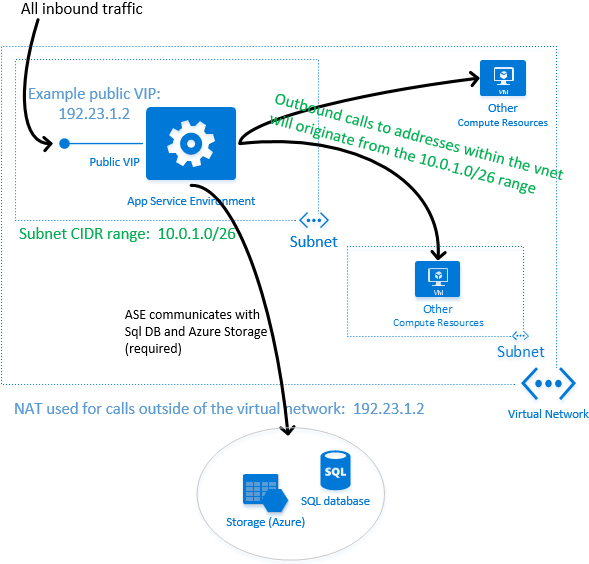

Az alábbi ábra részletesebben mutatja be ezeket a fogalmakat:

A fenti ábrán:

- Mivel az App Service-környezet nyilvános VIP-címe 192.23.1.2, ez az "Internet" végpontokra irányuló hívásokhoz használt kimenő IP-cím.

- Az App Service-környezethez tartozó alhálózat CIDR-tartománya 10.0.1.0/26. Az ugyanazon a virtuális hálózati infrastruktúrán belüli egyéb végpontok az alkalmazások hívásait úgy látják, mintha a címtartományon belülről származnak.

Hívások az App Service-környezetek között

Összetettebb forgatókönyv akkor fordulhat elő, ha több App Service-környezetet helyez üzembe ugyanabban a virtuális hálózaton, és kimenő hívásokat indít egy App Service-környezetből egy másik App Service-környezetbe. Az Ilyen típusú App Service-környezetbeli hívások is "internetes" hívásokként lesznek kezelve.

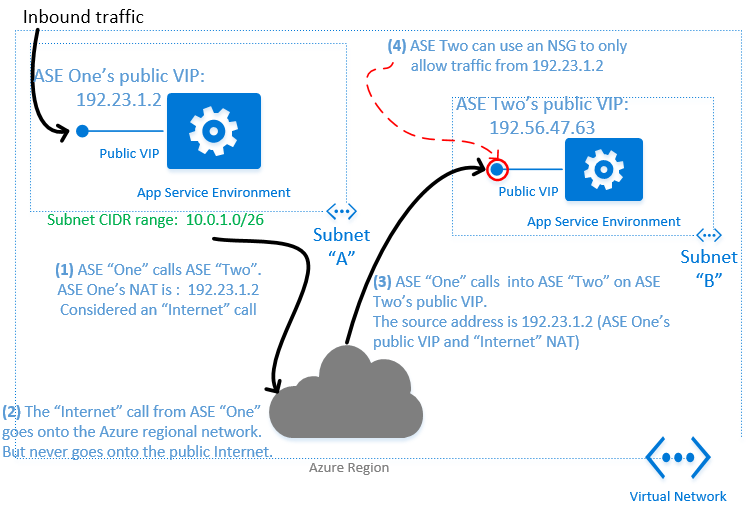

Az alábbi ábrán egy olyan rétegzett architektúra látható, amelyben egy App Service-környezetben található alkalmazások (például "Front door" webalkalmazások) alkalmazásokat hívnak meg egy második App Service-környezetben (például belső háttér API-alkalmazások, amelyek nem az internetről érhetők el).

A fenti példában az "A Standard kiadás One" App Service-környezet kimenő IP-címe 192.23.1.2. Ha egy ezen az App Service-környezetben futó alkalmazás kimenő hívást indít egy, ugyanazon a virtuális hálózaton található második App Service-környezetben (A Standard kiadás Kettő) futó alkalmazáshoz, a kimenő hívás "internetes" hívásként lesz kezelve. Ennek eredményeként a második App Service-környezetbe érkező hálózati forgalom a 192.23.1.2-ről (vagyis nem az első App Service-környezet alhálózati címtartományából) fog megjelenni.

Annak ellenére, hogy a különböző App Service-környezetek közötti hívások "internetes" hívásokként vannak kezelve, amikor mindkét App Service-környezet ugyanabban az Azure-régióban található, a hálózati forgalom a regionális Azure-hálózaton marad, és fizikailag nem halad át a nyilvános interneten. Ennek eredményeképpen használhat egy hálózati biztonsági csoportot a második App Service-környezet alhálózatán, hogy csak az első App Service-környezetből érkező hívásokat engedélyezze (amelynek kimenő IP-címe 192.23.1.2), így biztosítva az App Service-környezetek közötti biztonságos kommunikációt.

További hivatkozások és információk

Itt tájékozódhat az App Service-környezetek által használt bejövő portokról, valamint a bejövő forgalom szabályozására szolgáló hálózati biztonsági csoportokról.