App Service-környezet lezárása

Fontos

Ez a cikk az App Service Environment v2-ről szól, amelyet izolált App Service-csomagokkal használnak. Az App Service Environment v2 2-et 2024. augusztus 31-én kivonjuk. Az App Service Environment új verziója egyszerűbben használható és hatékonyabb infrastruktúrán futtatható. Az új verzióról az App Service-környezet bemutatása című cikkből tudhat meg többet. Ha jelenleg az App Service Environment 2-es verzióját használja, kövesse az ebben a cikkben ismertetett lépéseket az új verzióra való migráláshoz.

2024. január 29-étől már nem hozhat létre új App Service Environment v2-erőforrásokat az elérhető módszerek , például ARM/Bicep-sablonok, Azure Portal, Azure CLI vagy REST API használatával. 2024. augusztus 31-ig át kell telepítenie az App Service Environment v3-ra az erőforrás törlésének és adatvesztésének megakadályozása érdekében.

Az App Service-környezet (A Standard kiadás) számos külső függőségtel rendelkezik, amelyekhez hozzáférésre van szükség a megfelelő működéshez. Az A Standard kiadás az ügyfél Azure-beli virtuális hálózatában él. Az ügyfeleknek engedélyezniük kell az A Standard kiadás függőségi forgalmat, ami problémát jelent azoknak az ügyfeleknek, akik a virtuális hálózatukról szeretnék zárolni az összes kimenő forgalmat.

Számos bejövő végpontot használnak az A Standard kiadás kezelésére. A bejövő felügyeleti forgalom nem küldhető el tűzfaleszközön keresztül. A forgalom forráscímei ismertek, és közzé vannak téve az App Service Environment felügyeleti címeinek dokumentumában. Van egy AppServiceManagement nevű szolgáltatáscímke is, amely hálózati biztonsági csoportokkal (NSG-kkel) használható a bejövő forgalom védelmére.

Az A Standard kiadás kimenő függőségek szinte teljes egészében FQDN-ekkel vannak definiálva, amelyek mögött nincsenek statikus címek. A statikus címek hiánya azt jelenti, hogy a hálózati biztonsági csoportok nem használhatók az A Standard kiadás kimenő forgalmának zárolására. A címek elég gyakran változnak, hogy az aktuális megoldás alapján nem lehet szabályokat beállítani, és ezt használva NSG-ket hozhat létre.

A kimenő címek biztonságossá tételének megoldása egy olyan tűzfaleszköz használata, amely tartománynevek alapján képes szabályozni a kimenő forgalmat. Az Azure Firewall a cél teljes tartományneve alapján korlátozhatja a kimenő HTTP- és HTTPS-forgalmat.

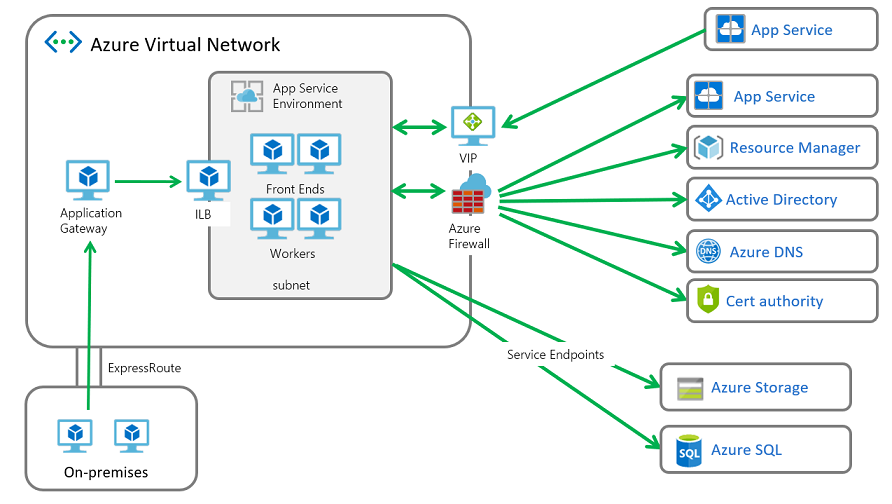

Rendszerarchitektúra

Az A Standard kiadás tűzfaleszközön áthaladó kimenő forgalommal történő üzembe helyezéséhez módosítani kell az A Standard kiadás alhálózat útvonalait. Az útvonalak IP-szinten működnek. Ha nem körültekintő az útvonalak meghatározásában, kényszerítheti a TCP válaszforgalmát egy másik címről származó forrásra. Ha a válaszcím eltér a címforgalomtól, a problémát aszimmetrikus útválasztásnak nevezzük, és megszakítja a TCP-t.

Útvonalakat kell definiálni, hogy az A Standard kiadás bejövő forgalom ugyanúgy válaszoljon vissza, mint a forgalom. Útvonalakat kell definiálni a bejövő felügyeleti kérelmekhez és a bejövő alkalmazáskérésekhez.

Az A Standard kiadás felé és onnan érkező forgalomnak meg kell felelnie a következő konvencióknak

- Az Azure SQL, a Storage és az Event Hubs felé történő forgalom tűzfaleszköz használatával nem támogatott. Ezt a forgalmat közvetlenül ezeknek a szolgáltatásoknak kell elküldeni. Ennek módja az, hogy a három szolgáltatáshoz konfigurálja a szolgáltatásvégpontokat.

- Az útvonaltábla-szabályokat meg kell határozni, amelyek a bejövő felügyeleti forgalmat onnan küldik vissza, ahonnan származik.

- Az útvonaltábla-szabályokat meg kell határozni, amelyek a bejövő alkalmazás forgalmát onnan küldik vissza, ahonnan származik.

- Az A Standard kiadás-t elhagyó összes többi forgalom elküldhető a tűzfaleszközre útvonaltábla-szabály használatával.

Bejövő felügyeleti forgalom zárolása

Ha az A Standard kiadás alhálózathoz még nincs hozzárendelve NSG, hozzon létre egyet. Az NSG-n belül állítsa be az első szabályt, amely engedélyezi az AppServiceManagement nevű szolgáltatáscímke forgalmát a 454-455-ös porton. Az AppServiceManagement címke hozzáférésének engedélyezésére vonatkozó szabály az egyetlen dolog, amely a nyilvános IP-címektől szükséges az A Standard kiadás kezeléséhez. A szolgáltatáscímke mögötti címek csak a Azure-alkalmazás szolgáltatás felügyeletére szolgálnak. Az ezeken a kapcsolatokon áthaladó felügyeleti forgalom titkosítva van, és hitelesítési tanúsítványokkal van védve. Ezen a csatornán a tipikus forgalom olyan dolgokat tartalmaz, mint az ügyfél által kezdeményezett parancsok és állapotminták.

A portálon új alhálózattal létrehozott Standard kiadás olyan NSG-vel készülnek, amely tartalmazza az AppServiceManagement címke engedélyezési szabályát.

Az A Standard kiadás az 16001-s port Load Balancer-címkéjéből érkező bejövő kéréseket is engedélyeznie kell. Az 16001-ben porton lévő Load Balancer kérései életben maradnak a Load Balancer és az A Standard kiadás előtér között. Ha az 16001-s port le van tiltva, az A Standard kiadás állapota nem megfelelő.

Az Azure Firewall konfigurálása az ASE-hez

A meglévő A Standard kiadás és az Azure Firewall közötti kimenő forgalom zárolásának lépései a következők:

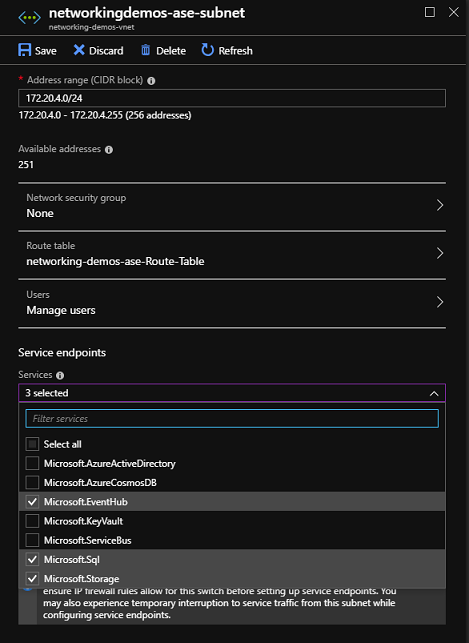

Engedélyezze a szolgáltatásvégpontokat az SQL, a Storage és az Event Hubs számára az A Standard kiadás alhálózaton. A szolgáltatásvégpontok engedélyezéséhez nyissa meg a hálózati portál > alhálózatait, és válassza a Microsoft.EventHub, a Microsoft.SQL és a Microsoft.Storage lehetőséget a Szolgáltatásvégpontok legördülő listából. Ha engedélyezve vannak a szolgáltatásvégpontok az Azure SQL-ben, az alkalmazások által használt Azure SQL-függőségeket is szolgáltatásvégpontokkal kell konfigurálni.

Hozzon létre egy AzureFirewallSubnet nevű alhálózatot abban a virtuális hálózaton, ahol az A Standard kiadás létezik. Kövesse az Azure Firewall dokumentációjában található utasításokat az Azure Firewall létrehozásához.

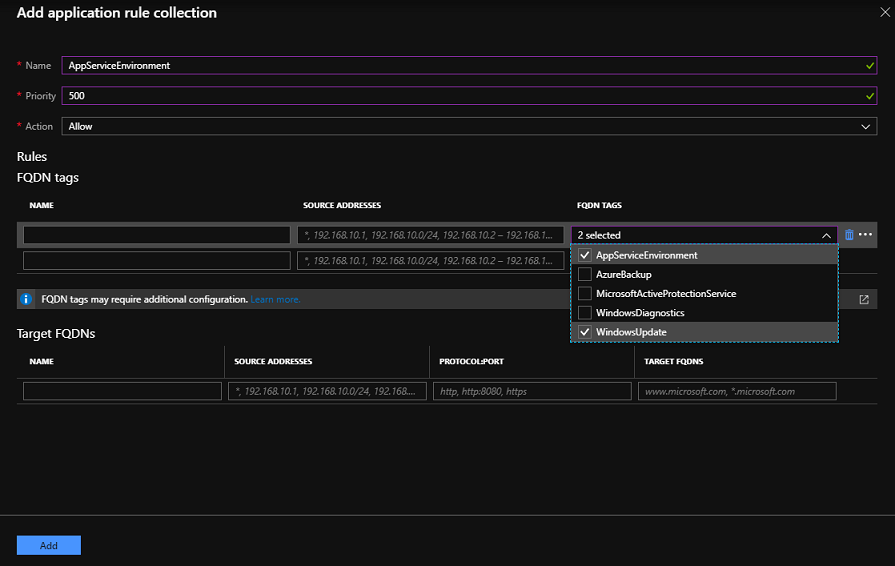

Az Azure Firewall felhasználói felületi > szabályok > alkalmazásszabály-gyűjteményében válassza az Alkalmazásszabály-gyűjtemény hozzáadása lehetőséget. Adjon meg egy nevet, prioritást, és állítsa be az Engedélyezés lehetőséget. Az FQDN-címkék szakaszban adjon meg egy nevet, állítsa a forráscímkéket *-ra, és válassza ki az App Service Environment teljes tartománynévcímkéjét és a Windows Update-et.

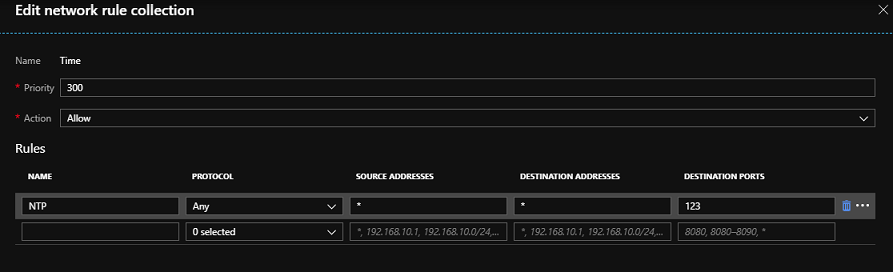

Az Azure Firewall felhasználói felületének > hálózati szabálygyűjteményében > válassza a Hálózati szabálygyűjtemény hozzáadása lehetőséget. Adjon meg egy nevet, prioritást, és állítsa be az Engedélyezés lehetőséget. Az IP-címek alatti Szabályok szakaszban adjon meg egy nevet, válasszon egy Tetszőleges protokollt, állítsa a * értéket a forrás- és célcímekre, és állítsa a portokat 123-ra. Ez a szabály lehetővé teszi a rendszer számára az óra szinkronizálását az NTP használatával. Hozzon létre egy másik szabályt az 12000-s porthoz hasonlóan a rendszerproblémák osztályozásához.

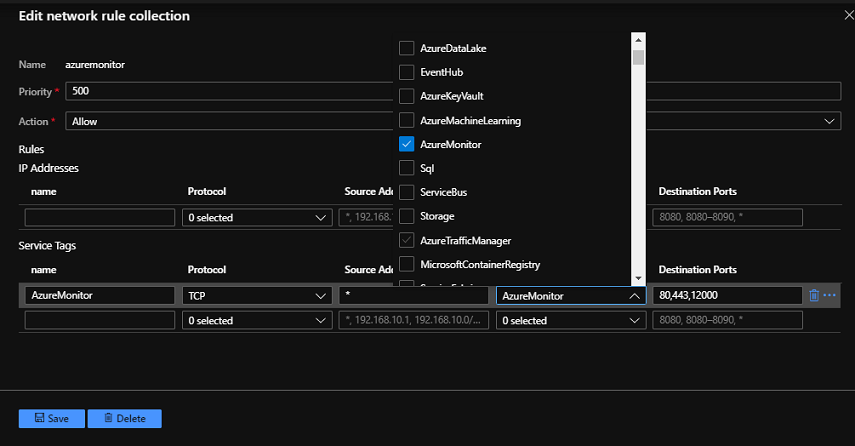

Az Azure Firewall felhasználói felületének > hálózati szabálygyűjteményében > válassza a Hálózati szabálygyűjtemény hozzáadása lehetőséget. Adjon meg egy nevet, prioritást, és állítsa be az Engedélyezés lehetőséget. A Szolgáltatáscímkék alatti Szabályok szakaszban adjon meg egy nevet, válassza ki az Any protokollt, állítsa a * értéket a Forráscímkékre, válassza ki az AzureMonitor szolgáltatáscímkéjét, és állítsa a portokat a 80, 443 értékre. Ez a szabály lehetővé teszi a rendszer számára, hogy az Azure Monitort állapot- és metrikainformációkkal látja el.

Hozzon létre egy útvonaltáblát az AppServiceManagement szolgáltatás címkéjének útvonalával az internet következő ugrásával. Ez az útvonaltábla-bejegyzés szükséges az aszimmetrikus útválasztási problémák elkerülése érdekében. Adjon hozzá egy virtuális berendezés-útvonalat a 0.0.0.0/0 útvonaltáblához, a következő ugrás pedig az Azure Firewall privát IP-címe lesz. Az IP-címek helyett a szolgáltatáscímkét kell használnia, hogy ne kelljen frissítenie az útvonaltáblát, amikor a felügyeleti címek megváltoznak. Ha azonban a felügyeleti címeket kell használnia, letöltheti a használt felhő szolgáltatáscímkéjének referenciafájlját az App Service Environment felügyeleti címéből , és létrehozhatja az útvonalakat ezekből.

Rendelje hozzá a létrehozott útvonaltáblát az A Standard kiadás alhálózathoz.

Az A Standard kiadás telepítése tűzfal mögött

Az A Standard kiadás tűzfal mögötti üzembe helyezésének lépései megegyeznek a meglévő A Standard kiadás Azure Firewalllal való konfigurálásával, kivéve, ha létre kell hoznia az A Standard kiadás alhálózatot, majd követnie kell az előző lépéseket. Az A Standard kiadás meglévő alhálózatban való létrehozásához egy Resource Manager-sablont kell használnia az A Standard kiadás létrehozása Resource Manager-sablonnal című dokumentumban leírtak szerint.

Alkalmazásforgalom

A fenti lépések lehetővé teszik az A Standard kiadás problémamentes működését. Továbbra is konfigurálnia kell a dolgokat az alkalmazás igényeinek megfelelően. Az Azure Firewalllal konfigurált A Standard kiadás alkalmazások esetében két probléma merült fel.

- Az alkalmazásfüggőségeket hozzá kell adni az Azure Firewallhoz vagy az útvonaltáblához.

- Útvonalakat kell létrehozni az alkalmazásforgalom számára az aszimmetrikus útválasztási problémák elkerülése érdekében

Ha az alkalmazások függőségekkel rendelkeznek, azokat hozzá kell adni az Azure Firewallhoz. Hozzon létre alkalmazásszabályokat a HTTP-/HTTPS-forgalom és a hálózati szabályok engedélyezéséhez minden máshoz.

Ha ismeri azt a címtartományt, amelyből az alkalmazáskérelmek forgalma származik, felveheti azt az A Standard kiadás alhálózathoz rendelt útvonaltáblába. Ha a címtartomány nagy vagy meghatározatlan, akkor használhat egy olyan hálózati berendezést, mint az Application Gateway, hogy megadjon egy címet az útvonaltáblához. Az Application Gateway és az ILB A Standard kiadás konfigurálásával kapcsolatos részletekért olvassa el az ILB A Standard kiadás integrálása az Application Gatewayrel című cikket.

Az Application Gateway használata csupán egy példa a rendszer konfigurálására. Ha ezt az útvonalat követte, akkor hozzá kell adnia egy útvonalat az A Standard kiadás alhálózat útvonaltáblájához, hogy az Application Gatewaynek küldött válaszforgalom közvetlenül oda menjen.

Naplózás

Az Azure Firewall naplókat küldhet az Azure Storage-ba, az Event Hubsba vagy az Azure Monitor-naplókba. Ha az alkalmazást bármilyen támogatott célhelyhez szeretné integrálni, nyissa meg az Azure Firewall Portál > diagnosztikai naplóit, és engedélyezze a naplókat a kívánt célhelyhez. Ha integrálva van az Azure Monitor-naplókkal, akkor megtekintheti az Azure Firewallba küldött összes adat naplózását. A megtagadott forgalom megtekintéséhez nyissa meg a Log Analytics-munkaterületi portál > naplóit, és írjon be egy lekérdezést, például

AzureDiagnostics | where msg_s contains "Deny" | where TimeGenerated >= ago(1h)

Az Azure Firewall és az Azure Monitor naplóinak integrálása akkor hasznos, ha először egy alkalmazás működik, ha nem ismeri az összes alkalmazásfüggőséget. Az Azure Monitor-naplókról az Azure Monitor naplóadatainak elemzéséből tudhat meg többet.

Harmadik féltől származó tűzfal konfigurálása az ASE-hez

A következő információkra csak akkor van szükség, ha az Azure Firewalltól eltérő tűzfalberendezést szeretne konfigurálni. Az Azure Firewall esetében lásd a fenti szakaszt.

Vegye figyelembe a következő függőségeket, amikor külső tűzfalat helyez üzembe az A-vel Standard kiadás:

- A szolgáltatásvégpont-kompatibilis szolgáltatásokat szolgáltatásvégpontokkal kell konfigurálni.

- Az IP-cím függőségei nem HTTP/S forgalomhoz tartoznak (TCP- és UDP-forgalom esetén is)

- Az FQDN HTTP/HTTPS-végpontok elhelyezhetők a tűzfaleszközön.

- A helyettesítő HTTP/HTTPS-végpontok olyan függőségek, amelyek az A Standard kiadás számos minősítőtől függően változhatnak.

- A Linux-függőségek csak akkor jelentenek problémát, ha Linux-alkalmazásokat helyez üzembe az A Standard kiadás. Ha nem telepíti a Linux-alkalmazásokat az A Standard kiadás, akkor ezeket a címeket nem kell hozzáadnia a tűzfalhoz.

Szolgáltatásvégpont-kompatibilis függőségek

| Végpont |

|---|

| Azure SQL |

| Azure Storage |

| Azure-eseményközpontok |

IP-címfüggőségek

| Végpont | Részletek |

|---|---|

| *:123 | NTP-óra ellenőrzése. A forgalom több végponton van ellenőrizve a 123-as porton |

| *:12000 | Ez a port bizonyos rendszermonitorozáshoz használatos. Ha le van tiltva, akkor bizonyos problémákat nehezebb elhárulni, de az A Standard kiadás továbbra is működik |

| 40.77.24.27:80 | Az A Standard kiadás-problémák monitorozásához és riasztásához szükséges |

| 40.77.24.27:443 | Az A Standard kiadás-problémák monitorozásához és riasztásához szükséges |

| 13.90.249.229:80 | Az A Standard kiadás-problémák monitorozásához és riasztásához szükséges |

| 13.90.249.229:443 | Az A Standard kiadás-problémák monitorozásához és riasztásához szükséges |

| 104.45.230.69:80 | Az A Standard kiadás-problémák monitorozásához és riasztásához szükséges |

| 104.45.230.69:443 | Az A Standard kiadás-problémák monitorozásához és riasztásához szükséges |

| 13.82.184.151:80 | Az A Standard kiadás-problémák monitorozásához és riasztásához szükséges |

| 13.82.184.151:443 | Az A Standard kiadás-problémák monitorozásához és riasztásához szükséges |

Az Azure Firewall használatával automatikusan az alábbiakat konfigurálja a teljes tartománynév címkéivel.

FQDN HTTP/HTTPS-függőségek

| Végpont |

|---|

| graph.microsoft.com:443 |

| login.live.com:443 |

| login.windows.com:443 |

| login.windows.net:443 |

| login.microsoftonline.com:443 |

| *.login.microsoftonline.com:443 |

| *.login.microsoft.com:443 |

| client.wns.windows.com:443 |

| definitionupdates.microsoft.com:443 |

| go.microsoft.com:80 |

| go.microsoft.com:443 |

| www.microsoft.com:80 |

| www.microsoft.com:443 |

| wdcpalt.microsoft.com:443 |

| wdcp.microsoft.com:443 |

| ocsp.msocsp.com:443 |

| ocsp.msocsp.com:80 |

| oneocsp.microsoft.com:80 |

| oneocsp.microsoft.com:443 |

| mscrl.microsoft.com:443 |

| mscrl.microsoft.com:80 |

| crl.microsoft.com:443 |

| crl.microsoft.com:80 |

| www.thawte.com:443 |

| crl3.digicert.com:80 |

| ocsp.digicert.com:80 |

| ocsp.digicert.com:443 |

| csc3-2009-2.crl.verisign.com:80 |

| crl.verisign.com:80 |

| ocsp.verisign.com:80 |

| cacerts.digicert.com:80 |

| azperfcounters1.blob.core.windows.net:443 |

| azurewatsonanalysis-prod.core.windows.net:443 |

| global.metrics.nsatc.net:80 |

| global.metrics.nsatc.net:443 |

| az-prod.metrics.nsatc.net:443 |

| antares.metrics.nsatc.net:443 |

| azglobal-black.azglobal.metrics.nsatc.net:443 |

| azglobal-red.azglobal.metrics.nsatc.net:443 |

| antares-black.antares.metrics.nsatc.net:443 |

| antares-red.antares.metrics.nsatc.net:443 |

| prod.microsoftmetrics.com:443 |

| maupdateaccount.blob.core.windows.net:443 |

| clientconfig.passport.net:443 |

| packages.microsoft.com:443 |

| schemas.microsoft.com:80 |

| schemas.microsoft.com:443 |

| management.core.windows.net:443 |

| management.core.windows.net:80 |

| management.azure.com:443 |

| www.msftconnecttest.com:80 |

| shavamanifestcdnprod1.azureedge.net:443 |

| validation-v2.sls.microsoft.com:443 |

| flighting.cp.wd.microsoft.com:443 |

| dmd.metaservices.microsoft.com:80 |

| admin.core.windows.net:443 |

| prod.warmpath.msftcloudes.com:443 |

| prod.warmpath.msftcloudes.com:80 |

| gcs.prod.monitoring.core.windows.net:80 |

| gcs.prod.monitoring.core.windows.net:443 |

| azureprofileruploads.blob.core.windows.net:443 |

| azureprofileruploads2.blob.core.windows.net:443 |

| azureprofileruploads3.blob.core.windows.net:443 |

| azureprofileruploads4.blob.core.windows.net:443 |

| azureprofileruploads5.blob.core.windows.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azprofileruploads1.blob.core.windows.net:443 |

| azprofileruploads10.blob.core.windows.net:443 |

| azprofileruploads2.blob.core.windows.net:443 |

| azprofileruploads3.blob.core.windows.net:443 |

| azprofileruploads4.blob.core.windows.net:443 |

| azprofileruploads6.blob.core.windows.net:443 |

| azprofileruploads7.blob.core.windows.net:443 |

| azprofileruploads8.blob.core.windows.net:443 |

| azprofileruploads9.blob.core.windows.net:443 |

| azureprofilerfrontdoor.cloudapp.net:443 |

| settings-win.data.microsoft.com:443 |

| maupdateaccount2.blob.core.windows.net:443 |

| maupdateaccount3.blob.core.windows.net:443 |

| dc.services.visualstudio.com:443 |

| gmstorageprodsn1.blob.core.windows.net:443 |

| gmstorageprodsn1.file.core.windows.net:443 |

| gmstorageprodsn1.queue.core.windows.net:443 |

| gmstorageprodsn1.table.core.windows.net:443 |

| rteventservice.trafficmanager.net:443 |

| ctldl.windowsupdate.com:80 |

| ctldl.windowsupdate.com:443 |

| global-dsms.dsms.core.windows.net:443 |

Helyettesítő HTTP-/HTTPS-függőségek

| Végpont |

|---|

| gr-prod-*.cloudapp.net:443 |

| gr-prod-*.azurewebsites.windows.net:443 |

| *.management.azure.com:443 |

| *.update.microsoft.com:443 |

| *.windowsupdate.microsoft.com:443 |

| *.identity.azure.net:443 |

| *.ctldl.windowsupdate.com:80 |

| *.ctldl.windowsupdate.com:443 |

| *.prod.microsoftmetrics.com:443 |

| *.dsms.core.windows.net:443 |

| *.prod.warm.ingest.monitor.core.windows.net:443 |

Linux-függőségek

| Végpont |

|---|

| wawsinfraprodbay063.blob.core.windows.net:443 |

| registry-1.docker.io:443 |

| auth.docker.io:443 |

| production.cloudflare.docker.com:443 |

| download.docker.com:443 |

| us.archive.ubuntu.com:80 |

| download.mono-project.com:80 |

| packages.treasuredata.com:80 |

| security.ubuntu.com:80 |

| oryx-cdn.microsoft.io:443 |

| *.cdn.mscr.io:443 |

| *.data.mcr.microsoft.com:443 |

| mcr.microsoft.com:443 |

| *.data.mcr.microsoft.com:443 |

| packages.fluentbit.io:80 |

| packages.fluentbit.io:443 |

| apt-mo.trafficmanager.net:80 |

| apt-mo.trafficmanager.net:443 |

| azure.archive.ubuntu.com:80 |

| azure.archive.ubuntu.com:443 |

| changelogs.ubuntu.com:80 |

| 13.74.252.37:11371 |

| 13.75.127.55:11371 |

| 13.76.190.189:11371 |

| 13.80.10.205:11371 |

| 13.91.48.226:11371 |

| 40.76.35.62:11371 |

| 104.215.95.108:11371 |

Tűzfal konfigurálása A Standard kiadás az USA gov régióiban

Az A Standard kiadás usa-beli gov-régiókban az Azure Firewall konfigurálása a dokumentum A Standard kiadás szakaszában található utasításokat követve konfigurálhatja az Azure Firewallt az A Standard kiadás használatával.

Ha külső tűzfalat szeretne használni az US Gov-ban, a következő függőségeket kell figyelembe vennie:

- A szolgáltatásvégpont-kompatibilis szolgáltatásokat szolgáltatásvégpontokkal kell konfigurálni.

- Az FQDN HTTP/HTTPS-végpontok elhelyezhetők a tűzfaleszközön.

- A helyettesítő HTTP/HTTPS-végpontok olyan függőségek, amelyek az A Standard kiadás számos minősítőtől függően változhatnak.

A Linux nem érhető el az USA gov régióiban, ezért nem választható konfigurációként szerepel a listán.

Szolgáltatásvégpont-kompatibilis függőségek

| Végpont |

|---|

| Azure SQL |

| Azure Storage |

| Azure-eseményközpontok |

IP-címfüggőségek

| Végpont | Részletek |

|---|---|

| *:123 | NTP-óra ellenőrzése. A forgalom több végponton van ellenőrizve a 123-as porton |

| *:12000 | Ez a port bizonyos rendszermonitorozáshoz használatos. Ha le van tiltva, akkor bizonyos problémákat nehezebb elhárulni, de az A Standard kiadás továbbra is működik |

| 40.77.24.27:80 | Az A Standard kiadás-problémák monitorozásához és riasztásához szükséges |

| 40.77.24.27:443 | Az A Standard kiadás-problémák monitorozásához és riasztásához szükséges |

| 13.90.249.229:80 | Az A Standard kiadás-problémák monitorozásához és riasztásához szükséges |

| 13.90.249.229:443 | Az A Standard kiadás-problémák monitorozásához és riasztásához szükséges |

| 104.45.230.69:80 | Az A Standard kiadás-problémák monitorozásához és riasztásához szükséges |

| 104.45.230.69:443 | Az A Standard kiadás-problémák monitorozásához és riasztásához szükséges |

| 13.82.184.151:80 | Az A Standard kiadás-problémák monitorozásához és riasztásához szükséges |

| 13.82.184.151:443 | Az A Standard kiadás-problémák monitorozásához és riasztásához szükséges |

FQDN HTTP/HTTPS-függőségek

| Végpont |

|---|

| admin.core.usgovcloudapi.net:80 |

| azperfmerges.blob.core.windows.net:80 |

| azperfmerges.blob.core.windows.net:80 |

| azprofileruploads1.blob.core.windows.net:80 |

| azprofileruploads10.blob.core.windows.net:80 |

| azprofileruploads2.blob.core.windows.net:80 |

| azprofileruploads3.blob.core.windows.net:80 |

| azprofileruploads4.blob.core.windows.net:80 |

| azprofileruploads5.blob.core.windows.net:80 |

| azprofileruploads6.blob.core.windows.net:80 |

| azprofileruploads7.blob.core.windows.net:80 |

| azprofileruploads8.blob.core.windows.net:80 |

| azprofileruploads9.blob.core.windows.net:80 |

| azureprofilerfrontdoor.cloudapp.net:80 |

| azurewatsonanalysis.usgovcloudapp.net:80 |

| cacerts.digicert.com:80 |

| client.wns.windows.com:80 |

| crl.microsoft.com:80 |

| crl.verisign.com:80 |

| crl3.digicert.com:80 |

| csc3-2009-2.crl.verisign.com:80 |

| ctldl.windowsupdate.com:80 |

| definitionupdates.microsoft.com:80 |

| download.windowsupdate.com:80 |

| fairfax.warmpath.usgovcloudapi.net:80 |

| flighting.cp.wd.microsoft.com:80 |

| gcwsprodgmdm2billing.queue.core.usgovcloudapi.net:80 |

| gcwsprodgmdm2billing.table.core.usgovcloudapi.net:80 |

| global.metrics.nsatc.net:80 |

| go.microsoft.com:80 |

| gr-gcws-prod-bd3.usgovcloudapp.net:80 |

| gr-gcws-prod-bn1.usgovcloudapp.net:80 |

| gr-gcws-prod-dd3.usgovcloudapp.net:80 |

| gr-gcws-prod-dm2.usgovcloudapp.net:80 |

| gr-gcws-prod-phx20.usgovcloudapp.net:80 |

| gr-gcws-prod-sn5.usgovcloudapp.net:80 |

| login.live.com:80 |

| login.microsoftonline.us:80 |

| management.core.usgovcloudapi.net:80 |

| management.usgovcloudapi.net:80 |

| maupdateaccountff.blob.core.usgovcloudapi.net:80 |

| mscrl.microsoft.com:80 |

| ocsp.digicert.com:80 |

| ocsp.verisign.com:80 |

| rteventse.trafficmanager.net:80 |

| settings-n.data.microsoft.com:80 |

| shavamafestcdnprod1.azureedge.net:80 |

| shavanifestcdnprod1.azureedge.net:80 |

| v10ortex-win.data.microsoft.com:80 |

| wp.microsoft.com:80 |

| dcpalt.microsoft.com:80 |

| www.microsoft.com:80 |

| www.msftconnecttest.com:80 |

| www.thawte.com:80 |

| admin.core.usgovcloudapi.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azprofileruploads1.blob.core.windows.net:443 |

| azprofileruploads10.blob.core.windows.net:443 |

| azprofileruploads2.blob.core.windows.net:443 |

| azprofileruploads3.blob.core.windows.net:443 |

| azprofileruploads4.blob.core.windows.net:443 |

| azprofileruploads5.blob.core.windows.net:443 |

| azprofileruploads6.blob.core.windows.net:443 |

| azprofileruploads7.blob.core.windows.net:443 |

| azprofileruploads8.blob.core.windows.net:443 |

| azprofileruploads9.blob.core.windows.net:443 |

| azureprofilerfrontdoor.cloudapp.net:443 |

| azurewatsonanalysis.usgovcloudapp.net:443 |

| cacerts.digicert.com:443 |

| client.wns.windows.com:443 |

| crl.microsoft.com:443 |

| crl.verisign.com:443 |

| crl3.digicert.com:443 |

| csc3-2009-2.crl.verisign.com:443 |

| ctldl.windowsupdate.com:443 |

| definitionupdates.microsoft.com:443 |

| download.windowsupdate.com:443 |

| fairfax.warmpath.usgovcloudapi.net:443 |

| gcs.monitoring.core.usgovcloudapi.net:443 |

| flighting.cp.wd.microsoft.com:443 |

| gcwsprodgmdm2billing.queue.core.usgovcloudapi.net:443 |

| gcwsprodgmdm2billing.table.core.usgovcloudapi.net:443 |

| global.metrics.nsatc.net:443 |

| prod.microsoftmetrics.com:443 |

| go.microsoft.com:443 |

| gr-gcws-prod-bd3.usgovcloudapp.net:443 |

| gr-gcws-prod-bn1.usgovcloudapp.net:443 |

| gr-gcws-prod-dd3.usgovcloudapp.net:443 |

| gr-gcws-prod-dm2.usgovcloudapp.net:443 |

| gr-gcws-prod-phx20.usgovcloudapp.net:443 |

| gr-gcws-prod-sn5.usgovcloudapp.net:443 |

| login.live.com:443 |

| login.microsoftonline.us:443 |

| management.core.usgovcloudapi.net:443 |

| management.usgovcloudapi.net:443 |

| maupdateaccountff.blob.core.usgovcloudapi.net:443 |

| mscrl.microsoft.com:443 |

| ocsp.digicert.com:443 |

| ocsp.msocsp.com:443 |

| ocsp.msocsp.com:80 |

| oneocsp.microsoft.com:80 |

| oneocsp.microsoft.com:443 |

| ocsp.verisign.com:443 |

| rteventservice.trafficmanager.net:443 |

| settings-win.data.microsoft.com:443 |

| shavamanifestcdnprod1.azureedge.net:443 |

| shavamanifestcdnprod1.azureedge.net:443 |

| v10.vortex-win.data.microsoft.com:443 |

| wdcp.microsoft.com:443 |

| wdcpalt.microsoft.com:443 |

| www.microsoft.com:443 |

| www.msftconnecttest.com:443 |

| www.thawte.com:443 |

| global-dsms.dsms.core.usgovcloudapi.net:443 |

Helyettesítő HTTP-/HTTPS-függőségek

| Végpont |

|---|

| *.ctldl.windowsupdate.com:80 |

| *.management.usgovcloudapi.net:80 |

| *.update.microsoft.com:80 |

| *ctldl.windowsupdate.com:443 |

| *.management.usgovcloudapi.net:443 |

| *.update.microsoft.com:443 |

| *.prod.microsoftmetrics.com:443 |

| *.prod.warm.ingest.monitor.core.usgovcloudapi.net:443 |