Ez a cikk bemutatja az Azure Synapse biztonságos data lakehouse-megoldás létrehozására való használatának tervezési folyamatát, alapelveit és technológiai lehetőségeit. A biztonsági szempontokra és a legfontosabb technikai döntésekre összpontosítunk.

Az Apache®, az Apache Spark® és a láng emblémája az Apache Software Foundation bejegyzett védjegyei vagy védjegyei az Egyesült Államok és/vagy más országokban. Az Apache Software Foundation nem támogatja ezeket a jeleket.

Felépítés

Az alábbi ábra a data lakehouse-megoldás architektúráját mutatja be. Úgy lett kialakítva, hogy szabályozza a szolgáltatások közötti interakciókat a biztonsági fenyegetések csökkentése érdekében. A megoldások a funkcionális és biztonsági követelményektől függően változhatnak.

Töltse le az architektúra Visio-fájlját.

Adatfolyam

A megoldás adatfolyama az alábbi ábrán látható:

- Az adatok az adatforrásból az adat-kezdőzónába kerülnek, akár az Azure Blob Storage-ba, akár az Azure Files által biztosított fájlmegosztásba. Az adatokat egy kötegfeltöltő program vagy rendszer tölti fel. A streamelési adatok rögzítése és tárolása a Blob Storage-ban az Azure Event Hubs Rögzítés funkciójával történik. Több adatforrás is lehet. Például több különböző gyár is feltöltheti a működési adatait. A Blob Storage-hoz, a fájlmegosztásokhoz és más tárolási erőforrásokhoz való hozzáférés biztonságossá tételével kapcsolatos információkért tekintse meg a Blob Storage biztonsági ajánlásait és az Azure Files üzembe helyezésének tervezését ismertető témakört.

- Az adatfájl érkezése aktiválja az Azure Data Factoryt az adatok feldolgozásához és a data lake-ben való tárolásához az alapvető adatzónában. Az adatok azure Data Lake-ben való feltöltése védelmet nyújt az adatkiszivárgás ellen.

- Az Azure Data Lake tárolja a különböző forrásokból beszerzett nyers adatokat. Tűzfalszabályok és virtuális hálózatok védik. Letiltja a nyilvános internetről érkező csatlakozási kísérleteket.

- Az adatok érkezése a data lake-ben aktiválja az Azure Synapse-folyamatot, vagy egy időzított eseményindító egy adatfeldolgozási feladatot futtat. Az Apache Spark az Azure Synapse-ban aktiválva van, és Spark-feladatot vagy jegyzetfüzetet futtat. Emellett vezényli az adatfolyamot a data lakehouse-ban. Az Azure Synapse-folyamatok a Bronz zónából az Ezüst zónába, majd az Arany zónába konvertálják az adatokat.

- Egy Spark-feladat vagy jegyzetfüzet futtatja az adatfeldolgozási feladatot. Az adatkonzultáció vagy a gépi tanulási betanítási feladat a Sparkban is futtatható. Az aranyzónában lévő strukturált adatok Delta Lake formátumban vannak tárolva.

- A kiszolgáló nélküli SQL-készlet külső táblákat hoz létre, amelyek a Delta Lake-ben tárolt adatokat használják. A kiszolgáló nélküli SQL-készlet hatékony és hatékony SQL-lekérdezési motort biztosít, és támogatja a hagyományos SQL-felhasználói fiókokat vagy a Microsoft Entra felhasználói fiókokat.

- A Power BI a kiszolgáló nélküli SQL-készlethez csatlakozik az adatok megjelenítéséhez. Jelentéseket vagy irányítópultokat hoz létre a data lakehouse adataival.

- adatelemző vagy tudósok a következő módon jelentkezhetnek be az Azure Synapse Studióba:

- Tovább javíthatja az adatokat.

- Elemzés az üzleti elemzéshez.

- A gépi tanulási modell betanítása.

- Az üzleti alkalmazások kiszolgáló nélküli SQL-készlethez csatlakoznak, és az adatokkal támogatják az egyéb üzleti üzemeltetési követelményeket.

- Az Azure Pipelines futtatja a CI/CD-folyamatot, amely automatikusan létrehozza, teszteli és üzembe helyezi a megoldást. Úgy tervezték, hogy minimalizálja az emberi beavatkozást az üzembe helyezési folyamat során.

Összetevők

A data lakehouse-megoldás legfontosabb összetevői a következők:

- Azure Synapse

- Azure Files

- Event Hubs

- Blob Storage

- Azure Data Lake Storage

- Azure DevOps

- Power BI

- Data Factory

- Azure Bastion

- Azure Monitor

- Felhőhöz készült Microsoft Defender

- Azure Key Vault

Alternatívák

- Ha valós idejű adatfeldolgozásra van szüksége, ahelyett, hogy egyedi fájlokat tárolna az adat-kezdőzónában, az Apache Structured Streaming használatával fogadhatja az adatfolyamot az Event Hubstól, és feldolgozhatja azt.

- Ha az adatok összetett struktúrával rendelkeznek, és összetett SQL-lekérdezéseket igényelnek, fontolja meg, hogy kiszolgáló nélküli SQL-készlet helyett dedikált SQL-készletben tárolja őket.

- Ha az adatok számos hierarchikus adatstruktúrát tartalmaznak – például nagy JSON-struktúrával rendelkezik –, érdemes lehet az Azure Synapse Data Explorerben tárolni.

Forgatókönyv részletei

Az Azure Synapse Analytics egy sokoldalú adatplatform, amely támogatja a vállalati adatraktározást, a valós idejű adatelemzést, a folyamatokat, az idősoros adatfeldolgozást, a gépi tanulást és az adatszabályozást. Ezeknek a képességeknek a támogatása érdekében számos különböző technológiát integrál, például:

- Nagyvállalati adattárház-kezelés

- Kiszolgáló nélküli SQL-készletek

- Apache Spark

- Pipelines

- Data Explorer

- Gépi tanulási képességek

- A Purview egységes adatszabályozása

Ezek a képességek számos lehetőséget nyitnak meg, de számos technikai döntést kell meghozni az infrastruktúra biztonságos konfigurálásához a biztonságos használat érdekében.

Ez a cikk bemutatja az Azure Synapse biztonságos data lakehouse-megoldás létrehozására való használatának tervezési folyamatát, alapelveit és technológiai lehetőségeit. A biztonsági szempontokra és a legfontosabb technikai döntésekre összpontosítunk. A megoldás a következő Azure-szolgáltatásokat használja:

- Azure Synapse

- Azure Synapse kiszolgáló nélküli SQL-készletek

- Apache Spark in Azure Synapse Analytics

- Azure Synapse-folyamatok

- Azure Data Lake

- Azure DevOps.

A cél az, hogy útmutatást nyújtsunk egy biztonságos és költséghatékony data lakehouse platform vállalati használatra történő kiépítéséhez, valamint a technológiák zökkenőmentes és biztonságos együttműködéséhez.

Lehetséges használati esetek

A data lakehouse egy modern adatkezelési architektúra, amely egyesíti az adattó költséghatékonysági, skálázási és rugalmassági funkcióit az adattárház adat- és tranzakciókezelési képességeivel. A data lakehouse nagy mennyiségű adatot képes kezelni, és támogatja az üzleti intelligenciát és a gépi tanulási forgatókönyveket. Emellett különböző adatstruktúrákból és adatforrásokból származó adatokat is feldolgozhat. További információ: Mi a Databricks Lakehouse?

Az itt ismertetett megoldás néhány gyakori használati esete a következő:

- Az eszközök internetes hálózatának (IoT) telemetriájának elemzése

- Intelligens gyárak automatizálása (gyártáshoz)

- Fogyasztói tevékenységek és viselkedés nyomon követése (kiskereskedelmi)

- Biztonsági incidensek és események kezelése

- Az alkalmazásnaplók és az alkalmazás viselkedésének monitorozása

- Részben strukturált adatok feldolgozása és üzleti elemzése

Magas szintű kialakítás

Ez a megoldás az architektúra biztonsági tervezési és megvalósítási eljárásaira összpontosít. A kiszolgáló nélküli SQL-készlet, az Apache Spark az Azure Synapse-ben, az Azure Synapse-folyamatok, a Data Lake Storage és a Power BI a data lakehouse-minta implementálásához használt fő szolgáltatások.

Íme a magas szintű megoldástervezési architektúra:

Biztonsági fókusz kiválasztása

A biztonsági tervezést a fenyegetésmodellezési eszközzel kezdtük. Az eszköz segített nekünk:

- Kommunikáljon a rendszer résztvevőivel a lehetséges kockázatokról.

- Határozza meg a megbízhatósági határt a rendszerben.

A fenyegetésmodellezési eredmények alapján a következő biztonsági területeket helyeztük elsődleges prioritássá:

- Identitás- és hozzáférés-vezérlés

- Hálózatvédelem

- DevOps security

A biztonsági funkciók és az infrastruktúra változásait úgy terveztük meg, hogy megvédjék a rendszert a legfontosabb prioritásokkal azonosított legfontosabb biztonsági kockázatok mérséklésével.

Az ellenőrizendő és megfontolandó részletekért lásd:

- Biztonság az Azure-hoz készült Microsoft felhőadaptálási keretrendszer

- Access control

- Eszközvédelem

- Innováció biztonsága

Hálózat- és eszközvédelmi terv

A felhőadaptálási keretrendszer egyik legfontosabb biztonsági alapelve a Teljes felügyelet elve: bármely összetevő vagy rendszer biztonságának tervezésekor csökkentse annak kockázatát, hogy a támadók bővítsék a hozzáférésüket azzal a feltételezéssel, hogy a szervezet más erőforrásai sérülnek.

A fenyegetésmodellezési eredmény alapján a megoldás a mikroszegmentálás üzembe helyezésére vonatkozó javaslatot zéró megbízhatósági környezetben fogadja el, és több biztonsági határt határoz meg. Az Azure Virtual Network és az Azure Synapse adatkiszivárgás elleni védelem a legfontosabb technológiák, amelyek az adategységek és kritikus összetevők védelme érdekében használják a biztonsági határ implementálását.

Mivel az Azure Synapse számos különböző technológiából áll, a következőkre van szükségünk:

Azonosítsa a Synapse összetevőit és a projektben használt kapcsolódó szolgáltatásokat.

Az Azure Synapse egy sokoldalú adatplatform, amely számos különböző adatfeldolgozási igényt képes kezelni. Először el kell döntenünk, hogy az Azure Synapse mely összetevőit használják a projektben, hogy megtervezhessük azok védelmét. Azt is meg kell határoznunk, hogy más szolgáltatások mit kommunikálnak ezekkel az Azure Synapse-összetevőkkel.

A data lakehouse architektúrában a legfontosabb összetevők a következők:

- Azure Synapse kiszolgáló nélküli SQL

- Apache Spark az Azure Synapse-ban

- Azure Synapse-folyamatok

- Data Lake Storage

- Azure DevOps

Határozza meg az összetevők közötti jogi kommunikációs viselkedést.

Meg kell határoznunk az összetevők közötti kommunikációs viselkedést. Azt szeretnénk például, hogy a Spark-motor közvetlenül kommunikáljon a dedikált SQL-példánysal, vagy egy proxyn keresztül, például az Azure Synapse adatintegráció folyamaton vagy a Data Lake Storage-on keresztül kommunikáljon?

Az Teljes felügyelet elv alapján letiltjuk a kommunikációt, ha nincs szükség üzleti beavatkozásra. Blokkoljuk például, hogy egy ismeretlen bérlőben lévő Spark-motor közvetlenül kommunikáljon a Data Lake Storage-tal.

Válassza ki a megfelelő biztonsági megoldást a meghatározott kommunikációs viselkedés kényszerítéséhez.

Az Azure-ban számos biztonsági technológia kényszerítheti a szolgáltatáskommunikációs viselkedést. A Data Lake Storage-ban például használhat ip-cím engedélyezőlistát a data lake-hez való hozzáférés szabályozásához, de kiválaszthatja azt is, hogy mely virtuális hálózatok, Azure-szolgáltatások és erőforráspéldányok engedélyezettek. Minden védelmi módszer különböző biztonsági védelmet biztosít. Válasszon az üzleti igények és a környezeti korlátozások alapján. A megoldásban használt konfigurációt a következő szakaszban ismertetjük.

Veszélyforrások észlelésének és a kritikus erőforrások speciális védelmének megvalósítása.

Kritikus erőforrások esetén a legjobb megoldás a fenyegetésészlelés és a fejlett védelem megvalósítása. A szolgáltatások segítenek azonosítani a fenyegetéseket és riasztásokat aktiválni, így a rendszer értesítheti a felhasználókat a biztonsági incidensekről.

Fontolja meg a következő technikákat a hálózatok és eszközök hatékonyabb védelméhez:

Szegélyhálózatok üzembe helyezése az adatfolyamok biztonsági zónáinak biztosításához

Ha az adatfolyam-számítási feladatokhoz külső adatokhoz és az adat-kezdőzónához kell hozzáférni, a legjobb, ha szegélyhálózatot implementálunk, és elválasztjuk egy kinyerési, átalakító és betöltési (ETL) folyamattal.

Felhőhöz készült Defender engedélyezése az összes tárfiókhoz

Felhőhöz készült Defender biztonsági riasztásokat aktivál, ha szokatlan és potenciálisan káros kísérleteket észlel a tárfiókok elérésére vagy kihasználására. További információ: A Microsoft Defender for Storage konfigurálása.

Tárfiók zárolása a rosszindulatú törlés vagy konfigurációs módosítások megakadályozása érdekében

További információ: Azure Resource Manager-zárolás alkalmazása tárfiókra.

Architektúra hálózat- és eszközvédelemmel

Az alábbi táblázat a megoldáshoz választott kommunikációs viselkedéseket és biztonsági technológiákat ismerteti. A választási lehetőségek a hálózat- és eszközvédelmi tervben tárgyalt módszereken alapultak.

| Feladó (ügyfél) | To (Szolgáltatás) | Működés | Konfiguráció | Jegyzetek | |

|---|---|---|---|---|---|

| Internet | Data Lake Storage | Az összes megtagadása | Tűzfalszabály – Alapértelmezett megtagadás | Alapértelmezett: "Megtagadás" | Tűzfalszabály – Alapértelmezett megtagadás |

| Azure Synapse Pipeline/Spark | Data Lake Storage | Engedélyezés (példány) | Virtuális hálózat – Felügyelt privát végpont (Data Lake Storage) | ||

| Synapse SQL | Data Lake Storage | Engedélyezés (példány) | Tűzfalszabály – Erőforráspéldányok (Synapse SQL) | A Synapse SQL-nek felügyelt identitásokkal kell hozzáférnie a Data Lake Storage-hoz | |

| Azure Pipelines-ügynök | Data Lake Storage | Engedélyezés (példány) | Tűzfalszabály – Kijelölt virtuális hálózatok Szolgáltatásvégpont – Storage |

Integrációs teszteléshez bypass: "AzureServices" (tűzfalszabály) |

|

| Internet | Synapse-munkaterület | Az összes megtagadása | Tűzfalszabály | ||

| Azure Pipelines-ügynök | Synapse-munkaterület | Engedélyezés (példány) | Virtuális hálózat – privát végpont | Három privát végpontot igényel (dev, kiszolgáló nélküli SQL és dedikált SQL) | |

| Synapse által felügyelt virtuális hálózat | Internet vagy jogosulatlan Azure-bérlő | Az összes megtagadása | Virtuális hálózat – Synapse adatkiszivárgás elleni védelem | ||

| Synapse-folyamat/Spark | Key Vault | Engedélyezés (példány) | Virtuális hálózat – Felügyelt privát végpont (Key Vault) | Alapértelmezett: "Megtagadás" | |

| Azure Pipelines-ügynök | Key Vault | Engedélyezés (példány) | Tűzfalszabály – Kijelölt virtuális hálózatok * Szolgáltatásvégpont – Key Vault |

bypass: "AzureServices" (tűzfalszabály) | |

| Azure Functions | Synapse kiszolgáló nélküli SQL | Engedélyezés (példány) | Virtuális hálózat – Privát végpont (Synapse kiszolgáló nélküli SQL) | ||

| Synapse-folyamat/Spark | Azure Monitor | Engedélyezés (példány) | Virtuális hálózat – Privát végpont (Azure Monitor) |

A tervben például a következőt szeretnénk:

- Azure Synapse-munkaterület létrehozása felügyelt virtuális hálózattal.

- Az Azure Synapse-munkaterületekről érkező adatkiszivárgások védelme az Azure Synapse-munkaterületek Adatkiszivárgás elleni védelemmel .

- Kezelheti az Azure Synapse-munkaterület jóváhagyott Microsoft Entra-bérlőinek listáját.

- Konfigurálja a hálózati szabályokat a tárfiók felé a kijelölt virtuális hálózatokról érkező forgalom engedélyezéséhez, csak a hozzáféréshez és a nyilvános hálózati hozzáférés letiltásához.

- Felügyelt privát végpontok használatával csatlakoztassa az Azure Synapse által felügyelt virtuális hálózatot a data lake-hez.

- Az Erőforráspéldány használatával biztonságosan csatlakoztathatja az Azure Synapse SQL-t a data lake-hez.

Considerations

Ezek a szempontok implementálják az Azure Well-Architected Framework alappilléreit, amely a számítási feladatok minőségének javítására használható vezérelvek készlete. További információ: Microsoft Azure Well-Architected Framework.

Biztonság

A jól felépítésű keretrendszer biztonsági pillérével kapcsolatos információkért lásd : Biztonság.

Identitás- és hozzáférés-vezérlés

A rendszerben számos összetevő található. Mindegyikhez más identitás- és hozzáférés-kezelési (IAM) konfiguráció szükséges. Ezeknek a konfigurációknak együtt kell működniük, hogy egyszerűbb felhasználói élményt nyújtsanak. Ezért az identitás- és hozzáférés-vezérlés megvalósításakor az alábbi tervezési útmutatót használjuk.

Identitásmegoldás kiválasztása különböző hozzáférés-vezérlési rétegekhez

- A rendszerben négy különböző identitásmegoldás található.

- SQL-fiók (SQL Server)

- Szolgáltatásnév (Microsoft Entra ID)

- Felügyelt identitás (Microsoft Entra-azonosító)

- Felhasználói fiók (Microsoft Entra-azonosító)

- A rendszerben négy különböző hozzáférés-vezérlési réteg található.

- Az alkalmazás-hozzáférési réteg: válassza ki az API-szerepkörök identitásmegoldását.

- Az Azure Synapse DB/Table hozzáférési réteg: válassza ki az adatbázis-szerepkörök identitásmegoldását.

- Az Azure Synapse hozzáfér a külső erőforrásréteghez: válassza ki az identitásmegoldást a külső erőforrások eléréséhez.

- Data Lake Storage hozzáférési réteg: válassza ki az identitásmegoldást a tárban lévő fájlhozzáférés szabályozásához.

Az identitás- és hozzáférés-vezérlés fontos része a megfelelő identitásmegoldás kiválasztása minden hozzáférés-vezérlési réteghez. Az Azure Well-Architected Framework biztonsági tervezési alapelvei natív vezérlők használatát és az egyszerűséget sugallják. Ezért ez a megoldás az alkalmazás végfelhasználójának Microsoft Entra felhasználói fiókját és az Azure Synapse DB hozzáférési rétegeit használja. A natív belső IAM-megoldásokat használja, és részletes hozzáférés-vezérlést biztosít. Az Azure Synapse hozzáférés külső erőforrásrétege és a Data Lake hozzáférési réteg felügyelt identitást használ az Azure Synapse-ban az engedélyezési folyamat egyszerűsítése érdekében.

- A rendszerben négy különböző identitásmegoldás található.

Fontolja meg a legkevésbé kiemelt hozzáférést

A Teljes felügyelet vezérelvek azt javasolják, hogy időben és elegendő hozzáférést biztosítsanak a kritikus erőforrásokhoz. A jövőbeni biztonság növeléséhez tekintse meg a Microsoft Entra Privileged Identity Management (PIM) című témakört.

Társított szolgáltatás védelme

A társított szolgáltatások határozzák meg a külső erőforrásokhoz való csatlakozáshoz szükséges kapcsolati információkat. Fontos, hogy biztonságossá tegye a társított szolgáltatások konfigurációit.

- Hozzon létre egy Azure Data Lake-hez társított szolgáltatást a Private Link használatával.

- Felügyelt identitás használata hitelesítési módszerként a társított szolgáltatásokban.

- Az Azure Key Vault használatával biztonságossá teheti a társított szolgáltatáshoz való hozzáféréshez szükséges hitelesítő adatokat.

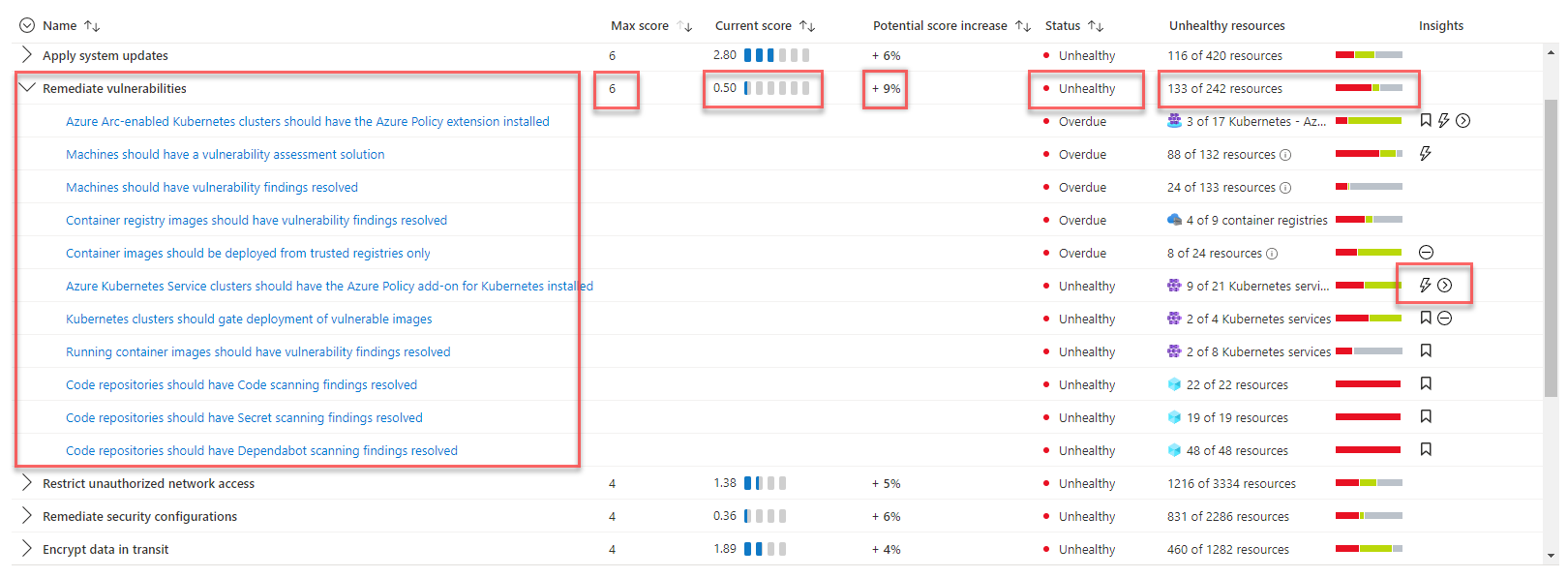

Biztonsági pontszám értékelése és fenyegetésészlelés

A rendszer biztonsági állapotának megértéséhez a megoldás Felhőhöz készült Microsoft Defender használ az infrastruktúra biztonságának felmérésére és a biztonsági problémák észlelésére. Felhőhöz készült Microsoft Defender egy eszköz a biztonsági helyzet kezelésére és veszélyforrások elleni védelemre. Megvédheti az Azure-ban, a hibrid és más felhőplatformokon futó számítási feladatokat.

Automatikusan engedélyezi Felhőhöz készült Defender ingyenes csomagját az összes Azure-előfizetésén, amikor először felkeresi a Felhőhöz készült Defender lapokat az Azure Portalon. Határozottan javasoljuk, hogy engedélyezze a felhőbeli biztonsági helyzet kiértékelését és javaslatait. Felhőhöz készült Microsoft Defender megadja a biztonsági pontszámot és néhány biztonsági korlátozási útmutatást az előfizetéseihez.

Ha a megoldáshoz speciális biztonságkezelési és fenyegetésészlelési képességekre van szükség, például gyanús tevékenységek észlelésére és riasztására, a felhőbeli számítási feladatok védelmét egyenként is engedélyezheti a különböző erőforrásokhoz.

Költségoptimalizálás

A well-architected keretrendszer költségoptimalizálási pilléréről további információt a Költségoptimalizálás című témakörben talál.

A data lakehouse-megoldás egyik fő előnye a költséghatékonyság és a méretezhető architektúra. A megoldás legtöbb összetevője használatalapú számlázást használ, és automatikusan skáláz. Ebben a megoldásban minden adat a Data Lake Storage-ban van tárolva. Csak akkor kell fizetnie az adatok tárolásáért, ha nem futtat lekérdezéseket vagy dolgoz fel adatokat.

A megoldás díjszabása a következő fő erőforrások használatától függ:

- Azure Synapse Kiszolgáló nélküli SQL: használatalapú számlázás használata, csak a használatért kell fizetnie.

- Apache Spark az Azure Synapse-ban: használjon fogyasztásalapú számlázást, és csak azért fizessen, amit használ.

- Azure Synapse Pipelines: használja a használatalapú számlázást, és csak azért kell fizetnie, amit használ.

- Azure Data Lakes: használja a fogyasztásalapú számlázást, és csak azért kell fizetnie, amit használ.

- Power BI: a költség azon alapul, hogy melyik licencet vásárolja meg.

- Private Link: használatalapú számlázás, csak azért kell fizetnie, amit használ.

A különböző biztonsági védelmi megoldások különböző költségmódokkal rendelkeznek. Az üzleti igények és a megoldás költségei alapján válassza ki a biztonsági megoldást.

Az Azure díjszabási kalkulátorával megbecsülheti a megoldás költségét.

Működés eredményessége

A jól megtervezett keretrendszer működési kiválósági pillérével kapcsolatos információkért lásd az operatív kiválóságot.

A CI/CD-szolgáltatásokhoz a virtuális hálózat által engedélyezett saját üzemeltetésű folyamatügynök használata

Az alapértelmezett Azure DevOps-folyamatügynök nem támogatja a virtuális hálózati kommunikációt, mert nagyon széles IP-címtartományt használ. Ez a megoldás implementál egy saját üzemeltetésű Azure DevOps-ügynököt a virtuális hálózaton, hogy a DevOps-folyamatok zökkenőmentesen kommunikálhassanak a megoldás többi szolgáltatásával. A CI/CD-szolgáltatások futtatásához szükséges kapcsolati sztring és titkos kulcsokat egy független kulcstartó tárolja. Az üzembe helyezési folyamat során a saját üzemeltetésű ügynök hozzáfér a kulcstartóhoz az alapvető adatzónában az erőforrások konfigurációinak és titkos kulcsainak frissítéséhez. További információt a Különálló kulcstartók használata című dokumentumban talál. Ez a megoldás virtuálisgép-méretezési csoportokat is használ annak biztosítására, hogy a DevOps-motor automatikusan fel- és leskálázható legyen a számítási feladat alapján.

Infrastruktúra biztonsági vizsgálatának és biztonsági füsttesztelésének implementálása a CI/CD-folyamatban

Az infrastruktúra kódfájlként (IaC) való vizsgálatára szolgáló statikus elemzőeszköz segíthet észlelni és megelőzni azokat a helytelen konfigurációkat, amelyek biztonsági vagy megfelelőségi problémákhoz vezethetnek. A biztonsági füsttesztelés biztosítja a létfontosságú rendszer biztonsági intézkedéseinek sikeres engedélyezését, védelmet biztosítva az üzembehelyezési hibák ellen.

- Statikus elemzőeszköz használatával kódsablonokként vizsgálhatja az infrastruktúrát, és megelőzheti azokat a helytelen konfigurációkat, amelyek biztonsági vagy megfelelőségi problémákhoz vezethetnek. A biztonsági kockázatok észleléséhez és megelőzéséhez használjon olyan eszközöket, mint a Checkov vagy a Terrascan .

- Győződjön meg arról, hogy a CD-folyamat megfelelően kezeli az üzembe helyezési hibákat. A biztonsági funkciókkal kapcsolatos üzembe helyezési hibákat kritikus hibának kell tekinteni. A folyamatnak újra meg kell próbálkoznia a sikertelen műveletgel, vagy meg kell tartania az üzembe helyezést.

- Az üzembehelyezési folyamat biztonsági intézkedéseinek ellenőrzése biztonsági füstteszt futtatásával. A biztonsági füst tesztelése, például az üzembe helyezett erőforrások konfigurációs állapotának ellenőrzése vagy a kritikus biztonsági forgatókönyveket vizsgáló tesztelési esetek biztosíthatják, hogy a biztonsági kialakítás a várt módon működjön.

Közreműködők

Ezt a cikket a Microsoft tartja karban. Eredetileg a következő közreműködők írták.

Fő szerző:

- Herman Wu | Vezető szoftvermérnök

Egyéb közreműködők:

- Ian Chen | Vezető szoftvermérnök

- Jose Contreras | Fő szoftverfejlesztés

- Roy Chan | Vezető szoftvermérnök-vezető

További lépések

- Az Azure termékdokumentációja

- Egyéb cikkek

- What is Azure Synapse Analytics?

- Kiszolgáló nélküli SQL-készlet az Azure Synapse Analyticsben

- Apache Spark in Azure Synapse Analytics

- Pipelines and activities in Azure Data Factory and Azure Synapse Analytics

- Mi az Az Azure Synapse Data Explorer? előzetes verziója?

- Az Azure Synapse Analytics gépi tanulási képességei

- Mi a Microsoft Purview?

- Az Azure Synapse Analytics és az Azure Purview jobban együttműködik

- Az Azure Data Lake Storage Gen2 bemutatása

- Mi az Az Azure Data Factory?

- Aktuális adatminták blogsorozat: Data Lakehouse

- Mi az a Felhőhöz készült Microsoft Defender?

- A Data Lakehouse, az Adattárház és egy modern adatplatform-architektúra

- Az Azure Synapse-munkaterületek és a Lakehouse rendszerezésének ajánlott eljárásai

- Az Azure Azure Synapse privát végpontjainak ismertetése

- Azure Synapse Analytics – Új Elemzések az adatbiztonságba

- Azure biztonsági alapkonfiguráció dedikált Azure Synapse SQL-készlethez (korábban SQL DW)

- Cloud Network Security 101: Azure-szolgáltatásvégpontok és privát végpontok

- How to set up access control for your Azure Synapse workspace

- Connect to Azure Synapse Studio using Azure Private Link Hubs

- Azure Synapse-munkaterület összetevőinek üzembe helyezése felügyelt virtuális hálózaton Azure Synapse-munkaterületen

- Folyamatos integráció és teljesítés Azure Synapse Analytics-munkaterülethez

- Secure score in Microsoft Defender for Cloud

- Ajánlott eljárások az Azure Key Vault használatához

- Adatum Corporation-forgatókönyv az Azure-beli adatkezeléshez és -elemzéshez