Ez az útmutató bemutatja, hogyan segítheti az Felhőhöz készült Microsoft Defender Apps és a Microsoft Sentinel az Amazon Web Services (AWS) fiókhozzáférés és -környezetek védelmét és védelmét.

A Microsoft Entra ID-t Microsoft 365-höz vagy hibrid felhőbeli identitáshoz és hozzáférés-védelemhez használó AWS-szervezetek gyorsan és egyszerűen üzembe helyezhetik a Microsoft Entra ID-t az AWS-fiókokhoz, gyakran további költségek nélkül.

Architektúra

Ez a diagram összefoglalja, hogy az AWS-telepítések hogyan használhatják ki a Microsoft legfontosabb biztonsági összetevőit:

Töltse le az architektúra PowerPoint-fájlját.

Workflow

A Microsoft Entra ID központosított egyszeri bejelentkezést (SSO) és erős hitelesítést biztosít többtényezős hitelesítéssel és a feltételes hozzáférési funkcióval. A Microsoft Entra ID támogatja az AWS szerepköralapú identitásait és az AWS-erőforrásokhoz való hozzáférés engedélyezését. További információ és részletes utasítások: Microsoft Entra identity and access management for AWS. Microsoft Entra Engedélykezelés egy felhőinfrastruktúra-jogosultságkezelési (CIEM) termék, amely átfogó átláthatóságot és vezérlést biztosít az AWS-identitások vagy -erőforrások engedélyeinek felett. A Microsoft Entra Engedélykezelés a következő célra használhatja:

- Az identitások, engedélyek és erőforrások felmérésével többdimenziós képet kaphat a kockázatról.

- Automatizálhatja a legkisebb jogosultsági szabályzat érvényesítését a teljes többfelhős infrastruktúrában.

- A rendellenes és a kiugró észlelés használatával megelőzheti az engedélyek helytelen használata és rosszindulatú kihasználása által okozott adatsértéseket.

További információkért és részletes előkészítési utasításokért tekintse meg az Amazon Web Services-fiók (AWS) előkészítését.

Felhőhöz készült Defender alkalmazások:

- A Microsoft Entra Feltételes hozzáférés funkcióval integrálva további korlátozásokat kényszeríthet ki.

- Segít a munkamenetek monitorozásában és védelmében a bejelentkezés után.

- Felhasználói viselkedéselemzéssel (UBA) és más AWS API-kkal figyeli a munkameneteket és a felhasználókat, és támogatja az információvédelmet.

Felhőhöz készült Microsoft Defender az AWS biztonsági ajánlásait az Felhőhöz készült Defender portálon jeleníti meg az Azure-javaslatok mellett. Felhőhöz készült Defender több mint 160 beépített javaslatot kínál az infrastruktúra szolgáltatásként (IaaS) és a szolgáltatásként nyújtott platform (PaaS) szolgáltatásaihoz. Emellett támogatja a szabályozási szabványokat, beleértve a Center for Internet Security (CIS) és a fizetésikártya-iparág (PCI) szabványait, valamint az AWS alapszintű biztonsági ajánlott eljárásainak szabványát. Felhőhöz készült Defender felhőbeli számítási feladatok védelmét (CWP) is biztosítja a Az AWS EC2-n futó Amazon EKS-fürtök, AWS EC2-példányok és SQL-kiszolgálók.

A Microsoft Sentinel integrálható a Felhőhöz készült Defender-alkalmazásokkal és az AWS-sel, hogy észlelje és automatikusan reagáljon a fenyegetésekre. A Microsoft Sentinel figyeli az AWS-környezetet az AWS-identitásokra, eszközökre, alkalmazásokra és adatokra vonatkozó helytelen konfigurációk, lehetséges kártevők és speciális fenyegetések miatt.

Összetevők

- Felhőhöz készült Microsoft Defender-alkalmazások

- Felhőhöz készült Microsoft Defender

- Microsoft Sentinel

- Microsoft Entra-azonosító

Felhőhöz készült Defender Alkalmazások a láthatósághoz és a vezérléshez

Ha több felhasználó vagy szerepkör rendszergazdai módosításokat hajt végre, a konfiguráció eltávolodhat a tervezett biztonsági architektúrától és szabványoktól. A biztonsági szabványok idővel változhatnak is. A biztonsági személyzetnek folyamatosan és következetesen észlelnie kell az új kockázatokat, értékelnie kell a kockázatcsökkentési lehetőségeket, és frissítenie kell a biztonsági architektúrát a lehetséges incidensek megelőzése érdekében. A több nyilvános felhőbeli és magáninfrastruktúra-környezet biztonsági felügyelete nehézkessé válhat.

Felhőhöz készült Defender Apps egy felhőbeli hozzáférésű biztonsági közvetítő (CASB) platform, amely felhőbeli biztonsági helyzetkezelési (CSPM) képességekkel rendelkezik. Felhőhöz készült Defender Az alkalmazások több felhőszolgáltatáshoz és alkalmazáshoz is csatlakozhatnak a biztonsági naplók gyűjtéséhez, a felhasználói viselkedés figyeléséhez, valamint olyan korlátozások bevezetéséhez, amelyeket maguk a platformok esetleg nem kínálnak.

Felhőhöz készült Defender Az alkalmazások számos olyan képességet biztosítanak, amelyek azonnali előnyöket biztosítanak az AWS-sel való integrációhoz:

- A Felhőhöz készült Defender Apps alkalmazás-összekötő számos AWS API-t használ, köztük az UBA-t is, hogy konfigurációs problémákat és fenyegetéseket keressen az AWS-platformon.

- Az AWS-hozzáférés-vezérlők alkalmazás, eszköz, IP-cím, hely, regisztrált internetszolgáltató és adott felhasználói attribútumok alapján kényszeríthetik ki a bejelentkezési korlátozásokat.

- Az AWS munkamenet-vezérlői letiltják a potenciális kártevők feltöltését vagy letöltését Microsoft Defender Intelligens veszélyforrás-felderítés vagy valós idejű tartalomvizsgálat alapján.

- A munkamenet-vezérlők valós idejű tartalomvizsgálatot és bizalmas adatészlelést is használhatnak adatveszteség-megelőzési (DLP) szabályok bevezetéséhez, amelyek megakadályozzák a kivágási, másolási, beillesztési vagy nyomtatási műveleteket.

Felhőhöz készült Defender Az alkalmazások önállóan vagy a Microsoft Enterprise Mobility + Security E5 részeként érhetők el, amely tartalmazza a P2 Microsoft Entra azonosítót. Díjszabási és licencelési információkért tekintse meg az Enterprise Mobility + Security díjszabási lehetőségeit.

Felhőhöz készült Defender CSPM- és CWP-platformokhoz (CWPP)

Ha a felhőbeli számítási feladatok általában több felhőplatformra is kiterjednek, a felhőbiztonsági szolgáltatásoknak is ugyanezt kell tenni. Felhőhöz készült Defender segít megvédeni a számítási feladatokat az Azure-ban, az AWS-ben és a Google Cloud Platformban (GCP).

Felhőhöz készült Defender ügynök nélküli kapcsolatot biztosít az AWS-fiókhoz. Felhőhöz készült Defender az AWS-erőforrások védelmére vonatkozó terveket is kínál:

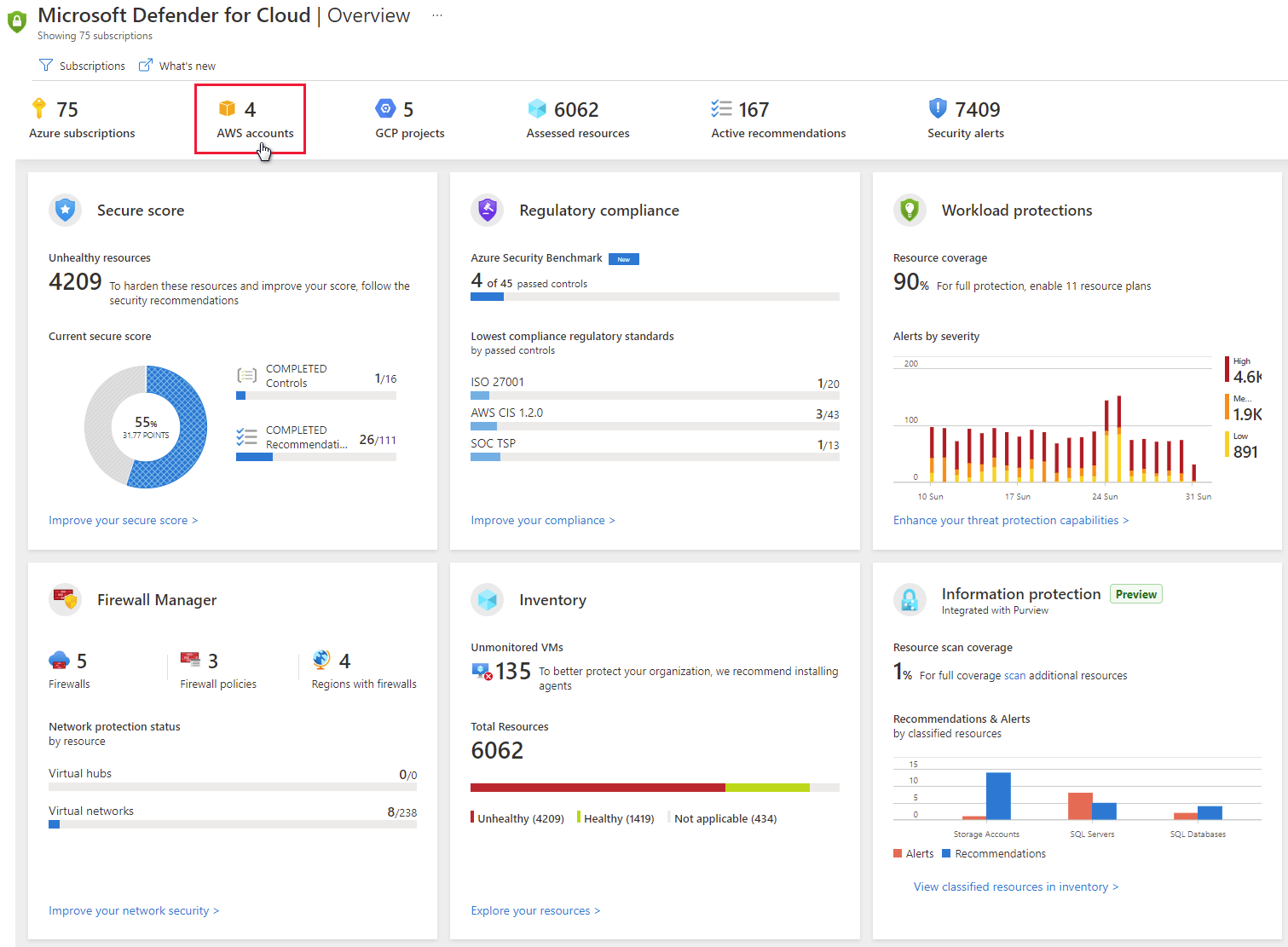

- Az Felhőhöz készült Defender áttekintő oldalon CSPM-metrikák, riasztások és elemzések láthatók. Felhőhöz készült Defender az AWS-erőforrásokat a Az AWS-specifikus biztonsági javaslatok és a biztonsági helyzet beépítése a biztonsági pontszámba. Az eszközleltár egyetlen helyet biztosít az összes védett AWS-erőforrás megtekintéséhez. A szabályozási megfelelőségi irányítópult az AWS-re jellemző beépített szabványoknak való megfelelés állapotát tükrözi. Ilyenek például az AWS CIS-szabványok, a PCI-adatbiztonsági szabványok (PCI-DSS) és az AWS alapszintű biztonsági ajánlott eljárásainak szabványa.

- A Microsoft Defender for Servers fenyegetésészlelést és speciális védelmet biztosít a támogatott Windows- és Linux EC2-példányokhoz.

- A Microsoft Defender for Containers fenyegetésészlelést és speciális védelmet biztosít a támogatott Amazon EKS-fürtökhöz.

- A Microsoft Defender for SQL fenyegetésészlelést és speciális védelmet biztosít az SQL Serverhez készült AWS EC2 és AWS RDS Custom rendszeren futó SQL-kiszolgálókhoz.

Microsoft Sentinel speciális fenyegetésészleléshez

A fenyegetések számos eszközről, alkalmazásról, helyről és felhasználói típusról származhatnak. A DLP-hez a feltöltés vagy letöltés során meg kell vizsgálni a tartalmat, mert előfordulhat, hogy a post mortem felülvizsgálat túl késő. Az AWS nem rendelkezik natív képességekkel az eszköz- és alkalmazáskezeléshez, a kockázatalapú feltételes hozzáféréshez, a munkamenet-alapú vezérlőkhöz vagy a beágyazott UBA-hoz.

Kritikus fontosságú, hogy a biztonsági megoldások csökkentik az összetettséget, és átfogó védelmet nyújtsanak függetlenül attól, hogy az erőforrások többfelhős, helyszíni vagy hibrid környezetekben vannak-e. Felhőhöz készült Defender CSPM-et és CWP-t biztosít. Felhőhöz készült Defender azonosítja a konfiguráció gyenge pontjait az AWS-ben az általános biztonsági helyzet megerősítése érdekében. Emellett segít fenyegetésvédelmet biztosítani az Amazon EKS Linux-fürtök, az AWS EC2-példányok és az SQL-kiszolgálók számára az AWS EC2-ben.

A Microsoft Sentinel egy biztonsági információ- és eseménykezelési (SIEM) és biztonsági vezénylési, automatizálási és válaszmegoldás (SOAR), amely központosítja és koordinálja a fenyegetésészlelést és a válaszautomatizálást a modern biztonsági műveletekhez. A Microsoft Sentinel figyelheti az AWS-fiókokat, hogy összehasonlítsa az eseményeket több tűzfalon, hálózati eszközön és kiszolgálón. A Microsoft Sentinel az adatok monitorozását a fenyegetésfelderítéssel, az elemzési szabályokkal és a gépi tanulással kombinálva felderíti és megválaszolja a fejlett támadási technikákat.

Az AWS-t és az Felhőhöz készült Defender-alkalmazásokat csatlakoztathatja a Microsoft Sentinelhez. Ezután megtekintheti az Felhőhöz készült Defender-alkalmazásriasztásokat, és további fenyegetésellenőrzéseket futtathat, amelyek több Defender Threat Intelligence-hírcsatornát használnak. A Microsoft Sentinel képes koordinált választ kezdeményezni, amely kívül esik Felhőhöz készült Defender Apps-alkalmazásokon. A Microsoft Sentinel képes integrálni az INFORMATIKAI szolgáltatásfelügyeleti (ITSM) megoldásokat is, és megfelelőségi célokból hosszú távon megőrizheti az adatokat.

Forgatókönyv részletei

A Microsoft számos biztonsági megoldást kínál, amelyek segíthetnek az AWS-fiókok és -környezetek biztonságossá tételében és védelmében.

Más Microsoft biztonsági összetevők integrálhatók a Microsoft Entra ID-val, hogy további biztonságot nyújtsanak az AWS-fiókok számára:

- Felhőhöz készült Defender Alkalmazások biztonsági másolatot készít a Microsoft Entra-azonosítóról a munkamenet-védelemmel és a felhasználói viselkedés monitorozásával.

- Felhőhöz készült Defender fenyegetésvédelmet biztosít az AWS számítási feladatai számára. Emellett segít proaktívan erősíteni az AWS-környezetek biztonságát, és ügynök nélküli megközelítést alkalmaz az ilyen környezetekhez való csatlakozáshoz.

- A Microsoft Sentinel integrálható a Microsoft Entra-azonosítóval és Felhőhöz készült Defender Alkalmazásokkal az AWS-környezetekkel szembeni fenyegetések észleléséhez és automatikus reagálásához.

Ezek a Microsoft biztonsági megoldások bővíthetőek, és több szintű védelmet nyújtanak. Ezek közül a megoldások közül egy vagy több implementálható a teljes biztonsági architektúra egyéb védelmi típusaival együtt, amelyek segítenek a jelenlegi és jövőbeli AWS-környezetek védelmében.

Lehetséges használati esetek

Ez a cikk azonnali elemzéseket és részletes útmutatást nyújt az AWS identitástervezőinek, rendszergazdáinak és biztonsági elemzőinek számos Microsoft biztonsági megoldás üzembe helyezéséhez.

Javaslatok

A biztonsági megoldás fejlesztésekor tartsa szem előtt az alábbi szempontokat.

Biztonsági javaslatok

Az alábbi alapelvek és irányelvek minden felhőbiztonsági megoldás esetében fontosak:

- Győződjön meg arról, hogy a szervezet figyeli, észleli és automatikusan védi a felhőkörnyezetek felhasználói és programozott hozzáférését.

- Az identitás- és engedélyszabályozás és -vezérlés biztosítása érdekében folyamatosan tekintse át az aktuális fiókokat.

- Kövesse a minimális jogosultsági és a nulla megbízhatósági elveket. Győződjön meg arról, hogy a felhasználók csak a szükséges erőforrásokhoz férhetnek hozzá megbízható eszközökről és ismert helyekről. Csökkentse minden rendszergazda és fejlesztő engedélyeit, hogy csak az általuk betöltött szerepkörhöz szükséges jogosultságokat biztosíthassa. Tekintse át rendszeresen.

- Folyamatosan monitorozza a platformkonfiguráció változásait, különösen akkor, ha lehetőséget biztosítanak a jogosultságok eszkalálására vagy a támadások megőrzésére.

- A tartalom aktív vizsgálatával és szabályozásával megakadályozhatja a jogosulatlan adatkiszivárgást.

- Használja ki a már meglévő megoldásokat, például a Microsoft Entra ID P2-t, amelyek további költségek nélkül növelhetik a biztonságot.

Alapszintű AWS-fiókbiztonság

Az AWS-fiókok és -erőforrások alapvető biztonsági higiéniáinak biztosítása:

- Tekintse át az AWS biztonsági útmutatóját az AWS-fiókok és -erőforrások védelmének ajánlott eljárásaiban.

- Az AWS felügyeleti konzolon keresztül végzett összes adatátvitel aktív vizsgálatával csökkentheti a kártevők és egyéb rosszindulatú tartalmak feltöltésének és letöltésének kockázatát. A közvetlenül az AWS platformon belüli erőforrásokra, például webkiszolgálókra vagy adatbázisokra feltöltött vagy letöltött tartalom további védelmet igényelhet.

- Fontolja meg a más erőforrásokhoz való hozzáférés védelmét, beleértve a következőket:

- Az AWS-fiókban létrehozott erőforrások.

- Adott számítási feladatok platformjai, például Windows Server, Linux Server vagy tárolók.

- A rendszergazdák és fejlesztők által az AWS felügyeleti konzol eléréséhez használt eszközök.

A forgatókönyv üzembe helyezése

A biztonsági megoldás implementálásához hajtsa végre a következő szakaszok lépéseit.

Tervezés és előkészítés

Az Azure biztonsági megoldások üzembe helyezésére való felkészüléshez tekintse át és rögzítse az AWS és a Microsoft Entra aktuális fiókadatait. Ha több AWS-fiókot is üzembe helyezett, ismételje meg ezeket a lépéseket minden fiók esetében.

Az AWS számlázási felügyeleti konzolján rögzítse az alábbi aktuális AWS-fiókadatokat:

- AWS-fiókazonosító, egyedi azonosító

- Fióknév vagy gyökérfelhasználó

- Fizetési mód, akár hitelkártyához, akár vállalati számlázási szerződéshez van rendelve

- Alternatív partnerek , akik hozzáféréssel rendelkeznek az AWS-fiók adataihoz

- Biztonsági kérdések, biztonságosan frissítve és rögzítve a vészhelyzeti hozzáféréshez

- Olyan AWS-régiók , amelyek engedélyezve vagy letiltva vannak az adatbiztonsági szabályzatnak való megfeleléshez

Az Azure Portalon tekintse át a Microsoft Entra-bérlőt:

- Értékelje a bérlői adatokat , és ellenőrizze, hogy a bérlő rendelkezik-e P1 vagy P2 Azonosítójú Microsoft Entra-licenccel. A P2-licenc speciális Microsoft Entra identitáskezelési funkciókat biztosít.

- Mérje fel a vállalati alkalmazásokat, és ellenőrizze, hogy a meglévő alkalmazások az AWS-alkalmazástípust használják-e a Kezdőlap URL-oszlopában látható módon

http://aws.amazon.com/.

Felhőhöz készült Defender-alkalmazások üzembe helyezése

A modern identitás- és hozzáférés-kezeléshez szükséges központi felügyelet és erős hitelesítés üzembe helyezése után implementálhatja a Felhőhöz készült Defender-alkalmazásokat a következőre:

- Gyűjtse össze a biztonsági adatokat, és végezzen fenyegetésészleléseket az AWS-fiókokhoz.

- Speciális vezérlők implementálása a kockázat csökkentése és az adatvesztés megakadályozása érdekében.

Felhőhöz készült Defender-alkalmazások üzembe helyezése:

- Vegyen fel egy Felhőhöz készült Defender Apps alkalmazás-összekötőt az AWS-hez.

- Konfiguráljon Felhőhöz készült Defender Alkalmazások figyelési szabályzatait az AWS-tevékenységekhez.

- Hozzon létre egy vállalati alkalmazást az SSO-hoz az AWS-be.

- Feltételes hozzáférésű alkalmazásvezérlő alkalmazás létrehozása Felhőhöz készült Defender Appsben.

- Konfigurálja a Microsoft Entra munkamenet-szabályzatait az AWS-tevékenységekhez.

- Tesztelje Felhőhöz készült Defender-alkalmazásszabályzatokat az AWS-hez.

AWS-alkalmazás-összekötő hozzáadása

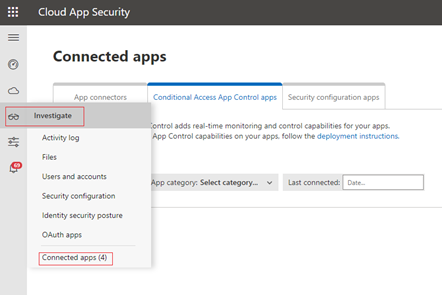

Az Felhőhöz készült Defender Alkalmazások portálon bontsa ki a Vizsgálat elemet, majd válassza ki a Csatlakozás alkalmazásokat.

A Alkalmazás-összekötő lapon válassza a Pluszjel (+), majd az Amazon Web Services lehetőséget a listából.

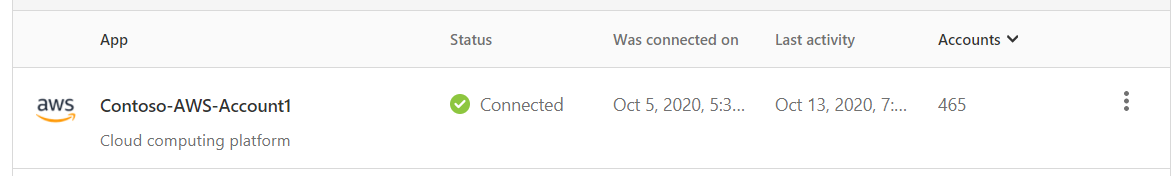

Használjon egyedi nevet az összekötőnek. A névben adja meg a vállalat és az adott AWS-fiók azonosítóját, például Contoso-AWS-Account1.

Kövesse az Csatlakozás AWS-ben található utasításokat az alkalmazások Felhőhöz készült Microsoft Defender megfelelő AWS-identitás- és hozzáférés-kezelési (IAM-) felhasználó létrehozásához.

- Korlátozott engedélyekre vonatkozó szabályzat definiálása.

- Hozzon létre egy szolgáltatásfiókot, amellyel ezeket az engedélyeket a Felhőhöz készült Defender Apps szolgáltatás nevében használhatja.

- Adja meg a hitelesítő adatokat az alkalmazás-összekötőnek.

A kezdeti kapcsolat létrehozásához szükséges idő az AWS-fióknapló méretétől függ. Ha a kapcsolat befejeződött, megjelenik a kapcsolat megerősítése:

Az Felhőhöz készült Defender-alkalmazások figyelési szabályzatainak konfigurálása AWS-tevékenységekhez

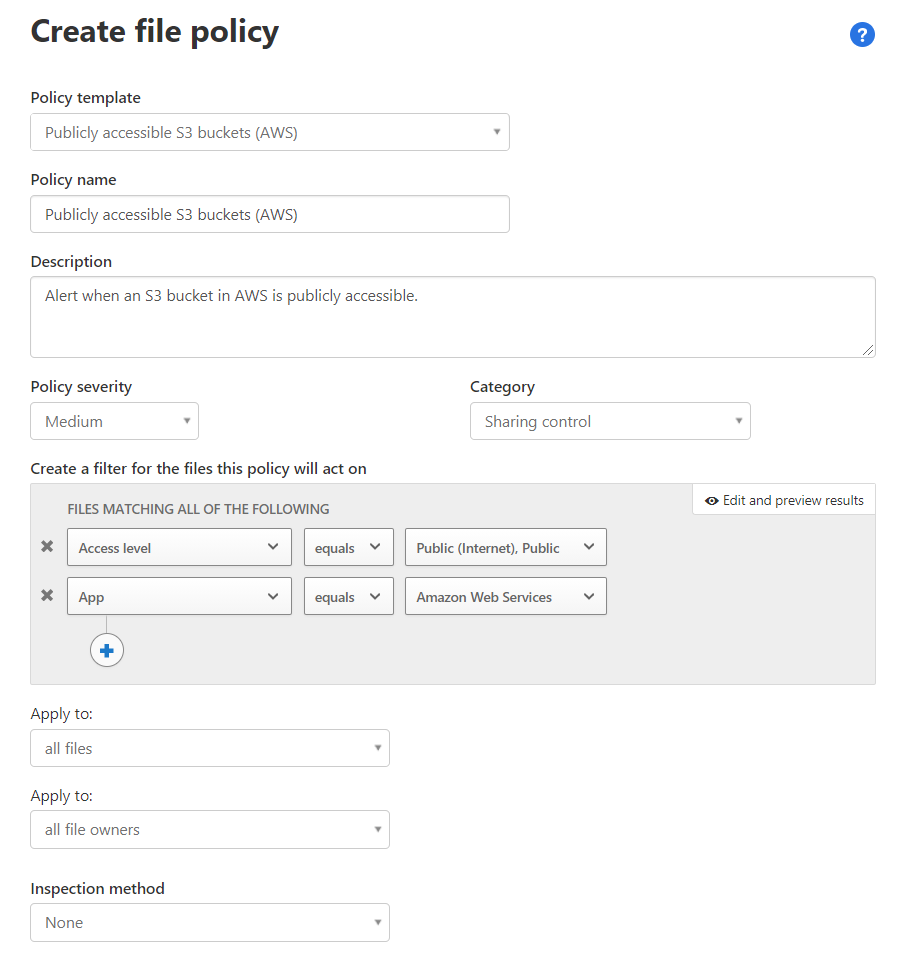

Az alkalmazás-összekötő bekapcsolása után az Felhőhöz készült Defender Alkalmazások új sablonokat és beállításokat jelenít meg a szabályzatkonfiguráció-szerkesztőben. Szabályzatokat közvetlenül a sablonokból hozhat létre, és igény szerint módosíthatja őket. Szabályzatot a sablonok használata nélkül is fejleszthet.

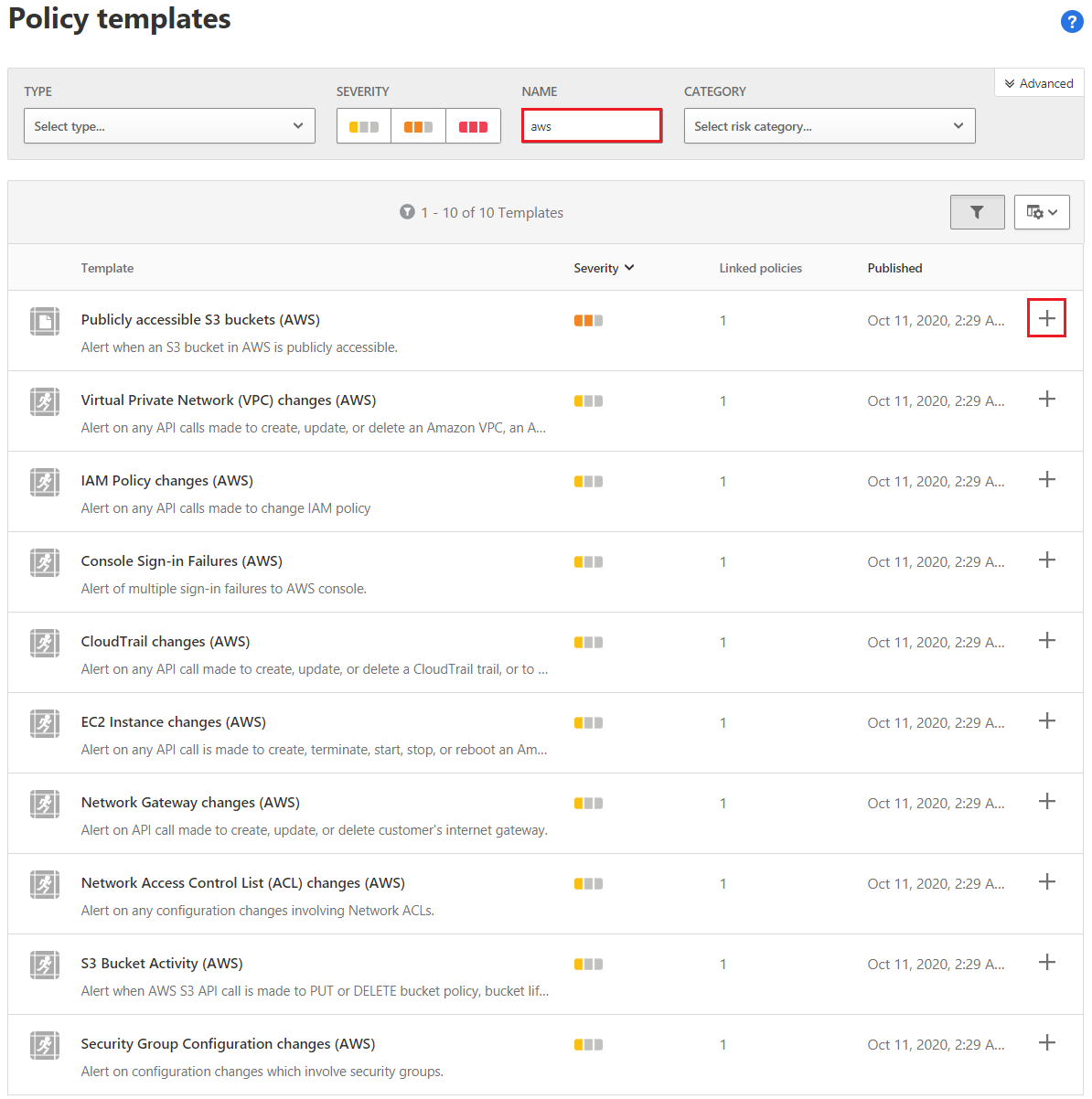

Szabályzatok implementálása a sablonok használatával:

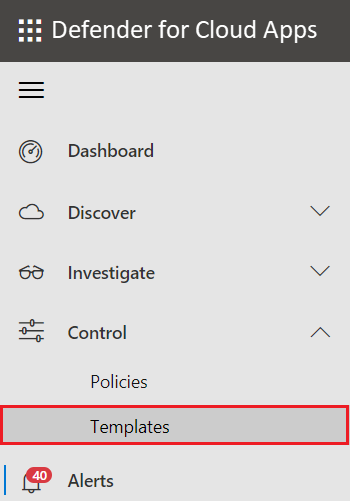

A Felhőhöz készült Defender Alkalmazások bal oldali navigációs ablakban bontsa ki a Vezérlő elemet, majd válassza a Sablonok lehetőséget.

Keressen rá az AWS-hez , és tekintse át az AWS-hez elérhető szabályzatsablonokat.

Sablon használatához válassza a sablonelem jobb oldalán található Pluszjelet (+).

Minden szabályzattípus különböző lehetőségeket kínál. Tekintse át a konfigurációs beállításokat, és mentse a szabályzatot. Ismételje meg ezt a lépést minden sablon esetében.

A fájlszabályzatok használatához győződjön meg arról, hogy a fájlfigyelési beállítás be van kapcsolva Felhőhöz készült Defender Alkalmazások beállításai között:

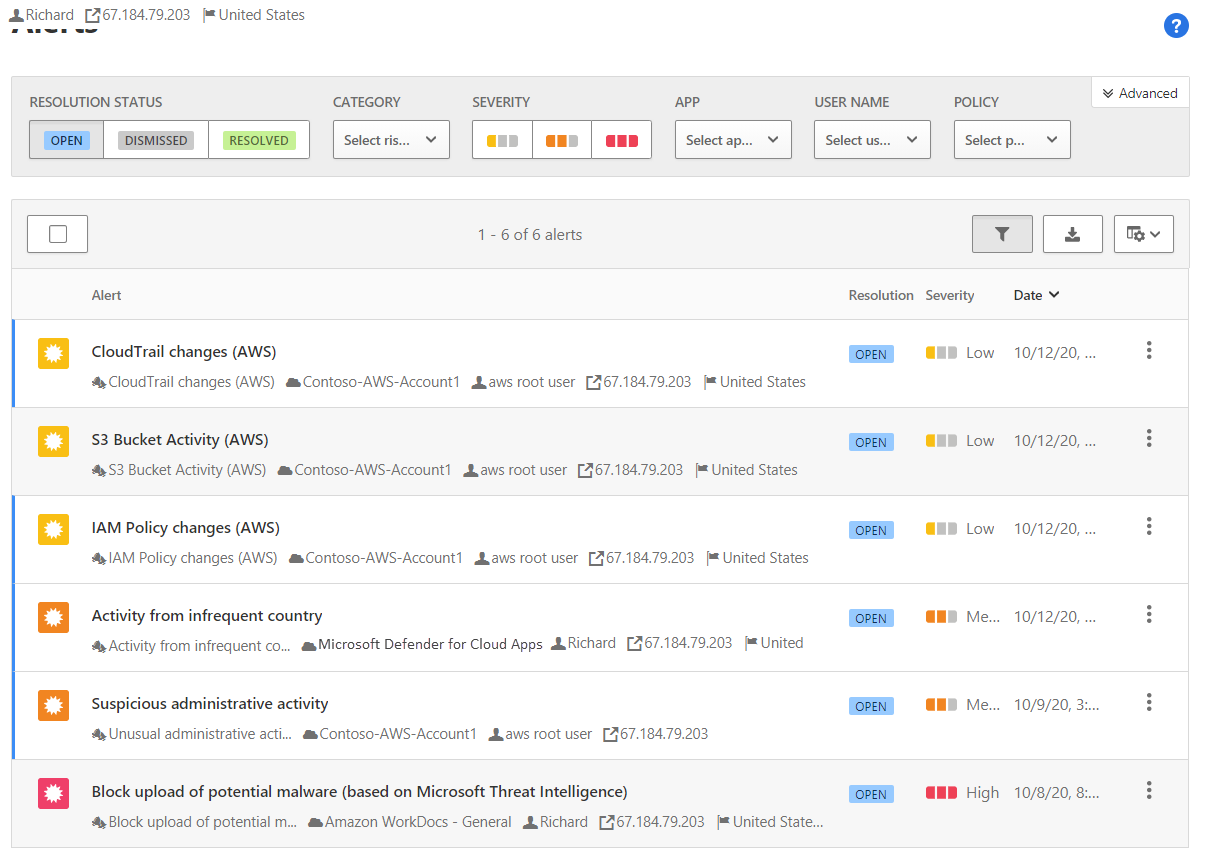

Ahogy az Felhőhöz készült Defender Apps észleli a riasztásokat, a riasztások az Felhőhöz készült Defender Alkalmazások portál Riasztások lapján jelennek meg:

Vállalati alkalmazás létrehozása egyszeri bejelentkezéshez az AWS-be

Kövesse az oktatóanyag utasításait : A Microsoft Entra egyszeri bejelentkezés (SSO) integrációja az AWS egyszeri bejelentkezéssel egy nagyvállalati alkalmazás létrehozásához SSO-hoz az AWS-be . Íme az eljárás összefoglalása:

- AWS egyszeri bejelentkezés hozzáadása a katalógusból.

- A Microsoft Entra SSO konfigurálása és tesztelése az AWS egyszeri bejelentkezéshez:

- Konfigurálja a Microsoft Entra SSO-t.

- Konfigurálja az AWS egyszeri bejelentkezést.

- Hozzon létre egy AWS SSO-tesztfelhasználót.

- SSO tesztelése.

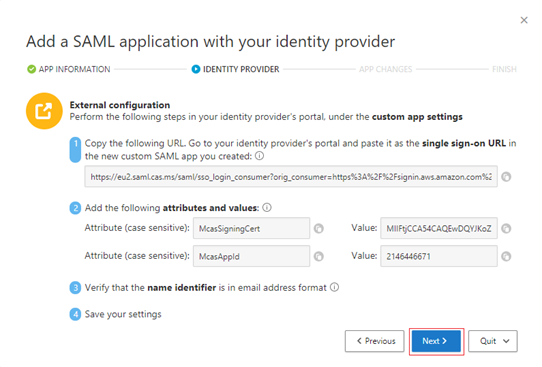

Feltételes hozzáférésű alkalmazásvezérlő alkalmazás létrehozása Felhőhöz készült Defender-alkalmazásokban

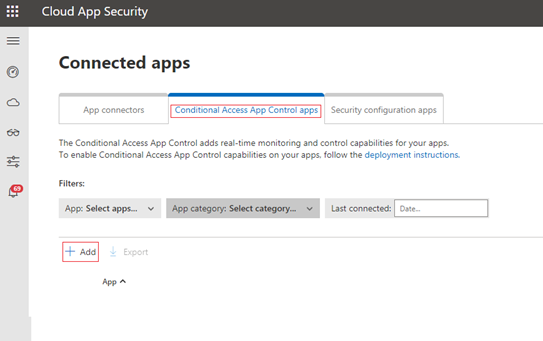

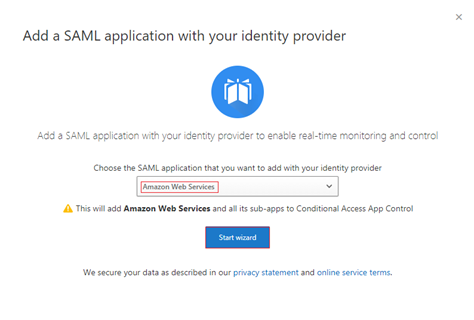

Lépjen a Felhőhöz készült Defender Alkalmazások portálra, válassza a Vizsgálat, majd a Csatlakozás alkalmazások lehetőséget.

Válassza a Feltételes hozzáférés alkalmazásvezérlő alkalmazásokat, majd válassza a Hozzáadás lehetőséget.

Az Alkalmazás keresése mezőbe írja be az Amazon Web Services kifejezést, majd válassza ki az alkalmazást. Válassza a Start varázslót.

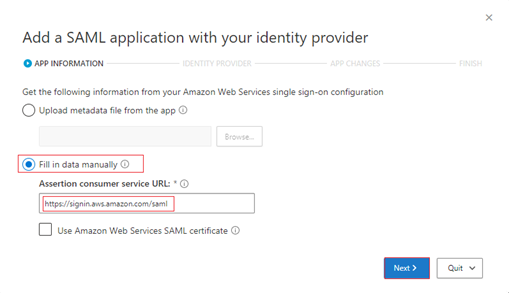

Válassza az Adatok manuális kitöltése lehetőséget. Adja meg az Assertion fogyasztói szolgáltatás URL-címét, amely az alábbi képernyőképen látható, majd válassza a Tovább gombot.

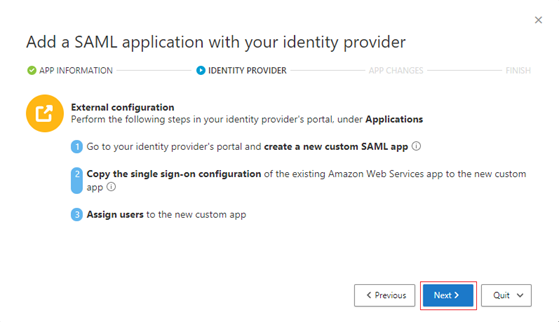

A következő lapon hagyja figyelmen kívül a külső konfiguráció lépéseit . Válassza a Következő lehetőséget.

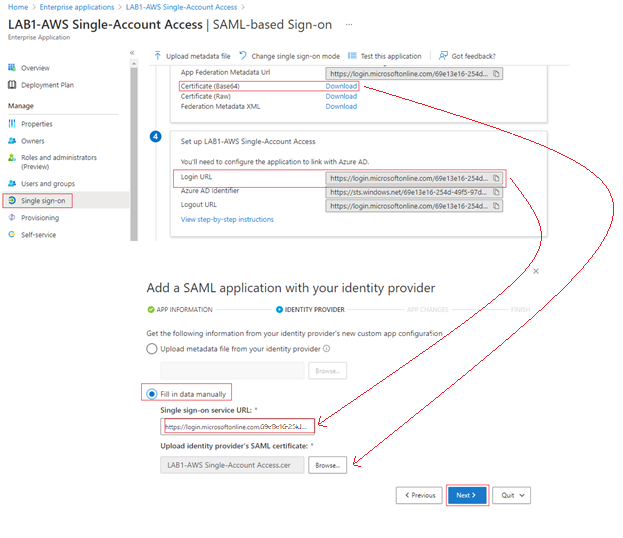

Válassza az Adatok manuális kitöltése lehetőséget, majd hajtsa végre az alábbi lépéseket az adatok megadásához:

- Az egyszeri bejelentkezési szolgáltatás URL-címe alatt adja meg az AWS-hez létrehozott vállalati alkalmazás bejelentkezési URL-címét.

- Az Identitásszolgáltató SAML-tanúsítványának feltöltése csoportban válassza a Tallózás lehetőséget.

- Keresse meg a létrehozott vállalati alkalmazás tanúsítványát.

- Töltse le a tanúsítványt a helyi eszközre, majd töltse fel a varázslóba.

- Válassza a Következő lehetőséget.

A következő lapon hagyja figyelmen kívül a külső konfiguráció lépéseit . Válassza a Következő lehetőséget.

A következő lapon hagyja figyelmen kívül a külső konfiguráció lépéseit . Select Finish.

A következő lapon hagyja figyelmen kívül a beállítások ellenőrzésének lépéseit. Válassza a Bezárás lehetőséget.

A Microsoft Entra munkamenet-szabályzatainak konfigurálása AWS-tevékenységekhez

A munkamenet-szabályzatok a Microsoft Entra feltételes hozzáférési szabályzatainak és a Felhőhöz készült Defender-alkalmazások fordított proxyképességének hatékony kombinációját képezik. Ezek a szabályzatok valós idejű gyanús viselkedésfigyelést és ellenőrzést biztosítanak.

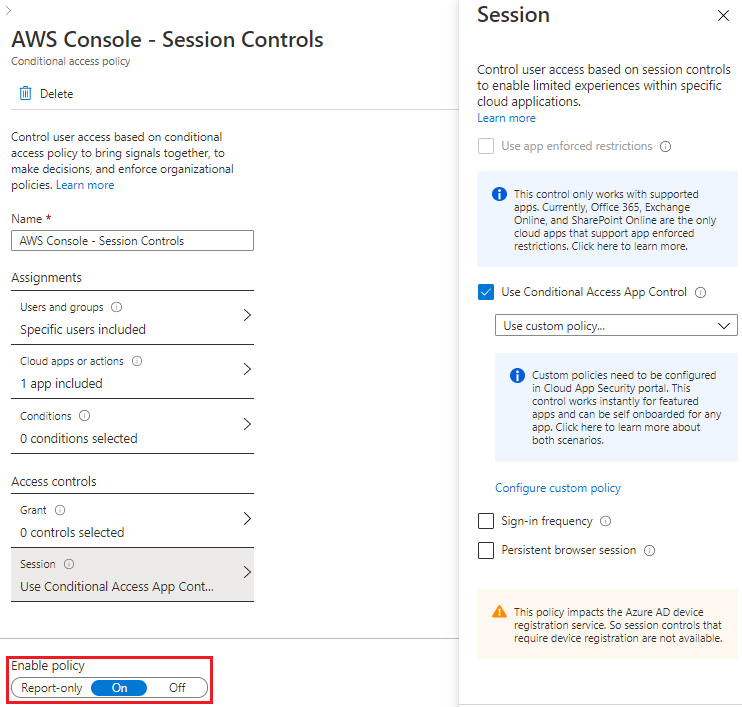

A Microsoft Entra ID-ban hozzon létre egy új feltételes hozzáférési szabályzatot a következő beállításokkal:

- A név alatt adja meg az AWS-konzol – Munkamenet-vezérlők kifejezést.

- A Felhasználók és csoportok csoportban válassza ki a korábban létrehozott két szerepkörcsoportot:

- AWS-Account1-Rendszergazda istrators

- AWS-Account1-Developers

- A Felhőalkalmazások vagy -műveletek területen válassza ki a korábban létrehozott vállalati alkalmazást, például a Contoso-AWS-Account 1-et.

- A Munkamenet csoportban válassza a Feltételes hozzáférésű alkalmazásvezérlő használata lehetőséget.

A Szabályzat engedélyezése alatt válassza a Be lehetőséget.

Select Create.

A Microsoft Entra feltételes hozzáférési szabályzat létrehozása után állítson be egy Felhőhöz készült Defender Apps-munkamenetszabályzatot a felhasználói viselkedés szabályozásához az AWS-munkamenetek során.

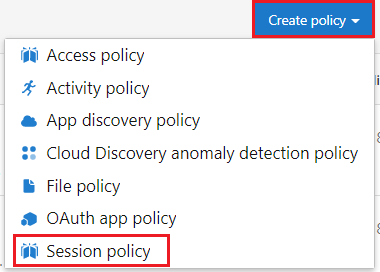

Az Felhőhöz készült Defender Alkalmazások portálon bontsa ki a Vezérlő elemet, majd válassza a Szabályzatok lehetőséget.

A Szabályzatok lapon válassza a Szabályzat létrehozása, majd a Munkamenet-szabályzat lehetőséget a listából.

A Munkamenet-szabályzat létrehozása lapon, a Szabályzatsablon alatt válassza a Lehetséges kártevők feltöltésének letiltása (a Microsoft Fenyegetésfelderítés alapján) lehetőséget.

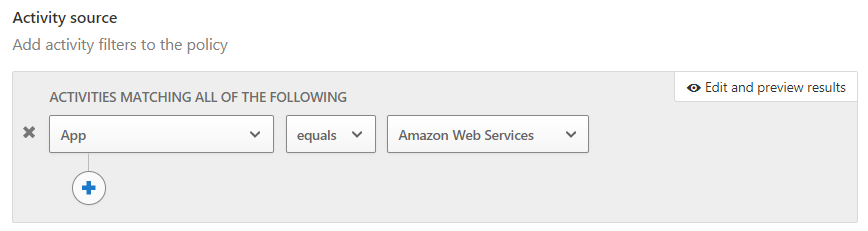

Az alábbiaknak megfelelő tevékenységek csoportban módosítsa a tevékenységszűrőt úgy, hogy tartalmazza az App, az Equals és az Amazon Web Services szolgáltatást. Távolítsa el az alapértelmezett eszközkijelölést.

Tekintse át a többi beállítást, majd válassza a Létrehozás lehetőséget.

Az AWS Felhőhöz készült Defender-alkalmazásszabályzatainak tesztelése

Az összes szabályzat rendszeres tesztelése annak érdekében, hogy azok továbbra is hatékonyak és relevánsak legyenek. Íme néhány ajánlott teszt:

IAM-szabályzatok módosítása: Ez a szabályzat minden alkalommal aktiválódik, amikor megkísérli módosítani az AWS IAM beállításait. Ha például az üzembe helyezési szakaszban később követ egy új IAM-szabályzatot és -fiókot, megjelenik egy riasztás.

Konzol bejelentkezési hibái: Az egyik tesztfiókba való bejelentkezés sikertelen kísérletei aktiválják ezt a szabályzatot. A riasztás részletei azt mutatják, hogy a kísérlet az azure-beli regionális adatközpontok egyikéből származik.

S3 gyűjtőtevékenység-szabályzat: Amikor új AWS S3-tárfiókot próbál létrehozni, és nyilvánosan elérhetőnek állítja be, aktiválja ezt a szabályzatot.

Kártevőészlelési szabályzat: Ha munkamenet-szabályzatként konfigurálja a kártevők észlelését, az alábbi lépések végrehajtásával tesztelheti:

- Töltsön le egy biztonságos tesztfájlt az Európai Számítógépes Víruskutató Intézetből (EICAR).

- Próbálja meg feltölteni a fájlt egy AWS S3 tárfiókba.

A szabályzat azonnal letiltja a feltöltési kísérletet, és megjelenik egy riasztás a Felhőhöz készült Defender Alkalmazások portálon.

Felhőhöz készült Defender üzembe helyezése

Natív felhőalapú összekötővel csatlakoztathat egy AWS-fiókot Felhőhöz készült Defender. Az összekötő ügynök nélküli kapcsolatot biztosít az AWS-fiókhoz. Ezzel a kapcsolattal CSPM-javaslatokat gyűjthet. A Felhőhöz készült Defender csomagok használatával CWP-vel biztosíthatja az AWS-erőforrásokat.

Az AWS-alapú erőforrások védelméhez hajtsa végre az alábbi lépéseket, amelyeket a következő szakaszok részletesen ismertetnek:

- AWS-fiók Csatlakozás.

- Az AWS monitorozása.

Az AWS-fiók csatlakoztatása

Ha natív összekötő használatával szeretné csatlakoztatni az AWS-fiókot Felhőhöz készült Defender, kövesse az alábbi lépéseket:

Tekintse át az AWS-fiók csatlakoztatásának előfeltételeit . A folytatás előtt győződjön meg arról, hogy végrehajtja őket.

Ha rendelkezik klasszikus összekötőkkel, távolítsa el őket a Klasszikus összekötők eltávolítása című témakörben leírt lépések végrehajtásával. A klasszikus és a natív összekötők használata is duplikált javaslatokat eredményezhet.

Jelentkezzen be az Azure Portalra.

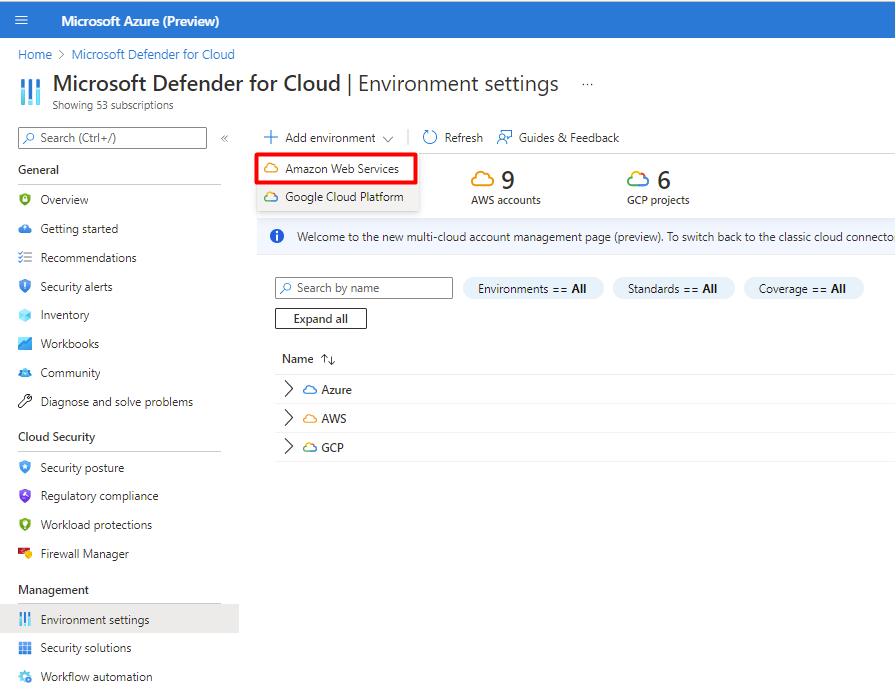

Válassza a Felhőhöz készült Microsoft Defender, majd a Környezeti beállítások lehetőséget.

Válassza a Környezet>hozzáadása Amazon Web Services lehetőséget.

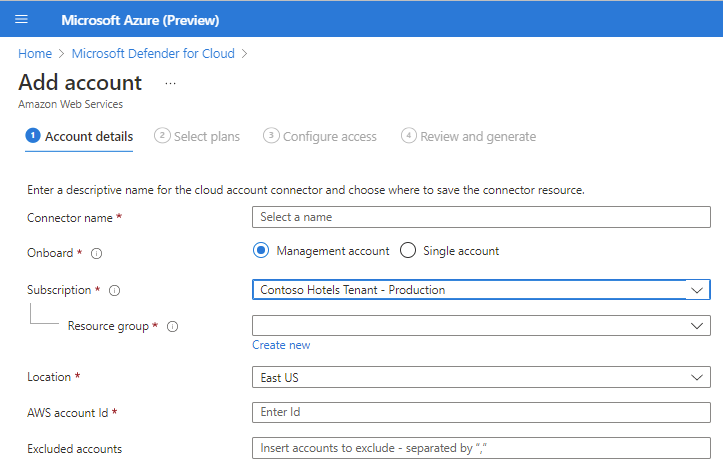

Adja meg az AWS-fiók adatait, beleértve az összekötő erőforrás tárolási helyét. Ha szeretné, válassza a Felügyeleti fiók lehetőséget egy felügyeleti fiók összekötőjének létrehozásához. Csatlakozás orok jönnek létre a megadott felügyeleti fiókban felderített tagfiókokhoz. Az automatikus kiépítés minden újonnan létrehozott fiók esetében be van kapcsolva.

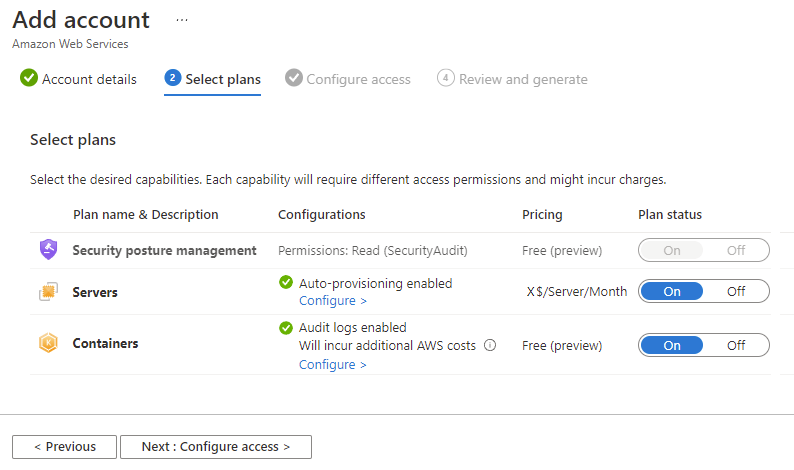

Válassza a Tovább elemet : Csomagok kiválasztása.

Alapértelmezés szerint a kiszolgálócsomag be van kapcsolva. Ez a beállítás szükséges a Defender for Servers lefedettségének az AWS EC2-hez való kiterjesztéséhez. Győződjön meg arról, hogy megfelelt az Azure Arc hálózati követelményeinek. Ha szeretné szerkeszteni a konfigurációt, válassza a Konfigurálás lehetőséget.

Alapértelmezés szerint a tárolócsomag be van kapcsolva. Ez a beállítás szükséges ahhoz, hogy a Defender for Containers védelemmel rendelkezzen az AWS EKS-fürtökhöz. Győződjön meg arról, hogy megfelelt a Defender for Containers csomag hálózati követelményeinek . Ha szeretné szerkeszteni a konfigurációt, válassza a Konfigurálás lehetőséget. Ha letiltja ezt a konfigurációt, a vezérlősík fenyegetésészlelési funkciója le van tiltva. A szolgáltatások listájának megtekintéséhez tekintse meg a Defender for Containers szolgáltatás rendelkezésre állását.

Alapértelmezés szerint az adatbázis-csomag be van kapcsolva. Ez a beállítás szükséges ahhoz, hogy kiterjesztse az SQL-lefedettséghez készült Defendert az AWS EC2 és az RDS Custom for SQL Serverre. Ha szeretné szerkeszteni a konfigurációt, válassza a Konfigurálás lehetőséget. Javasoljuk, hogy az alapértelmezett konfigurációt használja.

Válassza a Tovább elemet : Hozzáférés konfigurálása.

Töltse le a CloudFormation sablont.

Kövesse a képernyőn megjelenő utasításokat a letöltött CloudFormation-sablon használatával a verem AWS-ben való létrehozásához. Ha felügyeleti fiókot hoz létre, a CloudFormation sablont Stackként és StackSetként kell futtatnia. Csatlakozás orok a bevezetést követő 24 órán belül jönnek létre a tagfiókokhoz.

Válassza a Tovább: Ellenőrzés és előállítás lehetőséget.

Select Create.

Felhőhöz készült Defender azonnal megkezdi az AWS-erőforrások vizsgálatát. Néhány órán belül megjelennek a biztonsági javaslatok. A Felhőhöz készült Defender AWS-erőforrásokra vonatkozó összes javaslat listájáért tekintse meg az AWS-erőforrásokra vonatkozó biztonsági javaslatokat – referencia-útmutatót.

Az AWS-erőforrások monitorozása

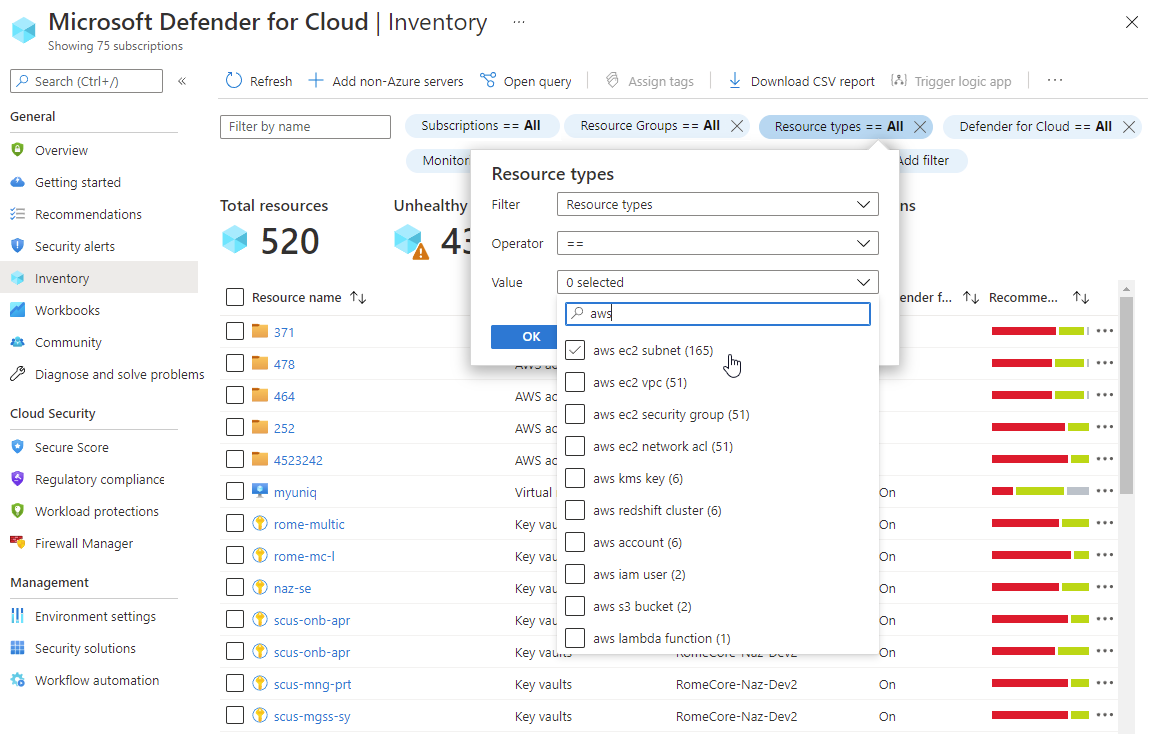

A Felhőhöz készült Defender biztonsági javaslatok lapon megjelennek az AWS-erőforrások. A környezetszűrővel kihasználhatja a Felhőhöz készült Defender többfelhős funkcióit, például az Azure, az AWS és a GCP-erőforrásokra vonatkozó javaslatok együttes megtekintését.

Az erőforrásokra vonatkozó összes aktív javaslat erőforrástípus szerint való megtekintéséhez használja az Felhőhöz készült Defender eszközleltár lapot. Állítsa be a szűrőt a kívánt AWS-erőforrástípus megjelenítésére.

A Microsoft Sentinel üzembe helyezése

Ha AWS-fiókot csatlakoztat, és Felhőhöz készült Defender Alkalmazásokat a Microsoft Sentinelhez, olyan figyelési képességeket használhat, amelyek több tűzfal, hálózati eszköz és kiszolgáló eseményeit hasonlítják össze.

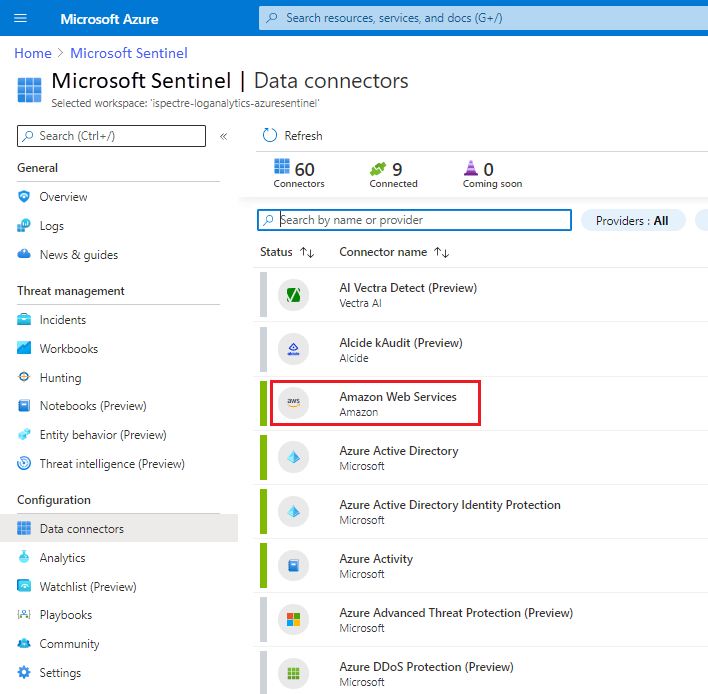

A Microsoft Sentinel AWS-összekötő engedélyezése

Miután engedélyezte a Microsoft Sentinel-összekötőt az AWS-hez, figyelheti az AWS-incidenseket és az adatbetöltést.

A Felhőhöz készült Defender-alkalmazások konfigurálásához hasonlóan ehhez a kapcsolathoz is szükség van az AWS IAM konfigurálására a hitelesítő adatok és engedélyek megadásához.

Az AWS IAM-ben kövesse a Microsoft Sentinel és az AWS CloudTrail Csatlakozás lépéseit.

Ha az Azure Portalon szeretné elvégezni a konfigurációt, a Microsoft Sentinel Adatösszekötők alatt válassza ki az Amazon Web Services-összekötőt.>

Válassza az Összekötő megnyitása lap lehetőséget.

A Konfiguráció területen adja meg a szerepkör ARN értékét az AWS IAM-konfigurációból a Szerepkör mezőben, és válassza a Hozzáadás lehetőséget.

Válassza a Következő lépéseket, majd válassza ki a monitorozni kívánt AWS hálózati tevékenységeket és AWS felhasználói tevékenységeket .

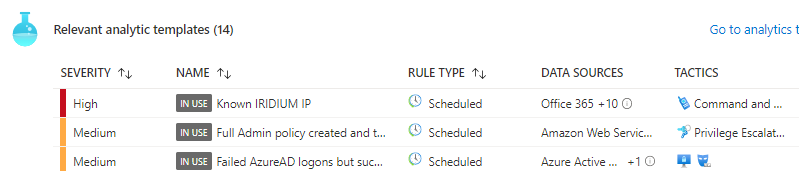

A Releváns elemzési sablonok területen válassza a Bekapcsolni kívánt AWS-elemzési sablonok melletti Szabály létrehozása lehetőséget.

Állítson be minden szabályt, és válassza a Létrehozás lehetőséget.

Az alábbi táblázat az AWS-entitások viselkedésének és fenyegetésjelzőinek ellenőrzéséhez elérhető szabálysablonokat mutatja be. A szabálynevek ismertetik a céljukat, és a lehetséges adatforrások felsorolják azokat az adatforrásokat, amelyeket az egyes szabályok használhatnak.

| Elemzési sablon neve | Adatforrások |

|---|---|

| Ismert IRIDIUM IP-cím | DNS, Azure Monitor, Cisco ASA, Palo Alto Networks, Microsoft Entra ID, Azure Activity, AWS |

| Teljes Rendszergazda szabályzat létrehozása és csatolása szerepkörökhöz, felhasználókhoz vagy csoportokhoz | AWS |

| Sikertelen Azure AD-bejelentkezések, de sikeres bejelentkezések az AWS konzolra | Microsoft Entra ID, AWS |

| Nem sikerült az AWS-konzol bejelentkezése, de sikeres bejelentkezés az AzureAD-be | Microsoft Entra ID, AWS |

| Felhasználó többtényezős hitelesítése le van tiltva | Microsoft Entra ID, AWS |

| Az AWS biztonsági csoport bejövő és kimenő beállításainak módosítása | AWS |

| AWS hitelesítő adatokkal való visszaélésének vagy eltérítésének monitorozása | AWS |

| Az AWS Elastic Load Balancer biztonsági csoportjainak módosítása | AWS |

| Az Amazon VPC beállításainak módosítása | AWS |

| Az elmúlt 24 órában megfigyelt új UserAgent | Microsoft 365, Azure Monitor, AWS |

| Bejelentkezés az AWS felügyeleti konzolra többtényezős hitelesítés nélkül | AWS |

| Internetkapcsolattal rendelkező AWS RDS-adatbázispéldányok módosítása | AWS |

| Az AWS CloudTrail-naplók módosításai | AWS |

| Defender Threat Intelligence map IP entity to AWS CloudTrail | Defender Threat Intelligence Platform, AWS |

Az engedélyezett sablonok in U Standard kiadás jelzéssel rendelkeznek az összekötő részleteinek oldalán.

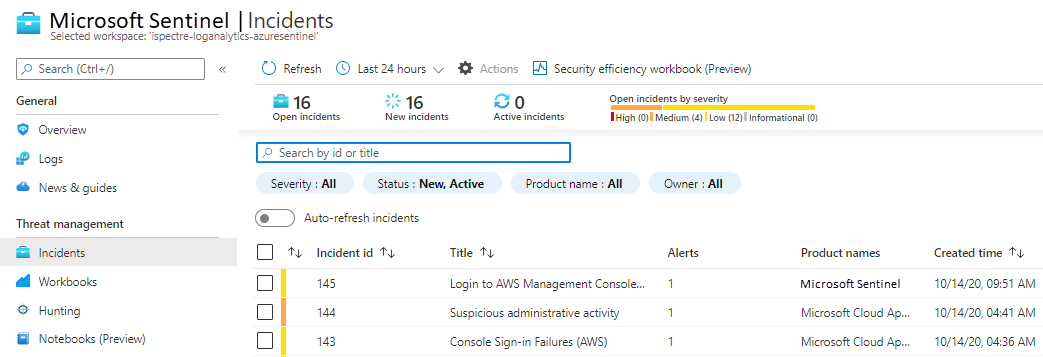

AWS-incidensek monitorozása

A Microsoft Sentinel incidenseket hoz létre a bekapcsolt elemzések és észlelések alapján. Minden incidens tartalmazhat egy vagy több eseményt, ami csökkenti a lehetséges fenyegetések észleléséhez és elhárításához szükséges vizsgálatok teljes számát.

A Microsoft Sentinel megjeleníti azokat az incidenseket, amelyeket Felhőhöz készült Defender-alkalmazások generálnak, ha csatlakoztatva vannak, és a Microsoft Sentinel által létrehozott incidenseket. A Terméknevek oszlop az incidens forrását jeleníti meg.

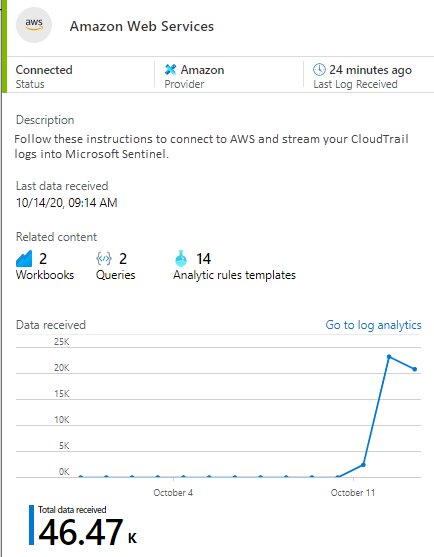

Adatbetöltés ellenőrzése

Ellenőrizze, hogy az adatok folyamatosan be legyenek-e betöltve a Microsoft Sentinelbe az összekötő részleteinek rendszeres megtekintésével. Az alábbi diagram egy új kapcsolatot mutat be.

Ha az összekötő leállítja az adatok betöltését, és a vonaldiagram értéke csökken, ellenőrizze az AWS-fiókhoz való csatlakozáshoz használt hitelesítő adatokat. Ellenőrizze azt is, hogy az AWS CloudTrail továbbra is képes-e összegyűjteni az eseményeket.

Közreműködők

Ezt a cikket a Microsoft tartja karban. Eredetileg a következő közreműködő írta.

Fő szerző:

- Lavanya Murthy | Vezető felhőmegoldás-tervező

A nem nyilvános LinkedIn-profilok megtekintéséhez jelentkezzen be a LinkedInbe.

Következő lépések

- Az AWS biztonsági útmutatásáért tekintse meg az AWS-fiókok és -erőforrások biztonságossá tételének ajánlott eljárásait.

- A Microsoft legújabb biztonsági információiért tekintse meg a Microsoft Securityt.

- A Microsoft Entra ID implementálásával és kezelésével kapcsolatos részletes információkért lásd : Azure-környezetek biztonságossá tétele a Microsoft Entra-azonosítóval.

- Az AWS-eszközök veszélyforrásainak és a megfelelő védelmi intézkedéseknek az áttekintéséért tekintse meg, hogyan segít az Felhőhöz készült Defender Apps az Amazon Web Services (AWS) környezetének védelmében.

- Az összekötőkről és a kapcsolatok létesítéséről az alábbi forrásokból tájékozódhat:

Kapcsolódó erőforrások

- Az Azure és az AWS funkcióinak részletes lefedettségét és összehasonlítását az Azure for AWS-szakemberek tartalomkészletében talál.

- A Microsoft Entra identitás- és hozzáférési megoldások AWS-hez való üzembe helyezéséhez a Microsoft Entra identity and access management for AWS(Microsoft Entra identity and access management for AWS) című témakörben talál útmutatást.