Automanage-fiók javítása

Fontos

Ez a cikk csak az Automanage korábbi verziójára (API 2020-06-30-preview) előkészített gépekre vonatkozik. Ezeknek a gépeknek az állapota frissítésre szorul.

Az Azure Automanage-fiókja az a biztonsági környezet vagy identitás, amely alatt az automatizált műveletek történnek. Ha nemrég áthelyezett egy automanage-fiókot tartalmazó előfizetést egy új bérlőre, újra kell konfigurálnia a fiókot. Az újrakonfiguráláshoz alaphelyzetbe kell állítania az identitástípust, és hozzá kell rendelnie a fiókhoz a megfelelő szerepköröket.

1. lépés: Az automatikusan felügyelt fiók identitástípusának alaphelyzetbe állítása

Állítsa alaphelyzetbe az Automanage-fiók identitástípusát az alábbi Azure Resource Manager-sablon (ARM) használatával. Mentse a fájlt helyileg armdeploy.json vagy hasonló néven. Jegyezze fel az automanage-fiók nevét és helyét, mert ezek kötelező paraméterek az ARM-sablonban.

Hozzon létre egy Resource Manager-üzembe helyezést az alábbi sablon használatával. Use

identityType = None.- Az üzembe helyezést az Azure CLI-ben a használatával

az deployment sub createhozhatja létre. További információ: az deployment sub. - Az üzembe helyezést a Modul használatával hozhatja létre a

New-AzDeploymentPowerShellben. További információ: New-AzDeployment.

- Az üzembe helyezést az Azure CLI-ben a használatával

Futtassa újra ugyanazt az ARM-sablont a következővel

identityType = SystemAssigned: .

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"accountName": {

"type": "string"

},

"location": {

"type": "string"

},

"identityType": {

"type": "string",

"allowedValues": [ "None", "SystemAssigned" ]

}

},

"resources": [

{

"apiVersion": "2020-06-30-preview",

"name": "[parameters('accountName')]",

"location": "[parameters('location')]",

"type": "Microsoft.Automanage/accounts",

"identity": {

"type": "[parameters('identityType')]"

}

}

]

}

2. lépés: Megfelelő szerepkörök hozzárendelése az automatikusan felügyelt fiókhoz

Az Automanage-fiókhoz a közreműködői és erőforrásházirend-közreműködői szerepkörök szükségesek azon előfizetésen, amely az Automanage által kezelt virtuális gépeket tartalmazza. Ezeket a szerepköröket az Azure Portal, az ARM-sablonok vagy az Azure CLI használatával rendelheti hozzá.

Ha ARM-sablont vagy Azure CLI-t használ, szüksége lesz az automatikusan felügyelt fiók egyszerű azonosítójára (más néven objektumazonosítójára). (Az Azure Portal használata esetén nincs szüksége az azonosítóra.) Ezt az azonosítót az alábbi módszerekkel találja meg:

Azure CLI: Használja a parancsot

az ad sp list --display-name <name of your Automanage Account>.Azure Portal: Nyissa meg a Microsoft Entra-azonosítót , és keressen rá az Automanage-fiókjára név szerint. A Nagyvállalati alkalmazások területen válassza ki az automatikusan felügyelt fiók nevét, amikor megjelenik.

Azure Portal

Az Előfizetések területen lépjen az automatikusan felügyelt virtuális gépeket tartalmazó előfizetésre.

Select Access control (IAM).

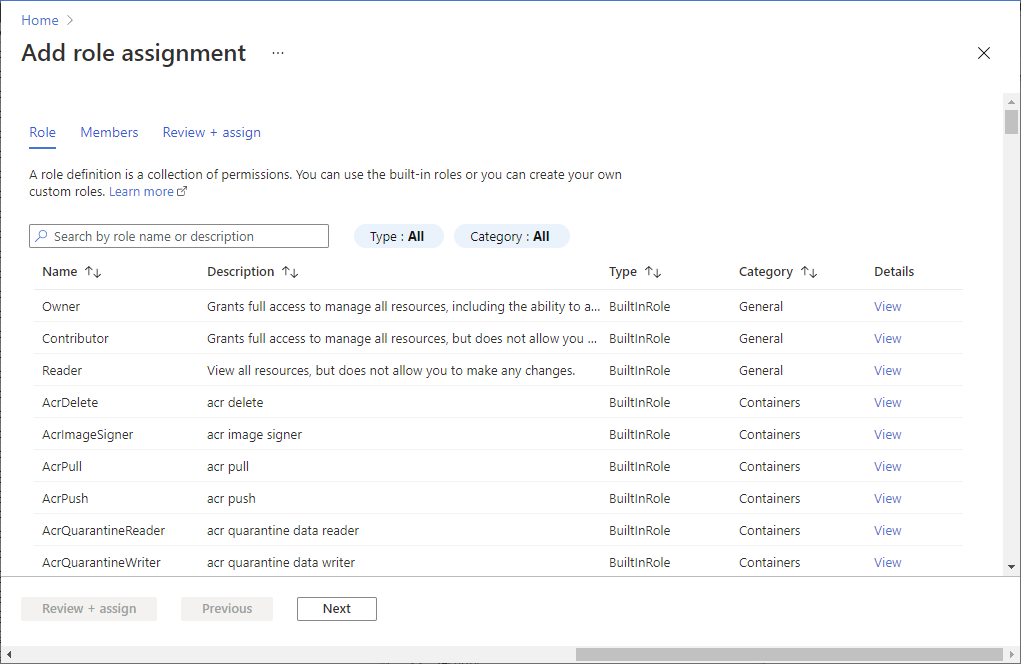

Válassza a Szerepkör-hozzárendelés hozzáadása>lehetőséget a Szerepkör-hozzárendelés hozzáadása lap megnyitásához.

Rendelje hozzá a következő szerepkört. A részletes lépésekért tekintse meg az Azure-szerepköröknek az Azure Portalon történő hozzárendelését ismertető cikket.

Beállítás Value Role Contributor Hozzáférés hozzárendelése a következőhöz: Felhasználó, csoport vagy szolgáltatásnév Tagok <Az Automanage-fiók neve>

Ismételje meg a 2–4. lépést az erőforrásházirend-közreműködői szerepkör kiválasztásával.

ARM template

Futtassa a következő ARM-sablont. Szüksége lesz az automanage-fiók egyszerű azonosítójára. A lekérés lépései ennek a szakasznak a elején találhatók. Amikor a rendszer kéri, adja meg az azonosítót.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"principalId": {

"type": "string",

"metadata": {

"description": "The principal to assign the role to"

}

}

},

"variables": {

"Contributor": "[concat('/subscriptions/', subscription().subscriptionId, '/providers/Microsoft.Authorization/roleDefinitions/', 'b24988ac-6180-42a0-ab88-20f7382dd24c')]",

"Resource Policy Contributor": "[concat('/subscriptions/', subscription().subscriptionId, '/providers/Microsoft.Authorization/roleDefinitions/', '36243c78-bf99-498c-9df9-86d9f8d28608')]"

},

"resources": [

{

"type": "Microsoft.Authorization/roleAssignments",

"apiVersion": "2018-09-01-preview",

"name": "[guid(uniqueString(variables('Contributor')))]",

"properties": {

"roleDefinitionId": "[variables('Contributor')]",

"principalId": "[parameters('principalId')]"

}

},

{

"type": "Microsoft.Authorization/roleAssignments",

"apiVersion": "2018-09-01-preview",

"name": "[guid(uniqueString(variables('Resource Policy Contributor')))]",

"properties": {

"roleDefinitionId": "[variables('Resource Policy Contributor')]",

"principalId": "[parameters('principalId')]"

}

}

]

}

Azure CLI

Futtassa a következő parancsokat:

az role assignment create --assignee-object-id <your Automanage Account Object ID> --role "Contributor" --scope /subscriptions/<your subscription ID>

az role assignment create --assignee-object-id <your Automanage Account Object ID> --role "Resource Policy Contributor" --scope /subscriptions/<your subscription ID>