Privát kapcsolat az Arc-kompatibilis Kubernetes-fürtökhöz privát kapcsolattal (előzetes verzió)

Az Azure Private Link lehetővé teszi az Azure-szolgáltatások biztonságos csatlakoztatását a virtuális hálózathoz privát végpontok használatával. Ez azt jelenti, hogy a helyszíni Kubernetes-fürtöket csatlakoztathatja az Azure Archoz, és a nyilvános hálózatok használata helyett minden forgalmat elküldhet egy Azure ExpressRoute-on vagy helyek közötti VPN-kapcsolaton keresztül. Az Azure Arcban a Private Link Scope modell használatával több Kubernetes-fürt is kommunikálhat az Azure Arc-erőforrásaikkal egyetlen privát végpont használatával.

Ez a dokumentum az Azure Arc Private Link (előzetes verzió) használatát és beállítását ismerteti.

Fontos

Az Azure Arc Private Link szolgáltatás jelenleg előzetes verzióban érhető el az összes régióban, ahol az Azure Arc-kompatibilis Kubernetes jelen van, kivéve Délkelet-Ázsiában. A bétaverziójú, előzetes verziójú vagy másként még általánosan nem elérhető Azure-szolgáltatások jogi feltételeit lásd: Kiegészítő használati feltételek a Microsoft Azure előzetes verziójú termékeihez.

Előnyök

A Privát hivatkozással a következőt teheti:

- Csatlakozás privát módon az Azure Archoz anélkül, hogy nyilvános hálózati hozzáférést nyitná meg.

- Győződjön meg arról, hogy az Arc-kompatibilis Kubernetes-fürt adatai csak engedélyezett magánhálózatokon keresztül érhetők el.

- A privát hálózatokból való adatszivárgás megakadályozása meghatározott, Azure Arc-kompatibilis Kubernetes-fürtök és más Azure-szolgáltatási erőforrások, például az Azure Monitor definiálásával, amelyek a privát végponton keresztül csatlakoznak.

- Biztonságosan csatlakoztassa a helyszíni magánhálózatot az Azure Archoz az ExpressRoute és a Private Link használatával.

- Tartsa meg az összes forgalmat a Microsoft Azure gerinchálózatán belül.

További információ: Az Azure Private Link főbb előnyei.

Hogyan működik?

Az Azure Arc Private Link Scope privát végpontokat (és azok virtuális hálózatait) csatlakoztat egy Azure-erőforráshoz, ebben az esetben az Azure Arc-kompatibilis Kubernetes-fürtökhöz. Ha az Arc-kompatibilis Kubernetes-fürt egyik támogatott bővítményét(például az Azure Monitort) engedélyezi, akkor előfordulhat, hogy más Azure-erőforrásokhoz való csatlakozásra van szükség ezekhez a forgatókönyvekhez. Az Azure Monitor esetében például a fürtből gyűjtött naplók a Log Analytics-munkaterületre kerülnek.

Csatlakozás korábban felsorolt Arc-kompatibilis Kubernetes-fürtök többi Azure-erőforrásával való konfiguráláshoz minden szolgáltatáshoz konfigurálnia kell a Private Linket. Példa: Private Link for Azure Monitor.

Current limitations

A Private Link beállításának tervezésekor vegye figyelembe ezeket az aktuális korlátozásokat.

Legfeljebb egy Azure Arc Private Link-hatókört társíthat egy virtuális hálózathoz.

Egy Azure Arc-kompatibilis Kubernetes-fürt csak egy Azure Arc Private Link-hatókörhöz tud csatlakozni.

Minden helyszíni Kubernetes-fürtnek ugyanazt a privát végpontot kell használnia a megfelelő privát végpontadatok (teljes tartománynév és privát IP-cím) ugyanazzal a DNS-továbbítóval történő feloldásával. További információ: Azure-beli privát végpont DNS-konfigurálása. Az Azure Arc-kompatibilis Kubernetes-fürtnek, az Azure Arc Private Link Scope-nak és a virtuális hálózatnak ugyanabban az Azure-régióban kell lennie. A privát végpontnak és a virtuális hálózatnak is ugyanabban az Azure-régióban kell lennie, de ez a régió eltérhet az Azure Arc Private Link Scope és az Arc-kompatibilis Kubernetes-fürtétől.

Az előzetes verzióban engedélyezni kell a Microsoft Entra ID, az Azure Resource Manager és a Microsoft Container Registry szolgáltatáscímkék felé történő forgalmat a helyszíni hálózati tűzfalon keresztül.

Más, ön által használt Azure-szolgáltatásokhoz, például az Azure Monitorhoz saját privát végpontokra van szükség a virtuális hálózaton.

Megjegyzés:

A fürt Csatlakozás (és így az egyéni hely) funkció nem támogatott az Azure Arc-kompatibilis Kubernetes-fürtökben, amelyeken engedélyezve van a privát kapcsolat. Ezt tervezik, és később hozzá lesznek adva. Az Azure Arc-szolgáltatásokhoz, például az Azure Arc-kompatibilis adatszolgáltatásokhoz és az ezeket a funkciókat használó Azure Arc-kompatibilis alkalmazásszolgáltatásokhoz használt privát hivatkozásokat használó hálózati kapcsolatok egyelőre nem támogatottak. Tekintse meg az alábbi szakaszt a privát kapcsolatokon keresztüli hálózati kapcsolatot támogató fürtbővítmények vagy Azure Arc-szolgáltatások listájáért.

Privát kapcsolatokon keresztüli hálózati kapcsolatot támogató fürtbővítmények

A privát hivatkozásokkal konfigurált Azure Arc-kompatibilis Kubernetes-fürtökön az alábbi bővítmények támogatják a teljes körű kapcsolatot privát kapcsolatokon keresztül. További konfigurációs lépésekért és a privát hivatkozások támogatásának részleteiért tekintse meg az egyes fürtbővítményekhez csatolt útmutatót.

A Private Link beállításának megtervezése

Ha privát kapcsolaton keresztül szeretné csatlakoztatni a Kubernetes-fürtöt az Azure Archoz, konfigurálnia kell a hálózatot a következők végrehajtásához:

- Hozzon létre kapcsolatot a helyszíni hálózat és egy Azure-beli virtuális hálózat között helyek közötti VPN vagy ExpressRoute-kapcsolatcsoport használatával.

- Helyezzen üzembe egy Azure Arc Private Link-hatókört, amely szabályozza, hogy mely Kubernetes-fürtök kommunikálhatnak az Azure Arctal privát végpontokon keresztül, és társítják azt az Azure-beli virtuális hálózathoz egy privát végpont használatával.

- Frissítse a DNS-konfigurációt a helyi hálózaton a privát végpontcímek feloldásához.

- Konfigurálja a helyi tűzfalat a Microsoft Entra ID, az Azure Resource Manager és a Microsoft Container Registry hozzáférésének engedélyezéséhez.

- Társítsa az Azure Arc-kompatibilis Kubernetes-fürtöket az Azure Arc Private Link-hatókörrel.

- Ha szeretné, privát végpontokat is üzembe helyezhet más Azure-szolgáltatásokhoz, az Azure Arc-kompatibilis Kubernetes-fürtöt például az Azure Monitor felügyeli. A dokumentum többi része feltételezi, hogy már beállította az ExpressRoute-kapcsolatcsoportot vagy a helyek közötti VPN-kapcsolatot.

Network configuration

Az Azure Arc-kompatibilis Kubernetes számos Azure-szolgáltatással integrálva felhőfelügyeletet és -szabályozást biztosít hibrid Kubernetes-fürtökhöz. A szolgáltatások többsége már kínál privát végpontokat, de konfigurálnia kell a tűzfalat és az útválasztási szabályokat, hogy lehetővé tegye a Microsoft Entra-azonosítóhoz és az Azure Resource Managerhez való hozzáférést az interneten keresztül, amíg ezek a szolgáltatások privát végpontokat nem kínálnak. Emellett engedélyeznie kell a Microsoft Container Registry (és az AzureFrontDoor.FirstParty, mint a Microsoft Container Registry elődje) elérését a képek & Helm-diagramok lekéréséhez az Olyan szolgáltatások engedélyezéséhez, mint az Azure Monitor, valamint az Azure Arc-ügynökök kezdeti beállítása a Kubernetes-fürtökön.

Ezt kétféleképpen érheti el:

Ha a hálózat úgy van konfigurálva, hogy az összes internetkapcsolattal rendelkező forgalmat az Azure VPN- vagy ExpressRoute-kapcsolatcsoporton keresztül irányozza, az Azure-beli alhálózatához társított hálózati biztonsági csoportot (NSG) úgy konfigurálhatja, hogy a kimenő TCP 443 (HTTPS) hozzáférést engedélyezze a Microsoft Entra ID-hez, az Azure Resource Managerhez, az Azure Front Doorhoz és a Microsoft Container Registryhez szolgáltatáscímkék használatával. Az NSG-szabályoknak a következőképpen kell kinéznie:

Setting Microsoft Entra-azonosító szabály Azure Resource Manager-szabály AzureFrontDoorFirstParty-szabály Microsoft Container Registry-szabály Source Virtual Network Virtual Network Virtual Network Virtual Network Forrásporttartományok * * * * Destination Szolgáltatáscímke Szolgáltatáscímke Szolgáltatáscímke Szolgáltatáscímke Cél szolgáltatáscímkéje AzureActiveDirectory AzureResourceManager AzureFrontDoor.FirstParty MicrosoftContainerRegistry Célporttartományok 443 443 443 443 Protokoll TCP TCP TCP TCP Action Engedélyezve Engedélyezve Engedélyezés (bejövő és kimenő egyaránt) Engedélyezve Prioritás 150 (alacsonyabbnak kell lennie, mint bármely olyan szabály, amely blokkolja az internet-hozzáférést) 151 (az internet-hozzáférést letiltó szabályoknál alacsonyabbnak kell lennie) 152 (alacsonyabbnak kell lennie, mint bármely olyan szabály, amely blokkolja az internet-hozzáférést) 153 (alacsonyabbnak kell lennie, mint bármely olyan szabály, amely blokkolja az internet-hozzáférést) Név AllowAADOutboundAccess AllowAzOutboundAccess AllowAzureFrontDoorFirstPartyAccess AllowMCROutboundAccess A helyi hálózaton konfigurálja a tűzfalat úgy, hogy engedélyezze a kimenő TCP 443-at (HTTPS) a Microsoft Entra-azonosítóhoz, az Azure Resource Managerhez és a Microsoft Container Registryhez, valamint az AzureFrontDoor.FirstParty-hoz való bejövő és kimenő hozzáférést a letölthető szolgáltatáscímkék fájljaival. A JSON-fájl tartalmazza a Microsoft Entra ID, az Azure Resource Manager, az AzureFrontDoor.FirstParty és a Microsoft Container Registry által használt összes nyilvános IP-címtartományt, és havonta frissül a változásoknak megfelelően. A Microsoft Entra szolgáltatáscímke az AzureActiveDirectory, az Azure Resource Manager szolgáltatáscímkéje az AzureResourceManager, a Microsoft Container Registry szolgáltatáscímkéje a MicrosoftContainerRegistry, az Azure Front Door szolgáltatáscímkéje pedig az AzureFrontDoor.FirstParty. A tűzfalszabályok konfigurálásához forduljon a hálózati rendszergazdához és a hálózati tűzfal gyártójához.

Azure Arc Private Link-hatókör létrehozása

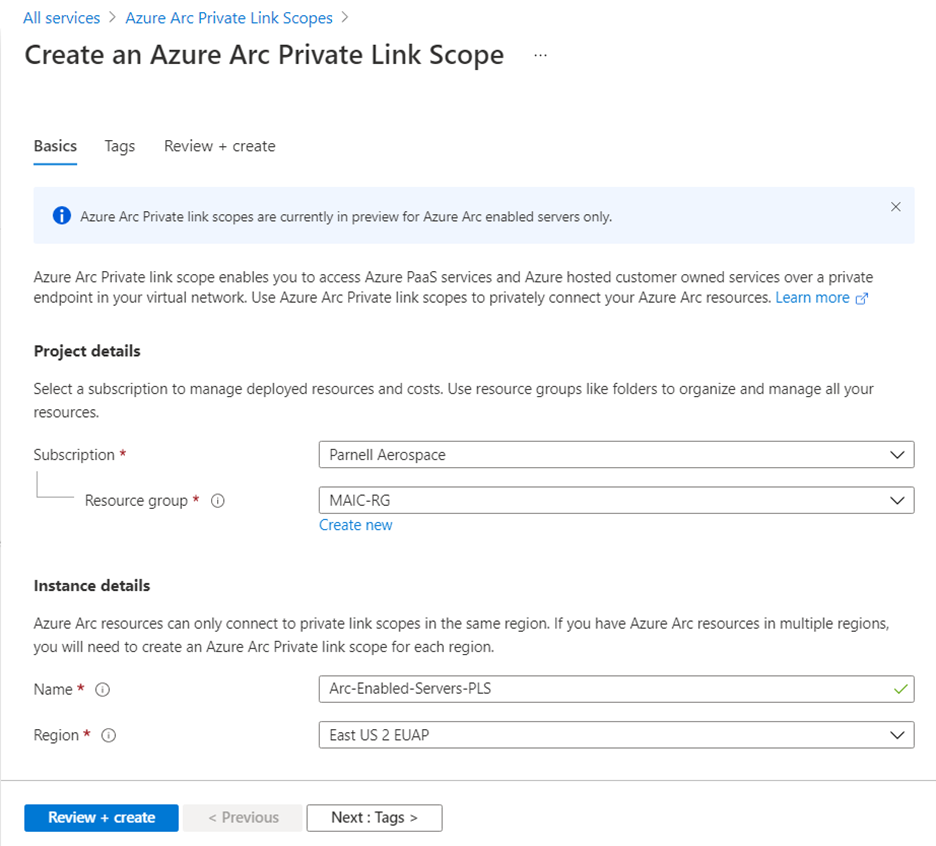

Jelentkezzen be az Azure Portalra.

Nyissa meg az Erőforrás létrehozása az Azure Portalon, majd keresse meg az Azure Arc Privát kapcsolat hatókörét. Vagy közvetlenül az Azure Arc Privát kapcsolat hatókör lapjára léphet a portálon.

Select Create.

Válasszon ki egy előfizetést és egy erőforráscsoportot. Az előzetes verzióban a virtuális hálózatnak és az Azure Arc-kompatibilis Kubernetes-fürtöknek ugyanabban az előfizetésben kell lenniük, mint az Azure Arc private link hatóköre.

Adjon nevet az Azure Arc Private Link-hatókörnek.

Igény szerint megkövetelheti, hogy az Azure Arc privát kapcsolat hatóköréhez társított összes Arc-kompatibilis Kubernetes-fürt adatokat küldjön a szolgáltatásnak a privát végponton keresztül. Ha a nyilvános hálózati hozzáférés engedélyezése lehetőséget választja, az ehhez az Azure Arc Private Link-hatókörhöz társított Kubernetes-fürtök privát vagy nyilvános hálózatokon keresztül is kommunikálhatnak a szolgáltatással. Ezt a beállítást szükség szerint módosíthatja a hatókör létrehozása után.

Válassza a Felülvizsgálat és létrehozás lehetőséget.

Az ellenőrzés befejezése után válassza a Létrehozás lehetőséget.

Privát végpont létrehozása

Az Azure Arc Private Link-hatókör létrehozása után egy vagy több virtuális hálózattal kell csatlakoztatnia egy privát végpont használatával. A privát végpont privát IP-címen teszi elérhetővé az Azure Arc-szolgáltatásokat a virtuális hálózati címtérben.

A virtuális hálózat privát végpontja lehetővé teszi az Azure Arc-kompatibilis Kubernetes-fürtvégpontok elérését privát IP-címeken keresztül a hálózat készletéből a végpontok nyilvános IP-címeinek használata helyett. Ez lehetővé teszi az Azure Arc-kompatibilis Kubernetes-fürtök használatát anélkül, hogy megnyitná a virtuális hálózatot a nem hitelesített kimenő forgalom felé. A privát végpontról az erőforrásokra érkező forgalom a Microsoft Azure-on keresztül halad át, és nem a nyilvános hálózatokra lesz irányítva.

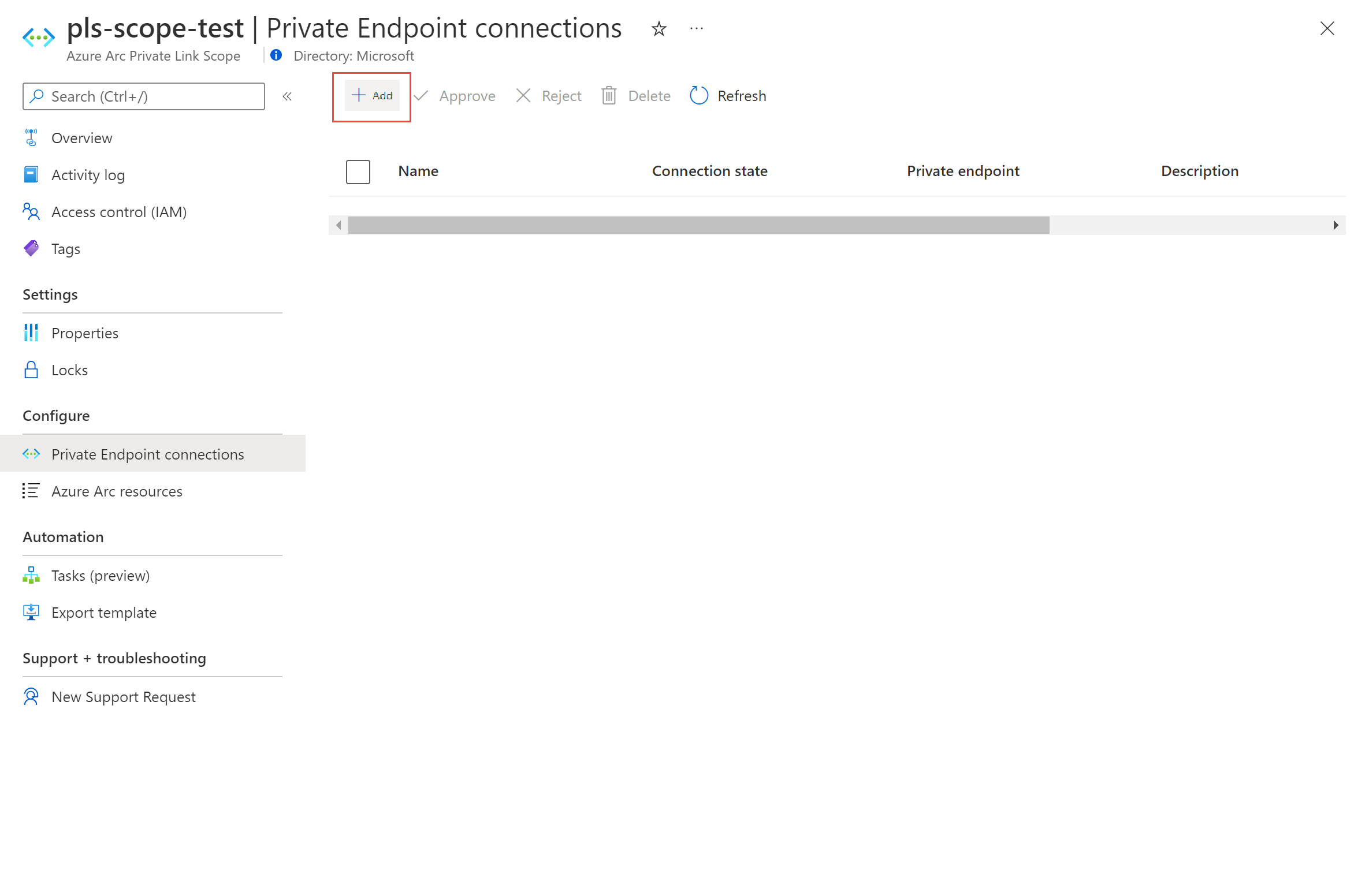

A hatókörerőforrásban válassza a privát végpont kapcsolatait a bal oldali erőforrásmenüben. Válassza a Hozzáadás lehetőséget a végpont létrehozási folyamatának elindításához. A Privát kapcsolat központban elindított kapcsolatokat is jóváhagyhatja, ha kijelöli őket, majd a Jóváhagyás lehetőséget választja.

Válassza ki a végpont előfizetését, erőforráscsoportját és nevét, valamint a használni kívánt régiót. Ennek a régiónak meg kell egyeznie a virtuális hálózatával.

Válassza a Tovább: Erőforrás lehetőséget.

Az Erőforrás lapon hajtsa végre a következőket:

- Válassza ki az Azure Arc Private Link Scope-erőforrást tartalmazó előfizetést.

- Erőforrástípus esetén válassza a Microsoft.HybridCompute/privateLinkScopes lehetőséget.

- Az Erőforrás legördülő listában válassza ki a korábban létrehozott Azure Arc Private Link-hatókört.

- Válassza a Következő: Konfiguráció lehetőséget.

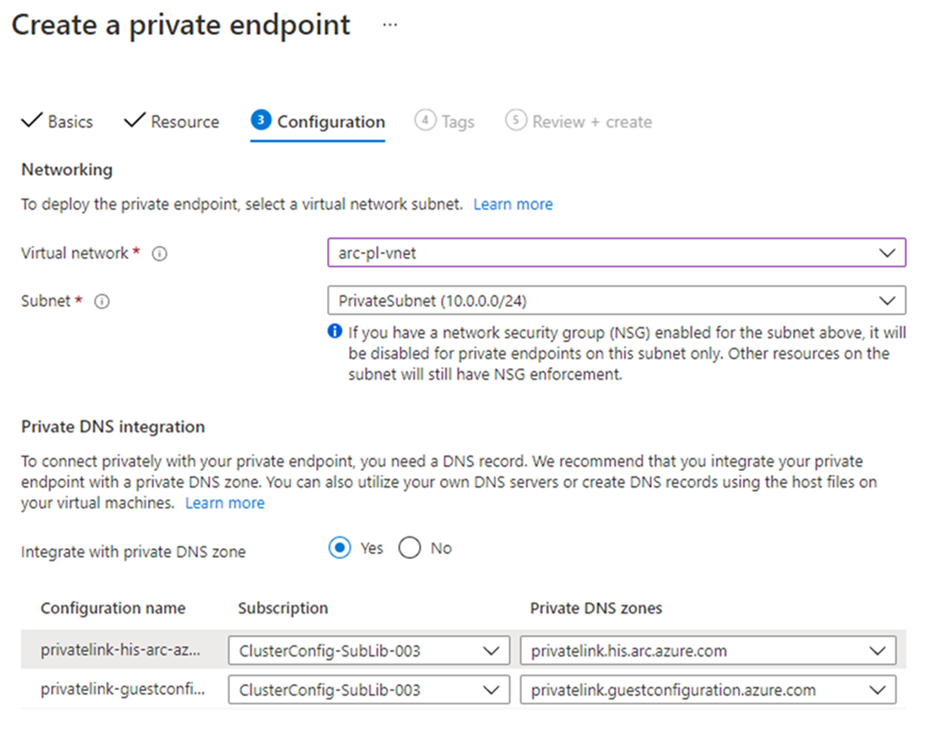

A Konfiguráció lapon hajtsa végre a következőket:

Válassza ki azt a virtuális hálózatot és alhálózatot, amelyből azure Arc-kompatibilis Kubernetes-fürtökhöz szeretne csatlakozni.

A privát DNS-zónával való integrációhoz válassza az Igen lehetőséget. Létrejön egy új saját DNS zóna. A tényleges DNS-zónák eltérhetnek az alábbi képernyőképen láthatótól.

Megjegyzés:

Ha a Nem lehetőséget választja, és inkább manuálisan szeretné kezelni a DNS-rekordokat, először végezze el a privát kapcsolat beállítását, beleértve ezt a privát végpontot és a privát hatókör konfigurációját. Ezután konfigurálja a DNS-t az Azure Private Endpoint DNS-konfigurációjának utasításai szerint. Make sure not to create empty records as preparation for your Private Link setup. A létrehozott DNS-rekordok felülbírálhatják a meglévő beállításokat, és hatással lehetnek az Arc-kompatibilis Kubernetes-fürtökkel való kapcsolatra.

Select Review + create.

Hagyja, hogy az ellenőrzés sikeres legyen.

Select Create.

Helyszíni DNS-továbbítás konfigurálása

A helyszíni Kubernetes-fürtöknek képesnek kell lenniük a privát kapcsolat DNS-rekordjainak a privát végpont IP-címére való feloldására. Ennek konfigurálása attól függ, hogy azure-beli privát DNS-zónákat használ-e a DNS-rekordok karbantartásához, vagy saját DNS-kiszolgálót használ a helyszínen, valamint attól, hogy hány fürtöt konfigurál.

DNS-konfiguráció azure-beli integrált privát DNS-zónákkal

Ha privát DNS-zónákat állít be az Azure Arc-kompatibilis Kubernetes-fürtökhöz a privát végpont létrehozásakor, a helyszíni Kubernetes-fürtöknek képesnek kell lenniük DNS-lekérdezéseket továbbítani a beépített Azure DNS-kiszolgálókra a privát végpontcímek helyes feloldásához. Szüksége van egy DNS-továbbítóra az Azure-ban (vagy egy célként létrehozott virtuális gépre vagy egy olyan Azure Firewall-példányra, amelyen engedélyezve van a DNS-proxy), majd konfigurálhatja a helyszíni DNS-kiszolgálót, hogy a lekérdezéseket az Azure-ba továbbítja a privát végpont IP-címeinek feloldásához.

A privát végpont dokumentációja útmutatást nyújt a helyszíni számítási feladatok DNS-továbbító használatával történő konfigurálásához.

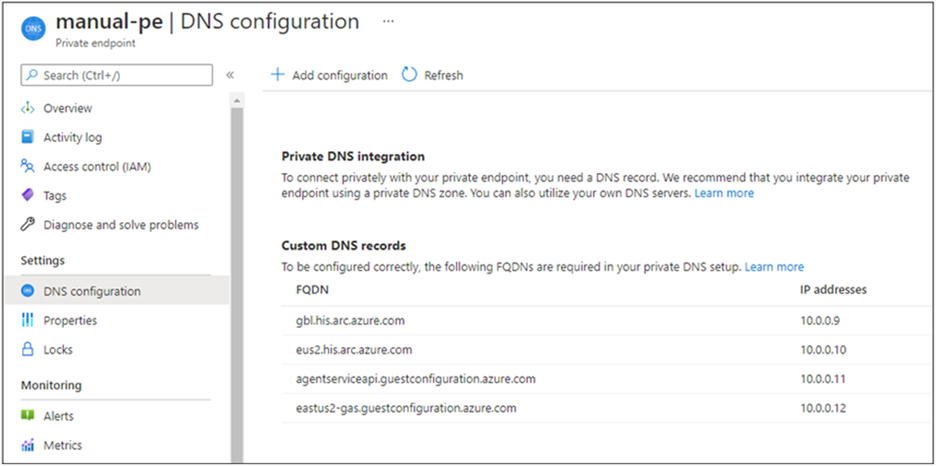

Manuális DNS-kiszolgáló konfigurálása

Ha a privát végpont létrehozása során nem használta az Azure privát DNS-zónáit, létre kell hoznia a szükséges DNS-rekordokat a helyszíni DNS-kiszolgálón.

Nyissa meg az Azure Portalt.

Lépjen a virtuális hálózathoz és az Azure Arc Private Link-hatókörhöz társított privát végponterőforráshoz.

A bal oldali panelen válassza a DNS-konfigurációt a DNS-rekordok és a DNS-kiszolgálón beállítani kívánt IP-címek listájának megtekintéséhez. A teljes tartománynevek és AZ IP-címek a privát végponthoz kiválasztott régió és az alhálózaton elérhető IP-címek alapján változnak.

Kövesse a DNS-kiszolgáló gyártójának útmutatását a szükséges DNS-zónák és A rekordok hozzáadásához, hogy megfeleljenek a portál táblájának. Győződjön meg arról, hogy a hálózatához megfelelő hatókörű DNS-kiszolgálót választ ki. A DNS-kiszolgálót használó Összes Kubernetes-fürt feloldja a privát végpont IP-címeit, és társítani kell az Azure Arc private link hatókörével, vagy a kapcsolat elutasításra kerül.

Privát kapcsolatok konfigurálása

Megjegyzés:

Az Azure Arc-kompatibilis Kubernetes-fürtök privát hivatkozásainak konfigurálása a CLI-bővítmény 1.3.0-s connectedk8s verziójától kezdve támogatott, de a 2.3.0-nál nagyobb Azure CLI-verziót igényel. Ha a CLI-bővítményhez 1.3.0-nál connectedk8s nagyobb verziót használ, az ellenőrzésekkel csak akkor tudjuk ellenőrizni és sikeresen csatlakoztatni a fürtöt az Azure Archoz, ha az Azure CLI 2.3.0-snál nagyobb verzióját futtatja.

A meglévő Azure Arc-kompatibilis Kubernetes-fürtök privát hivatkozásait konfigurálhatja, vagy kubernetes-fürtök Azure Arcba való első előkészítésekor az alábbi paranccsal:

az connectedk8s connect -g <resource-group-name> -n <connected-cluster-name> -l <location> --enable-private-link true --private-link-scope-resource-id <pls-arm-id>

| Paraméter neve | Leírás |

|---|---|

| --enable-private-link | Tulajdonság a privát hivatkozások engedélyezéséhez/letiltásához. Állítsa "True" értékre a privát kapcsolatokkal való kapcsolat engedélyezéséhez. |

| --private-link-scope-resource-id | A korábban létrehozott privát kapcsolat hatókörének azonosítója. Például: /subscriptions//resourceGroups//providers/Microsoft.HybridCompute/privateLinkScopes/ |

Az Azure Arc-kompatibilis Kubernetes-fürtök esetében, amelyeket az Azure Arc privát kapcsolati hatókörének konfigurálása előtt állítottak be, az alábbi lépések végrehajtásával konfigurálhatja a privát hivatkozásokat az Azure Portalon:

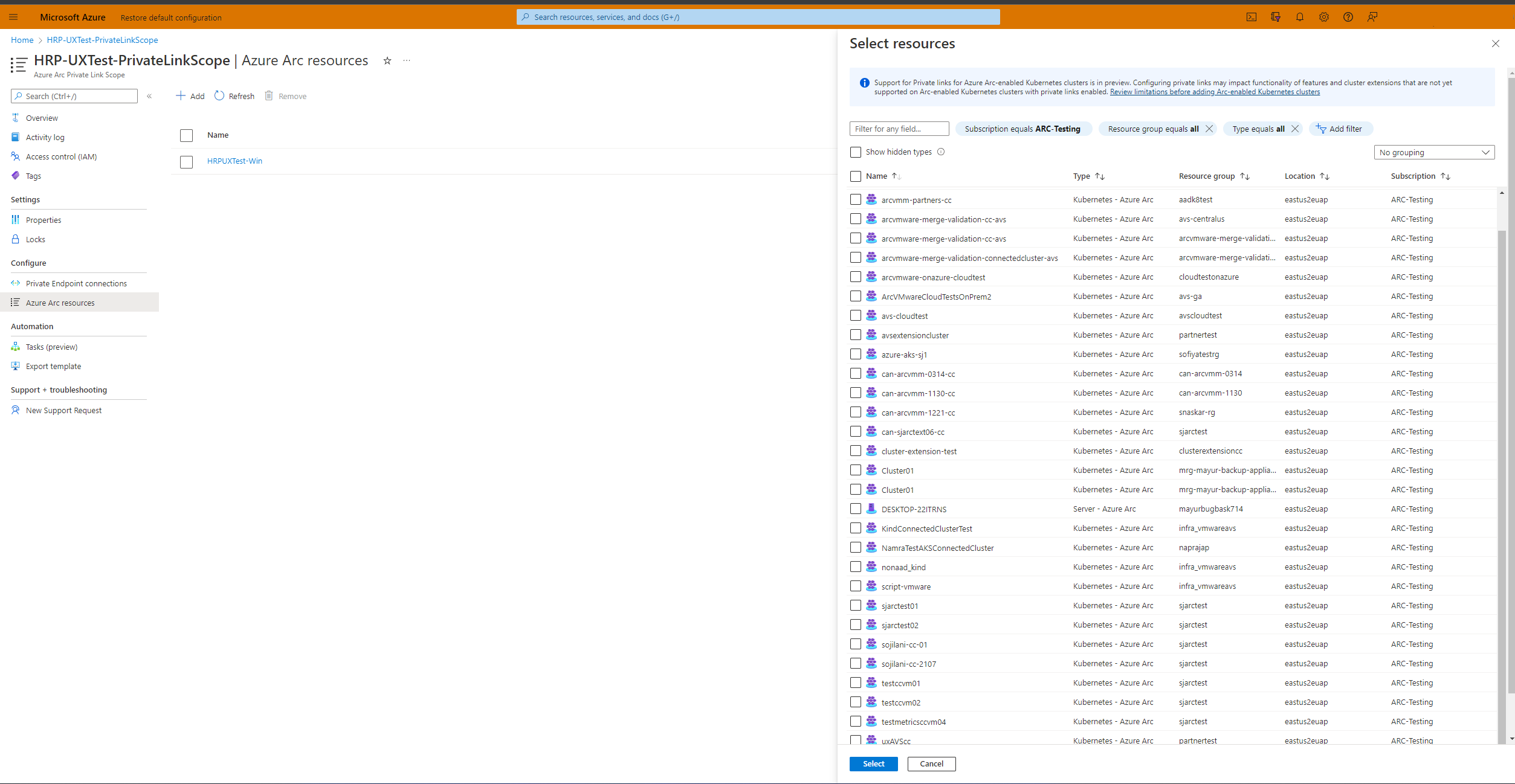

Az Azure Portalon keresse meg az Azure Arc Private Link Scope-erőforrást.

A bal oldali panelen válassza az Azure Arc-erőforrásokat , majd a + Hozzáadás lehetőséget.

Jelölje ki a Privát kapcsolat hatóköréhez társítani kívánt kubernetes-fürtöket a listában, majd kattintson a Kijelölés gombra a módosítások mentéséhez.

Megjegyzés:

A listában csak olyan Azure Arc-kompatibilis Kubernetes-fürtök láthatók, amelyek ugyanabban az előfizetésben és régióban találhatók, mint a Privát kapcsolat hatóköre.

Hibaelhárítás

Ha problémákba ütközik, az alábbi javaslatok segíthetnek:

Ellenőrizze a helyszíni DNS-kiszolgáló(ka)t, hogy az továbbítható-e az Azure DNS-be, vagy konfigurálva van-e megfelelő A rekordokkal a privát kapcsolat zónájában. Ezeknek a keresési parancsoknak privát IP-címeket kell visszaadnia az Azure-beli virtuális hálózaton. Ha nyilvános IP-címeket oldanak fel, ellenőrizze duplán a gép vagy a kiszolgáló és a hálózat DNS-konfigurációját.

nslookup gbl.his.arc.azure.com nslookup agentserviceapi.guestconfiguration.azure.com nslookup dp.kubernetesconfiguration.azure.comHa problémát tapasztal a Kubernetes-fürt előkészítésekor, győződjön meg arról, hogy hozzáadta a Microsoft Entra-azonosítót, az Azure Resource Managert, az AzureFrontDoor.FirstParty-t és a Microsoft Container Registry szolgáltatáscímkéket a helyi hálózati tűzfalhoz.

További lépések

- További információ az Azure Private Endpointről.

- Megtudhatja, hogyan háríthatja el az Azure Private Endpoint csatlakozási problémáit.

- Megtudhatja, hogyan konfigurálhatja a Private Linket az Azure Monitorhoz.