Tárolómonitorozási megoldás az Azure Monitorban

Ez a cikk bemutatja, hogyan állíthatja be és használhatja a tárolómonitorozási megoldást az Azure Monitorban, amely segít a Docker- és Windows-tároló gazdagépek egyetlen helyen történő megtekintésében és kezelésében. A Docker egy szoftvervirtualizálási rendszer, amellyel tárolókat hozhat létre, amelyek automatizálják a szoftvertelepítést az informatikai infrastruktúrájukban.

Fontos

A tárolómonitorozási megoldás kivezetése folyamatban van. A Kubernetes-környezetek monitorozásához javasoljuk, hogy váltson az Azure Monitor Container Insightsra.

Megjegyzés

Ez a cikk nemrég frissült, hogy a Log Analytics helyett az Azure Monitor-naplók kifejezést használja. A naplóadatok továbbra is egy Log Analytics-munkaterületen tárolódnak, és ugyanazon Log Analytics-szolgáltatás gyűjti és elemzi azokat. Frissítjük a terminológiát, hogy jobban tükrözze a naplók szerepét az Azure Monitorban. A részletekért lásd az Azure Monitor terminológiai módosításait ismertető cikket.

A megoldás megmutatja, hogy mely tárolók futnak, milyen tárolórendszerképet futtatnak, és hol futnak a tárolók. A tárolókkal használt parancsokat megjelenítő részletes naplózási információk megtekinthetők. A tárolók hibaelhárításához pedig megtekintheti és megkeresheti a központi naplókat anélkül, hogy távolról kellene megtekintenie a Docker- vagy Windows-gazdagépeket. Olyan tárolókat találhat, amelyek zajosak lehetnek, és felesleges erőforrásokat fogyasztanak egy gazdagépen. Emellett megtekintheti a tárolók központi processzor-, memória-, tárolási és hálózati használati és teljesítményadatait. Windows rendszerű számítógépeken központosíthatja és összehasonlíthatja a Windows Server, a Hyper-V és a Docker-tárolók naplóit. A megoldás a következő tárolóvezénylőket támogatja:

- Docker Swarm

- DC/OS

- Service Fabric

Az Azure Monitor Container Insights használatát javasoljuk a Kubernetes és a Red Hat OpenShift monitorozásához:

- AKS (Container Insights konfigurálása az AKS-hez)

- Red Hat OpenShift (Tárolóelemzések konfigurálása az Azure Arc használatával)

Ha tárolókat helyez üzembe az Azure Service Fabricben, javasoljuk, hogy engedélyezze a Service Fabric-megoldást és ezt a megoldást is a fürtesemények figyelésére. A Service Fabric-megoldás engedélyezése előtt tekintse át a Service Fabric-megoldás használatát ismertető cikket, amelyből megtudhatja, hogy mit nyújt és hogyan használhatja.

Ha szeretné monitorozni a Azure Kubernetes Service (AKS) által üzemeltetett Kubernetes-környezetekben üzembe helyezett számítási feladatok teljesítményét, tekintse meg a Azure Kubernetes Service monitorozását. A tárolómonitorozási megoldás nem támogatja a platform monitorozását.

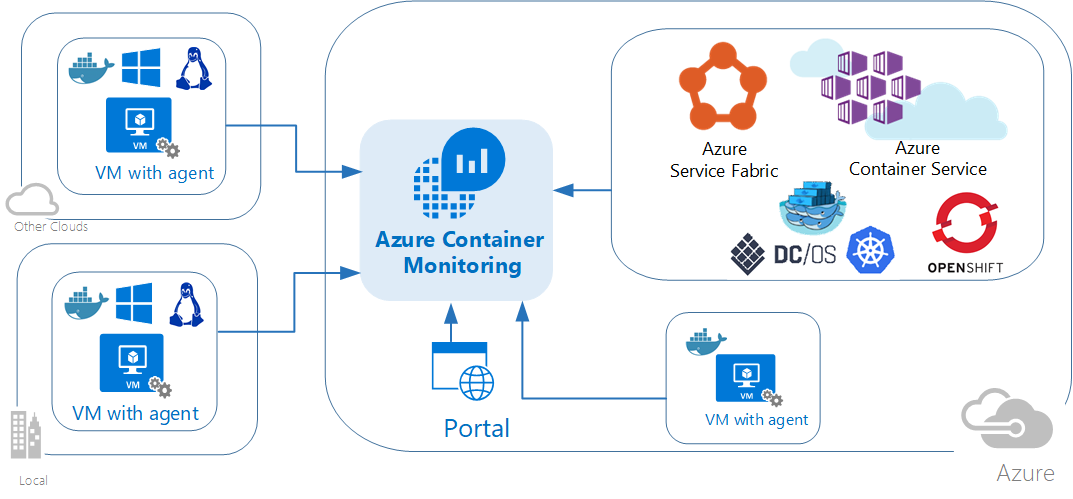

Az alábbi ábra a különböző tárológazdák és ügynökök és az Azure Monitor közötti kapcsolatokat mutatja be.

Rendszerkövetelmények és támogatott platformok

A kezdés előtt tekintse át az alábbi adatokat, és ellenőrizze, hogy megfelel-e az előfeltételeknek.

Tárolómonitorozási megoldás támogatása a Docker Orchestratorhoz és az operációsrendszer-platformhoz

Az alábbi táblázat ismerteti a Docker vezénylési és operációsrendszer-monitorozási támogatását a tárolóleltárak, a teljesítmény és a naplók azure monitorozásával.

| Docker Orchestration | ACS | Linux | Windows | Tároló Leltár |

Kép Leltár |

Csomópont Leltár |

Tároló Teljesítmény |

Tároló Esemény |

Esemény Napló |

Tároló Napló |

|---|---|---|---|---|---|---|---|---|---|---|

| Kubernetes | • | • | • | • | • | • | • | • | • | • |

| Mezoszféra DC/OS |

• | • | • | • | • | • | • | • | • | |

| Docker Raj |

• | • | • | • | • | • | • | • | • | |

| Szolgáltatás Fabric |

• | • | • | • | • | • | • | • | • | |

| Red Hat Open Shift |

• | • | • | • | • | • | • | |||

| Windows Server (önálló) |

• | • | • | • | • | • | • | |||

| Linux Server (önálló) |

• | • | • | • | • | • | • |

Linuxon támogatott Docker-verziók

- Docker 1.11–1.13

- Docker CE és EE v17.06

Tárológazdaként támogatott x64 Linux-disztribúciók

- Ubuntu 14.04 LTS és 16.04 LTS

- CoreOS(stabil)

- Amazon Linux 2016.09.0

- openSUSE 13.2

- openSUSE LEAP 42.2

- CentOS 7.2 és 7.3

- SLES 12

- RHEL 7.2 és 7.3

- Red Hat OpenShift Container Platform (OCP) 3.4 és 3.5

- ACS Mesosphere DC/OS 1.7.3–1.8.8

- ACS Kubernetes 1.4.5–1.6

- A Kubernetes-események, a Kubernetes-leltár és a tárolófolyamatok csak a Linuxhoz készült Log Analytics-ügynök 1.4.1-45-ös és újabb verziójával támogatottak

- ACS Docker Swarm

Megjegyzés

A Microsoft Operations Management Suite-ról Azure Monitorra való, folyamatban lévő váltás részeként a Windows és a Linux rendszerhez készült Operations Management Suite-ügynökre a Windowshoz készült Log Analytics-ügynök, illetve Linuxhoz készült Log Analytics-ügynök néven fogunk hivatkozni.

Támogatott Windows operációs rendszer

- Windows Server 2016

- Windows 10 évfordulós kiadás (Professional vagy Enterprise)

Windows rendszeren támogatott Docker-verziók

- Docker 1.12 és 1.13

- Docker 17.03.0 és újabb

A megoldás telepítése és konfigurálása

A megoldás telepítésekor és konfigurálásakor vegye figyelembe az alábbi információkat.

Adja hozzá a tárolómonitorozási megoldást a Log Analytics-munkaterülethez a Azure Marketplace vagy a Figyelési megoldások hozzáadása a megoldástárból című szakaszban leírt eljárással.

Telepítse és használja a Dockert egy Log Analytics-ügynökkel. Az operációs rendszer és a Docker-vezénylő alapján az alábbi módszerekkel konfigurálhatja az ügynököt.

- Önálló gazdagépek esetén:

- A támogatott Linux operációs rendszereken telepítse és futtassa a Dockert, majd telepítse és konfigurálja a Linuxhoz készült Log Analytics-ügynököt.

- A CoreOS-on nem futtatható a Log Analytics-ügynök Linux rendszeren. Ehelyett a Linuxhoz készült Log Analytics-ügynök tárolóalapú verzióját futtatja. Tekintse át a Linux-tároló gazdagépeket, beleértve a CoreOS-t vagy Azure Government Linux-tároló gazdagépeket, beleértve a CoreOS-t is, ha tárolókkal dolgozik a Azure Government Cloudban.

- Windows Server 2016 és Windows 10 telepítse a Docker Engine-t és -ügyfelet, majd csatlakoztassa az ügynököt az információk gyűjtéséhez és az Azure Monitorba való elküldéséhez. Ha Windows-környezettel rendelkezik, tekintse át a Windows-tároló gazdagépek telepítését és konfigurálását ismertető cikket.

- Docker több-gazdagépes vezénylés esetén:

- Ha Red Hat OpenShift-környezettel rendelkezik, tekintse át a Log Analytics-ügynök konfigurálása Red Hat OpenShifthez című cikket.

- Ha Kubernetes-fürtje van az Azure Container Service-t használva:

- Tekintse át a Log Analytics Linux-ügynök konfigurálása a Kuberneteshez című cikket.

- Tekintse át a Log Analytics Windows-ügynök konfigurálása a Kuberneteshez című cikket.

- Tekintse át a Log Analytics-ügynök Linux Kubernetesen való üzembe helyezéséhez a Helm használatával című témakört.

- Ha rendelkezik Azure Container Service DC/OS-fürttel, további információ: Azure Container Service DC/OS-fürt monitorozása az Azure Monitorral.

- Ha Docker Swarm módú környezettel rendelkezik, további információ: Log Analytics-ügynök konfigurálása a Docker Swarmhoz.

- Ha rendelkezik Service Fabric-fürttel, további információt a Tárolók monitorozása az Azure Monitorral című témakörben olvashat.

- Önálló gazdagépek esetén:

A Docker Engine Windows rendszeren való telepítésével és konfigurálásával kapcsolatos további információkért tekintse át a Docker Engine on Windows cikket.

Fontos

A Dockernek futnia kell, mielőtt telepíti a Linuxhoz készült Log Analytics-ügynököt a tároló gazdagépekre. Ha már telepítette az ügynököt a Docker telepítése előtt, újra kell telepítenie a Linuxhoz készült Log Analytics-ügynököt. A Dockerről további információt a Docker webhelyén talál.

Linux-tároló gazdagépek telepítése és konfigurálása

A Docker telepítése után a tárológazda alábbi beállításaival konfigurálhatja az ügynököt a Dockerrel való használatra. Először szüksége lesz a Log Analytics-munkaterület azonosítójára és kulcsára, amelyet a Azure Portal talál. A munkaterületen kattintson a Gyors üzembe helyezési>számítógépek elemre a munkaterület-azonosító és az elsődleges kulcs megtekintéséhez. Másolja ki és illessze be mindkettőt a kedvenc szerkesztőjébe.

A CoreOS kivételével az összes Linux-tároló gazdagép esetében:

- A Linuxhoz készült Log Analytics-ügynök telepítésével kapcsolatos további információkért és lépésekért lásd: Log Analytics-ügynök áttekintése.

Az összes Linux-tároló gazdagép esetében, beleértve a CoreOS-t is:

Indítsa el a figyelni kívánt tárolót. Módosítsa és használja az alábbi példát:

sudo docker run --privileged -d -v /var/run/docker.sock:/var/run/docker.sock -v /var/lib/docker/containers:/var/lib/docker/containers -e WSID="your workspace id" -e KEY="your key" -h=`hostname` -p 127.0.0.1:25225:25225 --name="omsagent" --restart=always mcr.microsoft.com/azuremonitor/containerinsights/ciprod:microsoft-oms-latest

Minden Azure Government Linux-tárológazda esetében, beleértve a CoreOS-t is:

Indítsa el a figyelni kívánt tárolót. Módosítsa és használja az alábbi példát:

sudo docker run --privileged -d -v /var/run/docker.sock:/var/run/docker.sock -v /var/log:/var/log -v /var/lib/docker/containers:/var/lib/docker/containers -e WSID="your workspace id" -e KEY="your key" -e DOMAIN="opinsights.azure.us" -p 127.0.0.1:25225:25225 -p 127.0.0.1:25224:25224/udp --name="omsagent" -h=`hostname` --restart=always mcr.microsoft.com/azuremonitor/containerinsights/ciprod:microsoft-oms-latest

Váltás telepített Linux-ügynökről tárolóban lévőre

Ha korábban a közvetlenül telepített ügynököt használta, és ehelyett egy tárolóban futó ügynököt szeretne használni, először el kell távolítania a Linuxhoz készült Log Analytics-ügynököt. Az ügynök sikeres eltávolításának megismeréséhez tekintse meg a Linuxhoz készült Log Analytics-ügynök eltávolítását ismertető cikket.

Log Analytics-ügynök konfigurálása a Docker Swarmhoz

A Log Analytics-ügynököt globális szolgáltatásként futtathatja a Docker Swarmban. Az alábbi információk alapján hozzon létre egy Log Analytics-ügynökszolgáltatást. Meg kell adnia a Log Analytics-munkaterület azonosítóját és az elsődleges kulcsot.

Futtassa a következőt a főcsomóponton.

sudo docker service create --name omsagent --mode global --mount type=bind,source=/var/run/docker.sock,destination=/var/run/docker.sock --mount type=bind,source=/var/lib/docker/containers,destination=/var/lib/docker/containers -e WSID="<WORKSPACE ID>" -e KEY="<PRIMARY KEY>" -p 25225:25225 -p 25224:25224/udp --restart-condition=on-failure mcr.microsoft.com/azuremonitor/containerinsights/ciprod:microsoft-oms-latest

Titkos kódok védelme a Docker Swarm számára

A Docker Swarm esetében a munkaterület-azonosító és az elsődleges kulcs titkos kódjának létrehozása után az alábbi információk segítségével hozza létre a titkos adatokat.

Futtassa a következőt a főcsomóponton.

echo "WSID" | docker secret create WSID - echo "KEY" | docker secret create KEY -Ellenőrizze, hogy a titkos kódok megfelelően lettek-e létrehozva.

keiko@swarmm-master-13957614-0:/run# sudo docker secret lsID NAME CREATED UPDATED j2fj153zxy91j8zbcitnjxjiv WSID 43 minutes ago 43 minutes ago l9rh3n987g9c45zffuxdxetd9 KEY 38 minutes ago 38 minutes agoFuttassa a következő parancsot a titkos kódok tárolóalapú Log Analytics-ügynökhöz való csatlakoztatásához.

sudo docker service create --name omsagent --mode global --mount type=bind,source=/var/run/docker.sock,destination=/var/run/docker.sock --mount type=bind,source=/var/lib/docker/containers,destination=/var/lib/docker/containers --secret source=WSID,target=WSID --secret source=KEY,target=KEY -p 25225:25225 -p 25224:25224/udp --restart-condition=on-failure mcr.microsoft.com/azuremonitor/containerinsights/ciprod:microsoft-oms-latest

Log Analytics-ügynök konfigurálása Red Hat OpenShifthez

A Log Analytics-ügynök a Red Hat OpenShifthez való hozzáadásának három módja van a tárolómonitorozási adatok gyűjtésének megkezdéséhez.

- Telepítse a Linuxhoz készült Log Analytics-ügynököt közvetlenül minden OpenShift-csomóponton

- Log Analytics virtuálisgép-bővítmény engedélyezése az Azure-ban található összes OpenShift-csomóponton

- A Log Analytics-ügynök telepítése OpenShift démonkészletként

Ebben a szakaszban bemutatjuk a Log Analytics-ügynök OpenShift-démonkészletként való telepítéséhez szükséges lépéseket.

Jelentkezzen be az OpenShift főcsomópontra, és másolja az ocp-omsagent.yaml yaml fájlt a GitHubról a főcsomópontra, és módosítsa az értéket a Log Analytics-munkaterület azonosítójával és az elsődleges kulccsal.

Az alábbi parancsok futtatásával hozzon létre egy projektet az Azure Monitorhoz, és állítsa be a felhasználói fiókot.

oc adm new-project omslogging --node-selector='zone=default' oc project omslogging oc create serviceaccount omsagent oc adm policy add-cluster-role-to-user cluster-reader system:serviceaccount:omslogging:omsagent oc adm policy add-scc-to-user privileged system:serviceaccount:omslogging:omsagentA démonkészlet üzembe helyezéséhez futtassa a következőket:

oc create -f ocp-omsagent.yamlAnnak ellenőrzéséhez, hogy megfelelően van-e konfigurálva és működik-e, írja be a következőt:

oc describe daemonset omsagentés a kimenetnek a következőhöz hasonlónak kell lennie:

[ocpadmin@khm-0 ~]$ oc describe ds oms Name: oms Image(s): mcr.microsoft.com/azuremonitor/containerinsights/ciprod:microsoft-oms-latest Selector: name=omsagent Node-Selector: zone=default Labels: agentVersion=1.4.0-12 dockerProviderVersion=10.0.0-25 name=omsagent Desired Number of Nodes Scheduled: 3 Current Number of Nodes Scheduled: 3 Number of Nodes Misscheduled: 0 Pods Status: 3 Running / 0 Waiting / 0 Succeeded / 0 Failed No events.

Ha titkos kódokkal szeretné biztonságossá tenni a Log Analytics-munkaterület azonosítóját és elsődleges kulcsát a Log Analytics-ügynök démonkészletet tartalmazó yaml-fájljának használatakor, hajtsa végre az alábbi lépéseket.

Jelentkezzen be az OpenShift főcsomópontra, és másolja az ocp-ds-omsagent.yaml yaml yaml fájlt és a titkos kódgenerálási szkriptet ocp-secretgen.sh a GitHubról. Ez a szkript létrehozza a Titkos kulcs yaml-fájlt a Log Analytics-munkaterület azonosítójához és az elsődleges kulcshoz a titkos kulcs adatainak védelme érdekében.

Az alábbi parancsok futtatásával hozzon létre egy projektet az Azure Monitorhoz, és állítsa be a felhasználói fiókot. A titkos kódgeneráló szkript kéri a Log Analytics-munkaterület azonosítóját

<WSID>és az elsődleges kulcsot<KEY>, és a befejezés után létrehozza az ocp-secret.yaml fájlt.oc adm new-project omslogging --node-selector='zone=default' oc project omslogging oc create serviceaccount omsagent oc adm policy add-cluster-role-to-user cluster-reader system:serviceaccount:omslogging:omsagent oc adm policy add-scc-to-user privileged system:serviceaccount:omslogging:omsagentTelepítse a titkos fájlt a következő futtatásával:

oc create -f ocp-secret.yamlAz üzembe helyezés ellenőrzéséhez futtassa a következőt:

oc describe secret omsagent-secretés a kimenetnek a következőhöz hasonlónak kell lennie:

[ocpadmin@khocp-master-0 ~]$ oc describe secret omsagent-secret Name: omsagent-secret Namespace: omslogging Labels: <none> Annotations: <none> Type: Opaque Data ==== KEY: 89 bytes WSID: 37 bytesTelepítse a Log Analytics-ügynök démonkészletet tartalmazó yaml-fájlját a következő futtatásával:

oc create -f ocp-ds-omsagent.yamlAz üzembe helyezés ellenőrzéséhez futtassa a következőt:

oc describe ds omsés a kimenetnek a következőhöz hasonlónak kell lennie:

[ocpadmin@khocp-master-0 ~]$ oc describe ds oms Name: oms Image(s): mcr.microsoft.com/azuremonitor/containerinsights/ciprod:microsoft-oms-latest Selector: name=omsagent Node-Selector: zone=default Labels: agentVersion=1.4.0-12 dockerProviderVersion=10.0.0-25 name=omsagent Desired Number of Nodes Scheduled: 3 Current Number of Nodes Scheduled: 3 Number of Nodes Misscheduled: 0 Pods Status: 3 Running / 0 Waiting / 0 Succeeded / 0 Failed No events.

Log Analytics Linux-ügynök konfigurálása a Kuberneteshez

A Kubernetes esetében egy szkripttel hozza létre a munkaterület azonosítójához és az elsődleges kulcshoz tartozó titkos yaml-fájlt a Log Analytics-ügynök linuxos telepítéséhez. A Log Analytics Docker Kubernetes GitHub oldalán vannak olyan fájlok, amelyeket titkos adatokkal vagy anélkül használhat.

- A Linux DaemonSet alapértelmezett Log Analytics-ügynöke nem rendelkezik titkos információkkal (omsagent.yaml)

- A Linux DaemonSet yaml-fájlhoz készült Log Analytics-ügynök titkos információkat (omsagent-ds-secrets.yaml) használ titkos létrehozási szkriptekkel a titkos yaml (omsagentsecret.yaml) fájl létrehozásához.

Dönthet úgy, hogy titkos kóddal vagy anélkül hoz létre omsagent démonkészleteket.

Alapértelmezett OMSagent DaemonSet yaml-fájl titkos kódok nélkül

Az alapértelmezett Log Analytics-ügynök DaemonSet yaml-fájljához cserélje le az és

<KEY>fájlt a<WSID>WSID-ra és a KEY-ra. Másolja a fájlt a főcsomópontra, és futtassa a következőket:sudo kubectl create -f omsagent.yaml

Alapértelmezett OMSagent DaemonSet yaml-fájl titkos kódokkal

A Log Analytics-ügynök DaemonSet titkos információval való használatához először hozza létre a titkos kulcsokat.

Másolja ki a szkriptet és a titkos sablonfájlt, és győződjön meg arról, hogy ugyanabban a könyvtárban vannak.

- Titkos kódgeneráló szkript – secret-gen.sh

- titkos sablon – secret-template.yaml

Futtassa a szkriptet az alábbi példához hasonlóan. A szkript kéri a Log Analytics-munkaterület azonosítóját és elsődleges kulcsát, és miután megadta őket, a szkript létrehoz egy titkos yaml-fájlt, hogy ön futtathassa.

#> sudo bash ./secret-gen.shHozza létre a titkos kulcsok podot a következő futtatásával:

sudo kubectl create -f omsagentsecret.yamlAz ellenőrzéshez futtassa a következőket:

keiko@ubuntu16-13db:~# sudo kubectl get secretsA kimenetnek a következőhöz hasonlónak kell lennie:

NAME TYPE DATA AGE default-token-gvl91 kubernetes.io/service-account-token 3 50d omsagent-secret Opaque 2 1dkeiko@ubuntu16-13db:~# sudo kubectl describe secrets omsagent-secretA kimenetnek a következőhöz hasonlónak kell lennie:

Name: omsagent-secret Namespace: default Labels: <none> Annotations: <none> Type: Opaque Data ==== WSID: 36 bytes KEY: 88 bytesAz omsagent démonkészlet létrehozása a következő futtatásával:

sudo kubectl create -f omsagent-ds-secrets.yaml

Ellenőrizze, hogy fut-e a Log Analytics-ügynök démonkészlete az alábbihoz hasonlóan:

keiko@ubuntu16-13db:~# sudo kubectl get ds omsagentNAME DESIRED CURRENT NODE-SELECTOR AGE omsagent 3 3 <none> 1h

A Kubernetes esetében egy szkripttel hozza létre a munkaterület-azonosító titkos yaml-fájlját és a Linuxhoz készült Log Analytics-ügynök elsődleges kulcsát. A titkos adatok védelméhez használja az alábbi példaadatokat az omsagent yaml-fájllal .

keiko@ubuntu16-13db:~# sudo kubectl describe secrets omsagent-secret

Name: omsagent-secret

Namespace: default

Labels: <none>

Annotations: <none>

Type: Opaque

Data

====

WSID: 36 bytes

KEY: 88 bytes

Log Analytics Windows-ügynök konfigurálása a Kuberneteshez

Windows Kubernetes esetén a Log Analytics-ügynök telepítéséhez szkripttel hozza létre a munkaterület azonosítójához és elsődleges kulcsához tartozó titkos yaml-fájlt. A Log Analytics Docker Kubernetes GitHub oldalán vannak olyan fájlok, amelyeket titkos adataival használhat. A Log Analytics-ügynököt külön kell telepítenie a fő- és ügynökcsomópontokhoz.

Ha a Log Analytics-ügynök DaemonSet szolgáltatását titkos adatokkal szeretné használni a főcsomóponton, először jelentkezzen be, és hozza létre a titkos kulcsokat.

Másolja ki a szkriptet és a titkos sablonfájlt, és győződjön meg arról, hogy ugyanabban a könyvtárban vannak.

- Titkos kódgeneráló szkript – secret-gen.sh

- titkos sablon – secret-template.yaml

Futtassa a szkriptet az alábbi példához hasonlóan. A szkript kéri a Log Analytics-munkaterület azonosítóját és elsődleges kulcsát, és miután megadta őket, a szkript létrehoz egy titkos yaml-fájlt, hogy ön futtathassa.

#> sudo bash ./secret-gen.shAz omsagent démonkészlet létrehozása a következő futtatásával:

kubectl create -f omsagentsecret.yamlAz ellenőrzéshez futtassa a következőt:

root@ubuntu16-13db:~# kubectl get secretsA kimenetnek a következőhöz hasonlónak kell lennie:

NAME TYPE DATA AGE default-token-gvl91 kubernetes.io/service-account-token 3 50d omsagent-secret Opaque 2 1d root@ubuntu16-13db:~# kubectl describe secrets omsagent-secret Name: omsagent-secret Namespace: default Labels: <none> Annotations: <none> Type: Opaque Data ==== WSID: 36 bytes KEY: 88 bytesAz omsagent démonkészlet létrehozása a következő futtatásával:

kubectl create -f ws-omsagent-de-secrets.yaml

Ellenőrizze, hogy a Log Analytics-ügynök DaemonSet fut-e, az alábbihoz hasonlóan:

root@ubuntu16-13db:~# kubectl get deployment omsagent NAME DESIRED CURRENT NODE-SELECTOR AGE omsagent 1 1 <none> 1hHa telepíteni szeretné az ügynököt a Windowst futtató munkavégző csomóponton, kövesse a Windows-tárológazdák telepítése és konfigurálása című szakasz lépéseit.

Log Analytics-ügynök üzembe helyezése Linux Kubernetesen a Helm használatával

Ha a Helm használatával szeretné üzembe helyezni a Log Analytics-ügynököt a Linux Kubernetes-környezetben, hajtsa végre az alábbi lépéseket.

Az omsagent démonkészlet létrehozása a következő futtatásával:

helm install --name omsagent --set omsagent.secret.wsid=<WSID>,omsagent.secret.key=<KEY> stable/msomsAz eredmények a következőhöz hasonlóak lesznek:

NAME: omsagent LAST DEPLOYED: Tue Sep 19 20:37:46 2017 NAMESPACE: default STATUS: DEPLOYED RESOURCES: ==> v1/Secret NAME TYPE DATA AGE omsagent-msoms Opaque 3 3s ==> v1beta1/DaemonSet NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE-SELECTOR AGE omsagent-msoms 3 3 3 3 3 <none> 3sAz omsagent állapotát a következő futtatásával ellenőrizheti:

helm status "omsagent"és a kimenet az alábbihoz hasonló lesz:keiko@k8s-master-3814F33-0:~$ helm status omsagent LAST DEPLOYED: Tue Sep 19 20:37:46 2017 NAMESPACE: default STATUS: DEPLOYED RESOURCES: ==> v1/Secret NAME TYPE DATA AGE omsagent-msoms Opaque 3 17m ==> v1beta1/DaemonSet NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE-SELECTOR AGE omsagent-msoms 3 3 3 3 3 <none> 17mTovábbi információkért látogasson el a Container Solution Helm Chart (Tárolómegoldás helm-diagramja) oldalra.

Windows-tárológazdák telepítése és konfigurálása

A szakaszban található információk segítségével telepítheti és konfigurálhatja a Windows-tároló gazdagépeket.

Felkészülés a Windows-ügynökök telepítése előtt

Mielőtt ügynököket telepít a Windows rendszerű számítógépekre, konfigurálnia kell a Docker szolgáltatást. A konfiguráció lehetővé teszi, hogy a Windows-ügynök vagy az Azure Monitor virtuálisgép-bővítmény a Docker TCP-szoftvercsatornát használja, hogy az ügynökök távolról elérhessék a Docker-démont, és adatokat rögzítsenek a monitorozáshoz.

A Docker szolgáltatás konfigurálása

A KÖVETKEZŐ PowerShell-parancsok végrehajtásával engedélyezze a TCP-csövet és a nevesített csövet a Windows Serverhez:

Stop-Service docker

dockerd --unregister-service

dockerd --register-service -H npipe:// -H 0.0.0.0:2375

Start-Service docker

A Windows-tárolókhoz használt Docker-démonkonfigurációval kapcsolatos további információkért lásd: Docker Engine on Windows.

Windows-ügynökök telepítése

A Windows és a Hyper-V tárolómonitorozásának engedélyezéséhez telepítse a Microsoft Monitoring Agentet (MMA) tárológazda windowsos számítógépekre. A Helyszíni környezetben Windows rendszert futtató számítógépek esetén lásd: Windows rendszerű számítógépek csatlakoztatása az Azure Monitorhoz. Az Azure-ban futó virtuális gépek esetében csatlakoztassa őket az Azure Monitorhoz a virtuálisgép-bővítmény használatával.

A Service Fabricen futó Windows-tárolókat figyelheti. A Service Fabric azonban jelenleg csak az Azure-ban futó virtuális gépeket és a Windowst a helyszíni környezetben futtató számítógépeket támogatja.

Ellenőrizheti, hogy a Tárolómonitorozási megoldás megfelelően van-e beállítva a Windowshoz. A felügyeleti csomag megfelelő letöltésének ellenőrzéséhez keresse meg a ContainerManagement.xxx. A fájloknak a C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State\Management Packs mappában kell lenniük.

Megoldás-összetevők

A Azure Portal lépjen a Megoldástárba, és adja hozzá a tárolómonitorozási megoldást. Windows-ügynökök használata esetén a megoldás hozzáadásakor a következő felügyeleti csomag települ minden olyan számítógépre, amelyen ügynök van. A felügyeleti csomaghoz nincs szükség konfigurációra vagy karbantartásra.

- ContainerManagement.xxx telepítve van a C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State\Management Packs mappában

Tárolóadatok gyűjtésének részletei

A tárolómonitorozási megoldás különböző teljesítménymetrikákat és naplóadatokat gyűjt a tároló gazdagépekről és tárolókról az Ön által engedélyezett ügynökök használatával.

Az alábbi ügynöktípusok három percenként gyűjtik az adatokat.

Tárolórekordok

Az alábbi táblázat a tárolómonitorozási megoldás által gyűjtött rekordokra és a naplókeresési eredményekben megjelenő adattípusokra mutat példákat.

| Adattípus | Adattípus a naplókeresésben | Mezők |

|---|---|---|

| Gazdagépek és tárolók teljesítménye | Perf |

Számítógép, ObjectName, CounterName (%Processzoridő, Lemezolvasások MB, LemezírásOK MB, Memóriahasználat MB, Hálózati fogadó bájtok, Hálózati küldési bájtok, Processzorhasználat mp, Hálózat), CounterValue,TimeGenerated, CounterPath, SourceSystem |

| Tárolóleltár | ContainerInventory |

TimeGenerated, Számítógép, tároló neve, ContainerHostname, Image, ImageTag, ContainerState, ExitCode, EnvironmentVar, Command, CreatedTime, StartedTime, FinishedTime, SourceSystem, ContainerID, ImageID |

| Tárolórendszerkép-leltár | ContainerImageInventory |

TimeGenerated, Computer, Image, ImageTag, ImageSize, VirtualSize, Running, Paused, Stopped, Failed, SourceSystem, ImageID, TotalContainer |

| Tárolónapló | ContainerLog |

TimeGenerated, Számítógép, rendszerkép azonosítója, tároló neve, LogEntrySource, LogEntry, SourceSystem, ContainerID |

| Tárolószolgáltatás naplója | ContainerServiceLog |

TimeGenerated, Computer, TimeOfCommand, Image, Command, SourceSystem, ContainerID |

| Tárolócsomópont leltára | ContainerNodeInventory_CL |

TimeGenerated, Computer, ClassName_s, DockerVersion_s, OperatingSystem_s, Volume_s, Network_s, NodeRole_s, OrchestratorType_s, InstanceID_g, SourceSystem |

| Kubernetes-leltár | KubePodInventory_CL |

TimeGenerated, Computer, PodLabel_deployment_s, PodLabel_deploymentconfig_s, PodLabel_docker_registry_s, Name_s, Namespace_s, PodStatus_s, PodIp_s, PodUid_g, PodCreationTimeStamp_t, SourceSystem |

| Tárolófolyamat | ContainerProcess_CL |

TimeGenerated, Computer, Pod_s, Namespace_s, ClassName_s, InstanceID_s, Uid_s, PID_s, PPID_s, C_s, STIME_s, Tty_s, TIME_s, Cmd_s, Id_s, Name_s, SourceSystem |

| Kubernetes-események | KubeEvents_CL |

TimeGenerated, Computer, Name_s, ObjectKind_s, Namespace_s, Reason_s, Type_s, SourceComponent_s, SourceSystem, Message |

A PodLabel adattípusokhoz hozzáfűzött címkék saját egyéni címkék. A táblázatban látható hozzáfűzött PodLabel-címkék példák. Így a , PodLabel_deployment_sPodLabel_deploymentconfig_sPodLabel_docker_registry_s a különbözik a környezet adatkészletében, és általánosan hasonlít a következőrePodLabel_yourlabel_s: .

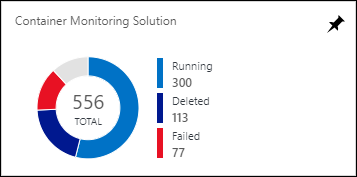

Tárolók figyelése

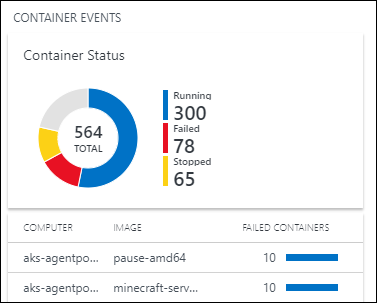

Miután engedélyezte a megoldást a Azure Portal, a Tárolók csempe összegző információkat jelenít meg a tároló gazdagépeiről és a gazdagépeken futó tárolókról.

A csempe áttekintést nyújt arról, hogy hány tároló található a környezetben, és hogy azok sikertelenek, futnak vagy le vannak-e állítva.

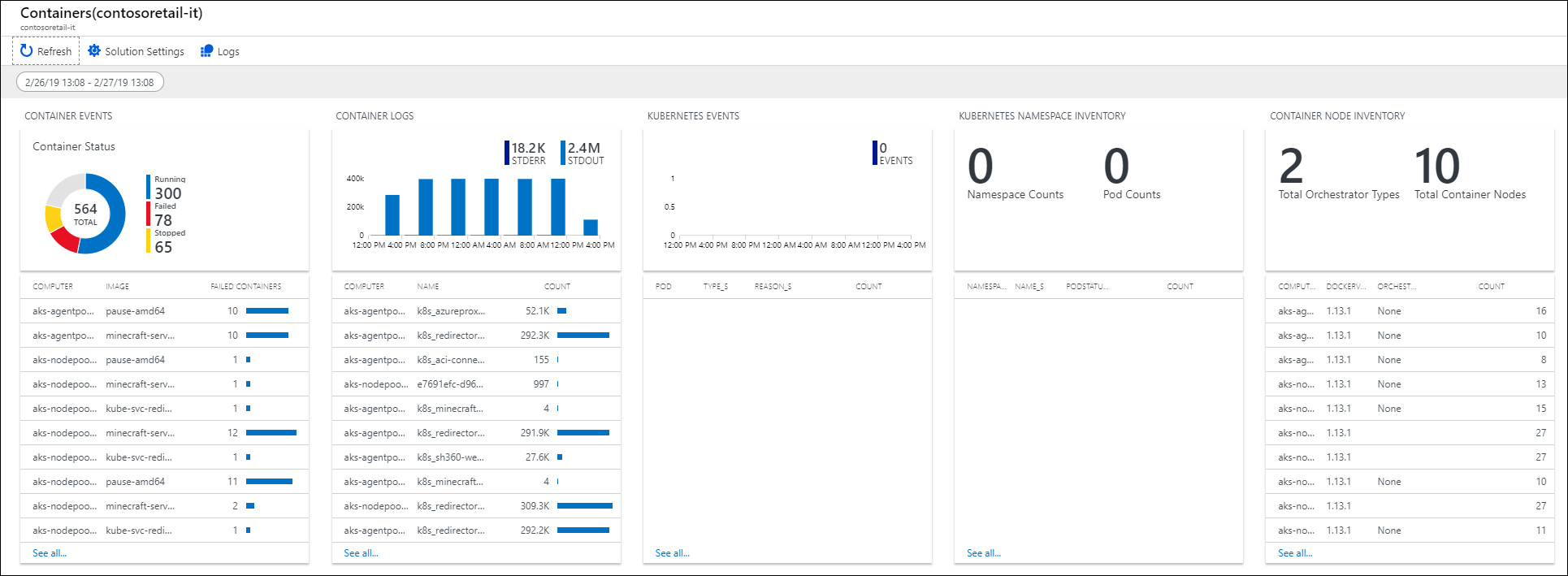

A Tárolók irányítópult használata

Kattintson a Tárolók csempére. Itt a nézetek a következő szerint vannak rendezve:

- Tárolóesemények – A tároló állapotát és a sikertelen tárolókkal rendelkező számítógépeket jeleníti meg.

- Tárolónaplók – Az idő múlásával létrehozott tárolónapló-fájlok diagramját és a legtöbb naplófájlt tartalmazó számítógépek listáját jeleníti meg.

- Kubernetes-események – Az idő múlásával létrehozott Kubernetes-események diagramját és az események podok által generált okainak listáját jeleníti meg. Ez az adatkészlet csak Linux-környezetekben használható.

- Kubernetes-névtérleltár – Megjeleníti a névterek és podok számát, és megjeleníti a hierarchiájukat. Ez az adatkészlet csak Linux-környezetekben használható.

- Tárolócsomópont leltára – A tárolócsomópontokon/gazdagépeken használt vezénylési típusok számát jeleníti meg. A számítógépcsomópontok/gazdagépek a tárolók száma alapján is szerepelnek a listán. Ez az adatkészlet csak Linux-környezetekben használható.

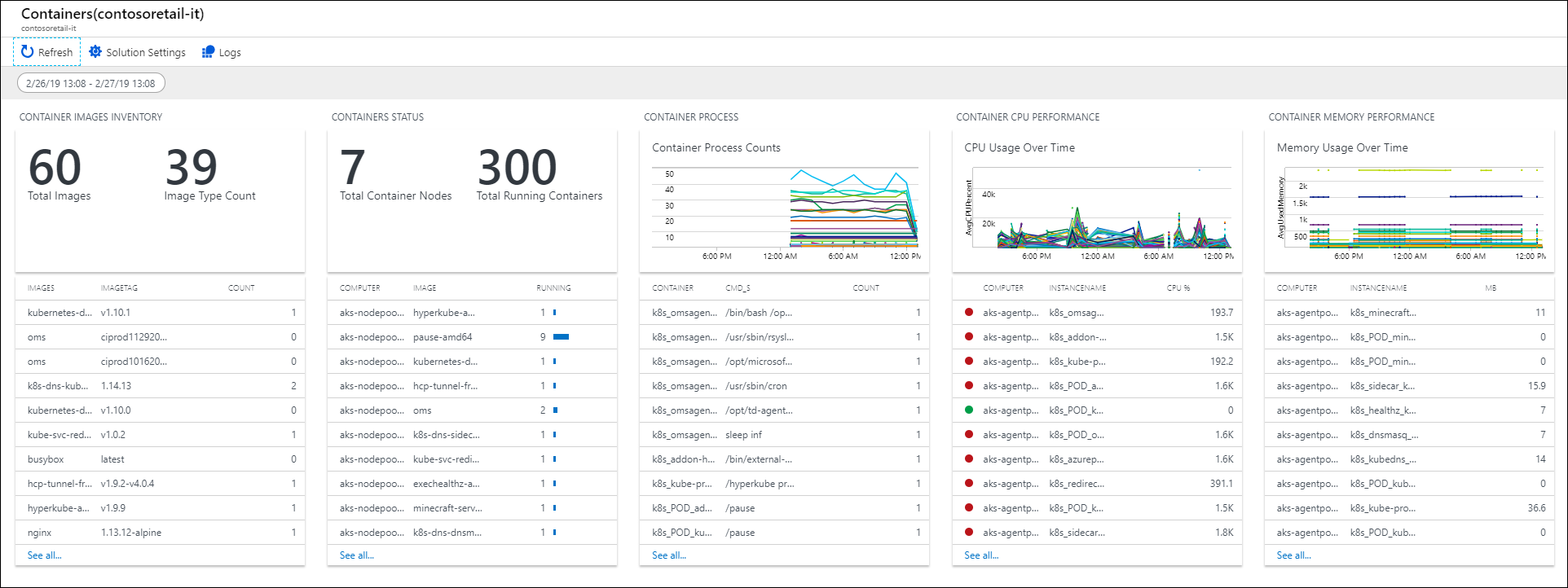

- Tárolórendszerképek leltára – A használt tárolólemezképek teljes számát és a rendszerképtípusok számát jeleníti meg. A képek számát a képcímke is felsorolja.

- Tárolók állapota – A tárolókat futtató tárolócsomópontok/gazdagépek teljes számát jeleníti meg. A számítógépeket a futó gazdagépek száma is felsorolja.

- Tárolófolyamat – Az idő múlásával futó tárolófolyamatok vonaldiagramját jeleníti meg. A tárolókat a parancsok/folyamatok tárolókon belüli futtatásával is listázzák. Ez az adatkészlet csak Linux-környezetekben használható.

- Tároló processzorteljesítménye – A számítógép-csomópontok/gazdagépek átlagos processzorkihasználtságának vonaldiagramját jeleníti meg. Emellett felsorolja a számítógép-csomópontokat/gazdagépeket az átlagos processzorkihasználtság alapján.

- Tárolómemória teljesítménye – Az idő múlásával a memóriahasználat vonaldiagramját jeleníti meg. Emellett felsorolja a számítógép memóriakihasználtságát a példány neve alapján.

- Számítógép teljesítménye – Vonaldiagramokat jelenít meg a processzorteljesítmény százalékos arányáról az idő függvényében, a memóriahasználat százalékos arányáról és a szabad lemezterület megabájtjairól az idő függvényében. A diagram bármely sora fölé mutatva további részleteket tekinthet meg.

Az irányítópult minden területe egy olyan keresés vizuális ábrázolása, amely az összegyűjtött adatokon fut.

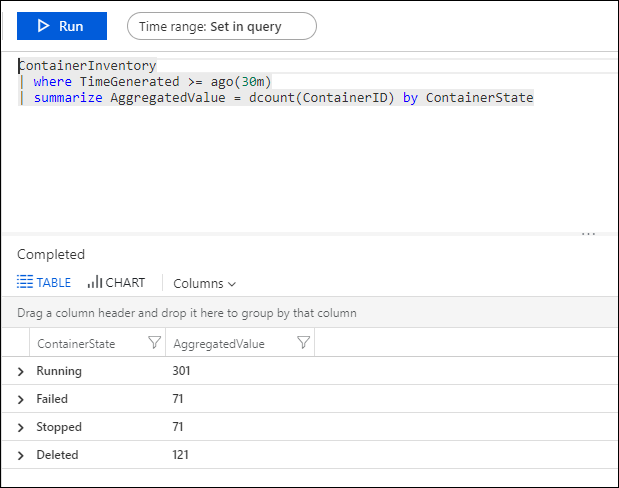

A Tároló állapota területen kattintson a felső területre az alább látható módon.

Megnyílik a Log Analytics, amely információkat jelenít meg a tárolók állapotáról.

Itt szerkesztheti a keresési lekérdezést, és módosíthatja, hogy megtalálja a kívánt információkat. További információ a napló lekérdezésekről: Napló lekérdezések az Azure Monitorban.

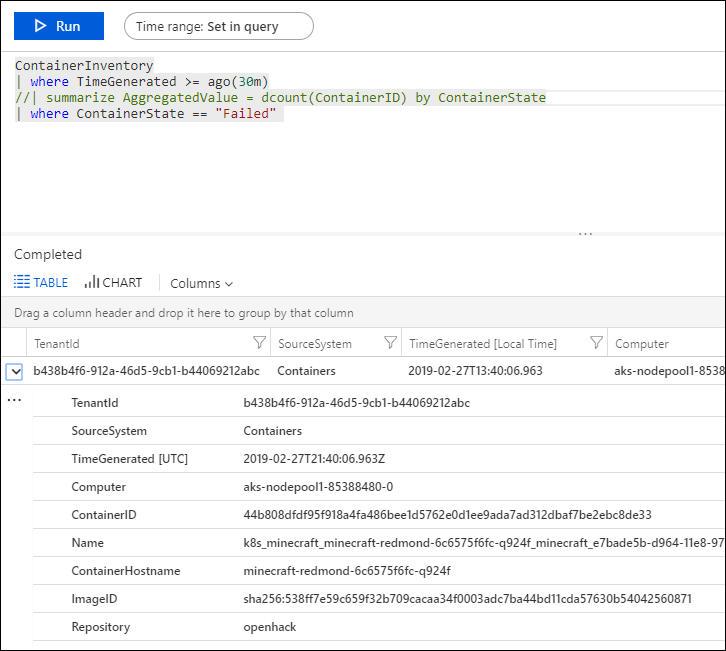

Hibaelhárítás meghiúsult tároló megkeresésével

A Log Analytics sikertelenként jelöli meg a tárolót, ha nem nulla kilépési kóddal lépett ki. A környezet hibáinak és hibáinak áttekintését a Hibás tárolók területen tekintheti meg.

Sikertelen tárolók keresése

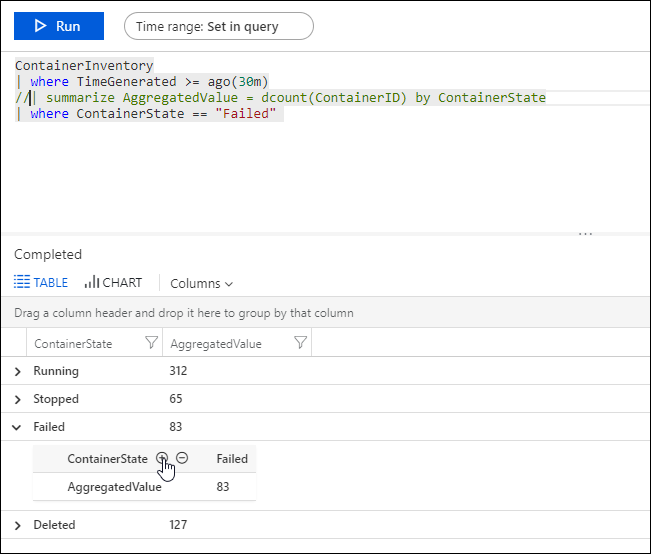

- Kattintson a Tároló állapota területre.

- Megnyílik a Log Analytics, és az alábbihoz hasonlóan megjeleníti a tárolók állapotát.

- Bontsa ki a Sikertelen sort, és a + gombra kattintva adja hozzá a feltételt a lekérdezéshez. Ezután tegye megjegyzésbe az Összegzés sort a lekérdezésben.

- Futtassa a lekérdezést, majd bontsa ki az eredmények sorát a képazonosító megtekintéséhez.

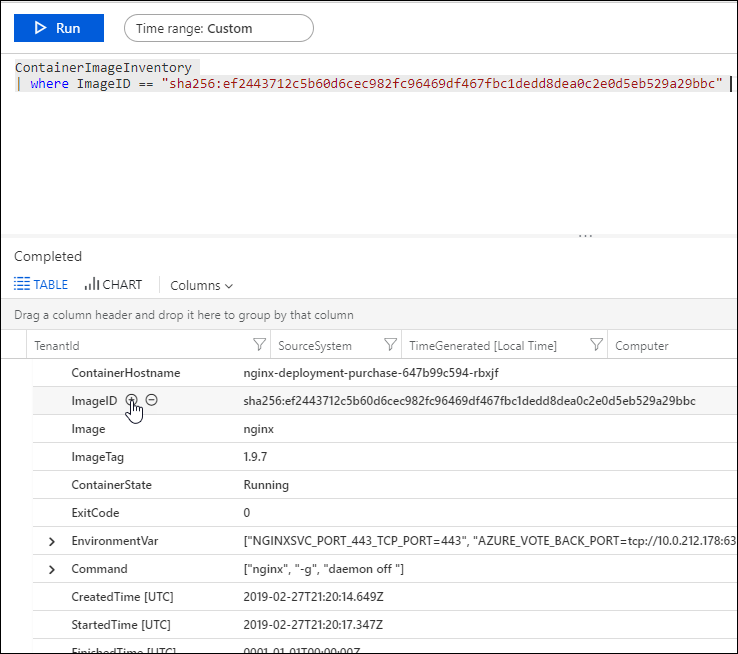

- Írja be a következőt a napló lekérdezésbe.

ContainerImageInventory | where ImageID == <ImageID>a kép részleteinek megtekintéséhez, például a kép méretének és a leállított és a sikertelen képek számának megtekintéséhez.

Tárolóadatok lekérdezési naplói

Ha egy adott hiba elhárítását látja, az segíthet annak megtekintésében, hogy hol fordul elő a környezetben. Az alábbi naplótípusok segítségével lekérdezéseket hozhat létre a kívánt információk visszaadásához.

- ContainerImageInventory – Akkor használja ezt a típust, ha rendszerképek szerint rendezett információkat keres, és képadatokat, például képazonosítókat vagy -méreteket szeretne megtekinteni.

- ContainerInventory – Akkor használja ezt a típust, ha információt szeretne kapni a tároló helyéről, a nevükről és a futtatott rendszerképekről.

- ContainerLog – Ezt a típust akkor használja, ha konkrét hibanapló-információkat és bejegyzéseket szeretne keresni.

- ContainerNodeInventory_CL Ezt a típust akkor használja, ha olyan gazdagépről/csomópontról szeretne információt kapni, ahol a tárolók találhatók. Docker-verziót, vezénylési típust, tárhelyet és hálózati információkat biztosít.

- ContainerProcess_CL Ezzel a típussal gyorsan megtekintheti a tárolóban futó folyamatot.

- ContainerServiceLog – Ezt a típust akkor használja, ha a Docker-démon naplóadatait keresi, például indítási, leállítási, törlési vagy lekérési parancsokat.

- KubeEvents_CL Használja ezt a típust a Kubernetes-események megtekintéséhez.

- KubePodInventory_CL Ezt a típust akkor használja, ha meg szeretné érteni a fürthierarchia adatait.

Tárolóadatok naplóinak lekérdezése

Válasszon ki egy olyan képet, amelyről tudja, hogy a közelmúltban sikertelen volt, és keresse meg a hibanaplókat. Először keresse meg a rendszerképet futtató tárolónevet egy ContainerInventory-kereséssel . Keresse meg például a következőt:

ContainerInventory | where Image == "ubuntu" and ContainerState == "Failed"

Bontsa ki az eredmények bármelyik sorát a tároló részleteinek megtekintéséhez.

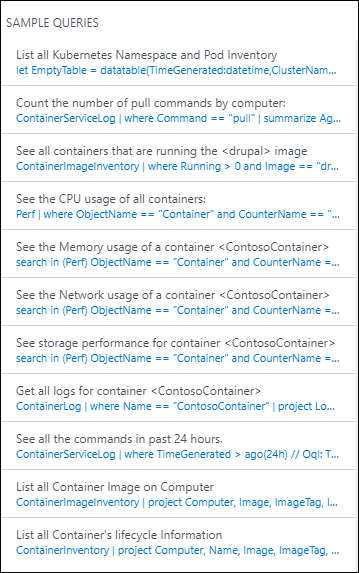

Példák naplólekérdezésekre

Gyakran hasznos, ha egy-két példával kezdődő lekérdezéseket hoz létre, majd a környezetnek megfelelően módosítja őket. Kiindulási pontként kísérletezhet a megoldásoldal jobb szélén található MINTALEKÉRDEZÉSEK területtel, hogy fejlettebb lekérdezéseket hozzon létre.

Napló lekérdezések mentése

A lekérdezések mentése az Azure Monitor szokásos funkciója. Ha menti őket, azok lesznek, amelyeket hasznosnak talált a jövőbeni használathoz.

Miután létrehozott egy hasznosnak talált lekérdezést, mentse a Naplókeresés lap tetején található Kedvencek elemre kattintva. Ezt követően később könnyen elérheti a Saját irányítópult lapon.

Megoldás eltávolítása a munkaterületről

A tárolómonitorozási megoldás eltávolításához kövesse az alábbi megoldások eltávolítására vonatkozó utasításokat: Azure Portal, PowerShell vagy Azure CLI

Következő lépések

Naplók lekérdezése a tároló részletes adatrekordjainak megtekintéséhez.