Az Azure Monitor naplóinak adatbiztonsága

Ez a cikk bemutatja, hogyan gyűjti, dolgozza fel és védi az Azure Monitor a naplóadatokat, és ismerteti az Azure Monitor-környezet további védelméhez használható biztonsági funkciókat. A cikkben szereplő információk az Azure Monitor-naplókra vonatkoznak, és kiegészítik az Azure Trust Center adatait.

Az Azure Monitor-naplók biztonságosan kezelik a felhőalapú adatokat a következőkkel:

- Adatok elkülönítése

- Adatmegőrzés

- Fizikai biztonság

- Incidenskezelés

- Megfelelőség

- Biztonsági szabványok tanúsítványai

Vegye fel velünk a kapcsolatot az alábbi információk bármelyikével kapcsolatos kérdésekkel, javaslatokkal vagy problémákkal, beleértve a biztonsági szabályzatainkat Azure-támogatás lehetőségeknél.

Adatok biztonságos küldése TLS használatával

Az Azure Monitorba átvitt adatok biztonsága érdekében határozottan javasoljuk, hogy konfigurálja az ügynököt legalább a Transport Layer Security (TLS) 1.3 használatára. A TLS/Secure Sockets Layer (SSL) régebbi verziói sebezhetőnek bizonyultak, és bár jelenleg is dolgoznak a visszamenőleges kompatibilitáson, nem ajánlottak, és az iparág gyorsan felhagy ezeknek a régebbi protokolloknak a támogatásával.

A PCI Biztonsági Szabványok Tanácsa 2018. június 30-i határidőt állított be a TLS/SSL régebbi verzióinak letiltására és a biztonságosabb protokollokra való frissítésre. Ha az Azure elveti az örökölt támogatást, ha az ügynökök nem tudnak legalább TLS 1.3-on keresztül kommunikálni, akkor nem tud adatokat küldeni az Azure Monitor-naplókba.

Azt javasoljuk, hogy ne állítsa az ügynökét explicit módon a TLS 1.3 használatára, kivéve, ha szükséges. Előnyösebb, ha az ügynök automatikusan észleli, egyezteti és kihasználja a jövőbeli biztonsági szabványokat. Ellenkező esetben előfordulhat, hogy elmulasztja az újabb szabványok hozzáadott biztonságát, és problémákat tapasztalhat, ha a TLS 1.3 valaha elavult az újabb szabványok javára.

Platformspecifikus útmutató

| Platform/nyelv | Támogatás | További információ |

|---|---|---|

| Linux | A Linux-disztribúciók általában a TLS 1.2 OpenSSL-támogatására támaszkodnak. | Ellenőrizze az OpenSSL változásnaplóban , hogy az OpenSSL-verzió támogatott-e. |

| Windows 8.0 – 10 | Alapértelmezés szerint támogatott és engedélyezett. | Annak ellenőrzéséhez, hogy továbbra is az alapértelmezett beállításokat használja-e. |

| Windows Server 2012 – 2016 | Alapértelmezés szerint támogatott és engedélyezett. | Annak ellenőrzése, hogy továbbra is az alapértelmezett beállításokat használja-e |

| Windows Server 7 SP1 és Windows 2008 R2 SP1 | Támogatott, de alapértelmezés szerint nem engedélyezett. | Az engedélyezés módjáról további információt a Transport Layer Security (TLS) beállításjegyzék-beállításainak oldalán talál. |

Adatok elkülönítése

Miután az Azure Monitor betöltötte az adatokat, az adatok logikailag elkülönülnek a szolgáltatás minden összetevőjétől. Minden adat meg van címkézve munkaterületenként. Ez a címkézés az adatéletciklus során is megmarad, és a szolgáltatás minden rétegében érvényesítve van. Az adatok egy dedikált adatbázisban lesznek tárolva a kiválasztott régióban lévő tárolófürtben.

Adatmegőrzés

Az indexelt naplókeresési adatok tárolása és megőrzése a tarifacsomagnak megfelelően történik. További információkért lásd a Log Analytics díjszabását.

Az előfizetési szerződés részeként a Microsoft a szerződés feltételei szerint megőrzi az ön adatait. Az ügyféladatok eltávolításakor a rendszer nem semmisít meg fizikai meghajtókat.

Az alábbi táblázat felsorol néhány elérhető megoldást, és példákat tartalmaz az általuk gyűjtött adatok típusára.

| Megoldás | Adattípusok |

|---|---|

| Kapacitás és teljesítmény | Teljesítményadatok és metaadatok |

| Frissítéskezelés | Metaadatok és állapotadatok |

| Naplókezelés | Felhasználó által definiált eseménynaplók, Windows-eseménynaplók és/vagy IIS-naplók |

| Módosításkövetés | Szoftverleltár, Windows-szolgáltatás és Linux démon metaadatai és Windows-/Linux-fájl metaadatai |

| SQL- és Active Directory-felmérés | WMI-adatok, beállításjegyzék-adatok, teljesítményadatok és SQL Server dinamikus felügyeleti nézet eredményei |

Az alábbi táblázat adattípusokra mutat be példákat:

| Adattípus | Mezők |

|---|---|

| Riasztás | Riasztás neve, riasztás leírása, BaseManagedEntityId, Problémaazonosító, IsMonitorAlert, RuleId, ResolutionState, Priority, Severity, Category, Owner, ResolvedBy, TimeRaised, TimeAdded, LastModified, LastModified, LastModifiedExceptRepeatCount, TimeResolved, TimeResolutionStateLastModified, TimeResolutionStateLastModifiedInDB, RepeatCount |

| Konfiguráció | CustomerID, AgentID, EntityID, ManagedTypeID, ManagedTypePropertyID, CurrentValue, ChangeDate |

| Esemény | EventId, EventOriginalID, BaseManagedEntityInternalId, RuleId, PublisherId, PublisherName, FullNumber, Number, Category, ChannelLevel, LoggingComputer, EventData, EventParameters, TimeGenerated, TimeAdded Megjegyzés: Amikor egyéni mezőkkel ír eseményeket a Windows eseménynaplójába, a Log Analytics összegyűjti őket. |

| Metaadatok | BaseManagedEntityId, ObjectStatus, OrganizationalUnit, ActiveDirectoryObjectSid, PhysicalProcessors, NetworkName, IPAddress, ForestDNSName, NetbiosComputerName, VirtualMachineName, LastInventoryDate, HostServerNameIsVirtualMachine, IP Address, NetbiosDomainName, LogicalProcessors, DNSName, DisplayName, DomainDnsName, ActiveDirectorySite, PrincipalName, OffsetInMinuteFromGreenwichTime |

| Teljesítmény | ObjectName, CounterName, PerfmonInstanceName, PerformanceDataId, PerformanceSourceInternalID, SampleValue, TimeSampled, TimeAdded |

| Állapot | StateChangeEventId, StateId, NewHealthState, OldHealthState, Context, TimeGenerated, TimeAdded, StateId2, BaseManagedEntityId, MonitorId, HealthState, LastModified, LastGreenAlertGenerated, DatabaseTimeModified |

Fizikai biztonság

Az Azure Monitort a Microsoft személyzete felügyeli, és minden tevékenység naplózva van, és naplózható. Az Azure Monitor Azure-szolgáltatásként működik, és megfelel az Azure megfelelőségi és biztonsági követelményeinek. Az Azure-objektumok fizikai biztonságával kapcsolatos részleteket a Microsoft Azure biztonsági áttekintésének 18. oldalán tekintheti meg. A biztonságos területek fizikai hozzáférési jogosultságai egy munkanapon belül módosulnak mindenki számára, aki már nem felelős az Azure Monitor szolgáltatásért, beleértve az átvitelt és a megszüntetést. A Microsoft Adatközpontokban használt globális fizikai infrastruktúráról olvashat.

Incidenskezelés

Az Azure Monitor egy incidenskezelési folyamat, amelyet minden Microsoft-szolgáltatások betart. Összefoglalva:

- Olyan megosztott felelősségi modellt használjon, amelyben a biztonsági felelősség egy része a Microsofté, egy része pedig az ügyfélé.

- Azure-beli biztonsági incidensek kezelése:

- Vizsgálat indítása incidens észlelésekor

- Az incidens hatásának és súlyosságának felmérése egy ügyeletes incidenskezelési csapattag által. A bizonyítékok alapján az értékelés további eszkalációt eredményezhet a biztonsági válaszcsapat számára.

- Biztonsági válaszszakértők által végzett incidens diagnosztizálása a műszaki vagy törvényszéki vizsgálat elvégzéséhez, az elszigetelés, a kockázatcsökkentés azonosítása és a stratégiák megkerülése érdekében. Ha a biztonsági csapat úgy véli, hogy az ügyféladatok illetéktelen vagy jogosulatlan személyek számára válhattak elérhetővé, az ügyfélesemény-értesítési folyamat párhuzamos végrehajtása párhuzamosan kezdődik.

- Stabilizálja és helyreállítsa az incidenst. Az incidenskezelési csapat létrehoz egy helyreállítási tervet a probléma megoldásához. A válságelszigetelési lépések, például az érintett rendszerek quarantinálása azonnal és a diagnózissal párhuzamosan is bekövetkezhetnek. Hosszabb távú kockázatcsökkentések tervezhetők, amelyek az azonnali kockázat letelte után következnek be.

- Zárja be az incidenst, és végezzen el egy boncolást. Az incidenskezelési csapat létrehoz egy utólagos mortemet, amely felvázolja az incidens részleteit, azzal a szándékkal, hogy felülvizsgálja a szabályzatokat, az eljárásokat és a folyamatokat az esemény ismétlődésének megakadályozása érdekében.

- Az ügyfelek értesítése biztonsági incidensekről:

- Határozza meg az érintett ügyfelek hatókörét, és a lehető legrészletesen adjon tájékoztatást az érintett ügyfeleknek

- Hozzon létre egy közleményt, amely elegendő részletes információt biztosít az ügyfeleknek, hogy kivizsgálhassák a végfelhasználóikat, és teljesíthessék a végfelhasználók felé tett kötelezettségvállalásaikat, miközben nem késleltetik indokolatlanul az értesítési folyamatot.

- Szükség esetén erősítse meg és deklarálja az incidenst.

- Indokolatlan késedelem nélkül és bármilyen jogi vagy szerződéses kötelezettségvállalással összhangban értesítse az ügyfeleket az incidensről. A biztonsági incidensek értesítései az ügyfél egy vagy több rendszergazdájának érkeznek, bármilyen módon, amelyet a Microsoft kiválaszt, akár e-mailben is.

- Csapatkészség és képzés végrehajtása:

- A Microsoft munkatársainak biztonsági és tudatossági képzést kell végezniük, amely segít nekik azonosítani és jelenteni a feltételezett biztonsági problémákat.

- A Microsoft Azure szolgáltatáson dolgozó operátorok további betanítási kötelezettségekkel rendelkeznek az ügyféladatokat tároló bizalmas rendszerekhez való hozzáférésük körül.

- A Microsoft biztonsági válasz személyzete speciális képzésben részesül a szerepkörökhöz

Bár ritkán fordul elő, a Microsoft egy napon belül értesíti az egyes ügyfeleket, ha jelentős adatvesztés történik az ügyféladatokban.

További információ arról, hogy a Microsoft hogyan reagál a biztonsági incidensekre: Microsoft Azure Security Response in the Cloud.

Megfelelőség

Az Azure Monitor szoftverfejlesztési és szolgáltatási csapatának információbiztonsági és szabályozási programja támogatja az üzleti követelményeket, és betartja a Microsoft Azure Trust Centerben és a Microsoft Trust Center megfelelőségében leírt törvényeket és előírásokat. Az Azure Monitor-naplók biztonsági követelményeket állapítanak meg, azonosítják a biztonsági vezérlőket, kezelik és figyelik a kockázatokat. Évente áttekintjük a szabályzatokat, szabványokat, eljárásokat és irányelveket.

Minden fejlesztői csapattag formális alkalmazásbiztonsági képzésben részesül. Belsőleg verziókövetési rendszert használunk a szoftverfejlesztéshez. Minden szoftverprojektet a verziókövetési rendszer véd.

A Microsoft biztonsági és megfelelőségi csapata felügyeli és értékeli a Microsoft összes szolgáltatását. Az információbiztonsági tisztek alkotják a csapatot, és nincsenek társítva a Log Analyticset fejlesztő mérnöki csapatokkal. A biztonsági tisztviselők saját felügyeleti lánccal rendelkeznek, és független értékeléseket végeznek a termékekről és szolgáltatásokról a biztonság és a megfelelőség biztosítása érdekében.

A Microsoft igazgatótanácsát egy éves jelentés értesíti a Microsoft összes információbiztonsági programjáról.

A Log Analytics szoftverfejlesztési és -szolgáltatási csapata aktívan együttműködik a Microsoft Jogi és Megfelelőségi csapatával és más iparági partnerekkel a különböző tanúsítványok beszerzéséhez.

Tanúsítványok és igazolások

Az Azure Log Analytics megfelel a következő követelményeknek:

- ISO/IEC 27001

- ISO/IEC 27018:2014

- ISO 22301

- Payment Card Industry (PCI-kompatibilis) Data Security Standard (PCI DSS) a PCI Biztonsági Szabványok Tanácsa által.

- Service Organization Controls (SOC) 1 type 1 és SOC 2 Type 1

- HIPAA és HITECH a HIPAA üzlettársi szerződéssel rendelkező vállalatok számára

- A Windows általános mérnöki feltételei

- Microsoft Trustworthy Computing

- Azure-szolgáltatásként az Azure Monitor által használt összetevők megfelelnek az Azure megfelelőségi követelményeinek. További információ: Microsoft Trust Center Compliance.

Feljegyzés

Egyes tanúsítványokban/igazolásokban az Azure Monitor-naplók az Üzemeltetési Elemzések korábbi neve alatt jelennek meg.

Felhőalapú számítástechnika biztonsági adatfolyama

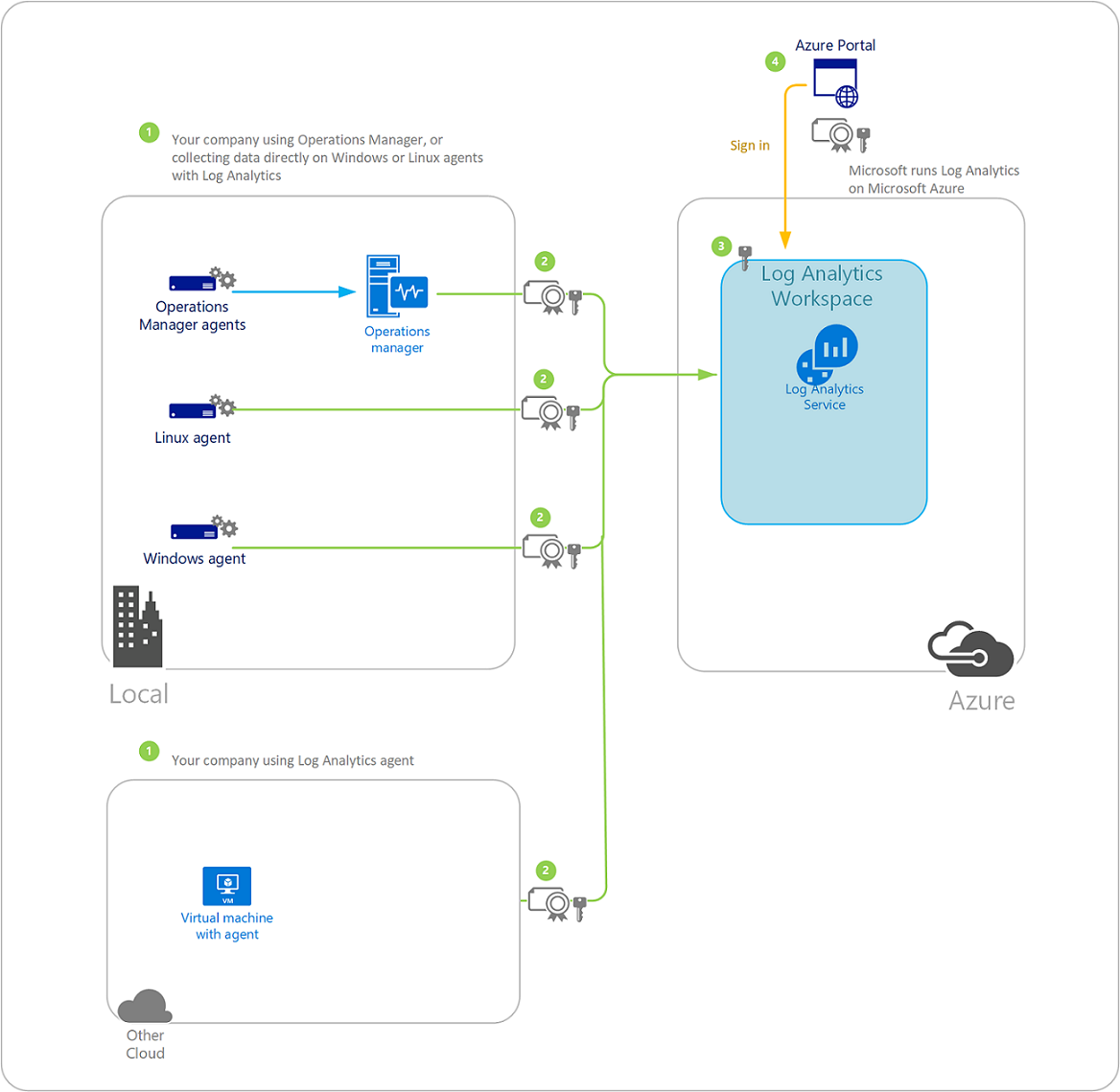

Az alábbi ábra egy felhőbiztonsági architektúrát mutat be, amely a vállalattól érkező információk áramlását és az Azure Monitorba való áthelyezés módját mutatja be, amelyet végül az Azure Portalon láthat. Az egyes lépésekkel kapcsolatos további információk a diagramot követik.

1. Regisztráljon az Azure Monitorra, és gyűjtsön adatokat

Ahhoz, hogy szervezete adatokat küldjön az Azure Monitor-naplókba, konfiguráljon egy Azure-beli virtuális gépeken, illetve a környezetében vagy más felhőszolgáltatón futó Windows- vagy Linux-ügynököt. Ha az Operations Managert használja, a felügyeleti csoportból konfigurálja az Operations Manager-ügynököt. A felhasználók (amelyek lehetnek Ön, más egyéni felhasználók vagy személyek egy csoportja) létrehoznak egy vagy több Log Analytics-munkaterületet, és ügynököket regisztrálnak az alábbi fiókok egyikével:

A Log Analytics-munkaterületen gyűjtik, összesítik, elemzik és jelenítik meg az adatokat. A munkaterületeket elsősorban adatok particionálására használják, és mindegyik munkaterület egyedi. Előfordulhat például, hogy az éles adatokat egy munkaterületen, a tesztadatokat pedig egy másik munkaterületen szeretné kezelni. A munkaterületek emellett segítenek a rendszergazdáknak szabályozni az adatokhoz való hozzáférést. Minden munkaterülethez több felhasználói fiók is társítható, és minden felhasználói fiók több Log Analytics-munkaterülethez is hozzáférhet. Az adatközpont régiója alapján hozhat létre munkaterületeket.

Az Operations Manager felügyeleti csoportja kapcsolatot létesít az Azure Monitor szolgáltatással. Ezután konfigurálhatja, hogy a felügyeleti csoportban mely ügynök által felügyelt rendszerek gyűjthetnek és küldhetnek adatokat a szolgáltatásnak. Az engedélyezett megoldástól függően a rendszer közvetlenül az Operations Manager felügyeleti kiszolgálóról küld adatokat az Azure Monitor szolgáltatásnak, vagy az ügynök által felügyelt rendszer által gyűjtött adatok mennyisége miatt közvetlenül az ügynöktől a szolgáltatáshoz. Az Operations Manager által nem figyelt rendszerek esetében mindegyik biztonságosan csatlakozik közvetlenül az Azure Monitorservice-hez.

A csatlakoztatott rendszerek és az Azure Monitor szolgáltatás közötti kommunikáció titkosítva van. A titkosításhoz a TLS (HTTPS) protokollt használják. A Microsoft SDL-folyamatot követve biztosíthatja, hogy a Log Analytics naprakész legyen a titkosítási protokollok legújabb fejlődésével.

Minden ügynöktípus naplóadatokat gyűjt az Azure Monitorhoz. Az összegyűjtött adatok típusa a munkaterület konfigurációjától és az Azure Monitor egyéb funkcióitól függ.

2. Adatok küldése ügynököktől

Minden ügynöktípust regisztrál egy regisztrációs kulccsal, és biztonságos kapcsolat jön létre az ügynök és az Azure Monitor szolgáltatás között a tanúsítványalapú hitelesítés és a 443-at tartalmazó TLS használatával. Az Azure Monitor titkos tárat használ a kulcsok létrehozásához és karbantartásához. A titkos kulcsok 90 naponta forognak, és az Azure-ban vannak tárolva, és a szigorú szabályozási és megfelelőségi eljárásokat követő Azure-műveletek kezelik őket.

Az Operations Managerrel a Log Analytics-munkaterületen regisztrált felügyeleti csoport biztonságos HTTPS-kapcsolatot létesít egy Operations Manager felügyeleti kiszolgálóval.

Az Azure-beli virtuális gépeken futó Windows- vagy Linux-ügynökök esetében egy írásvédett tárolókulcsot használ a diagnosztikai események olvasásához az Azure-táblákban.

Az Azure Monitorral integrált Operations Manager felügyeleti csoportnak jelentett ügynökök esetén, ha a felügyeleti kiszolgáló bármilyen okból nem tud kommunikálni a szolgáltatással, az összegyűjtött adatokat a rendszer helyileg tárolja egy ideiglenes gyorsítótárban a felügyeleti kiszolgálón. Megpróbálják két órán keresztül nyolc percenként újraküldni az adatokat. A felügyeleti kiszolgálót közvetlenül az Azure Monitornak küldő adatok esetében a viselkedés összhangban van a Windows-ügynökkel.

A Windows vagy a felügyeleti kiszolgáló ügynök gyorsítótárazott adatait az operációs rendszer hitelesítőadat-tárolója védi. Ha a szolgáltatás két óra elteltével nem tudja feldolgozni az adatokat, az ügynökök várólistára kerülnek az adatok között. Ha az üzenetsor megtelik, az ügynök elkezdi elvetni az adattípusokat, kezdve a teljesítményadatokkal. Az ügynök üzenetsorkorlátja egy beállításkulcs, amely szükség esetén módosítható. A rendszer tömöríti és elküldi az összegyűjtött adatokat a szolgáltatásnak, megkerülve az Operations Manager felügyeleti csoport adatbázisait, így nem ad hozzá semmilyen terhelést hozzájuk. Az összegyűjtött adatok elküldése után a rendszer eltávolítja azokat a gyorsítótárból.

A fentiekben leírtak szerint a felügyeleti kiszolgálóról vagy a közvetlen kapcsolatban álló ügynökökről származó adatok TLS-en keresztül lesznek elküldve a Microsoft Azure-adatközpontoknak. Igény szerint az ExpressRoute használatával további biztonságot biztosíthat az adatok számára. Az ExpressRoute segítségével közvetlenül csatlakozhat az Azure-hoz a meglévő WAN-hálózatról, például egy hálózati szolgáltató által biztosított többprotokollos címkeváltási (MPLS) VPN-ről. További információ: ExpressRoute és Használja az ügynököm forgalma az Azure ExpressRoute-kapcsolatomat?

3. Az Azure Monitor szolgáltatás adatokat fogad és dolgoz fel

Az Azure Monitor szolgáltatás a tanúsítványok és az adatintegritás Azure-hitelesítéssel történő hitelesítésével biztosítja, hogy a bejövő adatok megbízható forrásból származzanak. A feldolgozatlan nyers adatok ezután egy Azure Event Hubsban lesznek tárolva abban a régióban, amelyben az adatok végül inaktív állapotban lesznek tárolva. A tárolt adatok típusa az importált és az adatok gyűjtésére használt megoldások típusától függ. Ezután az Azure Monitor szolgáltatás feldolgozza a nyers adatokat, és betölti őket az adatbázisba.

Az adatbázisban tárolt összegyűjtött adatok megőrzési időtartama a kiválasztott díjszabási csomagtól függ. Az ingyenes szint esetében az összegyűjtött adatok hét napig érhetők el. A fizetős szint esetében az összegyűjtött adatok alapértelmezés szerint 31 napig érhetők el, de 730 napig meghosszabbíthatók. Az adatok tárolása inaktív állapotban titkosítva történik az Azure Storage-ban az adatok bizalmasságának biztosítása érdekében, és az adatok replikálása helyileg redundáns tárolás (LRS) vagy zónaredundáns tárolás (ZRS) használatával történik a támogatott régiókban. Az adatok utolsó két hete szintén SSD-alapú gyorsítótárban van tárolva, és ez a gyorsítótár titkosítva van.

Az adatbázis-tárolóban lévő adatok nem módosíthatók a betöltés után, de törölhetők a purge API elérési útján. Bár az adatok nem módosíthatók, egyes tanúsítványok megkövetelik, hogy az adatok nem módosíthatók legyenek, és nem módosíthatók vagy törölhetők a tárolóban. Az adatok nem módosíthatók az adatexportálással egy olyan tárfiókba, amely nem módosítható tárolóként van konfigurálva.

4. Az Adatok elérése az Azure Monitor használatával

A Log Analytics-munkaterület eléréséhez jelentkezzen be az Azure Portalra a korábban beállított szervezeti fiókkal vagy Microsoft-fiókkal. A portál és az Azure Monitor szolgáltatás közötti összes forgalom biztonságos HTTPS-csatornán keresztül lesz elküldve. A portál használatakor a rendszer létrehoz egy munkamenet-azonosítót a felhasználói ügyfélen (webböngészőn), és az adatokat egy helyi gyorsítótárban tárolja a rendszer, amíg a munkamenet le nem fejeződik. Ha leáll, a gyorsítótár törlődik. Az ügyféloldali cookie-k, amelyek nem tartalmaznak személyazonosításra alkalmas adatokat, nem törlődnek automatikusan. A munkamenet-cookie-k HTTPOnly jelöléssel vannak el jelölve, és biztonságosak. Egy előre meghatározott tétlenségi időszak után az Azure Portal munkamenete leáll.

Ügyfél által felügyelt biztonsági kulcsok

Az Azure Monitor adatai Microsoft által felügyelt kulcsokkal titkosítva lesznek. Az ügyfél által felügyelt titkosítási kulcsokkal védheti a munkaterületeken tárolt adatokat és mentett lekérdezéseket. Az Azure Monitor ügyfél által felügyelt kulcsai nagyobb rugalmasságot biztosítanak a naplók hozzáférés-vezérlésének kezeléséhez.

A konfigurálás után a csatolt munkaterületekre betöltött új adatok titkosítva lesznek az Azure Key Vaultban tárolt kulccsal vagy az Azure Key Vault által felügyelt "HSM"-sel.

Privát tároló

Az Azure Monitor-naplók adott helyzetekben az Azure Storage-ra támaszkodnak. Privát/ügyfél által felügyelt tárterület használatával kezelheti személyes titkosított tárfiókját.

Private Link-hálózatkezelés

Az Azure Private Link hálózatkezelése lehetővé teszi az Azure-platform szolgáltatásként (PaaS)-szolgáltatások, köztük az Azure Monitor biztonságos összekapcsolhatóságát a virtuális hálózathoz privát végpontok használatával.

Ügyfélszéf a Microsoft Azure-hoz

A Microsoft Azure-hoz készült Customer Lockbox egy felületet biztosít, amellyel áttekintheti és jóváhagyhatja vagy elutasíthatja az ügyféladat-hozzáférési kérelmeket. Ezt akkor használják, ha egy Microsoft-mérnöknek hozzá kell férnie az ügyféladatokhoz, akár az ügyfél által kezdeményezett támogatási jegyre, akár a Microsoft által azonosított problémára reagálva. A Customer Lockbox engedélyezéséhez dedikált fürtre van szükség.

Illetéktelen hozzáférés-ellenőrzés és megváltoztathatatlanság

Az Azure Monitor egy csak hozzáfűző adatplatform, de a megfelelőségi célokra vonatkozó adatok törlésére vonatkozó rendelkezéseket is tartalmaz. A Log Analytics-munkaterületen beállíthat egy zárolást, amely letiltja az összes olyan tevékenységet, amely adatokat törölhet: törlés, táblatörlés és tábla- vagy munkaterületszintű adatmegőrzési változások. Ez a zárolás azonban továbbra is eltávolítható.

A monitorozási megoldás teljes illetéktelen beavatkozás elleni ellenőrzéséhez javasoljuk, hogy az adatokat egy nem módosítható tárolási megoldásba exportálja.

Gyakori kérdések

Ez a szakasz választ ad a gyakori kérdésekre.

Az ügynökforgalom az Azure ExpressRoute-kapcsolatomat használja?

Az Azure Monitor felé történő forgalom a Microsoft társviszony-létesítési ExpressRoute-kapcsolatcsoportot használja. Az ExpressRoute-forgalom különböző típusainak leírását az ExpressRoute dokumentációjában találja.