Az Azure Relay integrálása az Azure Private Linkkel

Az Azure Private Link Service lehetővé teszi az Azure-szolgáltatások (például az Azure Relay, az Azure Service Bus, az Azure Event Hubs, az Azure Storage és az Azure Cosmos DB) és az Azure által üzemeltetett ügyfél-/partnerszolgáltatások elérését a virtuális hálózat egy privát végpontján keresztül. További információ: Mi az Azure Private Link?

A privát végpontok olyan hálózati adapterek, amelyek lehetővé teszik, hogy a virtuális hálózaton futó számítási feladatok privátan és biztonságosan csatlakozzanak egy privát kapcsolati erőforrással (például Relay-névtérrel) rendelkező szolgáltatáshoz. A privát végpont a virtuális hálózat egyik magánhálózati IP-címét használja, így lényegében bekapcsolja a szolgáltatást a virtuális hálózatba. A szolgáltatásba történő összes forgalom irányítható a privát végponton keresztül, így nincs szükség átjárókra, NAT-eszközökre, ExpressRoute-ra, VPN-kapcsolatokra vagy nyilvános IP-címekre. A virtuális hálózat és a szolgáltatás közötti forgalom a Microsoft gerinchálózatán keresztül halad át, így kiküszöböli a nyilvános internet jelentette kitettséget. A hozzáférés-vezérlésben részletességi szintet biztosíthat, ha engedélyezi a kapcsolatokat adott Azure Relay-névterekhez.

Feljegyzés

Ha privát kapcsolaton keresztül használja a továbbító figyelőt, nyissa meg a 9400-9599-ös portokat a kimenő kommunikációhoz a standard továbbítóportokkal együtt. Vegye figyelembe, hogy ezt a lépést csak a továbbító figyelője esetében kell elvégeznie.

Privát végpont hozzáadása az Azure Portal használatával

Előfeltételek

Az Azure Relay-névtér Azure Private Linkdel való integrálásához a következő entitásokra vagy engedélyekre van szüksége:

- Egy Azure Relay-névtér.

- Egy Azure-beli virtuális hálózat.

- A virtuális hálózat alhálózata.

- Tulajdonosi vagy közreműködői engedélyek a virtuális hálózaton.

A virtuális hálózatnak és a privát végpontnak ugyanabban a régióban kell lenniük. Amikor kiválaszt egy régiót a privát végponthoz a portál használatával, az automatikusan csak az adott régióban lévő virtuális hálózatokat szűri. A névtér más régióban is lehet.

A privát végpont egy privát IP-címet használ a virtuális hálózaton.

Privát hozzáférés konfigurálása Relay-névtérhez

Az alábbi eljárás lépésenkénti útmutatást nyújt a Relay névtérhez való nyilvános hozzáférés letiltásához, majd egy privát végpont hozzáadásához a névtérhez.

Jelentkezzen be az Azure Portalra.

A keresősávba írja be a Relays kifejezést.

Válassza ki azt a névteret a listából, amelyhez magánvégpontot szeretne hozzáadni.

A bal oldali menüben válassza a Hálózatkezelés lapot a Gépház alatt.

A Hálózatkezelés lapon a Nyilvános hálózati hozzáférés beállításnál válassza a Letiltva lehetőséget, ha azt szeretné, hogy a névtér csak privát végpontokon keresztül legyen elérhető.

Ha engedélyezni szeretné, hogy a megbízható Microsoft-szolgáltatások megkerülje ezt a tűzfalat, válassza az Igen lehetőséget, ha engedélyezni szeretné a megbízható Microsoft-szolgáltatások a tűzfal megkerülését.

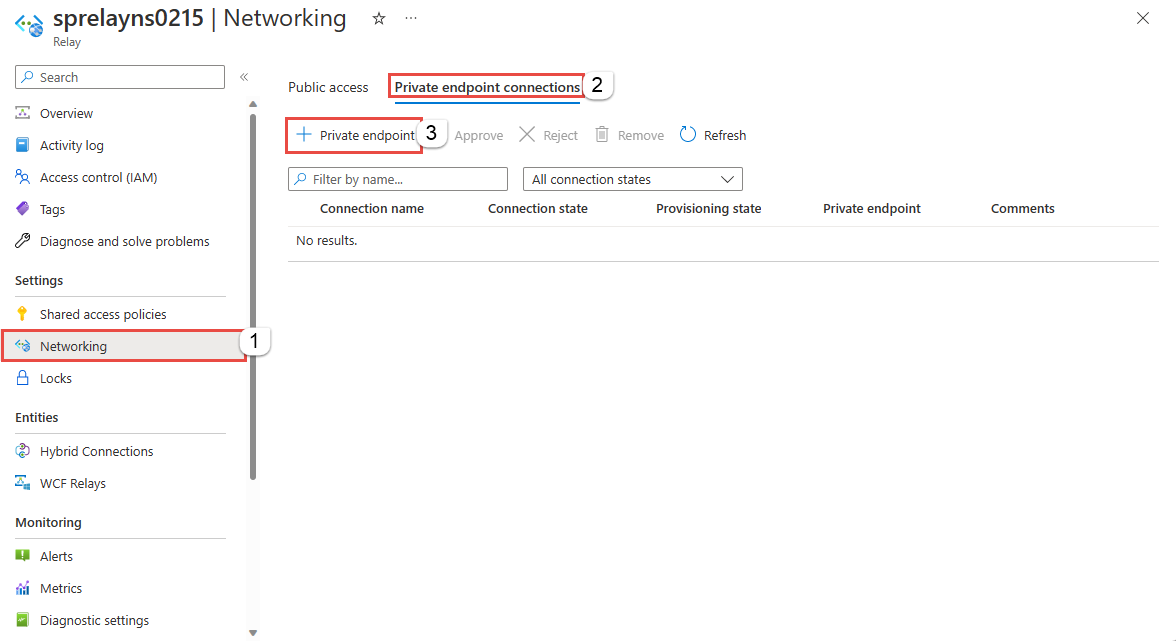

Válassza ki a Privát végpont kapcsolatai lapfület a lap tetején

Válassza a + Privát végpont gombot az oldal tetején.

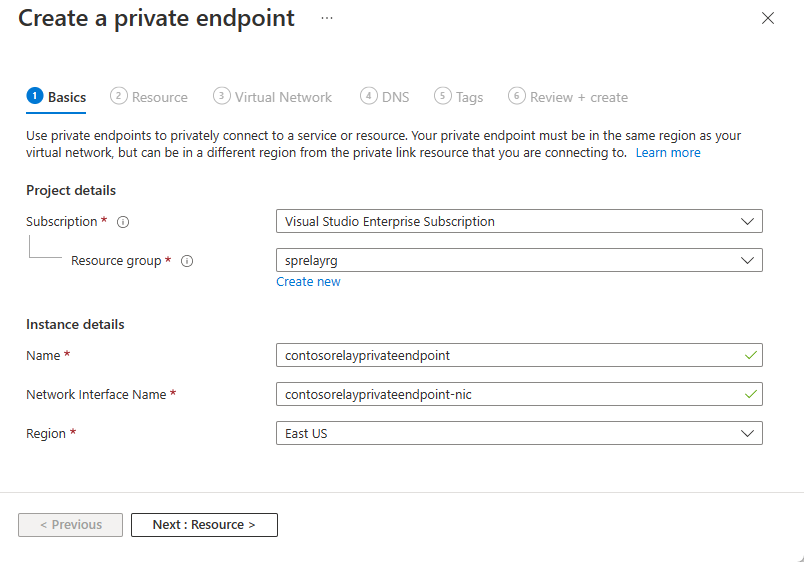

Az Alapok lapon kövesse az alábbi lépéseket:

Válassza ki azt az Azure-előfizetést , amelyben létre szeretné hozni a privát végpontot.

Válassza ki a privát végpont erőforrásának erőforráscsoportját .

Adja meg a privát végpont nevét.

Adja meg a hálózati adapter nevét.

Válasszon egy régiót a privát végponthoz. A privát végpontnak ugyanabban a régióban kell lennie, mint a virtuális hálózata, de más régióban lehet, mint az Azure Relay-névtér, amelyhez csatlakozik.

Válassza a Tovább: Erőforrás > gombot a lap alján.

Tekintse át az erőforráslap beállításait, és válassza a Tovább: Virtuális hálózat lehetőséget.

A Virtuális hálózat lapon válassza ki azt a virtuális hálózatot és alhálózatot, ahol telepíteni szeretné a privát végpontot. A legördülő listában csak az aktuálisan kiválasztott előfizetésben és helyen lévő virtuális hálózatok jelennek meg.

Beállíthatja, hogy dinamikusan le szeretne-e foglalni egy IP-címet, vagy statikusan lefoglaljon egy IP-címet a privát végponthoz

Új vagy meglévő alkalmazásbiztonsági csoportot is társíthat a privát végponthoz.

Válassza a Tovább: DNS lehetőséget a varázsló DNS-lapjára való navigáláshoz. A DNS-laponalapértelmezés szerint engedélyezve van az integrálás a privát DNZ-zónával (ajánlott). Lehetősége van letiltani.

A privát végponthoz való privát kapcsolódáshoz DNS-rekordra van szükség. Javasoljuk, hogy integrálja a privát végpontot egy privát DNS-zónával. Saját DNS-kiszolgálókat is használhat, vagy dns-rekordokat hozhat létre a virtuális gépek gazdagépfájljaival. További információ: Azure Private Endpoint DNS-konfiguráció.

Válassza a Tovább: Címkék > gombot a lap alján.

A Címkék lapon hozzon létre minden olyan címkét (nevet és értéket), amelyet a privát végponthoz és a privát DNS-zónához szeretne társítani (ha engedélyezte a beállítást). Ezután válassza a Véleményezés + létrehozás gombot a lap alján.

A Felülvizsgálat + létrehozás lapon tekintse át az összes beállítást, és válassza a Létrehozás lehetőséget a privát végpont létrehozásához.

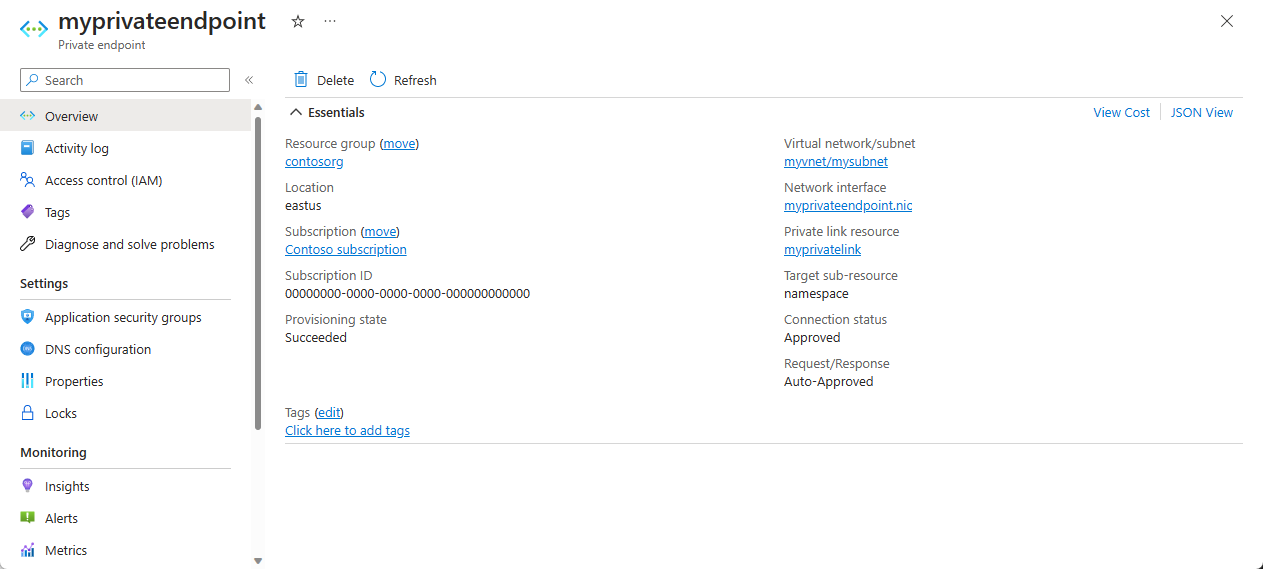

A Privát végpont lapon láthatja a privát végpont kapcsolatának állapotát. Ha Ön a Relay névtér tulajdonosa, vagy rendelkezik a felette lévő hozzáféréssel, és Csatlakozás választott egy Azure-erőforráshoz a Csatlakozás ion metódus címtárbeállításában, a végpontkapcsolatot automatikusan jóvá kell hagyni. Ha függőben lévő állapotban van, tekintse meg a Privát végpontok kezelése az Azure Portal használatával című szakaszt.

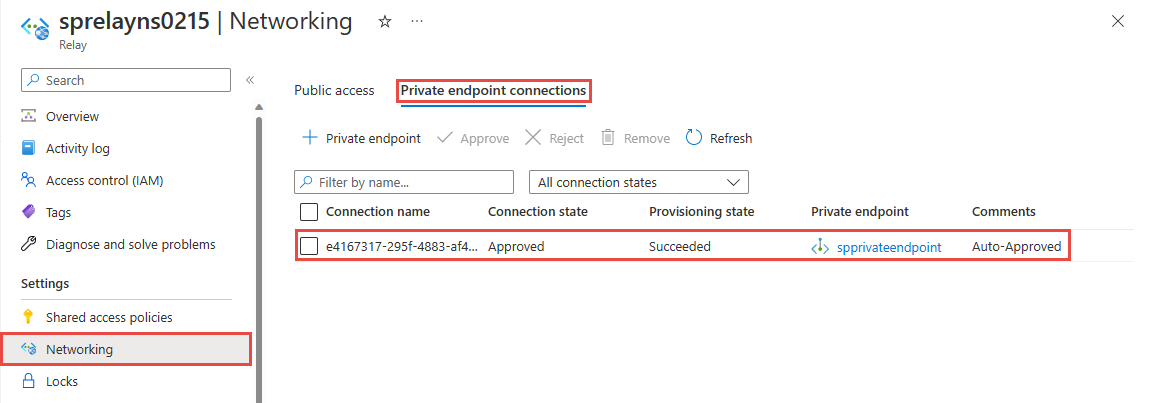

Lépjen vissza a névtér hálózatkezelési lapjára, és váltson a Privát végpont kapcsolatai lapra. Látnia kell a létrehozott privát végpontot.

Privát végpont hozzáadása a PowerShell használatával

Az alábbi példa bemutatja, hogyan hozhat létre privát végpontkapcsolatot egy Azure Relay-névtérhez az Azure PowerShell használatával.

A virtuális hálózatnak és a privát végpontnak ugyanabban a régióban kell lenniük. Az Azure Relay-névtér más régióban is lehet. A privát végpont pedig egy privát IP-címet használ a virtuális hálózaton.

$rgName = "<RESOURCE GROUP NAME>"

$vnetlocation = "<VNET LOCATION>"

$vnetName = "<VIRTUAL NETWORK NAME>"

$subnetName = "<SUBNET NAME>"

$namespaceLocation = "<NAMESPACE LOCATION>"

$namespaceName = "<NAMESPACE NAME>"

$peConnectionName = "<PRIVATE ENDPOINT CONNECTION NAME>"

# create resource group

New-AzResourceGroup -Name $rgName -Location $vnetLocation

# create virtual network

$virtualNetwork = New-AzVirtualNetwork `

-ResourceGroupName $rgName `

-Location $vnetlocation `

-Name $vnetName `

-AddressPrefix 10.0.0.0/16

# create subnet with endpoint network policy disabled

$subnetConfig = Add-AzVirtualNetworkSubnetConfig `

-Name $subnetName `

-AddressPrefix 10.0.0.0/24 `

-PrivateEndpointNetworkPoliciesFlag "Disabled" `

-VirtualNetwork $virtualNetwork

# update virtual network

$virtualNetwork | Set-AzVirtualNetwork

# create a relay namespace

$namespaceResource = New-AzResource -Location $namespaceLocation -ResourceName $namespaceName -ResourceGroupName $rgName -Properties @{} -ResourceType "Microsoft.Relay/namespaces"

# create a private link service connection

$privateEndpointConnection = New-AzPrivateLinkServiceConnection `

-Name $peConnectionName `

-PrivateLinkServiceId $namespaceResource.ResourceId `

-GroupId "namespace"

# get subnet object that you'll use in the next step

$virtualNetwork = Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

$subnet = $virtualNetwork | Select -ExpandProperty subnets `

| Where-Object {$_.Name -eq $subnetName}

# now, create private endpoint

$privateEndpoint = New-AzPrivateEndpoint -ResourceGroupName $rgName `

-Name $vnetName `

-Location $vnetlocation `

-Subnet $subnet `

-PrivateLinkServiceConnection $privateEndpointConnection

(Get-AzResource -ResourceId $namespaceResource.ResourceId -ExpandProperties).Properties

Privát végpontok kezelése az Azure Portal használatával

Privát végpont létrehozásakor a kapcsolatot jóvá kell hagyni. Ha az az erőforrás (Relay névtér), amelyhez privát végpontot hoz létre, a címtárban található, jóváhagyhatja a kapcsolatkérést, feltéve, hogy a Relay névtéren keresztül kezelte a jogosultságokat. Ha olyan Relay névtérhez csatlakozik, amelyhez nem rendelkezik kezelési hozzáféréssel, meg kell várnia, amíg az erőforrás tulajdonosa jóváhagyja a kapcsolatkérést.

Négy kiépítési állapot létezik:

| Szolgáltatásművelet | Szolgáltatásfelhasználó privát végpontjának állapota | Leírás |

|---|---|---|

| Egyik sem | Függőben | Csatlakozás létrehozása manuálisan történik, és az Azure Relay névtértulajdonosa jóváhagyásra vár. |

| Jóváhagyás | Engedélyezve | Csatlakozás ion automatikusan vagy manuálisan lett jóváhagyva, és használatra kész. |

| Elutasítás | Elutasítva | Csatlakozás az Azure Relay névtértulajdonosa elutasította. |

| Eltávolítás | Leválasztva | Csatlakozás az Azure Relay névtér tulajdonosa eltávolította, a privát végpont informatív lesz, és törölni kell a törléshez. |

Privát végpontkapcsolat jóváhagyása, elvetése vagy eltávolítása

- Jelentkezzen be az Azure Portalra.

- A keresősávba írja be a Relay kifejezést.

- Jelölje ki a kezelni kívánt névteret .

- Válassza a Hálózatkezelés lapot.

- Lépjen az alábbi megfelelő szakaszra a jóváhagyni, elvetni vagy eltávolítani kívánt művelet alapján.

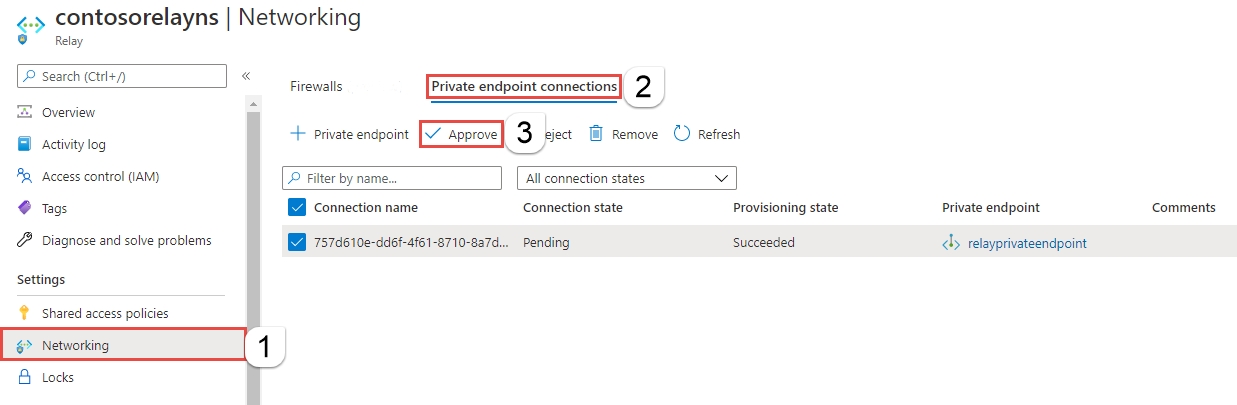

Privát végpontkapcsolat jóváhagyása

Ha vannak függőben lévő kapcsolatok, a kiépítési állapotban megjelenik a Függőben állapotú kapcsolat.

Válassza ki a jóváhagyni kívánt privát végpontot

Válassza a Jóváhagyás gombot.

A Kapcsolat jóváhagyása lapon adjon meg egy nem kötelező megjegyzést, és válassza az Igen lehetőséget. Ha a Nem lehetőséget választja, semmi sem történik.

A kapcsolat állapotát a listában jóváhagyottra kell módosítani.

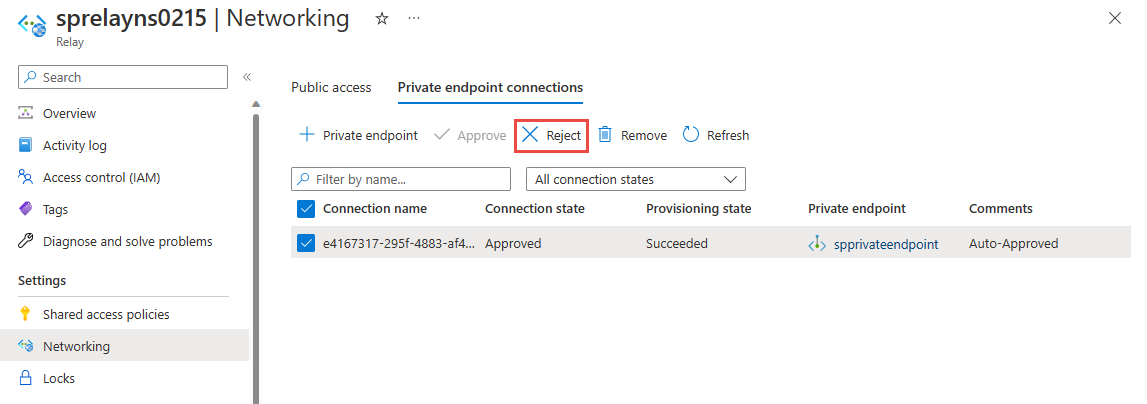

Privát végpontkapcsolat elvetése

Ha van olyan privát végpontkapcsolat, amelyet el szeretne utasítani, függetlenül attól, hogy függőben lévő vagy korábban jóváhagyott kapcsolatról van-e szó, válassza ki a végpontkapcsolatot, és válassza az Elutasítás gombot.

A Kapcsolat elvetése lapon adjon meg egy nem kötelező megjegyzést, és válassza az Igen lehetőséget. Ha a Nem lehetőséget választja, semmi sem történik.

A kapcsolat állapotát az Elutasítva listában kell látnia.

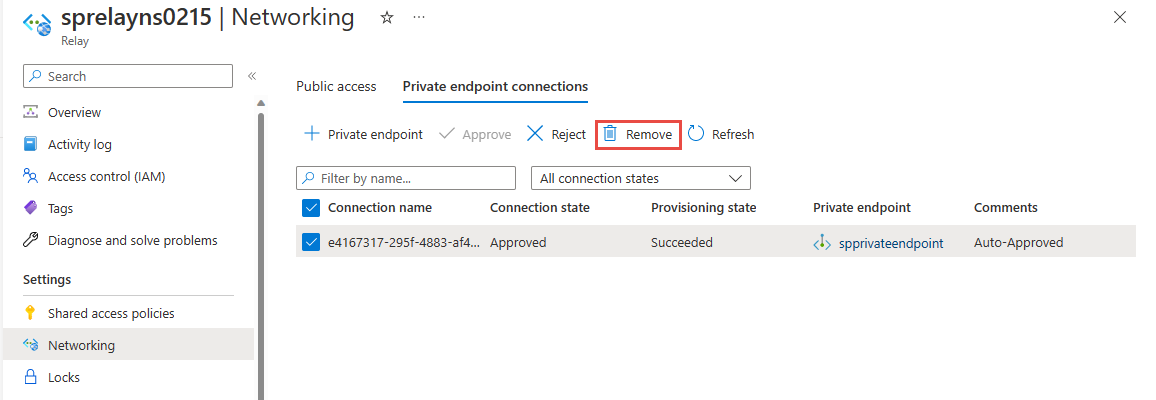

Privát végpontkapcsolat eltávolítása

Privát végpontkapcsolat eltávolításához jelölje ki a listában, és válassza az Eltávolítás lehetőséget az eszköztáron.

A Kapcsolat törlése lapon válassza az Igen lehetőségeta privát végpont törlésének megerősítéséhez. Ha a Nem lehetőséget választja, semmi sem történik.

Látnia kell, hogy az állapot megszakadt állapotúra módosult. Ezután nem fogja látni a végpontot a listában.

Ellenőrizze, hogy működik-e a privát kapcsolat

Ellenőriznie kell, hogy a privát végpont virtuális hálózatában lévő erőforrások a privát IP-címén keresztül csatlakoznak-e az Azure Relay-névtérhez.

Ehhez a teszthez hozzon létre egy virtuális gépet a Windows rendszerű virtuális gép létrehozása az Azure Portalon lépésekkel

A Hálózatkezelés lapon:

- Adja meg a virtuális hálózatot és az alhálózatot. Válassza ki azt a virtuális hálózatot, amelyen a privát végpontot üzembe helyezte.

- Adjon meg egy nyilvános IP-erőforrást.

- Hálózati hálózati biztonsági csoport esetén válassza a Nincs lehetőséget.

- Terheléselosztáshoz válassza a Nem lehetőséget.

Csatlakozás a virtuális géphez, nyissa meg a parancssort, és futtassa a következő parancsot:

nslookup <your-relay-namespace-name>.servicebus.windows.net

Az alábbihoz hasonló eredményt kell látnia.

Non-authoritative answer:

Name: <namespace-name>.privatelink.servicebus.windows.net

Address: 10.0.0.4 (private IP address associated with the private endpoint)

Aliases: <namespace-name>.servicebus.windows.net

Korlátozások és tervezési szempontok

Kialakítási szempontok

- A díjszabással kapcsolatos információkért tekintse meg az Azure Private Link díjszabását.

Korlátozások

- Privát végpontok maximális száma Azure Relay-névtérenként: 64.

- Az Azure Relay-névterek maximális száma előfizetésenként privát végpontokkal: 64.

- A hálózati biztonsági csoport (NSG) szabályai és a felhasználó által megadott útvonalak nem vonatkoznak a privát végpontra. További információ: Azure Private Link service: Korlátozások

Megbízható Microsoft-szolgáltatások

Ha engedélyezi, hogy a megbízható Microsoft-szolgáltatások megkerülje ezt a tűzfalbeállítást, a következő szolgáltatások kapnak hozzáférést az Azure Relay-erőforrásokhoz:

| Megbízható szolgáltatás | Támogatott használati forgatókönyvek |

|---|---|

| Azure Machine Learning | Az AML Kubernetes az Azure Relay használatával segíti az AML-szolgáltatások és a Kubernetes-fürt közötti kommunikációt. Az Azure Relay egy teljes körűen felügyelt szolgáltatás, amely biztonságos kétirányú kommunikációt biztosít a különböző hálózatokon üzemeltetett alkalmazások között. Ez ideálissá teszi privát kapcsolati környezetekben való használatra, ahol az Azure-erőforrások és a helyszíni erőforrások közötti kommunikáció korlátozott. |

| Azure Arc | A fenti erőforrás-szolgáltatókhoz társított Azure Arc-kompatibilis szolgáltatások feladóként csatlakozhatnak az Azure Relay-névtér hibrid kapcsolataihoz anélkül, hogy az Azure Relay névtérben beállított IP-tűzfalszabályok blokkolják őket. Microsoft.Hybridconnectivity a szolgáltatás létrehozza a hibrid kapcsolatokat az Azure Relay-névtérben, és a forgatókönyv alapján megadja a kapcsolati információkat az adott Arc szolgáltatásnak. Ezek a szolgáltatások csak az Azure Relay-névtérrel kommunikálnak, ha Az Azure Arcot használja, az alábbi Azure-szolgáltatásokkal: - Azure Kubernetes - Azure Machine Tanulás - Microsoft Purview |

Az Azure Relay többi megbízható szolgáltatása az alábbiakban található:

- Azure Event Grid

- Azure IoT Hub

- Azure Stream Analytics

- Azure Monitor

- Azure API Management

- Azure Synapse

- Azure Adatkezelő

- Azure IoT Central

- Azure Healthcare Data Services

- Azure Digital Twins

Feljegyzés

A Microsoft Relay SDK 2021-11-01-es vagy újabb verziójában a "trustedServiceAccessEnabled" tulajdonság a Microsoft.Relay/namespaces/networkRuleSets tulajdonságokban érhető el a megbízható szolgáltatáshozzáférés engedélyezéséhez.

Ha megbízható szolgáltatásokat szeretne engedélyezni az Azure Resource Manager-sablonokban, vegye fel ezt a tulajdonságot a sablonba:

"trustedServiceAccessEnabled": "True"

Például a fent megadott ARM-sablon alapján módosíthatjuk úgy, hogy a megbízható szolgáltatások engedélyezéséhez a hálózati szabálykészlet tulajdonságot is belefoglaljuk:

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespaces_name": {

"defaultValue": "contosorelay0215",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Relay/namespaces",

"apiVersion": "2021-11-01",

"name": "[parameters('namespaces_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": {}

},

{

"type": "Microsoft.Relay/namespaces/authorizationrules",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.Relay/namespaces/networkRuleSets",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"trustedServiceAccessEnabled": "True",

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"ipRules": [

{

"ipMask": "172.72.157.204",

"action": "Allow"

},

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}