Az Azure VMware Solution integrálása küllős architektúrában

Ez a cikk javaslatokat tartalmaz egy Azure VMware-megoldás üzembe helyezésének integrálásához egy meglévő vagy egy új Küllős architektúrában az Azure-ban.

A Küllős és a Küllős forgatókönyv egy hibrid felhőkörnyezetet feltételez, amelyen számítási feladatok futnak:

- Natív Azure IaaS- vagy PaaS-szolgáltatásokkal

- Azure VMware Solution

- vSphere helyszíni

Architektúra

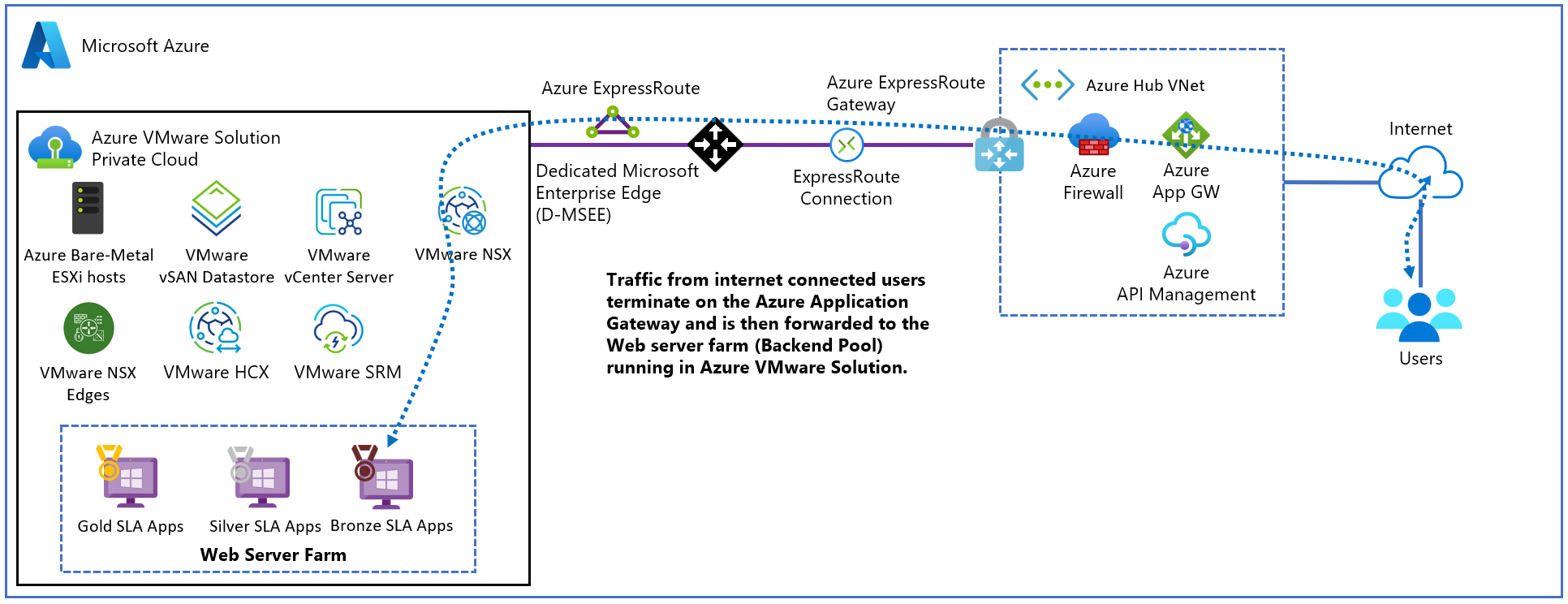

A Központ egy Azure-beli virtuális hálózat, amely központi kapcsolódási pontként szolgál a helyszíni és az Azure VMware Solution magánfelhőhöz. A küllők a központtal társviszonyban lévő virtuális hálózatok, amelyek lehetővé teszik a virtuális hálózatok közötti kommunikációt.

A helyszíni adatközpont, az Azure VMware Solution magánfelhő és a hub közötti forgalom az Azure ExpressRoute-kapcsolatokon megy keresztül. A küllős virtuális hálózatok általában IaaS-alapú számítási feladatokat tartalmaznak, de olyan PaaS-szolgáltatásokkal is rendelkezhetnek, mint az App Service Environment, amely közvetlenül integrálható a virtuális hálózattal, vagy más PaaS-szolgáltatások engedélyezve vannak az Azure Private Link használatával.

Fontos

Meglévő ExpressRoute-átjáróval csatlakozhat az Azure VMware Solutionhez, ha az nem lépi túl a virtuális hálózatonkénti négy ExpressRoute-kapcsolatcsoport korlátját. Ahhoz azonban, hogy az Azure VMware Solution a helyszínen, az ExpressRoute-on keresztül elérhető legyen, az ExpressRoute Global Reach szolgáltatással kell rendelkeznie, mivel az ExpressRoute-átjáró nem biztosít tranzitív útválasztást a csatlakoztatott kapcsolatcsoportok között.

Az ábrán egy példa látható egy küllős központi telepítésre az Azure-ban, amely az ExpressRoute Global Reachen keresztül csatlakozik a helyszíni és az Azure VMware-megoldáshoz.

Az architektúra a következő fő összetevőkkel rendelkezik:

Helyszíni hely: Az Azure-hoz expressRoute-kapcsolaton keresztül csatlakozó helyszíni adatközpont(ok).

Azure VMware Solution magánfelhő: Egy vagy több vSphere-fürt által létrehozott Azure VMware Solution szoftveralapú adatközpont, amely egyenként legfeljebb 16 gazdagéppel rendelkezik.

ExpressRoute-átjáró: Lehetővé teszi az Azure VMware Solution magánfelhő, a központi virtuális hálózat megosztott szolgáltatásai és a küllős virtuális hálózatokon futó számítási feladatok közötti kommunikációt egy ExpressRoute-Csatlakozás ionon keresztül.

ExpressRoute Global Reach: Lehetővé teszi a helyszíni és az Azure VMware Solution magánfelhő közötti kapcsolatot. Az Azure VMware Solution és az Azure Fabric közötti kapcsolat csak az ExpressRoute Global Reachen keresztül érhető el.

S2S VPN-megfontolások: az Azure VMware Solution magánfelhővel való Csatlakozás azure S2S VPN-t használó magánfelhő támogatott mindaddig, amíg megfelel a VMware HCX minimális hálózati követelményeinek.

Központi virtuális hálózat: A helyszíni hálózathoz és az Azure VMware Solution magánfelhőhöz való kapcsolódás központi pontja.

Küllős virtuális hálózat

IaaS Küllő: Azure IaaS-alapú számítási feladatokat üzemeltet, beleértve a virtuálisgép-rendelkezésre állási csoportokat és a virtuálisgép-méretezési csoportokat, valamint a megfelelő hálózati összetevőket.

PaaS Küllő: Privát végpontés privát kapcsolat használatával üzemelteti az Azure PaaS-szolgáltatásokat.

Azure Firewall: Központi elemként szolgál a küllők és az Azure VMware-megoldás közötti forgalom szegmentálásához.

Application Gateway: Azure IaaS/PaaS vagy Azure VMware Solution virtuális gépeken (virtuális gépeken) futó webalkalmazásokat tesz elérhetővé és véd. Integrálható más szolgáltatásokkal, például az API Managementtel.

Hálózati és biztonsági szempontok

Az ExpressRoute-kapcsolatok lehetővé teszik a forgalmat a helyszíni, az Azure VMware Solution és az Azure hálózati háló között. Az Azure VMware Solution az ExpressRoute Global Reach használatával valósítja meg ezt a kapcsolatot.

Mivel az ExpressRoute-átjáró nem biztosít tranzitív útválasztást a csatlakoztatott kapcsolatcsoportok között, a helyszíni kapcsolatnak az ExpressRoute Global Reach használatával is kommunikálnia kell a helyszíni vSphere-környezet és az Azure VMware Solution között.

Az Azure VMware Solution hálózatkezelési és kapcsolati fogalmaival kapcsolatos további információkért tekintse meg az Azure VMware Solution termékdokumentációját.

Forgalom szegmentálása

Az Azure Firewall a Küllős topológia központi része, amely a központi virtuális hálózaton van üzembe helyezve. Az Azure Firewall vagy más Azure-támogatás hálózati virtuális berendezés (NVA) használatával hozzon létre forgalmi szabályokat, és szegmentálta a kommunikációt a különböző küllők és az Azure VMware Solution számítási feladatai között.

Útvonaltáblák létrehozásával irányíthatja a forgalmat az Azure Firewallra. A küllős virtuális hálózatokhoz hozzon létre egy útvonalat, amely beállítja az alapértelmezett útvonalat az Azure Firewall belső felületére. Így, amikor a virtuális hálózaton egy számítási feladatnak el kell érnie az Azure VMware Solution címterét, a tűzfal kiértékelheti, és a megfelelő forgalmi szabályt alkalmazhatja annak engedélyezésére vagy elutasítására.

Fontos

A GatewaySubnet beállítás 0.0.0.0/0 címelőtaggal rendelkező útvonala nem támogatott.

Adott hálózatok útvonalainak beállítása a megfelelő útvonaltáblában. Például az Azure VMware-megoldáskezelés és a számítási feladatok IP-előtagjainak elérése a küllős számítási feladatokból, és fordítva.

A forgalom második szintű szegmentálása a küllők és a központ hálózati biztonsági csoportjaival, hogy részletesebb forgalomszabályzatot hozzon létre.

Feljegyzés

A helyszíni és az Azure VMware-megoldás közötti forgalom: A helyszíni számítási feladatok közötti forgalmat vSphere-alapú vagy mások számára a Global Reach engedélyezi, de a forgalom nem halad át az Azure Firewallon a központban. Ebben a forgatókönyvben forgalomszegmens-szegmentálási mechanizmusokat kell implementálnia a helyszínen vagy az Azure VMware Solutionben.

Application Gateway

Azure-alkalmazás Gateway V1 és V2 az Azure VMware Solution virtuális gépeken futó webalkalmazásokkal lett tesztelve háttérkészletként. Az Application Gateway jelenleg az egyetlen támogatott módszer az Azure VMware Solution virtuális gépeken futó webalkalmazások internetes elérhetővé támogatására. Emellett biztonságosan elérhetővé teheti az alkalmazásokat a belső felhasználóknak.

További információ: Azure VMware Solution-specific article on Application Gateway.

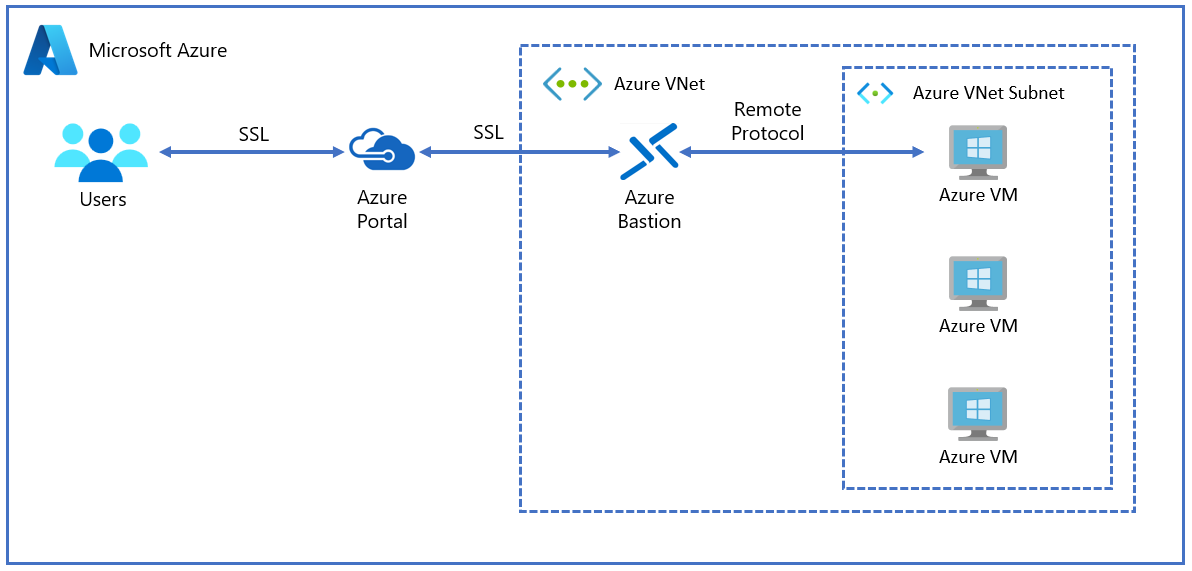

Jump box és Azure Bastion

Az Azure VMware Solution környezetét egy jump box használatával érheti el, amely egy Windows 10 vagy Windows Server rendszerű virtuális gép, amelyet a Központi virtuális hálózat megosztott szolgáltatás alhálózatán helyeznek üzembe.

Fontos

Az Azure Bastion az a szolgáltatás, amely az Azure VMware Solution internetes felfedésének megakadályozása érdekében ajánlott csatlakozni a jump boxhoz. Az Azure Bastion nem használható azure-beli VMware-megoldás virtuális gépekhez való csatlakozáshoz, mivel ezek nem Azure IaaS-objektumok.

Ajánlott biztonsági eljárásként telepítse a Microsoft Azure Bastion szolgáltatást a hub virtuális hálózatán belül. Az Azure Bastion zökkenőmentes RDP- és SSH-hozzáférést biztosít az Azure-ban üzembe helyezett virtuális gépekhez anélkül, hogy nyilvános IP-címeket ad az erőforrásoknak. Az Azure Bastion szolgáltatás kiépítése után az Azure Portalon érheti el a kiválasztott virtuális gépet. A kapcsolat létrehozása után megnyílik egy új lap, amelyen megjelenik a jump box desktop, és ebből az asztalról elérheti az Azure VMware Solution magánfelhő-felügyeleti síkot.

Fontos

Ne adjon nyilvános IP-címet a jump box virtuális gépnek, és ne tegye elérhetővé a 3389/TCP-portot a nyilvános interneten.

Az Azure DNS megoldási szempontjai

Az Azure DNS-feloldáshoz két lehetőség áll rendelkezésre:

Használja névkiszolgálóként a központban üzembe helyezett (az identitással kapcsolatos szempontokban leírt) tartományvezérlőket.

Azure DNS privát zóna üzembe helyezése és konfigurálása.

A legjobb módszer az, ha mindkettőt kombinálja az Azure VMware Solution, a helyszíni és az Azure megbízható névfeloldása érdekében.

Általános tervezési javaslat: használja a központi virtuális hálózat legalább két Azure-beli virtuális gépén üzembe helyezett meglévő Active Directory-integrált DNS-t, és konfigurálja a küllős virtuális hálózatokban, hogy ezeket az Azure DNS-kiszolgálókat használja a DNS-beállításokban.

Használhatja az Azure saját DNS, ahol az Azure saját DNS zóna kapcsolódik a virtuális hálózathoz. A DNS-kiszolgálók hibrid feloldóként vannak használva, feltételes továbbítással a helyszíni vagy a DNS-t futtató Azure-beli VMware-megoldásba az ügyfél Azure saját DNS-infrastruktúrájával.

A küllős virtuális hálózatokban üzembe helyezett virtuális gépek DNS-rekordjainak életciklusának automatikus kezeléséhez engedélyezze az automatikus regisztrációt. Ha engedélyezve van, a privát DNS-zónák maximális száma csak egy. Ha le van tiltva, akkor a maximális szám 1000.

A helyszíni és az Azure-beli VMware Solution-kiszolgálók feltételes továbbítókkal konfigurálhatók az Azure-beli virtuális gépek azure-beli saját DNS zónához való feloldásához.

Identitással kapcsolatos szempontok

Identitás szempontjából a legjobb módszer legalább egy tartományvezérlő üzembe helyezése a központban. Használjon két megosztott szolgáltatásalhálózatot zónaelosztott módon vagy virtuálisgép-rendelkezésre állási csoportként. A helyi Active Directory (AD) tartomány Azure-ra való kiterjesztéséről az Azure Architecture Centerben talál további információt.

Emellett helyezzen üzembe egy másik tartományvezérlőt az Azure VMware Solution oldalán, hogy identitásként és DNS-forrásként működjön a vSphere-környezetben.

Ajánlott eljárásként integrálja az AD-tartományt a Microsoft Entra ID-val.