Felhőbeli és helyszíni számítási feladatok biztonsági mentése a felhőbe

Az Azure Backup átfogó védelmet nyújt az adatobjektumokhoz az Azure-ban egy egyszerű, költséghatékony és nagy hatékonyságú megoldással, amely nem igényel infrastruktúrát. Ez az Azure beépített adatvédelmi megoldása, mely sokféle számítási feladathoz használható. Segít megvédeni a felhőben futó kritikus fontosságú számítási feladatokat, és biztosítja, hogy a biztonsági másolatok mindig elérhetők és kezelhetők legyenek a teljes biztonsági mentési tulajdonban.

Célközönség

A cikk elsődleges célközönsége az informatikai és alkalmazás-rendszergazdák, valamint a nagy és közepes méretű szervezetek implementálói, akik szeretnék megismerni az Azure beépített adatvédelmi technológiájának, az Azure Backupnak a képességeit, valamint az üzemelő példányok hatékony védelmére szolgáló megoldások implementálását. A cikk feltételezi, hogy ismeri az alapvető Azure-technológiákat, az adatvédelmi fogalmakat, és tapasztalattal rendelkezik a biztonsági mentési megoldásokkal való munkában. Az ebben a cikkben ismertetett útmutató megkönnyíti a biztonsági mentési megoldás azure-beli tervezését a már meglévő minták használatával, és elkerülheti az ismert buktatókat.

A cikk rendszerezése

Bár könnyen megkezdheti az infrastruktúra és alkalmazások védelmét az Azure-ban, ha meggyőződik arról, hogy a mögöttes Azure-erőforrások megfelelően vannak beállítva, és optimálisan használják őket, felgyorsíthatja az értékre való időt. Ez a cikk rövid áttekintést nyújt az Azure Backup üzembe helyezésének optimális konfigurálásához szükséges tervezési szempontokról és útmutatásról. Megvizsgálja az alapvető összetevőket (például a Recovery Services-tárolót, a biztonsági mentési szabályzatot) és az alapfogalmakat (például a szabályozást), valamint azt, hogy ezek és képességeik hogyan képzelődnek el a részletes termékdokumentációra mutató hivatkozásokkal.

Első lépések

Előfizetés-tervezési stratégia

A felhőbevezetési folyamaton való navigálás egyértelmű ütemterve mellett a felhőbeli üzembe helyezés előfizetési és fiókstruktúráját úgy kell megterveznie, hogy megfeleljen a szervezet tulajdonosi, számlázási és felügyeleti képességeinek. Mivel a tároló egy előfizetésre terjed ki, az előfizetés kialakítása nagyban befolyásolja a tároló kialakítását. Tudjon meg többet a különböző előfizetés-tervezési stratégiákról, és útmutatást a használatuk időpontjáról.

A biztonsági mentési követelmények dokumentálása

Az Azure Backup használatának megkezdéséhez tervezze meg a biztonsági mentési igényeket. Az alábbiakban néhány kérdést érdemes feltennie, miközben tökéletes biztonsági mentési stratégiát alakít ki.

Milyen számítási feladattípust kíván védeni?

A tárolók tervezéséhez győződjön meg arról, hogy központosított/ decentralizált működési módra van szükség.

Mi a szükséges biztonsági mentés részletessége?

Határozza meg, hogy alkalmazáskonzisztensnek, összeomlási konzisztensnek vagy napló biztonsági mentésnek kell-e lennie.

Vannak megfelelőségi követelményei?

Győződjön meg arról, hogy biztonsági szabványokat és külön hozzáférési határokat kell-e kikényszerítenie.

Mi a szükséges RPO, RTO?

Határozza meg a biztonsági mentés gyakoriságát és a visszaállítás sebességét.

Rendelkezik adattárolási korlátozásokkal?

Határozza meg a szükséges adatmegőrzési adatredundanciát.

Mennyi ideig szeretné megőrizni a biztonsági mentési adatokat?

Döntse el, hogy a biztonsági mentési adatok a tárolóban tarthatók-e.

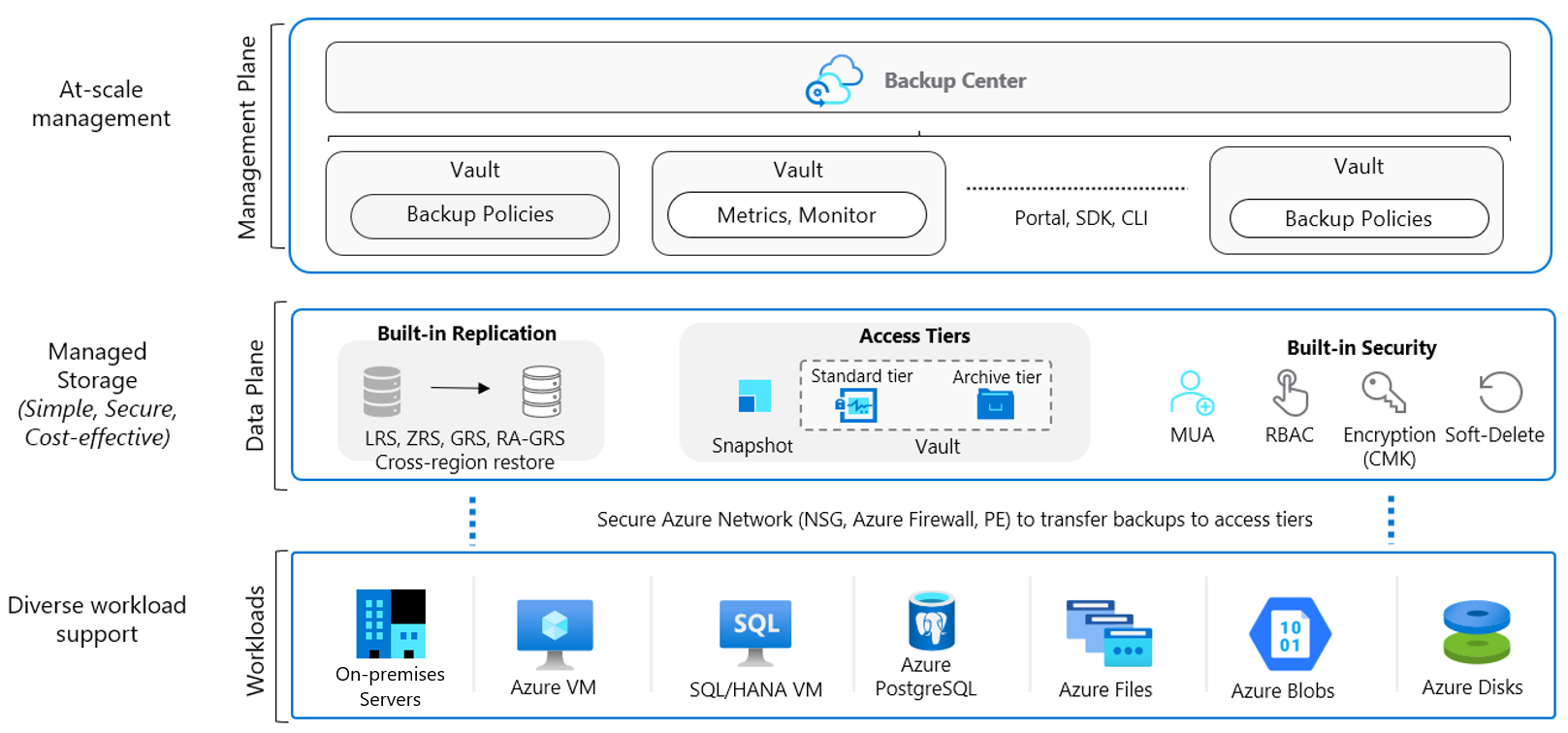

Architektúra

Számítási feladatok

Az Azure Backup különböző számítási feladatok (helyszíni és felhőbeli) adatvédelmet tesz lehetővé. Ez egy biztonságos és megbízható beépített adatvédelmi mechanizmus az Azure-ban. Zökkenőmentesen skálázhatja a védelmet több számítási feladatra anélkül, hogy a felügyeleti többletterhelést önre terhelte volna. Ezt több automatizálási csatorna is lehetővé teszi (a PowerShell, a parancssori felület, az Azure Resource Manager-sablonok és a REST API-k segítségével).)

Méretezhető, tartós és biztonságos tárolás: Az Azure Backup megbízható Blob Storage-t használ beépített biztonsági és magas rendelkezésre állási funkciókkal. A biztonsági mentési adatokhoz LRS, GRS vagy RA-GRS tárolókat is választhat.

Natív számítási feladatok integrációja: Az Azure Backup natív integrációt biztosít az Azure-számítási feladatokkal (virtuális gépek, SAP HANA, AZURE-beli virtuális gépek SQL-jei és akár Azure Files) anélkül, hogy az ügynökök üzembe helyezéséhez, új szkriptek írásához vagy tároló kiépítéséhez szükséges automatizálást vagy infrastruktúrát kellene kezelnie.

További információ a támogatott számítási feladatokról.

Adatsík

Automatizált tároláskezelés: Az Azure Backup automatizálja a tárfiókok kiépítését és kezelését a biztonsági mentési adatokhoz, hogy azok a biztonsági mentési adatok növekedésével párhuzamosan skálázhatók legyenek.

Rosszindulatú törlés elleni védelem: Védelem a biztonsági másolatok helyreállítható törlésével történő véletlen és rosszindulatú törlési kísérletek ellen. A törölt biztonsági mentési adatok tárolása 14 napig ingyenes, és lehetővé teszi az állapot helyreállítását.

Biztonságos titkosított biztonsági mentések: Az Azure Backup biztosítja a biztonsági mentési adatok biztonságos tárolását, kihasználva az Azure-platform beépített biztonsági képességeit, például az Azure szerepköralapú hozzáférés-vezérlését (Azure RBAC) és a titkosítást.

Biztonsági mentési adatok életciklusának kezelése: Az Azure Backup automatikusan törli a régebbi biztonsági mentési adatokat a megőrzési szabályzatoknak való megfelelés érdekében. Az adatokat az operatív tárolótól a tárolótárolóig is rétegzheti.

Védett kritikus műveletek: Az Azure Backup többfelhasználós engedélyezése (MUA) lehetővé teszi egy további védelmi réteg hozzáadását a helyreállítási tárak kritikus műveleteihez.

Felügyeleti sík

Hozzáférés-vezérlés: A tárolók (Recovery Services és Backup-tárolók) biztosítják a felügyeleti képességeket, és elérhetők az Azure Portalon, a Backup Centeren, a Tároló irányítópultokon, az SDK-n, a parancssori felületen és még a REST API-kon keresztül is. Ez egy Azure-szerepköralapú hozzáférés-vezérlési (Azure RBAC) határ, amely lehetővé teszi, hogy a biztonsági mentésekhez való hozzáférést csak az engedélyezett biztonsági mentési Rendszergazda korlátozza.

Szabályzatkezelés: Az egyes tárolókon belüli Azure Backup-szabályzatok határozzák meg, hogy mikor kell aktiválni a biztonsági mentéseket, és hogy az időtartamot meg kell tartani. Ezeket a szabályzatokat több elemre is alkalmazhatja.

Monitorozás és jelentéskészítés: Az Azure Backup integrálható a Log Analytics szolgáltatással, és lehetővé teszi a jelentések munkafüzeteken keresztüli megtekintését is.

Pillanatkép-kezelés: Az Azure Backup pillanatképeket készít egyes natív Azure-számítási feladatokhoz (virtuális gépekhez és Azure Fileshoz), kezeli ezeket a pillanatképeket, és lehetővé teszi a gyors visszaállítást. Ez a beállítás jelentősen csökkenti az adatok eredeti tárolóba való helyreállításának idejét.

Tárolóval kapcsolatos szempontok

Az Azure Backup tárolókat (Recovery Services és Backup-tárolókat) használ a biztonsági mentések vezénylésére, kezelésére és a biztonsági mentési adatok tárolására. A hatékony tárolótervezés segít a szervezeteknek létrehozni egy struktúrát az Azure biztonsági mentési eszközeinek rendszerezéséhez és kezeléséhez az üzleti prioritások támogatása érdekében. A tároló létrehozásakor vegye figyelembe az alábbi irányelveket.

Egy vagy több tároló

Ha egyetlen tárolót vagy több tárolót szeretne használni a biztonsági mentés rendszerezéséhez és kezeléséhez, tekintse meg az alábbi irányelveket:

Erőforrások védelme több régióban globálisan: Ha a szervezet globális műveleteket végez Észak-Amerika, Európában és Ázsiában, és az erőforrásai az USA keleti régiójában, az Egyesült Királyság nyugati régiójában és Kelet-Ázsiában vannak üzembe helyezve. Az Azure Backup egyik követelménye, hogy a tárolóknak ugyanabban a régióban kell lenniük, mint a biztonsági másolatot készíteni kívánt erőforrásnak. Ezért minden régióhoz három különálló tárolót kell létrehoznia az erőforrások védelme érdekében.

Különböző üzleti egységek és részlegek erőforrásainak védelme: Vegye figyelembe, hogy az üzleti műveletek három különálló üzleti egységre (BU) vannak osztva, és mindegyik üzleti egység saját részlegekkel rendelkezik (öt részleg – Pénzügy, Értékesítés, HR, R &D és Marketing). Az üzleti igények megkövetelik, hogy az egyes részlegek felügyeljék és érjék el a saját biztonsági másolataikat és visszaállításaikat; emellett lehetővé teszi számukra az egyéni használati és költségráfordítások nyomon követését. Ilyen esetekben javasoljuk, hogy hozzon létre egy tárolót a BU minden részlegéhez. Így 15 tárolóval rendelkezik a szervezeten belül.

Különböző számítási feladatok védelme: Ha különböző típusú számítási feladatokat (például 150 virtuális gépet, 40 SQL-adatbázist és 70 PostgreSQL-adatbázist) szeretne védeni, javasoljuk, hogy minden számítási feladattípushoz külön tárolókat hozzon létre (ebben a példában három tárolót kell létrehoznia minden számítási feladathoz – virtuális gépekhez, SQL-adatbázisokhoz és PostgreSQL-adatbázisokhoz). Ez segít elválasztani a felhasználók hozzáférési határait azáltal, hogy lehetővé teszi a hozzáférés biztosítását (azure-beli szerepköralapú hozzáférés-vezérlés – Azure RBAC) az érintett felek számára.

Több környezetben futó erőforrások védelme: Ha a műveletekhez több környezetben kell dolgoznia, például az éles környezetben, a nem éles környezetben és a fejlesztőben, javasoljuk, hogy mindegyikhez külön tárolókat hozzon létre.

Az Azure-beli virtuális gépek nagy számának (1000+) védelme: Vegye figyelembe, hogy 1500 virtuális gépről kell biztonsági másolatot készítenie. Az Azure Backup csak 1000 Azure-beli virtuális gép biztonsági mentését teszi lehetővé egy tárolóban. Ebben a forgatókönyvben két különböző tárolót hozhat létre, és 1000 és 500 virtuális gépként oszthatja el az erőforrásokat a megfelelő tárolókban, vagy bármilyen kombinációban, figyelembe véve a felső korlátot.

A különböző számítási feladatok nagy számának (2000+) védelme: A biztonsági mentések nagy méretekben történő kezelése során az Azure-beli virtuális gépeket és más számítási feladatokat, például az ezeken az Azure-beli virtuális gépeken futó SQL- és SAP HANA-adatbázist fogja védeni. Például 1300 Azure-beli virtuális gépet és 2500 SQL-adatbázist kell védenie. A tárolókorlátok lehetővé teszik 2000 számítási feladat biztonsági mentését (1000 virtuális gép korlátozásával) minden tárolóban. Ezért matematikailag 2000 számítási feladatról készíthet biztonsági másolatot egy tárolóban (1000 virtuális gép + 1000 SQL-adatbázis) és 1800 számítási feladatot egy külön tárolóban (300 virtuális gép + 1500 SQL-adatbázis).

Az ilyen típusú elkülönítés azonban nem ajánlott, mivel nem fog tudni hozzáférési határokat meghatározni, és a számítási feladatok nem lesznek elkülönítve egymástól. Így a számítási feladatok megfelelő elosztásához hozzon létre négy tárolót. Két tároló a virtuális gépek biztonsági mentéséhez (1000 virtuális gép + 300 virtuális gép) és a másik két tároló az SQL-adatbázisok biztonsági mentéséhez (2000 adatbázis + 500 adatbázis).

Ezeket a következőkkel kezelheti:

- A Biztonsági mentési központ lehetővé teszi, hogy egyetlen panelen kezelje az összes biztonsági mentési feladatot. További információt itt talál.

- Ha konzisztens szabályzatra van szüksége a tárolókban, akkor az Azure Policy használatával propagálja a biztonsági mentési szabályzatot több tárolóban. Létrehozhat egy egyéni Azure Policy-definíciót , amely a "deployifnotexists" effektussal propagálja a biztonsági mentési szabályzatokat több tárolón. Ezt az Azure Policy-definíciót egy adott hatókörhöz (előfizetéshez vagy RG-hez) is hozzárendelheti , így egy "biztonsági mentési szabályzat" erőforrást helyez üzembe az Azure Policy-hozzárendelés hatókörében lévő összes Recovery Services-tárolóban. A biztonsági mentési szabályzat beállításait (például a biztonsági mentés gyakoriságát, az adatmegőrzést stb.) a felhasználónak paraméterként kell megadnia az Azure Policy-hozzárendelésben.

- A szervezeti lábnyom növekedésével érdemes lehet a számítási feladatokat az előfizetések között áthelyezni a következő okokból: a biztonsági mentési szabályzatok szerinti igazítás, a tárolók összevonása, az alacsonyabb redundancia kompromisszuma a költségmegtakarítás érdekében (grS-ről LRS-re váltás). Az Azure Backup támogatja a Recovery Services-tárolók Azure-előfizetések közötti vagy ugyanazon előfizetésen belüli másik erőforráscsoportba való áthelyezését. További információt itt talál.

Alapértelmezett beállítások áttekintése

A tároló biztonsági mentéseinek konfigurálása előtt tekintse át a tárreplikációs típus és a biztonsági beállítások alapértelmezett beállításait, hogy megfeleljen a követelményeknek.

A tárolóreplikációs típus alapértelmezés szerint georedundáns (GRS) értékre van állítva. A biztonsági mentés konfigurálása után a módosítás lehetősége le lesz tiltva. A beállítások áttekintéséhez és módosításához kövesse az alábbi lépéseket.

A nem kritikus számítási feladatok, például a nem produkált és a fejlesztői alkalmazások alkalmasak az LRS-tárreplikálásra.

A zónaredundáns tárolás (ZRS) jó tárolási lehetőség a magas adatmegőrzéshez és az adattároláshoz.

A georedundáns tárolás (GRS) olyan kritikus fontosságú számítási feladatokhoz ajánlott, mint például az éles környezetben futók, az állandó adatvesztés megakadályozása és védelme teljes regionális leállások vagy olyan katasztrófa esetén, amelyben az elsődleges régió nem állítható helyre.

A helyreállítható törlés alapértelmezés szerint engedélyezve van az újonnan létrehozott tárolókon, hogy megvédje a biztonsági mentési adatokat a véletlen vagy rosszindulatú törlésekkel szemben. A beállítások áttekintéséhez és módosításához kövesse az alábbi lépéseket.

A régiók közötti visszaállítás lehetővé teszi az Azure-beli virtuális gépek visszaállítását egy másodlagos régióban, amely egy Azure-párosított régió. Ez a beállítás lehetővé teszi a naplózási vagy megfelelőségi követelményeknek való megfelelést, valamint a virtuális gép vagy a lemez visszaállítását, ha az elsődleges régióban katasztrófa történik. A CRR bármely GRS-tárolóhoz tartozó bejelentkezési funkció. További információt itt talál.

A tárolóterv véglegesítése előtt tekintse át a tároló támogatási mátrixait , hogy megismerje azokat a tényezőket, amelyek befolyásolhatják vagy korlátozhatják a tervezési lehetőségeket.

Biztonsági mentési szabályzattal kapcsolatos szempontok

Az Azure Backup Policy két összetevőből áll: Ütemezés (mikor kell biztonsági másolatot készíteni) és Megőrzés (mennyi ideig tart a biztonsági mentés). A szabályzatot a biztonsági mentés alatt álló adatok típusa, az RTO/RPO követelményei, a működési vagy szabályozási megfelelőségi igények és a számítási feladatok típusa (például virtuális gép, adatbázis, fájlok) alapján határozhatja meg. További információ

A biztonsági mentési szabályzat létrehozásakor vegye figyelembe az alábbi irányelveket:

Ütemezési szempontok

A biztonsági mentési szabályzat ütemezése során vegye figyelembe a következő szempontokat:

Kritikus fontosságú erőforrások esetén próbálja meg ütemezni a naponta leggyakrabban elérhető automatikus biztonsági mentéseket, hogy kisebb RPO-t használjon. További információ

Ha naponta több biztonsági másolatot kell készítenie az Azure-beli virtuális gépekről a bővítményen keresztül, tekintse meg a következő szakaszban található kerülő megoldásokat.

Egy olyan erőforrás esetében, amely ugyanazokat az ütemezési kezdési időpontot, gyakoriságot és adatmegőrzési beállításokat igényli, egyetlen biztonsági mentési szabályzat szerint kell csoportosítania őket.

Javasoljuk, hogy tartsa meg a biztonsági mentés ütemezett kezdési idejét a nem csúcsidőszakon kívüli éles alkalmazás ideje alatt. Például jobb, ha a napi automatikus biztonsági mentést éjszaka, 2 és 3 óra között ütemezi, ahelyett, hogy a napi időpontban ütemezze, amikor az erőforrások kihasználtsága magas.

A biztonsági mentési forgalom elosztásához javasoljuk, hogy készítsen biztonsági másolatot a különböző virtuális gépekről a nap különböző szakaszaiban. Ha például 500 virtuális gépről szeretne biztonsági másolatot készíteni ugyanazokkal a megőrzési beállításokkal, javasoljuk, hogy hozzon létre 5 különböző szabályzatot, amelyek 100 virtuális géphez társítják őket, és néhány óra különbséggel ütemezik őket.

Megőrzési szempontok

A rövid távú megőrzés lehet "napi". A "Heti", a "havi" vagy az "éves" biztonsági mentési pontok megőrzését hosszú távú megőrzésnek nevezzük.

Hosszú távú megőrzés:

- Tervezett (megfelelőségi követelmények) – ha előre tudja, hogy az adatokra az aktuális időtől számított évekre van szükség, akkor használjon hosszú távú megőrzést. Az Azure Backup támogatja a hosszú távú megőrzési pontok biztonsági mentését az archív szinten, a pillanatképekkel és a Standard szinttel együtt. További információ az archiválási szint és a megőrzési konfiguráció támogatott számítási feladatairól.

- Nem tervezett (igény szerinti követelmény) – ha nem tudja előre, akkor igény szerint használhatja az egyéni adatmegőrzési beállításokat (ezeket az egyéni adatmegőrzési beállításokat a szabályzatbeállítások nem befolyásolják).

Igény szerinti biztonsági mentés egyéni megőrzéssel – ha nem biztonsági mentési szabályzattal ütemezett biztonsági mentést kell készítenie, akkor igény szerinti biztonsági mentést is használhat. Ez hasznos lehet olyan biztonsági mentések készítéséhez, amelyek nem felelnek meg az ütemezett biztonsági mentésnek, vagy részletes biztonsági mentések készítéséhez (például naponta több IaaS virtuális gép biztonsági mentése, mivel az ütemezett biztonsági mentés naponta csak egy biztonsági mentést engedélyez). Fontos megjegyezni, hogy az ütemezett házirendben definiált adatmegőrzési szabályzat nem vonatkozik az igény szerinti biztonsági mentésekre.

Biztonsági mentési szabályzat optimalizálása

Az üzleti követelmények változása miatt előfordulhat, hogy meg kell hosszabbítania vagy csökkentenie kell a megőrzési időtartamot. Ha így tesz, a következőkre számíthat:

- Ha a megőrzés meghosszabbításra kerül, a meglévő helyreállítási pontok megjelölése és megtartása az új szabályzatnak megfelelően történik.

- Ha a megőrzés csökken, a helyreállítási pontok a következő tisztítási feladatban metszésre lesznek megjelölve, majd törölve lesznek.

- A legújabb megőrzési szabályok az összes adatmegőrzési pontra vonatkoznak (az igény szerinti megőrzési pontok kivételével). Tehát ha a megőrzési időtartam meghosszabbodik (például 100 napra), akkor a biztonsági mentés készítésekor, majd a megőrzés csökkentése után (például 100 napról hét napra) minden biztonsági mentési adat az utolsó megadott megőrzési időszak (azaz 7 nap) szerint lesz megtartva.

Az Azure Backup rugalmasságot biztosít a biztonsági másolatok védelmének és kezelésének leállításához:

Állítsa le a védelmet, és őrizze meg a biztonsági mentési adatokat. Ha nyugdíjba vonul vagy leszereli az adatforrást (virtuális gépet, alkalmazást), de naplózási vagy megfelelőségi célból meg kell őriznie az adatokat, akkor ezzel a beállítással megakadályozhatja, hogy a jövőbeli biztonsági mentési feladatok megvédjék az adatforrást, és megőrizzék a biztonsági mentési pontokat. Ezután visszaállíthatja vagy folytathatja a virtuális gépek védelmét.

Állítsa le a védelmet és törölje a biztonsági mentési adatokat. Ez a beállítás megakadályozza, hogy az összes jövőbeli biztonsági mentési feladat megvédje a virtuális gépet, és törölje az összes helyreállítási pontot. Nem fogja tudni visszaállítani a virtuális gépet, és nem használhatja a Biztonsági mentés folytatása lehetőséget.

Ha folytatja a védelmet (az adatok megőrzésével leállított adatforrás esetében), akkor az adatmegőrzési szabályok érvényesek lesznek. A lejárt helyreállítási pontok el lesznek távolítva (az ütemezett időpontban).

Mielőtt befejezné a szabályzattervet, fontos tisztában lennie a következő tényezőkvel, amelyek befolyásolhatják a tervezési döntéseket.

- A biztonsági mentési szabályzatok hatóköre tárolóra terjed ki.

- A szabályzatonkénti elemek száma korlátozott (például 100 virtuális gép). A skálázáshoz azonos vagy eltérő ütemezésű ismétlődő szabályzatokat hozhat létre.

- Bizonyos helyreállítási pontok nem törölhetők szelektíven.

- Nem tilthatja le teljesen az ütemezett biztonsági mentést, és nem tarthatja védett állapotban az adatforrást. A házirenddel konfigurálható legkevésbé gyakori biztonsági mentés egy heti ütemezett biztonsági mentés. Egy másik megoldás az lenne, ha az adatok megőrzésével leállítja a védelmet, és minden alkalommal engedélyezi a védelmet, amikor biztonsági másolatot szeretne készíteni, igény szerinti biztonsági másolatot készít, majd kikapcsolja a védelmet, de megőrzi a biztonsági mentési adatokat. További információt itt talál.

Biztonsági szempontok

A biztonsági mentési adatok védelme és a vállalat biztonsági igényeinek kielégítése érdekében az Azure Backup bizalmassági, integritási és rendelkezésre állási garanciákat biztosít az értékes adatokkal és rendszerekkel való szándékos támadásokkal és visszaélésekkel szemben. Vegye figyelembe az Alábbi biztonsági irányelveket az Azure Backup-megoldáshoz:

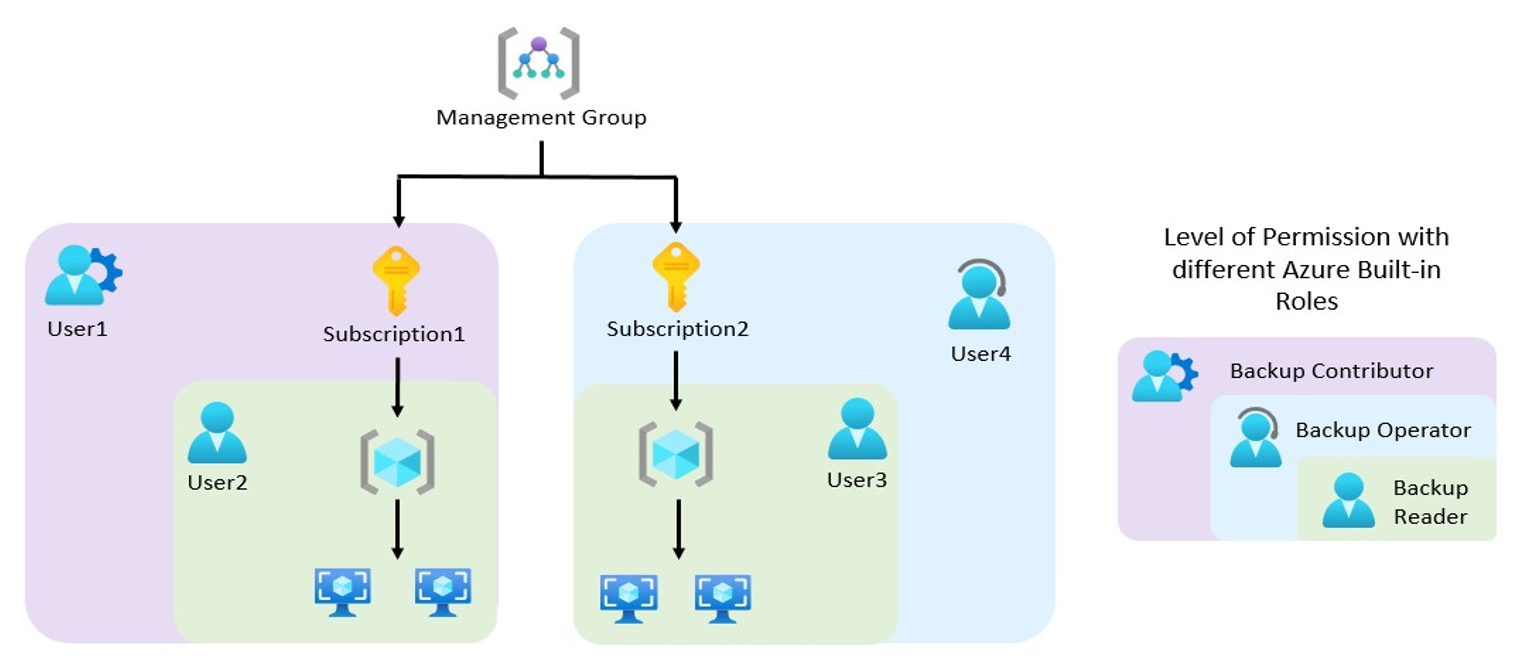

Hitelesítés és engedélyezés Azure szerepköralapú hozzáférés-vezérléssel (Azure RBAC)

Az Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC) lehetővé teszi a részletes hozzáférés-kezelést, a feladatok csapaton belüli elkülönítését, és csak a munkájuk elvégzéséhez szükséges hozzáférés biztosítását a felhasználók számára. További információt itt talál.

Ha több számítási feladatról kell biztonsági másolatot készítenie (például Azure-beli virtuális gépekről, SQL-adatbázisokról és PostgreSQL-adatbázisokról), és több érdekelt fél is felügyeli ezeket a biztonsági másolatokat, fontos elkülöníteni a feladataikat, hogy a felhasználó csak azokhoz az erőforrásokhoz férhessen hozzá, amelyekért ők felelősek. Az Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC) lehetővé teszi a részletes hozzáférés-kezelést, a feladatok csapaton belüli elkülönítését, és csak a munkájuk elvégzéséhez szükséges hozzáférés-típusokat biztosítja a felhasználóknak. További információ

A feladatokat úgy is elkülönítheti, hogy minimális hozzáférést biztosít egy adott feladat elvégzéséhez. A számítási feladatok figyeléséért felelős személynek például nem szabad hozzáféréssel rendelkeznie a biztonsági mentési szabályzat módosításához vagy a biztonsági mentési elemek törléséhez. Az Azure Backup három beépített szerepkört biztosít a biztonsági mentések kezelési műveleteinek szabályozásához: a biztonsági mentés közreműködőinek, operátorainak és olvasóinak. További tájékoztatást itt olvashat. Az Azure-beli virtuális gépek, SQL/SAP HANA-adatbázisok és Azure-fájlmegosztások biztonsági mentési műveleteihez szükséges minimális Azure-szerepkörről ebben az útmutatóban olvashat.

Az Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC) emellett rugalmasságot biztosít az egyéni szerepkörök egyéni követelmények alapján történő összeállításához. Ha nem biztos az adott művelethez javasolt szerepkörtípusokban, használhatja az Azure szerepköralapú hozzáférés-vezérlése (Azure RBAC) által biztosított beépített szerepköröket, és megkezdheti az első lépéseket.

Az alábbi ábra bemutatja, hogyan működnek a különböző beépített Azure-szerepkörök:

A fenti ábrán a User2 és a User3 biztonsági mentési olvasók. Ezért csak a biztonsági mentések figyelésére és a biztonsági mentési szolgáltatások megtekintésére jogosultak.

A hozzáférés hatókörét tekintve:

- A User2 csak az Előfizetés1 erőforrásaihoz férhet hozzá, a User3 pedig csak az Előfizetés2 erőforrásaihoz férhet hozzá.

- A User4 biztonsági mentési operátor. Engedéllyel rendelkezik a biztonsági mentés engedélyezésére, az igény szerinti biztonsági mentés aktiválására, a visszaállítások aktiválására, valamint a biztonsági mentési olvasó képességeire. Ebben a forgatókönyvben azonban a hatóköre csak az Előfizetés2-re korlátozódik.

- Az 1 . felhasználó biztonsági mentési közreműködő. Rendelkezik a tárolók létrehozására, a biztonsági mentési szabályzatok létrehozására/módosítására/törlésére, valamint a biztonsági mentések leállítására, valamint a biztonsági mentési operátor képességeire. Ebben a forgatókönyvben azonban a hatóköre csak az Előfizetés1 szolgáltatásra korlátozódik.

A Recovery Services-tárolók által használt tárfiókok elkülönítettek, és a felhasználók semmilyen rosszindulatú célból nem férhetnek hozzá. A hozzáférés csak az Azure Backup felügyeleti műveletein, például a visszaállításon keresztül engedélyezett.

Az átvitt és inaktív adatok titkosítása

A titkosítás védi az adatokat, és segít a szervezeti biztonsági és megfelelőségi kötelezettségek teljesítésében.

Az Azure-ban az Azure Storage és a tároló között áthaladó adatok HTTPS-védelem alatt állnak. Ezek az adatok az Azure-hálózaton belül maradnak.

Az adatok biztonsági másolatai automatikusan titkosítva vannak a Microsoft által kezelt kulcsok használatával. Másik lehetőségként használhatja a saját kulcsait, más néven az ügyfél által felügyelt kulcsokat. Emellett a CMK-titkosítás biztonsági mentéshez való használata nem jár további költségekkel. Az Azure Key Vault használata azonban, ahol a kulcs tárolása történik, költségekkel jár, ami a magasabb adatbiztonságért cserébe ésszerű költség.

Az Azure Backup támogatja azoknak az Azure-beli virtuális gépeknek a biztonsági mentését és visszaállítását, amelyek operációs rendszerét/adatlemezeit Az Azure Disk Encryption (ADE) titkosítja. További információ

Biztonsági mentési adatok védelme a nem szándékos törlésektől helyreállítható törléssel

Előfordulhatnak olyan helyzetek, amikor kritikus fontosságú biztonsági mentési adatokat használ egy tárolóban, és azok véletlenül vagy hibásan törlődnek. Emellett egy rosszindulatú szereplő törölheti az éles biztonsági mentési elemeket. Gyakran költséges és időigényes újraépíteni ezeket az erőforrásokat, és akár kritikus adatvesztést is okozhat. Az Azure Backup védelmet nyújt a véletlen és rosszindulatú törlés ellen a Helyreállítható törlés funkcióval, mivel lehetővé teszi az erőforrások helyreállítását a törlés után.

Helyreállítható törlés esetén, ha egy felhasználó törli a biztonsági mentést (virtuális gép, SQL Server-adatbázis, Azure-fájlmegosztás, SAP HANA-adatbázis), a biztonsági mentési adatok további 14 napig maradnak meg, így a biztonsági mentési elem helyreállítása adatvesztés nélkül történik. A helyreállítható törlési állapotban lévő biztonsági mentési adatok további 14 napos megőrzése nem jár költséggel. További információ

Többfelhasználós engedélyezés (MUA)

Hogyan védené meg az adatokat, ha a rendszergazda illetéktelenül járna el, és veszélyeztetné a rendszert?

A biztonsági mentési adatokhoz kiemelt hozzáféréssel rendelkező rendszergazdák helyrehozhatatlan károkat okozhatnak a rendszerben. A gazember rendszergazda törölheti az összes üzleti szempontból kritikus adatot, vagy akár kikapcsolhatja az összes olyan biztonsági intézkedést, amely sebezhetővé teheti a rendszert a kibertámadásokkal szemben.

Az Azure Backup biztosítja a többfelhasználós engedélyezés (MUA) funkciót, hogy megvédje Önt az ilyen gazember rendszergazdai támadásoktól. A többfelhasználós engedélyezés segít védelmet nyújtani a kártékony műveleteket (azaz a helyreállítható törlés letiltását) végző gazemberek ellen azáltal, hogy minden kiemelt/romboló műveletet csak a biztonsági rendszergazda jóváhagyásának lekérése után hajt végre.

Ransomware Protection

Az Azure Backup-adatok közvetlen hozzáférése a rosszindulatú szereplők általi titkosításhoz kizárt, mivel a biztonsági mentési adatokon végzett összes művelet csak Recovery-Services-tárolón vagy Backup Vaulton keresztül hajtható végre, amelyet az Azure szerepköralapú hozzáférés-vezérlése (Azure RBAC) és a MUA biztosít.

A biztonsági mentési adatok helyreállítható törlésének engedélyezésével (amely alapértelmezés szerint engedélyezve van) a törölt adatokat 14 napig (ingyenesen) tárolja. A helyreállítható törlés letiltása a MUA használatával védhető.

Használjon hosszabb megőrzést (hetek, hónapok, évek) annak érdekében, hogy a tiszta biztonsági másolatok (a ransomware által nem titkosított) ne járjanak le idő előtt, és stratégiák vannak érvényben a forrásadatokra irányuló ilyen támadások korai észlelésére és elhárítására.

Gyanús tevékenységek figyelése és riasztásai

Előfordulhat, hogy valaki megpróbál behatolni a rendszerbe, és rosszindulatúan kikapcsolja a biztonsági mechanizmusokat, például letiltja a helyreállítható törlést, vagy megkísérel romboló műveleteket végrehajtani, például törli a biztonsági mentési erőforrásokat.

Az Azure Backup úgy biztosít biztonságot az ilyen incidensek ellen, hogy kritikus riasztásokat küld az előnyben részesített értesítési csatornán (e-mail, ITSM, Webhook, runbook és sp pn) egy műveleti szabály létrehozásával a riasztás tetején. További információ

A hibrid biztonsági másolatok védelmét segítő biztonsági szolgáltatások

Az Azure Backup szolgáltatás a Microsoft Azure Recovery Services (MARS) ügynök használatával készít biztonsági másolatot a fájlokról, mappákról, valamint a kötet vagy a rendszerállapotról egy helyszíni számítógépről az Azure-ba. A MARS mostantól biztonsági funkciókat biztosít: a feltöltés és visszafejtés előtt titkosítandó jelszó az Azure Backupból való letöltés után, a törölt biztonsági mentési adatok a törléstől számított 14 napig maradnak meg, és a kritikus műveletet (például a jelszó módosítását) csak az érvényes Azure-hitelesítő adatokkal rendelkező felhasználók hajthatják végre. További információt itt talál.

Hálózati szempontok

Az Azure Backup megköveteli az adatok áthelyezését a számítási feladatból a Recovery Services-tárolóba. Az Azure Backup számos képességet biztosít a biztonsági mentési adatok véletlen felfedése ellen (például egy emberközi támadás a hálózaton). Tekintse meg a következő útmutatót:

Internetkapcsolat

Azure-beli virtuális gépek biztonsági mentése: A tároló és az Azure Backup szolgáltatás közötti összes szükséges kommunikáció és adatátvitel az Azure-hálózaton belül történik anélkül, hogy hozzá kellene férnie a virtuális hálózathoz. Így a biztonságos hálózatokban elhelyezett Azure-beli virtuális gépek biztonsági mentése nem követeli meg, hogy hozzáférést biztosíthasson az IP-címekhez vagy teljes tartománynevekhez.

SAP HANA-adatbázisok azure-beli virtuális gépen, SQL Server-adatbázisok az Azure-beli virtuális gépen: Az Azure Backup szolgáltatáshoz, az Azure Storage-hoz és a Microsoft Entra-azonosítóhoz való kapcsolódás szükséges. Ez privát végpontok használatával vagy a szükséges nyilvános IP-címekhez vagy teljes tartománynevekhez való hozzáférés engedélyezésével érhető el. Ha nem engedélyezi a megfelelő kapcsolatot a szükséges Azure-szolgáltatásokkal, az olyan műveletek meghiúsulásához vezethet, mint az adatbázis-felderítés, a biztonsági mentés konfigurálása, a biztonsági mentések végrehajtása és az adatok visszaállítása. Az NSG-címkék, az Azure tűzfal és a HTTP-proxy használata során a teljes hálózati útmutatásért tekintse meg ezeket az SQL - és SAP HANA-cikkeket .

Hibrid: A MARS (Microsoft Azure Recovery Services) ügynök minden kritikus művelethez – telepítéshez, konfiguráláshoz, biztonsági mentéshez és visszaállításhoz – hálózati hozzáférést igényel. A MARS-ügynök az Azure ExpressRoute-on keresztül csatlakozhat az Azure Backup szolgáltatáshoz nyilvános társviszony-létesítéssel (amely a régi kapcsolatcsoportokhoz érhető el) és a Microsoft-társviszony-létesítéssel, privát végpontok használatával vagy proxyn/tűzfalon keresztül, megfelelő hozzáférés-vezérléssel.

Privát végpontok a biztonságos hozzáféréshez

Miközben az Azure Backup segítségével védi a kritikus adatokat, nem szeretné, hogy az erőforrások elérhetők legyenek a nyilvános internetről. Különösen, ha Ön bank vagy pénzügyi intézmény, szigorú megfelelőségi és biztonsági követelményekkel rendelkezne a magas üzleti hatás (HBI) adatainak védelme érdekében. Még az egészségügyi ágazatban is szigorú megfelelőségi szabályok vonatkoznak.

Ezen igények kielégítése érdekében használja az Azure Private Endpointt, amely egy olyan hálózati adapter, amely privátan és biztonságosan csatlakozik egy Azure Private Link által működtetett szolgáltatáshoz. Javasoljuk, hogy privát végpontokat használjon a biztonságos biztonsági mentéshez és visszaállításhoz anélkül, hogy hozzá kellene adnia az Azure Backuphoz vagy az Azure Storage-hoz készült IP-címek/teljes tartománynevek engedélyezési listájához a virtuális hálózatokról.

További információ arról, hogyan hozhat létre és használhat privát végpontokat az Azure Backuphoz a virtuális hálózatokon belül.

Ha engedélyezi a privát végpontokat a tárolóhoz, azokat csak az SQL- és SAP HANA-számítási feladatok biztonsági mentésére és visszaállítására használják egy Azure-beli virtuális gépen, MARS-ügynökön, DPM-/MABS-biztonsági mentésen. A tárolót más számítási feladatok biztonsági mentéséhez is használhatja (ezek azonban nem igényelnek privát végpontokat). Az SQL- és SAP HANA-számítási feladatok biztonsági mentése mellett a MARS-ügynök és a DPM/MABS Server használatával végzett biztonsági mentés is privát végpontokat használ a fájlhelyreállításhoz az Azure-beli virtuális gépek biztonsági mentése esetén. További információt itt talál.

A Microsoft Entra ID jelenleg nem támogatja a privát végpontokat. Ezért a Microsoft Entra-azonosítóhoz szükséges IP-címeknek és teljes tartományneveknek engedélyezni kell a kimenő hozzáférést a biztonságos hálózatról az Azure-beli virtuális gépeken lévő adatbázisok biztonsági mentésekor és a MARS-ügynök használatával történő biztonsági mentéskor. Az NSG-címkéket és az Azure Firewall-címkéket is használhatja a Microsoft Entra ID-hez való hozzáférés engedélyezéséhez, adott esetben. Az előfeltételekről itt olvashat bővebben.

Szabályozási szempontok

Az Azure-beli irányítás elsősorban az Azure Policy és az Azure Cost Management használatával valósul meg. Az Azure Policy lehetővé teszi szabályzatdefiníciók létrehozását, hozzárendelését és kezelését, hogy szabályokat kényszerítsen az erőforrásokra. Ez a funkció megtartja ezeket az erőforrásokat a vállalati szabványoknak megfelelően. Az Azure Cost Management lehetővé teszi az Azure-erőforrások és más felhőszolgáltatók felhőhasználatának és kiadásainak nyomon követését. Emellett az alábbi eszközök, például az Azure Price Calculator és az Azure Advisor is fontos szerepet játszanak a költségkezelési folyamatban.

Az újonnan kiépített biztonsági mentési infrastruktúra automatikus konfigurálása az Azure Policy nagy léptékű használatával

Amikor új infrastruktúrát épít ki, és új virtuális gépeket hoz létre, biztonsági mentési rendszergazdaként gondoskodnia kell azok védelméről. Egy vagy két virtuális gép biztonsági mentését egyszerűen konfigurálhatja. Ez azonban összetettebbé válik, ha több száz vagy akár több ezer virtuális gépet kell nagy méretekben konfigurálnia. A biztonsági mentések konfigurálásának egyszerűsítése érdekében az Azure Backup beépített Azure-szabályzatokat biztosít a biztonsági mentési tulajdon szabályozásához.

Automatikus biztonsági mentés engedélyezése virtuális gépeken a Szabályzat (központi biztonsági mentési csapatmodell) használatával: Ha a szervezet központi biztonsági mentési csapata kezeli a biztonsági mentéseket az alkalmazáscsapatok között, ezzel a szabályzattal konfigurálhatja a biztonsági mentést egy meglévő központi Recovery Services-tárolóra ugyanabban az előfizetésben és helyen, mint a virtuális gépek. Dönthet úgy, hogy egy adott címkét tartalmazó virtuális gépeket is belefoglal vagy kizár a szabályzat hatóköréből. További információ.

Automatikus biztonsági mentés engedélyezése virtuális gépeken a Szabályzat használatával (ahol az alkalmazáscsapatok rendelkeznek biztonsági mentéssel): Ha dedikált erőforráscsoportokba rendezi az alkalmazásokat, és ugyanahhoz a tárolóhoz szeretné biztonsági másolatot készíteni, ezzel a házirenddel automatikusan kezelheti ezt a műveletet. Dönthet úgy, hogy egy adott címkét tartalmazó virtuális gépeket is belefoglal vagy kizár a szabályzat hatóköréből. További információ.

Figyelési szabályzat: Az erőforrások biztonsági mentési jelentéseinek létrehozásához engedélyezze a diagnosztikai beállításokat egy új tároló létrehozásakor. A diagnosztikai beállítások tárolónkénti manuális hozzáadása gyakran nehézkes feladat lehet. Így egy azure-beli beépített szabályzatot használhat, amely nagy léptékben konfigurálja a diagnosztikai beállításokat az egyes előfizetések vagy erőforráscsoportok összes tárolója számára, célként pedig a Log Analyticst.

Csak naplózási szabályzat: Az Azure Backup egy csak naplózási szabályzatot is biztosít, amely biztonsági mentési konfiguráció nélkül azonosítja a virtuális gépeket.

Az Azure Backup költségeinek szempontjai

Az Azure Backup szolgáltatás rugalmasságot biztosít a költségek hatékony kezeléséhez; is, megfelel a BCDR (üzletmenet-folytonossági és vészhelyreállítási) üzleti követelménynek. Tekintse meg a következő útmutatót:

A díjszabási kalkulátor segítségével különböző karok módosításával értékelheti ki és optimalizálhatja a költségeket. További információ

Biztonsági mentési szabályzat optimalizálása,

- Optimalizálja az ütemezési és adatmegőrzési beállításokat a számítási feladatok archetípusai (például kritikus fontosságú, nem kritikus) alapján.

- Optimalizálja a megőrzési beállításokat az azonnali visszaállításhoz.

- Válassza ki a megfelelő biztonsági mentési típust a követelményeknek való megfeleléshez, miközben a támogatott biztonsági mentési típusokat (teljes, növekményes, napló, különbség) az Azure Backup számítási feladatai végzik.

Csökkentse a biztonsági mentés tárolási költségeit szelektív biztonsági mentési lemezekkel: A lemez kizárása funkció hatékony és költséghatékony választás a kritikus adatok szelektív biztonsági mentéséhez. Például csak egy lemezről készíthet biztonsági másolatot, ha nem szeretne biztonsági másolatot készíteni a virtuális géphez csatolt összes lemezről. Ez akkor is hasznos, ha több biztonsági mentési megoldás van. Ha például egy számítási feladat biztonsági mentési megoldásával szeretne biztonsági másolatot készíteni az adatbázisokról vagy az adatokról (az Azure-beli virtuális gépek SQL Server-adatbázisának biztonsági mentésével), a kiválasztott lemezekhez azure-beli virtuálisgép-szintű biztonsági mentést használhat.

Gyorsíthatja a visszaállításokat, és minimalizálhatja az RTO-t az Azonnali visszaállítás funkcióval: Az Azure Backup pillanatképeket készít az Azure-beli virtuális gépekről, és tárolja őket a lemezekkel együtt a helyreállítási pontok létrehozásának felgyorsítása és a visszaállítási műveletek felgyorsítása érdekében. Ezt azonnali visszaállításnak nevezzük. Ez a funkció lehetővé teszi a visszaállítási műveletet ezekből a pillanatképekből a visszaállítási idő csökkentésével. Csökkenti az adatok tárolóból való átalakításához és visszamásolásához szükséges időt. Ezért tárolási költségekkel jár az ebben az időszakban készített pillanatképek esetében. További információ az Azure Backup Azonnali helyreállítás funkcióról.

Válassza ki a megfelelő replikációs típust: Az Azure Backup-tároló tárolóreplikációs típusa alapértelmezés szerint georedundáns (GRS) értékre van állítva. Ez a beállítás nem módosítható az elemek védelme után. A georedundáns tárolás (GRS) magasabb szintű adatmegőrzést biztosít, mint a helyileg redundáns tárolás (LRS), lehetővé teszi a régiók közötti visszaállítás használatát, és többe kerül. Tekintse át az alacsonyabb költségek és a magasabb adatmegőrzés közötti kompromisszumot, és válassza ki a forgatókönyvhöz legjobb megoldást. További információ

Az archív réteg használata a hosszú távú megőrzéshez (LTR) és a költségek megtakarításához: Fontolja meg azt a forgatókönyvet, amelyben a régebbi biztonsági mentési adatokat ritkán éri el, de megfelelőségi okokból hosszú ideig (például 99 évig) kell tárolni. Az ilyen hatalmas adatok standard szinten való tárolása költséges és nem gazdaságos. A tárolási költségek optimalizálása érdekében az Azure Backup archiválási szintet biztosít, amely egy olyan hozzáférési szint, amely kifejezetten a biztonsági mentési adatok hosszú távú megőrzésére (LTR) lett kialakítva.

Ha a virtuális gépen futó számítási feladatokat és magát a virtuális gépet is védi, ellenőrizze, hogy szükség van-e erre a kettős védelemre.

Figyelési és riasztási szempontok

Biztonsági mentési felhasználóként vagy rendszergazdaként képesnek kell lennie az összes biztonsági mentési megoldás figyelésére, és értesítést kapni a fontos forgatókönyvekről. Ez a szakasz az Azure Backup szolgáltatás által biztosított monitorozási és értesítési képességeket ismerteti.

Monitor

Az Azure Backup beépített feladatmonitorozást biztosít olyan műveletekhez, mint a biztonsági mentés konfigurálása, a biztonsági mentés, a visszaállítás, a biztonsági mentés törlése stb. Ez a tároló hatóköre, és ideális egyetlen tároló figyeléséhez. További információt itt talál.

Ha nagy léptékben kell monitoroznia az üzemeltetési tevékenységeket, akkor a Backup Explorer összesített nézetet biztosít a teljes biztonsági mentési tulajdonról, lehetővé téve a részletes részletezési elemzést és hibaelhárítást. Ez egy beépített Azure Monitor-munkafüzet, amely egyetlen központi helyet biztosít a teljes Azure-beli biztonsági mentési tulajdon működési tevékenységeinek figyeléséhez, a bérlőkre, helyekre, előfizetésekre, erőforráscsoportokra és tárolókra kiterjedően. További információt itt talál.

- Segítségével azonosíthatja a biztonsági mentéshez nem konfigurált erőforrásokat, és gondoskodhat arról, hogy soha ne maradjon le a kritikus fontosságú adatok védelméről a növekvő tulajdonban.

- Az irányítópult az elmúlt hét nap (maximum) működési tevékenységeit biztosítja. Ha meg kell őriznie ezeket az adatokat, exportálhatja Excel-fájlként, és megőrizheti őket.

- Ha Ön Azure Lighthouse-felhasználó, több bérlő adatait is megtekintheti, így lehetővé teszi a határ nélküli monitorozást.

Ha hosszú távon meg kell őriznie és meg kell tekintenie az operatív tevékenységeket, használja a Jelentéseket. A biztonsági mentési rendszergazdák számára gyakori követelmény, hogy hosszabb ideig tartó adatokon alapuló elemzéseket szerezzenek a biztonsági másolatokról. Ilyen megoldás használati esetei a következők:

- A felhasznált felhőtárhelyek kiosztása és előrejelzése.

- Biztonsági másolatok és visszaállítások naplózása.

- A főbb trendek azonosítása a részletesség különböző szintjein.

Ráadásul

- Adatokat (például feladatokat, szabályzatokat stb.) küldhet a Log Analytics-munkaterületre . Ez lehetővé teszi az Azure Monitor-naplók funkcióit, hogy lehetővé tegyék az adatok és az Azure Monitor által gyűjtött egyéb monitorozási adatok közötti korrelációt, több Azure-előfizetésből és bérlőből származó naplóbejegyzéseket egyetlen helyre összesítsék, és napló lekérdezésekkel összetett elemzéseket végezhessenek, és mély elemzéseket nyerhessenek a naplóbejegyzésekről. További információt itt talál.

- Adatokat küldhet egy Azure-eseményközpontba, hogy bejegyzéseket küldjön az Azure-on kívülre, például egy külső SIEM-nek (biztonsági információ és eseménykezelés) vagy más log analytics-megoldásnak. További információt itt talál.

- Ha 90 napnál hosszabb ideig szeretné megőrizni naplóadatait naplózás, statikus elemzés vagy biztonsági mentés céljából, adatokat küldhet egy Azure Storage-fióknak. Ha csak 90 napig vagy annál rövidebb ideig kell megőriznie az eseményeket, nem kell az archívumokat egy tárfiókba beállítania, mivel a tevékenységnapló-események 90 napig az Azure platformon vannak tárolva. További információ.

Riasztások

Olyan esetben, amikor a biztonsági mentési/visszaállítási feladat ismeretlen hiba miatt meghiúsult. Ha mérnököt szeretne hozzárendelni a hibakereséshez, a lehető leghamarabb értesítést szeretne kapni a hibáról. Előfordulhat olyan eset is, amikor valaki rosszindulatúan végez romboló műveletet, például a biztonsági mentési elemek törlését vagy a helyreállítható törlés kikapcsolását, és az ilyen incidenshez riasztási üzenetre van szükség.

Konfigurálhatja ezeket a kritikus riasztásokat, és átirányíthatja őket bármely előnyben részesített értesítési csatornára (e-mail, ITSM, webhook, runbook stb.). Az Azure Backup több Azure-szolgáltatással is integrálható, hogy megfeleljen a különböző riasztási és értesítési követelményeknek:

Azure Monitor-naplók (Log Analytics):Konfigurálhatja a tárolókat úgy, hogy adatokat küldjenek egy Log Analytics-munkaterületre, egyéni lekérdezéseket írjanak a munkaterületre, és a lekérdezési kimenet alapján generálandó riasztásokat konfiguráljanak. A lekérdezés eredményeit táblákban és diagramokban tekintheti meg; is exportálhatja őket a Power BI-ba vagy a Grafana-ba. (A Log Analytics a későbbi szakaszokban ismertetett jelentéskészítési/naplózási képesség kulcsfontosságú összetevője is).

Azure Monitor-riasztások: Bizonyos alapértelmezett helyzetekben, például biztonsági mentési hiba, visszaállítási hiba, biztonsági mentési adatok törlése stb. esetén az Azure Backup alapértelmezés szerint olyan riasztásokat küld, amelyek az Azure Monitor használatával jelennek meg, anélkül, hogy a felhasználónak be kellene állítania egy Log Analytics-munkaterületet.

Az Azure Backup beépített riasztási értesítési mechanizmust biztosít e-mailben a hibák, figyelmeztetések és kritikus műveletek esetén. Megadhatja azokat az egyéni e-mail-címeket vagy terjesztési listákat, amelyek értesítést kapnak a riasztások létrehozásakor. Azt is eldöntheti, hogy értesítést kap-e az egyes riasztásokról, vagy óránként csoportosítja őket, majd értesítést kap.

- Ezeket a riasztásokat a szolgáltatás határozza meg, és korlátozott forgatókönyvekhez nyújt támogatást : biztonsági mentési/visszaállítási hibák, védelem leállítása az adatok megőrzésével vagy a védelem leállítása törlési adatokkal stb. További információt itt talál.

- Ha egy romboló művelet, például a törlési adatok elleni védelem leállítása történik, a rendszer riasztást küld, és e-mailt küld az előfizetés tulajdonosainak, rendszergazdáinak és társadminisztrátorainak még akkor is, ha az értesítések nincsenek konfigurálva a Recovery Services-tárolóhoz.

- Bizonyos számítási feladatok nagy gyakoriságú hibákat okozhatnak (például 15 percenként SQL Server). Annak érdekében, hogy a rendszer ne terhelje túl az egyes hibaeseményekre vonatkozó riasztásokat, a rendszer konszolidálja a riasztásokat. További információt itt talál.

- A beépített riasztások nem szabhatók testre, és az Azure Portalon definiált e-mailekre korlátozódnak.

Ha egyéni riasztásokat (például sikeres feladatokra vonatkozó riasztásokat) kell létrehoznia, használja a Log Analyticst. Az Azure Monitorban létrehozhat saját riasztásokat egy Log Analytics-munkaterületen. A hibrid számítási feladatok (DPM/MABS) adatokat is küldhetnek az LA-nak, és az La használatával általános riasztásokat biztosíthatnak az Azure Backup által támogatott számítási feladatokra.

Az értesítéseket a beépített Recovery Services-tároló tevékenységnaplóiban is lekérheti. Azonban korlátozott forgatókönyveket támogat, és nem alkalmas olyan műveletekhez, mint az ütemezett biztonsági mentés, amely jobban igazodik az erőforrásnaplókhoz, mint a tevékenységnaplókhoz. Ha többet szeretne megtudni ezekről a korlátozásokról, valamint arról, hogyan használhatja a Log Analytics-munkaterületet a nagy léptékű monitorozáshoz és riasztáshoz az Azure Backup által védett összes számítási feladathoz, tekintse meg ezt a cikket.

Sikertelen biztonsági mentési feladatok automatikus újrapróbálkozása

A hibák vagy a kimaradási forgatókönyvek közül sok átmeneti jellegű, és a megfelelő Azure-szerepköralapú hozzáférés-vezérlési (Azure RBAC-) engedélyek beállításával vagy a biztonsági mentési/visszaállítási feladat újbóli aktiválásával orvosolhatja a problémát. Mivel az ilyen hibák megoldása egyszerű, nem kell időt fordítania arra, hogy egy mérnök manuálisan aktiválja a feladatot, vagy hozzárendelje a megfelelő engedélyt. Ezért a forgatókönyv kezelésének intelligensebb módja a sikertelen feladatok újrapróbálkozásának automatizálása. Ez jelentősen csökkenti a hibák utáni helyreállításhoz szükséges időt. Ezt úgy érheti el, hogy lekéri a releváns biztonsági mentési adatokat az Azure Resource Graph (ARG) segítségével, és kombinálja azokat a korrekciós PowerShell-/CLI-eljárással.

Az alábbi videóból megtudhatja, hogyan aktiválhatja újra a biztonsági mentést az összes sikertelen feladathoz (tárolók, előfizetések, bérlők között) az ARG és a PowerShell használatával.

Riasztások átirányítása az előnyben részesített értesítési csatornára

Bár az átmeneti hibák javíthatók, egyes állandó hibák részletes elemzést igényelhetnek, és előfordulhat, hogy a feladatok újrapróbálkozása nem lesz életképes megoldás. Előfordulhat, hogy saját monitorozási/jegyelési mechanizmusokkal rendelkezik az ilyen hibák megfelelő nyomon követésének és kijavításának biztosítására. Az ilyen forgatókönyvek kezeléséhez a riasztásokat az előnyben részesített értesítési csatornára (e-mail, ITSM, Webhook, runbook stb.) irányíthatja úgy, hogy létrehoz egy műveleti szabályt a riasztáson.

Az alábbi videóból megtudhatja, hogyan használhatja az Azure Monitort a kritikus riasztások különböző értesítési mechanizmusainak konfigurálásához.

Következő lépések

Olvassa el a következő cikkeket kiindulópontként az Azure Backup használatához: