Azure Arc-kompatibilis kiszolgálók Csatlakozás a Microsoft Sentinelbe

Ez a cikk útmutatást nyújt az Azure Arc-kompatibilis kiszolgálók Microsoft Sentinelbe való előkészítéséhez. Így megkezdheti a biztonsággal kapcsolatos események gyűjtését, és megkezdheti azok más adatforrásokkal való korrelálását.

Az alábbi eljárások engedélyezik és konfigurálják a Microsoft Sentinelt az Azure-előfizetésében. Ez a folyamat a következőket foglalja magában:

- Egy Log Analytics-munkaterület beállítása, ahol a naplók és események összesítve vannak elemzéshez és korrelációhoz.

- A Microsoft Sentinel engedélyezése a munkaterületen.

- Azure Arc-kompatibilis kiszolgálók előkészítése a Microsoft Sentinelbe a bővítménykezelési funkció és az Azure Policy használatával.

Fontos

A cikkben ismertetett eljárások feltételezik, hogy már üzembe helyezett virtuális gépeket vagy kiszolgálókat, amelyek a helyszínen vagy más felhőkben futnak, és csatlakoztatta őket az Azure Archoz. Ha még nem tette meg, az alábbi információk segíthetnek ennek automatizálásában.

- GCP Ubuntu-példány

- GCP Windows-példány

- AWS Ubuntu EC2-példány

- AWS Amazon Linux 2 EC2-példány

- VMware vSphere Ubuntu virtuális gép

- VMware vSphere Windows Server rendszerű virtuális gép

- Vagrant Ubuntu box

- Vagrant Windows box

Előfeltételek

Klónozza az Azure Arc Jumpstart-adattárat.

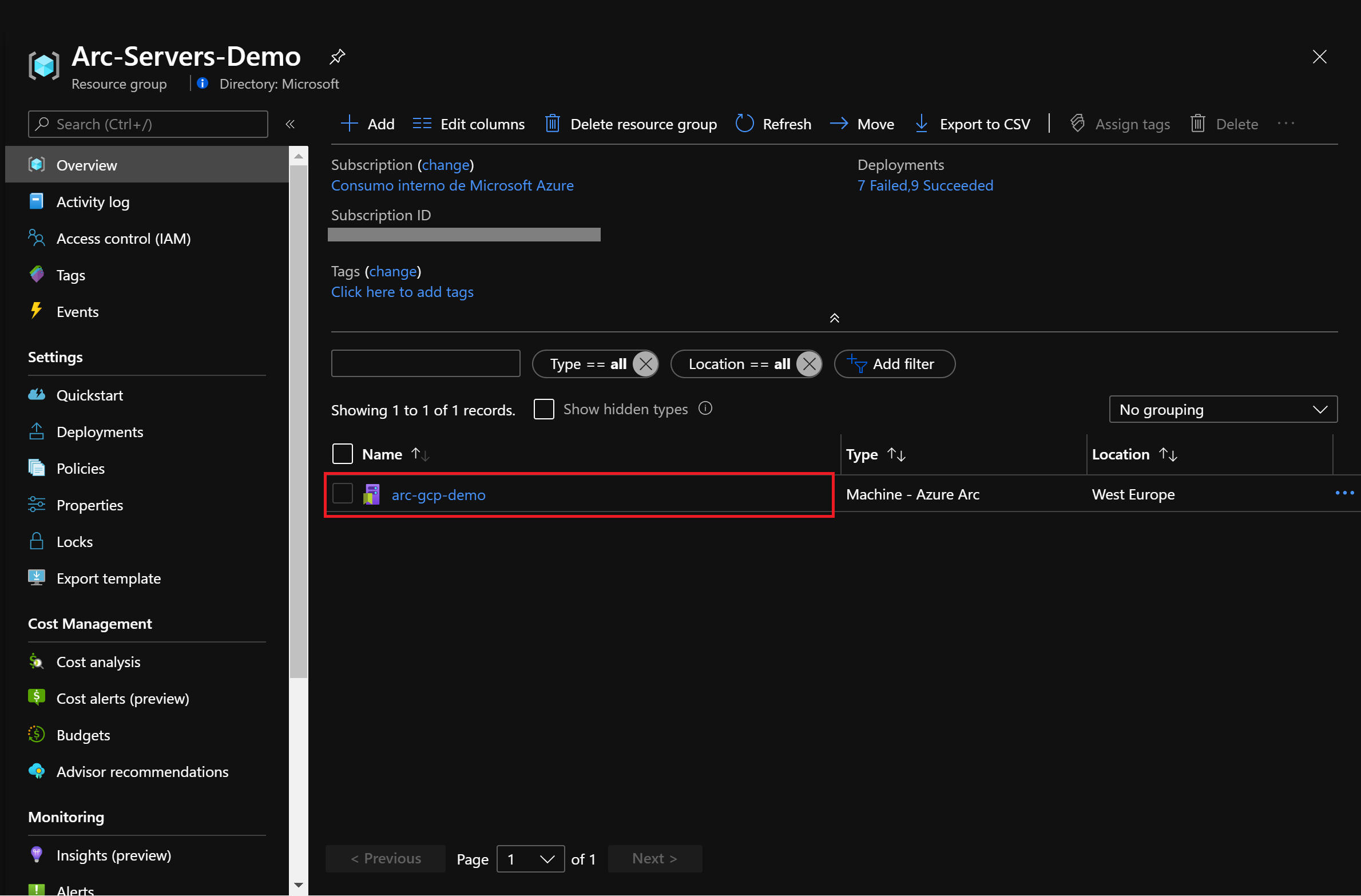

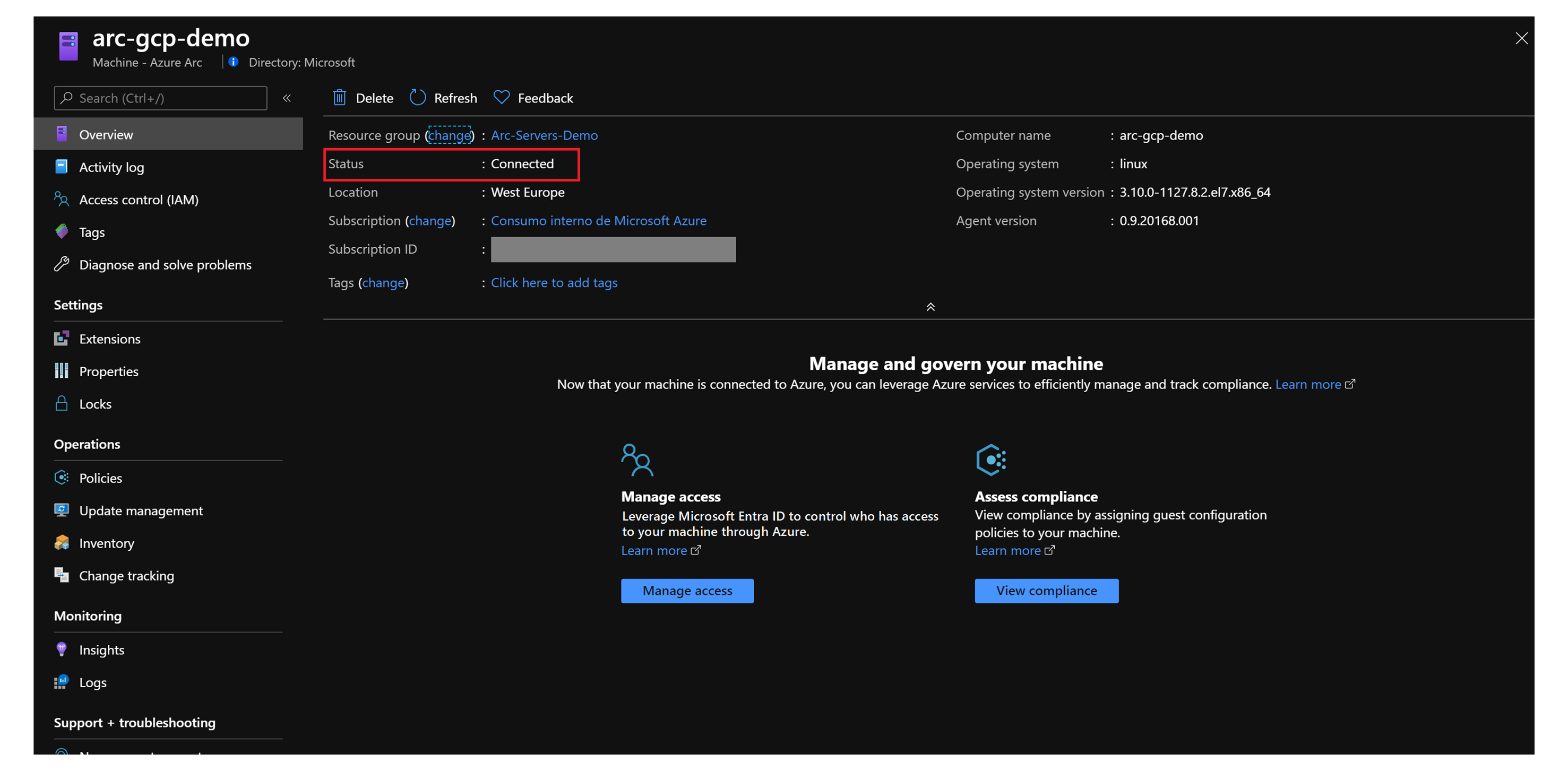

git clone https://github.com/microsoft/azure_arcAhogy említettük, ez az útmutató azon a ponton kezdődik, ahol már üzembe helyezett és csatlakoztatott virtuális gépeket vagy operációs rendszer nélküli kiszolgálókat az Azure Archoz. Ebben a forgatókönyvben egy Google Cloud Platform (GCP) példányt használunk, amely már csatlakozott az Azure Archoz, és erőforrásként látható az Azure-ban. Az alábbi képernyőképeken látható módon:

Telepítse vagy frissítse az Azure CLI-t. Az Azure CLI-nek a 2.7-es vagy újabb verziót kell futtatnia. A jelenlegi telepített verzió ellenőrzésére használható

az --version.Azure-szolgáltatásnév létrehozása.

Ha virtuális gépet vagy operációs rendszer nélküli kiszolgálót szeretne csatlakoztatni az Azure Archoz, a közreműködői szerepkörrel hozzárendelt Azure-szolgáltatásnévre van szükség. A létrehozáshoz jelentkezzen be az Azure-fiókjába, és futtassa a következő parancsot. Ez az Azure Cloud Shellben is elvégezhető.

az login az account set -s <Your Subscription ID> az ad sp create-for-rbac -n "<Unique SP Name>" --role contributor --scopes "/subscriptions/<Your Subscription ID>"Például:

az ad sp create-for-rbac -n "http://AzureArcServers" --role contributor --scopes "/subscriptions/00000000-0000-0000-0000-000000000000"A kimenetnek az alábbihoz hasonlónak kell lennie:

{ "appId": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "displayName": "http://AzureArcServers", "password": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "tenant": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX" }

Megjegyzés:

Javasoljuk, hogy a szolgáltatásnevet egy adott Azure-előfizetésre és erőforráscsoportra terjedje ki.

Bevezetés a Microsoft Sentinelbe

A Microsoft Sentinel a Log Analytics-ügynökkel gyűjti a Windows- és Linux-kiszolgálók naplófájljait, és továbbítja őket a Microsoft Sentinelnek. Az összegyűjtött adatokat egy Log Analytics-munkaterület tárolja. Mivel a Felhőhöz készült Microsoft Defender által létrehozott alapértelmezett munkaterület nem használható, egyénire van szükség. A Felhőhöz készült Defender nyers eseményei és riasztásai ugyanazon az egyéni munkaterületen belül lehetnek, mint a Microsoft Sentinel.

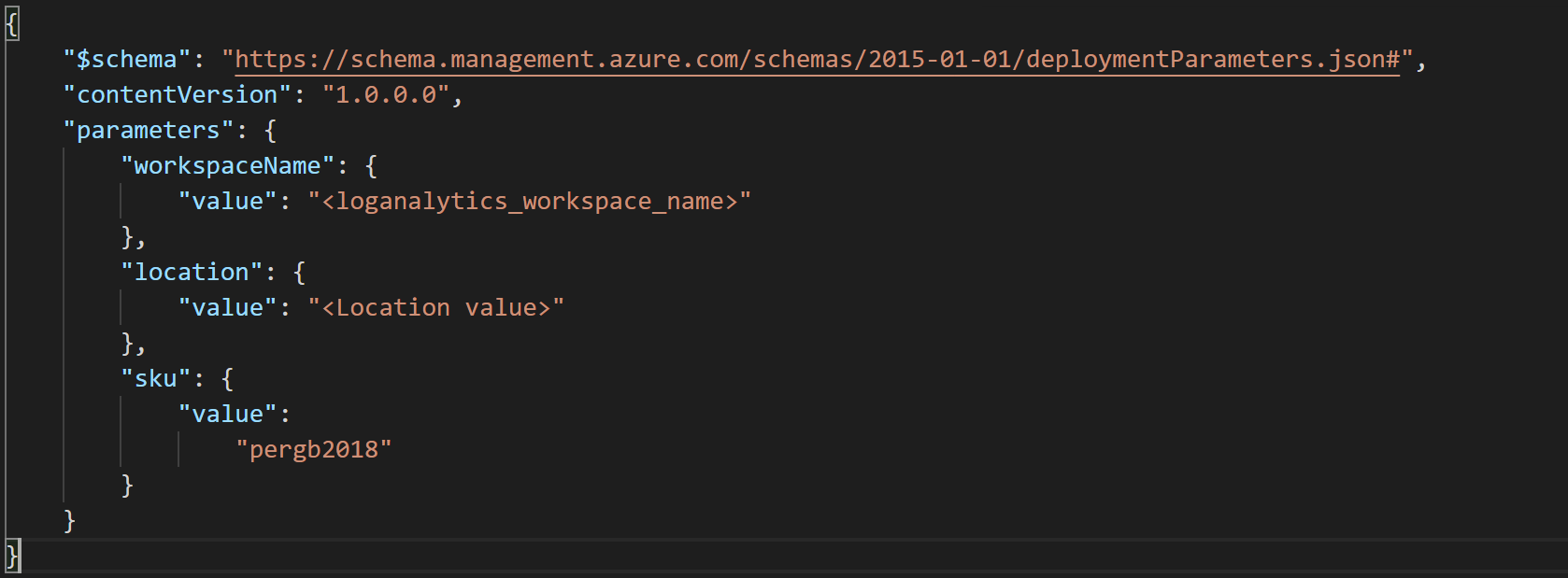

Hozzon létre egy dedikált Log Analytics-munkaterületet, és engedélyezze a Microsoft Sentinel-megoldást a tetején. Ezzel az Azure Resource Manager-sablonnal (ARM-sablonnal) létrehozhat egy új Log Analytics-munkaterületet, definiálhatja a Microsoft Sentinel-megoldást, és engedélyezheti a munkaterület számára. Az üzembe helyezés automatizálásához szerkessze az ARM-sablon paraméterfájlját, adjon meg egy nevet és helyet a munkaterületnek.

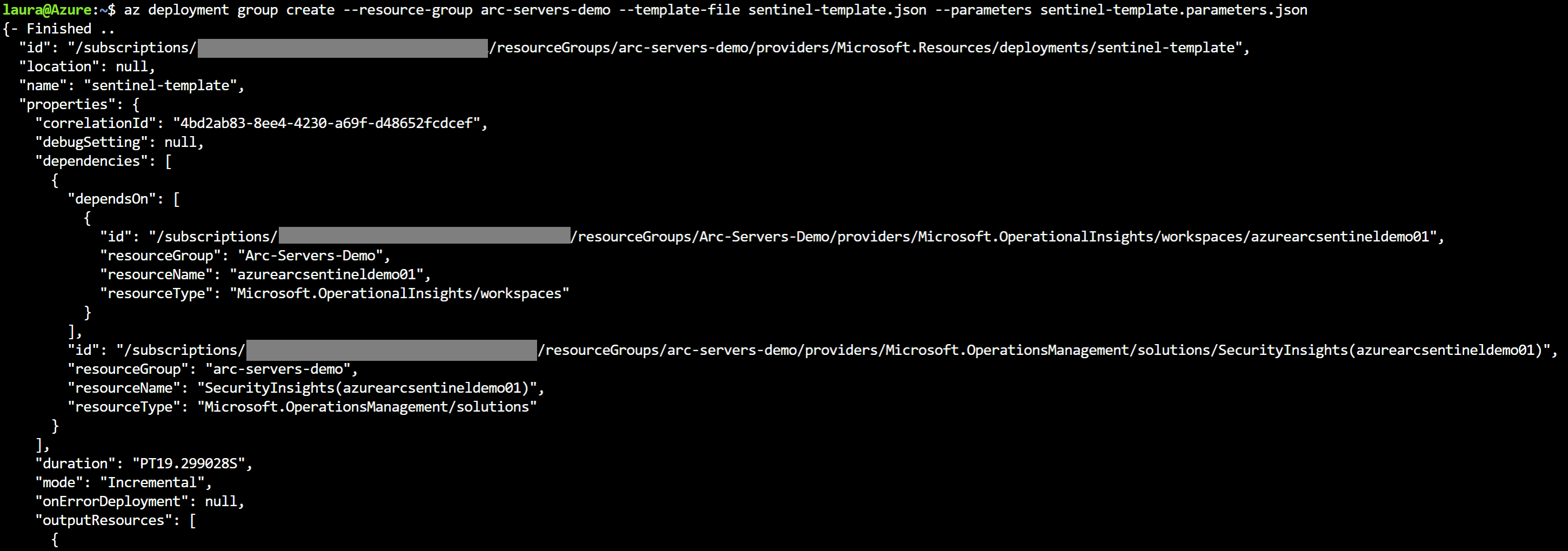

Helyezze üzembe az Azure-sablont. Lépjen az üzembehelyezési mappára , és futtassa a következő parancsot.

az deployment group create --resource-group <Name of the Azure resource group> \

--template-file <The `sentinel-template.json` template file location> \

--parameters <The `sentinel-template.parameters.json` template file location>

Például:

Azure Arc-kompatibilis virtuális gépek előkészítése a Microsoft Sentinelbe

Miután üzembe helyezte a Microsoft Sentinelt a Log Analytics-munkaterületen, adatforrásokat kell hozzá csatlakoztatnia.

A biztonsági termékek ökoszisztémájának Microsoft-szolgáltatások és külső megoldások összekötői találhatók. A Common Event Format (CEF), a syslog vagy a REST API használatával is csatlakoztathatja az adatforrásokat a Microsoft Sentinelhez.

Kiszolgálók és virtuális gépek esetén telepítheti a Log Analytics-ügynököt (MMA) vagy a naplókat összegyűjtő És a Microsoft Sentinelnek küldő Microsoft Sentinel-ügynököt. Az ügynök több módon is üzembe helyezhető az Azure Arc használatával:

Bővítménykezelés: Az Azure Arc-kompatibilis kiszolgálók ezen funkciója lehetővé teszi az MMA-ügynök virtuálisgép-bővítmények üzembe helyezését nem Azure-beli Windows- vagy Linux rendszerű virtuális gépeken. Az Azure Portal, az Azure CLI, az ARM-sablon és a PowerShell-szkript használatával kezelheti a bővítmények Azure Arc-kompatibilis kiszolgálókon való üzembe helyezését.

Azure Policy: Hozzárendelhet egy szabályzatot a naplózáshoz, ha az Azure Arc-kompatibilis kiszolgálóra telepítve van az MMA-ügynök. Ha az ügynök nincs telepítve, a bővítmények funkcióval automatikusan üzembe helyezheti azt a virtuális gépen egy szervizelési feladattal, amely az Azure-beli virtuális gépekhez hasonló regisztrációs felület.

A környezet tisztítása

Végezze el az alábbi lépéseket a környezet megtisztításához.

Távolítsa el a virtuális gépeket az egyes környezetekből az alábbi útmutatókban található lebontási utasítások segítségével.

Távolítsa el a Log Analytics-munkaterületet a következő szkript futtatásával az Azure CLI-ben. Adja meg a Log Analytics-munkaterület létrehozásakor használt munkaterületnevet.

az monitor log-analytics workspace delete --resource-group <Name of the Azure resource group> --workspace-name <Log Analytics Workspace Name> --yes

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: