Csatlakozás Azure Arc-kompatibilis kiszolgálók Felhőhöz készült Microsoft Defender

Ez a cikk útmutatást nyújt az Azure Arc-kompatibilis kiszolgálók Felhőhöz készült Microsoft Defender való előkészítéséhez. Ez segít a biztonsággal kapcsolatos konfigurációk és eseménynaplók gyűjtésében, hogy műveleteket javasoljon, és javítsa az Azure általános biztonsági helyzetét.

Az alábbi eljárásokban engedélyezheti és konfigurálhatja Felhőhöz készült Microsoft Defender Standard szintet az Azure-előfizetésében. Ez fejlett veszélyforrások elleni védelmet és észlelési képességeket biztosít. A folyamat a következőket tartalmazza:

- Beállít egy Log Analytics-munkaterületet, ahol a naplók és események összesítve lesznek elemzésre.

- Rendelje hozzá Felhőhöz készült Defender alapértelmezett biztonsági szabályzatokat.

- Tekintse át Felhőhöz készült Defender javaslatokat.

- Az Ajánlott konfigurációk alkalmazása az Azure Arc-kompatibilis kiszolgálókon a gyorsjavítási szervizeléssel.

Fontos

A cikkben ismertetett eljárások feltételezik, hogy már üzembe helyezett virtuális gépeket vagy kiszolgálókat, amelyek a helyszínen vagy más felhőkben futnak, és csatlakoztatta őket az Azure Archoz. Ha még nem tette meg, az alábbi információk segíthetnek ennek automatizálásában.

- GCP Ubuntu-példány

- GCP Windows-példány

- AWS Ubuntu EC2-példány

- AWS Amazon Linux 2 EC2-példány

- VMware vSphere Ubuntu virtuális gép

- VMware vSphere Windows Server rendszerű virtuális gép

- Vagrant Ubuntu box

- Vagrant Windows box

Előfeltételek

Klónozza az Azure Arc Jumpstart-adattárat.

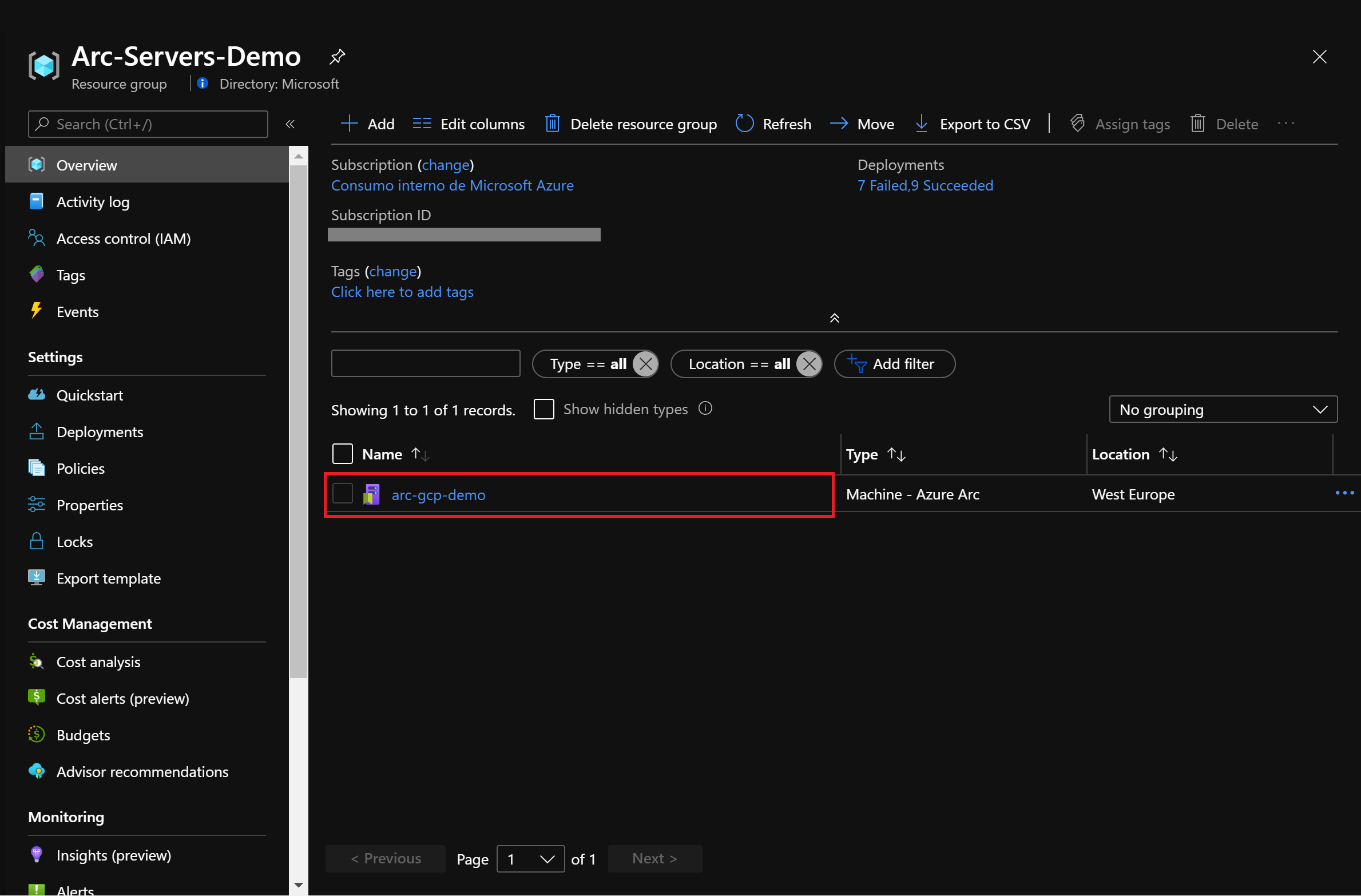

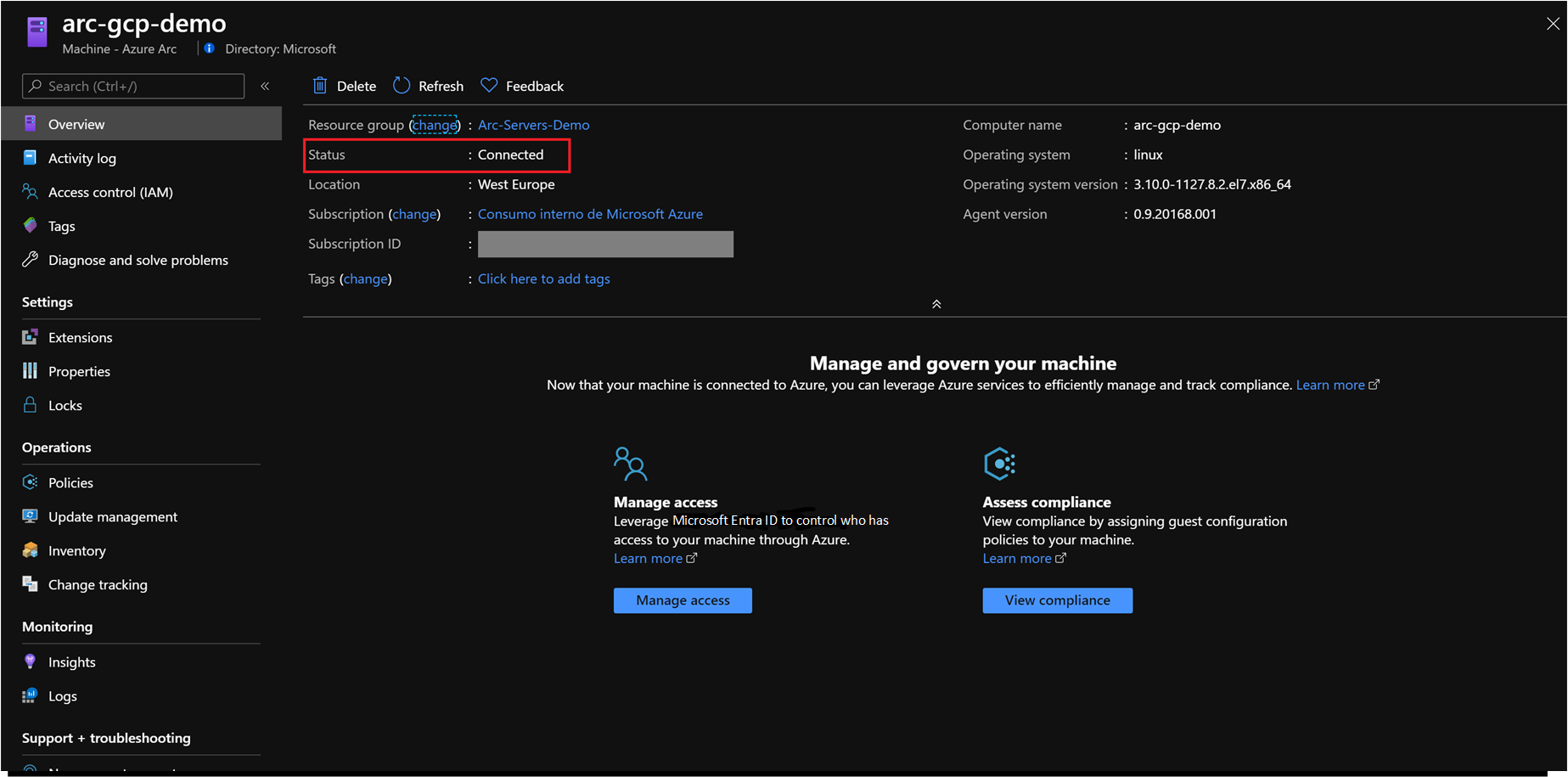

git clone https://github.com/microsoft/azure_arcAhogy említettük, ez az útmutató azon a ponton kezdődik, ahol már üzembe helyezett és csatlakoztatott virtuális gépeket vagy operációs rendszer nélküli kiszolgálókat az Azure Archoz. Ebben a forgatókönyvben egy Google Cloud Platform (GCP) példányt használunk, amely már csatlakozott az Azure Archoz, és erőforrásként látható az Azure-ban. Az alábbi képernyőképeken látható módon:

Telepítse vagy frissítse az Azure CLI-t. Az Azure CLI-nek a 2.7-es vagy újabb verziót kell futtatnia. A jelenlegi telepített verzió ellenőrzésére használható

az --version.Azure-szolgáltatásnév létrehozása.

Ha virtuális gépet vagy operációs rendszer nélküli kiszolgálót szeretne csatlakoztatni az Azure Archoz, a közreműködői szerepkörrel hozzárendelt Azure-szolgáltatásnévre van szükség. A létrehozáshoz jelentkezzen be az Azure-fiókjába, és futtassa a következő parancsot. Ezt a parancsot az Azure Cloud Shellben is futtathatja.

az login az account set -s <Your Subscription ID> az ad sp create-for-rbac -n "<Unique SP Name>" --role contributor --scopes "/subscriptions/<Your Subscription ID>"Például:

az ad sp create-for-rbac -n "http://AzureArcServers" --role contributor --scopes "/subscriptions/00000000-0000-0000-0000-000000000000"A kimenetnek az alábbihoz hasonlónak kell lennie:

{ "appId": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "displayName": "http://AzureArcServers", "password": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "tenant": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX" }

Megjegyzés:

Javasoljuk, hogy a szolgáltatásnevet egy adott Azure-előfizetésre és erőforráscsoportra terjedje ki.

Felhőhöz készült Microsoft Defender előkészítése

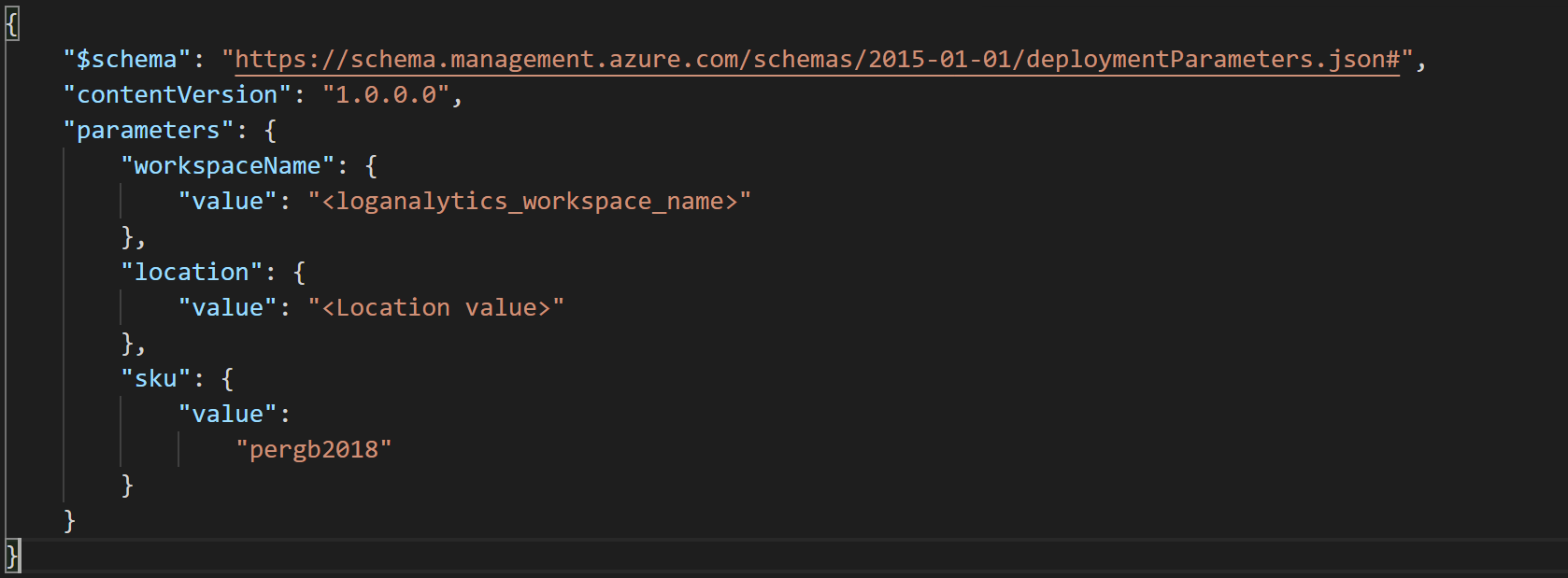

Az Felhőhöz készült Microsoft Defender által gyűjtött adatokat egy Log Analytics-munkaterület tárolja. Használhatja a Felhőhöz készült Defender által létrehozott alapértelmezettet, vagy az Ön által létrehozott egyénit. Ha dedikált munkaterületet szeretne létrehozni, automatizálhatja az üzembe helyezést az Azure Resource Manager-sablon (ARM-sablon) paraméterfájljának szerkesztésével, és megadhatja a munkaterület nevét és helyét:

Az ARM-sablon üzembe helyezéséhez lépjen az üzembehelyezési mappába , és futtassa a következő parancsot:

az deployment group create --resource-group <Name of the Azure resource group> \ --template-file <The `log_analytics-template.json` template file location> \ --parameters <The `log_analytics-template.parameters.json` template file location>Ha felhasználó által definiált munkaterületet szeretne használni, az alábbi paranccsal utasítsa Felhőhöz készült Defender, hogy használja azt az alapértelmezett helyett:

az security workspace-setting create --name default \ --target-workspace '/subscriptions/<Your subscription ID>/resourceGroups/<Name of the Azure resource group>/providers/Microsoft.OperationalInsights/workspaces/<Name of the Log Analytics Workspace>'Válasszon egy Felhőhöz készült Microsoft Defender szintet. Az ingyenes szint alapértelmezés szerint engedélyezve van az összes Azure-előfizetésen, és folyamatos biztonsági értékelést és végrehajtható biztonsági javaslatokat nyújt. Ebben az útmutatóban az Azure-beli virtuális gépek standard szintjét használja, amely kiterjeszti ezeket a képességeket, és egységes biztonságkezelést és fenyegetésvédelmet biztosít a hibrid felhőbeli számítási feladatokban. A virtuális gépek standard szintű Felhőhöz készült Microsoft Defender engedélyezéséhez futtassa a következő parancsot:

az security pricing create -n VirtualMachines --tier 'standard'Rendelje hozzá az alapértelmezett Felhőhöz készült Microsoft Defender házirend-kezdeményezést. Felhőhöz készült Defender szabályzatok alapján teszi meg a biztonsági javaslatokat. Létezik egy konkrét kezdeményezés, amely a definícióazonosítóval

1f3afdf9-d0c9-4c3d-847f-89da613e70a8rendelkező Felhőhöz készült Defender szabályzatokat csoportosítja. Az alábbi parancs hozzárendeli a Felhőhöz készült Defender kezdeményezést az előfizetéséhez.az policy assignment create --name 'Azure Security Center Default <Your subscription ID>' \ --scope '/subscriptions/<Your subscription ID>' \ --policy-set-definition '1f3afdf9-d0c9-4c3d-847f-89da613e70a8'

Azure Arc és Felhőhöz készült Microsoft Defender integráció

A Felhőhöz készült Microsoft Defender sikeres előkészítése után javaslatokat kap az erőforrások védelmére, beleértve az Azure Arc-kompatibilis kiszolgálókat is. Felhőhöz készült Defender rendszeresen elemzi az Azure-erőforrások biztonsági állapotát a lehetséges biztonsági rések azonosítása érdekében.

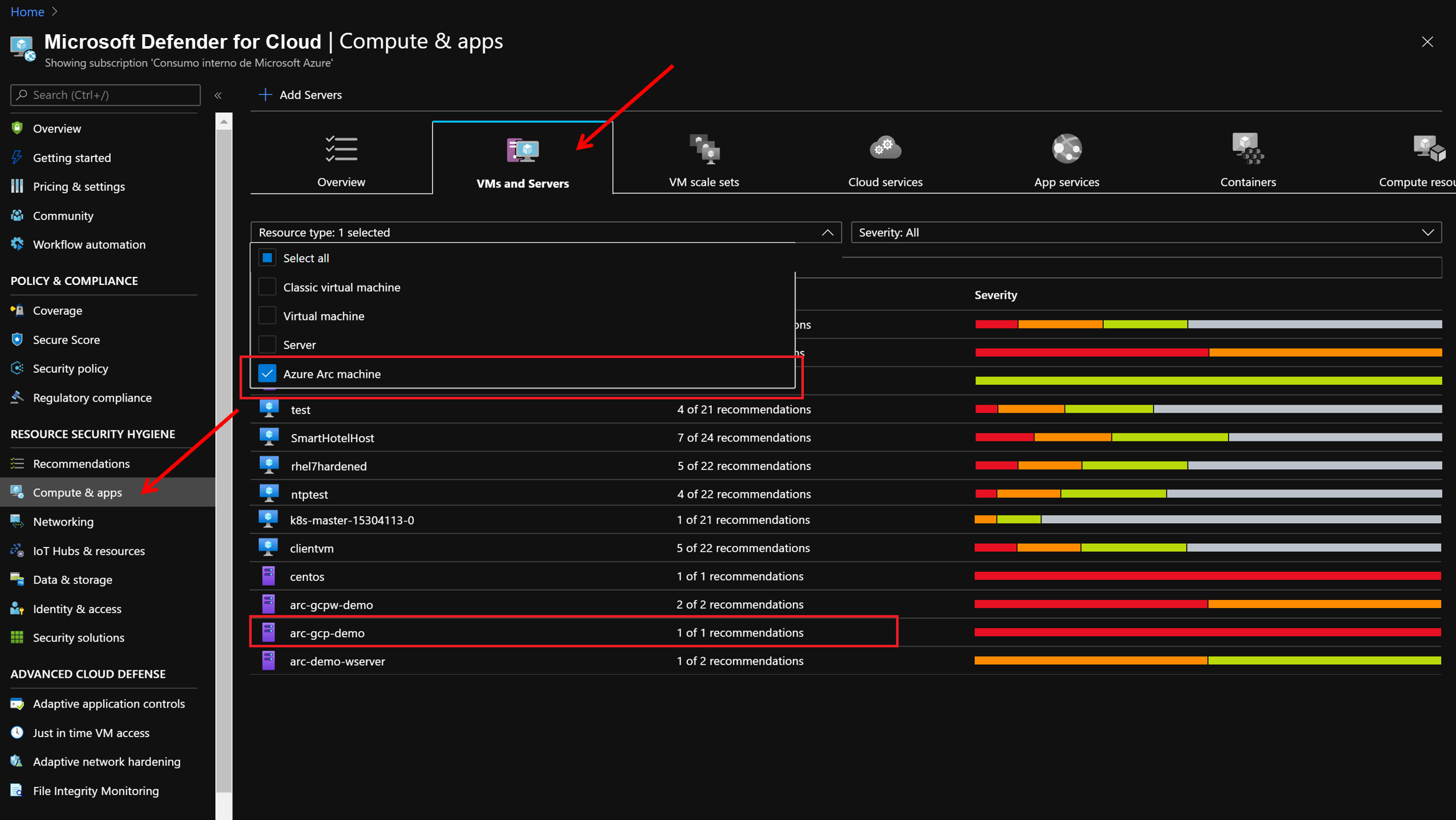

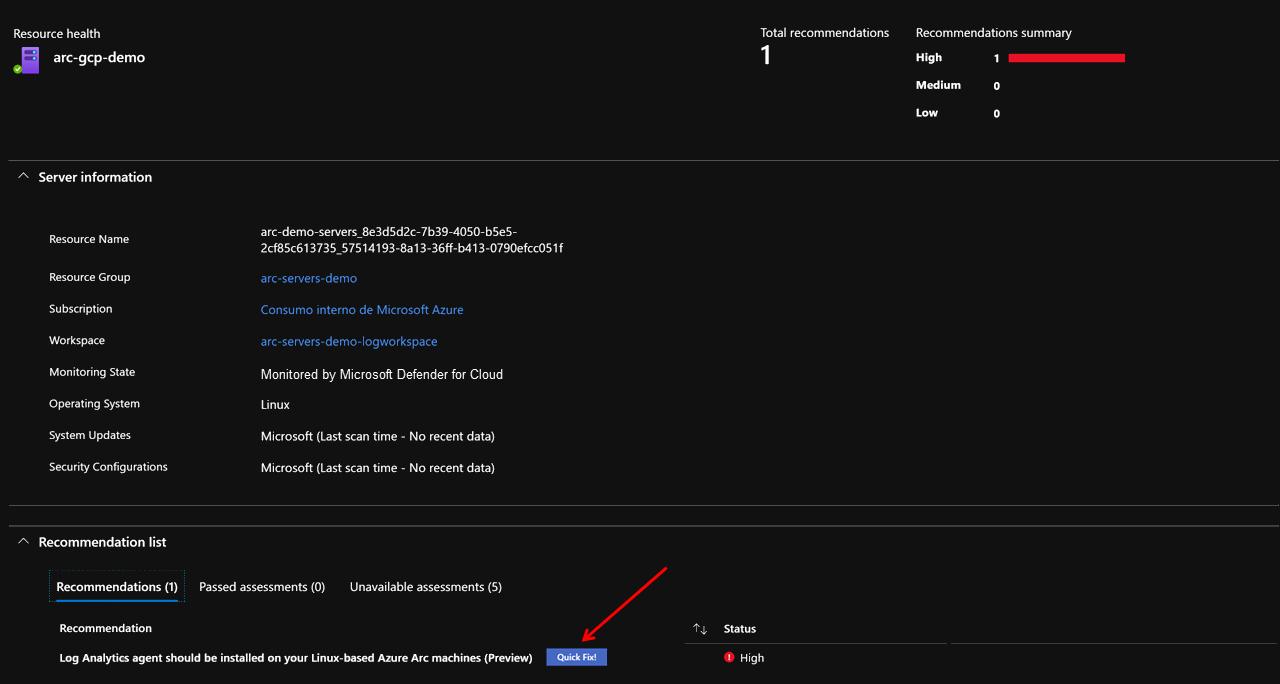

A Virtuális gépek és számítógépek számítási és alkalmazások szakaszában Felhőhöz készült Microsoft Defender áttekintést nyújt a virtuális gépek és számítógépek összes felderített biztonsági javaslatáról, beleértve az Azure-beli virtuális gépeket, a klasszikus Azure-beli virtuális gépeket, kiszolgálókat és Azure Arc-gépeket.

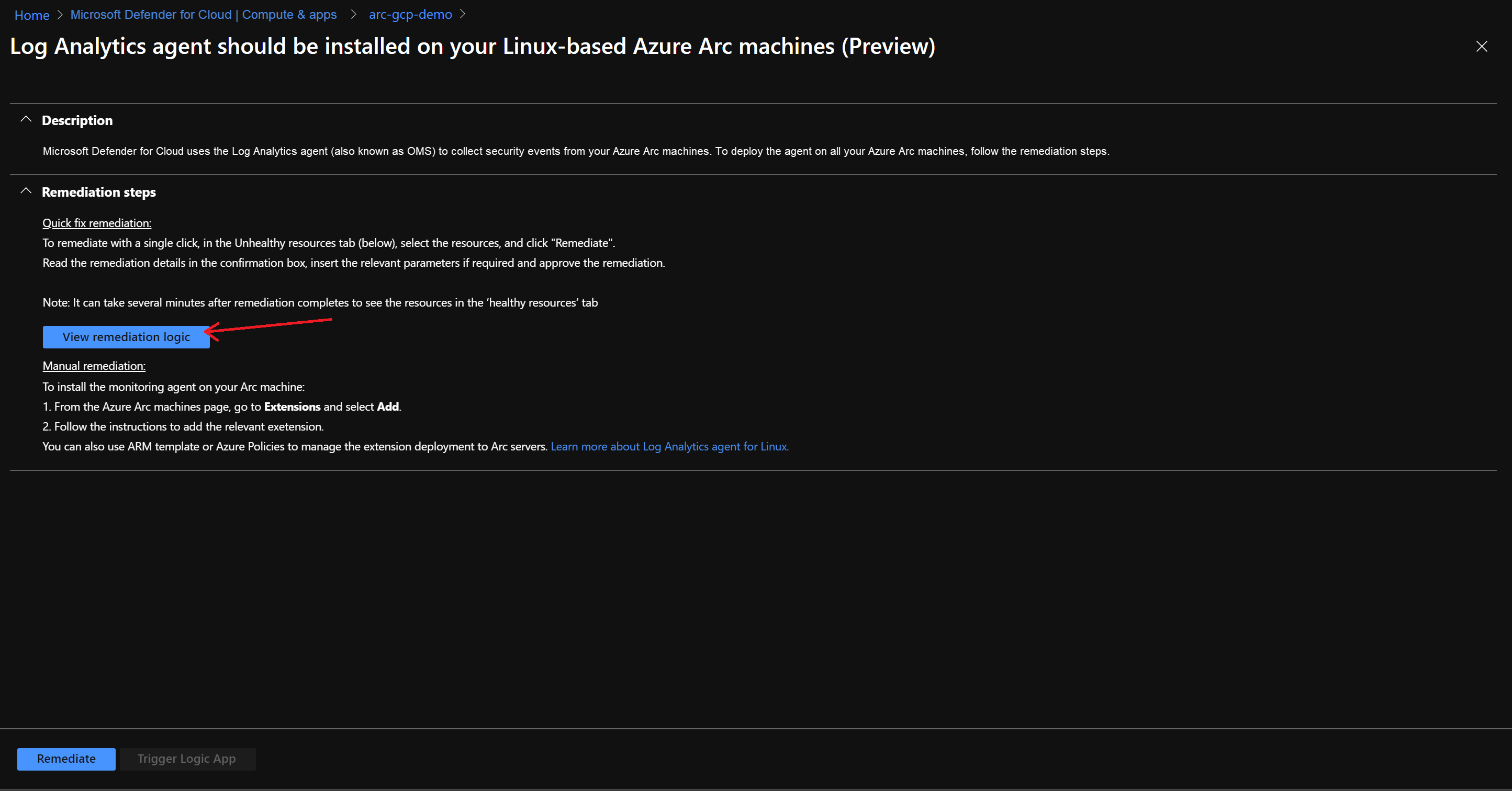

Az Azure Arc-kompatibilis kiszolgálókon Felhőhöz készült Microsoft Defender javasolja a Log Analytics-ügynök telepítését. Az egyes javaslatok a következőket is tartalmazzák:

- A javaslat rövid leírása.

- A biztonságos pontszámra gyakorolt hatás, ebben az esetben magas állapotú.

- A javaslat végrehajtásához szükséges szervizelési lépések.

Konkrét javaslatok esetén, például az alábbi képernyőképen, egy gyorsjavítást is kap, amely lehetővé teszi a javaslatok gyors szervizelését több erőforráson.

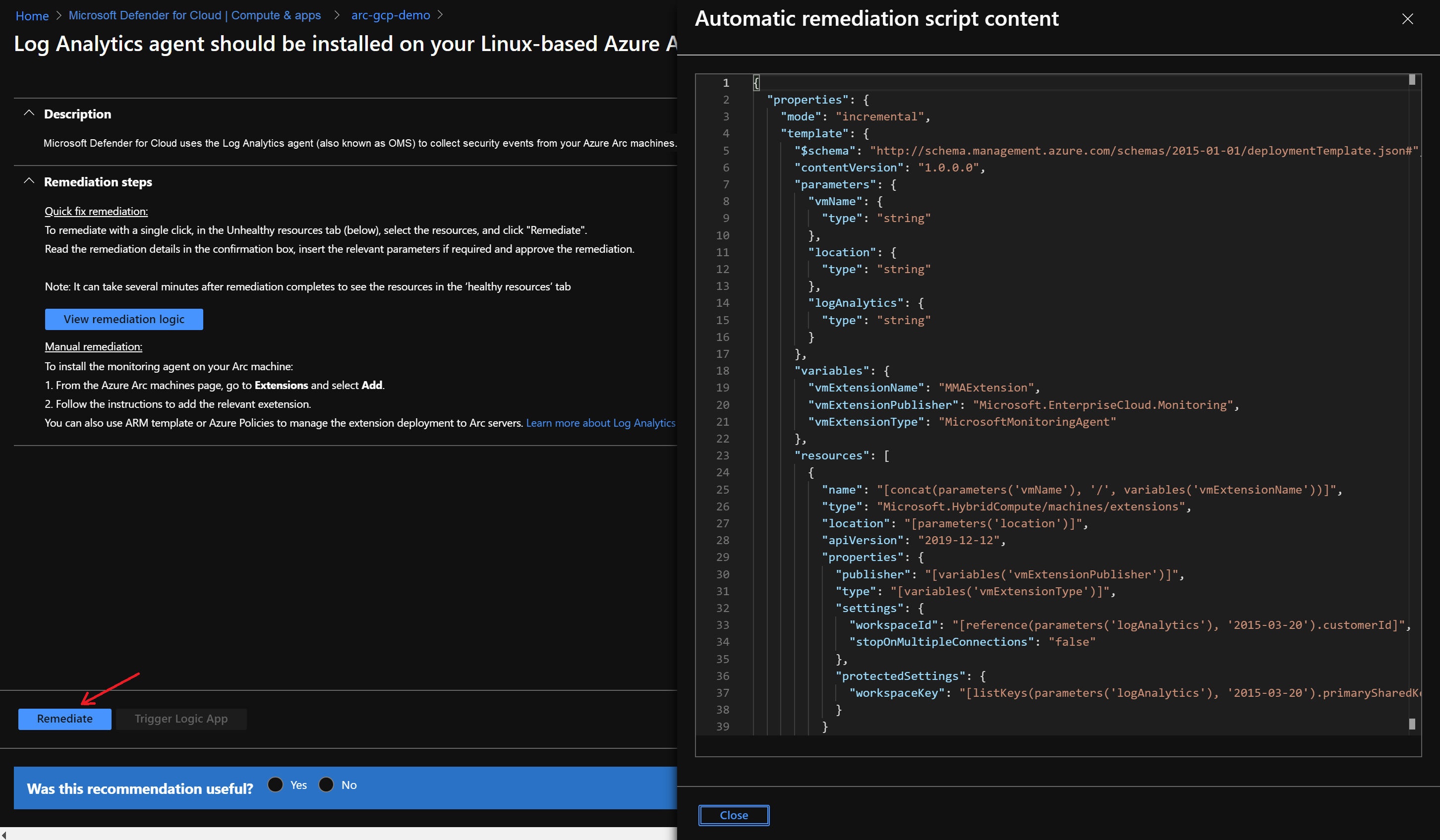

A következő szervizelési gyorsjavítás arm-sablont használ a Log Analytics-ügynök bővítmény üzembe helyezéséhez az Azure Arc-gépen.

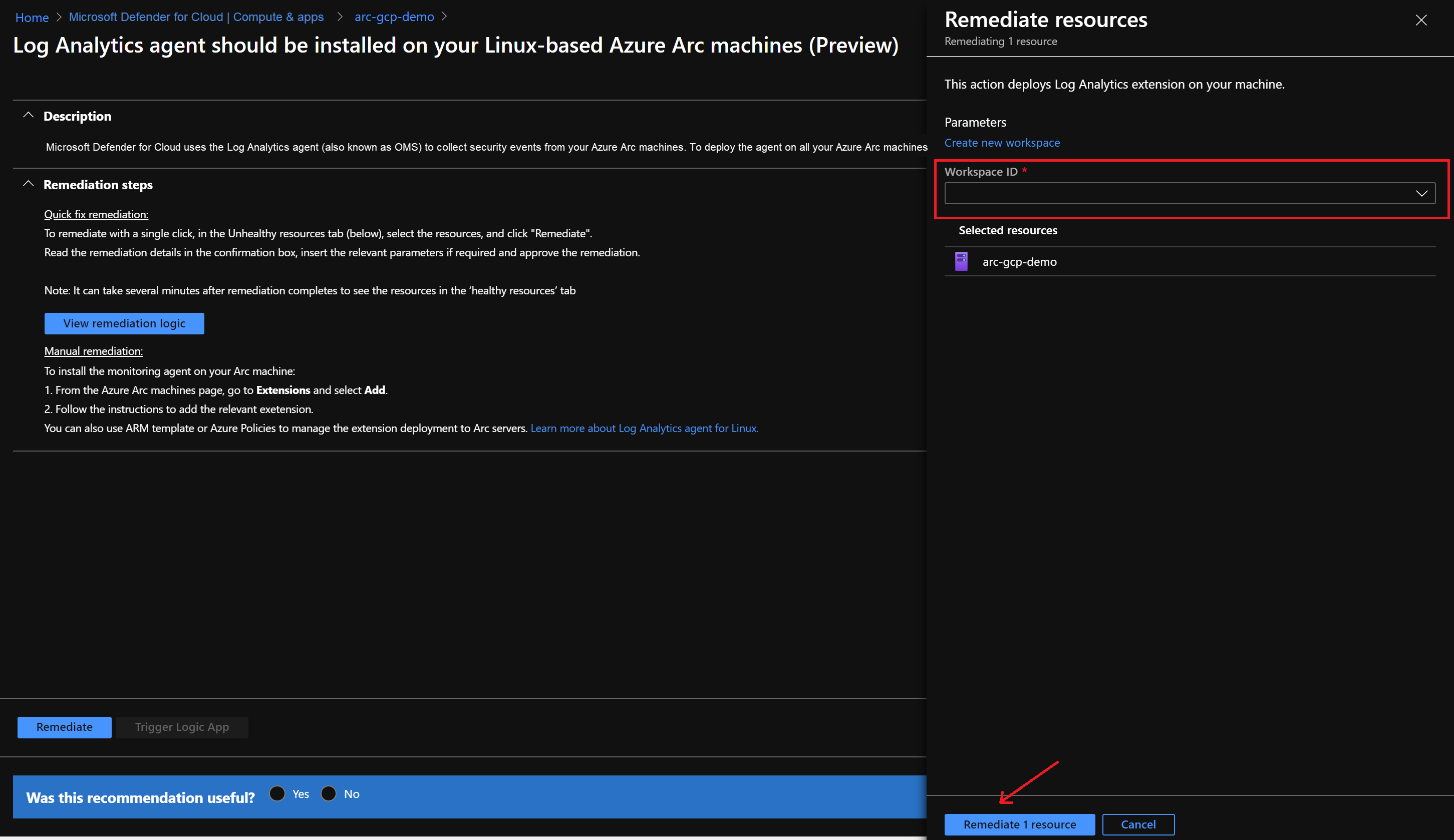

A szervizelést az ARM-sablonnal indíthatja el a számítási feladatvédelmi irányítópulton a Felhőhöz készült Microsoft Defender használt Log Analytics-munkaterület kiválasztásával, majd az 1. erőforrás szervizelése lehetőséget választva.

Miután alkalmazta a javaslatot az Azure Arc-kompatibilis kiszolgálón, az erőforrás kifogástalan állapotúként lesz megjelölve.

A környezet tisztítása

Végezze el az alábbi lépéseket a környezet megtisztításához.

Távolítsa el a virtuális gépeket az egyes környezetekből az egyes útmutatókban található lebontási utasítások követésével.

Távolítsa el a Log Analytics-munkaterületet az alábbi szkript Azure CLI-ben való végrehajtásával. Adja meg a Log Analytics-munkaterület létrehozásakor használt munkaterületnevet.

az monitor log-analytics workspace delete --resource-group <Name of the Azure resource group> --workspace-name <Log Analytics Workspace Name> --yes

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: