Alkalmazás-enklávé támogatása Intel SGX-alapú bizalmas számítási csomópontokkal a Azure Kubernetes Service

A bizalmas Azure-számítástechnika lehetővé teszi a bizalmas adatok védelmét használat közben. Az Intel SGX-alapú enklávék lehetővé teszik az AKS-ben tárolóként csomagolt alkalmazások futtatását. A megbízható végrehajtási környezetben (TEE) futtatott tárolók elkülönítést eredményeznek a többi tárolótól, a csomópont kernelétől egy hardveres védelem alatt álló, integritással védett tanúsítható környezetben.

Áttekintés

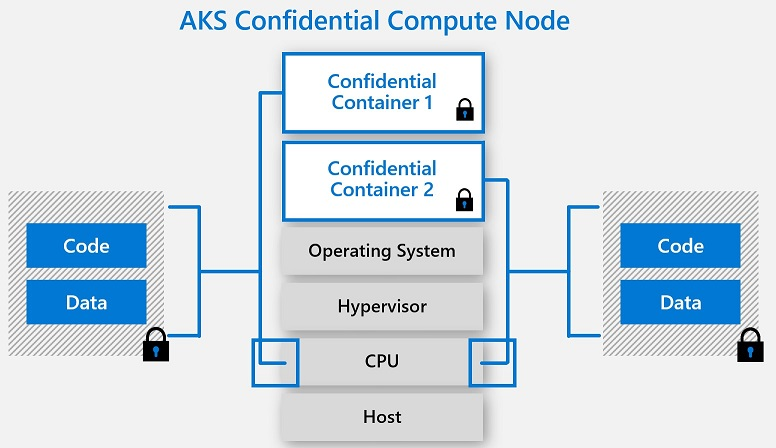

Azure Kubernetes Service (AKS) támogatja az Intel SGX bizalmas számítási virtuálisgép-csomópontok ügynökkészletként való hozzáadását egy fürtben. Ezek a csomópontok lehetővé teszik a bizalmas számítási feladatok futtatását egy hardveralapú TEE-ben. Az TEE-k lehetővé teszik, hogy a tárolók felhasználói szintű kódjai lefoglalják a memória magánrégióit a kód cpu-val történő közvetlen végrehajtásához. Ezeket a közvetlenül cpu-val végrehajtott magánmemória-régiókat enklávénak nevezzük. Az enklávék segítenek megvédeni az adatok bizalmasságát, az adatintegritást és a kódintegritást az ugyanazon a csomóponton futó más folyamatoktól, valamint az Azure-operátortól. Az Intel SGX végrehajtási modell a vendég operációs rendszer, a gazdagép operációs rendszere és a hipervizor köztes rétegeit is eltávolítja, így csökkentve a támadási felület területét. A csomópontokban a tárolónkénti elkülönített végrehajtási modellen alapuló hardver lehetővé teszi az alkalmazások számára, hogy közvetlenül végrehajtsa a processzort, miközben tárolónként titkosítva tartja a speciális memóriablokkot. A bizalmas tárolókkal rendelkező bizalmas számítási csomópontok nagyszerűen összhangban vannak a megbízhatóság nélküli, a biztonsági tervezéssel és a mélységi védelemmel kapcsolatos tárolóstratégiával.

Intel SGX bizalmas számítási csomópontok funkció

- Hardveralapú, folyamatszintű tárolóelkülönítés Intel SGX megbízható végrehajtási környezettel (TEE)

- Heterogén csomópontkészlet-fürtök (vegyesen bizalmas és nem bizalmas csomópontkészletek)

- Titkosított lapgyorsítótár (EPC) memóriaalapú podütemezése a "confcom" AKS-bővítményen keresztül

- Előre telepített Intel SGX DCAP-illesztő és telepített kernelfüggőség

- Processzorhasználat-alapú horizontális pod-automatikus skálázás és fürt automatikus skálázása

- Linux-tárolók támogatása Ubuntu 18.04 Gen 2 virtuálisgép-feldolgozó csomópontokon keresztül

Confidential Computing bővítmény az AKS-hez

A bővítmény funkció további képességeket tesz lehetővé az AKS-en, amikor bizalmas számításra képes Intel SGX-kompatibilis csomópontkészleteket futtat a fürtön. A "confcom" bővítmény az AKS-en lehetővé teszi az alábbi funkciókat.

Azure-eszköz beépülő modul intel SGX-hez

Az eszköz beépülő modulja implementálja a Kubernetes eszköz beépülő modul felületét a Titkosított lapgyorsítótár (EPC) memóriájához, és elérhetővé teszi az eszközillesztőket a csomópontokról. Ezzel a beépülő modulval az EPC-memória egy másik erőforrástípussá válik a Kubernetesben. A felhasználók a többi erőforráshoz hasonlóan korlátozhatják ezt az erőforrást. Az ütemezési függvényen kívül az eszköz beépülő modulja segít Intel SGX-eszközillesztő-engedélyeket rendelni a bizalmas tárolók üzemelő példányaihoz. Ezzel a beépülő modullal a fejlesztő elkerülheti az Intel SGX-illesztőprogramok köteteinek csatlakoztatását az üzembehelyezési fájlokba. Ez a bővítmény az AKS-fürtökön démonkészletként fut virtuálisgép-csomópontonként, amely Intel SGX-kompatibilis. Itt található az EPC memóriaalapú üzembe helyezési (kubernetes.azure.com/sgx_epc_mem_in_MiB) mintaimplementációja

Intel SGX Ajánlatsegéd platformszoftver-összetevőkkel

A beépülő modul részeként egy másik démonkészlet lesz üzembe helyezve az AKS-fürtön intel SGX-kompatibilis virtuálisgép-csomópontonként. Ez a démonkészlet segít a bizalmas tárolóalkalmazásoknak, ha távoli, sikertelen igazolási kérést hív meg.

A távoli igazolást használó enklávé-alkalmazásoknak idézőjelet kell létrehozniuk. Az ajánlat titkosítási bizonyítékkal szolgál az alkalmazás identitásáról és állapotáról, valamint az enklávé gazdagépkörnyezetéről. Az ajánlatkészítés az Intel bizonyos megbízható szoftverösszetevőire támaszkodik, amelyek az SGX platform szoftverösszetevőinek (PSW/DCAP) részei. Ez a PSW csomópontonként futó démonkészletként van csomagolva. A PSW-t akkor használhatja, amikor igazolási árajánlatot kér az enklávéalkalmazásoktól. Az AKS által biztosított szolgáltatás használata segít jobban fenntartani a gazdagép PSW- és más SW-összetevői és az AKS virtuálisgép-csomópontok részét képező Intel SGX-illesztőprogramok közötti kompatibilitást. További információ arról, hogy az alkalmazások hogyan használhatják ezt a démonkészletet anélkül, hogy be kellene csomagolniuk az igazolási primitíveket a tárolótelepítések részeként További információ:

Programozási modellek

Bizalmas tárolók partnereken és OSS-n keresztül

A bizalmas tárolók segítségével bizalmasan futtathatja a leggyakoribb programozási nyelvek futtatókörnyezeteinek (Python, Node, Java stb.) meglévő nem módosított tárolóalkalmazásait. Ez a csomagolási modell nem igényel forráskód-módosítást vagy újrafordítást, és ez a leggyorsabb módszer a standard Docker-tárolók Open-Source Projects vagy Azure Partner Solutions használatával elért Intel SGX-enklávékban való futtatására. Ebben a csomagolási és végrehajtási modellben a tárolóalkalmazás minden része a megbízható határvonalba (enklávéba) van betöltve. Ez a modell jól működik a piacon elérhető polcos tárolóalkalmazások vagy az általános célú csomópontokon jelenleg futó egyéni alkalmazások esetében. Az előkészítési és üzembehelyezési folyamatról itt talál további információt

Enklávébarát tárolók

Az AKS bizalmas számítási csomópontjai olyan tárolókat is támogatnak, amelyek enklávéban való futtatásra vannak programozva, hogy a processzorból elérhető speciális utasításkészletet használják. Ez a programozási modell lehetővé teszi a végrehajtási folyamat szigorúbb ellenőrzését, és speciális SDK-k és keretrendszerek használatát igényli. Ez a programozási modell a legalacsonyabb megbízhatósági számítási alap (TCB) használatával biztosítja az alkalmazásfolyamatok vezérlését. Az enklávéalapú tárolófejlesztés nem megbízható és megbízható részeket tartalmaz a tárolóalkalmazáshoz, így lehetővé teszi a normál memória és a titkosított lapgyorsítótár (EPC) memóriájának kezelését, ahol az enklávé végrehajtása történik. További információ az enklávéérzékeny tárolókról.

Gyakori kérdések (GYIK)

Az Intel SGX-alapú bizalmas számítási csomópontok Azure Kubernetes Service (AKS) csomópontkészlet-támogatásával kapcsolatos gyakori kérdésekre itt talál választ.

Következő lépések

AKS-fürt üzembe helyezése bizalmas számítási csomópontokkal

Rövid útmutató bizalmas tárolóminták

Intel SGX bizalmas virtuális gépek – DCsv2 termékváltozatok listája

Intel SGX bizalmas virtuális gépek – DCsv3 termékváltozatok listája

Részletes védelem bizalmas tárolókkal – webinárium-munkamenet