Az Azure Private Link engedélyezése standard üzemelő példányként

Ez a cikk bemutatja, hogyan használható az Azure Private Link a felhasználók és a Databricks-munkaterületek, valamint a klasszikus számítási síkon lévő fürtök és a Databricks-munkaterület infrastruktúráján belüli vezérlősík alapvető szolgáltatásai közötti privát kapcsolatok engedélyezésére.

Feljegyzés

- A követelményekről és a Private Link áttekintéséről az Azure Private Link háttér- és előtérkapcsolatainak engedélyezése című témakörben olvashat.

- Két üzembehelyezési típus létezik: standard és egyszerűsített. Ez a cikk a szabványos üzembe helyezést ismerteti. Ezeknek az üzembehelyezési típusoknak az összehasonlításához lásd: Standard vagy egyszerűsített üzembe helyezés kiválasztása.

Bevezetés az előtérbeli kapcsolatokba egy szabványos üzembe helyezés során

Az Azure Databricks-webalkalmazáshoz nyilvános internetkapcsolattal nem rendelkező ügyfelek privát előtér-kapcsolatainak támogatásához hozzá kell adnia egy böngészőhitelesítő privát végpontot az egyszeri bejelentkezés (SSO) bejelentkezési visszahívásainak támogatásához az Azure Databricks-webalkalmazáshoz. Ezek a felhasználói kapcsolatok általában egy olyan virtuális hálózaton keresztül jönnek létre, amely a helyszíni hálózathoz és a VPN-hez való kapcsolatokat kezeli, és ezt tranzit virtuális hálózatnak nevezzük.

Tipp.

Ha csak a háttérbeli Private Link-kapcsolatokat valósítja meg, nincs szüksége átmenő virtuális hálózatra vagy böngészőhitelesítési privát végpontra, és kihagyhatja a szakasz többi részét.

A böngészőhitelesítés privát végpontja egy alerőforrás-típussal browser_authenticationrendelkező privát kapcsolat. Privát kapcsolatot üzemeltet egy tranzit virtuális hálózatról, amely lehetővé teszi, hogy a Microsoft Entra ID (korábbi nevén Azure Active Directory) átirányítsa a felhasználókat a megfelelő Azure Databricks vezérlősík-példányra való bejelentkezés után.

- Ha azt tervezi, hogy engedélyezi a felhasználói ügyféltovábbítási hálózat és a nyilvános internet közötti kapcsolatokat, javasoljuk, hogy adjon hozzá egy privát böngészőhitelesítési végpontot , de nem szükséges.

- Ha azt tervezi, hogy letiltja az ügyféltovábbítási hálózatról a nyilvános internetre irányuló kapcsolatokat, hozzá kell adnia egy privát böngészőhitelesítési végpontot.

A böngészőhitelesítés privát végpontja a régió összes olyan munkaterülete között meg van osztva, amely ugyanazzal a privát DNS-zónával rendelkezik. Azt is vegye figyelembe, hogy egyes vállalati DNS-megoldások hatékonyan egyetlen regionális privát végpontra korlátozzák a böngészőhitelesítést.

Fontos

A webes hitelesítés magánhálózati beállításainak üzemeltetéséhez a Databricks határozottan javasolja, hogy minden régióhoz hozzon létre egy privát webes hitelesítési munkaterületet . Ez megoldja a munkaterület törlésével kapcsolatos problémát, amely az adott régió más munkaterületeit is érintheti. További környezetért és részletekért lásd : 4. lépés: Privát végpont létrehozása az egyszeri bejelentkezés támogatására a webböngésző-hozzáféréshez.

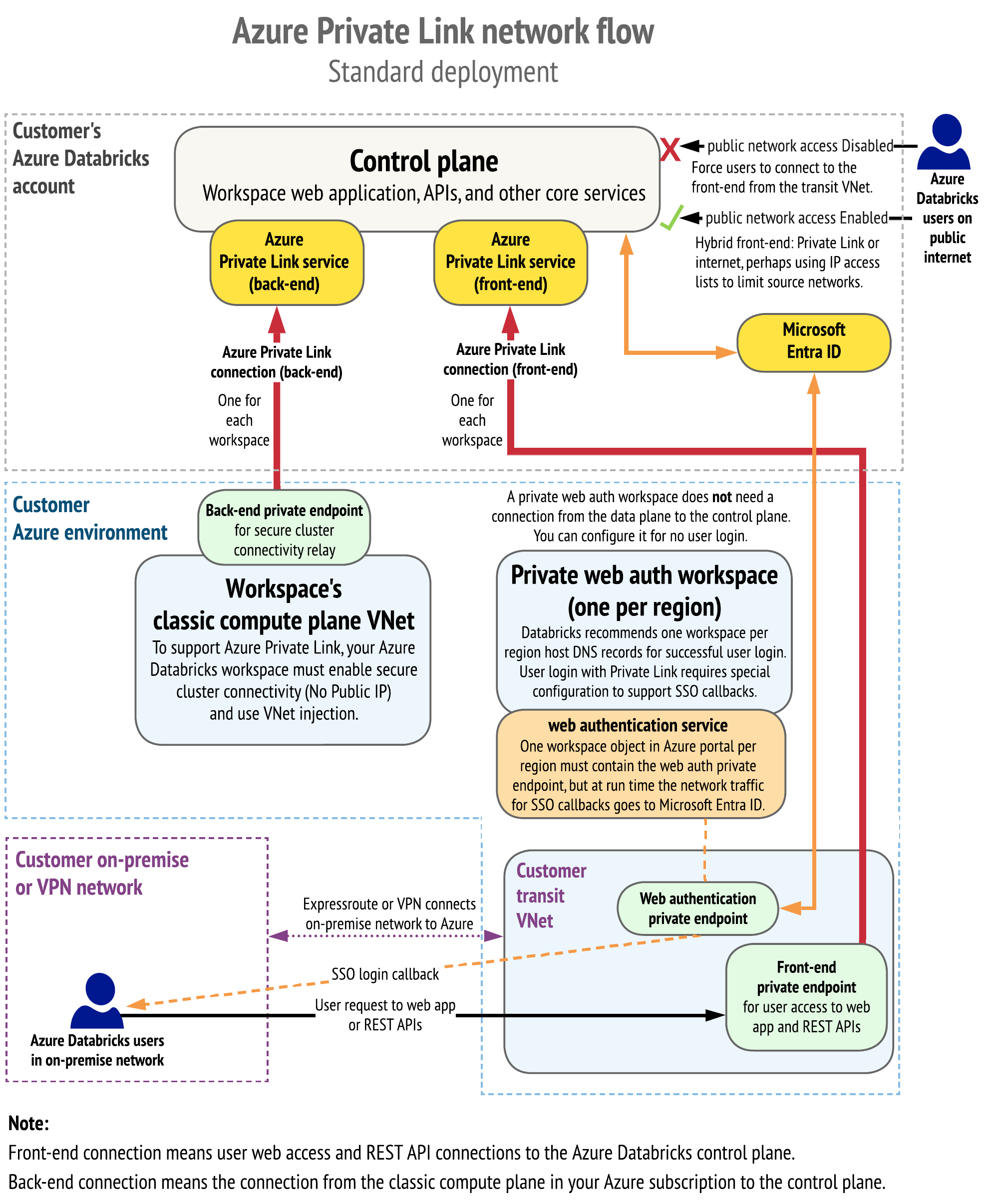

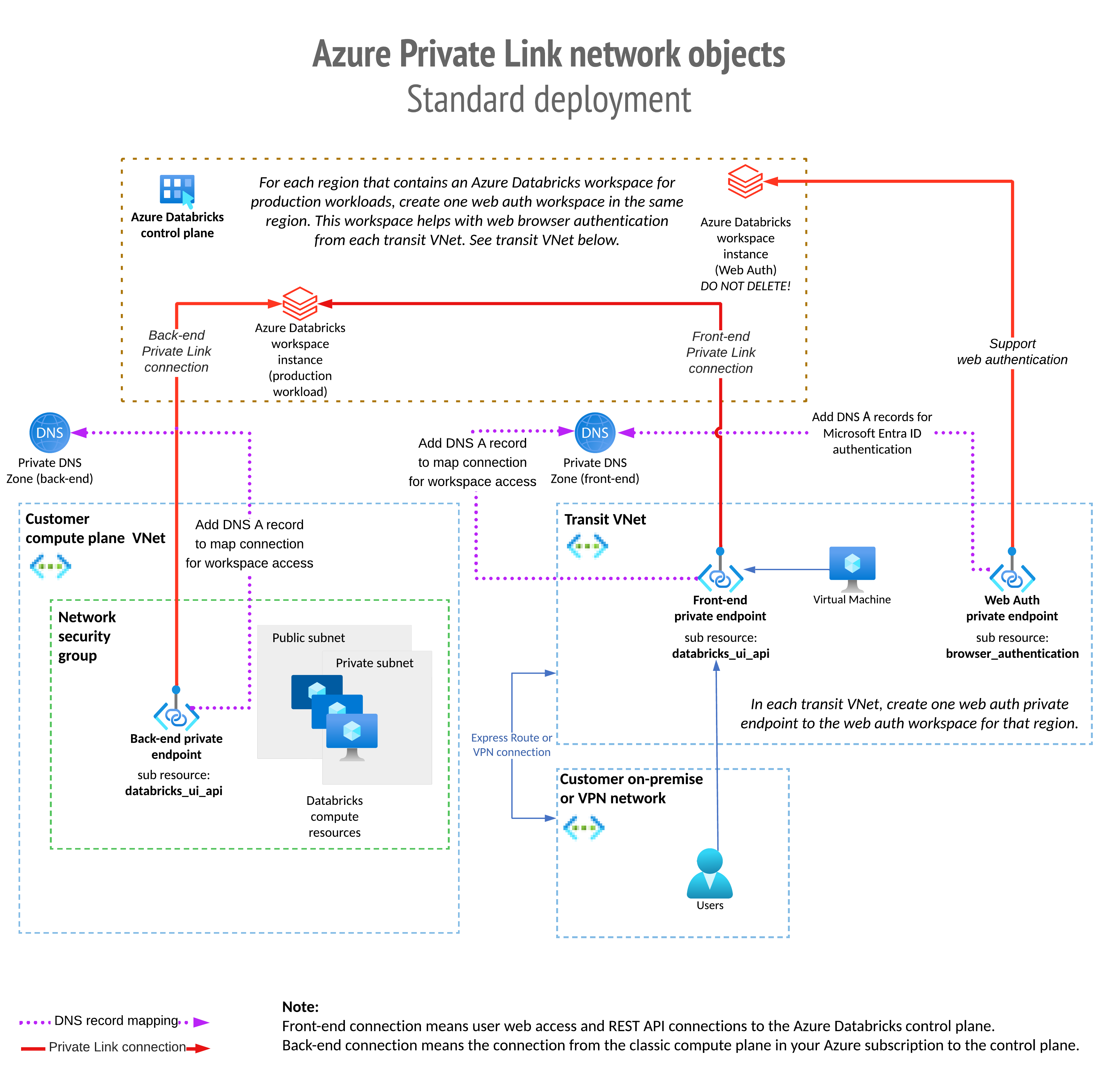

Hálózati folyamat- és hálózati objektumdiagramok

Az alábbi ábra a Private Link standard központi telepítésének egy tipikus implementációjában lévő hálózati folyamatot mutatja be:

Az alábbi ábra a hálózati objektumarchitektúrát mutatja be:

Ha ezt szeretné összehasonlítani a Private Link egyszerűsített üzembe helyezésével, tekintse meg a hálózati folyamat és a hálózati objektum diagramjait

1. lépés: Erőforráscsoportok létrehozása

- Az Azure Portalon nyissa meg az erőforráscsoportok panelt.

- Kattintson az Erőforráscsoport létrehozása elemre a munkaterület erőforráscsoportjának létrehozásához. Állítsa be az Azure-előfizetést, a régiót és az erőforráscsoport nevét. Kattintson a Véleményezés és létrehozás, majd a Létrehozás gombra.

- Ismételje meg az előző lépést, és hozzon létre egy erőforráscsoportot a Private Link-erőforrásokhoz, például a Private Link-végponthoz és a zónához. A régiónak nem kell egyeznie a munkaterület régiójával. Használja azt az Azure-régiót, amely megfelel a tranzit virtuális hálózathoz használni kívánt régiónak. Ha a munkaterület régiója és az átvitt virtuális hálózat régiója nem egyezik meg, további költségekkel jár az adatok régiók közötti átvitele.

2. lépés: A munkaterület virtuális hálózatának létrehozása vagy előkészítése

Lehet, hogy már rendelkezik olyan virtuális hálózattal, amelyet használni fog, vagy létrehozhat egy új virtuális hálózatot kifejezetten az Azure Databricks számára.

A virtuális hálózat IP-tartományainak és a munkaterület két szükséges alhálózatának követelményeit az Azure Databricks üzembe helyezése az Azure-beli virtuális hálózaton (VNet-injektálás) című cikkben találja.

Az Azure Databrickshez használt virtuális hálózatok és alhálózati IP-tartományok határozzák meg az egyszerre használható fürtcsomópontok maximális számát. Ezeket az értékeket gondosan válassza ki, hogy megfeleljen a saját szervezet hálózati követelményeinek és a maximális fürtcsomópontoknak, amelyeket az Azure Databricks szolgáltatással egyszerre kíván használni. Lásd: Címtér és fürtcsomópontok maximális száma.

Létrehozhat például egy virtuális hálózatot az alábbi értékekkel:

- IP-tartomány: Először távolítsa el az alapértelmezett IP-tartományt, majd adja hozzá az IP-tartományt

10.28.0.0/23. - Alhálózat

public-subnetlétrehozása tartománnyal10.28.0.0/25. - Alhálózat

private-subnetlétrehozása tartománnyal10.28.0.128/25. - Alhálózat

private-linklétrehozása tartománnyal10.28.1.0/27.

3. lépés: Azure Databricks-munkaterület és privát végpontok kiépítése

Helyezzen üzembe egy új Azure Databricks-munkaterületet a következő beállításokkal:

- A számítási erőforrások hálózatában helyezze üzembe az Azure Databricks-munkaterületet a saját virtuális hálózatában. Ez a funkció az Azure Databricks üzembe helyezése az Azure-beli virtuális hálózaton (VNet-injektálás) néven ismert.

- Biztonságos fürtkapcsolat (más néven No-Public-IP/NPIP).

- Private Link-támogatás.

Ha ezekkel a beállításokkal szeretne üzembe helyezni egy munkaterületet, számos lehetőség közül választhat, például egy felhasználói felületet az Azure Portalon, egy egyéni sablont (amelyet a felhasználói felületen, az Azure CLI-vel vagy a PowerShell-lel alkalmazhat) vagy a Terraformmal. Ha egyéni sablont szeretne használni a Private Link-kompatibilis munkaterület létrehozásához, használja ezt a sablont.

A választott megközelítéstől függetlenül állítsa be ezeket az értékeket az új munkaterület létrehozásakor:

- Nyilvános hálózati hozzáférés (előtérbeli privát kapcsolat esetén) (a sablonban a következőképpen

publicNetworkAccess): Szabályozza a Private Link előtér-használati esetének beállításait.- Ha ezt (alapértelmezett) értékre

Enabledállítja, a nyilvános interneten lévő felhasználók és REST API-ügyfelek hozzáférhetnek az Azure Databrickshez, bár a munkaterületek IP-hozzáférési listáinak konfigurálása használatával korlátozhatja a hozzáférést a jóváhagyott forráshálózatok meghatározott IP-tartományaihoz. - Ha ezt a

Disabledbeállítást állítja be, a nyilvános internetről nem engedélyezett felhasználói hozzáférés. Ha Letiltva értékre van állítva, az előtérbeli kapcsolat csak privát kapcsolattal érhető el, a nyilvános internetről nem. Az IP-hozzáférési listák nem hatékonyak a Private Link-kapcsolatokon. - Ha csak a háttérbeli privát kapcsolatot szeretné használni (nincs előtérbeli privát kapcsolat), a nyilvános hálózati hozzáférést be kell állítania a következőre

Enabled: .

- Ha ezt (alapértelmezett) értékre

- Kötelező NSG-szabályok (háttérbeli privát kapcsolat esetén) (a sablonban a következőként

requiredNsgRules): Lehetséges értékek:- Minden szabály (az alapértelmezett): Ez az érték a sablonban a következőként jelenik meg

AllRules: . Ez azt jelzi, hogy a munkaterület számítási síkjának olyan hálózati biztonsági csoportra van szüksége, amely azure Databricks-szabályokat tartalmaz, amelyek lehetővé teszik a nyilvános interneten lévő kapcsolatokat a számítási síkról a vezérlősíkra. Ha nem a háttérbeli Private Linket használja, használja ezt a beállítást. - Nincs Azure Databricks-szabály: Ez az érték a sablonban a következő

NoAzureDatabricksRules: Használja ezt az értéket, ha háttérbeli Private Linket használ, ami azt jelenti, hogy a munkaterület számítási síkjának nincs szüksége hálózati biztonsági csoportszabályokra az Azure Databricks vezérlősíkhoz való csatlakozáshoz. Ha háttérbeli Private Linket használ, használja ezt a beállítást.

- Minden szabály (az alapértelmezett): Ez az érték a sablonban a következőként jelenik meg

- Engedélyezze a biztonságos fürtfürt-kapcsolatot (nem nyilvános IP-cím/NPIP) (a sablonban a következőként

enableNoPublicIp: Mindig igen (true), ami lehetővé teszi a biztonságos fürtkapcsolatot.

A nyilvános hálózati hozzáférés (a sablonbanpublicNetworkAccess) és a szükséges NSG-szabályok (a sablonban) kombinációja határozza meg, requiredNsgRuleshogy milyen típusú privát kapcsolat támogatott.

Az alábbi táblázat a két fő Private Link-használati eset támogatott forgatókönyveit mutatja be, amelyek előtér- és háttérrendszert jelentenek.

| Eset | Nyilvános hálózati hozzáférés beállítása ehhez az értékhez | A szükséges NSG-szabályok beállítása erre az értékre | A végpontok létrehozása |

|---|---|---|---|

| Nincs privát kapcsolat előtér- vagy háttérrendszerhez | Engedélyezve | Minden szabály | n.a. |

| Ajánlott konfiguráció: Előtérbeli és háttérbeli privát kapcsolat is. Az előtérbeli kapcsolat zárolva van, hogy privát kapcsolatot igényeljen. | Disabled (Letiltva) | NoAzureDatabricksRules | Egy háttérrendszerhez (kötelező). Egy előtérhez (kötelező). Továbbá, egy böngésző auth privát végpontja régiónként. |

| Az előtérbeli és a háttérbeli privát kapcsolat is. A hibrid előtérbeli kapcsolat lehetővé teszi a Privát kapcsolat vagy a nyilvános internet használatát, általában a munkaterületek IP-hozzáférési listáinak konfigurálása használatával. Ezt a hibrid megközelítést akkor használja, ha a privát kapcsolatot helyszíni felhasználói hozzáféréshez használja, de engedélyeznie kell bizonyos internetes CIDR-tartományokat. A további tartományok felhasználhatók az Azure-szolgáltatásokhoz, például az SCIM-hez vagy az Azure Machine Tanulás, vagy külső hozzáférést biztosíthatnak a JDBC-hez, a felhőautomatizáláshoz vagy a felügyeleti eszközökhöz. | Engedélyezve | NoAzureDatabricksRules | Egy háttérrendszerhez (kötelező). Egy végpont az előtérben (nem kötelező). Továbbá, egy böngésző auth privát végpontja régiónként. |

| Csak előtérbeli privát kapcsolat. Az előtér-kapcsolat zárolva van a private link megkövetelése érdekében (a nyilvános hálózati hozzáférés le van tiltva). Nincs privát hivatkozás a háttérrendszerhez. | Ez egy nem támogatott forgatókönyv. | Ez egy nem támogatott forgatókönyv. | Ez egy nem támogatott forgatókönyv. |

| Csak előtérbeli privát kapcsolat. A hibrid előtérbeli kapcsolat lehetővé teszi a Privát kapcsolat vagy a nyilvános internet használatát, például az IP-hozzáférési listák munkaterületekhez való konfigurálását. Nincs privát hivatkozás a háttérrendszerhez. | Engedélyezve | Minden szabály | Egy végpont az előtérben (nem kötelező). Továbbá, egy böngésző auth privát végpontja régiónként. |

| Csak a háttérrendszer privát hivatkozása. Az előtér nyilvános internetet használ, például az IP-hozzáférési listák munkaterületekhez való konfigurálását. Nincs privát kapcsolat az előtérhez. | Engedélyezve | NoAzureDatabricksRules | Egy végpont a háttérrendszerhez (kötelező). |

A munkaterület konfigurációs beállításainak megadása:

- Tarifacsomag beállítása Prémium értékre (sablonban ez az

premiumérték ) - Ha bármilyen háttérkapcsolatot engedélyez, állítsa a Nem nyilvános ip-cím engedélyezése (biztonságos fürtkapcsolat) beállítást Igen értékre (egy sablonban ez az

trueérték). - Állítsa az Azure Databricks-munkaterület üzembe helyezését a saját virtuális hálózatán (VNet) Igen értékre (egy sablonban ez az

true> érték )

Feljegyzés

Új munkaterület létrehozásakor általában engedélyeznie kell a Private Linket. Ha azonban már rendelkezik olyan munkaterülettel, amely soha nem rendelkezett Private Link előtér- vagy háttérbeli hozzáféréssel, vagy ha a nyilvános hálózati hozzáférés (Engedélyezve) és a Kötelező NSG-szabályok (Minden szabály) alapértelmezett értékeit használta, később hozzáadhatja az előtérbeli privát kapcsolatot. A nyilvános hálózati hozzáférés azonban továbbra is engedélyezett marad, így csak néhány konfigurációs lehetőség érhető el.

A munkaterület kétféleképpen hozható létre:

A munkaterület és a privát végpontok létrehozása az Azure Portal felhasználói felületén

Az Azure Portal automatikusan tartalmazza a két Privát kapcsolat mezőt (nyilvános hálózati hozzáférés és kötelező NSG-szabályok) egy új Azure Databricks-munkaterület létrehozásakor.

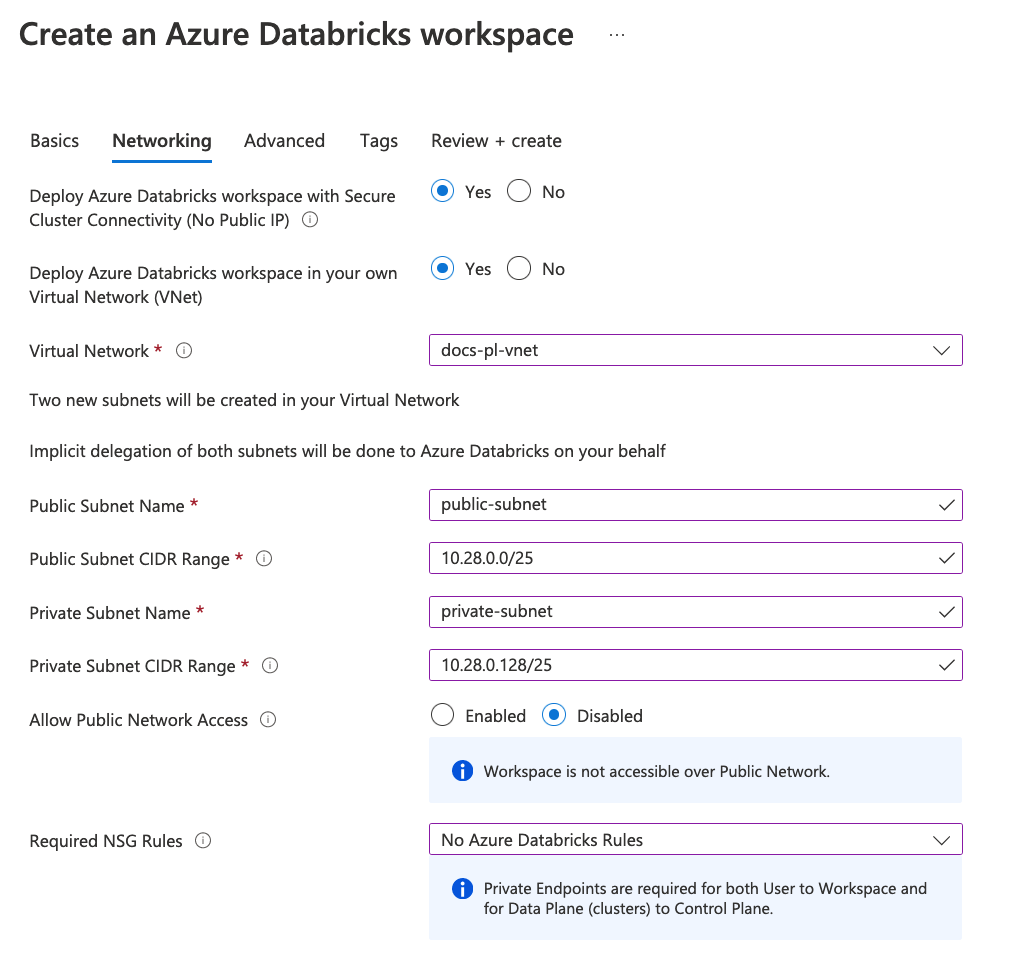

A munkaterület létrehozása saját virtuális hálózattal (VNet-injektálás). Az alhálózatok konfigurálásához és méretéhez kövesse az Azure Databricks Üzembe helyezése az Azure-beli virtuális hálózaton (VNet-injektálás) című szakasz munkaterületi eljárását, de még ne nyomja le a Create billentyűt.

Állítsa be a következő mezőket:

- Állítsa be a tarifacsomagot úgy,

premiumhogy a felhasználói felületen ne jelenjenek meg a Private Link mezők. - Állítsa az Azure Databricks-munkaterület biztonságos > fürt Csatlakozás ivity (Nincs nyilvános IP-cím) beállítását Igen értékre.

- Állítsa az Azure Databricks-munkaterület üzembe helyezését a saját virtuális hálózatában (VNet) Igen értékre.>

- Állítsa be az alhálózatokat az előző lépésben létrehozott virtuális hálózatnak megfelelően. További részletekért tekintse meg a VNet-injektálásról szóló cikket.

- A Private Link-munkaterület mezőinek nyilvános hálózati hozzáférés és kötelező Nsg-szabályok beállítása a 3. lépés forgatókönyvtáblája szerint: Azure Databricks-munkaterület és privát végpontok kiépítése.

Az alábbi képernyőkép a Private Link-kapcsolat négy legfontosabb mezőjét mutatja be.

- Állítsa be a tarifacsomagot úgy,

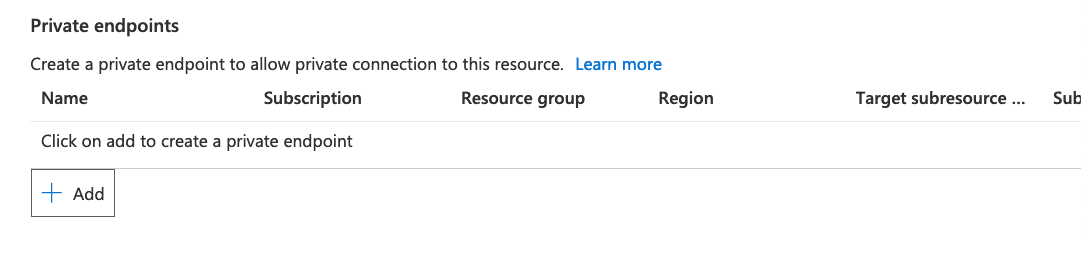

Hozzon létre egy privát végpontot a háttérkapcsolathoz:

Keresse meg az előző képernyőképen látható mezők alatti Privát végpontok szakaszt. Ha nem látja őket, valószínűleg nem állította be a tarifacsomagot Prémium szintre.

Kattintson a + Hozzáadás gombra.

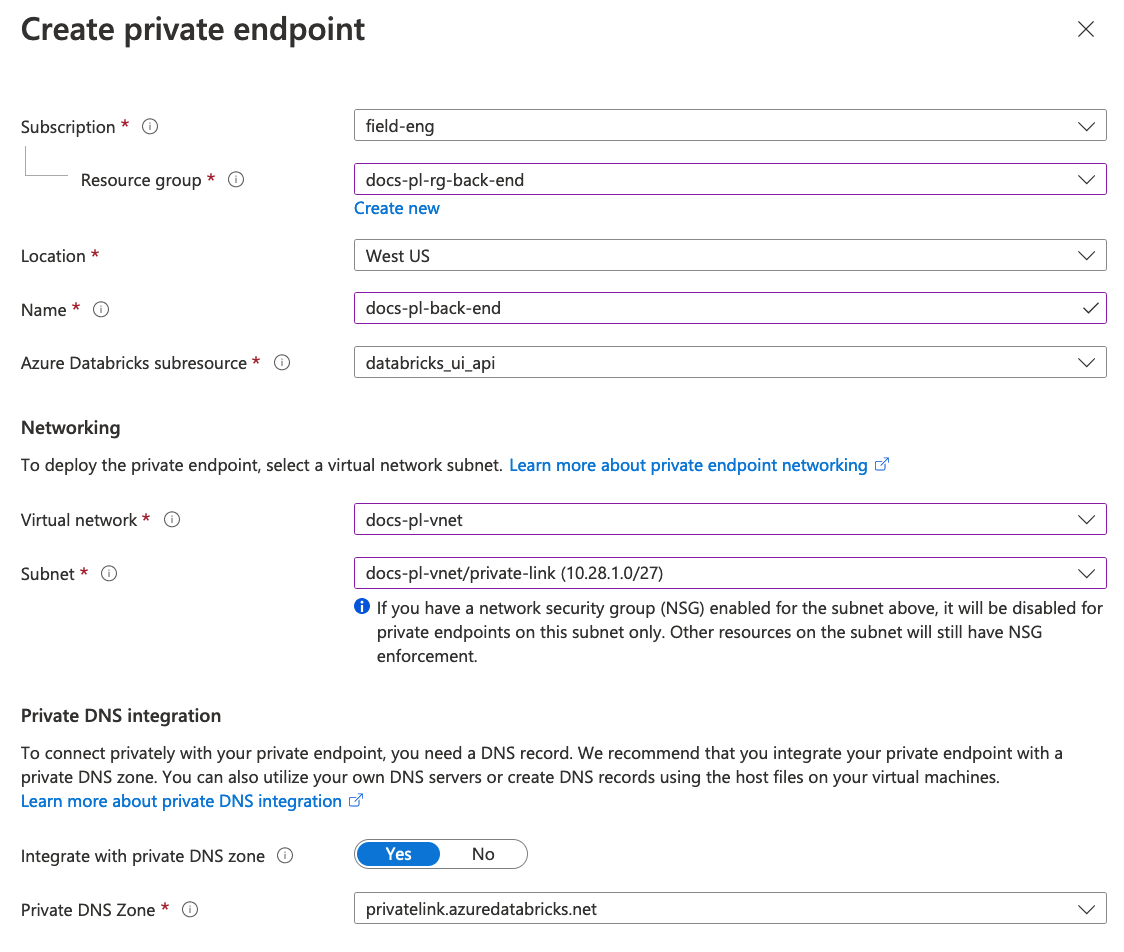

Az Azure Portal megjeleníti a Privát végpont létrehozása panelt a létrehozási munkaterületen belül.

Amikor a munkaterületen belül hozza létre a privát végpontot, az ehhez az objektumtípushoz tartozó Egyes Azure-mezők nem jelennek meg, mert azok automatikusan ki vannak töltve és nem szerkeszthetők. Néhány mező látható, de nem kell szerkeszteni:

Az Azure Databricks segéderőforrás-mező látható, és automatikusan ki van töltve a databricks_ui_api értékkel. Ez az erőforrás-részérték a munkaterület aktuális Azure Databricks vezérlősíkját jelöli. Ez az erőforrás-alerőforrásnév-érték a háttér- és az előtérbeli kapcsolatok privát végpontjaihoz is használható.

Miután beállította az erőforráscsoportot, a virtuális hálózatot és az alhálózatot, a saját DNS zóna automatikusan fel lesz töltve egy értékkel, ha az Azure által létrehozott beépített DNS-t használja egyéni DNS helyett.

Fontos

Előfordulhat, hogy az Azure nem választja ki automatikusan a használni kívánt saját DNS zónát. Tekintse át a saját DNS Zóna mező értékét, és szükség szerint módosítsa.

A hely beállítása a munkaterület régiójának megfelelően. Vegye figyelembe, hogy a háttérbeli privát végpont régiójának és munkaterület-régiójának egyeznie kell, annak ellenére, hogy az előtérbeli privát végpontkapcsolatok esetében a régióknak nem kell egyeznie.

Állítsa be a virtuális hálózatot a munkaterület virtuális hálózatára.

Állítsa be az alhálózatot a munkaterületen a Private Link-specifikus alhálózatra. A kapcsolódó információkért lásd a hálózati követelményeket.

A beépített Azure DNS-sel való tipikus használathoz állítsa az Integrálás privát DNS-zónával igen értékre. A többi utasítás feltételezi, hogy az Igent választotta.

Ha szervezete saját egyéni DNS-t tart fenn, érdemes lehet ezt Nem értékre állítani, de a folytatás előtt tekintse át ezt a Microsoft-cikket a DNS-konfigurációról. Ha kérdése van, forduljon az Azure Databricks-fiók csapatához.

Kattintson az OK gombra a privát végpont létrehozásához és a munkaterület létrehozási paneljéhez való visszatéréshez.

Csak egy privát végpont hozható létre közvetlenül a munkaterület létrehozási folyamatából. Ha külön előtérbeli privát végpontot szeretne létrehozni a tranzit virtuális hálózatról, létre kell hoznia egy további privát végpontot, de ezt a munkaterület üzembe helyezése után kell megtennie.

A munkaterület létrehozásának véglegesítéséhez kattintson a Véleményezés + létrehozás, majd a Létrehozás gombra.

Várja meg a munkaterület üzembe helyezését, majd kattintson az Erőforrás megnyitása gombra. Ez az Azure Databricks-munkaterület Azure Portal-objektuma. A könnyű hozzáférés érdekében érdemes lehet rögzíteni ezt az erőforrást az Azure-irányítópulton.

Hozzon létre egy további előtérbeli privát végpontot a tranzit virtuális hálózat azure Databricks-vezérlősíkhoz való csatlakoztatásához:

- Az Azure Portal munkaterület-objektumában kattintson a Hálózatkezelés elemre.

- Kattintson a Privát végpont kapcsolatai fülre.

- Kattintson a + Privát végpont elemre.

- Állítsa be az erőforráscsoportot az előtér-kapcsolat erőforráscsoportjához.

- A régió esetében az előtérbeli privát végpontnak ugyanabban a régióban kell lennie, mint az átvitt virtuális hálózat, de más régióban lehet, mint a munkaterület vagy a vezérlősík.

A munkaterület létrehozása egyéni sablonnal, és opcionálisan előtér-privát végpontok hozzáadása

Ha nem szeretné a szabványos Azure Portal felhasználói felületét használni a munkaterület létrehozásához, használhat sablont a munkaterület üzembe helyezéséhez. A sablon a következőkkel használható:

A Private Linkhez készült all-in-one üzembehelyezési ARM-sablon a következő erőforrásokat hozza létre:

Hálózati biztonsági csoportok

Erőforráscsoportok

Virtuális hálózat, beleértve a munkaterület alhálózatait (a standard két alhálózatot) és a Private Linket (egy további alhálózatot)

Azure Databricks-munkaterület

A privát DNS-zónával rendelkező háttérbeli Private Link-végpont

Feljegyzés

A sablon nem hoz létre előtérbeli végpontot a tranzit virtuális hálózatról. A munkaterület létrehozása után manuálisan is hozzáadhatja a végpontot.

A sablont közvetlenül a sablon főoldaláról helyezheti üzembe.

Ha közvetlenül szeretné üzembe helyezni, kattintson az Üzembe helyezés az Azure-ban elemre. A forrás megtekintéséhez kattintson a Tallózás gombra a GitHubon.

Mindkét esetben állítsa be a következő paraméterértékeket a sablonhoz:

- Állítsa a

pricingTierelemetpremiumértékre. Ha eztstandardhagyja, az Azure Portal elrejti a Private Linkre jellemző konfigurációs mezőket. - Állítsa a

enableNoPublicIpelemettrueértékre - Az

publicNetworkAccessAzure Databricks-munkaterület ésrequiredNsgRulesa privát végpontok kiépítése a 3. lépésben szereplő táblázat szerint - Állítsa be a

networkSecurityGroupmunkaterület NSG azonosítóját.

- Állítsa a

Várja meg a munkaterület üzembe helyezését.

Lépjen az új **Azure Databricks Service-erőforrásra, amely a munkaterületet jelöli. Ez az Azure Databricks-munkaterület Azure Portal-objektuma. A könnyű hozzáférés érdekében érdemes lehet rögzíteni ezt az erőforrást az Azure-irányítópulton.

(Csak előtérbeli privát kapcsolat) Hozza létre az előtérbeli kapcsolatot a tranzit virtuális hálózattal:

- A bal oldali navigációs sávon kattintson a Gépház> Networking elemre.

- Kattintson a Privát végpont kapcsolatai fülre.

- Kattintson a + Privát végpont elemre.

- Állítsa be az erőforráscsoportot az előtér-kapcsolat erőforráscsoportjához.

- A régió esetében az előtérbeli privát végpontnak ugyanabban a régióban kell lennie, mint a tranzit virtuális hálózat, de más régióban lehet, mint a munkaterület vagy a vezérlősík.

4. lépés: Privát végpont létrehozása az egyszeri bejelentkezés támogatására böngészőhozzáféréshez

Fontos

Hagyja ki ezt a lépést, ha nem implementálja az előtérbeli Private Linket. Ha a régió összes munkaterülete támogatja a Private Link előtérbeli kapcsolatait, és az ügyfélhálózat (az átvitt virtuális hálózat) lehetővé teszi a nyilvános internet-hozzáférést, az ebben a lépésben leírt konfiguráció ajánlott, de nem kötelező.

Az Azure Databricks-webalkalmazás felhasználói hitelesítése az OAuthot használja a Microsoft Entra ID (korábbi nevén Azure Active Directory) SSO-implementáció részeként. A hitelesítés során a felhasználói böngésző csatlakozik az Azure Databricks vezérlősíkhoz. Emellett az OAuth-folyamathoz hálózati visszahívási átirányításra van szükség a Microsoft Entra ID-ból. Ha az előtér privát kapcsolatát konfigurálta, további konfiguráció nélkül az egyszeri bejelentkezés hálózati átirányítása meghiúsul. Ez azt jelenti, hogy a tranzit virtuális hálózat felhasználói nem tudnak hitelesíteni az Azure Databricksben. Vegye figyelembe, hogy ez a probléma a webalkalmazás felhasználói felületére való felhasználói bejelentkezésre vonatkozik egy előtérbeli kapcsolaton keresztül, de a REST API-kapcsolatokra nem vonatkozik, mert a REST API-hitelesítés nem használ egyszeri bejelentkezéses visszahívásokat.

A webböngésző-hitelesítés támogatásához, ha az ügyfélhálózat (az átmenő virtuális hálózat) nem engedélyezi a nyilvános internethez való hozzáférést, létre kell hoznia egy böngészőhitelesítési privát végpontot az egyszeri bejelentkezés (SSO) hitelesítési visszahívásainak támogatásához. A böngészőhitelesítés privát végpontja egy privát végpont, amelynek a neve browser_authenticationalerőforrás. A böngészőhitelesítés privát végpontjának létrehozása miatt az Azure Databricks automatikusan konfigurálja a Microsoft Entra ID-ból való visszahívás DNS-rekordjait az egyszeri bejelentkezés során. A DNS-módosítások alapértelmezés szerint a munkaterület virtuális hálózatához társított privát DNS-zónában történnek.

A több munkaterülettel rendelkező szervezetek számára fontos tisztában lenni azzal, hogy a megfelelően konfigurált hálózati konfiguráció pontosan egy böngészőhitelesítési privát végpont minden egyes Azure Databricks-régióhoz minden privát DNS-zónához. A böngészőhitelesítés privát végpontja a privát webes hitelesítést konfigurálja az ugyanazon privát DNS-zónával azonos régióban található összes Private Link-munkaterülethez.

Ha például 10 éles munkaterülete van az USA nyugati régiójában, amely ugyanazt a privát DNS-zónát használja, egy böngészőhitelesítő privát végponttal fogja támogatni ezeket a munkaterületeket.

Fontos

- Ha valaki törli azt a munkaterületet, amely az adott régió böngészőhitelesítési privát végpontját üzemelteti, az megszakítja a felhasználói webhitelesítést az adott régió bármely olyan munkaterületén, amely az adott böngészőhitelesítés privát végpontjára és az SSO-visszahívások kapcsolódó DNS-konfigurációjára támaszkodott.

- A munkaterületek törlési kockázatainak csökkentése és az éles munkaterületek szabványos munkaterület-konfigurációjának ösztönzése érdekében a Databricks határozottan javasolja, hogy minden régióhoz hozzon létre egy privát webes hitelesítési munkaterületet .

- A nem éles üzemelő példányok esetében egyszerűsítheti a megvalósítást a további privát webes hitelesítési munkaterület kihagyásával. Ebben az esetben a webes hitelesítés végpontja az adott régió egyik másik munkaterületéhez csatlakozik.

A privát webes hitelesítési munkaterületek olyan munkaterületek, amelyeket az Azure Databricks-munkaterületekkel azonos régióban hoz létre, és egyetlen célja a böngészőhitelesítés privát végpontkapcsolatának üzemeltetése egy adott tranzit virtuális hálózatról a régióban lévő tényleges éles Azure Databricks-munkaterületekre. Minden más módon a privát webes hitelesítési munkaterület semmihez sem használható, például nem használja feladatok vagy más számítási feladatok futtatásához. Nincs szükség tényleges felhasználói adatokra vagy bejövő hálózati kapcsolatokra a böngészőhitelesítés privát végpontja kivételével. Úgy konfigurálhatja, hogy ne legyen felhasználói hozzáférése. Ha a munkaterületet úgy állítja be, hogy a nyilvános hálózati hozzáférés le van tiltva, és nem hoz létre előtérbeli privát végpontokat a munkaterületen, a felhasználók nem férhetnek hozzá a munkaterületre való felhasználói bejelentkezéshez.

Ha meg szeretné jeleníteni, hogyan működik a privát webes hitelesítés munkaterülete más objektumokkal a Private Link-kapcsolathoz, tekintse meg a cikk korábbi ábráját.

A privát webes hitelesítési munkaterület visszahívási szolgáltatásként működik a régió összes munkaterületén a felhasználói egyszeri bejelentkezéshez a bejelentkezés során. A normál munkaterületekre való bejelentkezés után a privát webes hitelesítési munkaterület a következő bejelentkezésig nem lesz használatban.

Függetlenül attól, hogy privát webes hitelesítési munkaterületet hoz-e létre, ki kell választania egy munkaterületet a régióban, amely a böngészőhitelesítés privát végpontjának célhelyét fogja üzemeltetni. Az Azure Portalon válasszon ki egy Azure Databricks-munkaterület-objektumot, amely tartalmazza a böngészőhitelesítés privát végpontját. Futásidőben a tényleges hálózati hozzáférés az átvitt virtuális hálózatról a Microsoft Entra-azonosítóra történik. Miután sikeresen bejelentkezett a Microsoft Entra-azonosítóval, a rendszer átirányítja a felhasználó webböngészőjét a megfelelő vezérlősík-példányra.

Tipp.

A Databricks erősen javasolja a privát webes hitelesítési munkaterület konfigurációját, ha több olyan munkaterülete van, amelyek privát DNS-konfigurációval rendelkeznek. A privát webes hitelesítés munkaterületét az alábbi feltételek bármelyike esetén kihagyhatja:

- Csak egy munkaterülete van a régióban, és biztos benne, hogy később nem fog további munkaterületet hozzáadni.

- Biztos benne, hogy nem kell törölnie egy munkaterületet sem.

- Nem éles környezetek.

Ezekben az esetekben hagyja ki a privát webes hitelesítési munkaterületet, és ehelyett válasszon egy éles munkaterületet a böngészőhitelesítés privát végpontjának üzemeltetéséhez. Azonban vegye figyelembe azokat a kockázatokat, amelyek miatt a munkaterület végleges törlése azonnal megakadályozza a felhasználói hitelesítést a régió más, előtérbeli Privát kapcsolat támogatással rendelkező munkaterületei esetében.

Privát végpont létrehozása az egyszeri bejelentkezés támogatásához:

Ajánlott, de nem kötelező lépés: hozzon létre egy privát webes hitelesítési munkaterületet a webhitelesítési szolgáltatás üzemeltetéséhez.

Hozzon létre egy erőforráscsoportot a privát webes hitelesítési munkaterület üzemeltetéséhez. Hozzon létre egyet minden olyan régióhoz, amelyben üzembe helyezte az Azure Databricks-munkaterületeket.

Hozzon létre egy privát webes hitelesítési munkaterületet minden olyan régióhoz, amelyben üzembe helyezte az Azure Databricks-munkaterületeket.

- Új Azure Databricks-munkaterület létrehozásához használhatja az Azure Portalt, az Azure CLI-t, a PowerShellt vagy a Terraformot.

- Állítsa be a szintet Prémium értékre.

- Állítsa be a munkaterület nevét úgy, hogy

WEB_AUTH_DO_NOT_DELETE_<region>az ne legyen törölve. - Állítsa be a szükséges NSG-szabályokat (

requiredNsgRules) az értékreNoAzureDatabricksRules. - Állítsa be a biztonságos fürtkapcsolatot (NPIP) (

disablePublicIp) engedélyezve értékre. - Hozza létre a munkaterületet ugyanabban a régióban, mint a többi éles munkaterület.

- Használjon VNet-injektálást. Hozzon létre vagy használjon a fő munkaterület virtuális hálózatához használt virtuális hálózattól eltérő virtuális hálózatot.

- Nyilvános hálózati hozzáférés (

publicNetworkAccess) beállítása letiltva értékre. - Ne helyezzen azure Databricks-számítási feladatot erre a munkaterületre.

- A böngészőhitelesítési privát végponton kívül ne adjon hozzá privát végpontokat. Például ne hozzon létre privát végpontot az

databricks_ui_apialerőforrással, amely lehetővé tenné az előtér- vagy háttérkapcsolatokat a munkaterülethez, ami nem szükséges.

A munkaterület virtuális hálózatok injektálásával történő üzembe helyezéséről további információt az Azure Databricks üzembe helyezése az Azure-beli virtuális hálózaton (VNet-injektálás) című témakörben talál.

A munkaterület létrehozásához használhatja a szabványos all-in-one ARM-sablont , és követheti a munkaterület konfigurációjához fent felsorolt követelményeket.

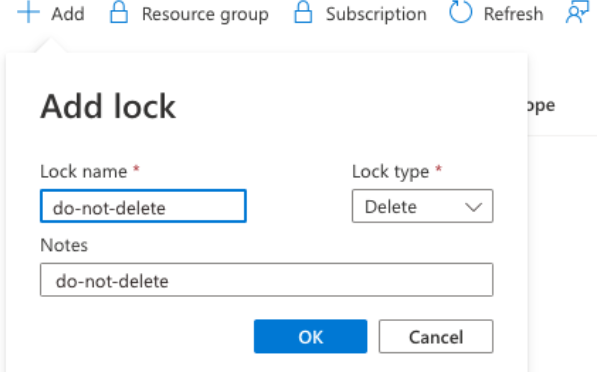

A privát webes hitelesítési munkaterület létrehozása után állítsa be a zárolást, hogy megakadályozza a munkaterület törlését. Lépjen az Azure Databricks szolgáltatáspéldányra az Azure Portalon. A bal oldali navigációs sávon kattintson a Zárolások elemre. Kattintson a +Hozzáadás gombra. Állítsa be a zárolás típusát Törlés értékre. Adjon nevet a zárolásnak. Kattintson az OK gombra.

Az Azure Portalon keresse meg a munkaterületet képviselő Azure Databricks Service-példányt.

- Ha privát webes hitelesítési munkaterületet használ, nyissa meg a privát webes hitelesítési munkaterület Azure Databricks Service-példányobjektumát.

- Ha nem privát webes hitelesítési munkaterületet használ, válasszon egy olyan munkaterületet, amely a webes hitelesítés privát végpontjának üzemeltetését fogja használni. Ne feledje, hogy a munkaterület törlése törli azokat a DNS-rekordokat, amelyek a privát kapcsolat előtérkapcsolatait használó régió összes többi munkaterületéhez szükségesek. Nyissa meg a munkaterület Azure Databricks Service-példányának paneljét az Azure Portalon.

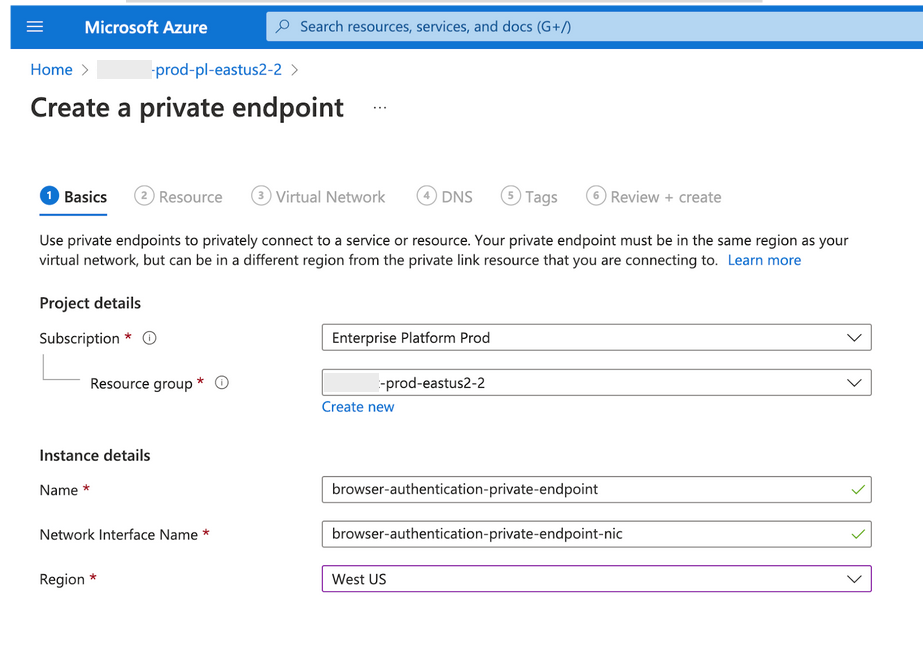

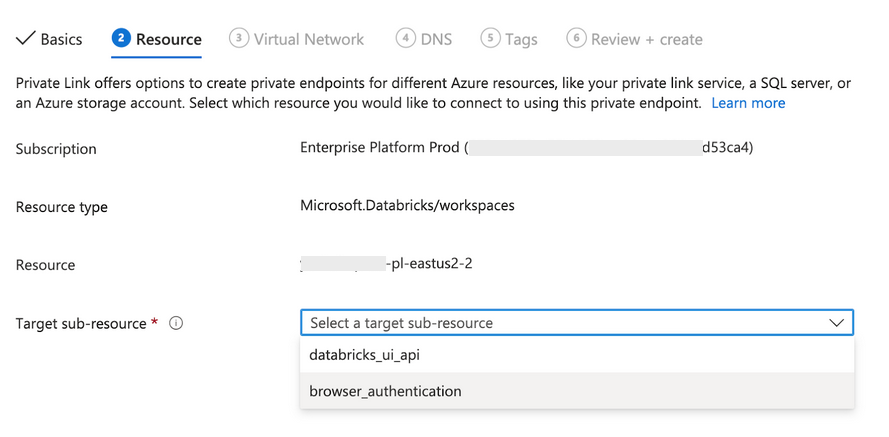

Nyissa meg a Gépház> Networking>privát végpontkapcsolatait.

A + Hozzáadás gombra kattintva hozzon létre egy privát végpontot ehhez a munkaterülethez.

Az Azure Portal megjeleníti a Privát végpont létrehozása panelt a munkaterület-létrehozási folyamaton belül.

Az Erőforrás lépésben állítsa a Cél alerőforrás mezőt browser_authentication értékre.

Vegye figyelembe, hogy az erőforrástípus és az erőforrásmezők automatikusan hivatkoznak a szerkesztett Azure Databricks Service-munkaterületpéldányra.

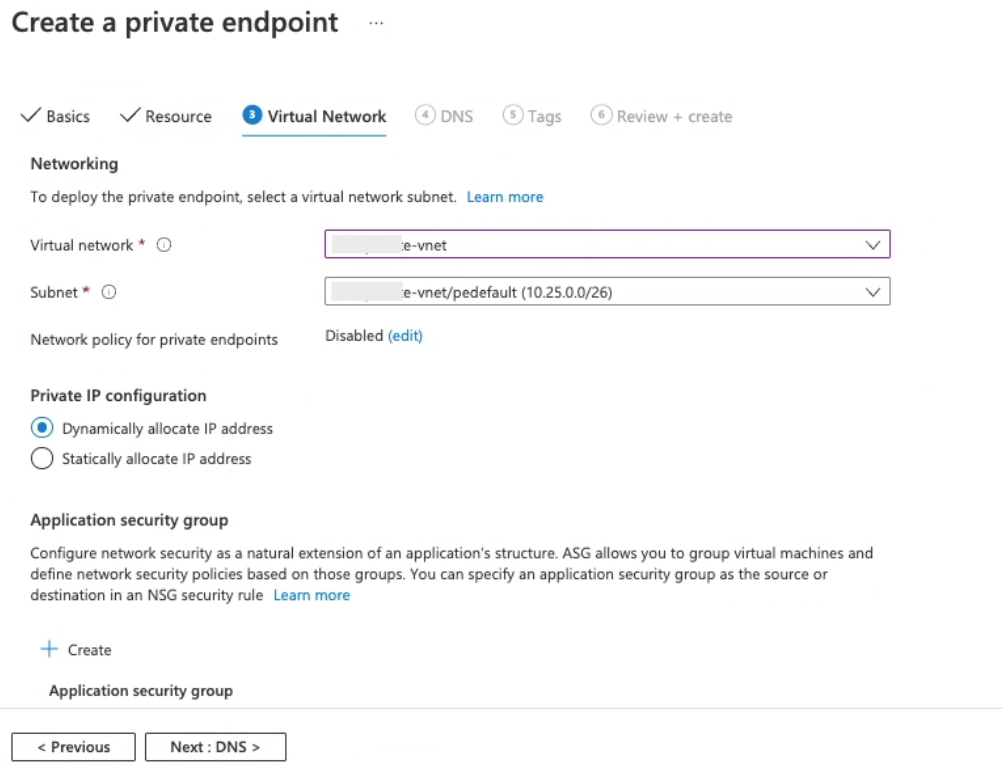

A Virtuális hálózat lépésben:

- Állítsa be a virtuális hálózatot a tranzit virtuális hálózatra.

- Állítsa be az alhálózatot a privát kapcsolathoz tartozó alhálózatra a tranzit virtuális hálózatban. Ez az alhálózat nem lehet a VNet-injektáláshoz használt standard alhálózatok egyike sem. Ha még nem hozta létre az alhálózatot, ezt most egy másik böngészőablakban teheti meg. A kapcsolódó információkért tekintse meg a hálózati követelményeket.

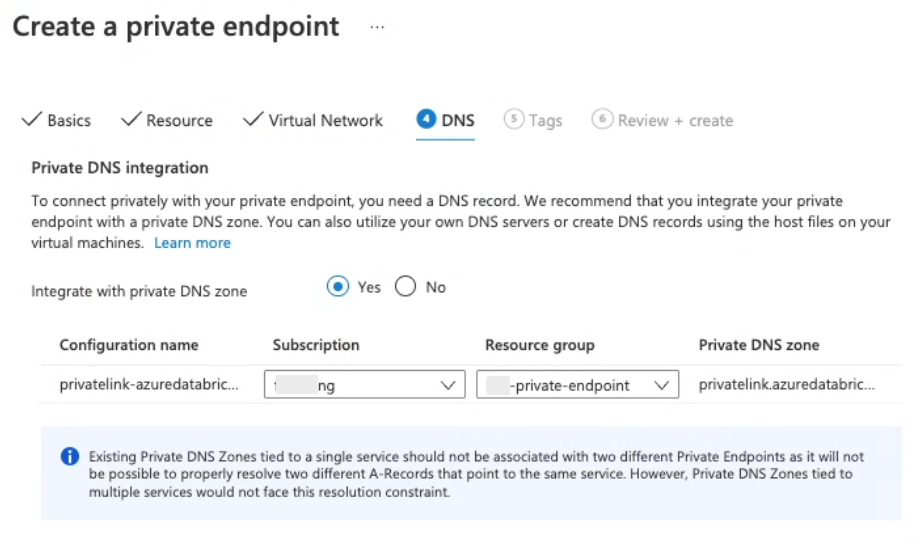

A DNS-lépésben:

A beépített Azure DNS-sel való tipikus használathoz állítsa az Integrálás privát DNS-zónával igen értékre.

Ha szervezete saját egyéni DNS-t tart fenn, a privát DNS-zónával való integrációt nem értékre állíthatja, de a folytatás előtt olvassa el ezt a Microsoft-cikket a DNS-konfigurációról. Ha kérdése van, forduljon az Azure Databricks-fiók csapatához.

A cikkben szereplő többi utasítás feltételezi, hogy az Igent választotta.

Ellenőrizze, hogy az Erőforráscsoport mező a megfelelő erőforráscsoportra van-e beállítva. Lehet, hogy előre ki lett töltve a megfelelő erőforráscsoportba, de ez nem garantált. Állítsa be ugyanarra a virtuális hálózatra, mint az előtérbeli privát végpont.

Fontos

Ez a helytelen konfigurálás gyakori lépése, ezért ezt a lépést gondosan végezze el.

Kattintson az OK gombra a privát végpont létrehozásához.

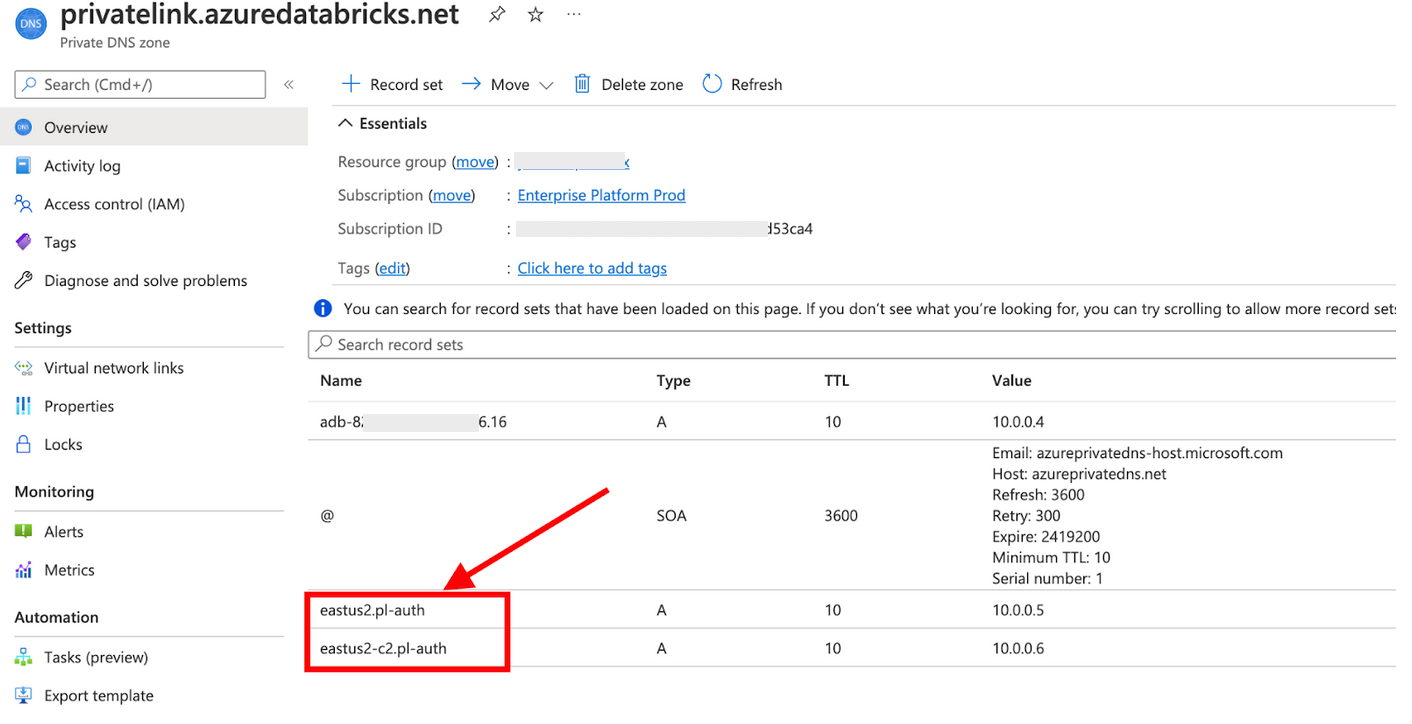

Ha integrálva van a beépített Azure DNS-sel, ellenőrizheti, hogy a DNS-t automatikusan konfigurálta-e a létrehozott böngészőhitelesítési privát végpont. Ha például a privát DNS-zónán belül tekint meg, egy vagy több új

Arekord jelenik meg, amelyekben a név végződik.pl-auth. Ezek olyan rekordok, amelyek a régióban található összes vezérlősík-példány SSO-visszahívásait képviselik. Ha egynél több Azure Databricks vezérlősík-példány található ebben a régióban, többArekord is lesz.

Egyéni DNS

Ha egyéni DNS-t használ, győződjön meg arról, hogy a megfelelő DNS-konfiguráció konfigurálva van az egyszeri bejelentkezéses hitelesítési visszahívások támogatására. Útmutatásért forduljon az Azure Databricks-fiók csapatához.

Ha előtérbeli privát végpontot használ, és a felhasználók egy olyan tranzit virtuális hálózatról érik el az Azure Databricks-munkaterületet, amelyhez egyéni DNS-t engedélyezett, engedélyeznie kell a munkaterület privát végpontJÁNAK IP-címét ahhoz, hogy a munkaterület URL-címével elérhető legyen.

Előfordulhat, hogy feltételes továbbítást kell konfigurálnia az Azure-ba, vagy létre kell hoznia egy DNS-rekordot A a munkaterület URL-címéhez egyéni DNS-ben (helyszíni vagy belső DNS-ben). A Private Link-kompatibilis szolgáltatásokhoz való hozzáférés engedélyezéséről az Azure Private Endpoint DNS-konfigurációját ismertető cikkben talál részletes útmutatást.

Ha például közvetlenül leképezi az erőforrás URL-címeit a belső DNS előtérbeli privát végponti IP-címére, két bejegyzésre van szüksége:

Egy DNS-rekord

Aleképozza a munkaterületenkénti URL-címet (adb-1111111111111.15.azuredatabricks.net) az előtérbeli privát végpont IP-címére.Egy vagy több DNS-rekord

Amegfelelteti a Microsoft Entra ID OAuth-folyamat válasz URL-címét például az előtérbeli privát végpont IP-címérewestus.pl-auth.azuredatabricks.net. Mivel egy régió több vezérlősík-példányt is tartalmazhat, előfordulhat, hogy többArekordot kell hozzáadnia, egyet az egyes vezérlősík-példányokhoz.Feljegyzés

Ha egyéni DNS-t használ, a használni kívánt régiókhoz szükséges vezérlősík-példánytartományok lekéréséhez forduljon az Azure Databricks-fiók csapatához. Egyes régiókban több vezérlősík-példány is van.

A munkaterület privát végponthoz való hozzáféréséhez szükséges egyedi A rekordokon kívül régiónként legalább egy OAuth(browser_authentication) DNS-rekordot kell konfigurálnia. Ez az OAuth-alapú privát ügyfélhozzáférést biztosítja a régió összes munkaterületéhez, mivel a browser_authentication vezérlősík privát végpontja meg van osztva az adott régió munkaterületei között.

Másik lehetőségként engedélyezheti az OAuth-forgalom kimenő forgalmát a nyilvános hálózaton keresztül, ha a nyilvános internethez való hozzáférés engedélyezve van, és az összes üzleti egység egyetlen felhasználó–munkaterület közötti privát végpont IP-címének megosztása problémát okozna a gyakori DNS miatt.

A konfigurációk előkészítése után hozzá kell férnie az Azure Databricks-munkaterülethez, és fürtöket kell indítania a számítási feladatokhoz.

5. lépés: Felhasználói egyszeri bejelentkezés hitelesítésének tesztelése a munkaterületen

Tesztelnie kell a hitelesítést az új munkaterületen. A kezdeti hitelesítési kísérlethez indítsa el a munkaterületet az Azure Portalon. A munkaterület-objektumon van egy gomb , a Munkaterület indítása, ami fontos. Ha rákattint rá, az Azure Databricks megpróbál bejelentkezni a munkaterületre, és kiépíteni a kezdeti munkaterületi rendszergazdai felhasználói fiókot. Fontos tesztelni a hitelesítést, hogy a munkaterület megfelelően működjön.

Kattintson a Munkaterület indítása gombra.

Tesztelje a hálózati hozzáférést az átvitt virtuális hálózatról vagy a vele társviszonyban lévő hálózati helyről. Ha például a helyszíni hálózat rendelkezik hozzáféréssel az átmenő virtuális hálózathoz, ellenőrizheti a felhasználói egyszeri bejelentkezést a helyszíni hálózatról. Győződjön meg arról, hogy a teszthálózatról a tranzit alhálózatra irányuló hálózati hozzáférés van.

- Ha engedélyezte az előtérbeli private linket, tesztelnie kell, hogy a hitelesítés sikeresen megtörténik-e a tranzit virtuális hálózatról. Ha már használta az ExpressRoute-ot vagy a VPN-t a helyszíni hálózat és az átmenő virtuális hálózat összekapcsolásához, és ha felhasználóként olyan routable helyen van, amely képes csatlakozni az átvitt virtuális hálózathoz, akkor az Azure Databricks-hitelesítést az aktuális hálózatról való bejelentkezéssel tesztelheti.

Ha nem olyan hálózati helyen tartózkodik, amely hozzáfér az átviteli alhálózathoz, tesztelheti a kapcsolatot úgy, hogy létrehoz egy virtuális gépet az átviteli alhálózatban, vagy egy hálózati helyet, amely elérheti azt. Használjon például Egy Windows 10 rendszerű virtuális gépet:

- Nyissa meg az Azure Portal Virtuális gép paneljét.

- Hozzon létre egy Windows 10 rendszerű virtuális gépet a teszt virtuális hálózaton és az alhálózaton.

- Csatlakozás egy RDP-ügyféllel, például Microsoft Távoli asztal.

A virtuális gépen vagy más tesztszámítógépen belül egy webböngésző használatával csatlakozzon az Azure Portalhoz, és indítsa el a munkaterületet.

- Az Azure Portalon keresse meg az Azure Databricks-munkaterület objektumot.

- A Munkaterület indítása gombra kattintva elindíthat egy ablaklapot, amely az Azure Databricksbe naplózza az Azure Portalra való bejelentkezéshez használt felhasználói azonosítójával.

- Győződjön meg arról, hogy a bejelentkezés sikeres.

Hitelesítés hibaelhárítása

Hiba: Ha a következő üzenet jelenik meg: "A konfigurált adatvédelmi beállítások nem engedélyezik a munkaterület <your-workspace-id> elérését az aktuális hálózaton keresztül. További információért forduljon a rendszergazdához."

Ez a hiba valószínűleg a következőt jelenti:

- A munkaterülethez a nyilvános interneten keresztül csatlakozik (nem privát kapcsolatból).

- Úgy konfigurálta a munkaterületet, hogy ne támogassa a nyilvános hálózati hozzáférést.

Tekintse át a szakasz korábbi lépéseit.

Hiba: "Böngészőhiba a DNS_PROBE_FINISHED_NXDOMAIN hibakóddal

Ez a hiba azt jelenti, hogy egy felhasználó bejelentkezése az Azure Databricks-webalkalmazásba sikertelen volt, mert nem találta a megfelelő DNS-konfigurációt az Azure Databricks vezérlősík-példányához a célrégióban. A névre <control-plane-instance-short-name>.pl-auth ható DNS-rekord nem található. Előfordulhat, hogy helytelenül konfigurálta a böngészőhitelesítő privát végpontot. Tekintse át újra a szakaszt a 4. lépésben : Hozzon létre egy privát végpontot, amely támogatja az egyszeri bejelentkezést a webböngésző-hozzáféréshez. Ha kérdése van, forduljon az Azure Databricks-fiók csapatához.

6. lépés: A háttérbeli Privát kapcsolat kapcsolat tesztelése (háttérkapcsolathoz szükséges)

Ha hozzáadott egy háttérbeli Privát kapcsolat kapcsolatot, fontos tesztelni, hogy megfelelően működik-e. Az Azure Databricks-webalkalmazásba való bejelentkezés nem teszteli a háttérkapcsolatot.

Fontos

Ha hálózati biztonsági csoportot vagy tűzfalat szeretne használni a virtuális hálózat körül a kimenő forgalom szabályozásához, meg kell nyitnia a 443- os, a 6666-os, a 3306-os és a 8443-8451-ös portot a kimenő forgalom privát végponti alhálózatán az Azure Databricks vezérlősíkhoz való csatlakozáshoz, beleértve a biztonságos fürtkapcsolat-továbbítót is.

Ha még nem jelentkezett be az Azure Databricks-munkaterületre, jelentkezzen be újra a munkaterület URL-címével, vagy az Azure Databricks Service-példány Munkaterület indítása gombjáról az Azure Portalon.

A bal oldali navigációs sávon kattintson a Számítás gombra

Kattintson a Fürt létrehozása gombra, írja be a fürt nevét, majd kattintson a Fürt létrehozása parancsra. A fürtök létrehozásával kapcsolatos további információkért tekintse meg a számítási konfigurációra vonatkozó referenciát.

Várjon, amíg a fürt sikeresen elindul. Több percig is eltarthat. Frissítse a lapot, hogy megkapja a legújabb állapotot.

Ha nem indul el, a fürtoldalon kattintson az Eseménynapló elemre, és tekintse át a legújabb bejegyzéseket. A Private Link tipikus helytelen konfigurációja esetén az eseménynapló a következőhöz hasonló hibát tartalmaz 10–15 perces várakozás után:

Cluster terminated. Reason: Control Plane Request FailureHa ez a hiba jelenik meg, gondosan tekintse át újra a cikkben szereplő utasításokat. Ha kérdése van, forduljon az Azure Databricks-fiók csapatához.

Privát végpontokkal rendelkező Azure Databricks-munkaterület törlése

Fontos

Ha az ajánlott, de nem kötelező üzembe helyezési stílust használja, amely privát webes hitelesítési munkaterületet használ, fontos, hogy soha ne törölje a munkaterületet vagy a böngésző hitelesítési privát végpontját, amely a munkaterülethez van társítva. Lásd a 4. lépést: Hozzon létre egy privát végpontot, amely támogatja az egyszeri bejelentkezést a webböngésző-hozzáféréshez.

Az Azure letiltja egy Azure Databricks-munkaterület törlését, ha rendelkezik privát végpontokkal.

Fontos

Az Azure Databricks-munkaterület törlése előtt törölnie kell a privát végpontokat.

- Az Azure Portalon nyissa meg a munkaterületet képviselő Azure Databricks Service-példányt.

- A bal oldali navigációs sávon kattintson a Gépház > Hálózatkezelés elemre.

- Kattintson a Privát végpont kapcsolatai fülre.

- Ha nem privát webes hitelesítési munkaterületet használ, ellenőrizze, hogy a szervezet OAuth CNAME-hivatkozásként használja-e ezt a munkaterületet, és meg lehet-e osztani más olyan munkaterületekkel, amelyek ugyanazt a vezérlősík-példányt használják. Ha igen, mielőtt törölne minden olyan privát végpontot, amely a munkaterület CNAME-jára támaszkodhat, konfigurálja a másik munkaterület hálózati objektumait, hogy a CNAME továbbra is érvényes zónarekordra

Amutatjon egy másik munkaterületről. Lásd a 4. lépést: Hozzon létre egy privát végpontot, amely támogatja az egyszeri bejelentkezést a webböngésző-hozzáféréshez. - Minden privát végpontnál jelölje ki a sort, és kattintson az Eltávolítás ikonra. Az Igen gombra kattintva erősítse meg az eltávolítást.

Ha elkészült, törölheti a munkaterületet az Azure Portalról.

Függőben lévő jóváhagyás vagy függőben lévő privát végpontok jóváhagyása

Ha a tranzit virtuális hálózat privát végpontját létrehozó Azure-felhasználó nem rendelkezik tulajdonosi/közreműködői engedélyekkel a munkaterülethez, a munkaterület tulajdonosi/közreműködői engedélyekkel rendelkező külön felhasználónak manuálisan kell jóváhagynia a privát végpontlétrehozás kérését, mielőtt engedélyezve lenne.

Csatlakozás állapotok a következők:

- Jóváhagyva: A végpont jóvá van hagyva, és nincs szükség további műveletre.

- Függőben: A végponthoz tulajdonosi/közreműködői engedélyekkel rendelkező felhasználó jóváhagyása szükséges.

- Leválasztva: A végpont, mert a kapcsolathoz kapcsolódó objektum törölve lett.

- Elutasítva: A végpont el lett utasítva.

A kapcsolat állapotának ellenőrzése:

Az Azure Portalon keresse meg a munkaterületet, amely egy vagy több privát végpontot tartalmaz, amelyeket nemrég hozott létre.

Kattintson a Hálózatkezelés elemre.

Kattintson a Privát végpont kapcsolatai fülre.

A végpontok listájában tekintse meg a Csatlakozás ion állapot oszlopát.

- Ha mindegyik rendelkezik a jóváhagyott kapcsolatállapot-értékkel, a privát végpont jóváhagyásához nincs szükség műveletre.

- Ha bármelyik értéke függőben van, a munkaterület tulajdonosi/közreműködői engedélyekkel rendelkező személy jóváhagyására van szükség.

Ha rendelkezik tulajdonosi/közreműködői engedélyekkel a munkaterülethez:

Jelöljön ki egy vagy több függőben lévő végpontsort.

Ha jóváhagyja a kapcsolatot, kattintson a Jóváhagyás gombra.

Ha nem ért egyet a kapcsolattal, kattintson az Elutasítás gombra.

Ha nem rendelkezik tulajdonosi/közreműködői engedélyekkel a munkaterülethez, forduljon a munkaterület rendszergazdájához a kapcsolat jóváhagyásához.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: